dSploitzANTI渗透教程之修改MAC地址与Wifi监听器

dSploitzANTI渗透教程之修改MAC地址与Wifi监听器

dSploitzANTI基本配置

渗透测试是一种安全性较大的工作。所以,在实施渗透测试之前进行一些简单设置。如修改MAC地址、了解网络等。通过进行简单的配置,不仅可以保护自己的身份被暴漏,而且还可以提高渗透效率。因此,本章将介绍一些基本配置。

修改MAC地址

由于zANTI是一款渗透测试工具,所以在扫描时可能会被一些安全软件拦截,如360。因此,为了不暴漏自己的真实身份,用户可以在渗透之前修改自己的MAC地址。下面将介绍修改MAC地址的方法

【示例2-1】下面将演示修改MAC地址的方法。具体操作步骤如下所示:

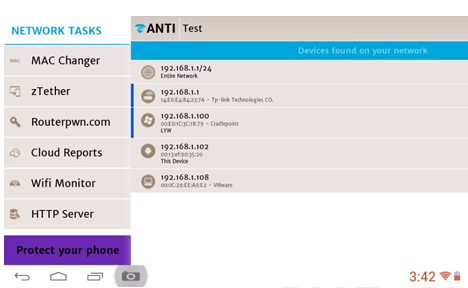

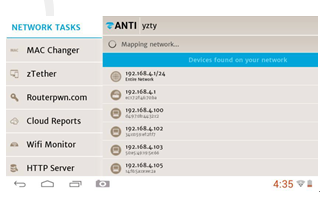

(1)打开网络映射列表界面,如图2.1所示。

图2.1 网络映射列表

(2)该界面显示了当前局域网中活动的主机。在该界面用户选择屏幕最左侧向右滑动,将会显示一个相关设置的菜单栏,如图2.2所示。

图2.2 网络任务列表

提示:在网上也提供了zANTI工具的中文版,但是该版本的功能没有英文版的多。所以,本教程使用的是官网提供的英文版本。

(3)该界面左侧栏就是一些可配置选项,如MAC Changer、zTether、Routerpwn.com(路由漏洞网站)、Wifi Monitor和HTTP Server等。这里选择修改MAC地址(MAC Changer)功能,将显示如图2.3所示的界面。

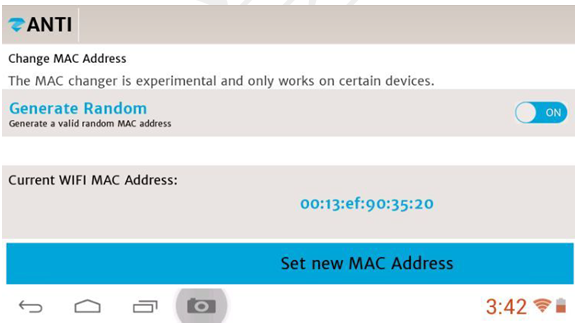

图2.3 修改MAC地址

(4)以上就是修改MAC地址界面,而且显示了当前设备的MAC地址。用户可以手动设置一个新的MAC地址,也可以随机生成一个MAC地址。从该界面可以看到,默认启动了随机生成一个MAC地址。此时,用户单击Set new MAC Address按钮,将随机生成一个新的MAC地址。如果用户希望手动设置一个地址的话,将随机生成功能关闭。在该界面单击Generate Random(随机生成)后面的按钮,关闭随机生成功能,将显示如图2.4所示的界面。

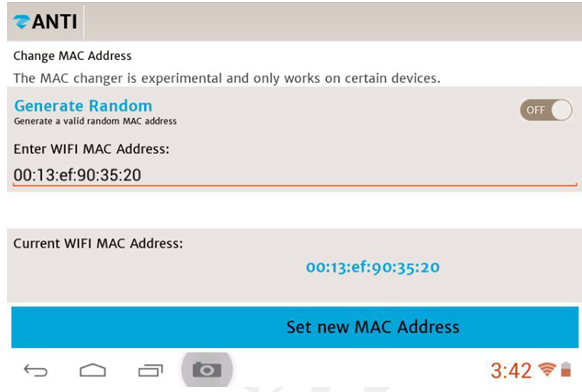

图2.4 手动设置一个新的MAC地址

(5)从该界面可以看到,随机生成功能已关闭。此时,用户可以在Enter WIFI MAC Address下面的文本框中手动输入一个新的MAC地址。然后,单击Set new MAC Address使其生效。

提示:在某些设备中,修改MAC地址可能会失败。

Wifi监听器

WiFi监听器可以搜索到,附近的所有无线网络。因此,用户可以切换其它网络,并实施扫描及渗透测试。所以,本节将介绍扫描其它网络的方法。

进入WiFi网络

如果要想扫描其它无线网络,则需要首先连接到该网络。但是,为了安全起见,大部分用户都会将其网络进行加密。所以,如果要连接某网络,则必须知道该网络的密码。如果用户是使用白盒子渗透测试的话,则可以直接输入被渗透方提供的密码,并连接到网络内。如果进行黑盒子渗透测试的话,则需要破解密码。例如,用户可以直接在Android设备上安装万能钥匙。或者,使用其它无线网络渗透工具,如Aircrack-ng和Wifte等。

提示:如果用户想要更好的学习无线网络破解,可以参考《Kali Linux无线网络渗透测试教程》教程。

路由器漏洞网站——Routerpwn.com

当用户成功连接到一个WiFi网络后,可以利用路由器中存在的漏洞进行攻击,从而控制其路由器。在zANTI工具中,提供了一个常见路由器的漏洞网站——Routerpwn.com。用户可以通过查询该网站,找出其路由器中存在的漏洞,并进行渗透攻击来控制其路由器。用户可以使用两种方法打开路由器漏洞网站。第一种,是在浏览器地址栏中直接输入http://routerpwn.com/。第二种,是在zANTI工具的网络任务选项列表中单击Routerpwn.com选项(如图2.2所示),即可打开该网站,如图2.5所示。

图2.5 路由器漏洞网站

以上就是路由器漏洞网站的主页面。从该界面可以看到,包括很多类路由器,如常见的HUAWEI、TP-LINK、Zoom、D-Link等。在该界面选择任何一类型路由器,即可查看存在的漏洞信息。例如,查看TP-LINK路由器中存在的漏洞,如图2.6所示。

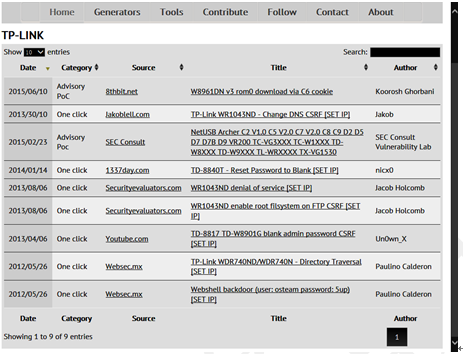

图2.6 TP-LINK中的漏洞

从该界面可以看到,TP-LINK款路由器中存在九个漏洞。在该界面显示了六列信息,分别是漏洞时间(Date)、种类(Category)、源地址(Source)、标题(Title)和创始人(Author)。如果想查看漏洞的详细信息,则单击Source列的地址查看。从该界面显示的最后一个漏洞,可以看到该路由器存在Webshell后门。其中,用户名为osteam,密码为5up。所以,用户可以尝试使用该用户名和密码登录路由器的Webshell,如图2.7所示。

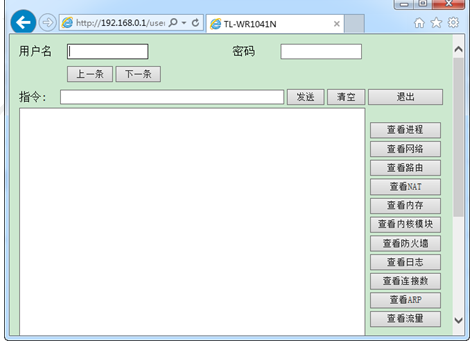

图2.7 路由器的Webshell界面

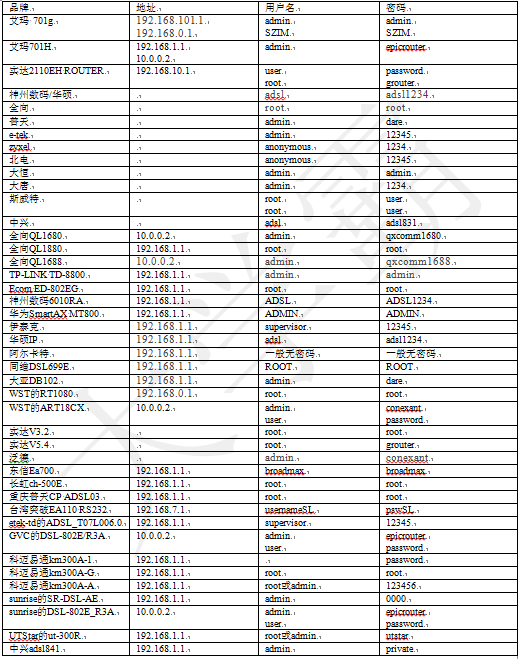

在该界面用户可以执行一些命令,如查看进程、网络、路由及内存等。为了方便用户进行渗透攻击,下面将提供一个常用路由器默认账号和密码列表,如表2-1所示。这样,渗透者只要知道其路由器的生产厂商,就可以尝试使用表中列举的用户名和密码登录其路由器,并进行控制。

表2-1 常用路由器默认账号和密码

在以上表格中,两行内容的表示两个地址、两个用户名和两个密码。

提示:大部分路由器,默认的SSID名中都会出现生产厂商名。所以,只要用户没有修改过SSID名的话,用户就能够猜测出其生产厂商。

当渗透者知道目标设备生产厂商时候,可以使用直接攻击其路由器,并获取密码。但是,对于一些比较专业的人会修改其SSID名,这样就无法判断其路由器的生产厂商。所以,为了满足用户的需求,这里提供一个分析MAC地址的网站。其中,地址为http://mac.51240.com/。在该网站可以查看任何MAC地址的生产厂商和厂址。例如,查看MAC地址为14-e6-e4-84-23-7a的生产厂商和厂址,显示结果如图2.8所示。

图2.8 MAC地址分析

从该界面显示的结果,可知MAC地址14-e6-e4-84-23-7a是一个TP-LINK设备。

Wifi监听器扫描其它网络

【示例2-2】下面将演示扫描其它网络的方法。具体操作步骤如下所示:

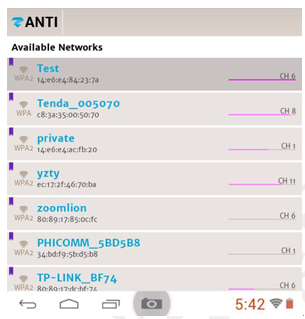

(1)在图2.2中选择Wifi Monitor命令,将打开有效网络界面,如图2.9所示。

图2.9 扫描到的有效网络

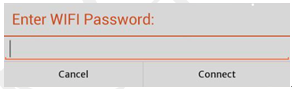

(2)从该界面可以看到,搜索到许多个WiFi网络。接下来,用户可以选择连接任何一个网络,并进行扫描。本例中选择SSID名为yzty的网络。单击yzty网络,将打开如图2.10所示的界面。

图2.10 输入密码

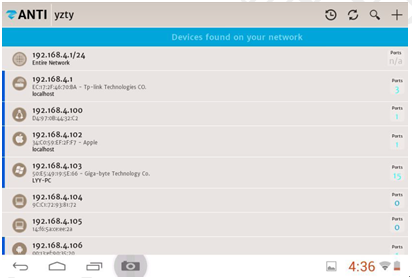

(3)在该界面用来输入yzty网络的密码。将密码输入后,单击Connect按钮,将开始扫描,如图2.11所示。

图2.11 正在扫描yzty网络

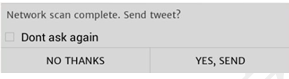

(4)从该界面右侧显示的信息,可以看到正在扫描yzty网络。当扫描完成后,将弹出如图2.12所示的对话框。

图2.12 提示对话框

(5)该界面提示已经扫描完成,是否要将扫描结果发送给其它计算机。本例中不进行发送,所以单击NO THANKS,将显示如图2.13所示的界面。如果用户想要发送的话,则单击YES,SEND按钮。如果不希望下次再弹出该对话框的话,勾选Dont ask again前面的复选框。

图2.13 扫描结果

(6)该界面显示了yzty网络中活动的主机信息。关于详细的扫描结果,将再下一章介绍。

Wifi监听器的其它设置

用户在扫描或渗透测试之前,可以对zANTI工具进行一个简单设置,如WIFI设置、通用选项、扫描选项等。下面将介绍如何配置这些选项。如下所示:

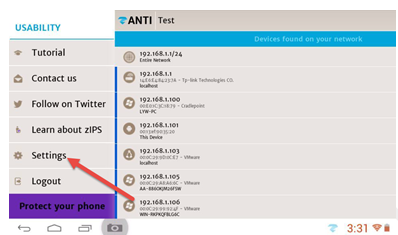

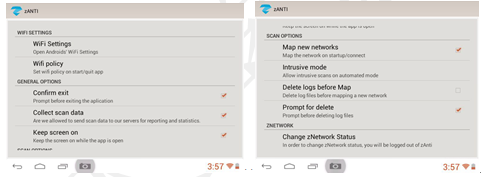

(1)打开其它设置的界面。同样是在扫描结果结果,向左滑动屏幕。在显示的菜单栏中即可看到,如图2.14所示。

图2.14 菜单选项

(2)通过向上滑动显示的菜单,即可看到设置(Settings)选项,如图2.14所示。单击Settings命

令,即可进行其它设置,如图2.15所示。

图2.15 其它设置

(3)由于Android设备屏幕的原因,无法显示所有内容。所以,这里用两张图来显示。此时,用户可以根据自己的需要,进行相关设置。如选择扫描的WiFi网络、WiFi策略、设置是否启动zANTI后进行网络映射、入侵模式设置等。

本文选自:dSploitzANTI渗透测试基础教程大学霸内部资料,转载请注明出处,尊重技术尊重IT人!

dSploitzANTI渗透教程之修改MAC地址与Wifi监听器的更多相关文章

- dSploitzANTI渗透教程之启动zANTI工具

dSploitzANTI渗透教程之启动zANTI工具 启动zANTI工具 [示例1-2]下面将介绍启动zANTI工具的方法.具体操作步骤如下所示: (1)在Android设备的应用程序界面,选择并启动 ...

- dSploitzANTI渗透教程之安装zANTI工具

dSploitzANTI渗透教程之安装zANTI工具 Dsploit/zANTI基础知识 zANTI是一款Android平台下的渗透测试工具,支持嗅探已连接的网络.支持中间人攻击测试.端口扫描.Coo ...

- 嵌入式 Linux下修改MAC地址

Linux下修改MAC地址 方法一: 1.关闭网卡设备ifconfig eth0 down2.修改MAC地址ifconfig eth0 hw ether MAC地址3.重启网卡ifconfig eth ...

- macOS 自动修改mac地址脚本

介于 某公众号提供了通过修改mac地址来链接BUPT_mobile 的推送,上网上查了一下咋写脚本,实现一键修改mac地址的功能 网上有自动修改mac地址的程序,但是很坑爹的要收费,所以不如自力更生写 ...

- linux下修改MAC地址方法

一.修改MAC地址方法linux环境下:需要用 #ifconfig eth0 down 先把网卡禁用 再用ifconfig eth0 hw ether 1234567890ab 这样就可以改成功了要想 ...

- 修改MAC地址的方法 破解MAC地址绑定(抄)

修改MAC地址的方法 破解MAC地址绑定 网卡的MAC地址是固化在网上EPROM中的物理地址,是一块网卡的“身份证”,通常为48位.在平常的应用中,有很多方面与MAC地址相关,如有些软件是和MAC ...

- CentOS7 修改MAC地址

CentOS7 修改MAC地址 - mixboot - CSDN博客https://blog.csdn.net/u010953692/article/details/79650522

- Linux修改MAC地址方法

Linux修改MAC地址方法 - Linux modifies MAC address method ifconfig wlan0 down ifconfig wlan0 hw ether MAC地址 ...

- linux 修改mac地址,干坏事必备

首先关闭无线 wlan0 ifconfig wlan0 down 修改mac地址 macchanger -m [MAC] [INTERFACE] 例如:macchanger -m ::::: wlan ...

随机推荐

- HDU 1719 Friend 规律题

解题报告:规定数字1和数字2是Friend number,然后规定,若a和b是Friend number,那么a*b+a+b也是Friend number,输入一个数,让你判断这个数是否是Friend ...

- shell操作典型案例--FTP操作

从FTP服务器上下载文件或上传文件到FTP服务器是生产环境中比较常见的场景之一. shell操作FTP的方式整理如下: 思路一:使用shell调用ftp等客户端 使用FTP方式,通过shell调用ft ...

- react页面间传递参数

react-router页面跳转,带请求参数 this.context.router.push({pathname:'/car_datail',state:{item:"hello" ...

- 利用正则表达式去除所有html标签,只保留文字

后台将富文本编辑器中的内容返回到前端时如果带上了标签,这时就可以利用这种方法只保留文字. 标签的格式有以下几种 1.<div class="test"></div ...

- URIEncoding与useBodyEncodingForURI 在tomcat中文乱码处理上的区别

大家知道tomcat5.0开始,对网页的中文字符的post或者get,经常会出现乱码现象. 具体是因为Tomcat默认是按ISO-8859-1进行URL解码,ISO-8859-1并未包括中文字符,这样 ...

- Intel大坑之一:丢失的SSE2 128bit/64bit 位移指令,马航MH370??

缘由 最近在写一些字符串函数的优化,兴趣使然,可是写的过程中,想要实现 128bit 的按 bit 逻辑位移,遇到了一个大坑,且听我娓娓道来. 如果要追究标题,更确切的是丢失的SSE2 128 bit ...

- [问题解决]同时显示多个Notification时PendingIntent的Intent被覆盖?

情况是这样的,使用NotificationManager触发多个Notification: private Notification genreNotification(Context context ...

- angular 如何使用第三方组件ng-bootstrap

1.在你的项目中以下指令 npm install --save @ng-bootstrap/ng-bootstrap 安装完成会显示 + @ng-bootstrap/ng-bootstrap@1 ...

- python网络编程-线程队列queue

一:线程queu作用 Python中,queue是线程间最常用的交换数据的形式. 队列两个作用:一个是解耦,一个是提高效率 二:语法 1)队列的类 class queue.Queue(maxsize= ...

- 压力测试随笔之:JMeter,LoadRunner 相得益彰

做压力测试,我喜欢先写 JMeter 脚本,功能测通以后再翻译成 LoadRunner 脚本,最后用 LoadRunner 完成压测.也许我是 Java 出身吧,对 JMeter 总是有一种亲切感用着 ...