[转] 菜鸟手脱VMP,附上脱壳过程和自己写的脚本,可跨平台

转载:http://www.52pojie.cn/thread-467703-1-1.html

工作需要要脱一个VMP壳,我是一个从来没接触过脱壳的人。瞬间那种心情遇到的人应该都知道!没办法硬着头皮找教程,7天看完了 《天草的壳的世界》尝试脱壳下面是我的脱壳过程希望大牛多多指正!

1、准备工具,FEID(查壳工具)、DIE(查壳工具)、LordPE(dump工具)、ImpRec(IAT修复工具)、UIF(IAT修复工具)、CFF(文件优化工具)、OD(吾爱破解专版 调试工具)

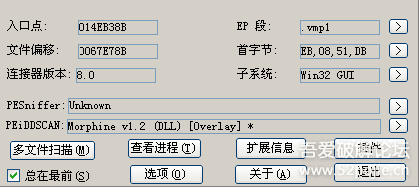

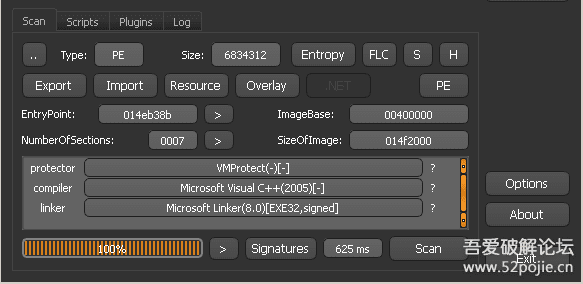

2、查壳 PEID

区段显示是vmp1,看来是VMP壳编写语言还是不能确定上DIE

显示编程语言是VC++的,VMP壳

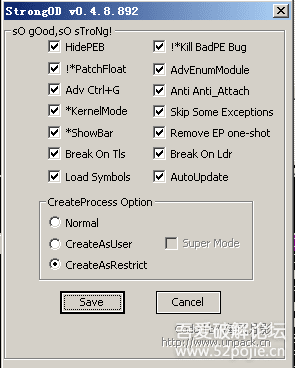

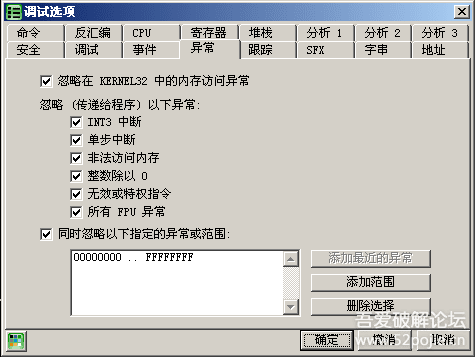

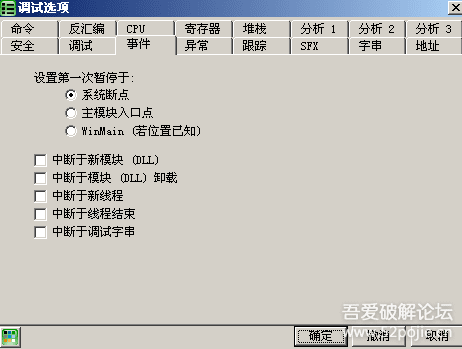

3、开OD准备脱壳、OD设置如下

打开进程到入口看下

4、跑OEP

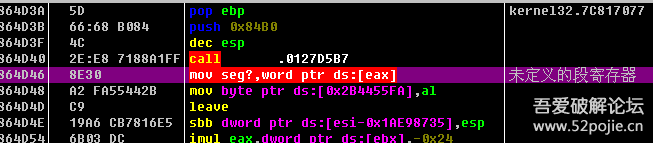

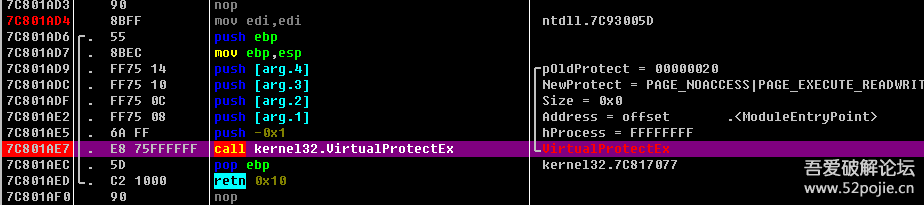

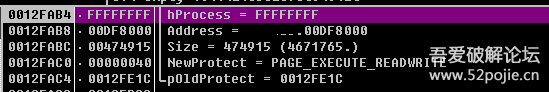

啥也卡不懂,不过没关系知道是VMP壳就好办,直接CTRL+G 输入 VirtualProtect 下断 如下图(如果提示未知,先在内存窗口找到 kernel32.dll代码段 进去后在转到就到了)

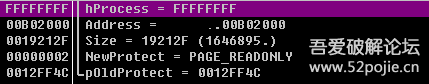

F9跑起来,这是会段下

注意NewProtect 这项 等于 PAGE_READONLY 是停下,否则一直F9 按慢点别跑飞了

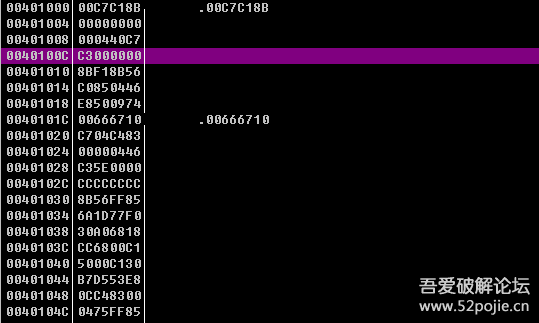

到0401000处看看,代码是否已经解码

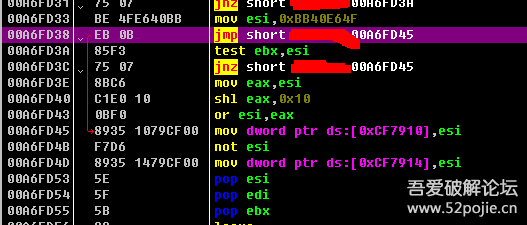

已经解码, 搜索特征码 EB0B85F375078BC6C1E0100BF0

这是OEP第一个CALL的尾部,根据他找到OEP

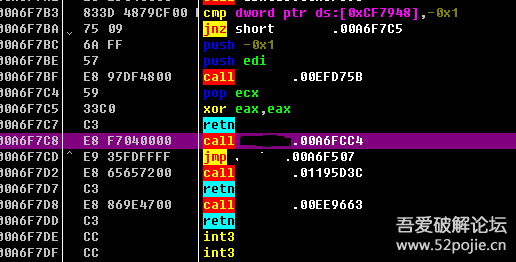

OEP 就是 00a6f7c8,不过这才是第一步 这时候DUMP 是没用的 因为VMP加密了IAT 我们需要还原他

5、还原IAT

随便找一个IAT调用函数跟一下,刚好OEP下面就有两个 FF25 型的IAT 调用,跟进去看下

还是啥都看不懂,不过没关系 既然是调用IAT函数,肯定会在某一时刻调到真实函数地址去的 继续跟下面把整个跟的流程贴上来

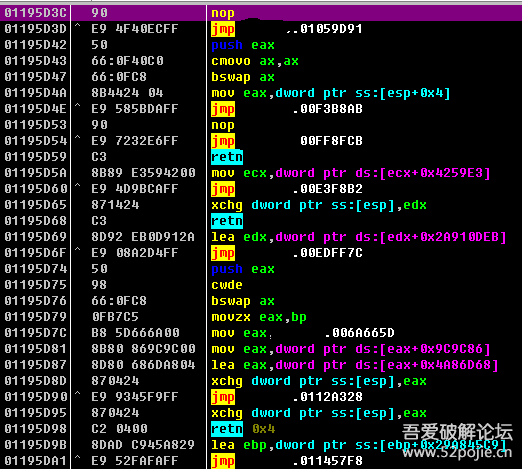

这是整个流程的实际执行的代码 ,现在分析下

01059D91 53 push ebx 保护环境

01059D92 66:0FB6DB movzx bx,bl 垃圾代码

01059D96 66:BB 5D55 mov bx,0x555D 垃圾代码

01059D9A BB 5AC27200 mov ebx,0072C25A 这才是最终对EBX操作所以上面两条都是没用的代码

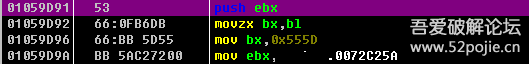

00F3BBFF 8B9B 25697400 mov ebx,dword ptr ds:[ebx+0x746925] 计算地址

01196B98 8D9B 5071F632 lea ebx,dword ptr ds:[ebx+0x32F67150] 计算地址

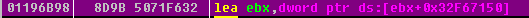

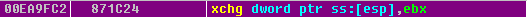

00EA9FC2 871C24 xchg dword ptr ss:[esp],ebx 和栈顶交换,并还原EBX的原始值

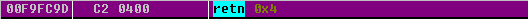

00F9FC9D C2 0400 retn 0x4 还原EBX 并返回函数

这时候看下堆栈 栈顶出现真实函数的地址

<ignore_js_op>

00F9FC9D C2 0400 retn 0x4 分析下这条指令的执行流程,先EIP=栈顶的值 也就是真实函数地址,栈顶+4+4 懂汇编的人就会发现,栈顶+8的位置保存是当前CALL的返回地址 那执行了这条指令后返回地址不是没有了么?因为这个IAT调用 没加密前是 FF25型的 也就是 jmp [????????] 所以不需要返回地址 ,而调用这个IAT的时候 是有一个CALL的进CALL的时候就会PUSH返回地址到堆栈,所以这个IAT处理的很巧妙!执行完真实函数后直接就返回到调用IATCALL的下面继续执行了。

看图片发现 这个CALL 下面有一条 RETN指令 看来这条 是VMP加上去的了,但是不要忽略了这条指令 因为这条指令很重要,VMP在获取 IAT地址的最后RETN的地址 会随机JMP到代码他添加的RETN 上,并不完全是在壳段 所以这个RETN 要留到最后处理。

再找一个FF25 型的IAT调用看看

跟进去看下,下面是执行流程代码

00FB7DC7 90 nop

00FB7DC8 0FB7D6 movzx edx,si 垃圾代码

00FB7DCB 66:0FBED1 movsx dx,cl 垃圾代码

00FB7DCF 5A pop edx 出栈

00FB7DD0 871424 xchg dword ptr ss:[esp],edx 交换栈顶的值,还原 EDX原始值

00FB7DD3 52 push edx 保护环境

00FB7DD4 66:0FBED1 movsx dx,cl 垃圾

00FB7DD8 0FB7D6 movzx edx,si 垃圾

00FB7DDB BA B7757D00 mov edx,007D75B7 计算地址

010DFDAD 8B92 3D036900 mov edx,dword ptr ds:[edx+0x69033D] 计算地址

0102B837 8D92 B52FE512 lea edx,dword ptr ds:[edx+0x12E52FB5] 计算地址

00EACB30 871424 xchg dword ptr ss:[esp],edx 函数真实地址给栈顶 并还原环境

0115D36E C2 0400 retn 0x4

这个FF25 CALL 的第四行 有个POP edx 而进这个CALL之前 有一个push edx ,可以看出 这个push edx 也是垃圾代码是 VMP自己添加上去的,看来VMP 会随机在上下 填充一个字节,在上面就是 PUSH 一个寄存器,在下面就是 retn

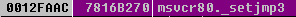

找一个 FF15型的CALL看看

跟进去看下流程

010B27B9 BE B34E6E0B mov esi,0xB6E4EB3 垃圾代码

00EFFC5B 5E pop esi 出栈

00EEB9B0 873424 xchg dword ptr ss:[esp],esi 交换栈顶的值,还原 ESI原始值

00F437BB 56 push esi 保存环境

00F8D827 BE 4B084800 mov esi,0048084B 计算地址

00FA55B3 8BB6 C005B900 mov esi,dword ptr ds:[esi+0xB905C0] 计算地址

010E8053 8DB6 3F68AD31 lea esi,dword ptr ds:[esi+0x31AD683F] 计算地址

00F44191 873424 xchg dword ptr ss:[esp],esi 真实函数地址给栈顶,还原环境

0057A761 C3 retn

第二行 pop esi 看来这个CALL 的push esi 是垃圾指令了,但是 发现这个 是retn 为什么不是,retn 04 呢?因为这个是 FF15 型调用,也就是 call [????????] 需要执行完后返回到call 下面继续执行

再找一个FF15型调用看看

跟进去看下流程

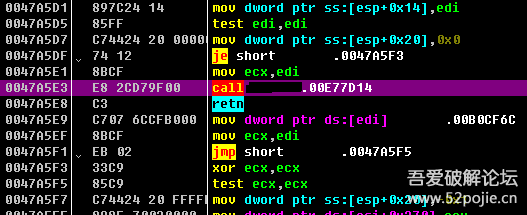

00E77D14 90 nop

00E77D15 51 push ecx 保存环境

00E77D16 66:F7D1 not cx 垃圾代码

00E77D19 8B4C24 04 mov ecx,dword ptr ss:[esp+0x4] 栈顶+4(调用CALL的返回地址)给ECX,

00FB7CFF 8D49 01 lea ecx,dword ptr ds:[ecx+0x1] 取 返回地址+1的值 给ECX

01013FB5 894C24 04 mov dword ptr ss:[esp+0x4],ecx 重新写入到返回处

01013FB9 B9 A1598A00 mov ecx,008A59A1 计算地址

010566B2 8B89 94C36C00 mov ecx,dword ptr ds:[ecx+0x6CC394] 计算地址

00E95200 8D89 19378077 lea ecx,dword ptr ds:[ecx+0x77803719] 计算地址

00FEA363 870C24 xchg dword ptr ss:[esp],ecx 真实函数地址给栈顶,还原环境

010ABADE C3 retn

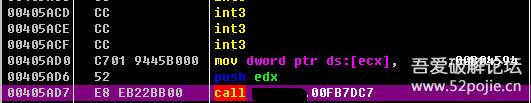

这个 有点不一样啊,很简单 看调用CALL 的下面有一个 RETN啊,这要是正常返回 程序还不得跑飞啊,VMP巧妙的利用 4 5 6三行代码 就搞定了,这写壳的人真是脑洞大开啊!

所有的IAT加密就这样完了吗??? NO 还有更脑洞大开的 往下看

跟进去看看

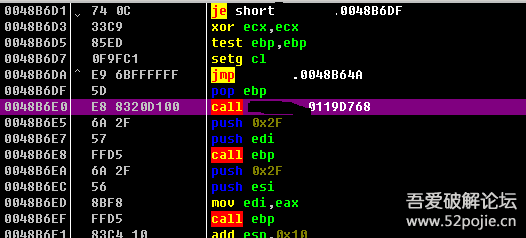

0119D768 90 nop

0106B2C9 872C24 xchg dword ptr ss:[esp],ebp 交换栈顶的值,还原栈顶

00F3E26F 55 push ebp 保存返回地址

00F3E270 F7D5 not ebp 垃圾代码

00F3E272 50 push eax 保存环境

00F3E273 B8 D41D4300 mov eax,00431DD4 计算地址

00F3E278 66:8BEB mov bp,bx 垃圾代码

00F3E27B 8B80 41F7BE00 mov eax,dword ptr ds:[eax+0xBEF741] 计算地址

00F3E281 66:0F4FE8 cmovg bp,ax 垃圾代码

00F3E285 66:8BE8 mov bp,ax 垃圾代码

00F3E288 8D80 903F170C lea eax,dword ptr ds:[eax+0xC173F90] 计算地址

00F3E28E 0FB7E8 movzx ebp,ax 垃圾代码

00F3E291 8BE8 mov ebp,eax 真实函数地址给 EBP

00F3E293 58 pop eax 还原 寄存器

011B5D71 C3 retn

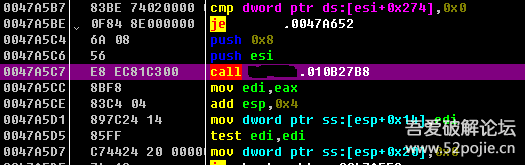

这是在干啥呢?? 咋把真实函数地址 给了 EBP呢? 看调用处的下面 有一个 call ebp 明白了吧 这是把 mov xx,[????????] 整成了一个CALL哦,再来看下堆栈 调用处pop EBP , CALL内 第2行 有把栈顶的值还原了,然后把函数的返回地址重新PUSH进去,这里处理的很巧妙,所有 调用处的 pop ebp也是垃圾指令,这就完了???NO还有往下看

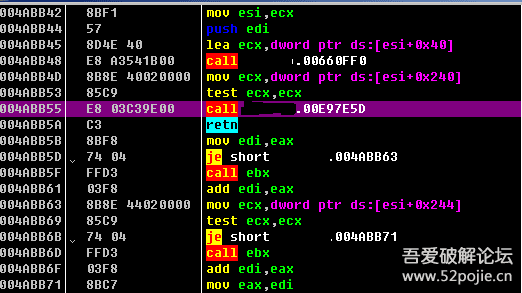

跟进去看下

00E97E5D 90 nop

00E97E5E 0FBFDB movsx ebx,bx 垃圾代码

010C1083 50 push eax 保存环境

010C1084 8B4424 04 mov eax,dword ptr ss:[esp+0x4] 获取当前CALL的返回地址给EAX

00E2EB3F 8D40 01 lea eax,dword ptr ds:[eax+0x1] 获取当前CALL返回地址+1给EAX

00E2EB42 0F45DB cmovne ebx,ebx 垃圾代码

00E2EB45 66:0FB6DB movzx bx,bl 垃圾代码

00E2EB49 894424 04 mov dword ptr ss:[esp+0x4],eax 保存返回地址

00E2EB4D B8 012C4300 mov eax,00432C01 计算地址

00E2EB52 66:0FBEDB movsx bx,bl 垃圾代码

00E2EB56 66:8BDF mov bx,di 垃圾代码

01170378 8B80 F58CC000 mov eax,dword ptr ds:[eax+0xC08CF5] 计算地址

0117037E 0FB7DC movzx ebx,sp 垃圾代码

01170381 0F41DE cmovno ebx,esi 垃圾代码

01170384 F6D7 not bh 垃圾代码

01170386 8D80 145A2C32 lea eax,dword ptr ds:[eax+0x322C5A14] 计算地址

0117038C B3 85 mov bl,0x85 垃圾代码

0117038E 8ADE mov bl,dh 垃圾代码

01170390 8BD8 mov ebx,eax 真实函数地址给 EBX

01170392 0FBFC2 movsx eax,dx 垃圾代码

01170395 C6C4 E2 mov ah,0xE2 垃圾代码

01170398 0FC8 bswap eax 垃圾代码

0117039A 58 pop eax 还原环境

0117039B C3 retn

认真看 了上面的部分,这里不难理解了吧, 4 5 8行处理调用处的 下面 retn 的,函数是获取 EBX的调用值的

一共6种 IAT相关的处理,所以我是 一边写脚本一边骂写 VMP壳的人,要不要这么坑啊,我要的脱的程序特别大 跑一遍要 1个小时,我也不记得我跑了多少遍了!哎!说来都是泪,新手就是这样啊!不多说了下面贴上脚本!需要的自己去下!

6、用UIf 修复IAT

7、用lodepe dump

8、用imprec 修复IAT

9、用cff 去掉壳段

至此VMP脱壳完成!

[转] 菜鸟手脱VMP,附上脱壳过程和自己写的脚本,可跨平台的更多相关文章

- 简单脱壳教程笔记(2)---手脱UPX壳(1)

本笔记是针对ximo早期发的脱壳基础视频教程,整理的笔记. ximo早期发的脱壳基础视频教程 下载地址如下: http://down.52pojie.cn/%E5%90%BE%E7%88%B1%E7% ...

- 简单脱壳教程笔记(7)---手脱PECompact2.X壳

本笔记是针对ximo早期发的脱壳基础视频教程.整理的笔记.本笔记用到的工具下载地址: http://download.csdn.net/detail/obuyiseng/9466056 简单介绍: F ...

- 【个人笔记】ximo早期发的脱壳教程——手脱UPX壳

[个人笔记]ximo早期发的脱壳教程--手脱UPX壳 壳分为两种:压缩壳和加密壳,UPX是一种很简单的压缩壳. 手脱UPX壳: 工具:ExeinfoPE.OD 对象:rmvbfix 方法1:单 ...

- 手脱Aspack变形壳1

1.载入PEID Aspack v2.12 -> www.aspack.com 2.载入OD,不管是看查壳信息还是看入口特征都跟我上一次发的一个手脱Aspack v2.12的帖子相同http:/ ...

- 简单脱壳教程笔记(8)---手脱EZIP壳

本笔记是针对ximo早期发的脱壳基础视频教程,整理的笔记.本笔记用到的工具下载地址: http://download.csdn.net/detail/obuyiseng/9466056 EZIP壳 : ...

- 手脱nSPack 3.7

方法一: 1. OD查壳—nSpack3.7的壳 2. 载入OD 看起来很眼熟,F8一次,然后下面就可以使用ESP定律了,使用ESP定律下断点,然后F9四次 3. F9四次后落到这个位置 接下 ...

- 深入底层逆向分析TDC‘s keygenme(手脱压缩壳)

系统 : Windows xp 程序 : TDC‘s keygenme 程序下载地址 :http://pan.baidu.com/s/1gdWyt6z 要求 : 脱壳 & 注册机编写 使用工具 ...

- 填坑专记-手脱FSG壳

妈呀,脱FGS壳真的是坎坷颇多,多亏吾爱破解前辈们的帮忙.我一定要记录下来,省的以后再无法解决. 已经查看是FSG壳了.找到入口也容易了.重点就是脱壳并修复好它. 脱壳 OEP为: 使 ...

- 手脱ACProtect v1.35(无Stolen Code)之二

首先,想说明的是这个壳在我的PC上是可以用上一个帖子中的方法来到假的OEP的:http://www.52pojie.cn/forum.php?mod=viewthread&tid=433462 ...

随机推荐

- c++ primer 4 数组和指针

类比的思想学习数组和指针,c++提供类似于vector和迭代器的低级复合类型——数组和指针.与vector相似,数组可以保存某一种类型的一组对象:而他们的区别在于,数组的长度固定,数组一经创建就不允许 ...

- c++ getline()

#include <iostream>#include <string> int main (){ std::string name; std::cout << & ...

- python log的处理方式

python log的处理方式 配置文件 #! /usr/bin/env python # -*- coding: utf-8 -*- # __author__ = "Q1mi" ...

- svn代码同步脚本

碰到一个需求,主要是2个项目需要用到同一份代码,主要是域名和配置信息不一样,而且要把svn更新的代码同步过去.本来考虑提交时用钩子同步过去,但考虑到同步过去的代码还需要测试,而且另一边代码的时效性不强 ...

- Proud Merchants HDU - 3466 (思路题--有排序的01背包)

Recently, iSea went to an ancient country. For such a long time, it was the most wealthy and powerfu ...

- 解释Crypto模块怎么就这么"皮"?No module named "Crypto"

https://www.cnblogs.com/fawaikuangtu123/p/9761943.html python版本:python3.6,系统:win7 1.pip install cryp ...

- ElasticSearch6 报错FORBIDDEN/12/index read-only / allow delete (api)

FORBIDDEN/12/index read-only / allow delete (api) 官方解决方法: curl -XPUT -H "Content-Type: applicat ...

- 新浪微博API的使用Python

本文记录了用新浪微博官方Python SDK调用API进行开发的流程. 准备工作 申请成为开发者并创建一个应用: 首先要有一个新浪微博的账号,然后去新浪微博开放平台(http://open.weibo ...

- struts2漏洞S2-046修复解决方案

项目验收通过半年之后, 甲方找了一些网络砖家用工具扫描我司做的社保卡申领系统, 找到了struts2漏洞S2-046, 真是服了, 只知道struts2有bug, 现在才知道它漏洞. 砖家们给出了修复 ...

- uoj 41 【清华集训2014】矩阵变换 婚姻稳定问题

[清华集训2014]矩阵变换 Time Limit: 20 Sec Memory Limit: 256 MB 题目连接 http://uoj.ac/problem/41 Description 给出 ...