web文件操作常见安全漏洞(目录、文件名检测漏洞)

做web开发,我们经常会做代码走查,很多时候,我们都会抽查一些核心功能,或者常会出现漏洞的逻辑。随着技术团队的壮大,组员技术日益成熟。 常见傻瓜型SQL注入漏洞、以及XSS漏洞。会越来越少,但是我们也会发现一些新兴的隐蔽性漏洞偶尔会出现。这些漏洞更多来自开发人员,对一个函数、常见模块功能设计不足,遗留下的问题。以前我们能够完成一些功能模块,现在要求是要安全正确方法完成模块才行。 接下来,我会分享一些常见功能模块,由于设计原因导致漏洞出现。下面,我们先看下,读取文件型功能漏洞。

我们先看下下面一段代码,通过用户输入不同目录,包含不同文件

<?php

///读取模块名称

$mod = isset($_GET['m'])?trim($_GET['m']):'index'; ///过滤目录名称不让跳转到上级目录

$mod = str_replace("..",".",$mod); ///得到文件

$file = "/home/www/blog/".$mod.".php"; ///包含文件

@include($file);

这段代码,可能在很多朋友做的程序里面有遇到过,对于新人来说,也是很容易出现这样问题,记得走查遇到该代码时候,我问到,你这个代码安全方面能做到那些?

答:1. 对”..”目录有做替换,因此用户传入模块名里面有有..目录都会被替换掉了。

2.构造拼接file名称,有前面目录限制,有后面扩展名限制,包含文件就会限制在该目录了

这段代码真的做到了目录安全检测吗?

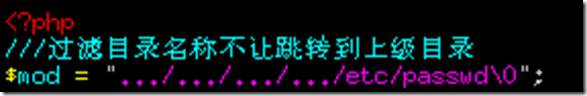

我们来测试下,如果$mod传入这个值将会是什么样的结果。

$mod 通过构造输?mod=…%2F…%2F…%2F…%2Fetc%2Fpasswd%00 ,我们看结果将是:

居然include(“/etc/passwd”)文件了。

怎么逃脱了我参数限制呢?

首先:做参数过滤类型去限制用户输入本来就不是一个好方法,一般规则是:能够做检测的,不要做替换 只要是检测不通过的,直接pass 掉!这是我们的一个原则。过滤失败情况,举不胜举,我们来看看,实际过程。

1、输入”…/…/…/” 通过把”..” 替换为”.”后

2、结果是”../../../” 就变成了这个了

有朋友就会说,如果我直接替换为空格是不是就好了?在这个里面确实可以替换掉。但是不代表以后你都替换为空格就好了。再举例子下。如:有人将字符串里面javascript替换掉。代码如下:

……

$msg = str_replace(“javascript”,””,$msg);

看似不会出现了javascript了,但是,如果输入:jjavascriptavascript 替换,会替换掉中间一个变为空后。前面的”j” 跟后面的会组成一个新的javascript了。

其次:我们看看,怎么逃脱了,后面的.php 限制呢。用户输入的参数有:”etc/passwd\0” ,\0字符非常特殊,一段连接后,文件名称变成了”……etc/passwd\0.php”,你打印出该变量时候,还是正确的。但是,一段放入到文件读写操作方法里面,\0后面会自动截断。操作系统,只会读取……etc/passwd文件了。 “\0”会出现在所有文件系统读写文件变量中。都会同样处理。这根c语言\0作为字符串完整标记有关系。

通过上面分析,大家发现做文件类型操作时候,一不注意将产生大的漏洞。而且该漏洞就可能引发一系列安全问题。

该怎么做文件类操作呢?

到这里,估计有人就会思考这个,做文件读写操作时候,如果路径里面有变量时候,我该怎么样做呢?有人会说,替换可以吗? “可以”,但是这个方法替换不严格,将会出现很多问题。而且,对于初写朋友,也很难杜绝。 做正确的事情,选择了正确的方法,会从本身杜绝问题出现可能了。 这里,我建议:对于变量做白名单限制。

- 什么是白名单限制

举例来说:

$mod = isset($_GET['m'])?trim($_GET['m']):’index’; ///读取模块名称后

mod变量值范围如果是枚举类型那么:

if(!in_array($mod,array(‘user’,’index’,’add’,’edit’))) exit(‘err!!!’);

完全限定了$mod,只能在这个数组中,够狠!!!!

- 怎么做白名单限制

通过刚才例子,我们知道如果是枚举类型,直接将值放到list中即可,但是,有些时候,这样不够方面。我们还有另外一个白名单限制方法。就是限制字符范围

举例来说:

$mod = isset($_GET['m'])?trim($_GET['m']):’index’; ///读取模块名称后

我限制知道$mod是个目录名称,对于一般站点来说,就是字母加数字下划线之类。

if(!preg_match(“/^\w+$/”,$mod)) exit(‘err!!!’);

字符只能是:[A-Za-z0-9_] 这些了。够狠!!!

总结:是不是发现,白名单限制方法,做起来其实很简单,你知道那个地方要什么,就对输入检测必须是那些。而且,检测自己已知的,比替换那些未知的字符,是不是简单多了。 好了,先到这里,正确的解决问题方法,会让文件简单,而且更安全!!欢迎交流!

web文件操作常见安全漏洞(目录、文件名检测漏洞)的更多相关文章

- Delphi 文件操作(路径、目录)

Delphi利用系统环境变量获取常用系统目录 //譬如 %WINDIR% 是表示系统目录的系统变量, 可以这样获取: var s: string; begin s := GetEnvironmentV ...

- 安全测试5_服务端的安全漏洞(SQL注入、命令注入、文件操作类)

前面大致讲解了下客户端的安全漏洞,现在来讲解下服务端的安全漏洞. 1.SQL注入(SQL Injection),是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问或修改数据,或者利用潜在的数据库 ...

- Delphi文件操作函数

文件是同一种类型元素的有序集合,是内存与外设之间传输数据的渠道.文件的本质是一个数据流,所有的文件实际上是一串二进制序列.文件管理包括:1.文件操作.2.目录操作.3.驱动器操作.三部分. 1.常见文 ...

- delphi文件操作的总结

csfinal90我的:收件箱资源博客空间设置|帮助|退出 首页 业界 移动 云计算 研发 论坛 博客 下载 更多 windzb的专栏 目录视图 摘要视图 订阅 IT俱乐部创始人杜鸿飞专访 ...

- day03 文件操作

目录 1.文件操作实例 2.文件常用操作 3.with模块操作文件 常用实例,把文件里面的内容读出来做成字典的形式在做成字列表展示. 1.精简版. lst = []f = open("fil ...

- python入门(六)二次编码与文件操作

二次编码 密码本: ascii -- 没有中文 英文1字节 gbk -- 英文 8b(位) 1B(字节) 中文 16b 2B unicode -- 英文32b 4B 中文32b 4B utf-8 -- ...

- Python 文件操作一

#-*- coding:utf-8 -*- #文件操作 #open()函数格式 #open(文件名,访问模式) f = open('1.md',"r") #read()没有不传参数 ...

- WEB开发中常见的漏洞

一.SQL注入漏洞 SQL注入攻击(SQL Injection),简称注入攻击.SQL注入,被广泛用于非法获取网站控制权,是发生在应用程序的数据库层上的安全漏洞.在设计程序,忽略了对输入字符串中夹带的 ...

- 文件包含上传漏洞&目录遍历命令执行漏洞

文件上传漏洞: 一句话木马 一句话木马主要由两部分组成:执行函数与 接收被执行代码的变量 执行函数: eval() assert() create_function() array_map() arr ...

随机推荐

- BZOJ4668: 冷战

并查集,按秩合并,树高log,暴力查询. 果然bzoj新挂的题中过的人多的全是sb题. 写了一发秒WA,发现姿势不对.(@_@) 然后过了50min,开始怀疑人生.(*_*) 这么长时间我lct都写完 ...

- phpcms后台获取当前登录账号的数据

$amdinid=$_SESSION['userid'];$infoadmin=$this->admin->get_one(array('userid'=>$amdinid)); v ...

- JS字符串转换成json对象。。。。

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- IT项目管理感悟

做项目的时候,切记做好需求分析,列出需求清单,需要考虑好每一个细节,一个机柜是否需要PDU,KVM,服务器放置位置,放置几台服务器,服务器是几U的,IP段规划都需要事先规划好,并且文档化.---记住这 ...

- JavaScript学习笔记——数据类型强制转换和隐式转换

javascript数据类型强制转换 一.转换为数值类型 Number(参数) 把任何的类型转换为数值类型 A.如果是布尔值,false为0,true为1 B.如果是数字,转换成为本身.将无意义的后导 ...

- CodeForces 698A Vacations

题目链接 : http://codeforces.com/problemset/problem/698/A 题目大意: 阿Q有n天假期,假期中有三种安排 休息.健身.比赛.每天有三种选择条件: 0 健 ...

- Centos系统查看CPU有关信息

top命令按1,看到几个CPU就代表是几核的. 查看CPU有几颗逻辑cpu,4代表有4个逻辑CPU,同时CPU的型号也打印出了,服务器一般都是至强的CPU [root@svn ~]# cat /pro ...

- Photoshop 融合属性 Unity Shader

http://forum.unity3d.com/threads/free-photoshop-blends.121661/

- centos 7.0 菜鸟接触命令 记录

centos 7.0 最小化安装 查看IP ip addr 查看外网IP curl ifconfig.me 重启 shutdown -r now 安装wget yum -y install wget ...

- Python之路【第七篇续】:进程、线程、协程

Socket Server模块 SocketServer内部使用 IO多路复用 以及 “多线程” 和 “多进程” ,从而实现并发处理多个客户端请求的Socket服务端.即:每个客户端请求连接到服务器时 ...