XSS-Proxy之技术总结

今天看了大风的文章,关于Cross Iframe Trick的思路。让我想到了曾经看到的关于XSS Proxy的一些文章。

Advanced Cross-Site-Scripting with Real-time Remote Attacker Control,精彩之处:

还有一篇关于Advanced XSS attacks and XSS-Proxy的PPT。都是05年的资料了。

它的主要思想是:在有XSS漏洞(持久型或非持久型)的网站上嵌入监控脚本,这样的脚本可以动态生成一个iframe,并可控制iframe的location值(八卦下~遨游很BT)。监控脚本控制iframe加载同域下的其它文档,且DOM安全允许监控脚本抓取、修改这些被加载进来的文档里的值(因为它们都在严格同域下)。接着,我们有一个控制端,可以通过这个监控脚本与victim进行实时交互与双向通信(详细的,建议看完上面给出的两篇E文)。

这样的技术使得XSS不再那么的“呆板”。优秀的XSS Proxy工具有:XSS Shell(我更喜欢这个)与BeEF。

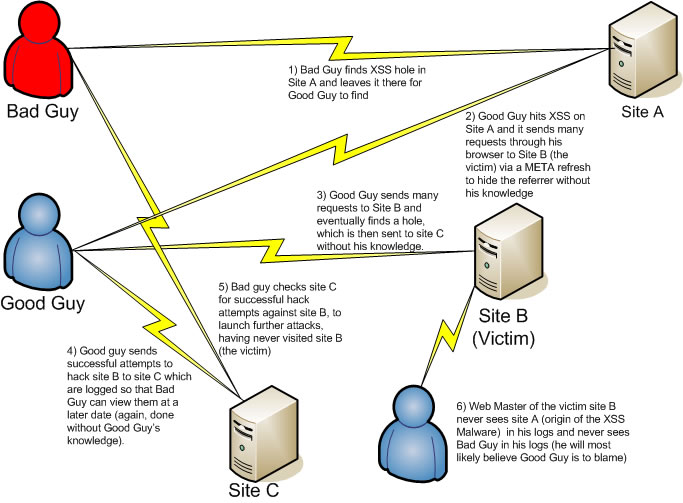

下面这张来是自Attacking Applications Via XSS Proxies的图:

这张图要说明的是:利用XSS Proxy技术,我们可以嫁祸他人,隐藏自己,很简单的图我就不解释了。

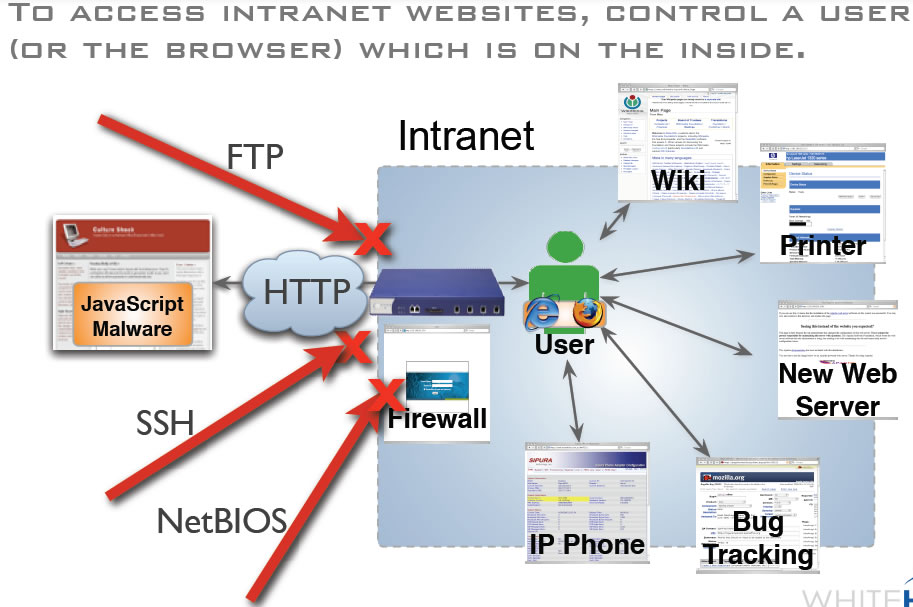

Jeremiah Grossman在Black Hat USA 2006上的《Hacking Intranet Websites from the Outside "JavaScript malware just got a lot more dangerous"》也很精彩,介绍了如何利用XSS Proxy技术来渗透内网。其中的一张截图:

XSS Proxy技术使得XSS的利用更加有趣,了解了这些原理,就可以考虑code出自己的利用工具了。肯定会有很多好玩新奇的东西在里面。继续挖掘吧。。。

XSS-Proxy之技术总结的更多相关文章

- 利用窗口引用漏洞和XSS漏洞实现浏览器劫持

==Ph4nt0m Security Team== Issue 0x03, Phile #0x05 of 0x07 |=----------------- ...

- Xss Bypass备忘录

Xss Bypass备忘录 技术要发展,免不了风波. 也许这些攻攻防防会更好的促进技术的发展也说不定 就让这一次次的爆破换来将来更精练的技术的无比的宁静吧 我们静观其变吧! 缅怀当初那份最纯真Hack ...

- 2018-2019-2 网络对抗技术 20165322 Exp9 Web安全基础

2018-2019-2 网络对抗技术 20165322 Exp9 Web安全基础 目录 实验内容与步骤 (一)Webgoat安装 (二)SQL注入攻击 1.命令注入(Command Injection ...

- 2018-2019-2 20165215《网络对抗技术》Exp9 :Web安全基础

目录 实验目的及内容 实验过程记录 一.Webgoat安装 二. 注入缺陷(Injection Flaws) (一)命令注入(Command Injection) (二)数字型注入(Numeric S ...

- IBM Rational AppScan:跨站点脚本攻击深入解析

IBM Rational AppScan:跨站点脚本攻击深入解析 了解黑客如何启动跨站点脚本攻击(cross-site scripting,XSS),该攻击危害(及不危害)什么,如何检测它们,以 ...

- Back Track5学习笔记

1.BT5默认用户名:root.密码:toor(公司是yeslabccies) 2.进入图形化界面命令:startx 3.更改密码:sudo passwd root 扫描工具 第一部分网络配置: 4. ...

- 【网络】VPN和代理服务器的区别

来自:http://www.zhihujingxuan.com/19311.html [scotttony的回答(41票)]: VPN和ssh哪个比较好, 要看你怎么定义是“好”. ssh作为一个创建 ...

- Java 23种设计模式详尽分析与实例解析之二--结构型模式

Java设计模式 结构型模式 适配器模式 模式动机:在软件开发中采用类似于电源适配器的设计和编码技巧被称为适配器模式.通常情况下,客户端可以通过目标类的接口访问它所提供的服务.又是,现有的类可以满足客 ...

- Kaldi的关键词搜索(Keyword Search,KWS)

本文简单地介绍了KWS的原理--为Lattice中每个词生成索引并进行搜索:介绍了如何处理OOV--替补(Proxy,词典内对OOV的替补)关键词技术:介绍了KWS的语料库格式:介绍了KWS在Kald ...

随机推荐

- Linux的yum命令——(八)

Yum(全称为 Yellow dog Updater, Modified)是一个在Fedora和RedHat以及CentOS中的Shell前端软件包管理器.基于RPM包管理,能够从指定的服务器自动下载 ...

- python 文件操作 r w a

python基础-文件操作 一.文件操作 对文件操作的流程 打开文件,得到文件句柄并赋值给一个变量 通过句柄对文件进行操作 关闭文件 打开文件时,需要指定文件路径和以何等方式打开文件, ...

- 图像转换为二进制文件存入DSP6748

本文为原创作品,转载请注明出处 欢迎关注我的博客:http://blog.csdn.net/hit2015spring和http://www.cnblogs.com/xujianqing/ 这篇博客主 ...

- 手把手教你最简单的开源项目托管GitHub入门教程

自从google code关闭了下载服务了之后,GitHub作为了目前最好用的免费开源项目托管站点,众多开源项目都托管在github,其中不乏著名的播放器MPC-HC. 不习惯于英文的朋友,难免少不了 ...

- CF#328 (Div. 2) C(大数)

C. The Big Race time limit per test 1 second memory limit per test 256 megabytes input standard inpu ...

- Linux编写Shell脚本

——<Linux就该这么学>笔记Shell脚本命令的工作方式有两种 交互式: 用户每输入一条命令就立即执行 批处理: 由用户事先编写好一个完整的Shell脚本,Shell会一次性执行脚本中 ...

- 测试social_navigation_layers

目标:测试social_navigation_layers 方法: 使用move_base接口启动costmap_2d 这样就能直接用configure方法来进行测试不用自己写代码 一.启动move_ ...

- [BZOJ1475]方格取数 网络流 最小割

1475: 方格取数 Time Limit: 5 Sec Memory Limit: 64 MBSubmit: 1025 Solved: 512[Submit][Status][Discuss] ...

- Lookup 组件用法全解

Lookup是查找的意思,Lookup组件实现两个数据源的连接,和Join语句实现的功能类似,使用Lookup 组件需要配置: 两个输入:一个是上游数据流的输入Source Table,一个是要查找的 ...

- P问题,NP问题 NPC问题 大神解答

http://blog.sina.com.cn/s/blog_5212bec30100o03y.html http://blog.csdn.net/u010385646/article/details ...