逆向破解之160个CrackMe —— 021

CrackMe —— 021

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

| 编号 | 作者 | 保护方式 |

| 021 | Cabeca | Name/Serial1/Serial2(Delphi) |

工具

x32dbg

VB Decompiler Pro

开始破解之旅

ON.1

爆破方式

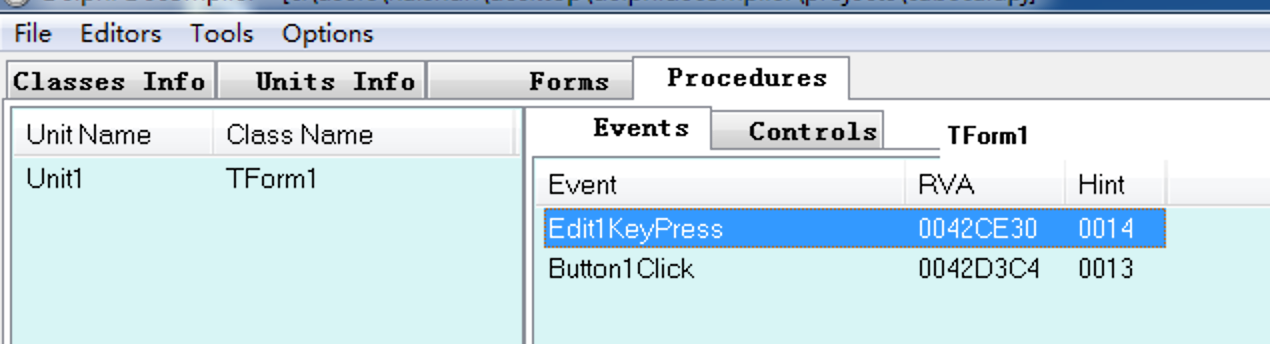

我们首先使用VB Decompiler Pro 打开021号程序,点击Procedures ->Events 我们在下方窗口内看见两个事件函数,一个是输入触发的事件一个是按钮点击的事件

我们记下按钮点击事件的地址0042D3C4

使用x32dbg打开程序在004D3C4处下断,在程序输入框内输入任意数据,点击按钮,程序停在了断点处

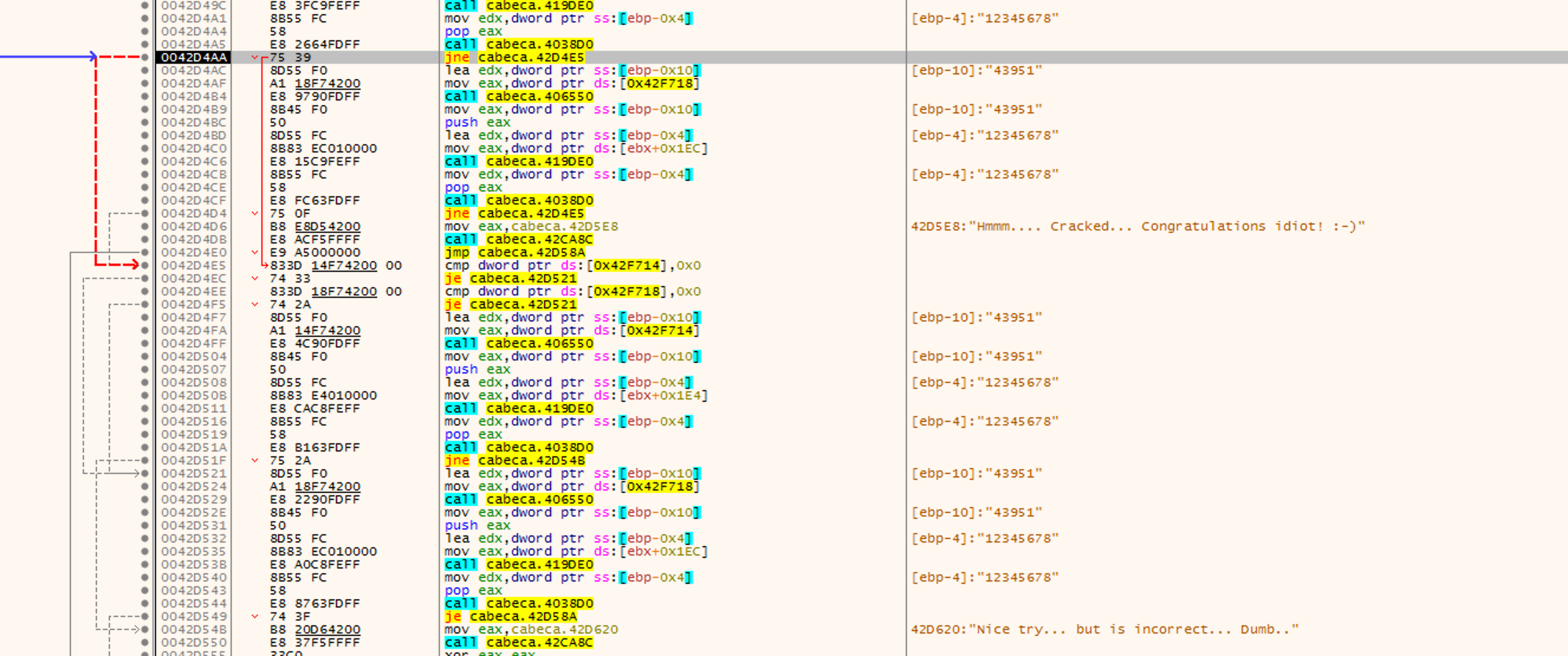

单步F8向下运行

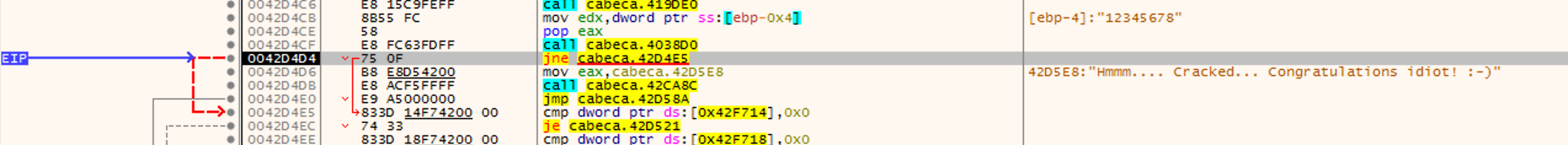

此时我们停在了0042D4AA处,看到程序跳过正确提示符处,我们将0042D4AA处JNE修改为NOP继续单步向下

继续单步向下来到了下一个跳转处,看到红色的线跳过了正确提示处,我们将0042D4D4处JNE修改为NOP,F9运行

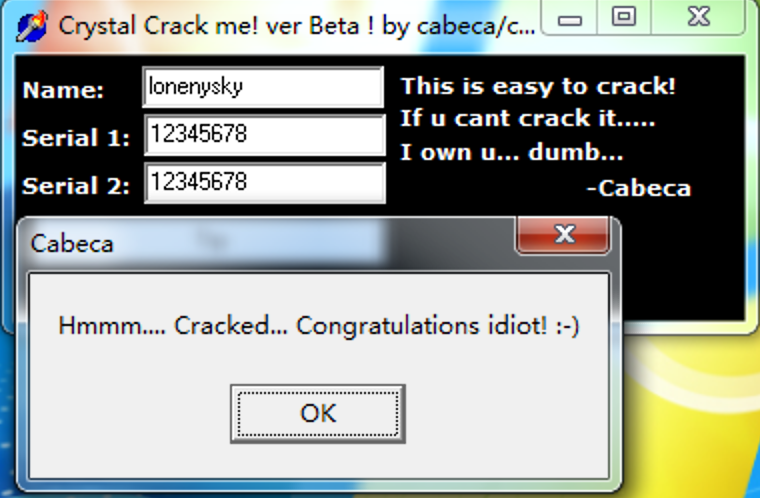

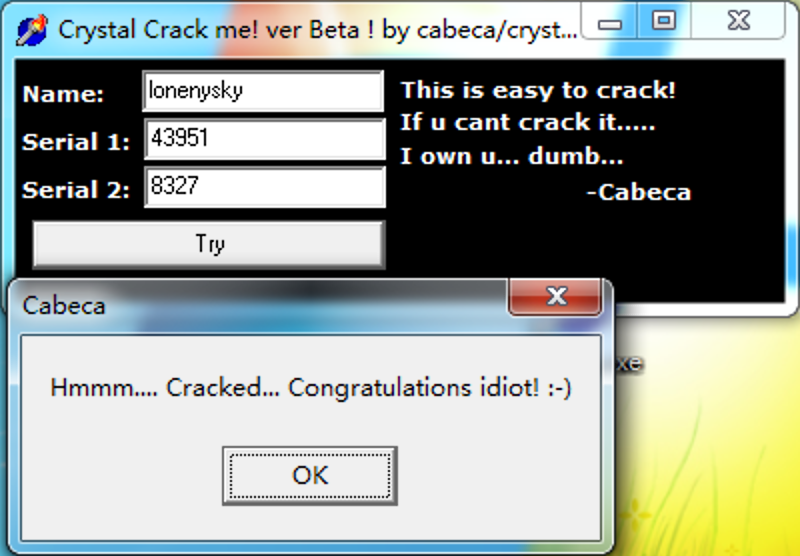

bingo ~ 破解成功

ON.2

追码方式

我们在窗口内输入以下数据

Name : lonenysky

Serial 1 : 1234567

Serial 2 : 1234567

在之前的按钮事件处下断,下断后点击Try按钮,F8单步向下

当我们经过0042D48A地址处时,计算出一个字符串,该字符串疑似第一个注册码

- 0042D480 | | je cabeca.42D4E5 |

- 0042D482 | 8D55 F0 | lea edx,dword ptr ss:[ebp-0x10] | [ebp-]:""

- 0042D485 | A1 14F74200 | mov eax,dword ptr ds:[0x42F714] |

- 0042D48A | E8 C190FDFF | call <cabeca.sub_406550> |

- 0042D48F | 8B45 F0 | mov eax,dword ptr ss:[ebp-0x10] | [ebp-]:""

- 0042D492 | | push eax |

- 0042D493 | 8D55 FC | lea edx,dword ptr ss:[ebp-0x4] | [ebp-]:"lonenysky"

- 0042D496 | 8B83 E4010000 | mov eax,dword ptr ds:[ebx+0x1E4] |

- 0042D49C | E8 3FC9FEFF | call <cabeca.sub_419DE0> |

- 0042D4A1 | 8B55 FC | mov edx,dword ptr ss:[ebp-0x4] | [ebp-]:"lonenysky"

- 0042D4A4 | | pop eax |

- 0042D4A5 | E8 2664FDFF | call <cabeca.sub_4038D0> |

- 0042D4AA | | jne cabeca.42D4E5 |

- 0042D4AC | 8D55 F0 | lea edx,dword ptr ss:[ebp-0x10] | [ebp-]:""

- 0042D4AF | A1 18F74200 | mov eax,dword ptr ds:[0x42F718] |

- 0042D4B4 | E8 9790FDFF | call <cabeca.sub_406550> |

- 0042D4B9 | 8B45 F0 | mov eax,dword ptr ss:[ebp-0x10] | [ebp-]:""

- 0042D4BC | | push eax |

- 0042D4BD | 8D55 FC | lea edx,dword ptr ss:[ebp-0x4] | [ebp-]:"lonenysky"

- 0042D4C0 | 8B83 EC010000 | mov eax,dword ptr ds:[ebx+0x1EC] |

0042D48A处Call为计算Serial 1的函数

我们将Serial 1处的输入框的内容改为,再次点击Try按钮F8单步向下

此时经过0042D4A4地址处时没有发生跳转,说明Serial 1注册码正确,注册码为

继续F8向下

此时我们看到在进入0042D4C6地址后计算出一个新的字符串疑似我们的Serial 2注册码

- 0042D4C6 | E8 15C9FEFF | call <cabeca.sub_419DE0> |

- 0042D4CB | 8B55 FC | mov edx,dword ptr ss:[ebp-0x4] | [ebp-]:""

- 0042D4CE | | pop eax | eax:""

- 0042D4CF | E8 FC63FDFF | call <cabeca.sub_4038D0> |

- 0042D4D4 | 0F | jne cabeca.42D4E5 |

- 0042D4D6 | B8 E8D54200 | mov eax,cabeca.42D5E8 | eax:"", 42D5E8:"Hmmm.... Cracked... Congratulations idiot! :-)"

将Serial 2输入框内修改为8327,确定

bingo ~ 破解成功

逆向破解之160个CrackMe —— 021的更多相关文章

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 025

CrackMe —— 025 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- ACT开发初步(二)——XML

由于pc无法发文,先挖坑,慢慢填

- 2018-2019-2 20165315《网络对抗技术》Exp7 网络欺诈防范

2018-2019-2 20165315<网络对抗技术>Exp7 网络欺诈防范 一.实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 简单应 ...

- 在myecplice中关联svn

1:下载插件 site-1.8.22 2:找到myecplic的安装目录 下的dropins 文件夹(例如:C:\Users\han\AppData\Local\MyEclipse Professio ...

- Spring Cloud OkHttp设计原理

Spring Cloud 框架最底层核心的组件就是服务调用方式,一般Spring Cloud框架采用的是HTTP的调用框架,本文将在 Spring Cloud应用场景下,介绍组件OkHttp3的设计原 ...

- excel 使用

列于列拼接

- windows 批处理命令

关机: shutdown -s -t 1 ::-t后面添加时间,表示多少秒之后关机, 删除文件夹以及子文件: rd file2 /s/q ::/s 删除子文件 /q不需要确认 新建文件夹: md f ...

- [Atcoder AGC032C]Three Circuits

题目大意:有一张$n$个点$m$条边的无向连通图,判断是否可以从中分出$3$个环,满足三个环覆盖整张图并且没有重复的边.$n,m\leqslant10^5$ 题解:分类讨论.有度数为奇肯定不行,因为连 ...

- python字符串的拼接

方式一:使用"+"拼接(拼接字符串较多时会影响拼接效率) 方式二:使用","拼接(只能用于print打印,赋值操作会生成元组) 方式三:使用"%&qu ...

- spring Boot 学习(八、Spring Boot与与监控管理)

一.监控管理通过引入spring-boot-starter-actuator,可以使用Spring Boot为我们提供的准 生产环境下的应用监控和管理功能.我们可以通过HTTP,JMX,SSH协议来进 ...

- LATEX 数学公式基本语法

作者:@houkai本文为作者原创,转载请注明出处:https://www.cnblogs.com/houkai/p/3399646.html TEX 是Donald E. Knuth 编写的一个以排 ...