Metasploit one test

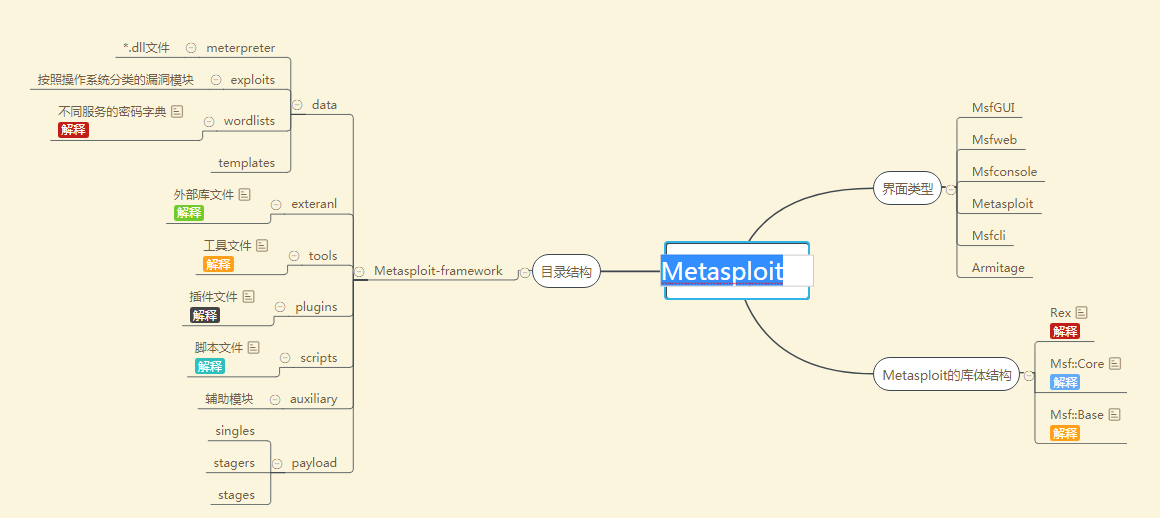

1、对Metasploit的文件结构层次做一个目录结构图

2、漏洞利用的原理及其过程

攻击者发送一个附加攻击载荷的漏洞攻击代码给存在漏洞的系统。漏洞攻击代码首先执行,如果执行成功,攻击载荷中的实际代码开始执行,执行之后,攻击者获得了漏洞系统的控制权限。就可以上传数据和删除数据。或者开启后门等。

一个典型的漏洞攻击过程演示:

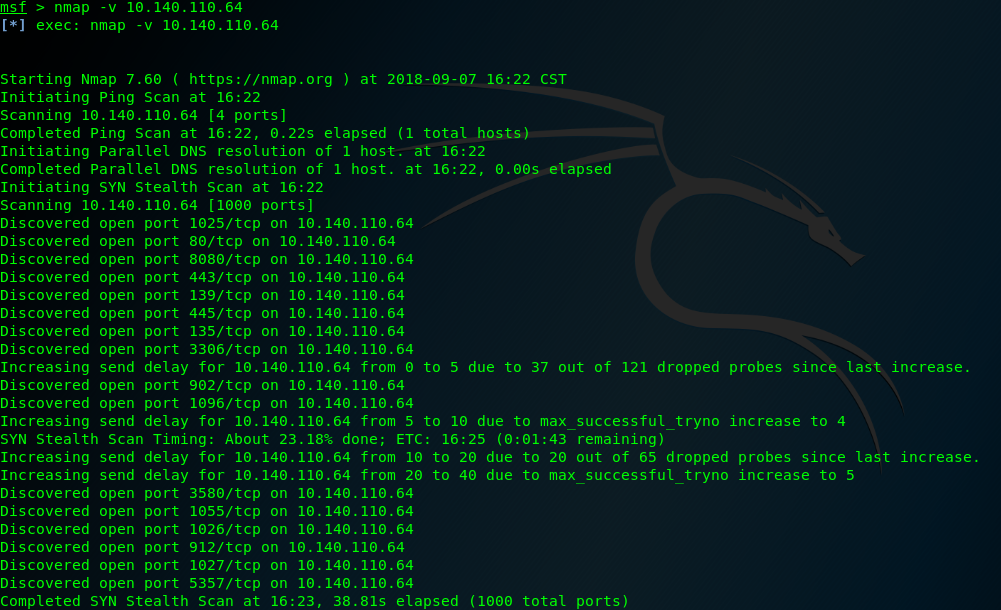

第一步: 扫描系统的IP地址 nmap -v -n 192.168.1.2 或者使用更加详细的扫描 namp -T4 -A -v 192.168.1.2 (这里的IP地址可以使用自己提前架设好的模拟机)

附:查询服务单位时候可以定义服务 nmap -n -oX my.xml 192.168.1.2 ,之后将查询的结果导入到Metasploit中 db_import my.xml

附: 查询的同时将查询结果导入到Metasploit。 db_namp - -n -A 192.168.1.2

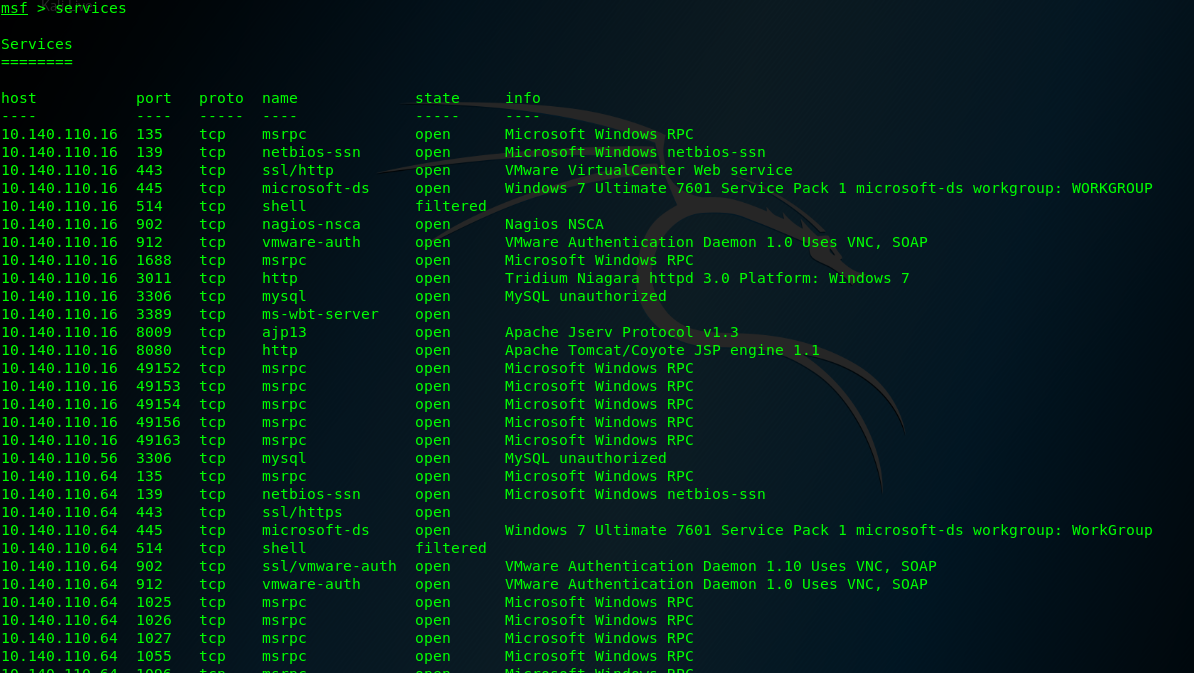

第二步:查看服务 search services ,

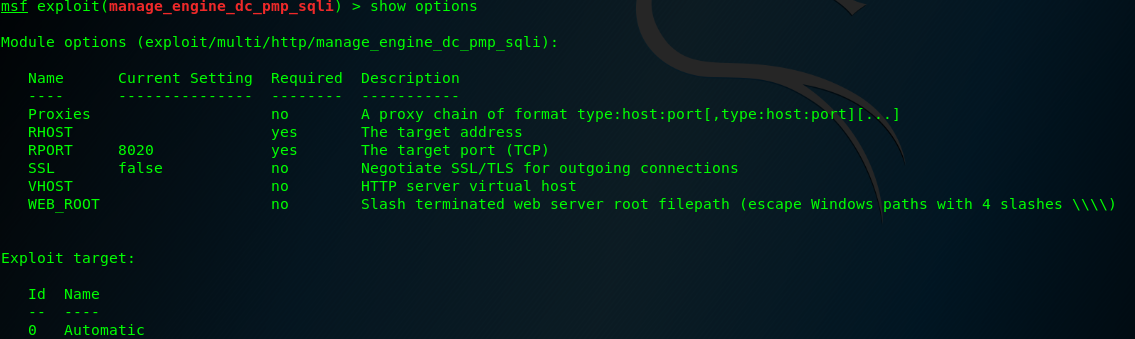

第三步: 查询某个服务存在的漏洞 search msrpc type:exploit platform:windows 7

第四步:利用漏洞 use 之后查询操作要求

第五步:按照要求设置好,添加攻击载荷

第六步:执行 漏洞攻击

如果Metasploit库存在的漏洞攻击代码不能攻击存在的系统漏洞,需要查找最新的攻击代码。

对下载的漏攻攻击代码进行编译成二进制代码再进行运行 编译命令 gcc <exploit name with path > -o <exploitname> (gcc dcom.c -o dcom) 然后执行编译文件 ./dcom

可以在下面的网站上下载攻击漏洞 然后进行编译,使用该漏攻攻击代码 ./dcom 根据提示添加 信息

可以在下面的网站上下载攻击漏洞 然后进行编译,使用该漏攻攻击代码 ./dcom 根据提示添加 信息

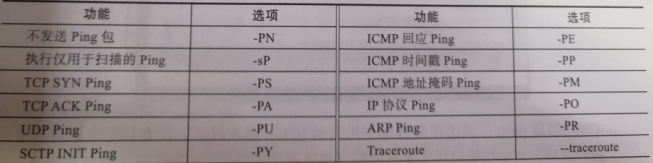

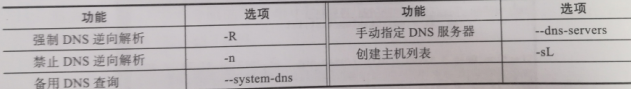

附:在进行nmap扫描的时候 要根据nmap自己的语法进行扫描。

提示:如果是对多个IP地址进行扫描 ,但是IP地址又不是想换关联的就可以设置列表进行扫描

创建一个TXT文件 罗列要扫描的所有IP地址 记为 ip.txt

扫描命令 使用 nmap -iL <ip.txt>

nmap 参数

Metasploit one test的更多相关文章

- Metasploit各版本对比

功能特性 描述 Metasploit Framework Metasploit Community Metasploit Express Metasploit Pro Pricing ...

- 关于kali2.0rolling中metasploit升级后无法启动问题的解决总结

最近在学习metasploit的使用,文中提到可以使用msfupdate命令来对metasploit的payload.exploit等进行升级,我就试了一下,没想到升级过程并不麻烦,但升级后却出现了无 ...

- [转]初探Metasploit的自动攻击

1. 科普Metasploit 以前只是个Back Track操作系统(简称:BT) 下的攻击框架,自成继承了后攻击渗透模块,隐隐有成为攻击平台的趋势. 我们都戏称它为美少妇,很简单,msf. 它 ...

- 移动安全初探:窃取微信聊天记录、Hacking Android with Metasploit

在这篇文章中我们将讨论如何获取安卓.苹果设备中的微信聊天记录,并演示如何利用后门通过Metasploit对安卓设备进行控制.文章比较基础.可动手性强,有设备的童鞋不妨边阅读文章边操作,希望能激发大家对 ...

- metasploit渗透初探MR.robot(一)

看了MR.robot,有一种研究渗透技术的冲动, 网上也看了些教程,要从kali linux说起, 下载vmware 12,http://www.vmware.com/go/tryworkstatio ...

- metasploit用法

1.msfconsole 进入metasploit 2.help connect 查看帮助 3.msfcli -h 查看帮助 4.ms08_067_netapi O 字符命令后加“O”,查看配置 5. ...

- chapter1 渗透测试与metasploit

网络对抗技术课程学习 chapter1 渗透测试与metasploit 一.读书笔记 二.渗透测试 通过模拟恶意攻击者的技术与方法进行攻击,挫败目标系统安全控制措施,取得访问控制权,并发现具备业务影响 ...

- 原创教程:《metasploit新手指南》介绍及下载

原创教程:<metasploit新手指南>介绍及下载 1.1 作者简介 这份教程并不是“玄魂工作室”原创,但是我还是要力推给大家.相比那些一连几年都在问“我怎么才能入门”的人而言,我们更欣 ...

- kali 2.0 启动metasploit服务

kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的方式不起作用. 在kali 2.0中启动带数据库支持的MSF方式如下: 首先启动po ...

- CentOS 6.x安装Metasploit

现在开始安装Metasploit框架,前面的包安装成功之后,我们需要再安装一些Metasploit依赖的Ruby库,命令如下: gem install wirble pg sqlite3 msgpac ...

随机推荐

- GIT刷新忽略文件.gitignore

1.使用命令工具Git Bash,进入需要修改的工作目录.如C:/est 则输入 cd c:/test 2.重置所有缓存(注意后面有个.) git rm -r --cached . 3.重新添加(注意 ...

- 算法-链的操作(一)-合并两个排序的链接(no.25)

合并两个排序的链接(no.25) 把下面连个排好序的链,从小到大排序链接. list1 : 1 -> 6 -> 8 list2 : 2-> 5 -> 9 def merge(h ...

- python - 代码缩进

# -*- cording :utf-8 -*- # print absolute value of an integer a = 40 b = 1 if a >=50: print a els ...

- SFTP客户端代码示例

参考链接:SFTP客户端代码示例 操作系统:Windows7/8,VS2013 环境:libssh2 1.4.3.zlib-1.2.8.openssl-1.0.1g 原文: “从http://www. ...

- Hibernate学习(三)

Hibernate的查询方法(五种) 一.OID查询:按主键查询 --get( ) --load( ) 二.对象导航查询:通过已经查询到的联系人,得到起关联的对象 三.SQL查询 四.HQL查询(** ...

- python print输出带颜色 总结

书写格式: 开头部分:\033[显示方式;前景色;背景色m + 结尾部分:\033[0m 注意:开头部分的三个参数:显示方式,前景色,背景色是可选参数,可以只写其中的某一个:另外由 ...

- Effective C++ 笔记

无参构造函数如何暴躁的构造. 先来看看标准的raw_memory : *sizeof(int)); // create int raw memory int *intVars = static_cas ...

- eMMC基础技术3:eMMC总线token

1.前言 本文主要介绍eMMC 总线协议相关的内容,主要包括: (1)command token format (2)response token format (3)data packet form ...

- MySQL登录报错ERROR 2002 (HY000): Can't connect to local MySQL server through socket '/tmp/mysql.sock' (2)

[root@pisphkdcbsql01 mysql3307]# /opt/mysql3307/bin/mysql -upisp -ppisp@ mysql: [Warning] Using a pa ...

- HBase基础架构及原理

1. HBase框架简单介绍 HBase是一个分布式的.面向列的开源数据库,它不同于一般的关系数据库,是一个适合于非结构化数据存储的数据库.另一个不同的是HBase基于列的而不是基于行的模式.HBas ...