kubernetes 安装kong、kong-ingress-controlor

一、关于kong的详细内容这里不再赘述,可以查看官网。

kong升级到1.0以后功能越来越完善,并切新版本的kong可以作为service-mesh使用,并可以将其作为kubernetes的ingress-controlor。虽然在作为service-mesh方面与istio还有差异,但是kong的发展前景很好,kong-ingress-controlor可以自动发现kubernetes集群里面的ingress服务并统一管理。所以我们的测试集群正在试用kong,这里先记录一下部署过程。

二、部署

提前准备好:kubernetes 集群(我线上使用的是1.13.2)、PV持久化(使用nfs做的)、helm

获取charts:

安装好了helm,可以直接使用:

helm fetch stable/kong

这个默认repo获取是需要翻墙的。

我们使用的是根据官方的定制的:

https://github.com/cuishuaigit/k8s-kong

部署前可以根据自己的需要进行定制:

修改values.yaml文件,我这里取消了admin API的https,因为是纯内网环境。然后做了admin、proxy(http、https)的nodeport端口分别为32344、32380、32343。然后就是设置了默认开启 ingressController。

部署kong:

git clone https://github.com/cuishuaigit/k8s-kong cd k8s-kong helm install -n kong-ingress --tiller-namespace default .

测试环境的tiller是部署在default这个namespace下的。

部署完的效果:

root@ku13-1:~# kubectl get pods | grep kong

kong-ingress-kong-5c968fdb74-gsrr8 1/1 Running 0 4h14m

kong-ingress-kong-controller-5896fd6d67-4xcg5 2/2 Running 1 4h14m

kong-ingress-kong-init-migrations-k9ztt 0/1 Completed 0 4h14m

kong-ingress-postgresql-0 1/1 Running 0 4h14m

root@ku13-1:/data/k8s-kong# kubectl get svc | grep kong

kong-ingress-kong-admin NodePort 192.103.113.85 <none> 8444:32344/TCP 4h18m

kong-ingress-kong-proxy NodePort 192.96.47.146 <none> 80:32380/TCP,443:32343/TCP 4h18m

kong-ingress-postgresql ClusterIP 192.97.113.204 <none> 5432/TCP 4h18m

kong-ingress-postgresql-headless ClusterIP None <none> 5432/TCP 4h18m

然后根据https://github.com/Kong/kubernetes-ingress-controller/blob/master/docs/deployment/minikube.md部署了demo服务:

wget https://raw.githubusercontent.com/Kong/kubernetes-ingress-controller/master/deploy/manifests/dummy-application.yaml

# cat dummy-application.yaml

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: http-svc

spec:

replicas:

selector:

matchLabels:

app: http-svc

template:

metadata:

labels:

app: http-svc

spec:

containers:

- name: http-svc

image: gcr.io/google_containers/echoserver:1.8

ports:

- containerPort:

env:

- name: NODE_NAME

valueFrom:

fieldRef:

fieldPath: spec.nodeName

- name: POD_NAME

valueFrom:

fieldRef:

fieldPath: metadata.name

- name: POD_NAMESPACE

valueFrom:

fieldRef:

fieldPath: metadata.namespace

- name: POD_IP

valueFrom:

fieldRef:

fieldPath: status.podIP

# cat demo-service.yaml

apiVersion: v1

kind: Service

metadata:

name: http-svc

labels:

app: http-svc

spec:

type: NodePort

ports:

- port:

targetPort:

protocol: TCP

name: http

selector:

app: http-svc

kubectl create -f dummy-application.yaml -f demo-servcie.yaml

创建ingress rule:

ingress 必须与相应的service部署在相同的namespace下。这里没有指定默认demo-service 和demo-ingress 都是部署在default这个namespace下面。

#cat demo-ingress.yaml

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: foo-bar

spec:

rules:

- host: foo.bar

http:

paths:

- path: /

backend:

serviceName: http-svc

servicePort: 80

kubectl create -f demon-ingress.yaml

使用curl测试:

root@ku13-1:/data/k8s-kong# curl http://192.96.47.146 -H Host:foo.bar

Hostname: http-svc-6f459dc547-qpqmv Pod Information:

node name: ku13-2

pod name: http-svc-6f459dc547-qpqmv

pod namespace: default

pod IP: 192.244.32.25 Server values:

server_version=nginx: 1.13.3 - lua: 10008 Request Information:

client_address=192.244.6.216

method=GET

real path=/

query=

request_version=1.1

request_uri=http://192.244.32.25:8080/ Request Headers:

accept=*/*

connection=keep-alive

host=192.244.32.25:8080

user-agent=curl/7.47.0

x-forwarded-for=10.2.6.7

x-forwarded-host=foo.bar

x-forwarded-port=8000

x-forwarded-proto=http

x-real-ip=10.2.6.7 Request Body:

-no body in request-

三、部署konga

konga是kong的一个dashboard,具体部署参考https://www.cnblogs.com/cuishuai/p/9378960.html

四、kong plugin

kong有很多插件,帮助用户更好的使用kong来完成更加强大的代理功能。这里介绍两种,其他的使用都是相似的,只是配置参数不同,具体参数配置参考https://docs.konghq.com/1.1.x/admin-api/#plugin-object

kong-ingress-controlor提供了四种crd:KongPlugin、KongIngress、KongConmuser、KongCredential

1、request-transform

创建yaml:

#cat demo-request-transformer.yaml

apiVersion: configuration.konghq.com/v1

kind: KongPlugin

metadata:

name: transform-request-to-dummy

namespace: default

labels:

global: "false"

disable: false

config:

replace:

headers:

- 'host:llll'

add:

headers:

- "x-myheader:my-header-value"

plugin: request-transformer

创建插件:

kubectl create -f demo-request-transformer.yaml

2、file-log

创建yaml:

# cat demo-file-log.yaml

apiVersion: configuration.konghq.com/v1

kind: KongPlugin

metadata:

name: echo-file-log

namespace: default

labels:

global: "false"

disable: false

plugin: file-log

config:

path: /tmp/req.log

reopen: true

创建插件:

kubectl create -f demo-file-log.yaml

3、插件应用

插件可以与route、servcie绑定,绑定的方式就是使用annotation,0.20版本后的ingress controlor使用的是plugins.konghq.com.

1)route

在route层添加插件,就是在ingress里面添加:

# cat demo-ingress.yaml

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: foo-bar

annotations:

plugins.konghq.com: transform-request-to-dummy,echo-file-log

spec:

rules:

- host: foo.bar

http:

paths:

- path: /

backend:

serviceName: http-svc

servicePort:

应用:

kubectl apply -f demo-ingress.yaml

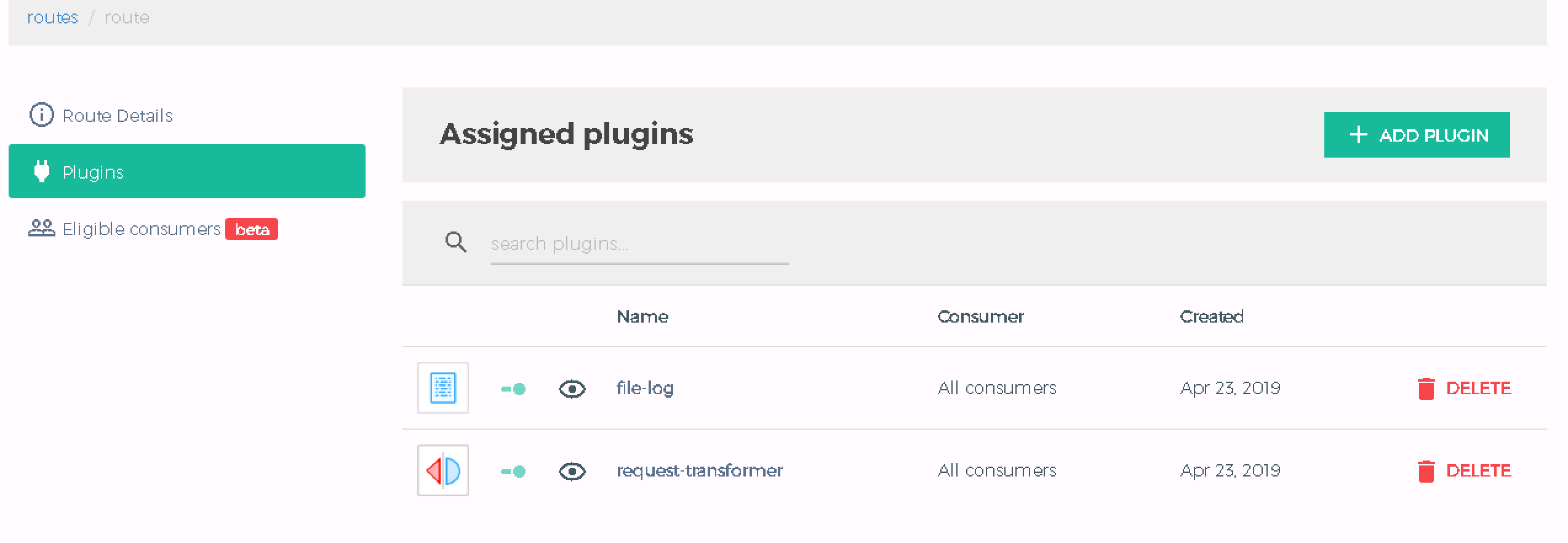

去dashboard上查看效果:

或者使用admin API查看:

curl http://10.1.2.8:/plugins | jq

32344是kong admin API映射到node节点的端口, jq格式化输出

2)service

在service层添加插件,直接在dummy的service的yaml里面添加anntations:

# cat demo-service.yaml

apiVersion: v1

kind: Service

metadata:

name: http-svc

labels:

app: http-svc

annotations:

plugins.konghq.com: transform-request-to-dummy,echo-file-log

spec:

type: NodePort

ports:

- port:

targetPort:

protocol: TCP

name: http

selector:

app: http-svc

应用:

kubectl apply -f demo-service.yaml

去dashboard上查看效果:

或者使用admin API:

curl http://10.1.2.8:32344/plugins | jq

4、插件效果

1)request-transformer

# curl http://10.1.2.8:32380 -H Host:foo.bar

Hostname: http-svc-6f459d7-7qb2n Pod Information:

node name: ku13-

pod name: http-svc-6f459d7-7qb2n

pod namespace: default

pod IP: 192.244.32.37 Server values:

server_version=nginx: 1.13. - lua: Request Information:

client_address=192.244.6.216

method=GET

real path=/

query=

request_version=1.1

request_uri=http://llll:8080/ Request Headers:

accept=*/*

connection=keep-alive

host=llll

user-agent=curl/7.47.0

x-forwarded-for=10.1.2.8

x-forwarded-host=foo.bar

x-forwarded-port=8000

x-forwarded-proto=http

x-myheader=my-header-value

x-real-ip=10.1.2.8 Request Body:

-no body in request-

可以看到我们在上面的plugin的设置生效了。host被替换成了llll,并且添加了x-myheader。

2)file-log

需要登陆kong的pod去查看:

kubectl exec -it kong-ingress-kong-5c9lo74-gsrr8 -- grep -c request /tmp/req.log

可以看到正确收集到日志了。

5、使用注意事项

目前使用的时候如果当前的某个plugin被删掉了,而annotations没有修改,那么会导致所有的plugin都不可用,这个官方正在修复这个bug。所以现在使用的时候要格外注意避免出现问题。

参考:

https://github.com/Kong/kubernetes-ingress-controller/blob/master/docs/custom-resources.md

https://github.com/Kong/kubernetes-ingress-controller/blob/master/docs/deployment/minikube.md

https://github.com/cuishuaigit/k8s-kong

kubernetes 安装kong、kong-ingress-controlor的更多相关文章

- kubernetes系列(十) - 通过Ingress实现七层代理

1. Ingress入门 1.1 Ingress简介 1.2 原理和组成部分 1.3 资料信息 2. Ingress部署的几种方式 2.1 前言 2.1 Deployment+LoadBalancer ...

- Docker系列(九)Kubernetes安装

环境: A.B两天机器A机器IP:192.169.0.104,B机器IP:192.168.0.102,其中A为Master节点,B为Slave节点 操作系统:Centos7 Master与Slave节 ...

- 轻松加愉快的 Kubernetes 安装教程

轻松加愉快的 Kubernetes 安装教程 马哥Linux运维 2 days ago 作者:无聊的学习者 来源:见文末 在国内安装 K8S,一直是大家很头痛的问题,各种麻烦,关键是还不知道需要下载什 ...

- Kuboard Kubernetes安装

一.简介 Kubernetes 容器编排已越来越被大家关注,然而使用 Kubernetes 的门槛却依然很高,主要体现在这几个方面: 集群的安装复杂,出错概率大 Kubernetes相较于容器化,引入 ...

- kubernetes安装-kubeadm

系统信息 角色 系统 CPU Core memory master 18.04.1-Ubuntu 4 8G slave 18.04.1-Ubuntu 4 4G 安装前准备(主节点和从节点都需要执行) ...

- kubernetes安装-二进制

主要参考https://github.com/opsnull/follow-me-install-kubernetes-cluster,采用Flanel和docker 系统信息 角色 系统 CPU C ...

- 服务网格Istio入门-详细记录Kubernetes安装Istio并使用

我最新最全的文章都在南瓜慢说 www.pkslow.com,文章更新也只在官网,欢迎大家来喝茶~~ 1 服务网格Istio Istio是开源的Service Mesh实现,一般用于Kubernetes ...

- kubernetes 安装 ingress controller

文章链接 ingress-nginx ingress 官方网站 ingress 仓库地址 ingress-nginx v1.0 最新版本 v1.0 适用于 Kubernetes 版本 v1.19+ ( ...

- kubernetes 安装手册(成功版)

管理组件采用staticPod或者daemonSet形式跑的,宿主机os能跑docker应该本篇教程能大多适用安装完成仅供学习和实验 本次安裝的版本: Kubernetes v1.10.0 (1.10 ...

随机推荐

- html5中如何更改、去掉input type默认样式

1.如何去掉input type=date 默认样式 HTML代码: 选择日期:<input type="date" value="2017-06-01" ...

- 20155205 郝博雅 Exp2 后门原理与实践

20155205 郝博雅 Exp2 后门原理与实践 一.基础问题回答 后门(木马) 专用程序 投放 隐藏(免杀) 启动(自启动.绑定) (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:上学 ...

- expdp错误案例

转自:https://www.cnblogs.com/kerrycode/p/3960328.html Oracle数据泵(Data Dump)使用过程当中经常会遇到一些奇奇怪怪的错误案例,下面总结一 ...

- Mac 下 python 环境问题

一.Mac下,可能存在的 python 环境: 1.Mac系统自带的python环境在(由于不同的 mac 系统,默认自带的 python 版本可能不一样): Python 2.7.10: /Syst ...

- Eclipse的application.properties文件输出中文成unicode编码

今天添application.properties时,无法输入中文,输入的中文直接变成了unicode的编码形式.原因是Eclipse的Spring Properties文件的默认编码为iso-885 ...

- 关于CSS层叠机制

谈到层叠机制,首先我们要知道什么是声明冲突. 声明冲突有三个条件:①多个选择器选中同一个元素:②声明块里的属性相同:③属性的属性值不同.同时满足这三点时就会产生声明冲突.比如下图html代码: < ...

- java.exe

进程:是一个正在执行中的程序.每一个进程执行都有一个执行顺序.该顺序是一个执行路径,或者叫一个控制单元. 线程(例:FlashGet):就是进程中一个独立的控制单元.线程在控制着进程的执行.一个进程中 ...

- pb 11 数据窗口空白,预览pb崩溃解决方案

注册表中找到:HKEY_CURRENT_USER\Software\Sybase\PowerBuilder\11.5 删掉

- 剑指offer面试题24:二叉搜索树的后序遍历序列

题目:输入一个整数数组,判断该数组是不是某二叉搜索树的后序遍历的结果.如果是返回true,否则返回false. 假设输入的数组任意两个数字都不相同 解题思路:二叉搜索树的特点是根节点的左子树的值小于等 ...

- 设置HttponlyCookie解决mshtml编程无法获取验证码图片流

最近给客户做的项目有一个新需求,客户需要在打开的IE浏览器中做自动登录,登录的页面上有神兽验证码.解决验证码的方案是找第三方平台打码.这样就有一个问题,如何把正确的验证码传给第三方打码平台. 大家都知 ...