Pikachu练习平台(暴力破解)

Pikachu练习平台(暴力破解)

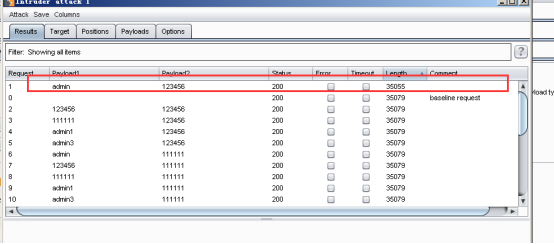

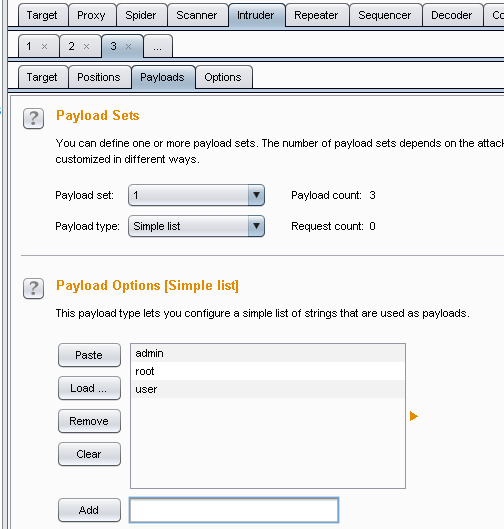

因为下面要用到burp suite,这里先简单介绍一下intruder模块的东西

Target选项: 设置攻击目标,可以通过proxy发送

Pasitions选项:指定需要暴力破解的参数并设置成变量,同时选择攻击模式

Sniper(狙击手):

一个payload,先将第一个变量使用字典进行测试,然后将第二个变量使用字典进行测试

Battering ram(冲撞车):

可以设置多个payload,所有变量一起用字典内容被替换,然后一起尝试

Pitchfork(草叉型):

每个payload设置对应的字典内容,进行破解

Cluster bomb(焦束炸弹):

为每一个变量设置一个payload,分别使用字典内容组合对变量进行替换

Payloads选项:设置字典,并对字典进行统一的策略处理

Options选项:对扫描的线程、失败重试等进行配置;

对结果设置匹配的flag:通过一个标识符来区别结果,并在结果栏中flag出来

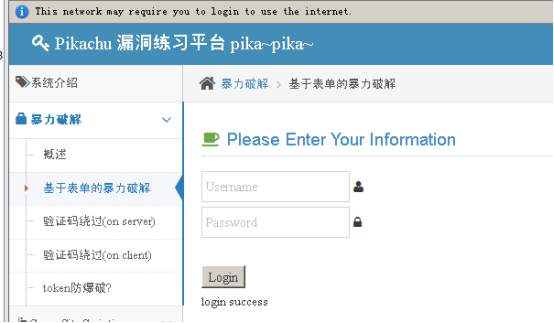

基于表单的暴力破解

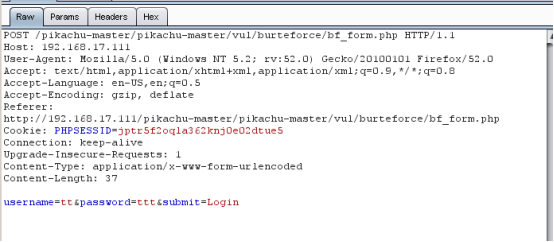

首先我们随便输入账户和密码 tt ttt

我们打开burp suite进行抓包,发送到intruder模块;

Sinper:一个变量设置一个payload进行攻击

Battering ram:可以设置两个变量,把payload同时给两个变量

Pitchfork:两个变量分别设置payload,然后按顺序一一对应进行破解

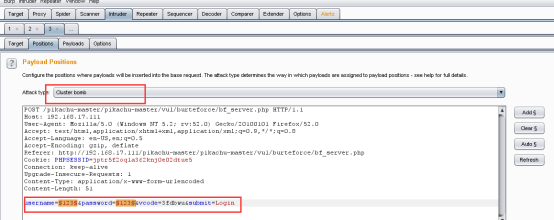

Cluster bomb:两个变量分别设置payload,然后交叉列所有情况进行破解(常用)

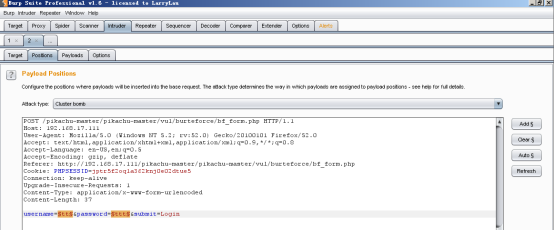

positions 攻击位置:

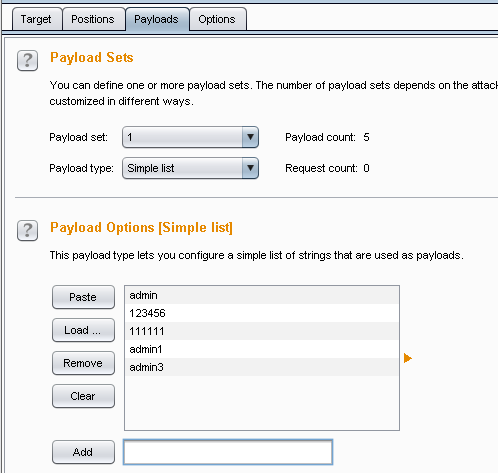

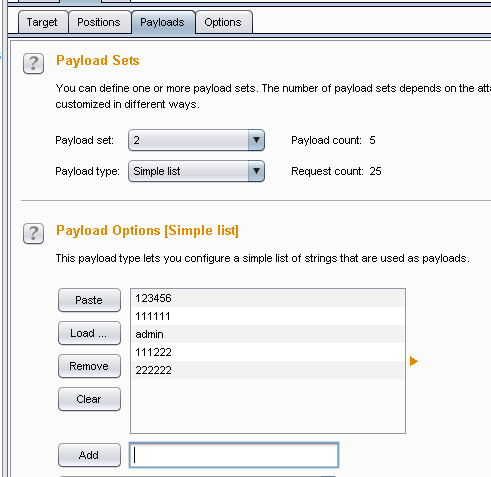

payloads 攻击有效载荷:

开始爆破:

使用admin 123456 进行登录,

登陆成功,爆破成功。

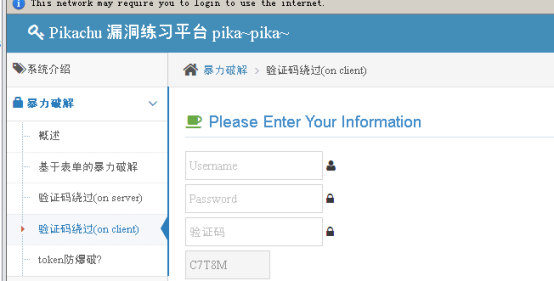

验证码绕过(on client)在客户端

查看页面源码,可以看到,输入的验证码是通过前端的js进行验证,很轻松就可以绕过;

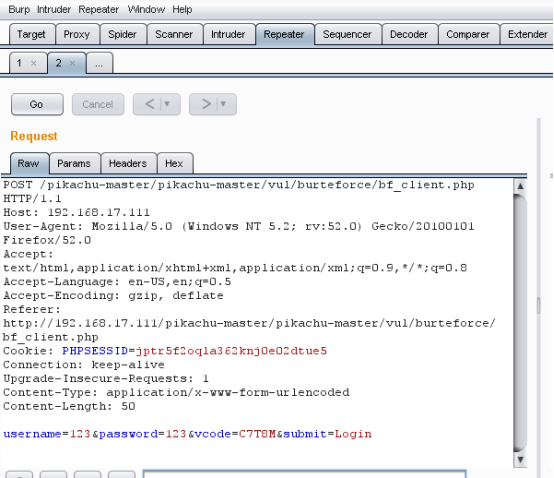

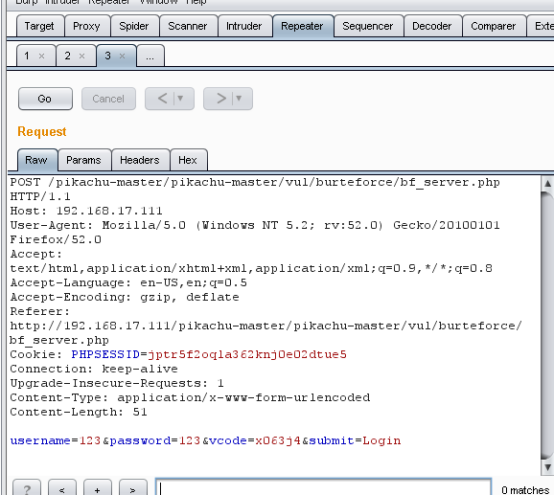

输入数据后,进行抓包,并发送到 Reperter;

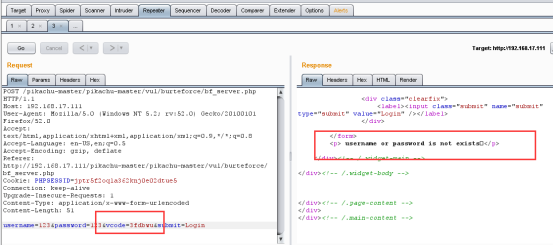

我们可以对验证码进行修改,发现不输入验证码,或者输入错误的验证码,代码都没有对验证码进行验证;

在前端检测验证码,可以轻松绕过,然后发送到intruder模块进行暴力破解,步骤和上面相同。

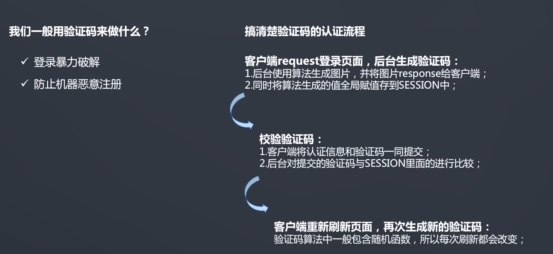

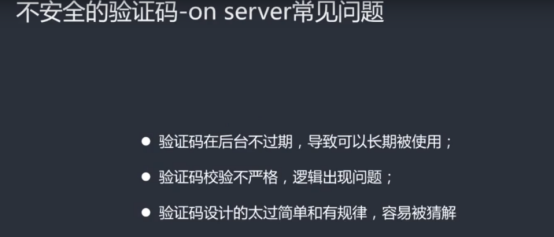

验证码绕过(on server)在服务器端

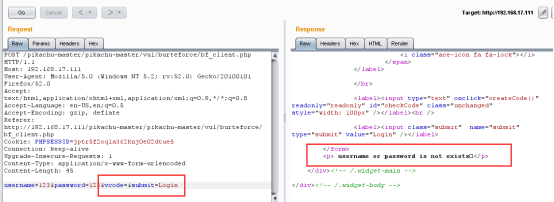

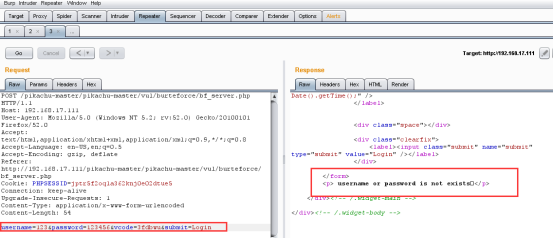

输入之后进行抓包,发送到reperter,

在前端刷新页面,得到新的验证码在reperter修改;

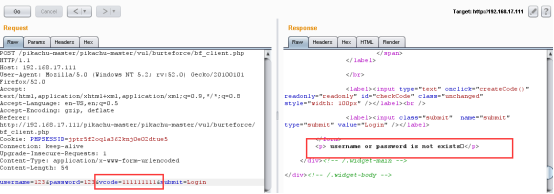

修改验证码后,我们再次输入用户名和密码,验证码也不再被校检,说明此验证码可以重复使用;

我们可以利用此漏洞,将数据包发送到intruder进行暴力破解;

爆破成功;

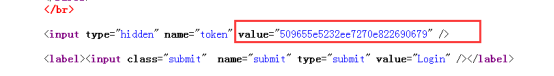

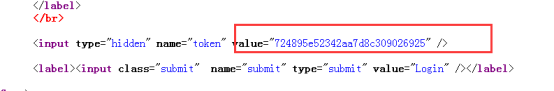

token不能防爆破

查看源代码,可以发现会有一个防爆破的的隐藏表单token值(每次你打开前端页面,后端收到请求后,就会生成一个token值,每次刷新token值都不一样);

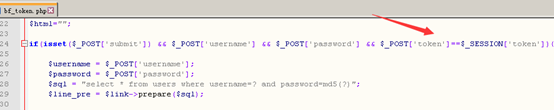

查看php文件,知道只有token先判断完了之后再判断账号密码,如果token值验证不通关 是不会再验证用户名和密码的

所以利用token值防爆破是不可以的,因为在认证之前这个可以以字符串铭文获取到表单里面,攻击者写一个工具在认证前获取这个值填到字典里面就可以进行连续性的重放

在csrf里会用到

Pikachu练习平台(暴力破解)的更多相关文章

- Web安全之暴力破解

暴力破解,顾名思义简单粗暴直接,我理解为将所有的“答案”都进行尝试直到找到正确的“答案", 当然我们不可能将所有的“答案”都进行尝试,所以我们只能将所有最有可能是正确的“答案”进行尝试即可 ...

- 搭建pikachu平台及暴力破解

一.先将Pikachu文件放在网站根目录下 二.修改pikachu网站的配置文件 inc/config.inc.php define('DBUSER', 'user'); define('DBPW' ...

- Pikachu漏洞练习平台实验——暴力破解(一)

概述 一个有效的字典可以大大提高暴力破解的效率 比如常用的用户名/密码TOP500 脱裤后的账号密码(社工库) 根据特定的对象(比如手机.生日和银行卡号等)按照指定的规则来生成密码 暴力破解流程 确认 ...

- pikachu学习-暴力破解模块

安装好XAMPP,burpsuite,配置好pikachu我们就可以进行pikachu平台的漏洞学习 我这篇博客主要写暴力破解模块讲解,它分为4个小模块,分别是“基于表单的暴力破解”,“验证码绕过(o ...

- T-Pot平台cowrie蜜罐暴力破解探测及实现自动化邮件告警

前言:Cowrie是基于kippo更改的中交互ssh蜜罐, 可以对暴力攻击账号密码等记录,并提供伪造的文件系统环境记录黑客操作行为, 并保存通过wget/curl下载的文件以及通过SFTP.SCP上传 ...

- pikachu——暴力破解

前述: 前面学习了sqli-labs 和 DVWA,也算是初步涉足了web漏洞,了解了一些web漏洞的知识.所以在pikachu上面,会更加仔细认真,把前面没有介绍到的知识点和我一边学习到的新知识再补 ...

- 关于暴力破解的一些学习笔记(pikachu)

这几天的笔记都懒得发博客都写在本地了,随缘搬上来 什么是暴力破解 就是在攻击者不知道目标账号密码情况下的,对目标系统的常识性登陆 一般会采用一些工具+特定的字典 来实现高效的连续的尝试性登陆 一个有效 ...

- C#.NET 大型企业信息化系统集成快速开发平台 4.2 版本 - 防止暴力破解密码、提高大型信息系统安全

几十万人使用的系统.覆盖全国.每天营业额上好几个亿的.若信息安全方面太薄弱了.那将会是致命的打击.甚至威胁到企业的正常运转.从国家层面到企业级别大家都在重视信息的安全.可控. 运行速度慢一点点可以忍受 ...

- 暴力破解unix/linux平台上采用crypt加密的口令

# coding=utf-8 ''' 暴力破解crypt模块加密的密码 ''' import crypt import optparse usage = 'Usage: %prog [optinos] ...

随机推荐

- “石家庄铁道大学软件工程系学生学籍管理系统2019版”java小程序制作分享

首先附上完整代码: import java.util.Scanner; public class SocreInformation { public SocreInformation(){}; pub ...

- 使用faker 生成测试数据

测试数据生成 faker基础使用 from faker import Faker f=Faker(locale='zh_CN') print(f.name()) address 地址 person 人 ...

- 76.0.3809.100版本的谷歌浏览器对应能用的chromedriver版本

# -*- coding: utf-8 -*- # @Time : 2019/9/3 11:42 # @Author : wujf # @Email : 1028540310@qq.com # @Fi ...

- Runtime.addShutdownHook用法

一.什么是ShutdownHook? 在Java程序中可以通过添加关闭钩子,实现在程序退出时关闭资源.平滑退出的功能. 使用Runtime.addShutdownHook(Thread hook)方法 ...

- CQOI跳舞(网络流+二分答案)

题面见 https://www.luogu.org/problemnew/show/P3153 题意简述:有n个男生,n个女生,每一首歌时两位男女配对,然后同一对男女只能跳一场,一个人只会与不喜欢的人 ...

- 【Linux02】LInux初始入门

1.LInux操作系统发展与演变 ENIARC: CUP:运算器.控制器.寄存器.缓存 存储器:内存.RAM Input:指令+数据 Output:结果 程序:指令+数据 算法+数据结构 字节是 ...

- 查找pod使用的物理目录位置

例子:找出当前pod挂载的是哪个物理目录 # 先查看pod web-0 的yaml文件 # kubectl get pod web-0 -o yaml apiVersion: v1 kind: Pod ...

- centos7 配置mailx使用外部smtp发送外网邮件

1- 安装 1.1- 安装mailx yum install mailx -y 2- 配置 2.1- 配置外部发件邮箱 vim /etc/mail.rc 在最后加上: //如果不存在,则编辑/etc/ ...

- Excel数据源增加时,渗透表如何刷新?

使用Excel制作渗透表的时候在选择数据源范围的时候不要选择有限区域!!!最好圈定列范围 问题:制作渗透表是,在选择数据区域时使用[Ctrl + A]或者选定有限的数据区域,从而导致当数据源增加时,渗 ...

- Java_Day3(下)

Java learning_Day3(下) 本人学习视频用的是马士兵的,也在这里献上 <链接:https://pan.baidu.com/s/1qKNGJNh0GgvlJnitTJGqgA> ...