Exp4 恶意代码分析 20155223

Exp4 恶意代码分析 20155223

使用原生命令schtasks监视系统运行

- 在系统盘目录下建立脚本文件netstatlog.bat,包含以下命令:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

在netstatlog.bat同一目录下建立空文本文件netstatlog.txt,用来接收系统运行信息。

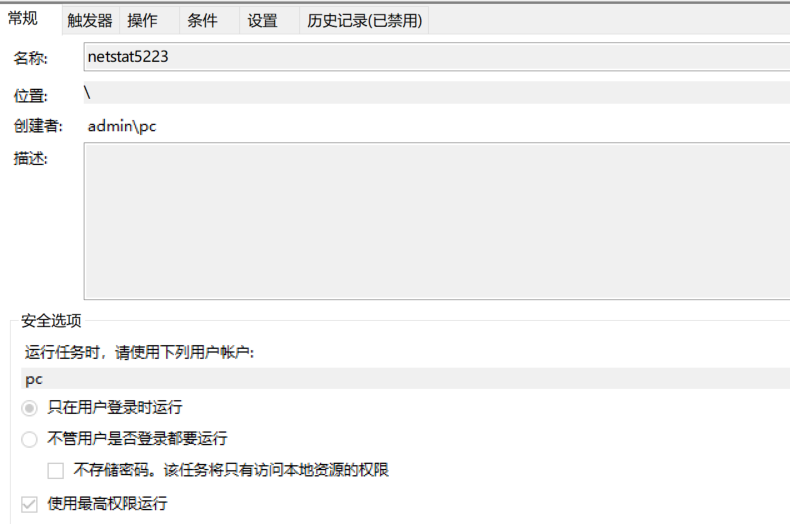

进入Windows系统下的计划任务程序,新建立一个任务,刚才的脚本文件为操作,给予该任务 最高权限。

运行计划任务。

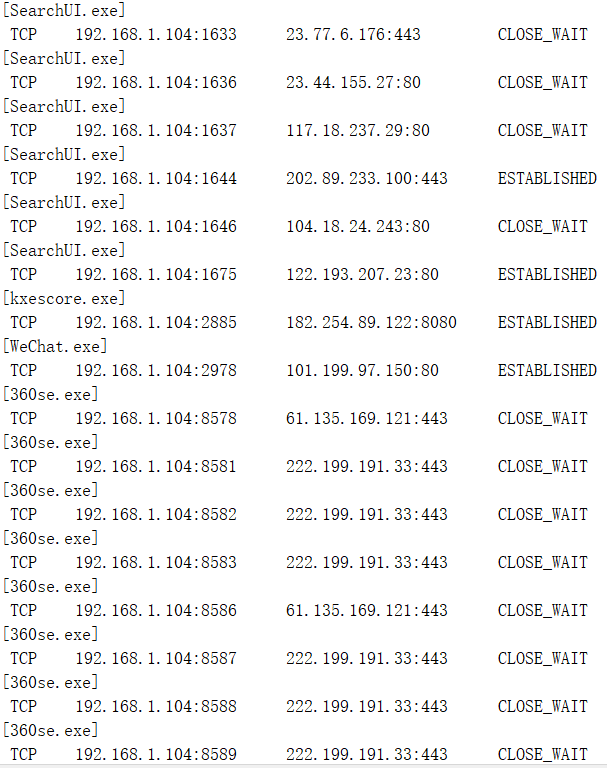

运行一个小时之后,删除该计划任务,查看netstatlog.txt。

我似乎不应该在计划任务运行时开这么多的网页。

学习使用Sysmon

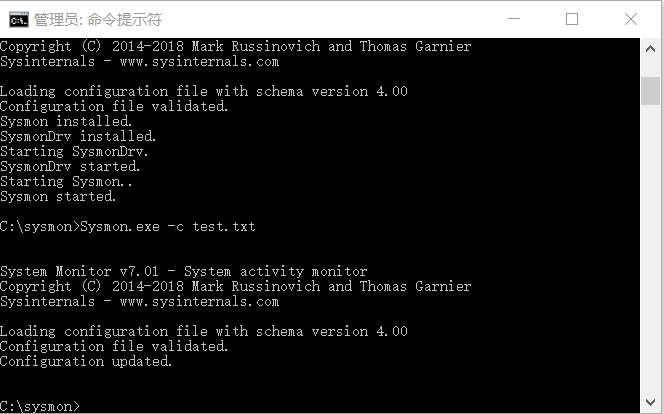

- 下载最新版本的Sysmon并安装。

- 在Sysmon.exe同目录下建立文件

test.txt,文件内容包括以下XML:

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

使用命令行

Sysmon.exe -i test.txt安装,使用命令行Sysmon.exe -c test.txt配置。

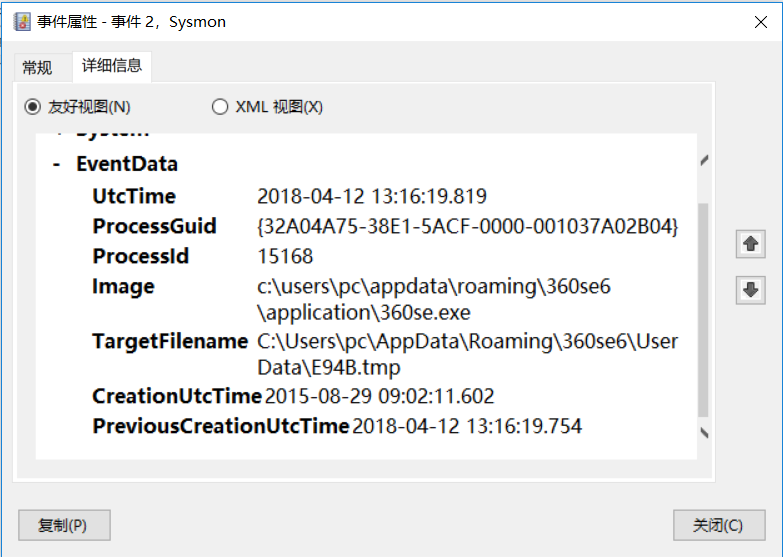

使用win+R,输入 eventvwr 打开事件查看器。

事件1(进程创建):

事件2(事件更改):

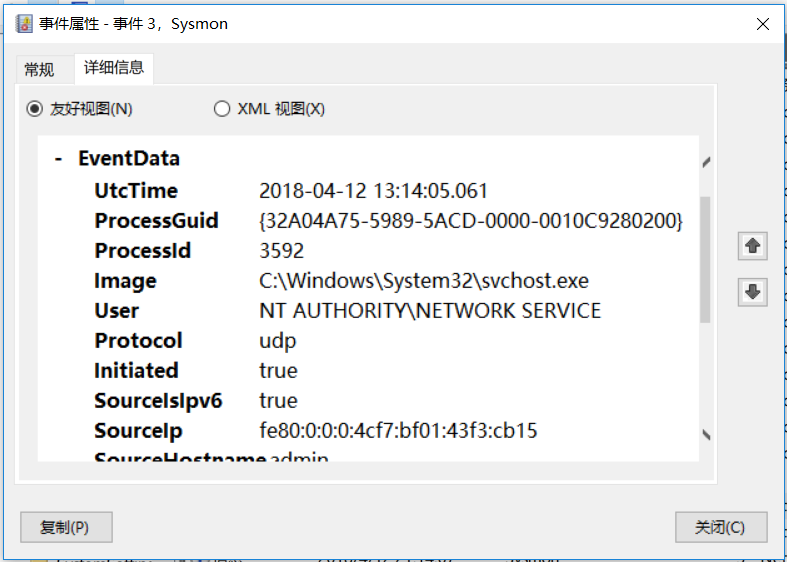

事件3(连接记录):

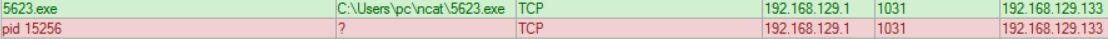

玩玩TCPView

TCPView可以监控当前系统所有进程的状态,后门进程在TCPView之下难以隐藏。

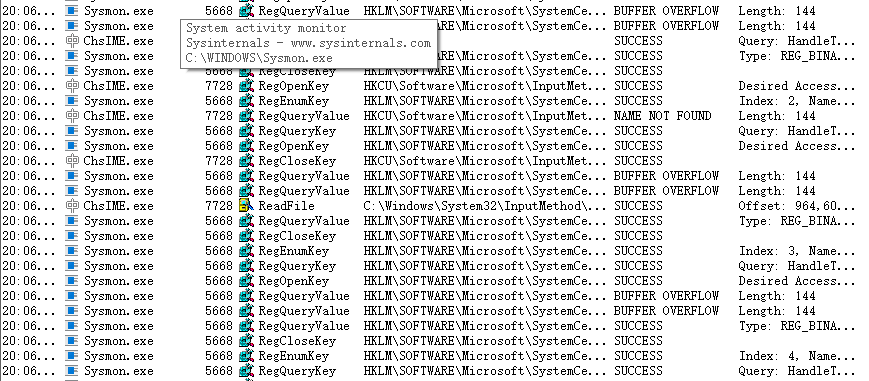

我忘记关Sysmon了!

抓包分析

启动Wireshark。

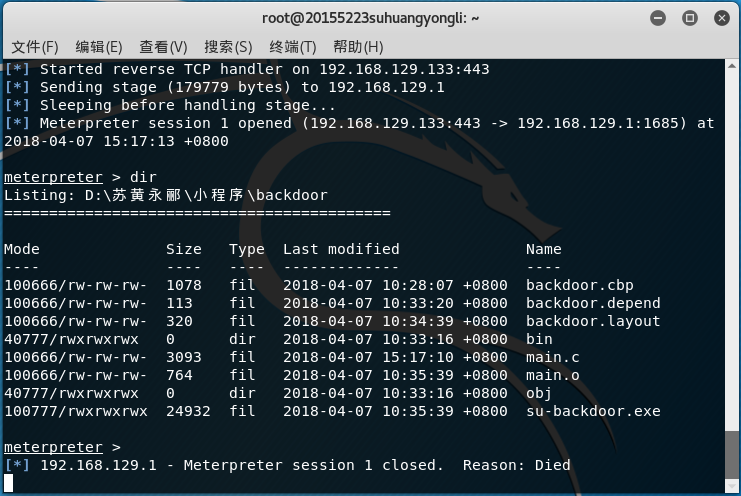

按照前两次实验在虚拟机Kali启动监听。

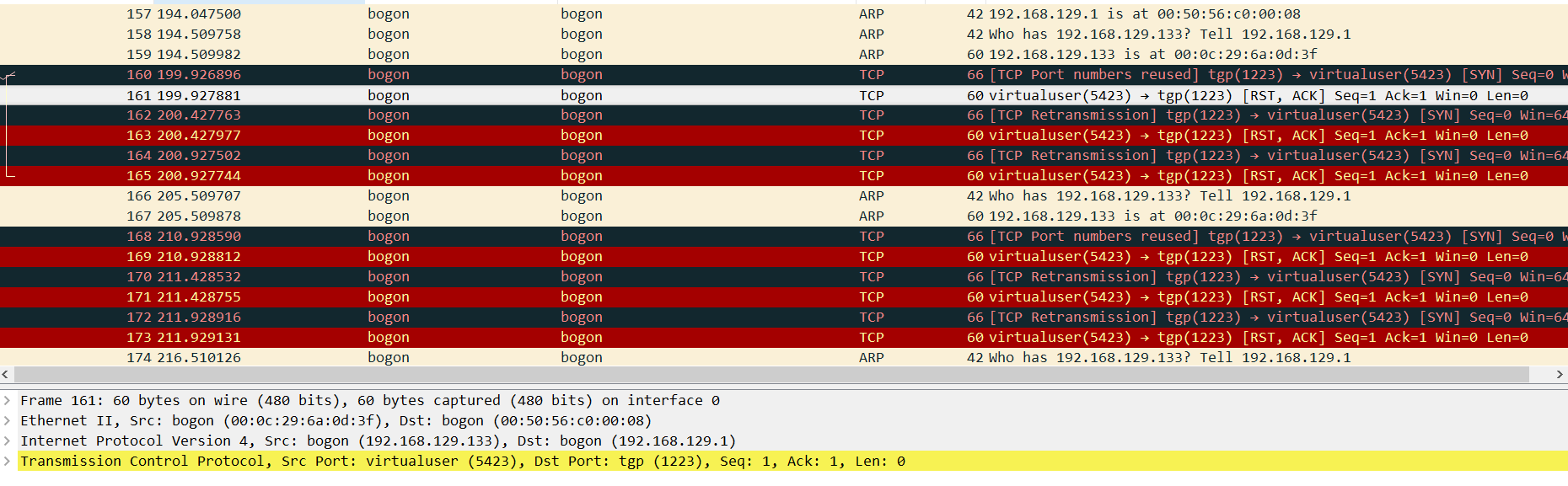

搜索攻击机的IP:192.168.129.133以寻找后门开启的数据包.

这一部分我很好奇,明明后门已经连接好了,怎么会还有那么多的“三次握手”过程?

我可以肯定的是,那一段时间我已经是在通过后门查看本机的文件了。那么有没有可能是后门正在使用TCP“三次握手”的特点来传输数据给攻击机?有意思,伪装得挺好。

systracer工具

- 下载。这工具在网上一百度就可以得到。

- 启动。

- 建立三个快照,每个快照都只扫描C盘。

- 第一个快照只是扫描C盘的正常运转情况。

- 第二个快照是C盘后门已开启(并没有使用后门)的情况。

- 第三个快照是C盘后门以开启并被使用的情况。

- 对比结果:

没看到多少实质性信息。

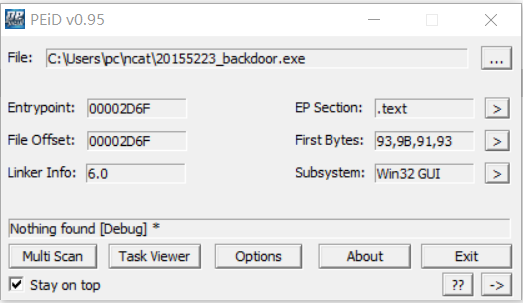

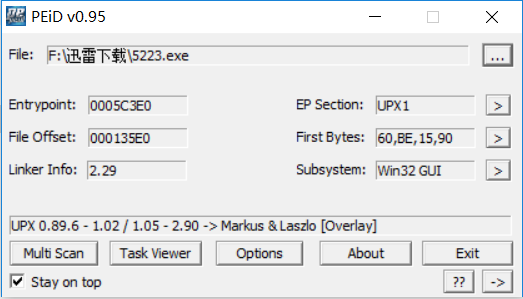

PEiD工具

PEiD工具可以用来检测是否存在加壳程序。

未加壳的后门:

已加壳的后门:

连加壳用的程序版本都可以看到。

实验后问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

首先用systracer进行广泛的监视,当发现可疑进程后,再调用sysmon更详细的监控。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

原生命令stchtasks、wireshark、TCPView可以监视可疑进程,并可以获取可疑进程的网络连接信息、对其他进程的影响、可疑进程的运行信息。

感想

说是恶意代码分析,实际上并不是对恶意代码本体的分析,而是对其行为的分析。要想真的找到并消灭恶意代码,只靠观察其特征码还不够。只观察特征码容易引起误伤,当然只看代码行为也会引起误伤。都看,误伤率就大大降低。

不过,我还是认为引入人工智障智能来监视可疑进程会更好。

Exp4 恶意代码分析 20155223的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

- 2018-2019-2 20165239《网络对抗技术》Exp4 恶意代码分析

Exp4 恶意代码分析 实验内容 一.基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. •使用w ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019-2 网络对抗技术 20162329 Exp4 恶意代码分析

目录 Exp4 恶意代码分析 一.基础问题 问题1: 问题2: 二.系统监控 1. 系统命令监控 2. 使用Windows系统工具集sysmon监控系统状态 三.恶意软件分析 1. virustota ...

- 20155312 张竞予 Exp4 恶意代码分析

Exp4 恶意代码分析 目录 基础问题回答 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. (2)如果 ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

随机推荐

- 使用PeopleSoft 异步操作设置步骤

在手机端调PS接口或同步数据到中间库等程序中经常用到异步操作. 在主菜单>PeopleTools>集成代理程序>集成设置中添加了服务和服务操作后需要设置以下3步才能完成异步程序: 1 ...

- C++项目通过JNI使用Java第三方jar包

最近在C++项目中碰到了需要使用第三方公司开发的Java jar包的问题,最后使用了JNI来解决. 参考了网络上不少的方法介绍, 大多数介绍JNI的文章讲的的都是Java通过JNI来调C的本地代码,其 ...

- GenyMotion the virtual device got no ip address 问题解决

不要再找答案了 升级你的virtual box到最新版本(目前是 5.0.26,已通过) 如果你是windows 10系统 必须关闭hyper-v 在管理员命令行下运行bcdedit /set hyp ...

- 使用 Roslyn引擎动态编译代码

Roslyn引擎自2014年开源至今这么久,一直没怎么了解过,虽然VS2015早就集成了它. 以前老一套的动态编译方法在 .NET Core中似乎不再支持了,很多方法都是未实现的.下面就介绍如何在.N ...

- 分布式事务实现-Percolator

Google为了解决网页索引的增量处理,以及维护数据表和索引表的一致性问题,基于BigTable实现了一个支持分布式事务的存储系统.这里重点讨论这个系统的分布式事务实现,不讨论percolator中为 ...

- excel表格中添加单引号的方法

今天碰到需要插入大量数据的excel表格,其中有很多文本,需要添加单引号. 方法如下: 左边是原始数据,右边是我即将添加单引号的空白区域. 第一步:在需要添加的位置输入= 第二步:输入等号之后点击需要 ...

- Huawei 常用基本配置命令一

华为交换机的三种视图: 用户视图, 系统视图, 接口视图 用户视图: 刚开始登入交换机时的视图,一般看到的是尖括号<> . save // 配置完交换机后保存当前配置的命令 system- ...

- 转-python异步IO-asyncio

原文连接 http://blog.chinaunix.net/uid-190176-id-4223282.html 前言 异步操作在计算机软硬件体系中是一个普遍概念,根源在于参与协作的各实体处理速度上 ...

- c语言:复合文字

复合文字的意义,相当于是在C语言中,为数组类型定义了一种类似于8之于int,'w'之于char一样的常量类型,所以从C99之后,可以在一些地方使用复合文字来代替数组使用. 复合文字的声明 (]){,, ...

- 利用Maven插件将依赖包、jar/war包及配置文件输出到指定目录

写在前面 最近遇到一个朋友遇到一个项目需要将maven的依赖包和配置文件分开打包然后用脚本执行程序.这样的好处在于可以随时修改配置文件内容及查看jar包.如果将所有打成一个jar包就会有个问题(例 ...