kali 下使用 arpspoof 实现 ARP 欺骗

ARP 欺骗:

一种中间人攻击,攻击者通过毒化受害者的 ARP 缓存,将网关的 MAC 替换成攻击者的 MAC ,于是攻击者的主机实际上就充当了受害主机的网关,

之后攻击者就可以截获受害者发出和接到的数据包,从中获取账号密码、银行卡信息等,也可以实现断网操作。

注:我们可以通过在终端输入 arp -a 来查询 ARP 缓存,为了防治 ARP 欺骗,

可以通过 arp -s IP MAC 绑定 IP 和 MAC 生成静态 ARP 表项

实验环境:

1、虚拟机 A,使用 kali linux(攻击者)

2、本地主机 B,win10

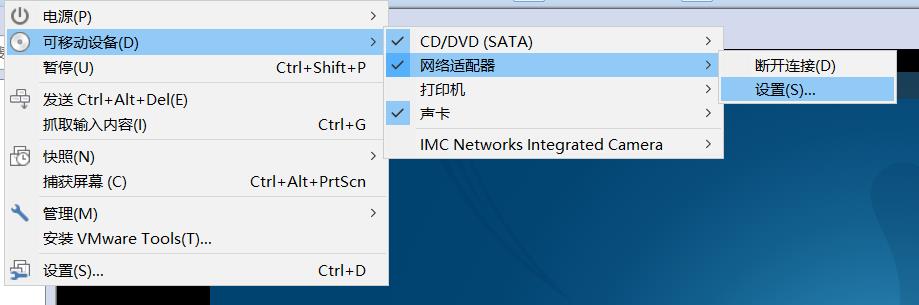

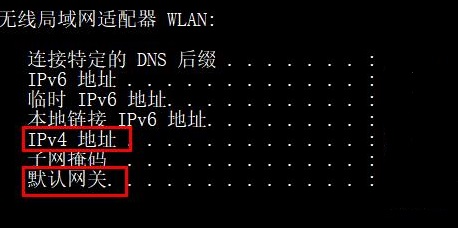

3、A 和 B 处于同一局域网,这里的虚拟机需要以桥接的方式进行连接!!!

桥接和 NAT 的区别:

1、桥接和 NAT 都是虚拟机的一种通讯模式,都需要一块网卡,但在桥接模式下虚拟机和主机在同一网段,

而 NAT 模式下虚拟机和主机不在同一网段

2、桥接网络相当于虚拟机和主机接在同一交换机上,同时上网,虚拟机对物理机的 CPU 和网络的直接影响较小,但安全性较低

3、NAT 相当于虚拟机通过物理机连接网络,此时物理机相当于一个路由器,虚拟机等同于申请到一个上网名额,

对物理机的 CPU 和网络的直接影响较大,但安全性较高

实验步骤:

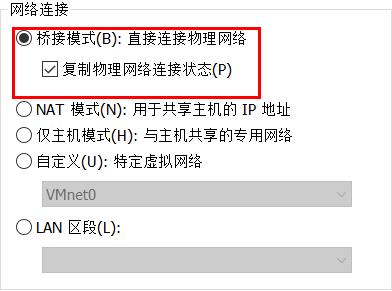

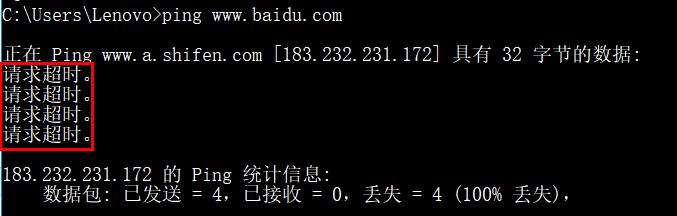

1、在主机 B 里使用 ping 命令检查网络

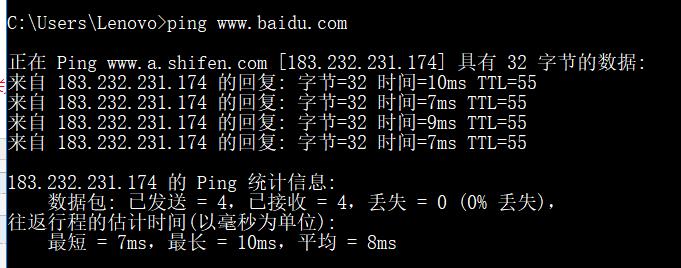

2、在主机 B 的终端输入 ipconfig 查询主机 B 的 IP 地址

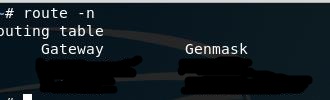

3、在 kali 的终端里输入命令 route -n 查询当前局域网网关

4、在 kali 的终端里输入命令 arpspoof -i eth0 -t B的IP 当前局域网网关(-i 指定接口,-t 指定目标)

5、保持操作 4,回到主机 B,在终端里使用 ping 命令检查网络

注:kali 里使用 route -n 或 ip route show 等查询 Gateway(网关),需要在 kali 里面终止 ARP 欺骗才能使主机正常上网

kali 下使用 arpspoof 实现 ARP 欺骗的更多相关文章

- arpspoof+driftnet+ ARP欺骗简单图片抓取

arpspoof+driftnet+ ARP欺骗简单图片抓取 driftnet是一款简单而使用的图片捕获工具,可以很方便的在网络数据包中抓取图片.该工具可以实时和离线捕获指定数据包中是图片 环境 受害 ...

- Kali下Ettercap 使用教程+DNS欺骗攻击

一.Ettercap 使用教程 EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具.它具有动态连接嗅探.动态内容过滤和许多其他有趣的技巧.它支持对许多协议的主动和被动分析,并包含许多用于网络和 ...

- Arp欺骗和DNS投毒的实验性分析

1.中间人攻击之Arp欺骗/毒化 本文涉及网络安全攻击知识,随时可能被永久删除.请Star我的GitHub仓库 实现原理: 这种攻击手段也叫做中间人攻击MITM(Man-in-the-Middle) ...

- Kali Day01 --- arpspoof命令进行断网攻击(ARP欺骗)

root@kali:~/文档# arpspoof -i eth0 -t 172.20.151.* 172.20.151.1 34:64:a9:36:4:b7 0:0:0:0:0:0 0806 42: ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)

上次我们使用 arpspoof 工具在命令行中完成了 arp 欺骗实验,今天我们用另一种工具 ettercap 工具来实现.ettercap支持图形化操作,对新手非常友好,并且操作非常简单, ette ...

- kali Linux 渗透测试 | ARP 欺骗

目录 ARP 欺骗及其原理 ARP 欺骗实施步骤 必备工具安装 nmap 工具 dsniff 工具 driftnet 工具 ettercap 工具 ARP 欺骗测试 ARP 断网攻击 ARP 欺骗(不 ...

- Kali实现局域网ARP欺骗和ARP攻击

原文地址: http://netsecurity.51cto.com/art/201303/386031.htm http://xiao106347.blog.163.com/blog/static/ ...

- kali系统:局域网arp欺骗, 搞定任意windows计算机

目的 通过Arp欺骗, 给局域网内的所有用户网页中植入木马, 只要用户运行以后, 就会反弹一个shell到我们计算机 准备 kali系统 metaspolit的使用 Arp欺骗工具:bettercap ...

随机推荐

- Clustered Index Scan 与 Clustered Index Seek

Clustered Index Scan 与 Clustered Index Seek 在利用 SQL Server 查询分析器的执行计划中,会有许多扫描方式,其中就有 Clustered Index ...

- OpenCV: 图像连通域检测的递归算法

序言:清除链接边缘,可以使用数组进行递归运算; 连通域检测的递归算法是定义级别的检测算法,且是无优化和无语义失误的. 同样可用于寻找连通域 void ClearEdge(CvMat* MM,CvPoi ...

- Centos6.6 安装Redis

一.介绍 redis在做数据库缓存,session存储,消息队列上用的比较多 二.安装 $ yum install -y wget gcc make tcl $ wget http://downloa ...

- brew 安装的.net 运行时提示"Did you mean to run dotnet SDK commands?"

原因未知,但有解决方案 使用 brew cask 安装的.NET Core brew cask install dotnet 结果运行时出现: 解决方案: 下载官方 .pkg 文件安装,顺便卸载掉 b ...

- C#—接口和抽象类的区别?

一.接口 接口是指对协定进行定义的引用类型,其他类型实现接口,以保证它们支持某些操作.接口指定必须由类提供的成员或实现它的其他接口.与类相似,接口可以包含方法.属性.索引器和事件作为成员. 1.接口存 ...

- ivew使用星星评分

这组件好像有问题,不知道是我们项目环境造成的还是什么,初始化半星不能正常显示,显示的全星. 1.template <div style="display:inline-block;ma ...

- eas之获取当前登陆信息

public void getSystemInfo() { // SysContext工具类可获取当前登陆用户的信息,可根据需要进行调用. // 举两例如下: ...

- Linux基础:uniq命令总结

本文只总结一些常用的用法,更详细的说明见man uniq和 uniq --help. uniq命令 uniq命令主要用于去重. 需要注意的是,不相邻的行不算重复值. 语法格式 Usage: uniq ...

- bit ( 比特 )和 Byte(字节)的关系

一.存储单位的bit 和 Byte1.bit(比特)bit也就是我们不一定听说过的比特,大名鼎鼎的比特币就是以此命名的.它的简写为小写字母 “b” .作为信息技术的最基本存储单元,因为比特实在太小了, ...

- phpstrom 汉化

-- ---------- _--------------------------------------------------- ------------------- ----- ------- ...