IAT表

0X0

0 DLL介绍

DLL翻译器为动态链接库,原来不存在DLL的概念只有,库的概念,编译器会把从库中获取的二进制代码插入到应用程序中。在现在windows操作系统使用了数量庞大的库函数(进程,内存,窗口,消息)采用这种包含库的方式,会造成内存严重的浪费。因此,windows OS 设计者根据需要引入了DLL这一概念

(1) 不要把库包含到程序中,单独组成DLL文件,需要时调用即可

(2) 内存映射技术使加载后的DLL代码,资源在多个进程中实现共享

(3) 更新库时只要替换相关的DLL文件即可

0X01 IMAGE_IMPORT_DESCRIPTOR

IMAGE_IMPORT_DESCRIPTOR 结构体记录着PE文件要导入哪些库文件

IMAGE_IMPORT_DESCRIPTOR 结构体如下

typedef struct _IMAGE_IMPORT_DESCRIPTOR {

union {

DWORD Characteristics; // 0 for terminating null import descriptor

DWORD OriginalFirstThunk; // RVA to original unbound INT (PIMAGE_THUNK_DATA) 存着INT表地址

} DUMMYUNIONNAME;

DWORD TimeDateStamp; // 0 if not bound,

// -1 if bound, and real date\time stamp

// in IMAGE_DIRECTORY_ENTRY_BOUND_IMPORT (new BIND)

// O.W. date/time stamp of DLL bound to (Old BIND)

DWORD ForwarderChain; // -1 if no forwarders

DWORD Name; //导入库的名字

DWORD FirstThunk; // RVA to IAT (if bound this IAT has actual addresses) 存着IAT表地址

} IMAGE_IMPORT_DESCRIPTOR;

typedef IMAGE_IMPORT_DESCRIPTOR UNALIGNED *PIMAGE_IMPORT_DESCRIPTOR;

执行一个普通程序往往需要导入多个库,导入多个库就存在多少IMAGE_IMPORT_DESCRIPTOR结构体,这些结构体形成了数组,且结构体数组最后以NULL结构体结束。

| 项目 | 含义 |

|---|---|

| OriginalFirstThunk | INT的地址(RVA) |

| Name | 库的名字 |

| FirstThunk | IAT的地址(RVA) |

IAT 和 INT 存着很多IMAGE_THUNK_DATA,IMAGE_THUNK_DATA结构体汇总只有一个联合体,一般用四字节的AddressOfData来获取

typedef struct _IMAGE_THUNK_DATA32 {

union {

DWORD ForwarderString; // PBYTE

DWORD Function; // PDWORD

DWORD Ordinal;

DWORD AddressOfData; //RVA 指向_IMAGE_IMPORT_BY_NAME

} u1;

} IMAGE_THUNK_DATA32;

typedef IMAGE_THUNK_DATA32 * PIMAGE_THUNK_DATA32;

typedef struct _IMAGE_IMPORT_BY_NAME {

WORD Hint; //可能为0,编译器决定,如果不为0,是函数在导出表中的索引

BYTE Name[1]; //函数名称,以0结尾,由于不知道到底多长,所以干脆只给出第一个字符,找到0结束

} IMAGE_IMPORT_BY_NAME, *PIMAGE_IMPORT_BY_NAME;

INT 导入姓名表 IAT为导入地址表,程序在初始化时需要把获取库中的函数地址存入IAT表中进行IAT的初始化,在开始时INT和IAT指的是同一个结构体IMAGE_IMPORT_BY_NAME(我在XP环境中测试的时候记事本程序时在文件中,INT表存的是IMAGE_IMPORT_BY_NAME 结构体,IAT表存的是写死的函数地址)

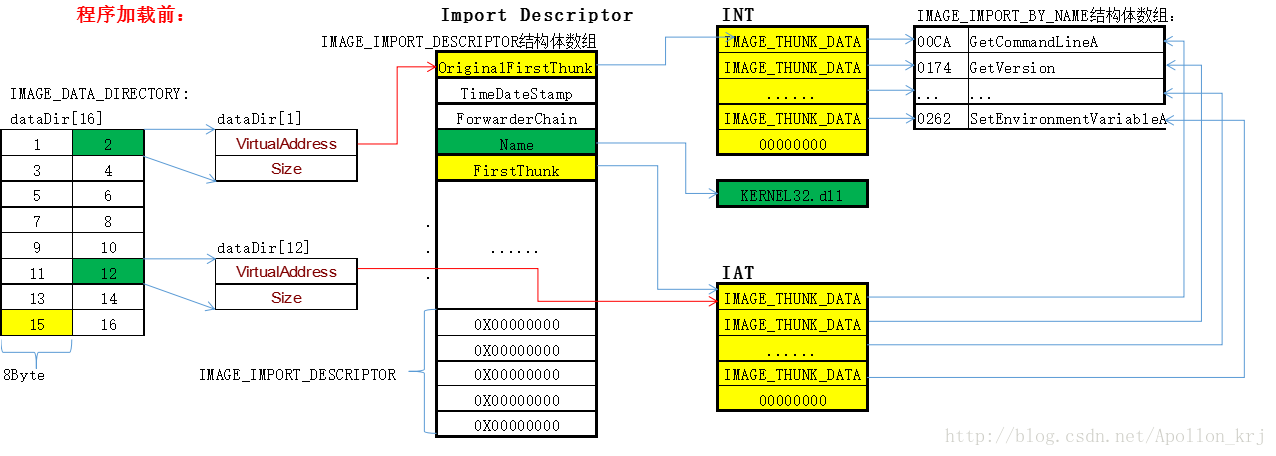

描述IMAGE_IMPORT_DESCRIPTOR 的示意图

下面了解一下PE装载器把导入函数输入至IAT的顺序

- 读取IID的Name成员,获取库名称字符串("kernel32.dll")

- 装载相应库 ->LoadLibrary("kernel32.dll")

- 读取IID的OriginalFirstThunk成员,获取INT地址

- 逐一读取INT中数组的值,该值是IMAGE_IMPORT_BY_NAME的地址,然后获取IMAGE_IMPORT_BY_NAME结构体中的Hint 或者Name项 使用GetProcAddress()获取相应的起始地址

- 读取IID的FirstThunk(IAT)成员,获取IAT地址

- 将上面获取的函数地址输入相应的IAT数组值

- 重复4-6这几个步骤直到INT结束

0X02 在xp系统下用notepad.exe进行演示

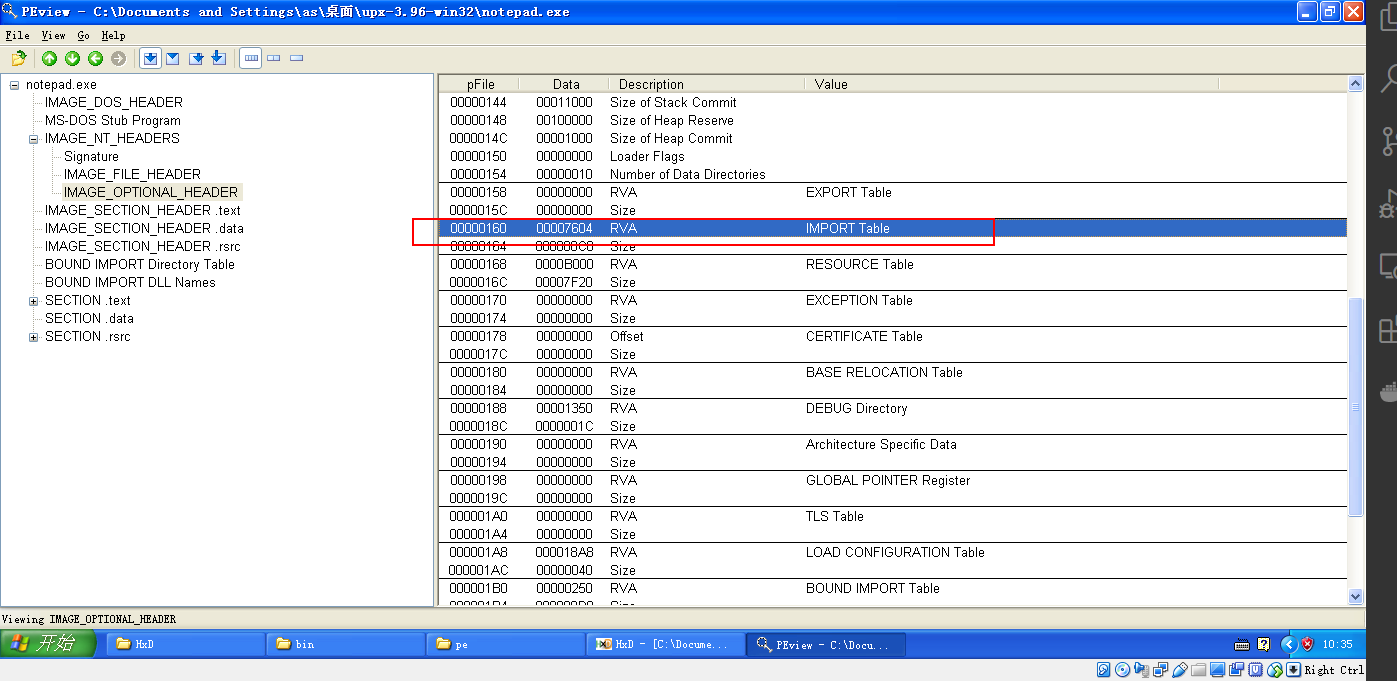

0x021 从PE可选头查找导出表的位置

IMAGE_IMPORT_DESCROPTOR 结构的起始地址存在于 可选头的DataDirectory 数组第二个位置IMAGE_OPTIONAL_HEADER32.DataDirectory[1].VirtualAddress的值

- 首先通过PEwiew查看 notepad.exe的PE可选头 看出 IMPORT表 RVA 7604 => RAW 6A04

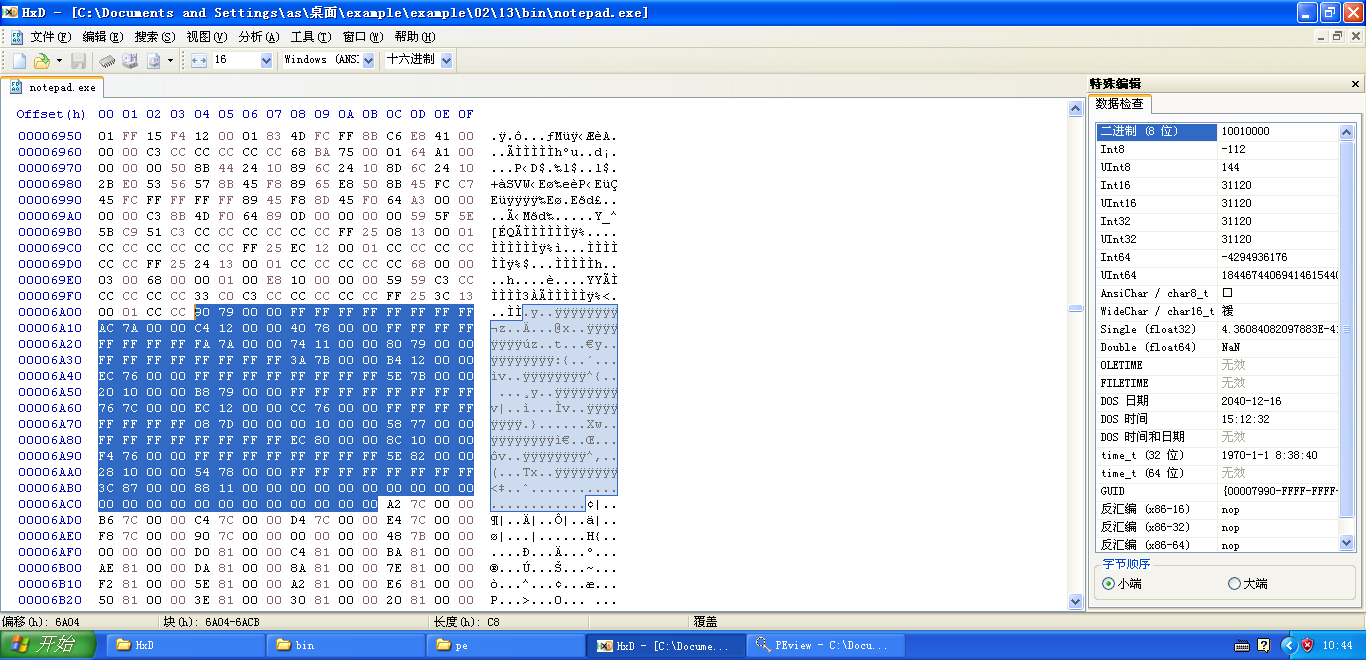

- 我们查到了导入表的首地址我们用HXd查看一下

我们可以看到数组的最后是以NULL结尾的

- 我先列一下第一个导入表对应的各个地址,全是F的话就是还未装载,在进入内存是将会装载

| 地址(RVA) | 含义 | 地址(RAW) |

|---|---|---|

| 7990 | OriginalFirstThunk | 6D90 |

| FFFFFFFF | TimeDateStamp | 0 |

| FFFFFFFF | ForwarderChain | 0 |

| 7AAC | Name | 6EAC |

| 12C4 | FirstThunk | 06C4 |

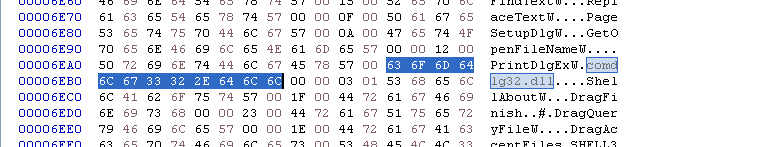

- 先看一下这个库的名字 是 comdlg32.dll

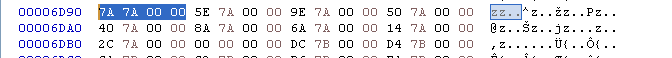

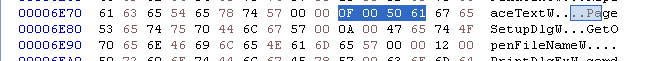

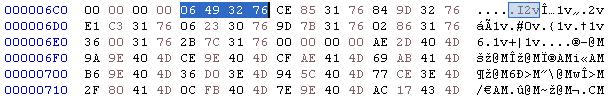

- 查看导入姓名表 中的 IMAGE_THUNK_DATA32 结构

RVA 7A7A => RAW 6E7A 为 IMAGE_IMPORT_BY_NAME 结构体的首地址

- 查看IMAGE_IMPORT_BY_NAME 结构体

可以看出000F为函数的编号 ,后面则是导入的函数名字 PageSetupDlgW

- 查看IAT表中的 IMAGE_THUNK_DATA32 结构

IAT表中的IMAGE_THUNK_DATA32 结构存的就不是姓名表的地址了,而是一个写死了的,该函数的内存地址,为了兼容其他系统,程序在执行时会通过IAT和库的导出表来动态获取该函数的地址。并把地址存入IAT表的对应位置,然后进行下一个函数名称查找,直到把所有函数查找完。

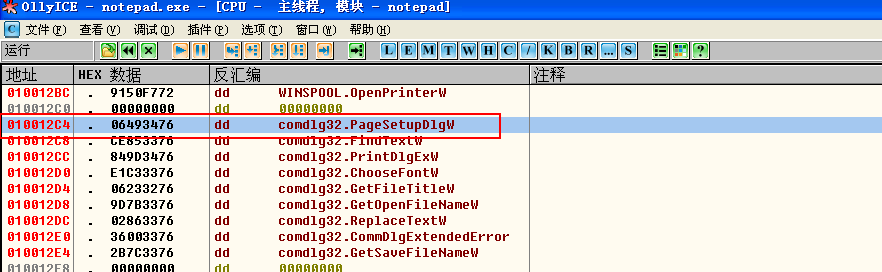

- 我们通过OllyIce查看在内存中IAT表的样子

看着该函数地址与在hxd文件一样,那是因为在xp系统下,换个系统这两个值就可能会不一致。

IAT表的更多相关文章

- PE格式第四讲,数据目录表之导入表,以及IAT表

PE格式第四讲,数据目录表之导入表,以及IAT表 一丶IAT(地址表) 首先我们思考一个问题,程序加载的时候会调用API,比如我们以前写的标准PE 那么他到底是怎么去调用的? 他会Call 下边的Jm ...

- 手工脱壳之FSG压缩壳-IAT表修复

目录 一.工具及壳介绍 二.脱壳 2.1.单步跟踪脱壳 2.2.IAT修复 三.程序脱壳后运行截图 四.个人总结 五.附件 一.工具及壳介绍 使用工具:Ollydbg.PEID.ImportREC.L ...

- IAT表和导入表

1.关于IAT(import address table)表 当exe程序中调用dll中的函数时,反汇编可以看到,call后面并不是跟的实际函数的地址,而是给了一个地址:

- [PE结构]导入表与IAT表

导入表的结构导入表的结构 typedef struct _IMAGE_IMPORT_DESCRIPTOR { union { DWORD Characteristics; // 0 for termi ...

- 第四讲,数据目录表之导入表,以及IAT表

一丶IAT(地址表) 首先我们思考一个问题,程序加载的时候会调用API,比如我们以前写的标准PE 那么他到底是怎么去调用的? 它会Call 下边的Jmp位置 而Jmp位置则是对一个全局变量取内容. 看 ...

- PE知识复习之PE的绑定导入表

PE知识复习之PE的绑定导入表 一丶简介 根据前几讲,我们已经熟悉了导入表结构.但是如果大家尝试过打印导入表的结构. INT IAT的时候. 会出现问题. PE在加载前 INT IAT表都指向一个名称 ...

- PE知识复习之PE的导入表

PE知识复习之PE的导入表 一丶简介 上一讲讲解了导出表. 也就是一个PE文件给别人使用的时候.导出的函数 函数的地址 函数名称 序号 等等. 一个进程是一组PE文件构成的. PE文件需要依赖那些 ...

- ring3下的IAT HOOK

标 题: [原创]ring3下的IAT HOOK作 者: hostzhen时 间: 2013-03-28,11:30:53链 接: http://bbs.pediy.com/showthread.ph ...

- 零基础逆向工程23_PE结构07_重定位表_IAT表(待补充)

重定位表 待补充 IAT表 待补充

随机推荐

- Linux的svn服务器搭建

最近把Linux上的一些服务器学习了一遍 我这里更新一下笔记——SVN服务器 我从其他博主上学习了一下——转载https://www.cnblogs.com/mymelon/p/5483215.htm ...

- 容器技术之Docker基础入门

前文我们了解了下LXC的基础用法以及图形管理工具LXC WEB Panel的简单使用,有兴趣的朋友可以参考https://www.cnblogs.com/qiuhom-1874/p/12904188. ...

- 王艳 201771010127《面向对象程序设计(java)》第十周学习总结

一:理论部分. 1.泛型程序设计意味着编写的代码可以被很多不同类型的对象所重用. 1)泛型(参数化类型):在定义类.接口和方法时,通过类型参数指示将要处理的对象类型.如ArrayList类是一个泛型程 ...

- python 读取txt文件

1.打开文件 #1)1 f = open("test.txt","r") #设置文件对象 f.close() #关闭文件 #2) #为了方便,避免忘记close ...

- 公众号使用微信sdk的正确姿势

当我们做微信登录授权,微信公众号的分享,微信的h5支付等等等等的时候难免会用到微信sdk,当我们用react或vue做的spa应用,直接引入后会发现,在按安卓上可以正常调试,而ios上一直报签名错误( ...

- js时间格式转换,传入时间戳,第二哥参数是格式,也可不传

export function parseTime(time, pattern) { if (arguments.length === 0 || !time) { return null } cons ...

- Mysql添加更新删除数据-表

例如 此处拥有一个表名为 uuser 为表添加新数据 ,'); ,'); ,'); 假如只想添加uid和uname ,'小张'); 那么pas自动填充为NULL. 为表更新数据 这里把小王的pas改成 ...

- 面向对象案例-学生信息管理系统V0.6

更新版本 面向对象案例 - 学生信息管理系统V1.0 项目要求: 实体类: 学生类: id, 姓名,年龄,性别,成绩 需要使用数组保存学生信息 Student[] allStu 需要完成的方法 1. ...

- Win10下安装Linux子系统-Ubuntu

工作以来一直DotNet系偏C/S, 接触Web开发的时间也不长, 现在主要偏向Web全栈方向, 一直对Linux系统心生向往, 夜深了娃睡了, 打开老旧的笔记本来折腾一下. 准备工作 控制面板 &g ...

- WebForms UnobtrusiveValidationMode 需要“jquery”ScriptResourceMapping 异常详细信息: System.InvalidOperationException: WebForms UnobtrusiveValidationMode 需要“jquery”ScriptResourceMapping。请添加一个名为 jquery (区分大小写)的

WebForms UnobtrusiveValidationMode 需要“jquery”ScriptResourceMapping.请添加一个名为 jquery (区分大小写)的 ScriptRes ...