汽车安全攻击篇:智能网联系统的短板,如何防护汽车的安全C

我们在《速度与激情》里,经常可以看到主角们利用网络侵入汽车网络系统,然后任意的操纵这些车辆,看电影的时候会被画面所震撼到,这两年“自动驾驶”随着特斯拉的车已经越来越普及了,Model 3都国产化了, 今天我们就来了解下汽车侵入的方式和原理。

现在我们的汽车基本都是电子系统,包括智能网联系统、电子换挡、电动助力转向、刹车辅助,尤其是一些纯电动汽车基本都是联网的。

既然是联网,那必然存在着连接和物理硬件设施, 那么就肯定是有风险被侵入的。即使是BBA宝马奔驰奥迪,他们的车门都被我们国家的某个师傅直接开锁过,不过觉得有着独立高难度密码锁就无法解开。

虽然存在着风险,但其实结合智能网联汽车的优势和发展趋势,未来智能网联汽车发展也是必然的。

而在 5G 的推动下,相信在不久的将来我们都可以享受到自动驾驶、人脸识别、互联网车机、手机APP远程操控、无人驾驶巴士,甚至是实现和家内电器万物互联。

那难道没有人攻击过吗?答案是当然有,首先大家都听到过的就是 特斯拉被盗事件,这张图片为英国的博勒姆伍德地区,两个小偷在短短30秒内,使用中继攻击设备,在没有钥匙的情况下成功实现盗窃特斯拉Model S,只用了短短的几十秒就盗走了特斯拉的Model S,值得一提的是,中继攻击工具并不昂贵,而且便携。

小偷主要是通过利用一个中继的设备,先在屋子周围尝试寻找和靠近特斯拉的钥匙,然后识别、放大车钥匙和特斯拉之间的通讯信号,原理有点类似于Wifi抓包破解,从而欺骗 特斯拉Model S以为钥匙就在附近,然后利用无钥匙进入与启动功能,盗贼可以解锁车门、启动车辆,最终偷走车辆。

这个过程并没有涉及破解钥匙与车辆的认证算法等机制,中继设备只是采集车钥匙发送的信号,并不篡改信号内容,也没有解密和破坏通信协议。

2019年4月,共享出行公司Car2Go 在芝加哥有100辆车被盗,并临时停止了在芝加哥地区的共享汽车服务。此次事件中共有21人遭到指控,被盗车辆还参与了违法犯罪活动,而事发的根源就是因为手机APP遭到了不法分子破解。

值得一提的是,Car2Go(戴姆勒)是全球最大汽车共享品牌。

近几年发生的案例不在少数,除了上述之外,Uber(优步) 曾曝出存在账号劫持漏洞,之后的汽车防盗系统也存在漏洞,丰田汽车服务器也遭到过入侵(前几篇介绍过的),宝马也遭受过APT攻击。这些都让各大汽车厂商对于车联网和自动驾驶系统的安全防护更加重视起来。

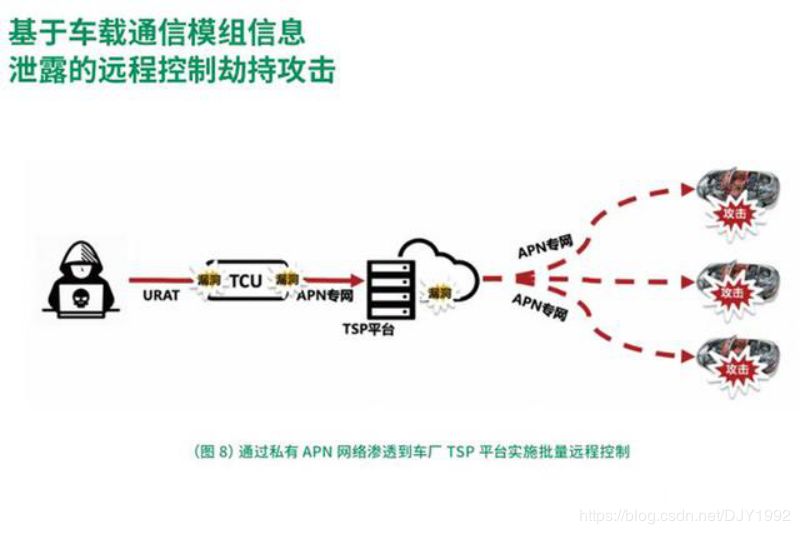

从360智能网联汽车安全实验室发布的 《2019智能网联汽车信息安全年度报告》 中可以得知,2019年车联网出现了两种新型的攻击方式,一种是基于生成式对抗网络的自动驾驶算法攻击,另一种是基于车载通信模组信息泄露的远程控制劫持攻击。

第一种新型攻击方式比较好理解一些,目前高科技智能化都是基于神经网络,生成式对抗网络的自动驾驶算法攻击,我们都知道现阶段的自动驾驶技术基本都是基于毫米波雷达、激光雷达和摄像头等作为传感器,简单来说如果通过使用噪音或者特定图像等作为对抗样本进行干扰的话,就能够误导自动驾驶系统,使车辆识别不同的指令。

另一种简单来说就是黑客们通过私有APN网络渗透到车厂的内部网络,私有APN是运营商为厂商建立的一条专有网络,因为安全级别高,但导致安全人员也会忽视了私有网络连接的TSP服务器本身的安全问题。一旦黑客们可以随意访问到车企私有网络的内部控制系统,就有可能实现批量远程控制汽车。

针对这两种新型的攻击方法,专业的研究团队也有着应对办法和解决方案。

前不久奔驰还和360的汽车安全团队合作,共计发现硬件和软件的漏洞19个。通过利用多个漏洞形成的攻击链,可实现对梅赛德斯-奔驰的非接触式控制,例如未授权的远程解锁车门、启动发动机等操作。

当然, 360汽车安全团队也针对漏洞进行了修复方案,并获得了奔驰的认可和奖项。

特斯拉为了应对可能发生的信息安全问题,已经和上汽通用等车企一样,都与专业的安全团队进行过合作了。

对于车企来说,这也是最高效的解决方案。

毕竟如果组建自己的研究团队的话,还要耗费大量的财力和时间,而选择专业和经验丰富的汽车安全研究团队,事情会变得更简单一些。

针对于智能网联汽车信息安全存在的两种新型攻击威胁,汽车安全团队有什么应对方法呢?

首先在360汽车安全团队的研究中,通过对传统通信模组进行升级改造,通过主动防御的方式,抵御新型车联网攻击。

上图有点复杂,其实就是加多个壳,然后针对基于生成式对抗网络的自动驾驶算法攻击,也可以通过提高样本数据覆盖率、修改网络和对输入数据进行预处理或转换方法,提高对于对抗样本的发现能力和防御能力。

在原有模组的基础架构之上,增加了安全芯片建立安全存储机制。集成了TEE环境保护关键应用服务在安全环境中运行,并嵌入了入侵检测与防护模块,提供在TCU端侧上的安全监控,检测异常行为,跟攻击者进行动态的攻防对抗。

不光是应用有数字钥匙,汽车系统也是存在数字钥匙的,主要是用于远程召唤,自动泊车等应用场景,但这也是其中一个安全隐患,数字车钥匙中有个弊端,在身份认证、加密算法、密钥存储、数据包传输等一系列环节中,任何一个环节遭受到了黑客入侵,就会导致整个数字车钥匙安全系统瓦解。

那这个数字车钥匙可以做什么呢?利用此类攻击实施盗窃,抢劫,安装窃听装置,定位装置,甚至对用户的车内行为进行监控等,可利用车辆进行违法犯罪活动。

对于车主们来说,在使用数字钥匙的同时,也要做好谨慎的防护。

首先不要使用ROOT过的电子设备安装汽车数字钥匙,这样无异于为不法分子打开了“大门”。

另外不要在连接一些未知WiFi网络的情况下使用数字钥匙,因为不法分子也有可能通过WiFi网络来窃取数字钥匙信息。

【另外提醒大家,未知的WiFi建议不要连接,可窃取手机照片聊天记录等等,出门在外记得保护好自身财产安全】

感兴趣的后续可以 关注专栏 — 《黑客的世界》

作者:奥特曼超人Dujinyang

来源:CSDN

原文:https://dujinyang.blog.csdn.net/

版权声明:本文为博主杜锦阳原创文章,转载请附上博文链接!

本文由博客一文多发平台 OpenWrite 发布!

汽车安全攻击篇:智能网联系统的短板,如何防护汽车的安全C的更多相关文章

- Home Assistant + 树莓派:强大的智能家居系统 · 设备接入篇

转载:Home Assistant + 树莓派:强大的智能家居系统 · 设备接入篇 目录 HASS 配置框架 主文件设置 Homebridge 设置 鹬蚌相争? 设备追踪设置 更新日志 作者的话 相信 ...

- Home Assistant + 树莓派:强大的智能家居系统 · 安装篇

Home Assistant + 树莓派:强大的智能家居系统 · 安装篇 转载:Home Assistant + 树莓派:强大的智能家居系统 · 安装篇 目录 1. 初始安装 3. Homebridg ...

- 智能家居系统 Home Assistant 系列 --介绍篇

一. HomeAssistant 是什么? HomeAssistant是构建智慧空间的神器.是一个成熟完整的基于 Python 的智能家居系统,设备支持度高,支持自动化(Automation).群组化 ...

- 无线安全专题_攻击篇--MAC泛洪攻击

上一篇讲解了无线安全专题_攻击篇--干扰通信,没在首页待多长时间就被拿下了,看来之后不能只是讲解攻击实战,还要进行技术原理和防御方法的讲解.本篇讲解的是局域网内的MAC泛洪攻击,这种攻击方式主要目的是 ...

- 承接上一篇,whale系统开篇,聊聊用户认证

写在前面 上次老猫和大家说过想要开发一个系统,从简单的权限开始做起,有的网友表示还是挺支持的,但是有的网友嗤之以鼻,认为太简单了,不过也没事,简单归简单,主要的还是个人技术的一个整合和实战. 没错,系 ...

- 首个攻击该Mac OS系统的恶意软件——KeRanger

首个攻击该Mac OS系统的恶意软件——KeRanger 曾几何时,苹果操作系统一度被人认为是最安全的操作系统.然而近几年,针对苹果系统的攻击日益增多,影响范围也越来越大.无独有偶,近日,苹果Mac ...

- 【转】基于DM8168的视频智能分析系统的设计方案

[导读] 为了实现高清视频的智能分析功能,本文介绍了一种以TI公司的DM8168为核心的高清视频智能分析系统的设计方案,该方案从硬件设计和软件设计两个方面介绍了硬件组成.工作流程.软件架构,并 ...

- Nlpir Parser智能语义分析系统文本新算法

文本挖掘或者文档挖掘是一个从非结构化文本信息中获取用户感兴趣或者有用的模式的过程文本挖掘涵盖多种技术,包括信息抽取,信息检索,自然语言处理和数据挖掘技术.它的主要用途是从原本未经使用的文本中提取出未知 ...

- 转 Redis 总结精讲 看一篇成高手系统-4

转 Redis 总结精讲 看一篇成高手系统-4 2018年05月31日 09:00:05 hjm4702192 阅读数:125633 本文围绕以下几点进行阐述 1.为什么使用redis 2.使用r ...

随机推荐

- Java方法的重点

方法就是完成功能一个语句集合体 使用方法的原则:方法的原子性,一个方法只实现一个功能. 方法的重载 1.函数名必须相同 2.形参列表必须不同(可以是个数不同,类型不同,不然完全一样) 3.返回值可以相 ...

- 基于 HTML5 WebGL 的高炉炼铁厂可视化系统

前言 在当今 工业4.0 新时代的推动下,不仅迎来了 工业互联网 的发展,还开启了 5G 时代的新次元.而伴随着带宽的提升,网络信息飞速发展,能源管控上与实时预警在工业互联网中也占着举足轻 ...

- coding++:@DisallowConcurrentExecution 注解的作用

Quartz定时任务默认都是并发执行的,不会等待上一次任务执行完毕,只要间隔时间到就会执行, 如果定时任执行太长,会长时间占用资源,导致其它任务堵塞. 在Spring中这时需要设置concurrent ...

- 看完肯定懂的 Java 字符串常量池指南

字符串问题可谓是 Java 中经久不衰的问题,尤其是字符串常量池经常作为面试题出现.可即便是看似简单而又经常被提起的问题,还是有好多同学一知半解,看上去懂了,仔细分析起来却又发现不太明白. 背景说明 ...

- Scrapy爬虫框架(1)--安装配置与常用命令

安装与配置 Scrapy有几个安装依赖,一般来说可以直接pip install scrapy,这个过程会自动下载安装其他几个依赖. 上述安装方法不成功,则需要手动安装依赖包 步骤 安装 lxmlpip ...

- eclipse自动补全导致变量会跟上String后缀的问题解决

https://blog.csdn.net/feinifi/article/details/103665860

- c语言实现数字的倒序输出

c语言实现数字的倒序输出, 例如: 输入数值:1234倒序输出: 4321 #include <stdio.h> int main(int argc, char *argv[]) { in ...

- 浅析 JS 中的作用域链

作用域链的形成 在 JS 中每个函数都有自己的执行环境,而每个执行环境都有一个与之对应的变量对象.例如: var a = 2 function fn () { var a = 1 console.lo ...

- 字符串translate方式实现

在爬取百度图片的时候,发现百度图片做了反爬虫处理,在网上找到当前还能跑通的教程实例:python3多线程下载百度图片搜索结果. 在分析代码的过程中,发现作者对爬取的objURL的解码是通过字符串的tr ...

- Python3的日期和时间

2019独角兽企业重金招聘Python工程师标准>>> python 中处理日期时间数据通常使用datetime和time库 因为这两个库中的一些功能有些重复,所以,首先我们来比较一 ...