GitLab Runner部署(kubernetes环境)

欢迎访问我的GitHub

https://github.com/zq2599/blog_demos

内容:所有原创文章分类汇总及配套源码,涉及Java、Docker、Kubernetes、DevOPS等;

关于GitLab CI

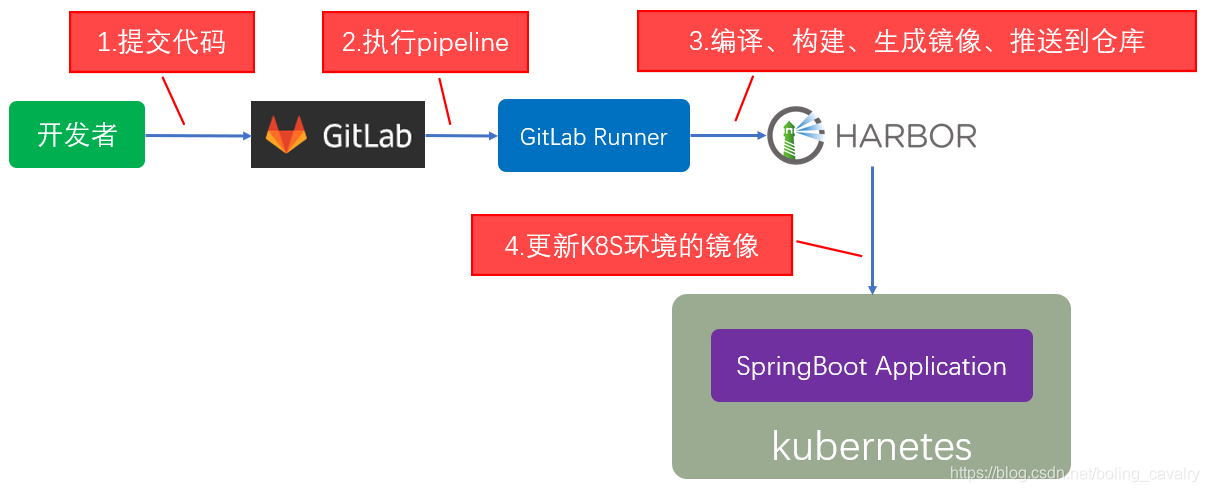

如下图所示,开发者将代码提交到GitLab后,可以触发CI脚本在GitLab Runner上执行,通过编写CI脚本我们可以完成很多使用的功能:编译、构建、生成docker镜像、推送到私有仓库等:

本次实战内容

今天咱们会一起完成以下操作:

- 部署minio,pipeline脚本中的cache功能由minio来实现;

- 配置和部署GitLab Runner;

- 编写和运行pipeline脚本;

环境和版本信息

本次实战涉及到多个服务,下面给出它们的版本信息供您参考:

- GitLab:Community Edition 13.0.6

- GilLab Runner:13.1.0

- kubernetes:1.15.3

- Harbor:1.1.3

- Minio:2020-06-18T02:23:35Z

- Helm:2.16.1

需要提前准备好的服务

以下服务需要您在实战前提前准备好:

- 部署好GitLab,参考《群晖DS218+部署GitLab》

- 部署好Harbor,参考《群晖DS218+部署Harbor(1.10.3)》

- 部署好Helm,参考《部署和体验Helm(2.16.1版本)》

准备完毕后开始实战;

部署minio

minio作为一个独立的服务部署,我将用docker部署在服务器:192.168.50.43

- 在宿主机准备两个目录,分别存储minio的配置和文件,执行以下命令:

mkdir -p /var/services/homes/zq2599/minio/gitlab_runner \&& chmod -R 777 /var/services/homes/zq2599/minio/gitlab_runner \&& mkdir -p /var/services/homes/zq2599/minio/config \&& chmod -R 777 /var/services/homes/zq2599/minio/config

- 执行docker命令创建minio服务,指定服务端口是9000,并且指定了access key(最短三位)和secret key(最短八位):

sudo docker run -p 9000:9000 --name minio \-d --restart=always \-e "MINIO_ACCESS_KEY=access" \-e "MINIO_SECRET_KEY=secret123456" \-v /var/services/homes/zq2599/minio/gitlab_runner:/gitlab_runner \-v /var/services/homes/zq2599/minio/config:/root/.minio \minio/minio server /gitlab_runner

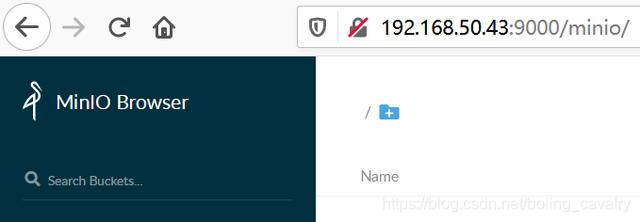

- 浏览器访问,输入access key和secret key后登录成功:

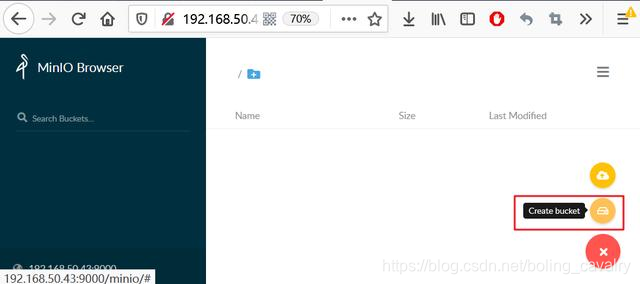

- 如下图,点击红框中的图标,创建一个bucket,名为runner:

- 至此,minio已备好,接下来在kubernetes环境部署GitLab Runner;

GitLab Runner的类型

从使用者的维度来看,GitLab Runner的类型分为shared和specific两种:

- 如果您想创建的GitLab Runner给所有GitLab仓库使用,就要创建shared类型;

- 如果您的GitLab Runner只用于给某个固定的Gitlab仓库,就要创建specific类型;

今天的实战,我们创建的是specific类型,即先有GitLab代码仓库,然后创建该仓库专用的runner,所以请您提前准备好GitLab仓库;

准备GitLab配置信息(specific)

在部署GitLab Runner之前,要准备两个关键的配置信息,以便GitLab Runner启动后可以顺利连接上GitLab:

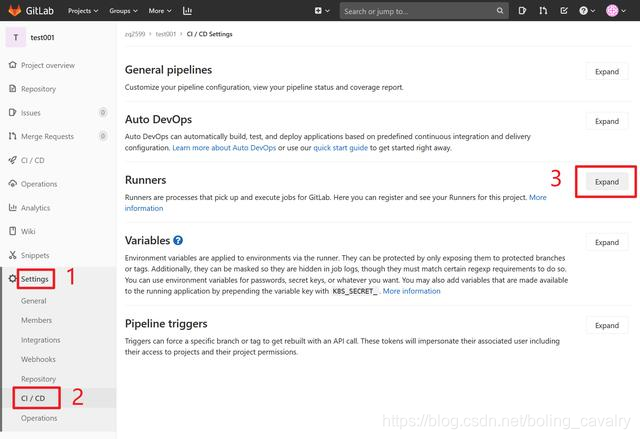

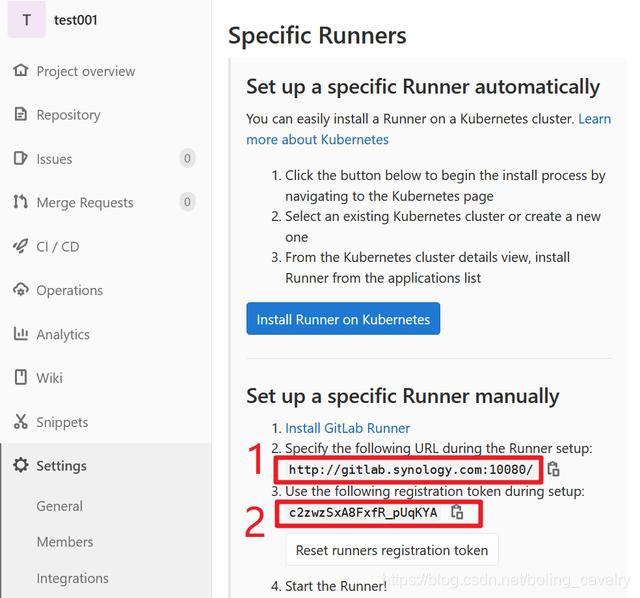

- 浏览器访问GitLab,打开用来做CI的代码仓库,点击Settings -> CI/CD -> Runners -> Expand:

- 如下图,红框1中是gitlab url,红框2中是registration token,记好这两个参数,稍后会用到:

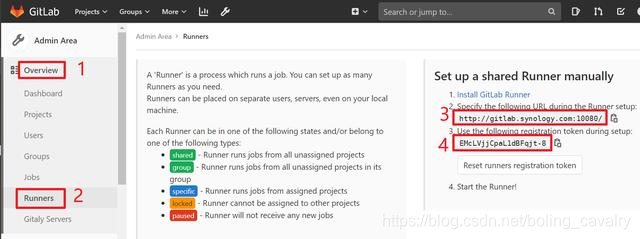

准备GitLab配置信息(shared)

本次实战不会创建shared类型的runner,如果您要创建该类型runner,只需按照以下方法准备信息即可,创建出来的runner就是所有仓库都能使用的了:

- 以管理员身份登录GitLab;

- 按照下图红框的顺序取得gitlab url和registration token:

部署RitLab Runner

- 请确保当前可以通过kubectl命令在kubernetes进行常规操作;

- 创建名为gitlab-runner的namespace:

kubectl create namespace gitlab-runner

- 创建一个secret,把minio的access key和secret key存进去,在后面配置cache的时候会用到:

kubectl create secret generic s3access \--from-literal=accesskey="access" \--from-literal=secretkey="secret123456" -n gitlab-runner

- 用helm部署GitLab Runner之前,先把chart的仓库添加到helm的仓库列表中:

helm repo add gitlab https://charts.gitlab.io

- 下载GitLab Runner的chart:

helm fetch gitlab/gitlab-runner

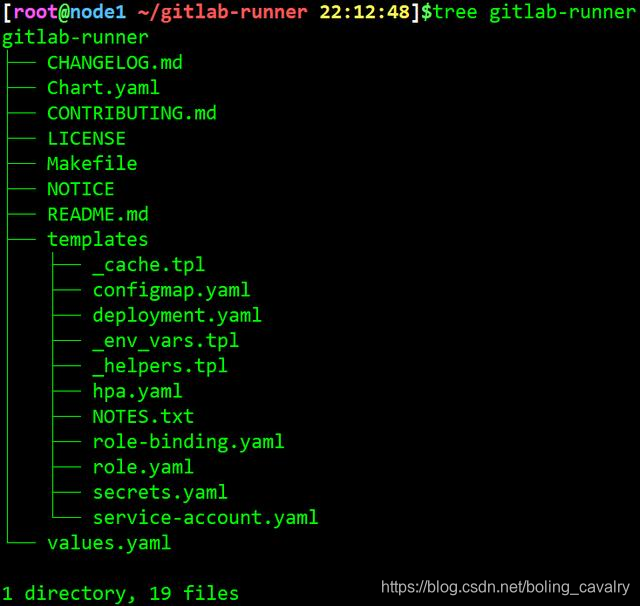

- 当前目录会多出一个文件gitlab-runner-0.18.0.tgz,解压:

tar -zxvf gitlab-runner-0.18.0.tgz

- 解压后是名为gitlab-runner的文件夹,内容如下图所示,接下来要修改里面的三个文件:

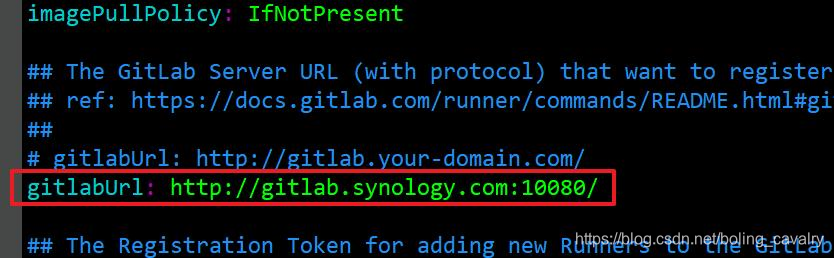

- 打开values.yaml,里面有四处需要修改:

- 第一处,找到已被注释掉的gitlabUrl参数位置,添加gitlabUrl的配置,其值就是前面在GitLab网页取得的gitlab url参数,如下图红框:

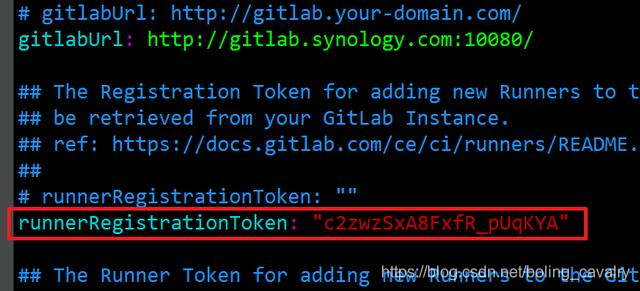

- 第二处,找到已被注释掉的runnerRegistrationToken参数位置,添加runnerRegistrationToken的配置,其值就是前面在GitLab网页取得的registration token参数,如下图红框:

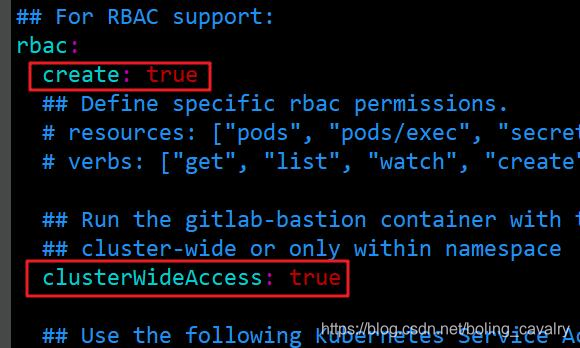

- 找到rbac的配置,将create和clusterWideAccess的值都改成true(创建RBAC、创建容器gitlab-bastion用于管理job的容器):

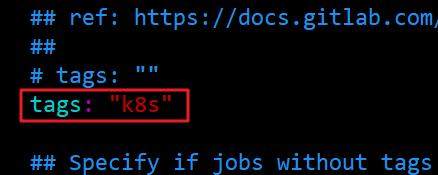

- 设置此GitLab Runner的tag为k8s,在pipeline脚本中可以通过指定tag为k8s,这样pipeline就会在这个Gitlab Runner上允许:

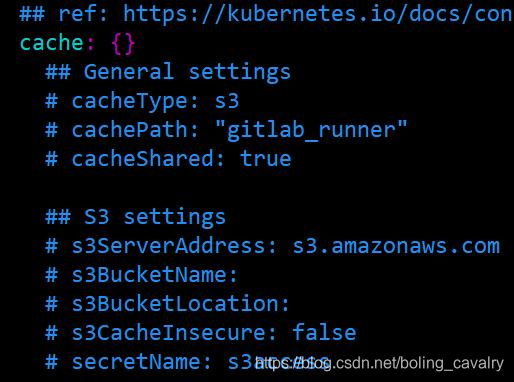

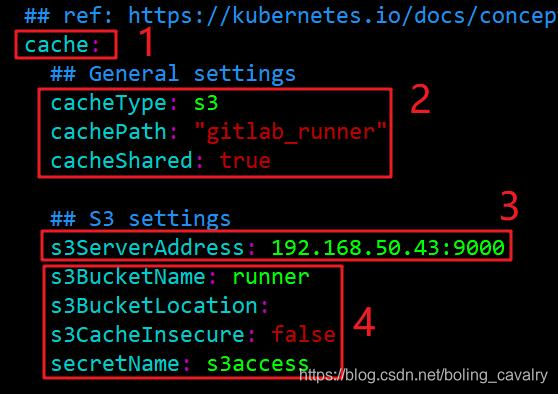

- 找到cache的配置,在修改之前,cache的配置如下图,可见值为空内容的大括号,其余信息全部被注释了:

- 修改后的cache配置如下图,红框1中原先的大括号已去掉,红框2中的是去掉了注释符号,内容不变,红框3中填写的是minio的访问地址,红框4中的是去掉了注释符号,内容不变:

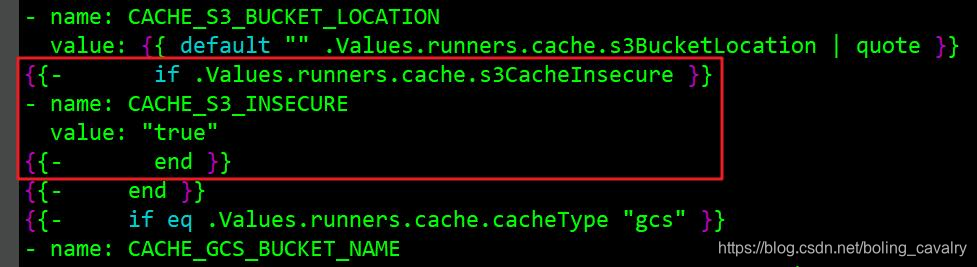

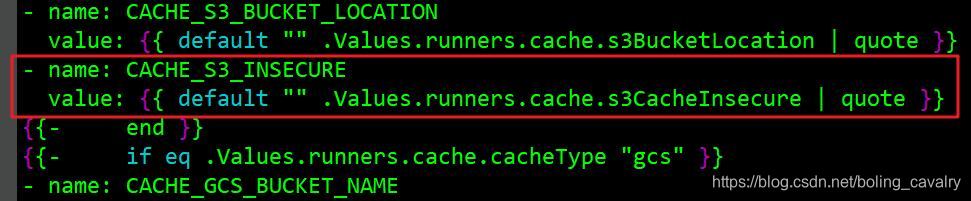

- 上图红框4中的s3CacheInsecure参数等于false表示对minio的请求为http(如果是true就是https),但实际证明,当前版本的chart中该配置是无效的,等到运行时还是会以https协议访问,解决此问题的方法是修改templates目录下的_cache.tpl文件,打开此文件,找到下图红框中的内容:

- 将上图红框中的内容替换成下面红框中的样子,即删除原先的if判断和对应的end这两行,直接给CACHE_S3_INSECURE赋值:

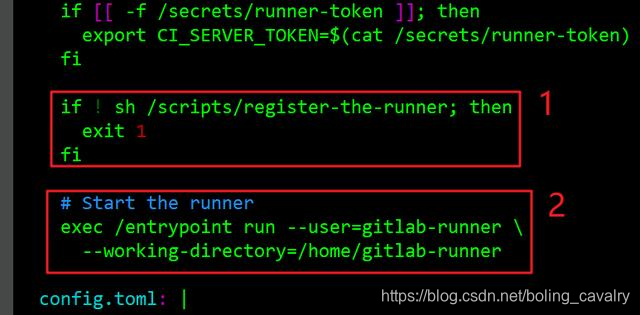

- 接下来要修改的是templates/configmap.yaml文件,在这里面将宿主机的docker的sock映射给runner executor,这样job中的docker命令就会发到宿主机的docker daemon上,由宿主机来执行,打开templates/configmap.yaml,找到下图位置,我们要在红框1和红框2之间添加一段内容:

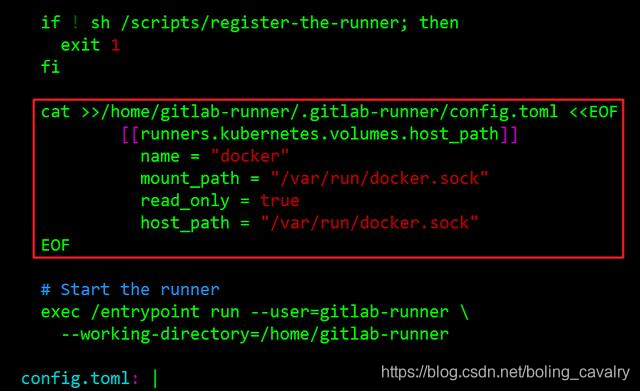

- 要在上图红框1和红框2之间添加的内容如下:

cat >>/home/gitlab-runner/.gitlab-runner/config.toml <<EOF[[runners.kubernetes.volumes.host_path]]name = "docker"mount_path = "/var/run/docker.sock"read_only = truehost_path = "/var/run/docker.sock"EOF

- 添加上述内容后,整体效果如下,红框中就是新增内容:

- 修改完毕,回到values.yam所在目录,执行以下命令即可创建GitLab Runner:

helm install \--name-template gitlab-runner \-f values.yaml . \--namespace gitlab-runner

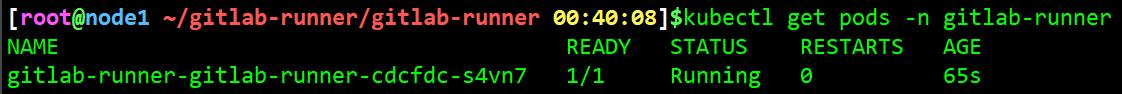

- 检查pod是否正常:

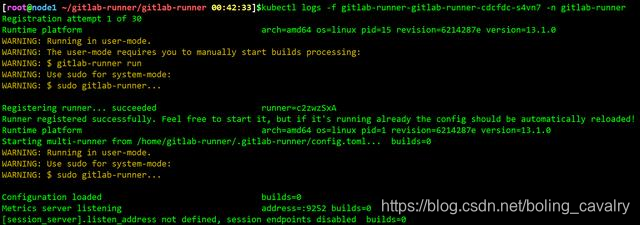

- 看pod日志也并未发现异常:

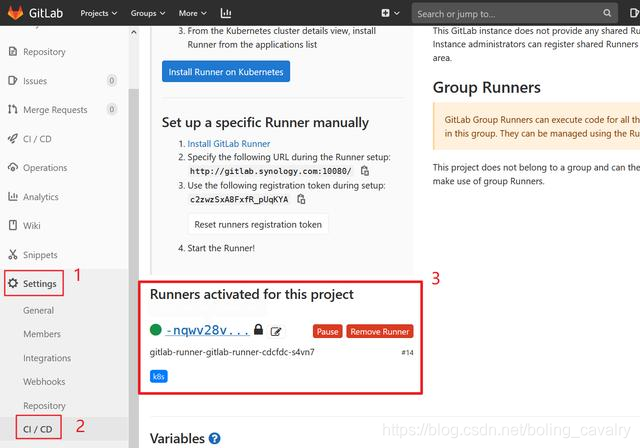

- 回到GitLab的runner页面,可见新增一个runner:

至此,整个GitLab CI环境已部署完毕,接下来简单的验证环境是否OK;

验证

- 在GitLab仓库中,增加名为.gitlab-ci.yml的文件,内容如下:

# 设置执行镜像image: busybox:latest# 整个pipeline有两个stagestages:- build- test# 定义全局缓存,缓存的key来自分支信息,缓存位置是vendor文件夹cache:key: ${CI_COMMIT_REF_SLUG}paths:- vendor/before_script:- echo "Before script section"after_script:- echo "After script section"build1:stage: buildtags:- k8sscript:- echo "将内容写入缓存"- echo "build" > vendor/hello.txttest1:stage: testscript:- echo "从缓存读取内容"- cat vendor/hello.txt

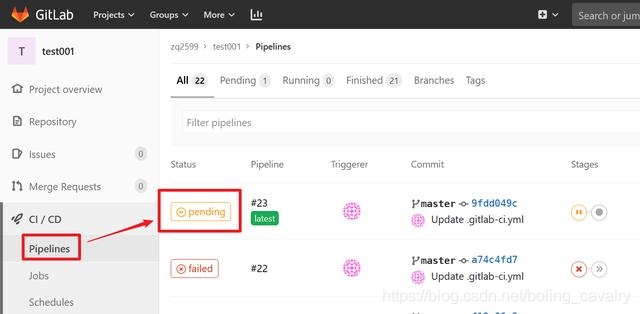

- 提交上述脚本到GitLab,如下图,可见pipeline会被触发,状态为pending是因为正在等待runner创建executor pod:

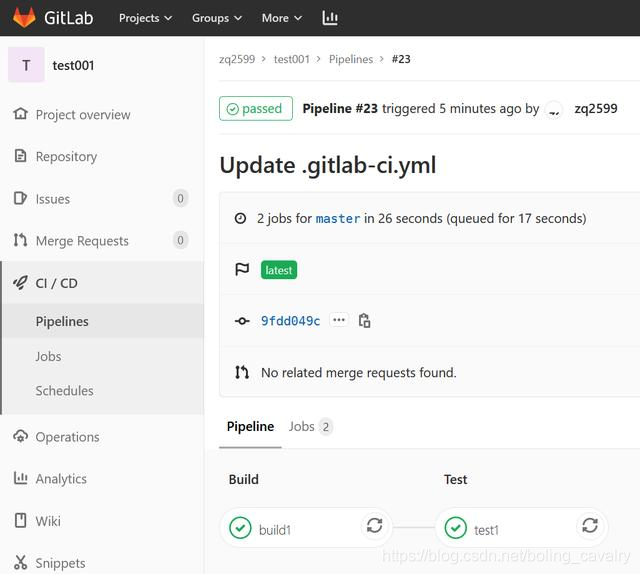

- 稍后就会执行成功,点开看结果:

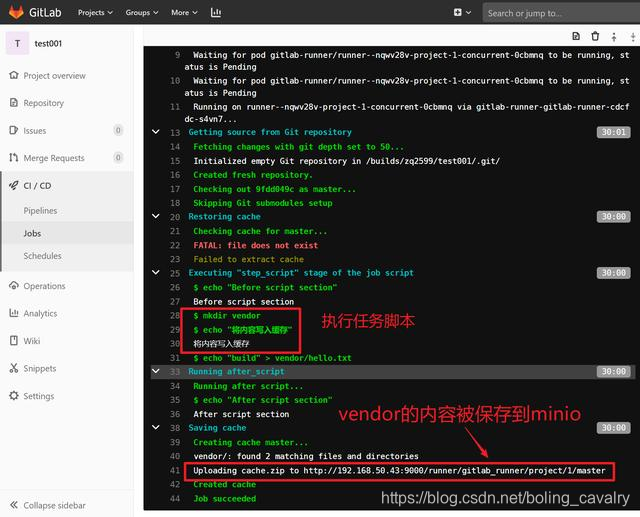

- 点开build1的图标,可见此job的输出信息:

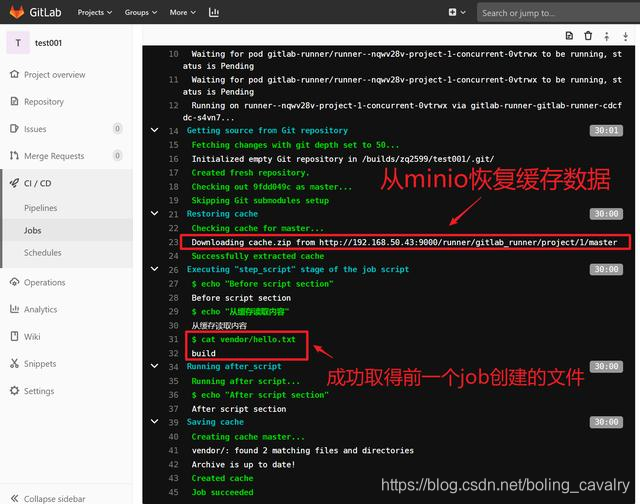

- 点开test1的图标,可见对应的控制台输出,上一个job写入的数据被成功读取:

至此,GitLab Runner已经成功在kubernetes环境部署和运行,接下来的文章,我们会一起实战将SpringBoot应用构建成docker镜像并推送到Harbor;

欢迎关注我的公众号:程序员欣宸

GitLab Runner部署(kubernetes环境)的更多相关文章

- 构建gitlab+Jenkins+harbor+kubernetes的DevOps持续集成持续部署环境

构建gitlab+Jenkins+harbor+kubernetes的DevOps持续集成持续部署环境 整个环境的结构图. 一.准备工作 gitlab和harbor我是安装在kubernetes集群外 ...

- Gitlab CI 集成 Kubernetes 集群部署 Spring Boot 项目

在上一篇博客中,我们成功将 Gitlab CI 部署到了 Docker 中去,成功创建了 Gitlab CI Pipline 来执行 CI/CD 任务.那么这篇文章我们更进一步,将它集成到 K8s 集 ...

- 超详细Gitlab Runner环境配置中文教程

配置GitlabRunner环境 GitLab Runner 是一个开源项目, 它用来运行你定制的任务(jobs)并把结果返回给 GitLab. GitLab Runner 配合GitLab CI(G ...

- 用GitLab Runner自动部署GitBook并不难

相信很多程序员喜欢用 GitBook 来写电子书.教程或者博客,看了不少文章,貌似都缺少说明如何将 GitBook 部署到版本库,并自动在服务器上 build,然后将生成的静态网站部署到云服务器上. ...

- Gitlab Runner实现CI/CD自动化部署asp.net core应用

环境说明 一台git服务器(192.168.169.7),安装gitlab,docker. 一台web服务器(192.168.169.6),安装git,gitlab runner,docker,dot ...

- 用Helm部署Kubernetes应用,支持多环境部署与版本回滚

1 前言 Helm是优秀的基于Kubernetes的包管理器.利用Helm,可以快速安装常用的Kubernetes应用,可以针对同一个应用快速部署多套环境,还可以实现运维人员与开发人员的职责分离.现在 ...

- kubernetes环境部署单节点redis

kubernetes部署redis数据库(单节点) redis简介 Redis 是我们常用的非关系型数据库,在项目开发.测试.部署到生成环境时,经常需要部署一套 Redis 来对数据进行缓存.这里介绍 ...

- Kubernetes环境Traefik部署与应用

本作品由Galen Suen采用知识共享署名-非商业性使用-禁止演绎 4.0 国际许可协议进行许可.由原作者转载自个人站点. 概述 本文用于整理基于Kubernetes环境的Traefik部署与应用, ...

- ubuntu21.10搭建jenkins和gitlab自动化部署环境

镜像下载.域名解析.时间同步请点击阿里云开源镜像站 前置环境: vmware pro 16 + ubuntu21.10 安装gitlab 搭建ssh远程 打开终端 sudo apt-get insta ...

随机推荐

- day 7 while循环

#隐式布尔值: 0 none 空# 一.流程控制# 短路运算:偷懒原则,偷懒到哪个位置,就把当前位置的值返回# 为0# (10>3 and 10 and 0 and 10 )or( 10> ...

- DCL单例为什么要加Volatile

拿一个对象创建赋值来说 class T{ int elem = 1; } T t = new T(); 上段代码转换成汇编码为: 0 new #2 <T> 3 dup 4 invokesp ...

- 前端HTML 定位position 绝对定位 相对定位

>>>position:absolute;绝对定位 当前元素相对于父级元素位置[该父级元素必须也设定了position,不然会继续往上找祖先元素,直到body为止]的定位 >& ...

- java实现低碳生活大奖赛

某电视台举办了低碳生活大奖赛.题目的计分规则相当奇怪: 每位选手需要回答 10 个问题(其编号为 1 到 10),越后面越有难度. 答对的,当前分数翻倍:答错了则扣掉与题号相同的分数(选手必须回答问题 ...

- 安装fail2ban,防止ssh爆破及cc攻击

背景:之前写过shell脚本防止服务器ssh爆破,但是对于服务器的cpu占用较多,看来下资料安装fail2ban 可以有效控制ssh爆破 1:fail2ban 安装(环境:centos6 宝塔) y ...

- docker registry 镜像同步

docker registry 镜像同步 Intro 之前我们的 docker 镜像是保存在 Azure 的 Container Registry 里的,最近我们自己搭建了一个 docker regi ...

- c常用函数-sizeof

sizeof 函数用来返回指定表达式.变量或指定数据类型在内存中所占有的字节数 接下来分析sizeof的计算过程: "abcde"是字符串,考虑到系统自动添加了结束符"\ ...

- vim中的替换操作

在vim中 :s(substitute)命令用于查找并替换字符串.使用方法如下: :s/<find-this>/<replace-with-this>/<flags> ...

- rust 神奇的特质

pub trait Summary { fn summarize_author(&self) -> String; fn summarize(&self) -> Strin ...

- Linux nohup命令详解,终端关闭程序依然可以在执行!

大家好,我是良许. 在工作中,我们很经常跑一个很重要的程序,有时候这个程序需要跑好几个小时,甚至需要几天,这个时候如果我们退出终端,或者网络不好连接中断,那么程序就会被中止.而这个情况肯定不是我们想看 ...