永恒之蓝(EternalBlue)MS17-010

附加知识:

漏洞来源与背景:

这个漏洞最初是由NSA(美国国家安全局)发现的,但是他们发现漏洞他不讲,然后遭殃了吧。

后来 有一个黑客组织叫:Shadow Brokers (影子经纪人) 入侵了NSA下属的黑客组织,窃取了大量的工具。 并且将部分的黑客工具公开到互联网上拍卖,当时预期公开的价格是100W比特币(价值近5亿美元),但一直都没人买。 要知道黑客都是有脾气的, 一气之下 ,把工具公开免费的放出来。 然后EternalBlue就这样被公开出来了。 Shadow Brokers 里面的模块有很多,这里的永恒之蓝只是其中的一种。 之后的模块待我后期好好研究。

1. 漏洞描述

永恒之蓝 主要就是通过TCP端口(445)和139 来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的windows 机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器里进行一系列的危险操作。 如远程控制木马,获取最高权限等。

2. 影响范围

目前 windows xp 2003 2008 7 8 等受影响

3. 漏洞复现

3.1 搭建环境

kali攻击机1 (虚拟机) IP:192.168.1.2

windows 7 攻击机2 (虚拟机) IP:192.168.1.100

windows 2008 R2 靶机(虚拟机) IP:192.168.1.200

3.2 工具包

win 7 环境包:

1. python2.6 (官网有https://www.python.org/download/releases/2.6/)

2. pyWin32 v212 (官网也有:https://sourceforge.net/projects/pywin32/files/pywin32/Build%20212/)

3. shadow Brokers工具包:https://github.com/misterch0c/shadowbroker.git

3.3 工具安装

python2.6和pywin32 v212 我就不讲了, 尽然想复现这个漏洞,这个都会。。

shadow Brokers 得讲一下:

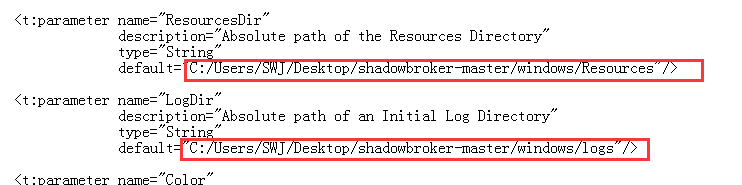

下载的压缩包直接解压到指定的文件夹里面(测试就推荐解压在桌面上)。 然后在子目录windows里面建立两个文件夹: listeningposts 和 logs 。 此外 修改windows里面的Fuzzbunch.xml文件。修改如图所示:

然后在其目录里面直接启用CMD。

输入fb.py来看看是否安装成功。如图所示显示了版本号那就说明没问题了。

3.4 正式开始

3.4.1 利用kali来制作一个木马。

按照如图所示的命令来制作一个dll的木马

LHOST kali的地址

-p 攻击载荷

LHOST kali IP 地址,也就是监听地址。

LPORT 端口号(随意)

-f 指定木马程序的格式

3.4.2 Fuzzbunch基本配置。

然后回到攻击机 win 7 , 开始对Fuzzbunch进行配置。

先把刚刚制作的木马复制到c盘某个文件夹里面,这里我就直接复制到C盘里。

然后按照如图所示的来,[?] 这个图标后面的就是用户选择的,根据如图提示来。

然后在输入use Eternalblue 来调用永恒之蓝模块

之后除了以下模块要选择,其它的通通回车默认

第一行选择 WIN72K8B2 第二行选择 FB

如下图所示攻击成功。

3.4.3 kali下 开启监听。

如图所示输入命令

监听中。。。

3.4.4 注入木马程序

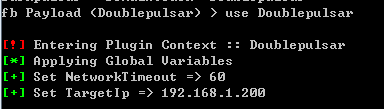

回头win 7 , 利用Doublepulsar 模块来注入木马程序。 Doublepulsar (双脉冲星)

如图所示:

然后除了以下要选择以外,其余默认回车处理。

如图 所示,注入成功

3.4.5 kali反弹结果

然后 你台电脑就属于你的了。

防范:

1. 更新微软MS17-010漏洞补丁

2. 设置防火墙入站规则

3. 杀毒软件时刻开启

永恒之蓝(EternalBlue)MS17-010的更多相关文章

- 永恒之蓝EternalBlue复现

0x01 漏洞原理:http://blogs.360.cn/blog/nsa-eternalblue-smb/ 目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows ...

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- 关于NSA的EternalBlue(永恒之蓝) ms17-010漏洞利用

好久没有用这个日志了,最近WannaCry横行,媒体铺天盖地的报道,我这后知后觉的才想起来研究下WannaCry利用的这个原产于美帝的国家安全局发现的漏洞,发现漏洞不说,可以,自己偷偷 ...

- EternalBlue永恒之蓝渗透测试

Eternal Blue(永恒之蓝)-ms17-010渗透测试 第一次做的渗透测试,也是第一次去写博客,还望各位师傅多多指正 :) 工具 1.靶机系统 window7 开放445以及139端口 2.k ...

- 由"永恒之蓝"病毒而来的电脑科普知识

永恒之蓝病毒事件: 继英国医院被攻击,随后在刚刚过去的5月12日晚上20点左右肆虐中国高校的WannaCry勒索事件,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并 ...

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- 由"永恒之蓝"病毒而来的电脑知识科普

永恒之蓝病毒事件: 继英国医院被攻击,随后在刚刚过去的5月12日晚上20点左右肆虐中国高校的WannaCry勒索事件,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并 ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- 永恒之蓝(MS17-010)检测与利用

目录 利用Nmap检测 MSF反弹SHELL 注意 乱码 参考 利用Nmap检测 命令: nmap -p445 --script smb-vuln-ms17-010 [IP] # 如果运行报错,可以加 ...

随机推荐

- 【BZOJ4861】[Beijing2017]魔法咒语 矩阵乘法+AC自动机+DP

[BZOJ4861][Beijing2017]魔法咒语 题意:别看BZ的题面了,去看LOJ的题面吧~ 题解:显然,数据范围明显的分成了两部分:一个是L很小,每个基本词汇长度未知:一个是L很大,每个基本 ...

- maven 配置: 修改默认的 .m2仓库 默认存储路径.

maven 配置: 修改默认的 .m2仓库 默认存储路径. 一 .在系统maven里修改 1.在maven_HOME/conf/下找到配置文档 settings.xml 在文档中添加如下的配置说明 & ...

- django使用自己的setting的方法

创建一个自己的setting xxx.setting export DJANGO_SETTINGS_MODULE="xxx.setting" 然后在项目中import原生的sett ...

- centos安装php5.6

配置yum源 追加CentOS 6.5的epel及remi源. # rpm -Uvh http://ftp.iij.ad.jp/pub/linux/fedora/epel/6/x86_64/epel- ...

- 关于调用notifyDataSetChanged刷新PullToRefreshListView列表无反应解决办法

文章转载自:关于调用notifyDataSetChanged刷新PullToRefreshListView列表无反应解决办法 | TeachCourse

- java中byte转string的方法有哪些?

1.第一种 byte b = 1; String valueOf = String.valueOf(b) 2.第二种 byte b = 1; String st = Byte.toString(b); ...

- Java for LeetCode 138 Copy List with Random Pointer

A linked list is given such that each node contains an additional random pointer which could point t ...

- 剑指Offer:二叉树中和为某一值的路径【34】

剑指Offer:二叉树中和为某一值的路径[34] 题目描述 输入一颗二叉树和一个整数,打印出二叉树中结点值的和为输入整数的所有路径.路径定义为从树的根结点开始往下一直到叶结点所经过的结点形成一条路径. ...

- Flask简介

一. Python 现阶段三大主流Web框架 Django Tornado Flask 对比 1.Django 主要特点是大而全,集成了很多组件,例如: Models Admin Form 等等, 不 ...

- vi编辑器使用方法(最详细)

vi编辑器是所有Unix及Linux系统下标准的编辑器,它的强大不逊色于任何最新的文本编辑器,这里只是简单地介绍一下它的用法和一小部分指令.由于对Unix及Linux系统的任何版本,vi编辑器是完全相 ...