ida动态调试笔记

ida动态调试笔记

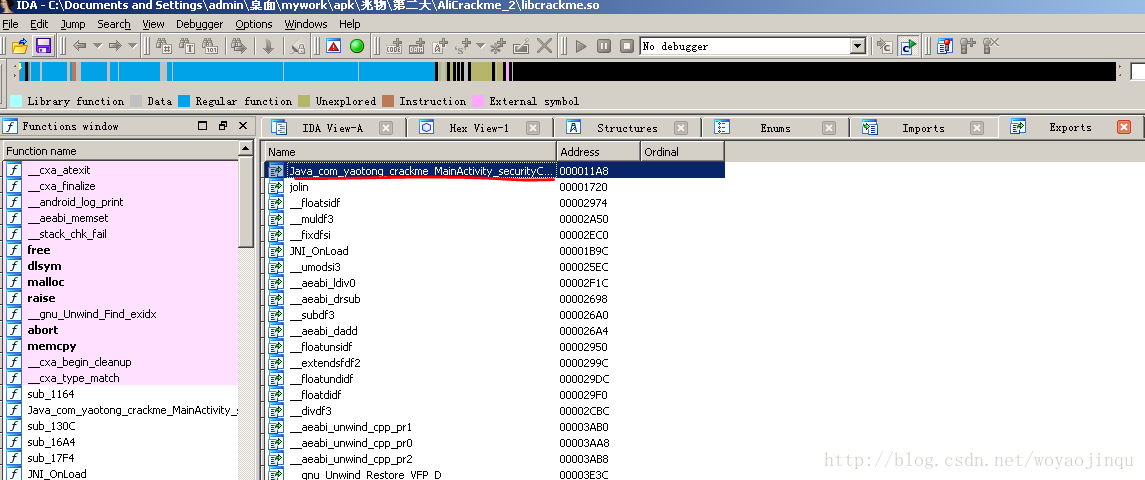

目标文件:阿里安全挑战赛的第二题 点击打开链接

使用环境:ida6.8点击打开链接,adt bundle点击打开链接

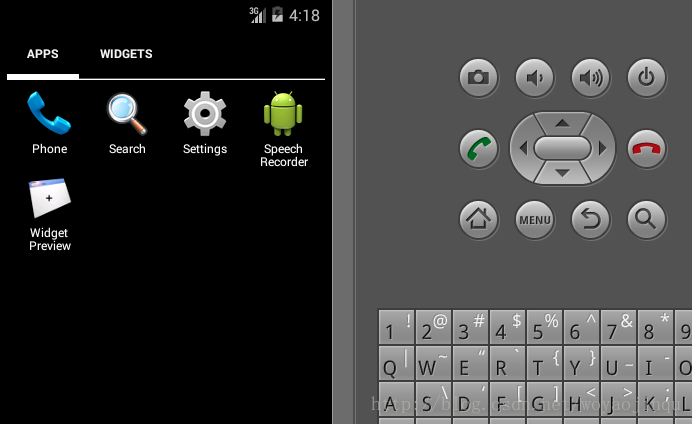

首先打开avd安卓模拟器,界面如下:

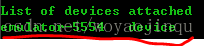

在dos下运行adb命令,查看当前连接的设备:

- adb devices

得到结果如下:

上图显示了本机连接的安卓模拟设备。

然后用adb命令安装上面的阿里测试文件:

- adb install 阿里测试路径/文件名

出现上述提示,标识文件安装成功

上图中红色区域是刚刚安装的程序

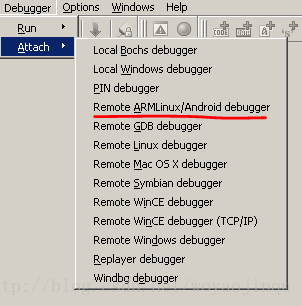

接下来把ida下面的调试服务器上传到安卓模拟器当中

就是上图中那个android_server文件,使用如下命令上传:

- adb push C:\吾爱破解安卓工具箱v1.0fix\Rolan\bin\debug\IDA_Pro\dbgsrv\android_server data\local\tmp\mydbserv\

然后输入adb shell命令进入安卓设备

cd data\local\tmp\

进入上述目录,用ls可以看到文件已经被上传。

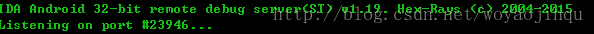

输入 ./bdgserver 启动该服务器,出现如下提示:

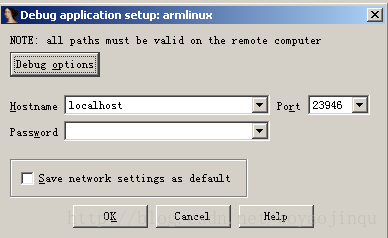

表示开始在23946端口进行监听了。

然后打开另外一个cmd窗口,使用如下命令:

- adb forward tcp:23946 tcp:23946

把模拟器的端口转接到电脑

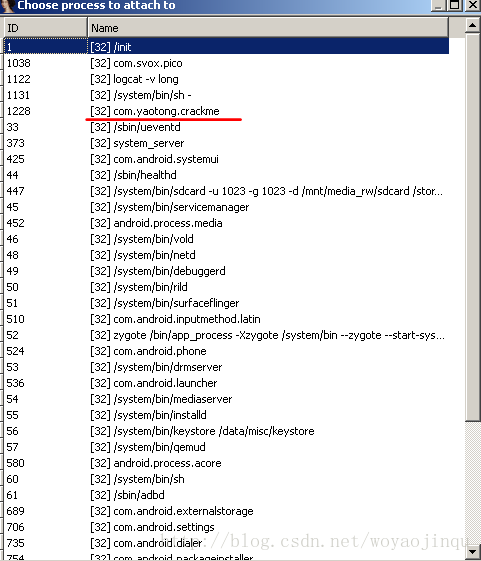

然后输入如下命令:

- adb shell am start -D -n com.yaotong.crackme/com.yaotong.crackme.MainActivity

出现如下提示:

出现下图:

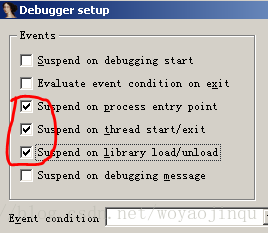

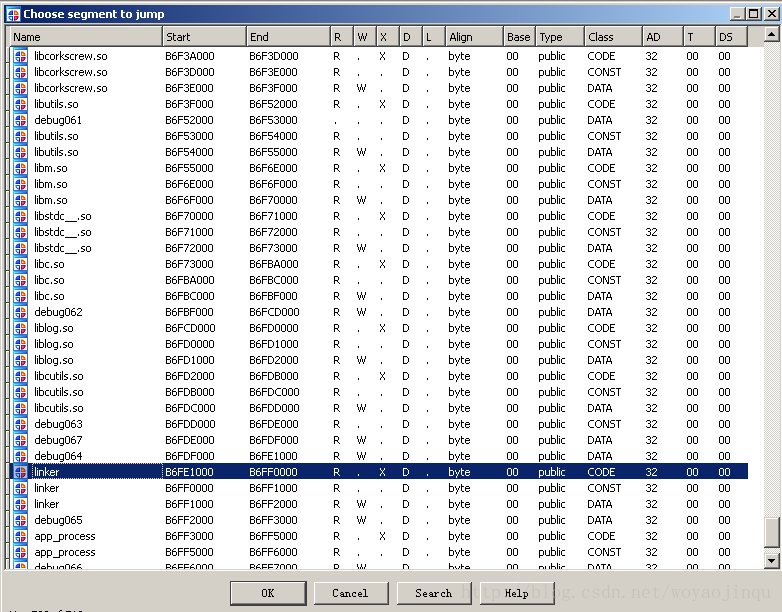

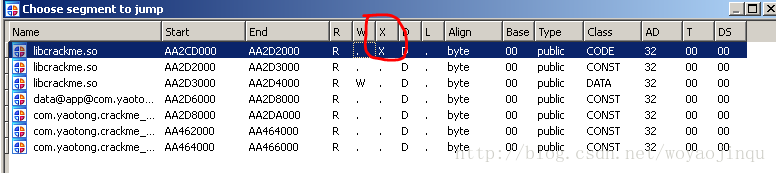

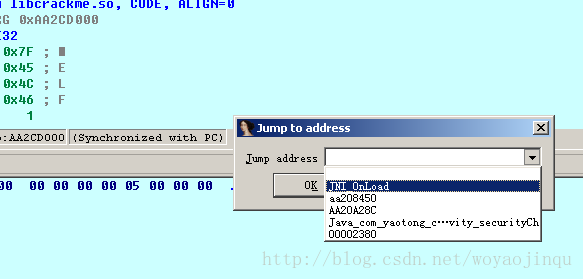

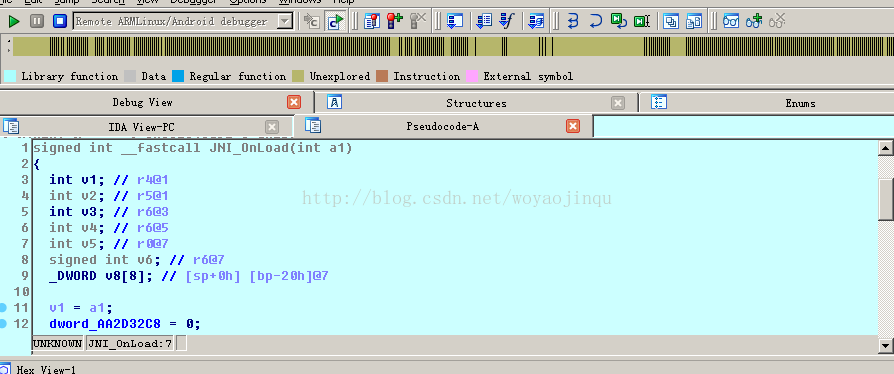

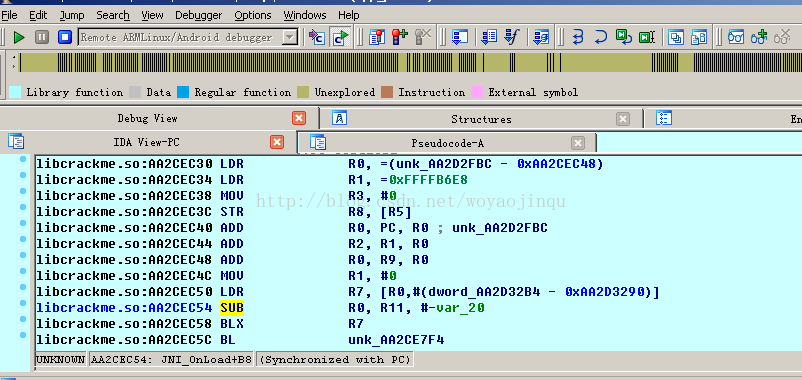

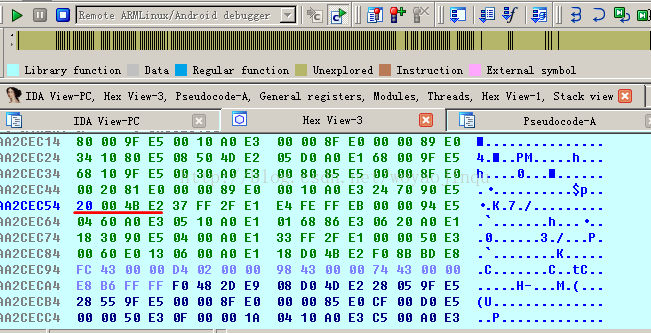

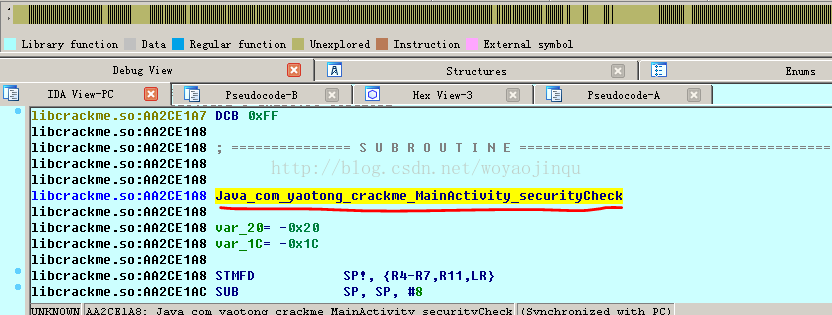

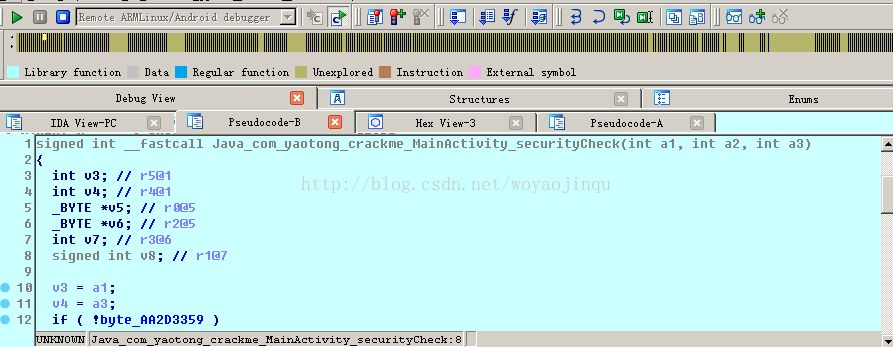

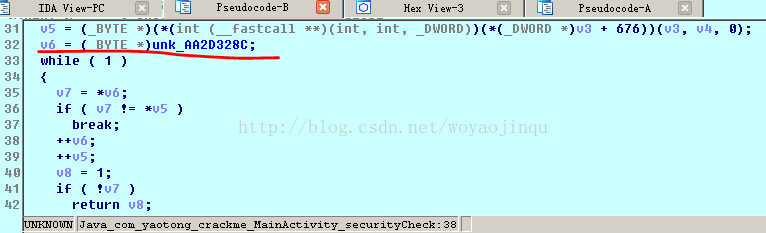

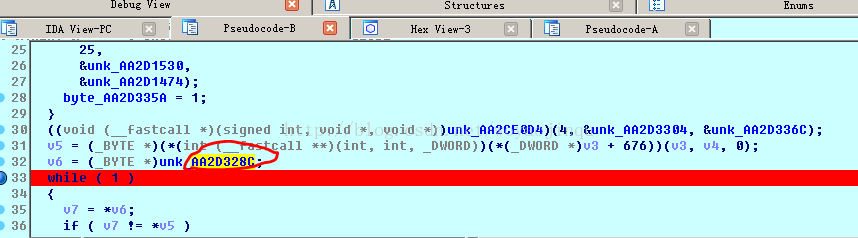

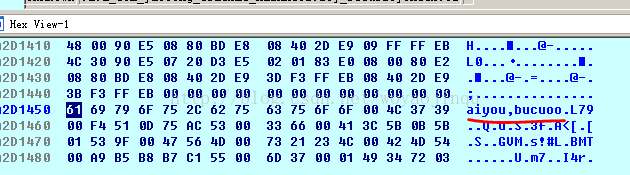

在伪代码处找到校验密码的位置,在下面红线处设置断点:

ida动态调试笔记的更多相关文章

- 逆向分析-IDA动态调试WanaCrypt0r的wcry.exe程序

0x00 前言 2017年5月12日全球爆发大规模蠕虫勒索软件WanaCrypt0r感染事件,各大厂商对该软件做了深入分析,但针对初学者的分析教程还比较少,复现过程需要解决的问题有很多,而且没有文章具 ...

- 转:使用IDA动态调试WanaCrypt0r中的tasksche.exe

逆向分析——使用IDA动态调试WanaCrypt0r中的tasksche.exe 转:http://www.4hou.com/technology/4832.html 2017年5月19日发布 导语: ...

- IDA动态调试技术及Dump内存

IDA动态调试技术及Dump内存 来源 https://blog.csdn.net/u010019468/article/details/78491815 最近研究SO文件调试和dump内存时,为了完 ...

- 【转】安卓逆向实践5——IDA动态调试so源码

之前的安卓逆向都是在Java层上面的,但是当前大多数App,为了安全或者效率问题,会把一些重要功能放到native层,所以这里通过例子记录一下使用IDA对so文件进行调试的过程并对要点进行总结. 一. ...

- 学汇编的时候可以拿IDA之类的反汇编工具辅助学习,再用gdb或者IDA动态调试,跟踪每条指令的 执行结果。都不难

作者:潘安仁链接:https://www.zhihu.com/question/40720890/answer/87926792来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明 ...

- IDA动态调试Android的DEX文件

Android程序的dex文件的动态调试确实是个大问题,网上也有一些教程但是不是特别的详细,今天用到了IDA动态调试Android的DEX文件,特此记录一下. IDA 6.6新添加了对dex文件的调试 ...

- IDA 动态调试

感谢南邮,让我把ida动态调试,给搞定了,困扰了很久,之前下的ubuntu的源,好像有问题,ifconfig这个命令一直装不上,突然想起来了我的服务器很久没用了,重装了下系统,换成ubuntu,这里记 ...

- 【转】Android IDA 动态调试最完善攻略,跨过各种坑

前提条件和运行环境一定要写清楚,不然会有很多坑,坑死人. (1)IDA 是最新的7.0版本 (2) JDB 使用Java安装目录下的 (3)系统是win10 使用命令窗口时有很大的差别 (4)手机是 ...

- ida动态调试so,在init_array和JNI_ONLOAD处下断点

本文涉及到的apk.请在github下载https://github.com/jltxgcy/AliCrack/AliCrackme_2.apk. 0x00 怎样在JNI_ONLOAD下断点.參考安卓 ...

随机推荐

- 多线程程序设计-Thread的一些方法

run():是程序中会和会和其他线程“同时”执行的部分. wait():使得当前线程进入等待状态,等待的线程不会主动进入到线程队列中排队等待cpu资源,必须由其他线程调用notify()方法通知它 ...

- java sql database相关收集

1 java prepareStatement http://www.importnew.com/5006.html 2 java ENGINE=InnoDB的使用 http://www.cnblog ...

- NPM下载模块包说明

博主对npm包安装收集了各种资料和实践后对它们之间的差异整理,写下这篇文章避免自己忘记,同时也给node.js猿友一点指引. 我们在使用 npm install 安装模块的模块的时候 ,一般会使用下面 ...

- WinForm中Timer倒计时

添加一个Timer控件: 在初始化代码中 public Form1() { InitializeComponent(); button_Read.Enabled = false; button_Sta ...

- Manifest文件

Manifest文件是简单的文本文件,它告知浏览器缓存的内容(或不缓存的内容) Manifest文件可以分为三个部分: 1.CAHCEMANIFEST-在此标题下列出的文件将在首次下载后进行缓存. C ...

- C#数组添加元素

一.向数组添加元素 在C#中,只能在动态数组ArrayList类中向数组添加元素.因为动态数组是一个可以改变数组长度和元素个数的数据类型. 示例: using System;using System. ...

- Git基本操作笔记:初始化,用户设置,撤销修改

1. Git 初始化 git init git remote add repos_name repos_url git add . git commit -m 'commit message' gi ...

- Windows 10 建立wifi热点

如果当前是台式机那么需要一个usb的无线网卡,这里要注意如果你是使用台式机并且通过有线的方式上网,但是你的无线网卡适配器不能在禁用状态. 这里首先打开[运行]输入cmd,打开cmd(注意,这里要使用管 ...

- k8s调度的预选策略及优选函数

scheduler调度过程: Predicate(预选)-->Priority(优选)-->Select(选定)调度方式: 1.节点亲和性调度(NodeAffinity)使用n ...

- Vue源码探究-全局API

Vue源码探究-全局API 本篇代码位于vue/src/core/global-api/ Vue暴露了一些全局API来强化功能开发,API的使用示例官网上都有说明,无需多言.这里主要来看一下全局API ...