CVE-2018-0802:Microsoft office 公式编辑器 font name 字段二次溢出漏洞调试分析

\x01 前言

CVE-2018-0802是继CVE-2017-11882发现的又一个关于font name字段的溢出漏洞,又称之为 “第二代噩梦公式”,巧合的是两个漏洞竟由同一个函数sub_421774所引发,而且都属于栈溢出。据说是国内安全厂商 360 率先截获了全球首例利用此漏洞的攻击,并且立即公布了该漏洞的具体细节,给安全厂商们赢得了宝贵的时间,避免攻击进一步扩大。在 2018 年 1 月的微软例行安全更新中有此漏洞的具体细节,以及针对Office各个版本的补丁。

注:需要注意的是,由于该漏洞是按笔者自己的流程进行分析的,所以可能有些地方写的不是很详细,导致看不懂,有看不懂的地方可以留言

CVE-2018-0802影响的Office软件版本:

\x02 调试环境

- 虚拟机: VMware 15 Pro + Windows 7 旗舰版(关闭 ASLR && DEP)

- 漏洞软件: Office 2016 64位(提取码:fc1b)+ EQNEDT32.EXE(版本 2000.11.9.0)

- 公式编辑器插件: EQUATION(未打 CVE-2017-11882 补丁,提取码:behx) + EQUATION(打了 CVE-2017-11882 补丁,提取码:ck8o)

- 漏洞样本及 Python 制作脚本打包: CVE-2018-0802.zip(提取码:7x0x)

- 16进制编辑器: C32Asm(16进制分析文件工具,提取码:4sj8)

- 反汇编工具: x64dbg + IDA 7.2(提取码:zksm)

- CVE-2017-11882 补丁地址: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882

- CVE-2018-0802 补丁地址: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-0802

注:CVE-2018-0802 是在 CVE-2017-11882 补丁的基础上触发的,换句话说就是必须满足存在 CVE-2017-11882 漏洞并且打上了补丁这两个条件才能触发 CVE-2018-0802。所以基于此点建议先研究分析 CVE-2017-11882 漏洞后再分析 CVE-2018-0802。

\x03 调试分析漏洞成因

- 首先搭建好基于

CVE-2017-11882的环境,并且打上补丁,由此确保CVE-2018-0802能够触发。

- 使用

cve-2018-0802_poc.py脚本生成test.doc样本文件。

- 双击

test.doc样本,成功弹出计算器,这表明漏洞确实存在,并且在加载文档之前触发。下面就来研究一下为什么打开文档会弹出计算器吧…

- 先设置

x64dbg为附加调试模式,这样就可以在Office载入EQNEDT32.EXE模块时自动开启调试器进行调试,这个也是调试子进程最方便的方法之一。

- 然后重新打开

test.doc文档,调试器附加成功后在WinExec函数上下断点,因为弹出计算器的操作是由这个函数完成的。

- 由于之前分析过

CVE-2017-11882这个漏洞,所以根据之前下的断点得出在sub_421774函数调用后会断在WinExec上,接下来对这个函数的返回值进行分析,判断问题是否出在sub_421774中。对sub_421774函数的开头和结尾下条件记录断点。

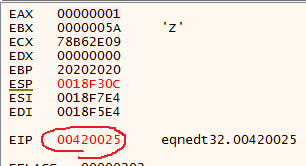

- 断点下好后,重新打开

test.doc文档,得到日志如下图所示。经过分析可以得出EQNEDT32.EXE模块在运行期间多次调用了sub_421774函数。需要注意的是最后调用sub_421774时出现了问题(红圈圈中的),在start处压栈时压入的返回地址为0x004214E2,但是在end出栈时返回地址却变成了0x00420025,说明返回地址被恶意覆盖了,由此确定了sub_421774函数中存在内存泄漏的状况,下面开始调试该函数,查找是什么原因导致。

- 根据日志设置条件断点,在

start处当esp == 18F308 && [esp] == 4214E2时断下,方便调试。

- 重新打开文档之后断在了

sub_421774上,且满足esp == 18F308 && [esp] == 4214E2的条件。然后经过调试之后发现漏洞出现在sub_421E39这个函数中,因为执行完此函数后返回值会被覆盖,而sub_421E39函数中的复制字符串指令rep就是漏洞导致的根本原因,由于局部变量的大小为0xAC,只要复制长度超过0xAC就会照成栈溢出。

- 查看

rep指令执行结束后堆栈的状态,栈空间sub_421774函数的返回地址已经被覆盖成了0x00420025。而且复制的数据是font name字符串地址,是通过参数传递进来的,如下图内存窗口所示:

- 样本中的对照数据如下图所示,该数据是嵌入在

RTF文件的\object组中的,属于公式编辑器对象(OLE)。

- 然后运行到

sub_421774的结尾处会进行ret返回操作。

- 待

sub_421774函数返回之后成功劫持了程序的EIP并且运行到了0x00420025处。

- 最终实现了执行任意代码的目的(安全限制绕过及

shellcode会在之后进行分析)。

\x04 CVE-2017-11882 补丁 + CVE-2018-0802 结合分析

- 既然

CVE-2018-0802是在CVE-2017-11882补丁的基础上才会触发,那么来研究一下到底是为什么。对于打补丁和未打补丁之间的切换,直接更换EQNEDT32.EXE文件即可,别忘了做备份。

- 首先恢复到打补丁之前的版本,也就是能够触发

CVE-2017-11882的版本,之后打开CVE-2018-0802看看会发生什么。由于之前的条件断点,所以运行之后断在了sub_421774。

- 之后运行完

sub_421E39后,由于复制的数据font name(lpLogFont)大于局部变量的大小0xAC,所以导致栈溢出,返回值被覆盖为0x00420025,到此为止没有任何问题。

- 接着运行到

sub_4115A7函数处,F7进入该函数,注意传入的参数为font name字段,

- 再运行到

sub_41160F处,F7再次进入,传入的参数为依然包括font name字段。

- 如下图所示,在

0x00411658地址处就是CVE-2017-11882漏洞的触发点,rep指令会将font name字段复制到当前函数的局部变量中,由于局部变量只有0x28大小,所以会再次造成栈溢出。

- 接着运行到

sub_44C430函数处,F7进入该函数。

- 在运行到如图所示的这条语句上时会导致异常,因为传入该函数的第二个参数已经被

font name字段给覆盖了,导致mov dl,byte ptr ds:[ecx]读取了一个未知地址的数据,故触发异常。

- 异常导致程序直接运行到

0x7DE915EE地址上,导致程序退出,从而不会运行到返回地址处。

- 运行流程图:

- 对比打上了

CVE-2017-11882补丁之后的效果,运行完sub_421E39后触发了CVE-2018-0802,返回地址被覆盖为0x00420025。

- 接着进入到

sub_41160F函数中,触发CVE-2017-11882。

- 由于打上了补丁,所以会对

font name字段的长度进行判断,如果font name字段的长度超过了0x21,则将拷贝的长度限制为0x20。

- 这样的话

sub_44C430中的mov dl,byte ptr ds:[ecx]就不会触发异常,因为ecx没有被font name字段恶意覆盖,这也是为什么打了CVE-2017-11882补丁才能够触发CVE-2018-0802的根本原因。

- 接着就可以成功的运行到

sub_421774函数的结尾并且跳转到0x00420025的地址当中去。

- 运行流程图:

注:在进行

CVE-2018-0802和CVE-2017-11882双重POC构造时,如果在同一个对象中,就需要注意避开异常

\x05 安全限制绕过分析

- 如果原来没有开启系统的

ASLR的话,需要开启ASLR。本实验系统是Windows 7,所以需要用EMET(微软的增强减灾工具)来开启ASLR,同时这个工具也可以关闭ASLR。

- 如果同时开启了

DEP的话,需要将其关闭,因为该样本无法绕过DEP。

- 之后使用

Immunity Debugger的!mona modules命令查看开启的防护,发现打上CVE-2017-11882补丁之后,开启了ASLR。

- 下面看看样本是如何绕过

ASLR的。打开test.doc样本之后,直接运行要sub_421774函数的返回处,此时栈中的返回地址已经被覆盖了。

- 对于

ASLR的基本知识主要有两点,第一个是映像基址随机化,第二个堆栈地址随机化(还有一个就是TEB/PEB的随机化),对于32为程序,映像基址(模块基址)随机化只针对地址的前半部分,比如0x00240035只随机化0x0024的部分,而0x0035保持不变;而堆栈地址随机化相对于堆栈开辟来说则是全部随机化。 - 结合该样本分析,返回地址只是覆盖了地址的后半部分为

0x0025,为的是保留前半部分以绕过ASLR。

- 然后

F8运行,程序直接返回到了0x00240025,该地址是一条ret指令(对于ret指令的选取,直接在模块中搜索该条指令即可)

- 接着继续

F8单步运行,返回到了0x001DF084地址,该地址就是溢出的font name字段中的数据,这一步是完成内存数据到程序指令的转变。

- 指令

sub esp,edx会将esp减去0x200,这样做的目的是让shellcode使用未初始化过的栈空间,避免了对栈空间的破坏,让程序能够流畅的运行。

- 完成以上操作后,使用

F7进入下图所示的call中,地址是0x0051EC82,该地址储存着shellcode。

shellcode的实现很简单,利用线程环境块动态调用WinExec API函数,函数地址储存在eax中,参数储存在ebx中,由jmp指令进行调用。

- 样本中的

shellcode如下所示:

- 最后会运行到

WinExec的地址,进行打开计算器的操作。

\x06 CVE-2018-0802 补丁分析

- 进入微软官网对照各个版本下载相应补丁,本实验的

Office版本是2016(64bit),下载完成之后安装。

- 使用

IDA直接定位到CVE-2018-0802漏洞处,也就是sub_421E39,之后对补丁进行分析。但是好像并没有什么变化。

- 且运行之后还是能弹出计算器。

- 再次安装更新也显示此系统已经安装了更新。

- 额,不知道是为什么,但是鉴于上面的情况,建议开启系统的

DEP防护来缓解CVE-2018-0802的危害…

关于 CVE-2018-0802 的漏洞分析到此结束,如有错误,欢迎指正

CVE-2018-0802:Microsoft office 公式编辑器 font name 字段二次溢出漏洞调试分析的更多相关文章

- CVE-2017-11882:Microsoft office 公式编辑器 font name 字段栈溢出通杀漏洞调试分析

\x01 漏洞简介 在 2017 年 11 月微软的例行系统补丁发布中,修复了一个 Office 远程代码执行漏洞(缓冲区溢出),编号为 CVE-2017-11882,又称为 "噩梦公式&q ...

- CVE-2018-0798:Microsoft office 公式编辑器 Matrix record 字段栈溢出漏洞调试分析

\x01 前言 2018 年 1 月 9 日,Office 公式编辑器再曝出新漏洞,编号为 CVE-2018-0798.提起公式编辑器大家都不陌生,之前的 CVE-2017-11882 和 CVE-2 ...

- CVE-2012-0003:Microsoft Windows Media Player winmm.dll MIDI 文件堆溢出漏洞调试分析

0x01 蜘蛛漏洞攻击包 前言:2012 年 2月,地下黑产中流行着一款国产名为蜘蛛漏洞的攻击包 -- "Zhi-Zhu Exploit Pack",该工具包含 5 个漏洞,都是在 ...

- CVE-2010-2553:Microsoft Cinepak Codec CVDecompress 函数堆溢出漏洞调试分析

0x01 前言 微软提供一个叫 Cinepak 的视频解码器,通过调用 iccvid.dll 这个动态链接库文件可以使用这个解码器:微软自带的 Windows Media Player(视频音频软件) ...

- MathType与Office公式编辑器有什么不同

说到在论文中编辑公式,有经验的人都会知道要用公式编辑器来编辑,没经验的人也会被安利使用公式编辑器.然而在使用公式编辑器时,又有了两种选择,一种是使用Office自带的公式编辑器,一种是MathType ...

- CVE-2012-0158:Microsoft Office MSCOMCTL.ocx 栈溢出漏洞调试分析

0x01 Lotus Blossom 行动 在 2015 年 6 月,国外安全厂商 Palo Alto Networks 的威胁情报团队 Unit42 发现了一起针对东南亚政府的一次间谍行为,试图获取 ...

- CVE-2011-0104:Microsoft Office Excel 中的栈溢出漏洞调试分析

0x01 前言 CVE-2011-0104 是 Microsoft Office 中的 Excel(没有打补丁的情况下)表格程序在处理 TOOLBARDEF 中的 Record 字节时没有对 Len ...

- CVE-2010-3333:Microsoft RTF 栈溢出漏洞调试分析

0x01 前言 CVE-2010-3333 漏洞是一个栈溢出漏洞,该漏洞是由于 Microsoft文档在处理 RTF 数据的对数据解析处理错误,在进行内存操作时没有对操作的数据进行长度限制,导致存在内 ...

- CVE-2010-3974:Windows 传真封面编辑器 FxsCover.exe 双重释放漏洞调试分析

0x01 堆空间申请后的双重释放 Windows FxsCover 程序存储封面编辑器的信息,封面编辑器是传真服务的一个组件,通过解析特定的传真封面文件(.cov)时,会调用类析构函数对同一内存中的栈 ...

随机推荐

- 修改 Hosts 解决 Github 访问缓慢问题

背景 最近访问 Github 经常出现访问速度慢的问题,甚至会出现无法连接的情况.有一天,在一次家常聊天中提到了这个事情,有一位热心的 Gitee 朋友就说:你改一下 Hosts 文件就可以了.修改了 ...

- 报错NameError: name ‘null’ is not defined的解决方法

报错NameError: name 'null' is not defined的解决方法 eval()介绍 eval()函数十分强大,官方demo解释为:将字符串str当成有效的表达式来求值并返回计算 ...

- java基础:数据类型拓展

public static void main(String[] args) { //单行注释 //输出hello,world! //System.out.println("hello,wo ...

- git分支管理--rebase&merge详解

目录 分支合并 git merge --squash [分支名] 注意点 git rebase [分支名] git rebase git rebase --abort git rebase -i gi ...

- JetBrains Projector 体验

先来一张最终效果图: JetBrains Projector 是 JetBrains 的"远程开发"解决方案,基于 Client + Server 架构,对标的是微软 VSCode ...

- 剑指 Offer 03. 数组中重复的数字

剑指 Offer 03. 数组中重复的数字 找出数组中重复的数字. 在一个长度为 n 的数组 nums 里的所有数字都在 0-n-1 的范围内.数组中某些数字是重复的,但不知道有几个数字重复了,也不知 ...

- Go 语言入门教程,共32讲,6小时(已完结)

Go语言入门教程,共32讲,6小时(完结) 在B站:https://www.bilibili.com/video/BV1fD4y1m7TD/

- TypeError: myMethod() takes no arguments (1 given) Python常见错误

忘记为方法的第一个参数添加self参数 ---------------------------------------------------------------

- [GDKOI2021] 提高组 Day 2 总结

[ G D K O I 2021 ] 提 高 组 D a y 2 总 结 不明的感觉今天的题比昨天的简单些,感觉今天爆炸的可能性很低. 嗯,于是乎,就很自信地打完了比赛.然后下午 ...

- 鸿蒙开源第三方组件——SlidingMenu_ohos侧滑菜单组件

目录: 1.前言 2.背景 3.效果展示 4.Sample解析 5.Library解析 6.<鸿蒙开源第三方组件>文章合集 前言 基于安卓平台的SlidingMenu侧滑菜单组件(http ...