附006.Kubernetes RBAC授权

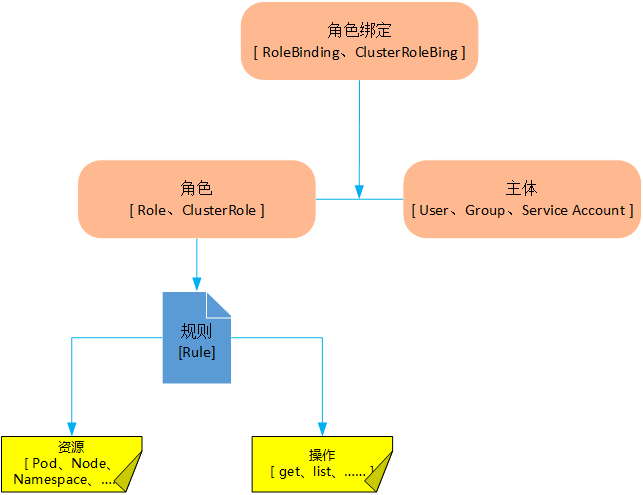

一 RBAC介绍

1.1 RBAC授权

- Role

- ClusterRole

- RoleBinding

- ClusterRoleBinding

二 RBAC详解

2.1 Role 和 ClusterRole

1 [root@k8smaster01 study]# vi pod-reader-Role.yaml

2 apiVersion: rbac.authorization.k8s.io/v1

3 kind: Role

4 metadata:

5 namespace: default

6 name: pod-reader

7 rules:

8 - apiGroups: [""] # "" indicates the core API group

9 resources: ["pods"] #资源类型

10 verbs: ["get", "watch", "list"] #操作类型

- 集群范围的资源(如nodes);

- non-resource endpoints(如“/healthz”);

- 跨所有命名空间(可通过kubectl get pods --all-namespaces查看)的命名空间资源(如pods)。

1 [root@k8smaster01 study]# vi secret-reader-ClusterRole.yaml

2 apiVersion: rbac.authorization.k8s.io/v1

3 kind: ClusterRole

4 metadata:

5 # 因为ClusterRoles是针对所有命名空间,因此省略了“命名空间”。

6 name: secret-reader

7 rules:

8 - apiGroups: [""]

9 resources: ["secrets"] #资源类型

10 verbs: ["get", "watch", "list"] #操作类型

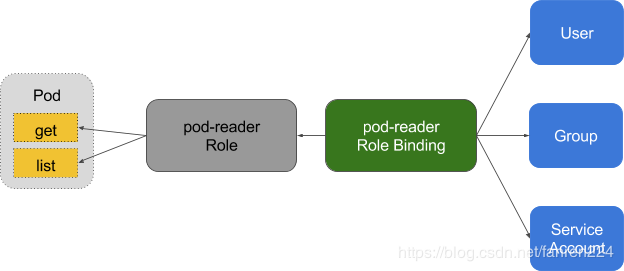

2.2 RoleBinding 和 ClusterRoleBinding

1 kind: RoleBinding

2 apiVersion: rbac.authorization.k8s.io/v1

3 metadata:

4 name: read-pods

5 namespace: default #普通角色绑定指定namespace

6 subjects: #主体参数

7 - kind: User #指定主体类型为user

8 name: jane #指定user用户名

9 apiGroup: rbac.authorization.k8s.io

10 roleRef: #角色引用

11 kind: Role #类型为普通角色

12 name: pod-reader #角色名

13 apiGroup: rbac.authorization.k8s.io

1 [root@k8smaster01 study]# vi dave_RoleBinding.yaml

2 kind: RoleBinding

3 apiVersion: rbac.authorization.k8s.io/v1

4 metadata:

5 name: read-secrets

6 namespace: development #指定特定的命名空间

7 subjects: #主体参数

8 - kind: User #指定主体类型为user

9 name: dave #指定user用户名

10 apiGroup: rbac.authorization.k8s.io

11 roleRef: #角色引用

12 kind: ClusterRole #类型为集群角色

13 name: secret-reader #角色名

14 apiGroup: rbac.authorization.k8s.io

1 [root@k8smaster01 study]# vi manager_ClusterRoleBinding.yaml

2 kind: ClusterRoleBinding

3 apiVersion: rbac.authorization.k8s.io/v1

4 metadata:

5 name: read-secrets-global

6 subjects: #主体参数

7 - kind: Group #指定主体类型为group

8 name: manager #指定group组名

9 apiGroup: rbac.authorization.k8s.io

10 roleRef: #角色引用

11 kind: ClusterRole #类型为集群角色

12 name: secret-reader #角色名

13 apiGroup: rbac.authorization.k8s.io

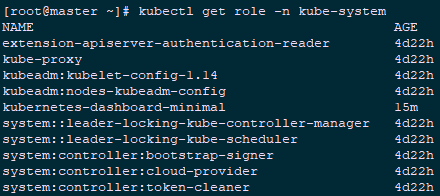

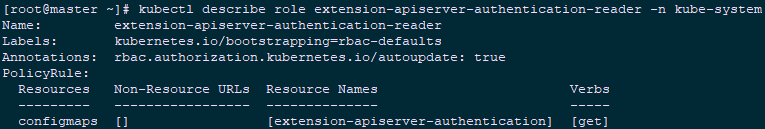

2.3 默认角色

三 资源与主体

3.1 资源介绍

1 [root@k8smaster01 study]# vi pod-and-pod_log.yaml

2 kind: Role

3 apiVersion: rbac.authorization.k8s.io/v1

4 metadata:

5 namespace: default

6 name: pod-and-pod-logs-reader

7 rules:

8 - apiGroups: [""]

9 resources: ["pods","pods/log"]

10 verbs: ["get","list"]

1 [root@k8smaster01 study]# vi updater_configmap.yaml

2 kind: Role

3 apiVersion: rbac.authorization.k8s.io/v1

4 metadata:

5 namespace: default

6 name: configmap-updater

7 rules:

8 - apiGroups: [""]

9 resources: ["configmaps"]

10 resourceNames: ["my-configmap"]

11 verbs: ["update","get"]

3.2 主体介绍

1 subjects:

2 - kind: User

3 name: "alice@example.com"

4 apiGroup: rbac.authorization.k8s.io

1 subjects:

2 - kind: Group

3 name: "frontend-admins"

4 apiGroup: rbac.authorization.k8s.io

1 subjects:

2 - kind: ServiceAccount

3 name: default

4 namespace: kube-system

1 subjects:

2 - kind: Group

3 name: system:serviceaccounts:qa

4 apiGroup: rbac.authorization.k8s.io

1 subjects:

2 - kind: Group

3 name: system:serviceaccounts

4 apiGroup: rbac.authorization.k8s.io

1 subjects:

2 - kind: Group

3 name: system:authenticated

4 apiGroup: rbac.authorization.k8s.io

1 subjects:

2 - kind: Group

3 name: system:unauthenticated

4 apiGroup: rbac.authorization.k8s.io

1 subjects:

2 - kind: Group

3 name: system:authenticated

4 apiGroup: rbac.authorization.k8s.io

5 - kind: Group

6 name: system:unauthenticated

7 apiGroup: rbac.authorization.k8s.io

四 角色相关命令

4.1 创建角色

4.2 创建集群角色

4.3 权限和角色绑定

4.4 权限和集群角色绑定

4.5 相关对比

五 服务账户权限

5.1 服务账户

5.2 服务账号授权

- 授予角色给一个指定Pod的服务帐户

1 kubectl create rolebinding my-sa-view \

2 --clusterrole=view \

3 --serviceaccount=my-namespace:my-sa \

4 --namespace=my-namespace

- 在一个命名空间授予“view”集群角色给“default”服务帐户

1 kubectl create rolebinding default-view \

2 --clusterrole=view \

3 --serviceaccount=my-namespace:default \

4 --namespace=my-namespace

1 kubectl create clusterrolebinding add-on-cluster-admin \

2 --clusterrole=cluster-admin \

3 --serviceaccount=kube-system:default

- 在一个命名空间中,授予角色给所有的服务帐户

1 kubectl create rolebinding serviceaccounts-view \

2 --clusterrole=view \

3 --group=system:serviceaccounts:my-namespace \

4 --namespace=my-namespace

- 在整个集群中授予一个角色给所有的服务帐户 (不推荐)

1 kubectl create clusterrolebinding serviceaccounts-view \

2 --clusterrole=view \

3 --group=system:serviceaccounts

- 在整个集群中授予超级用户访问所有的服务帐户 (强烈不推荐)

1 kubectl create clusterrolebinding serviceaccounts-cluster-admin \

2 --clusterrole=cluster-admin \

3 --group=system:serviceaccounts

- 宽松的RBAC权限(致命危险)

1 kubectl create clusterrolebinding permissive-binding \

2 --clusterrole=cluster-admin \

3 --user=admin \

4 --user=kubelet \

5 --group=system:serviceaccounts

附006.Kubernetes RBAC授权的更多相关文章

- Kubernetes RBAC授权普通用户对命名空间访问权限

Kubernetes RBAC授权普通用户对命名空间访问权限 官方文档:https://www.cnblogs.com/xiangsikai/p/11413970.html kind: Role ap ...

- 附007.Kubernetes ABAC授权

一 ABAC 1.1 ABAC授权 基于属性的访问控制(ABAC)定义了访问控制范例,通过使用将属性组合在一起的策略向用户授予访问权限. 使用--authorization-policy-file=S ...

- 附024.Kubernetes全系列大总结

Kubernetes全系列总结如下,后期不定期更新.欢迎基于学习.交流目的的转载和分享,禁止任何商业盗用,同时希望能带上原文出处,尊重ITer的成果,也是尊重知识.若发现任何错误或纰漏,留言反馈或右侧 ...

- 附004.Kubernetes Dashboard简介及使用

一 Kubernetes dashboard简介 1.1 Web UI简介 dashboard是基于Web的Kubernetes用户界面.可以使用dashboard将容器化应用程序部署到Kuberne ...

- 16. kubernetes RBAC

16. kubernetes RBAC授权插件: Node,ABAC,RBAC,webhock RBAC: role based access contrl 基于角色的授权. 角色:(role)许可( ...

- Service Account和RBAC授权

一.介绍 Service Account概念的引入是基于这样的使用场景:运行在pod里的进程需要调用Kubernetes API以及非Kubernetes API的其它服务.Service Accou ...

- 这些用来审计 Kubernetes RBAC 策略的方法你都见过吗?

原文链接:这些用来审计 Kubernetes RBAC 策略的方法你都见过吗? 认证与授权对任何安全系统来说都至关重要,Kubernetes 也不例外.即使我们不是安全工作人员,也需要了解我们的 Ku ...

- 附010.Kubernetes永久存储之GlusterFS超融合部署

一 前期准备 1.1 基础知识 在Kubernetes中,使用GlusterFS文件系统,操作步骤通常是: 创建brick-->创建volume-->创建PV-->创建PVC--&g ...

- 附014.Kubernetes Prometheus+Grafana+EFK+Kibana+Glusterfs整合解决方案

一 glusterfs存储集群部署 注意:以下为简略步骤,详情参考<附009.Kubernetes永久存储之GlusterFS独立部署>. 1.1 架构示意 略 1.2 相关规划 主机 I ...

随机推荐

- Swift 分类 结构体

感谢原作者:http://www.cocoachina.com/newbie/basic/2014/0612/8780.html 类和结构体是人们构建代码所用的一种通用且灵活的构造体.为了在类和结构体 ...

- 开源|LightGBM:三天内收获GitHub 1000+ 星

原创 2017-01-05 LightGBM 微软研究院AI头条 [导读]不久前微软DMTK(分布式机器学习工具包)团队在GitHub上开源了性能超越其他boosting工具的LightGBM,在三天 ...

- handler looper和messageQueue

一.用法. Looper为了应付新闻周期,在创建过程中初始化MessageQueue. Handler在一个消息到当前线程的其他线程 MessageQueue用于存储所述消息 Looper其中线程创建 ...

- ubuntu如何修改terminal终端的主机名(修改/etc/hostname文件)

有时候安装完Ubuntu系统后,打开命令终端,终端显示的主机名格式比较难看,例如 我最近买的国内某云的VPS. xxx@VM-1560-ubuntu$ xxx@VM-1560-ubuntu$ 对于有洁 ...

- MySQL 执行原生sql

public class MySqlHelper { private YourContext _context; public MySqlHelper(YourContext context) { _ ...

- liunx 常用操作命令

1.复制粘贴命令:在一行的任何位置按下yy,y是yanked拷贝的意思,然后去想粘贴的位置按下p即可.p是粘贴的意思. 2.如果想复制3行的话,按下3yy,就复制3行,如果想复制多行的话,直接按数字可 ...

- Tinyhttpd for Windows(学习型的项目,才500多行代码)

前言 TinyHTTPd是一个开源的简易学习型的HTTP服务器,项目主页在:http://tinyhttpd.sourceforge.net/,源代码下载:https://sourceforge.ne ...

- 为什么360、百度、腾讯出的Mac端云盘客户端都只有同步盘?(用户量小,同步盘开发成本低,Linux下都没有客户端)

如题,顾名思义,同步盘是用来同步的,不具备增量的功能,像这三家在Windows端出的客户端都是即有同步也有增量的. 陆续出来的,可能大家更多的是跟随策略,不得不提dropbox是这样的形式.mac电脑 ...

- UWP 使用Windows.Web.Http命名空间下的HttpClient使用post方法,上传图片服务器

1.从相册里面选取图片 /// <summary> /// 1.1 从相册里面选取图片 /// </summary> /// <param name="send ...

- CopyMemory、FillMemory、MoveMemory、ZeroMemory

CopyMemory 复制内存,第一个参数为目的地址,第二个参数为源地址,第三个参数为复制数据的大小,单位字节,源内存区域不能重叠,如果重叠,可以使用MoveMemory()函数.函数原型如下: vo ...